Содержание

- 2. Содержание Функции сетевой защиты на уровне доступа; Функции защиты процессора коммутатора от перегрузок и нежелательного трафика;

- 3. Функции сетевой защиты на уровне доступа

- 4. Роль активного сетевого оборудования в организации защиты ЛВС Сеть предприятия МЕЖСЕТЕВЫЕ ЭКРАНЫ защищают внутреннюю сеть от

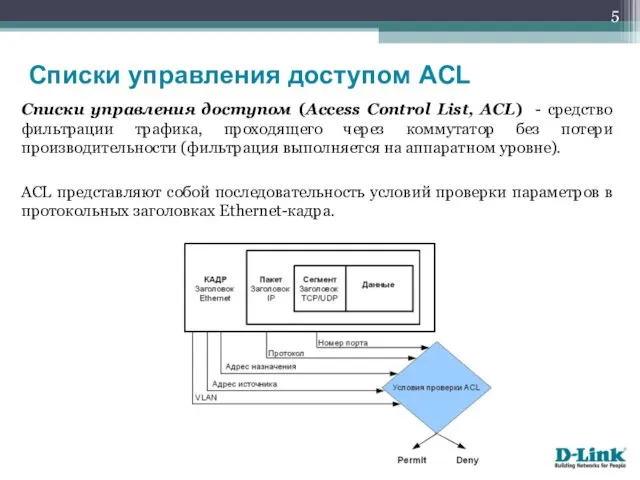

- 5. Списки управления доступом (Access Control List, ACL) - средство фильтрации трафика, проходящего через коммутатор без потери

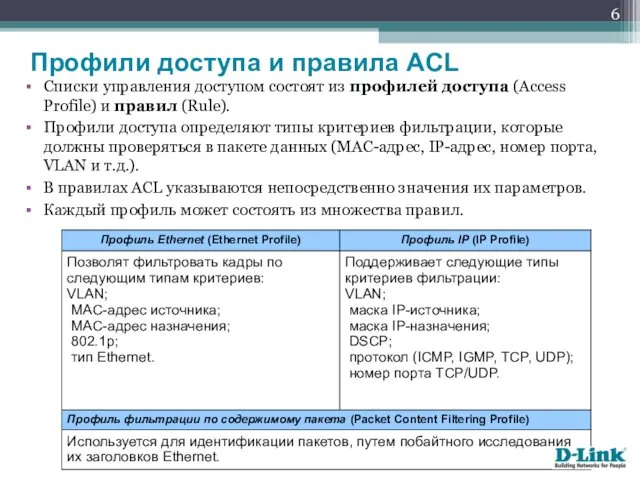

- 6. Списки управления доступом состоят из профилей доступа (Access Profile) и правил (Rule). Профили доступа определяют типы

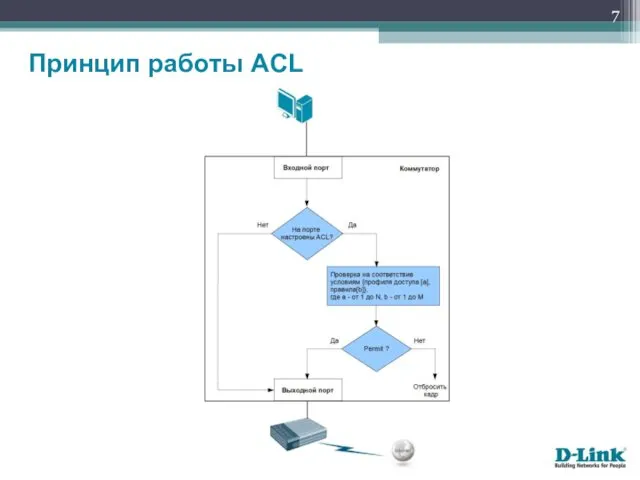

- 7. Принцип работы ACL

- 8. Процесс создание профиля доступа можно разделить на следующие основные шаги: Анализируется задача фильтрации и определяется тип

- 9. Правила фильтрации формируются в соответствующие профильные группы с номером (access_id); Каждый профиль проверяется последовательно сверху вниз

- 10. Маска профиля доступа определяет, какие биты в значениях полей IP-адрес, МАС-адрес, порт ТСР/UDP и т.д. приходящих

- 11. ТЗ. Пользователи ПК 1 и ПК 2 получат доступ в Интернет, т.к. их МАС-адреса указаны в

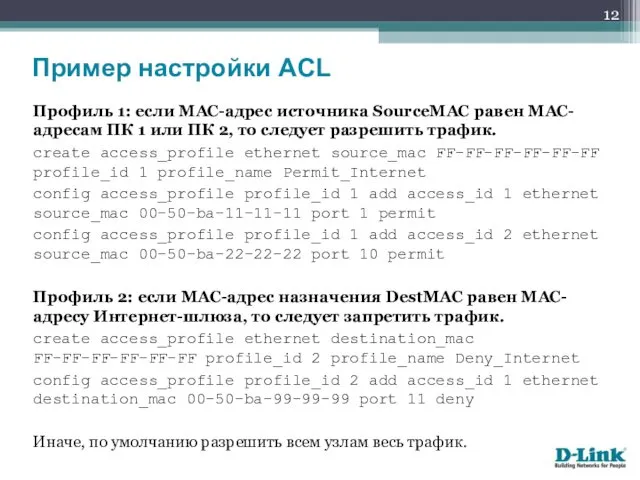

- 12. Профиль 1: если МАС-адрес источника SourceMAC равен МАС-адресам ПК 1 или ПК 2, то следует разрешить

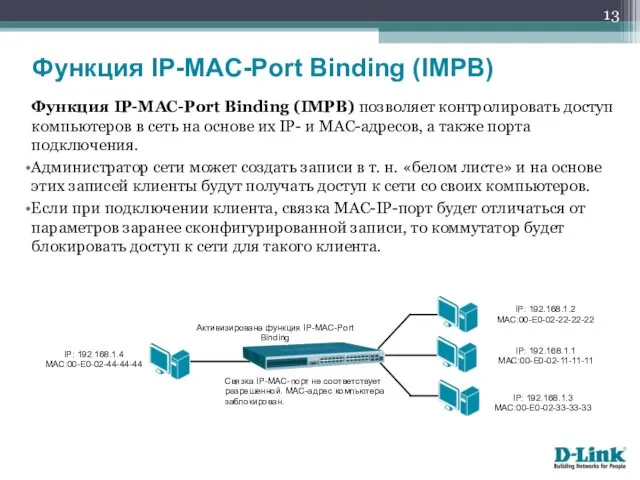

- 13. Функция IP-MAC-Port Binding (IMPB) позволяет контролировать доступ компьютеров в сеть на основе их IP- и MAC-адресов,

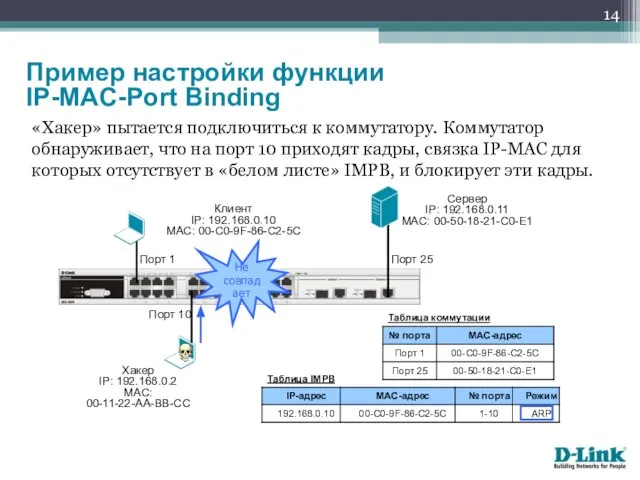

- 14. «Хакер» пытается подключиться к коммутатору. Коммутатор обнаруживает, что на порт 10 приходят кадры, связка IP-MAC для

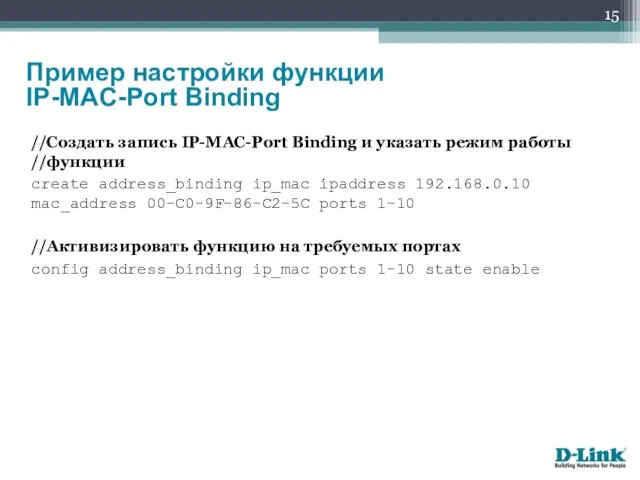

- 15. //Создать запись IP-MAC-Port Binding и указать режим работы //функции create address_binding ip_mac ipaddress 192.168.0.10 mac_address 00-C0-9F-86-C2-5C

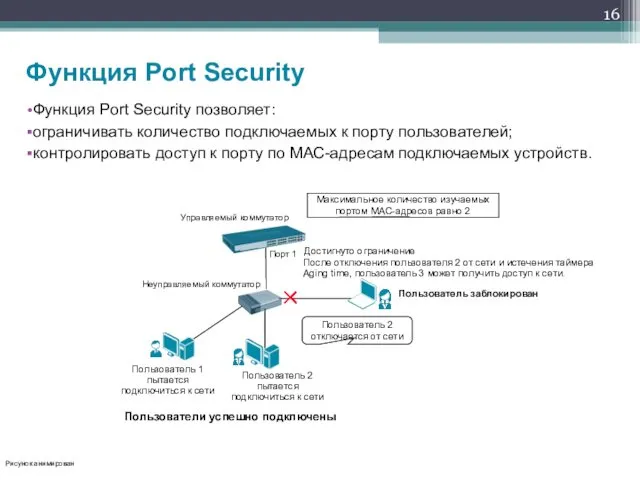

- 16. Функция Port Security позволяет: ограничивать количество подключаемых к порту пользователей; контролировать доступ к порту по МАС-адресам

- 17. Существует три режима работы функции Port Security: Permanent (Постоянный) – занесенные в таблицу коммутации МАС-адреса никогда

- 18. ТЗ. На портах 1-3 управляемого коммутатора настроить ограничение по количеству подключаемых пользователей равное 2. МАС-адреса подключаемых

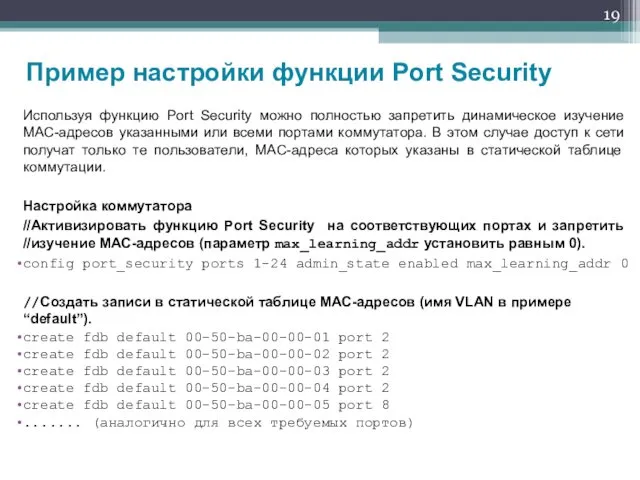

- 19. Используя функцию Port Security можно полностью запретить динамическое изучение МАС-адресов указанными или всеми портами коммутатора. В

- 20. Функции защиты процессора коммутатора от перегрузок и нежелательного трафика

- 21. В коммутаторах D-Link реализованы функции Safeguard Engine и CPU Interface Filtering, обеспечивающие защиту ЦПУ от обработки

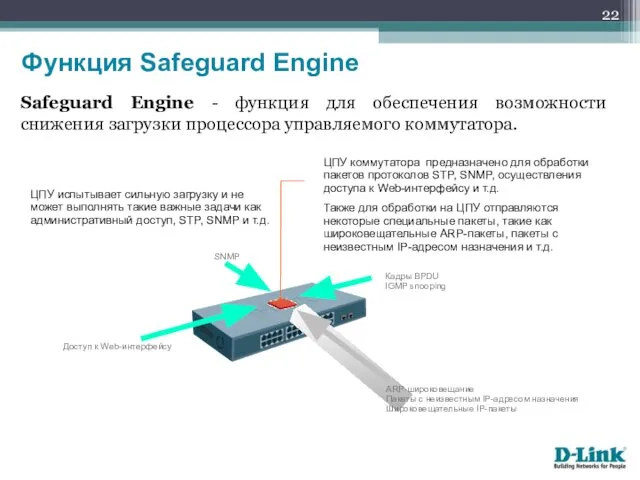

- 22. Safeguard Engine - функция для обеспечения возможности снижения загрузки процессора управляемого коммутатора. Функция Safeguard Engine

- 23. ТЗ: одна из рабочих станций, подключенных к коммутатору, постоянно рассылает ARP-пакеты с очень высокой скоростью. Загрузка

- 24. CPU Interface Filtering – функция, позволяющая ограничивать пакеты, поступающие для обработки на ЦПУ, путем фильтрации нежелательного

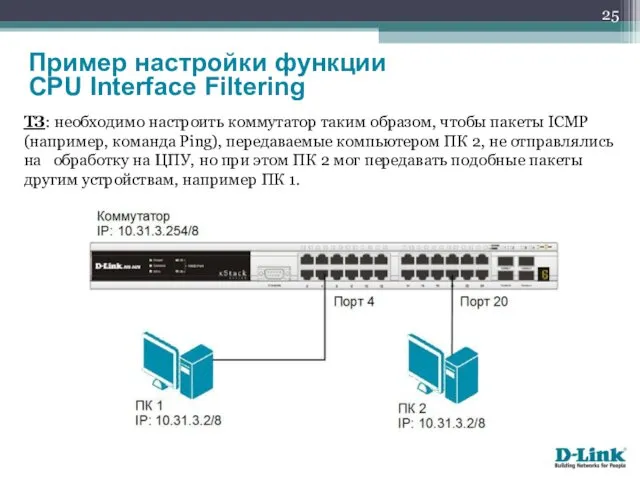

- 25. ТЗ: необходимо настроить коммутатор таким образом, чтобы пакеты ICMP (например, команда Ping), передаваемые компьютером ПК 2,

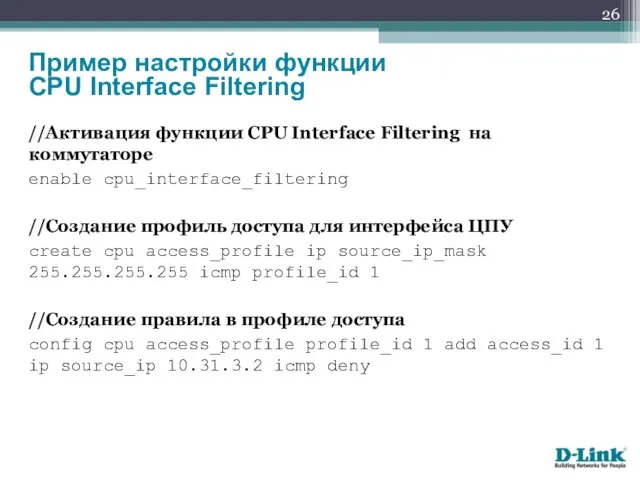

- 26. //Активация функции CPU Interface Filtering на коммутаторе enable cpu_interface_filtering //Создание профиль доступа для интерфейса ЦПУ create

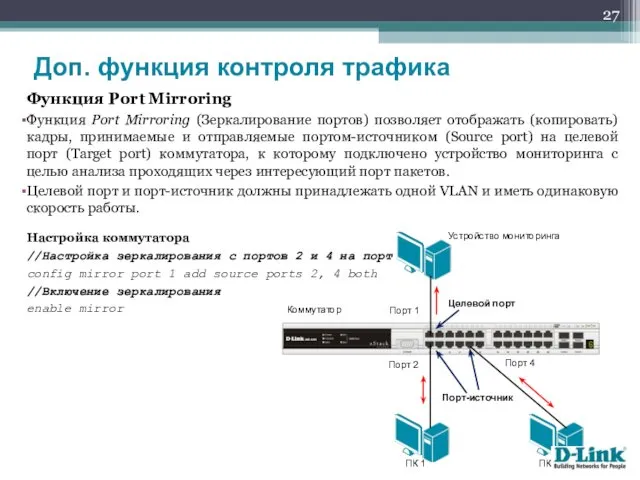

- 27. Функция Port Mirroring Функция Port Mirroring (Зеркалирование портов) позволяет отображать (копировать) кадры, принимаемые и отправляемые портом-источником

- 28. Организация многоадресной передачи с помощью управляемых коммутаторов

- 29. одноадресная передача (Unicast) - поток данных передается от узла-отправителя на индивидуальный IP-адрес конкретного узла-получателя; широковещательная передача

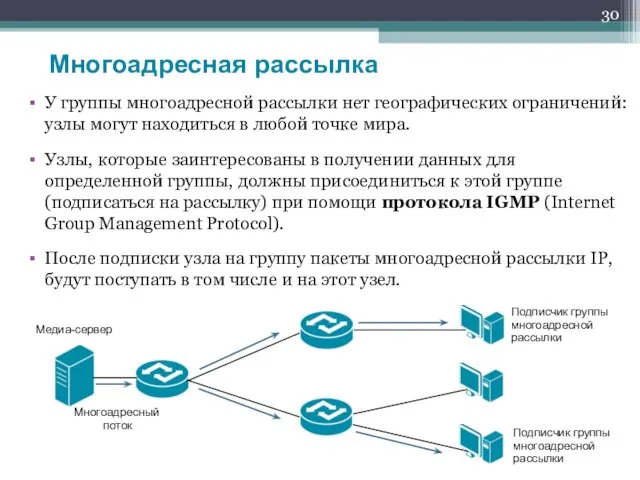

- 30. У группы многоадресной рассылки нет географических ограничений: узлы могут находиться в любой точке мира. Узлы, которые

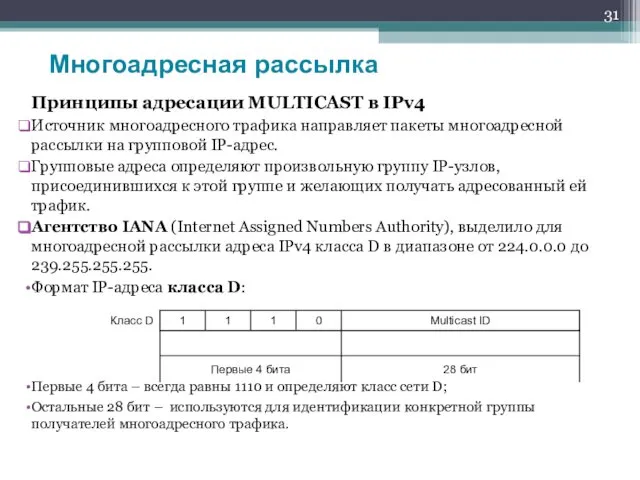

- 31. Принципы адресации MULTICAST в IPv4 Источник многоадресного трафика направляет пакеты многоадресной рассылки на групповой IP-адрес. Групповые

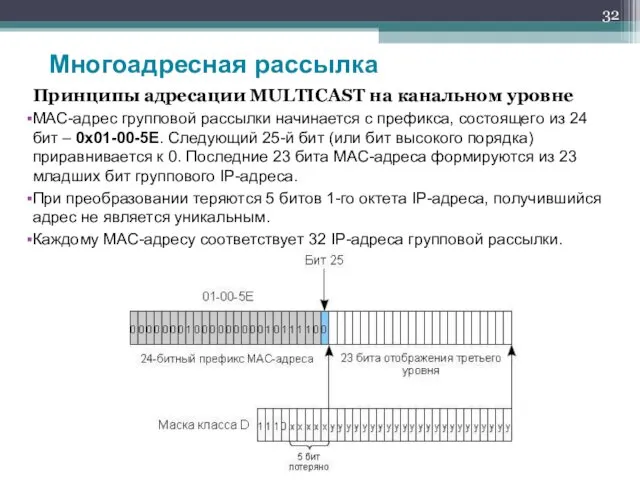

- 32. Принципы адресации MULTICAST на канальном уровне МАС-адрес групповой рассылки начинается с префикса, состоящего из 24 бит

- 33. Подписка и обслуживание групп Протокол IGMP используется для динамической регистрации отдельных узлов в многоадресной группе локальной

- 34. IGMP Snooping Основная проблема – эффект «флудинга» при передаче multicast-трафика коммутатором L2 (передача многоадресного трафика через

- 35. Функция IGMP Snooping IGMP Snooping – это функция, которая позволяет коммутаторам L2 изучать членов многоадресных групп,

- 36. Функция IGMP Snooping Когда узел, подключенный к коммутатору, хочет вступить в многоадресную группу или отвечает на

- 37. Процесс создания таблицы коммутации IGMP Snooping Медиа-сервер Коммутатор L3 Коммутатор L2 ПК 1 ПК 2 1

- 38. Пример настройки IGMP Snooping Многоадресная рассылка

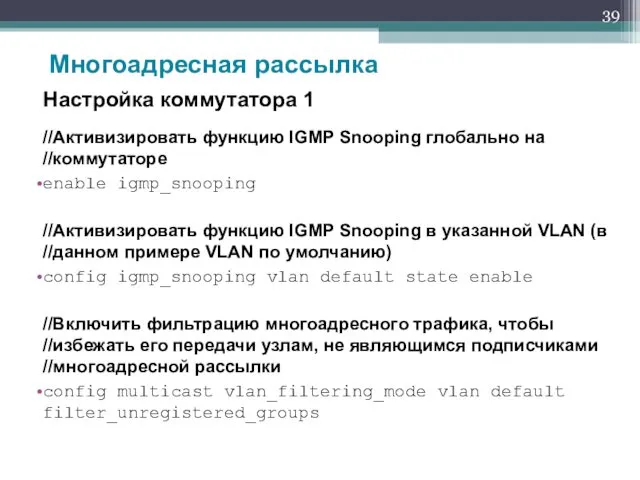

- 39. Настройка коммутатора 1 //Активизировать функцию IGMP Snooping глобально на //коммутаторе enable igmp_snooping //Активизировать функцию IGMP Snooping

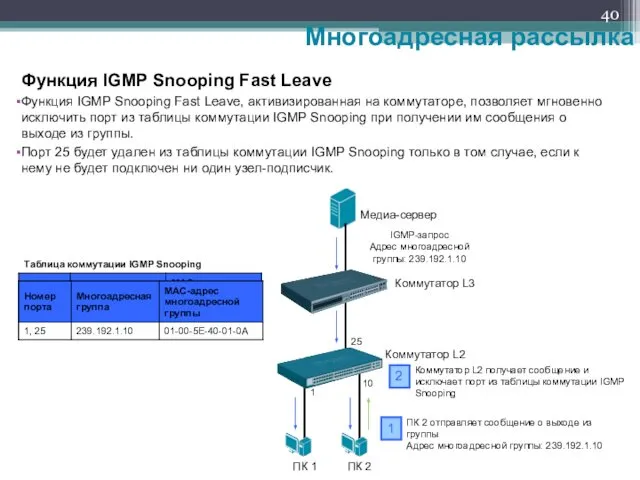

- 40. Функция IGMP Snooping Fast Leave Функция IGMP Snooping Fast Leave, активизированная на коммутаторе, позволяет мгновенно исключить

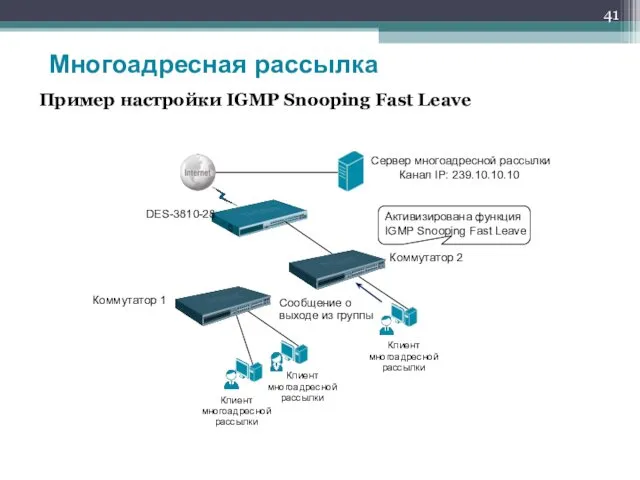

- 41. Пример настройки IGMP Snooping Fast Leave Сообщение о выходе из группы Активизирована функция IGMP Snooping Fast

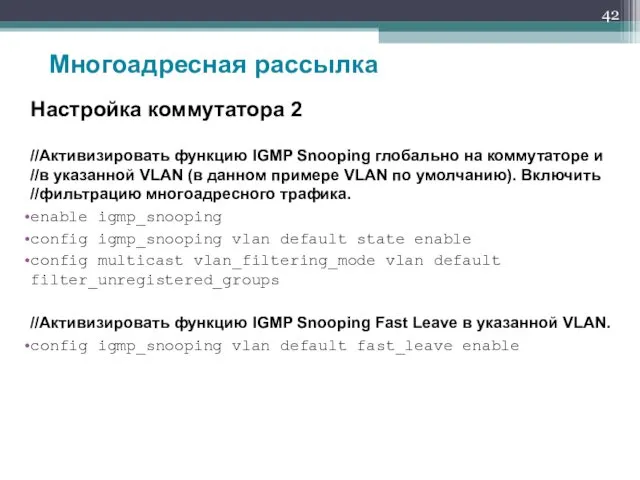

- 42. Настройка коммутатора 2 //Активизировать функцию IGMP Snooping глобально на коммутаторе и //в указанной VLAN (в данном

- 44. Скачать презентацию

Безопасный интернет

Безопасный интернет Сравнение множеств (2 класс)

Сравнение множеств (2 класс) Презентация "Моделирование. Информационные модели" - скачать презентации по Информатике

Презентация "Моделирование. Информационные модели" - скачать презентации по Информатике Сетевые функции ОС

Сетевые функции ОС Технологии виртуализации

Технологии виртуализации Редактирование текста. Поиск информации

Редактирование текста. Поиск информации Технології відображення інформації

Технології відображення інформації Исполнитель Робот

Исполнитель Робот КОМПЬЮТЕРНАЯ ПАМЯТЬ

КОМПЬЮТЕРНАЯ ПАМЯТЬ  Введение в JavaScript

Введение в JavaScript Кодирование графической информации Палитры цветов в системах цветопередачи RGB, CMYK, HSB

Кодирование графической информации Палитры цветов в системах цветопередачи RGB, CMYK, HSB Аттестационная работа. Создание мобильного пространства гимназии на основе проектно-сетевого взаимодействия

Аттестационная работа. Создание мобильного пространства гимназии на основе проектно-сетевого взаимодействия Информационные процессы

Информационные процессы  Введение в информатику

Введение в информатику  Искусственный интеллект

Искусственный интеллект Создание моделей корня аорты для реальных пациентов с использованием 3D-печати

Создание моделей корня аорты для реальных пациентов с использованием 3D-печати Аттестационная работа. Развитие исследовательской активности школьников в процессе обучения информатики

Аттестационная работа. Развитие исследовательской активности школьников в процессе обучения информатики Информационные технологии

Информационные технологии Сетевая высокопроизводительная технология коммутации и мультиплексирования пакетов

Сетевая высокопроизводительная технология коммутации и мультиплексирования пакетов Запуск бизнеса в социальных сетях за 1 день

Запуск бизнеса в социальных сетях за 1 день Активация КП Отраслевой в личном кабинете Портала ИТС

Активация КП Отраслевой в личном кабинете Портала ИТС MS DOS операциялық жүйесі

MS DOS операциялық жүйесі Технология обработки числовых данных. Электронные калькуляторы и электронные таблицы

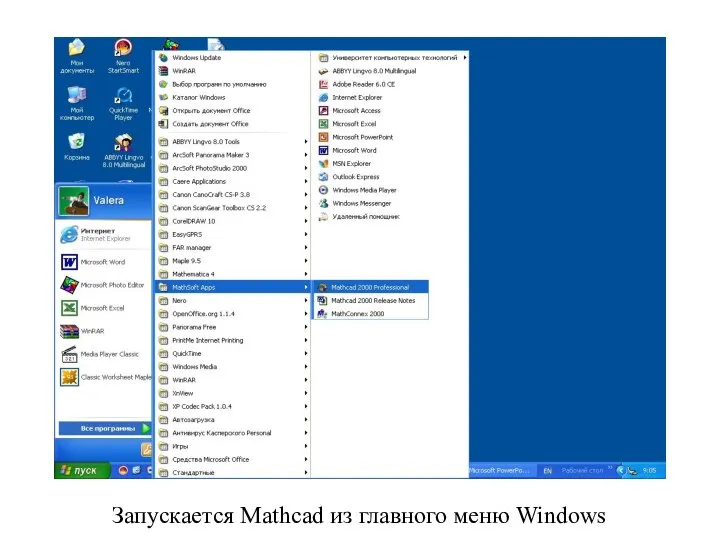

Технология обработки числовых данных. Электронные калькуляторы и электронные таблицы Запускается Mathcad из главного меню Windows

Запускается Mathcad из главного меню Windows Основные понятия языка программирования Питон, а также некоторые модули (выпускная работа Печерского Ивана)

Основные понятия языка программирования Питон, а также некоторые модули (выпускная работа Печерского Ивана) Общие свойства полей

Общие свойства полей Подходы к понятию и измерению информации

Подходы к понятию и измерению информации Практика по получению первичных профессиональных навыков работы на компьютере

Практика по получению первичных профессиональных навыков работы на компьютере