ОБЛАСТЬ ПРИМЕНЕНИЯ ХЭШ-ФУНКЦИЙ

Проверка целостности сообщений и файлов

Сравнивая хеш-значения сообщений, вычисленные до

и после передачи, можно определить, были ли внесены какие-либо изменения в сообщение или файл.

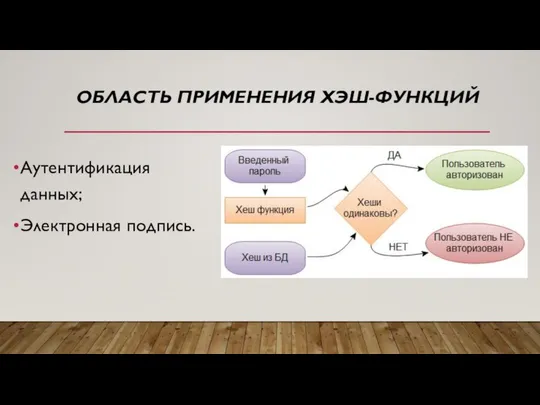

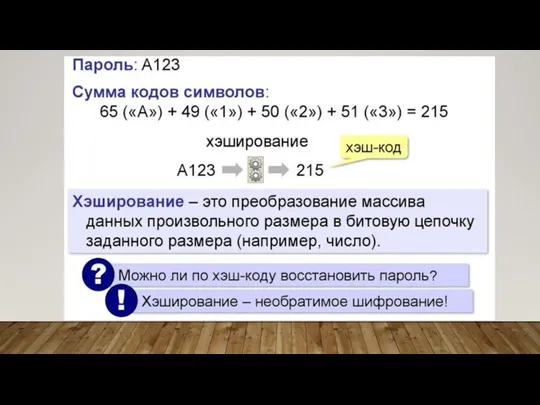

Верификация пароля

Проверка пароля обычно использует криптографические хеши. Хранение всех паролей пользователей в виде открытого текста может привести к массовому нарушению безопасности, если файл паролей будет скомпрометирован. Одним из способов уменьшения этой опасности является хранение в базе данных не самих паролей, а их хешей. При выполнении хеширования исходные пароли не могут быть восстановлены из сохраненных хеш-значений, поэтому если вы забыли свой пароль вам предложат сбросить его и придумать новый.

Цифровая подпись

Подписываемые документы имеют различный объем, поэтому зачастую в схемах ЭП подпись ставится не на сам документ, а на его хеш. Вычисление хеша позволяет выявить малейшие изменения в документе при проверке подписи. Хеширование не входит в состав алгоритма ЭП, поэтому в схеме может быть применена любая надежная хеш-функция.

Презентация "Путеводитель в мир эллектронного общения" - скачать презентации по Информатике

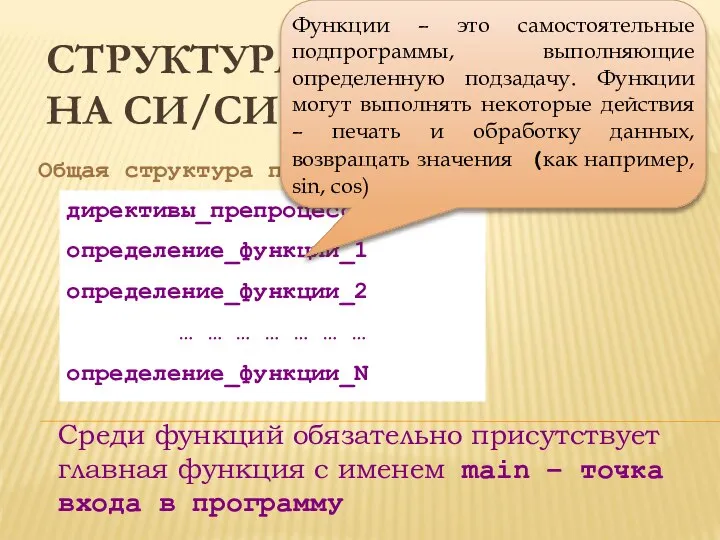

Презентация "Путеводитель в мир эллектронного общения" - скачать презентации по Информатике Структура программы

Структура программы От абака до ноутбука. Поколения компьютерной техники

От абака до ноутбука. Поколения компьютерной техники Методи об'єктно-орієнтованого програмування

Методи об'єктно-орієнтованого програмування Упражнение 5. Агрегирование данных

Упражнение 5. Агрегирование данных  Презентация "MSC.Dytran - 14" - скачать презентации по Информатике

Презентация "MSC.Dytran - 14" - скачать презентации по Информатике Особенности создания программного продукта

Особенности создания программного продукта Web Page Redesign brief

Web Page Redesign brief Дослідження методів евристичного аналізу шкідливого програмного забезпечення

Дослідження методів евристичного аналізу шкідливого програмного забезпечення Операционные системы. Планирование процессов. (Лекция 11)

Операционные системы. Планирование процессов. (Лекция 11) SCR Service Performance Test Reference/Guide

SCR Service Performance Test Reference/Guide Сравнение архитектур традиционной станции коммутации и оборудования сети NGN

Сравнение архитектур традиционной станции коммутации и оборудования сети NGN Раздел 2. Общий состав и структура электронно-вычислительных машин и вычислительных систем Тема 2.1 Архитектура ЭВМ и вычислите

Раздел 2. Общий состав и структура электронно-вычислительных машин и вычислительных систем Тема 2.1 Архитектура ЭВМ и вычислите Продвижение профсоюзных мероприятий

Продвижение профсоюзных мероприятий Компютерні віруси і засоби їх утилізації

Компютерні віруси і засоби їх утилізації Близы. Blizzard Entertainment, Inc

Близы. Blizzard Entertainment, Inc Концепция адаптивного управления безопасностью

Концепция адаптивного управления безопасностью Моделирование информационной системы с помощью различных нотаций (лекция 6)

Моделирование информационной системы с помощью различных нотаций (лекция 6) Глубинное интервью в библиотечных исследованиях

Глубинное интервью в библиотечных исследованиях Создание видеороликов в программе Movie Maker

Создание видеороликов в программе Movie Maker Что такое информация? Информационные процессы

Что такое информация? Информационные процессы Работа с данными в MS Excel

Работа с данными в MS Excel Работа с личным кабинетом (ЛК)

Работа с личным кабинетом (ЛК) Перемещение (покадровая анимация в программе Photoshop CS6)

Перемещение (покадровая анимация в программе Photoshop CS6) Авторская колонка или колумнистика

Авторская колонка или колумнистика Steve Jobs (quotes)

Steve Jobs (quotes) Интегрированный урок информатики и физики СОЗДАНИЕ СЛОЖНЫХ АНИМИРОВАННЫХ РИСУНКОВ В POWER POINT, С ИСПОЛЬЗОВАНИЕМ ПРОСТЫХ АНИМИРОВА

Интегрированный урок информатики и физики СОЗДАНИЕ СЛОЖНЫХ АНИМИРОВАННЫХ РИСУНКОВ В POWER POINT, С ИСПОЛЬЗОВАНИЕМ ПРОСТЫХ АНИМИРОВА Монитор

Монитор