Содержание

- 2. Цели и задачи Цель работы: поиск средств повышения безопасности беспроводных соединений. Объект исследования: смоделированные беспроводные соединения

- 3. Нормативно-правовая база УК РФ и КоАП предусматривают наказание за получение неправомерного доступа к компьютерной информации, в

- 4. Актуальность проблемы Технология беспроводной передачи данных WiFi упрощают доступ к сети интернет. Интернет прочно вошел в

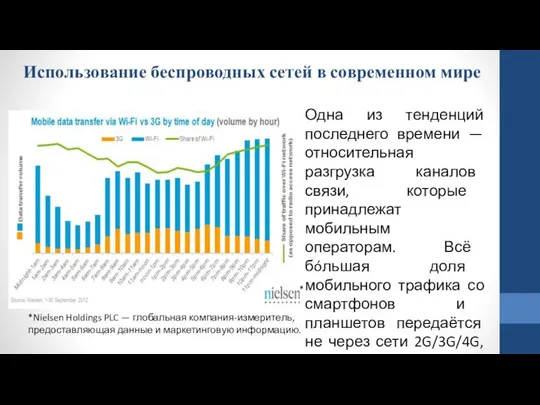

- 5. Использование беспроводных сетей в современном мире Одна из тенденций последнего времени — относительная разгрузка каналов связи,

- 6. Существующие стандарты безопасности WEP (Wired Equivalent Privacy). Устаревший стандарт безопасности wi-fi соединения. На данный момент крайне

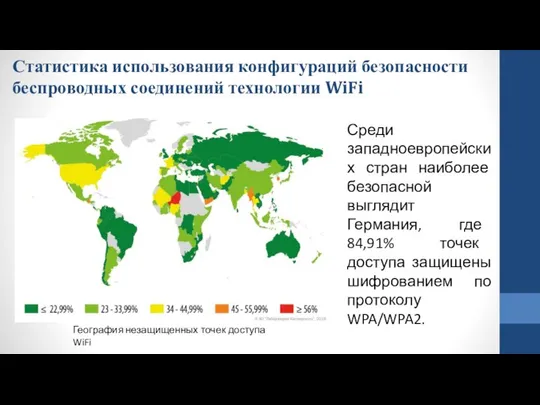

- 7. Статистика использования конфигураций безопасности беспроводных соединений технологии WiFi География незащищенных точек доступа WiFi Среди западноевропейских стран

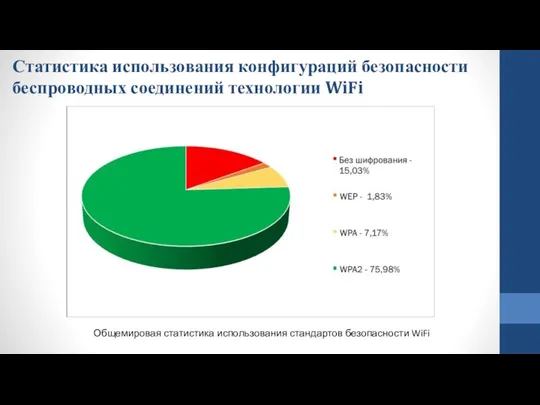

- 8. Статистика использования конфигураций безопасности беспроводных соединений технологии WiFi Общемировая статистика использования стандартов безопасности WiFi

- 9. Статистика использования конфигураций безопасности беспроводных соединений технологии WiFi Cтатистика использования стандартов безопасности WiFi - Россия

- 10. Статистика использования конфигураций безопасности беспроводных соединений технологии WiFi

- 11. Эксперимент: моделирование внедрения в смоделированную беспроводную сеть WiFi Перехват хэндшейка. Пример выполнения в среде терминала Kali

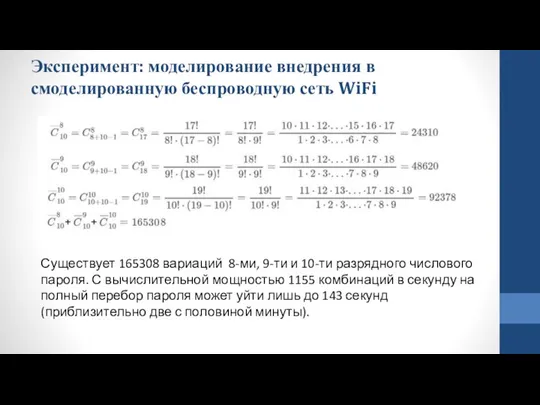

- 12. Эксперимент: моделирование внедрения в смоделированную беспроводную сеть WiFi Существует 165308 вариаций 8-ми, 9-ти и 10-ти разрядного

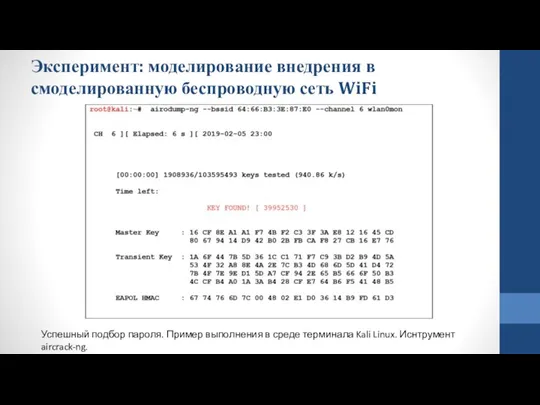

- 13. Эксперимент: моделирование внедрения в смоделированную беспроводную сеть WiFi Успешный подбор пароля. Пример выполнения в среде терминала

- 14. Угроза реальна. Средства защиты: Сервисы VPN

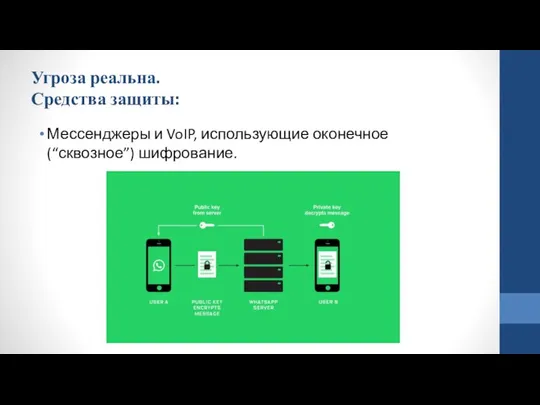

- 15. Угроза реальна. Средства защиты: Мессенджеры и VoIP, использующие оконечное (“сквозное”) шифрование.

- 16. Угроза реальна. Средства защиты: Шифрование и хеширование

- 17. Эксперимент: моделирование внедрения в смоделированное беспроводное соединение Bluetooth Сканирование устройств и подключение. Пример выполнения в среде

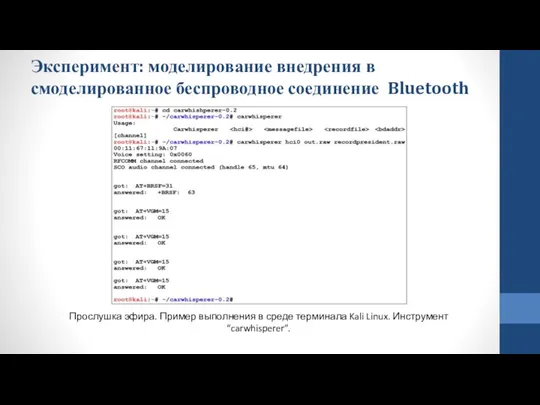

- 18. Эксперимент: моделирование внедрения в смоделированное беспроводное соединение Bluetooth Прослушка эфира. Пример выполнения в среде терминала Kali

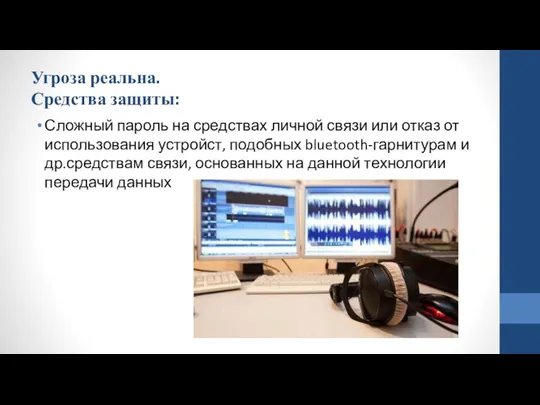

- 19. Угроза реальна. Средства защиты: Сложный пароль на средствах личной связи или отказ от использования устройст, подобных

- 21. Скачать презентацию

Uploading documents

Uploading documents Компьютерные вирусы

Компьютерные вирусы Массивы. Описание массивов

Массивы. Описание массивов Базовые типы данных языков программирования высокого уровня. Лекция 3

Базовые типы данных языков программирования высокого уровня. Лекция 3 Действия с информацией

Действия с информацией Introduction to PL/SQL

Introduction to PL/SQL Информация как важный ресурс общества

Информация как важный ресурс общества Языки программирования

Языки программирования Сетевые информационные технологии

Сетевые информационные технологии Наука наше будущее

Наука наше будущее Язык программирования C# 8.0 модуль 1

Язык программирования C# 8.0 модуль 1 Текстовые документы и технологии их создания

Текстовые документы и технологии их создания Xüsusi karantin rejiminin tətbiqi zamanı i̇cazələrin alınması və monitorinqi sistemi

Xüsusi karantin rejiminin tətbiqi zamanı i̇cazələrin alınması və monitorinqi sistemi Центр інформаційних технологій УДППЗ Укрпошта. Стан автоматизації виробничих та бізнес-процесів та управління підприємством

Центр інформаційних технологій УДППЗ Укрпошта. Стан автоматизації виробничих та бізнес-процесів та управління підприємством Magicdom

Magicdom BIM на этапе строительства

BIM на этапе строительства Аттестационная работа. Программа внеурочной деятельности Lego-конструирование

Аттестационная работа. Программа внеурочной деятельности Lego-конструирование Аттестационная работа. Значение включения в программу по информатике материала, освоенного в рамках курса

Аттестационная работа. Значение включения в программу по информатике материала, освоенного в рамках курса Как вести себя на улице 1 класс

Как вести себя на улице 1 класс Презентация "ИНФОРМАЦИЯ И ИНФОРМАЦИОННЫЕ ПРОЦЕССЫ" - скачать презентации по Информатике__

Презентация "ИНФОРМАЦИЯ И ИНФОРМАЦИОННЫЕ ПРОЦЕССЫ" - скачать презентации по Информатике__ Презентация выступления (Тема 31)

Презентация выступления (Тема 31) Работа с Microsoft Visio 2010

Работа с Microsoft Visio 2010 Презентация "Подготовка к контрольной работе (4 класс)" - скачать презентации по Информатике

Презентация "Подготовка к контрольной работе (4 класс)" - скачать презентации по Информатике Контекст и дескриптор процесса

Контекст и дескриптор процесса Растровая и векторная графика

Растровая и векторная графика Функціональна методологія IDEF0. Основні положення

Функціональна методологія IDEF0. Основні положення Шифрование и дешифрование осмысленного текста с ключом

Шифрование и дешифрование осмысленного текста с ключом Встроенный SQL. Хранимые процедуры. (Лекция 8)

Встроенный SQL. Хранимые процедуры. (Лекция 8)