СПЕЦИАЛЬНЫЕ ВРЕДОНОСНЫЕ ПРОГРАММЫ

– «компьютерные вирусы» — это небольшие программы, способные самостоятельно распространятся после

внедрения в компьютер путем создания своих копий. При определенных условиях вирусы оказывают негативное воздействие на систему;

– «черви» – утилиты, которые активируются при каждой загрузке компьютера. Они обладают способностью перемещаться в пределах системы или сети и размножаться аналогично вирусам. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти, а затем к блокировке работы;

– «троянские кони» — такие программы «скрываются» под видом полезного приложения, а, на самом деле, наносят вред компьютеру: разрушают программное обеспечение, копируют и пересылают злоумышленнику файлы с конфиденциальной информацией и т.д.

Разработка системы для создания компьютерных моделей керамических материалов, методом дискретного элемента

Разработка системы для создания компьютерных моделей керамических материалов, методом дискретного элемента Планирование и внедрение инфраструктуры для развертывания серверов

Планирование и внедрение инфраструктуры для развертывания серверов Kompyuternye_virusy [Автосохраненный]

Kompyuternye_virusy [Автосохраненный] Как правильно организовать поиск в Интернете

Как правильно организовать поиск в Интернете Потребление и стиль жизнь

Потребление и стиль жизнь Арифметические основы ЭВМ

Арифметические основы ЭВМ Информационные технологии для формирования контента локальной предметной области для информационной системы в реальном времени

Информационные технологии для формирования контента локальной предметной области для информационной системы в реальном времени Алгоритмическая конструкция ветвление

Алгоритмическая конструкция ветвление Подача заявки на программу дополнительного образования

Подача заявки на программу дополнительного образования Межпроцессное взаимодействие. (Тема 8)

Межпроцессное взаимодействие. (Тема 8) USB разъёмы

USB разъёмы Тарифный модификатор по подбору организаций

Тарифный модификатор по подбору организаций Бөрйән ағинәйҙәр төркөмө эшенең бер йүнәлеше

Бөрйән ағинәйҙәр төркөмө эшенең бер йүнәлеше Единая Система межведомственного взаимодействия

Единая Система межведомственного взаимодействия Библиотечные информационные системы

Библиотечные информационные системы Lazy load. Ленивая загрузка

Lazy load. Ленивая загрузка Совершенствование организации и управления системы общественного пассажирского транспорта г. Волгограда

Совершенствование организации и управления системы общественного пассажирского транспорта г. Волгограда Презентация "Путешествие на остров Информация" - скачать презентации по Информатике

Презентация "Путешествие на остров Информация" - скачать презентации по Информатике WAF для защиты web - приложений

WAF для защиты web - приложений Основные понятия баз данных и СУБД. (Лекция 1)

Основные понятия баз данных и СУБД. (Лекция 1) Тема: Компьютер Тема урока «Работа с дисками, файлами и папками» (лабораторно-практическая работа) Цели урока: научиться формати

Тема: Компьютер Тема урока «Работа с дисками, файлами и папками» (лабораторно-практическая работа) Цели урока: научиться формати Inbox Files - бесплатный сервис хранения и обмена файлами

Inbox Files - бесплатный сервис хранения и обмена файлами Застосування медичної статистики у практичній діяльності медичних працівників

Застосування медичної статистики у практичній діяльності медичних працівників Социальная сеть ВКонтакте

Социальная сеть ВКонтакте Понятие как форма мышления

Понятие как форма мышления Электронная почта

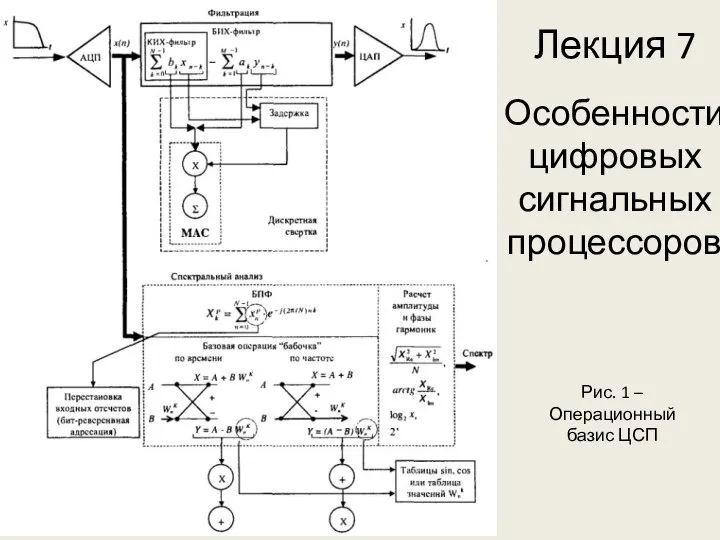

Электронная почта Особенности цифровых сигнальных процессоров. (Лекция 7)

Особенности цифровых сигнальных процессоров. (Лекция 7) Защита от несанкционированного доступа к информации

Защита от несанкционированного доступа к информации