Содержание

- 2. 2) запуск соответствующего комплекта программ (операционных средств, драйверов и т.п.); 3) осуществление (организация) считывания в па-

- 3. Категории методов защиты от НСД: - организационные ( мероприятия и регламентирую-щие инструкции); - технологические (программно-аппаратные сред-ства

- 4. Безопасность (стойкость) системы идентификации и аутентификации это степень обеспечиваемых ею гарантий того, что злоумышленник не способен

- 5. Если в процедуре аутентификации участвуют только две стороны, то это непосредственная аутентификация (direct password authentication). Если

- 6. Общие подходы к построению парольных систем. Наиболее распространенные методы аутентифика-ции основаны на применении многоразовых и одно-разовых

- 7. Без непосредственной передачи информа-ции о пароле проверяющей стороне (zero- knowledge); С использованием пароля для получения криптографического

- 8. Пароль пользователя – некоторое секретное кол-во информации известное только пользователю и парольной системе, которая может быть

- 9. База данных пользователей парольной системы содержит учетные записи всех пользователей данной парольной системы. Под парольной системой

- 10. Основными компонентами парольной системы являются: - интерфейс пользователя; - интерфейс администратора; - модуль сопряжения с другими

- 11. Поэтому парольная система становиться одним из первых объектов атаки при вторжении злоумышленника в защищенную систему. Типы

- 12. Перехват переданной по сети информации о пароле Хранение пароля в доступном месте 2. Вмешательство в функционирование

- 13. Некоторые из перечисленных типов угроз связанны с наличием так называемого человеческого фактора, проявляющегося в том, что

- 14. Выбор паролей Для уменьшения влияния человеческого фактора при выборе и использовании паролей необходимо выполнить ряд требований:

- 15. - ограничение числа попыток ввода пароля; - поддержка режима принудительной смены пароля пользователя; - использование вопросо-ответного

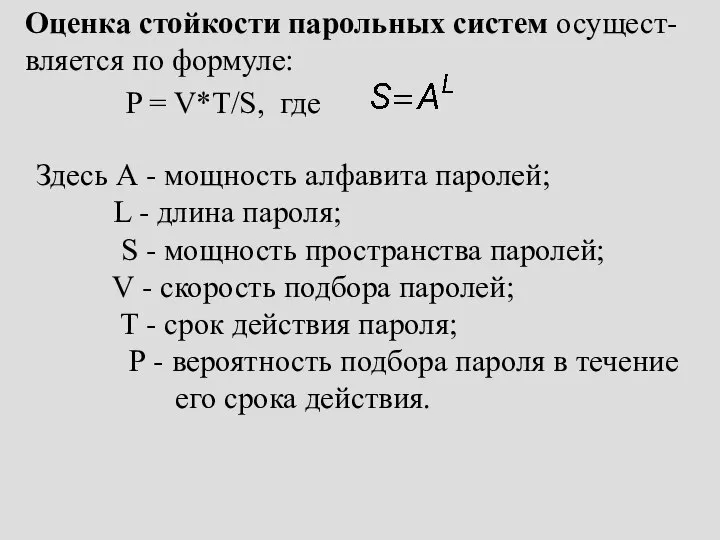

- 16. Оценка стойкости парольных систем осущест-вляется по формуле: P = V*T/S, где Здесь А - мощность алфавита

- 17. ПРИМЕР: Пусть задано Р = 0.000001. Найти минимальную длину пароля, обеспечивающую его стойкость в течение одной

- 18. Хранение паролей Важным аспектом стойкости парольной системы, является способ хранения паролей в базе данных учетных записей.

- 19. При выборе алгоритма хеширования необходимо: - гарантировать несовпадение значений сверток, полученных на основе различных паролей поль-зователей;

- 20. 2) ключ генерируется программно и хранится на внешнем носителе, с которого считывается при каждом запуске; 3)

- 21. Передача пароля по сети. Если передаваемая по сети в процессе аутентифика-ции информация не защищена надлежащим образом,

- 22. Способы передачи паролей по сети : 1) в открытом виде; (TELNET, FTP и других) 2) зашифрованными;

- 23. . - перехват и повторное использование инфор-мации; - перехват и восстановление паролей; - модификация информации с

- 24. . Общая схема процедуры аутентификации с нулевым разглашением состоит из последовательности информационных обменов (итераций) между двумя

- 25. А В С D

- 26. Пещера имеет один вход, путь от которого разветвляется в глубине пещеры на два коридора, сходящихся затем

- 27. 3. Проверяющий приходит в точку В и в соот- ветствии со своим выбором просит доказываю- щего

- 29. Скачать презентацию

Объектно-ориентированное программирование (ООП)

Объектно-ориентированное программирование (ООП) Блокчейн - способ защиты базы данных

Блокчейн - способ защиты базы данных Диаграмма классов. Тема 2.6.3

Диаграмма классов. Тема 2.6.3 Алгоритм оформления стенда с помощью Microsoft Power Point 10

Алгоритм оформления стенда с помощью Microsoft Power Point 10 Программное обеспечение компьютера

Программное обеспечение компьютера Rational Unified Process

Rational Unified Process Моделирование геометрических объектов в программе QCAD

Моделирование геометрических объектов в программе QCAD Design Theory Software Engineering Fundamentals (SEF): MS.NET

Design Theory Software Engineering Fundamentals (SEF): MS.NET Анализ моделей в контексте потребностей вашей организации

Анализ моделей в контексте потребностей вашей организации Систематизация информации

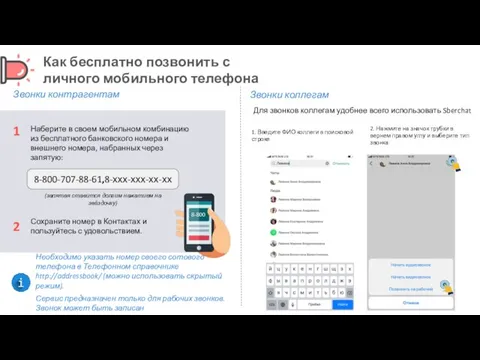

Систематизация информации  Как бесплатно звонить с личного телефона. Корпоративный мессенджер

Как бесплатно звонить с личного телефона. Корпоративный мессенджер Разработка информационной системы по управлению логистикой для предприятия ООО Дорстекло

Разработка информационной системы по управлению логистикой для предприятия ООО Дорстекло Электронные ресурсы научной библиотеки Челябинского государственного института культуры

Электронные ресурсы научной библиотеки Челябинского государственного института культуры Анализ и сравнение подходов к управлению сетями NGN

Анализ и сравнение подходов к управлению сетями NGN Массивтер. Екіөлшемді массивтер

Массивтер. Екіөлшемді массивтер Администрирование ИС Администрирование DNS

Администрирование ИС Администрирование DNS  Программа «Paint» Создала руководитель объединения «Мой друг – компьютер» Львова Н.В. 2006

Программа «Paint» Создала руководитель объединения «Мой друг – компьютер» Львова Н.В. 2006 Интеллектуальная игра по информатике

Интеллектуальная игра по информатике Презентация "MSC.Mvision Appendix C" - скачать презентации по Информатике

Презентация "MSC.Mvision Appendix C" - скачать презентации по Информатике Глобальные переменные, отладка кода, матрицы. Лекция 8

Глобальные переменные, отладка кода, матрицы. Лекция 8 Байланыс каналдары мен жүйелері

Байланыс каналдары мен жүйелері Родительское собрание «Как компьютер сделать помощником в развитии детей»

Родительское собрание «Как компьютер сделать помощником в развитии детей» Демонстрация слайд-шоу в Powerpoint

Демонстрация слайд-шоу в Powerpoint Локальные и глобальные сети

Локальные и глобальные сети  1С:подпись

1С:подпись Презентация "Руководство по установке Windows XP" - скачать презентации по Информатике

Презентация "Руководство по установке Windows XP" - скачать презентации по Информатике Ақпарат, оның мазмұны, түрлері мен қасиеттері

Ақпарат, оның мазмұны, түрлері мен қасиеттері Вероятно - статистический подход к измерению информации

Вероятно - статистический подход к измерению информации