Содержание

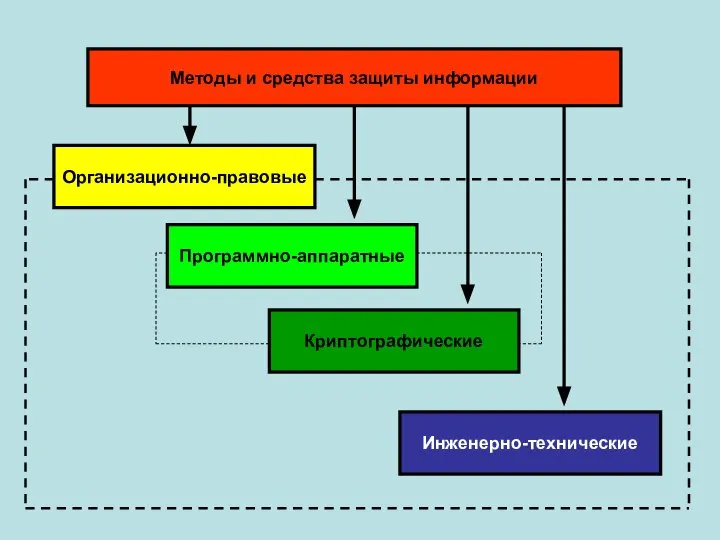

- 2. Методы и средства защиты информации Организационно-правовые Программно-аппаратные Криптографические Инженерно-технические

- 3. Программно-аппаратные и криптографические способы и средства защиты информации

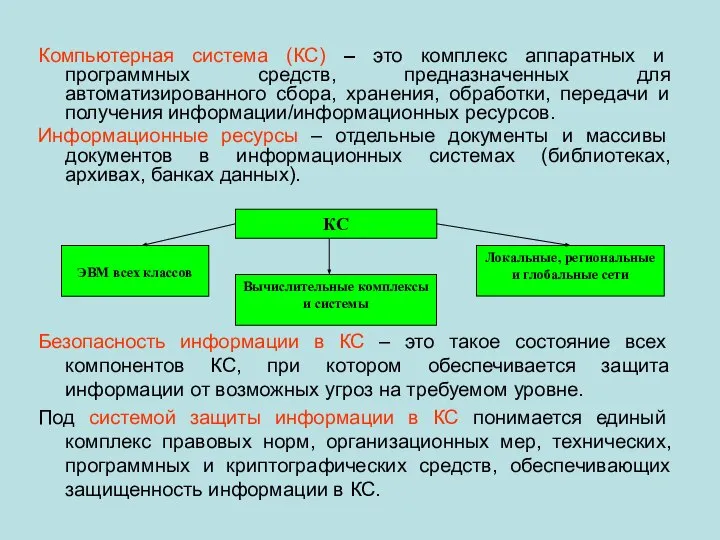

- 4. Компьютерная система (КС) – это комплекс аппаратных и программных средств, предназначенных для автоматизированного сбора, хранения, обработки,

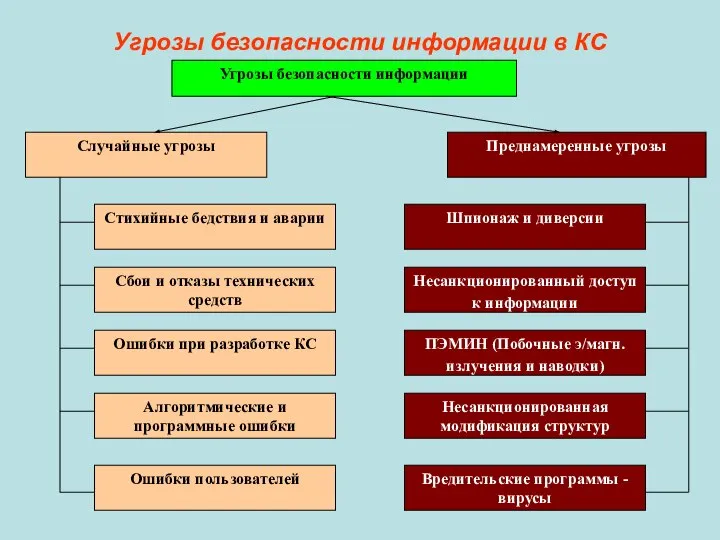

- 5. Угрозы безопасности информации в КС

- 6. Задачи защиты информации в КС от случайных угроз ЗИ от случайных угроз в КС Дублирование информации

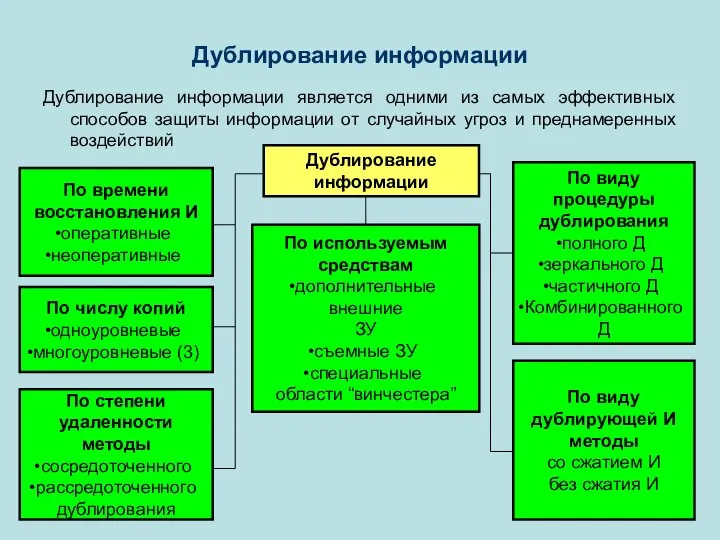

- 7. Дублирование информации Дублирование информации является одними из самых эффективных способов защиты информации от случайных угроз и

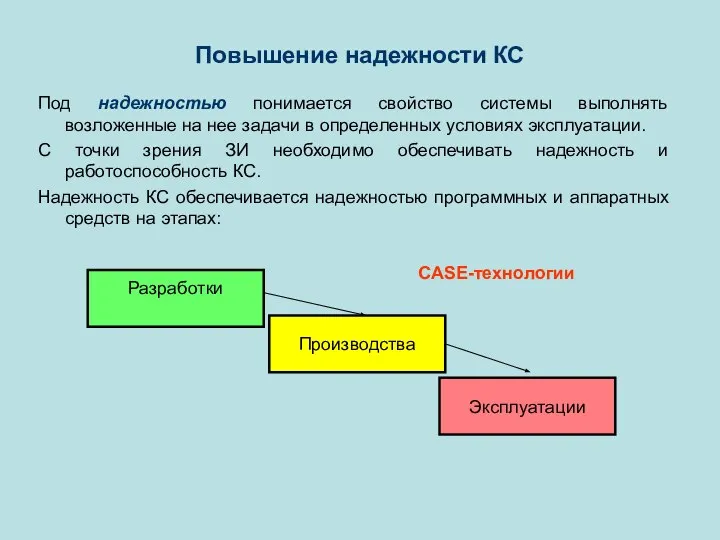

- 8. Повышение надежности КС Под надежностью понимается свойство системы выполнять возложенные на нее задачи в определенных условиях

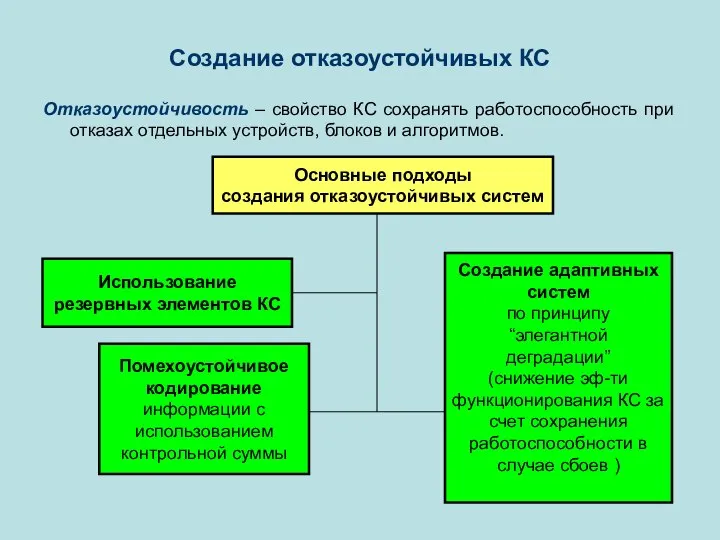

- 9. Создание отказоустойчивых КС Отказоустойчивость – свойство КС сохранять работоспособность при отказах отдельных устройств, блоков и алгоритмов.

- 10. Блокировка ошибочных операций Блокировка ошибочных действий Технические средства блокировки ошибочных действий людей Тумблеры Защитные экраны Ограждения

- 11. Оптимизация взаимодействия пользователей и КС Основной задачей ЗИ в КС является защита от преднамеренных угроз и

- 12. Минимизация ущерба от аварий и стихийных бедствий Пути минимизации ущерба от аварий и стихии Выбор безопасного

- 13. Задачи защиты информации в КС от преднамеренных угроз ЗИ от преднамеренных угроз в КС ТСО Методы

- 14. Методы защиты от несанкционированного изменения структур (НИС) КС Несанкционированному изменению могут быть подвергнуты алгоритмическая, программная и

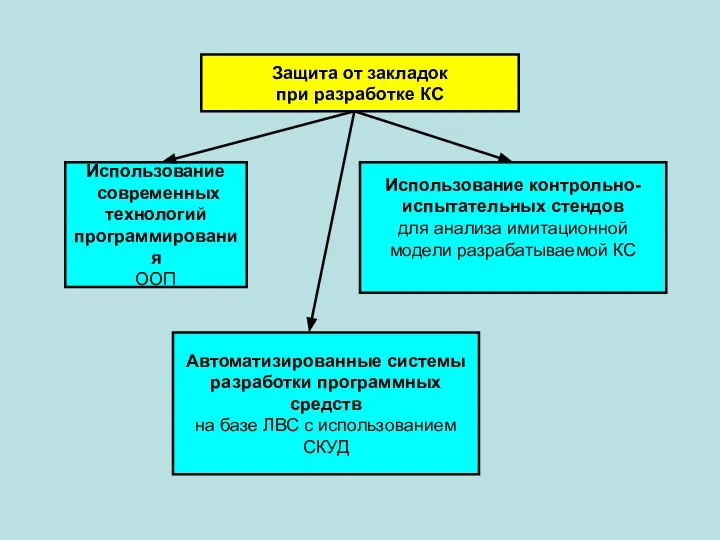

- 15. Защита от закладок при разработке КС Использование современных технологий программирования ООП Автоматизированные системы разработки программных средств

- 16. Защита от закладок В процессе эксплуатации КС Охрана помещений КС Разграничение доступа к оборудованию КС идентификация

- 17. Защита информации в КС от НСД Для защиты информации в КС от НСД применяют отечественные программные

- 18. Криптографические методы защиты информации Под криптографической защитой понимают такое преобразование информации, в результате которого она становится

- 19. Шифрование Процесс шифрования заключается в проведении обратимых математических, логических, комбинаторных и других преобразований исходной информации, в

- 20. Методом шифрования или шифром называется совокупность обратимых преобразований открытой информации в закрытую в соответствии с алгоритмом

- 21. Методы шифрования Методы шифрования с симметричным ключом Методы замены Методы перестановки Аналитические методы Методы гаммирования Методы

- 22. Методы стеганографии позволяют скрыть не только смысл хранящейся или передаваемой информации, но и сам факт хранения

- 23. Конфиденциальность и безопасность при работе с электронной почтой Методы обеспечения информационной безопасности при работе с электронной

- 24. Защита информации в каналах связи и РКС Методы защиты информации в каналах связи и РКС Межсетевое

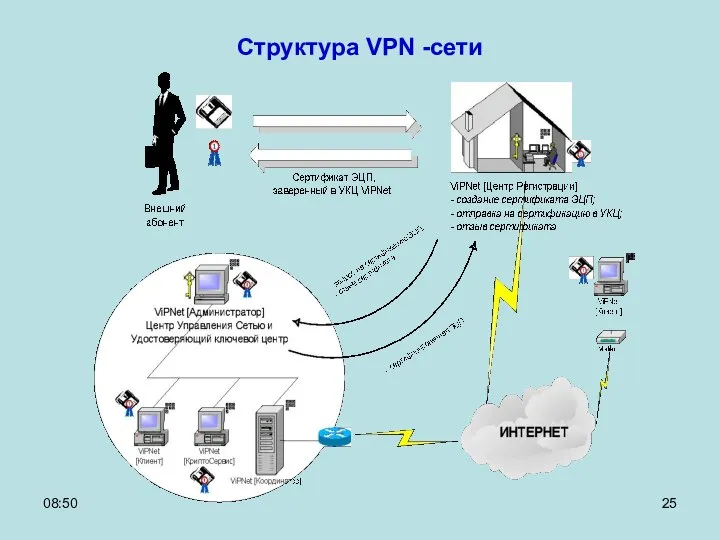

- 25. 08:50 Структура VPN -сети

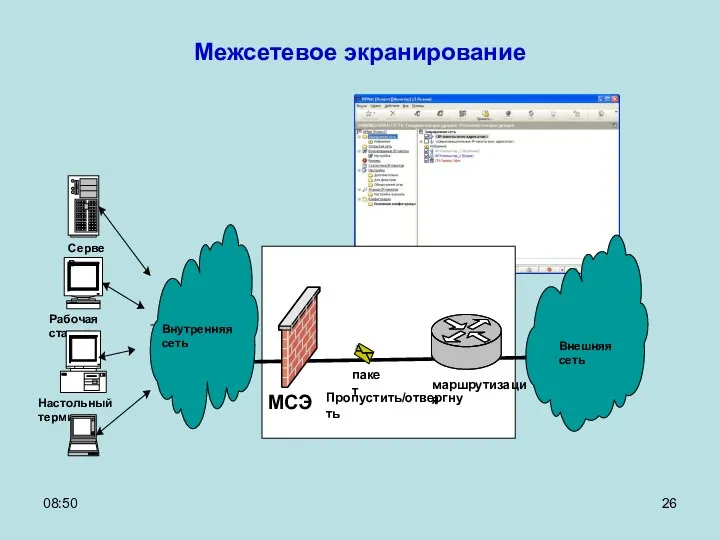

- 26. 08:50 Межсетевое экранирование Рабочая станция Настольный терминал Внутренняя сеть Сервер Внешняя сеть пакет МСЭ маршрутизация Пропустить/отвергнуть

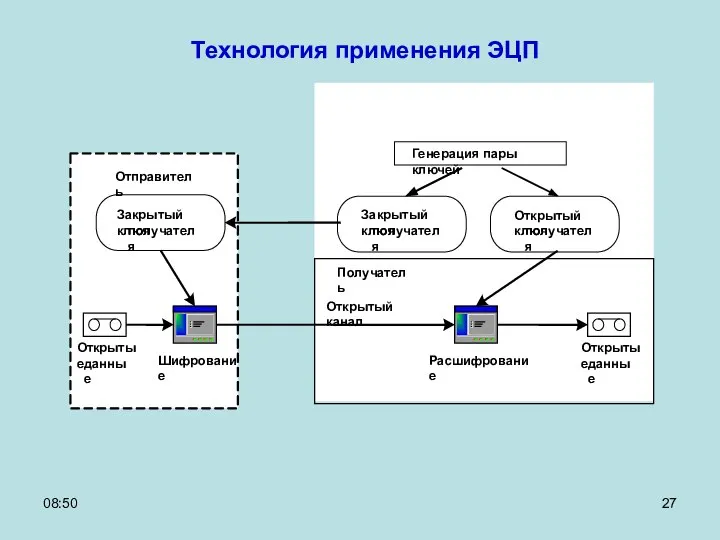

- 27. 08:50 Технология применения ЭЦП Закрытый ключ получателя Закрытый ключ получателя Отправитель Получатель Открытые данные Открытые данные

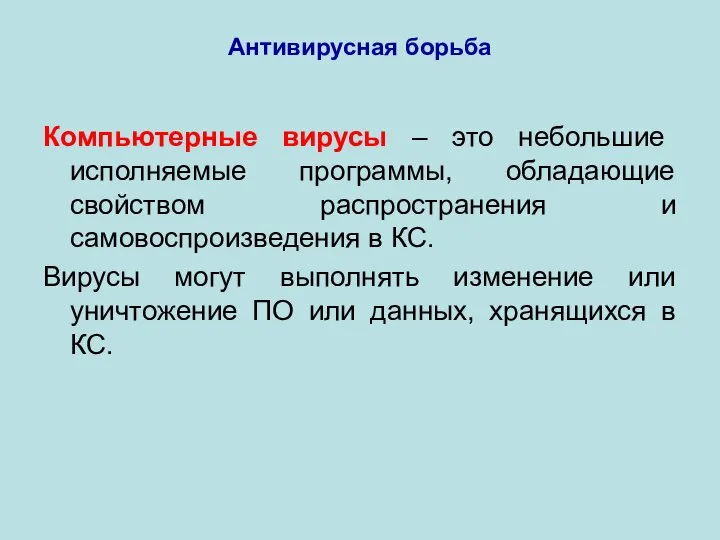

- 28. Антивирусная борьба Компьютерные вирусы – это небольшие исполняемые программы, обладающие свойством распространения и самовоспроизведения в КС.

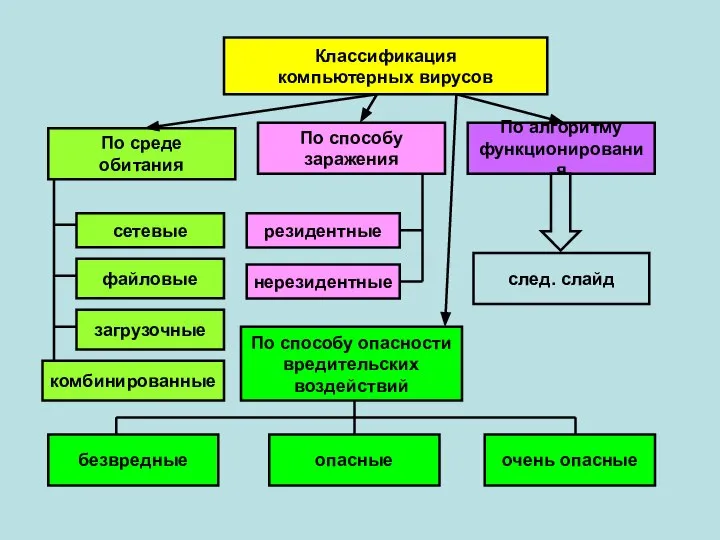

- 29. Классификация компьютерных вирусов По среде обитания По способу заражения По способу опасности вредительских воздействий По алгоритму

- 30. Вирусы, не изменяющие среду обитания при распространении Вирусы – “спутники” По алгоритму функционирования Вирусы, изменяющие среду

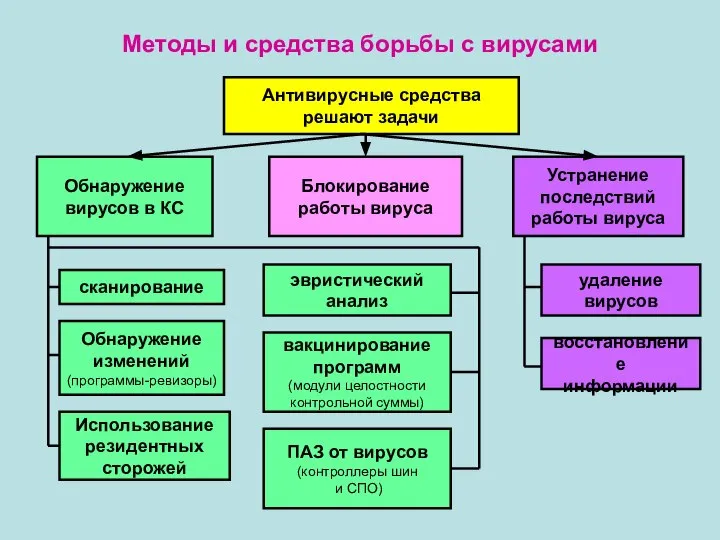

- 31. Методы и средства борьбы с вирусами Антивирусные средства решают задачи Обнаружение вирусов в КС Блокирование работы

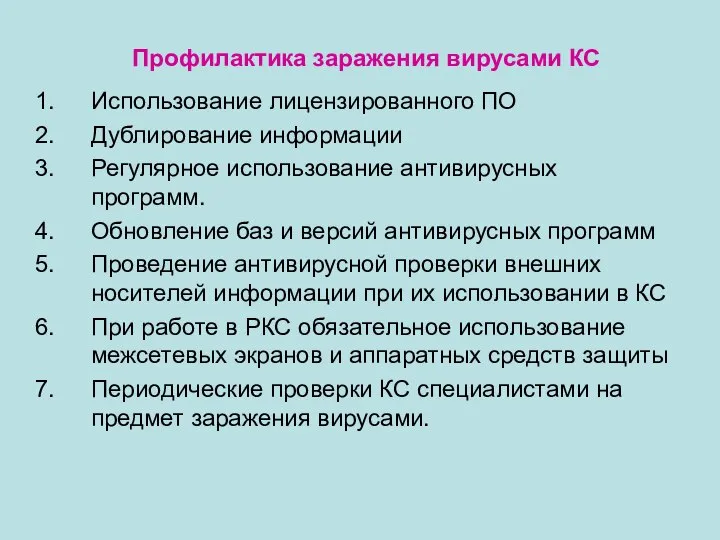

- 32. Профилактика заражения вирусами КС Использование лицензированного ПО Дублирование информации Регулярное использование антивирусных программ. Обновление баз и

- 34. Скачать презентацию

Возможности централизованного мониторинга региональной ИТ-инфраструктуры средствами подсистемы Управление ИТ-инфраструктурой

Возможности централизованного мониторинга региональной ИТ-инфраструктуры средствами подсистемы Управление ИТ-инфраструктурой Электронная таблица: среда и принципы работы

Электронная таблица: среда и принципы работы Использование ИКТ в работе по развитию зрительного восприятия младших школьников

Использование ИКТ в работе по развитию зрительного восприятия младших школьников На каких трех «китах» держится информатика? Логика, алгоритмы и программа

На каких трех «китах» держится информатика? Логика, алгоритмы и программа Системное и прикладное программное обеспечение

Системное и прикладное программное обеспечение Программирование в среде Windows

Программирование в среде Windows Файловая структура компьютера

Файловая структура компьютера Программирование Free Pascal

Программирование Free Pascal Основы языка программирования С

Основы языка программирования С Автор: Михайлова Светлана Анатольевна, учитель технологии МОУ «Пушкиногорская средняя общеобразовательная школа имени А.С.Пуш

Автор: Михайлова Светлана Анатольевна, учитель технологии МОУ «Пушкиногорская средняя общеобразовательная школа имени А.С.Пуш СУБП. Человеческий фактор. Модель Shel

СУБП. Человеческий фактор. Модель Shel Как подготовить статью в научный журнал

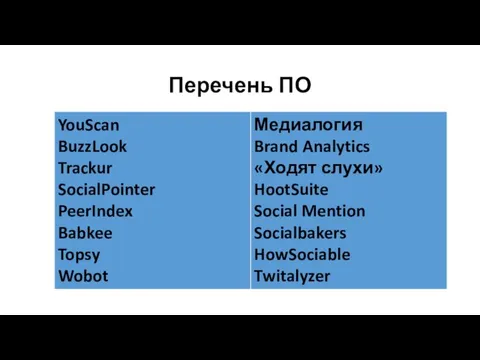

Как подготовить статью в научный журнал Перечень ПО

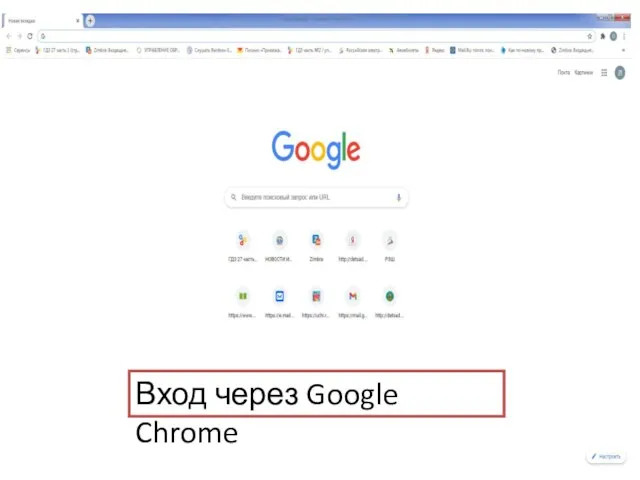

Перечень ПО Инструкция для регистрации на платформе playok

Инструкция для регистрации на платформе playok What is ITIL

What is ITIL Презентация "Окна Windows" - скачать презентации по Информатике

Презентация "Окна Windows" - скачать презентации по Информатике Білімділік-Оқушыларға. Microsoft word мәтіндік процессорын

Білімділік-Оқушыларға. Microsoft word мәтіндік процессорын Фотомонтаж и коллаж. Возможности графической программы Adobe Photoshop

Фотомонтаж и коллаж. Возможности графической программы Adobe Photoshop Журнал Men’s health

Журнал Men’s health Курс Microsoft Office

Курс Microsoft Office Взаимосвязи в моделях

Взаимосвязи в моделях Мониторинг и планирование устранения неполадок в рамках корпоративной сети предприятия

Мониторинг и планирование устранения неполадок в рамках корпоративной сети предприятия Программа Журнал заявок

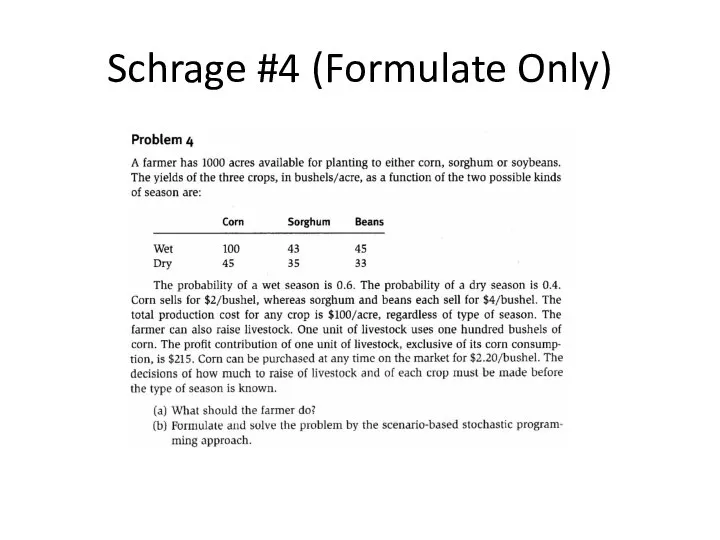

Программа Журнал заявок Schrage #4 (Formulate Only)

Schrage #4 (Formulate Only) Тема №2 Устройства управления. Занятие №1/3 Система прерывания программ

Тема №2 Устройства управления. Занятие №1/3 Система прерывания программ Основные сведения. Предпосылки появления баз данных

Основные сведения. Предпосылки появления баз данных Тестовая модель и Как работать со структурой

Тестовая модель и Как работать со структурой Проблемы формирования информационного общества

Проблемы формирования информационного общества