Содержание

- 2. Назначение модели угроз ИБ Идентификация угроз безопасности информации и их источников Модель нарушителя Принцип оценки актуальности

- 3. Методика определения угроз безопасности информации в информационных системах fstec.ru ФСТЭК

- 4. Назначение модели угроз ИБ

- 5. Целью определения угроз безопасности информации является установление того: существует ли возможность нарушения безопасности информации, содержащейся в

- 6. Носит систематический характер; Осуществляется: на этапе проектирования ИС, в ходе эксплуатации ИС; Оценка угроз безопасности информации

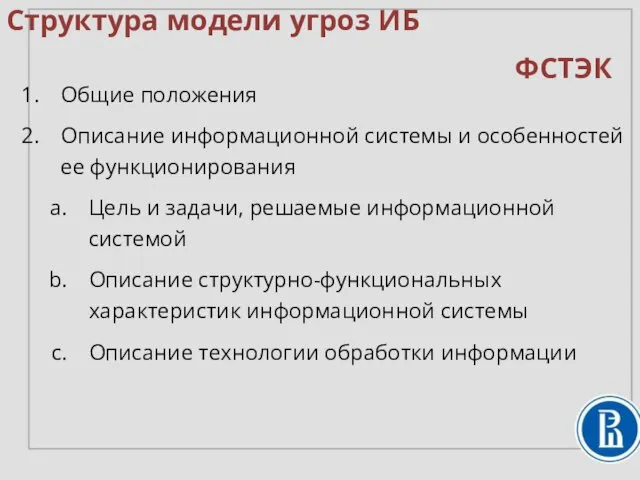

- 7. Общие положения Описание информационной системы и особенностей ее функционирования Цель и задачи, решаемые информационной системой Описание

- 8. Возможности нарушителей (модель нарушителя) Типы и виды нарушителей Возможные цели и потенциал нарушителей Возможные способы реализации

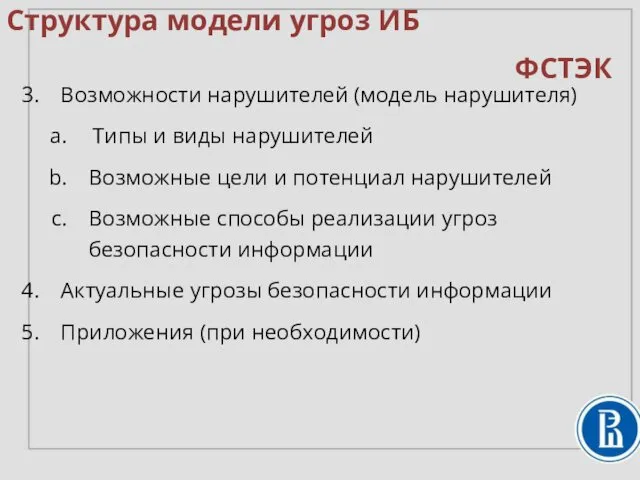

- 9. До начала моделирования угроз определяются: физические и логические границы ИС, объекты защиты и сегменты ИС. Модель

- 10. В модель угроз безопасности информации включаются: область применения процесса определения угроз безопасности информации, область действия модели

- 11. Идентификация угроз безопасности информации и их источников

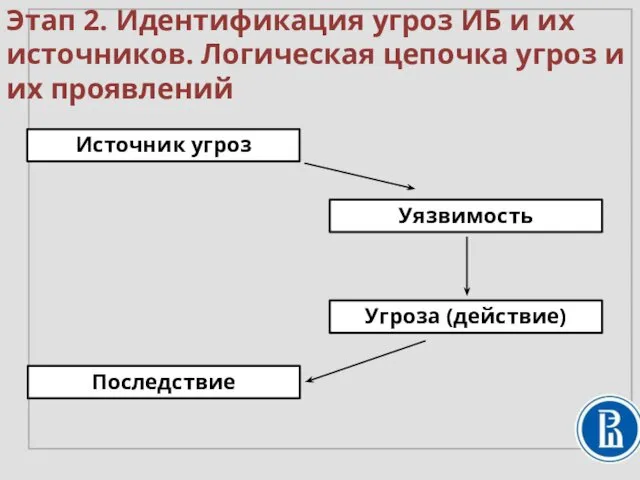

- 12. Угроза ИБ рассматривается как совокупность: источника угрозы, факторов, обуславливающих возможность реализации угрозы (уязвимостей), методов реализации угрозы,

- 13. Этап 2. Идентификация угроз ИБ и их источников. Логическая цепочка угроз и их проявлений Источник угроз

- 14. Источники угроз ИБ: Субъекты Явления Типы источников угроз ИБ: Антропогенные Техногенные Стихийные Этап 2. Идентификация угроз

- 15. Антропогенные источники угроз: Лица, осуществляющие преднамеренные действия с целью доступа к информации, воздействия на информацию, нарушения

- 16. Техногенные угрозы связаны с отказами или сбоями в работе технических средств или программного обеспечения. Этап 2.

- 17. Причины техногенных угроз: низкое качество (надежность) технических, программных или программно-технических средств; низкое качество (надежность) сетей связи

- 18. Причины техногенных угроз: низкое качество (надежность) инженерных систем (кондиционирования, электроснабжения, охранных систем и т.д.); низкое качество

- 19. Для идентификации угроз в ИС определяются: возможности (тип, вид, потенциал) нарушителей, необходимые им для реализации угроз

- 20. Для идентификации угроз в ИС определяются: способы (методы) реализации угроз безопасности информации; объекты информационной системы, на

- 21. Этап 2. Идентификация угроз ИБ и их источников

- 22. Модель нарушителя

- 23. Целью оценки возможностей нарушителей по реализации угроз безопасности информации является формирование предположения о: Типах нарушителей Видах

- 24. Этап 2. Идентификация угроз ИБ и их источников Тип нарушителя Внутренние нарушители Внешние нарушители Внешние нарушители

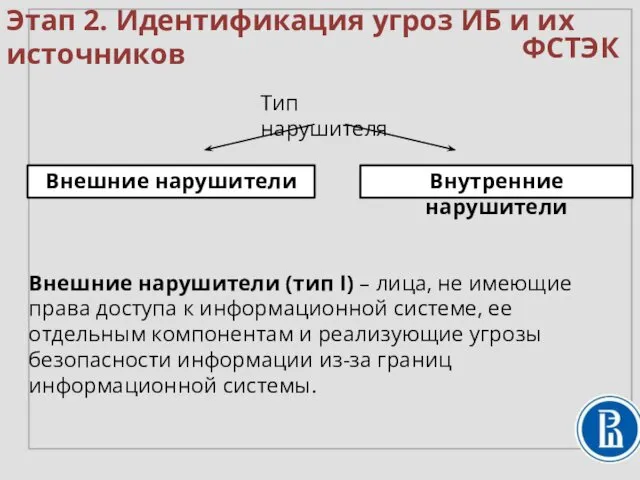

- 25. Этап 2. Идентификация угроз ИБ и их источников Тип нарушителя Внутренние нарушители Внешние нарушители Внутренние нарушители

- 26. специальные службы иностранных государств; террористические, экстремистские группировки; преступные группы; внешние субъекты; конкурирующие организации; разработчики, производители, поставщики

- 27. лица, привлекаемые для установки, наладки, монтажа, пусконаладочных и иных видов работ; лица, обеспечивающие функционирование информационных систем

- 28. В зависимости от потенциала, требуемого для реализации угроз безопасности информации, нарушители подразделяются на: нарушителей, обладающих базовым

- 29. В качестве возможных целей (мотивации) реализации нарушителями угроз безопасности информации в информационной системе могут быть: Нанесение

- 30. В качестве возможных целей (мотивации) реализации нарушителями угроз безопасности информации в информационной системе могут быть: Причинение

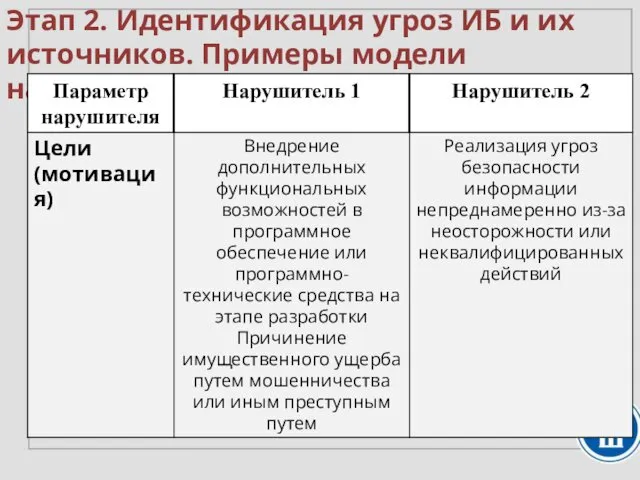

- 31. В качестве возможных целей (мотивации) реализации нарушителями угроз безопасности информации в информационной системе могут быть: Внедрение

- 32. В качестве возможных целей (мотивации) реализации нарушителями угроз безопасности информации в информационной системе могут быть: Реализация

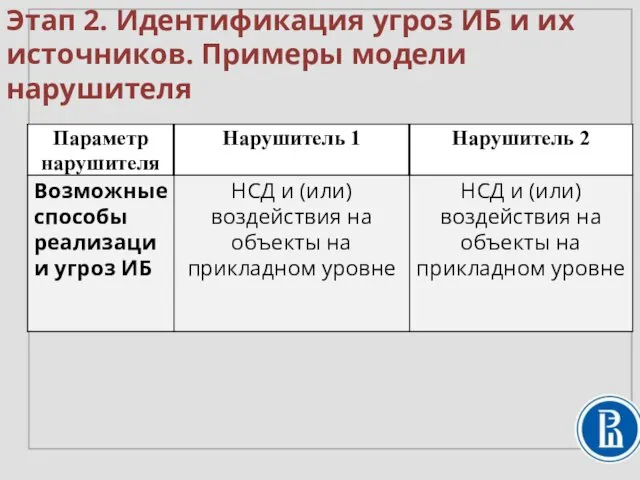

- 33. Угрозы безопасности информации могут быть реализованы нарушителями за счет: НСД и (или) воздействия на объекты на

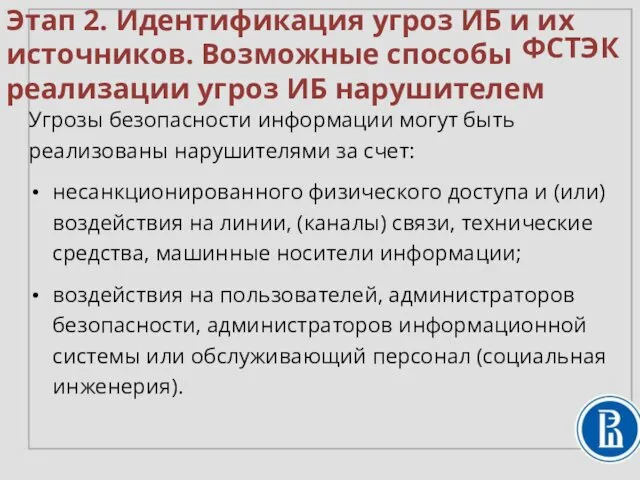

- 34. Угрозы безопасности информации могут быть реализованы нарушителями за счет: несанкционированного физического доступа и (или) воздействия на

- 35. Этап 2. Идентификация угроз ИБ и их источников. Примеры модели нарушителя

- 36. Этап 2. Идентификация угроз ИБ и их источников. Примеры модели нарушителя

- 37. Этап 2. Идентификация угроз ИБ и их источников. Примеры модели нарушителя

- 38. Принцип оценки актуальности угроз

- 39. Идентифицированная угроза безопасности информации подлежит нейтрализации (блокированию), если она является актуальной. Актуальность угрозы означает, что в

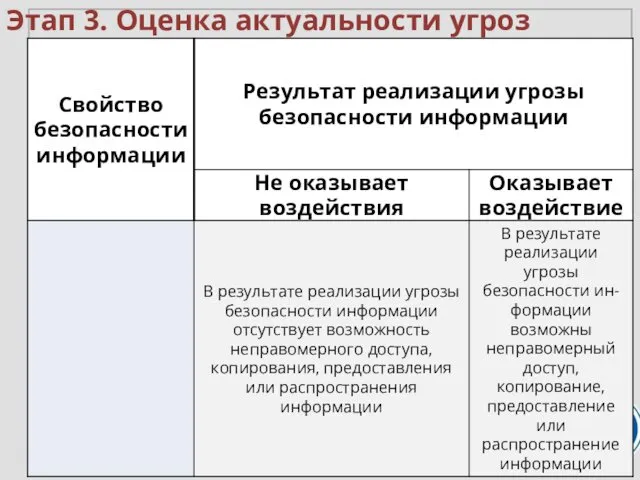

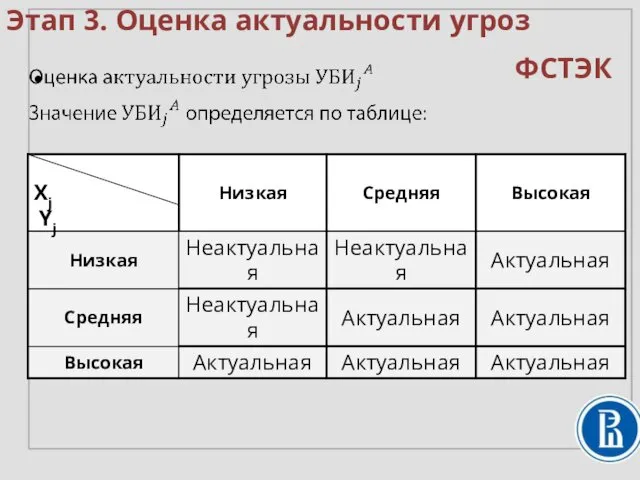

- 40. Этап 3. Оценка актуальности угроз ФСТЭК

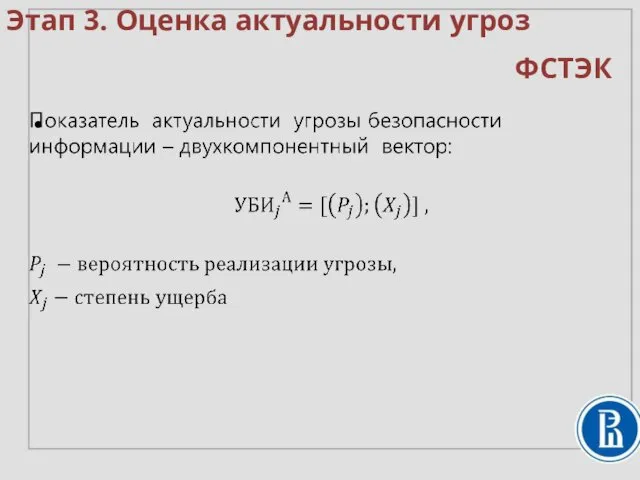

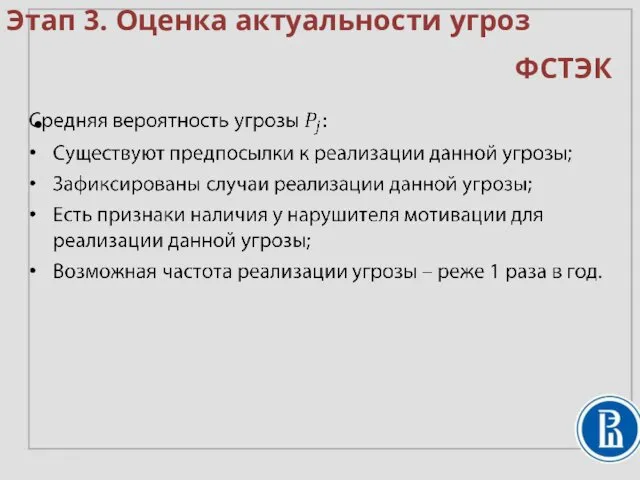

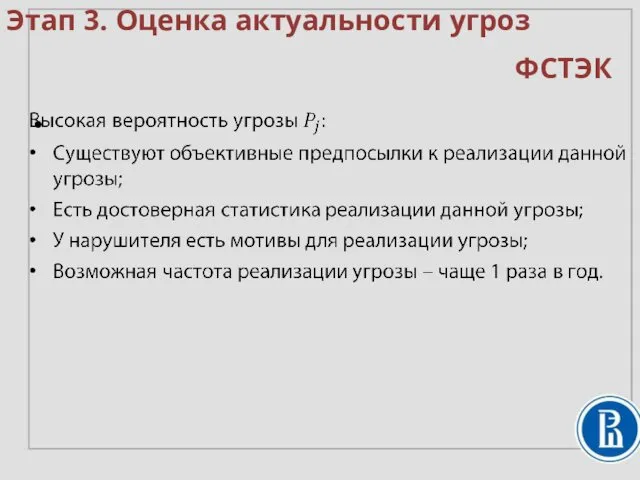

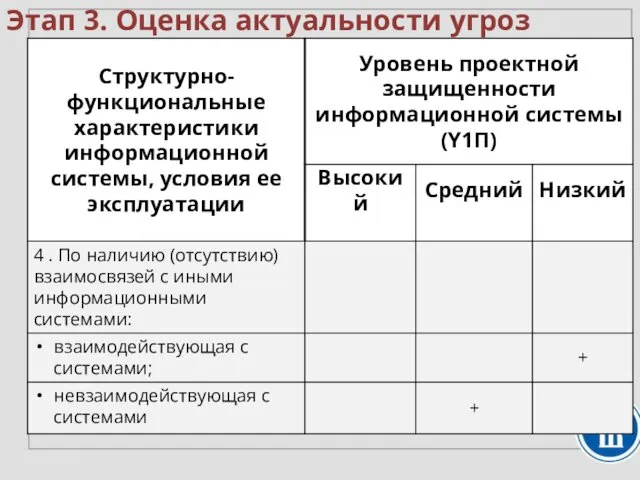

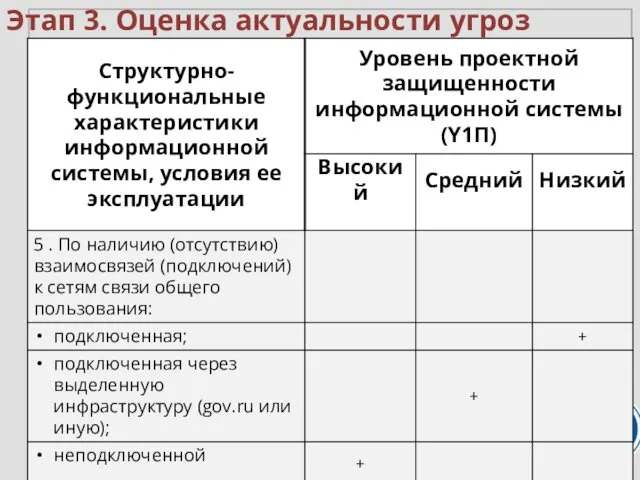

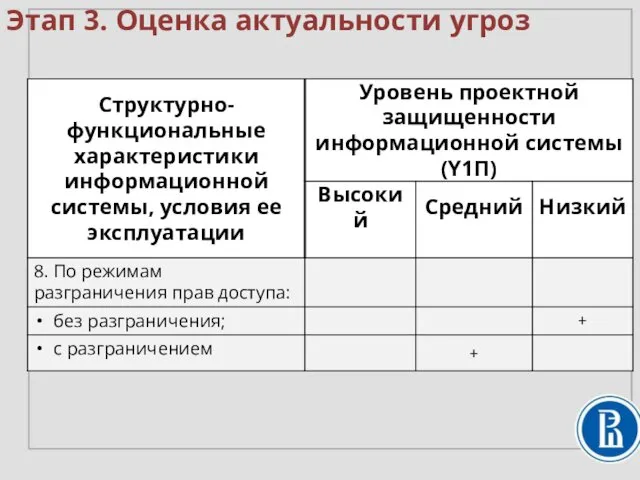

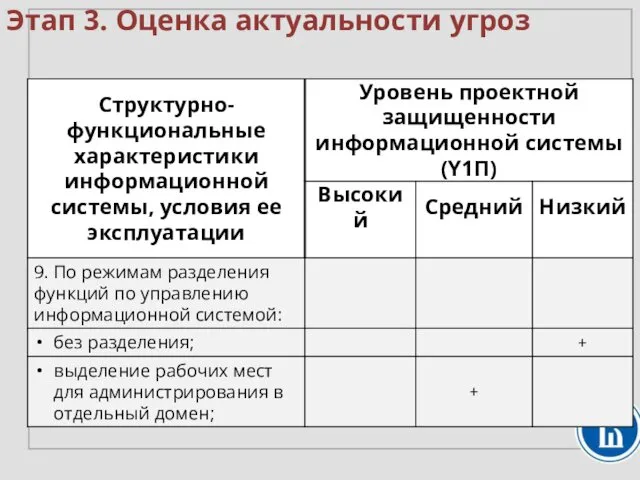

- 41. Этап 3. Оценка актуальности угроз ФСТЭК

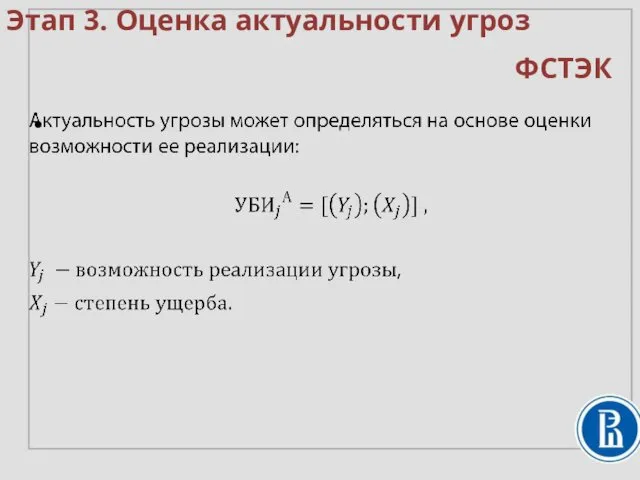

- 42. Этап 3. Оценка актуальности угроз ФСТЭК

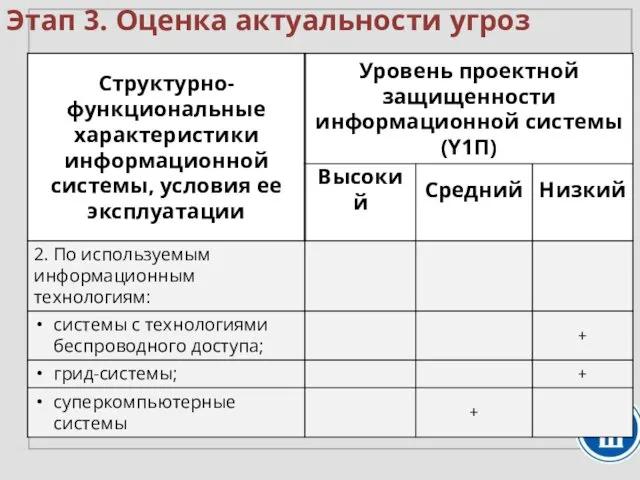

- 43. Этап 3. Оценка актуальности угроз ФСТЭК

- 44. Этап 3. Оценка актуальности угроз ФСТЭК

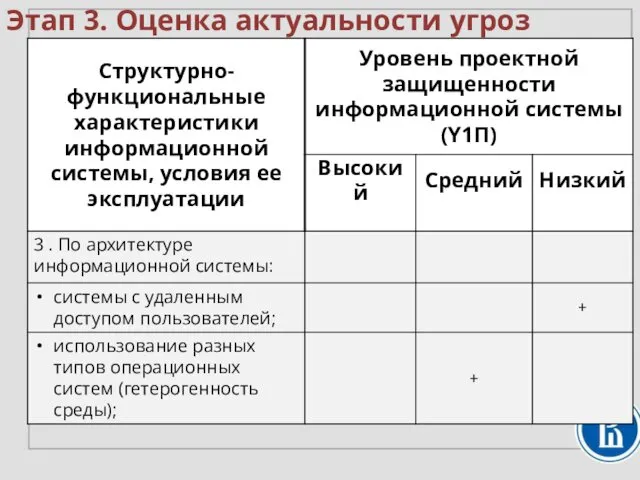

- 45. Этап 3. Оценка актуальности угроз ФСТЭК

- 46. Этап 3. Оценка актуальности угроз ФСТЭК

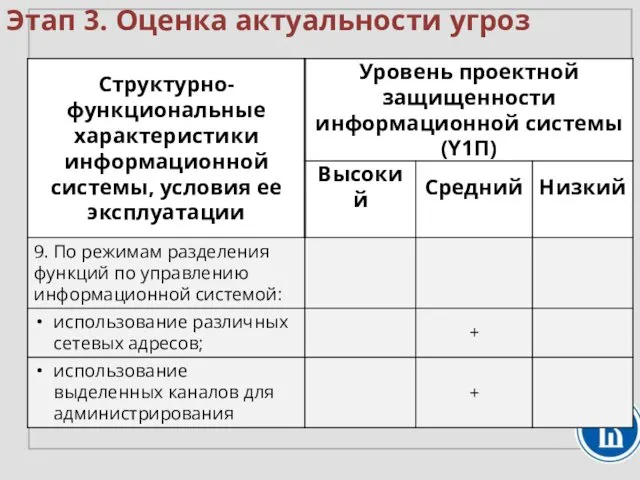

- 47. Этап 3. Оценка актуальности угроз ФСТЭК

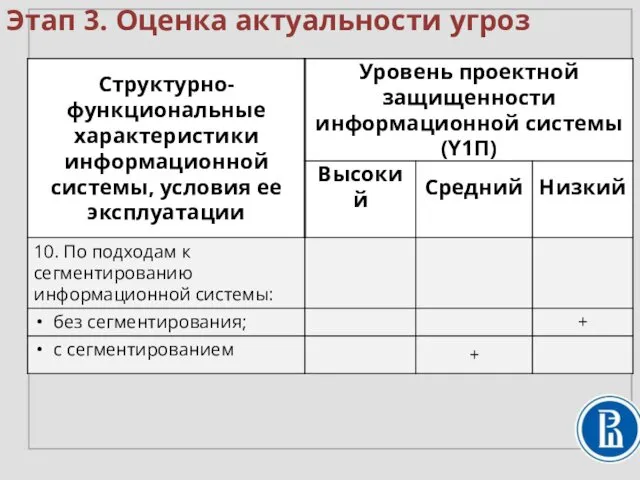

- 48. Этап 3. Оценка актуальности угроз ФСТЭК

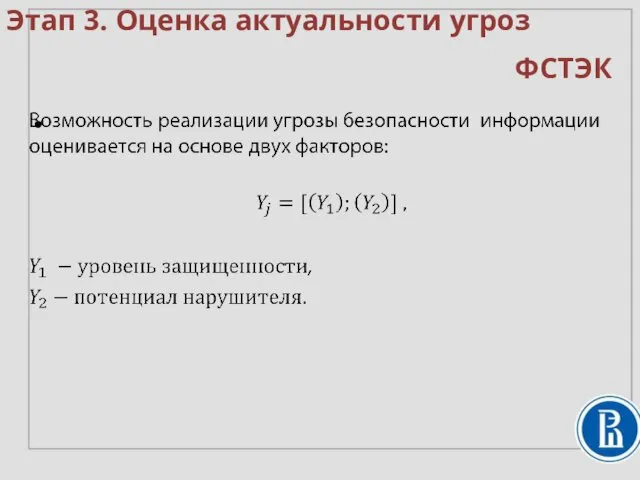

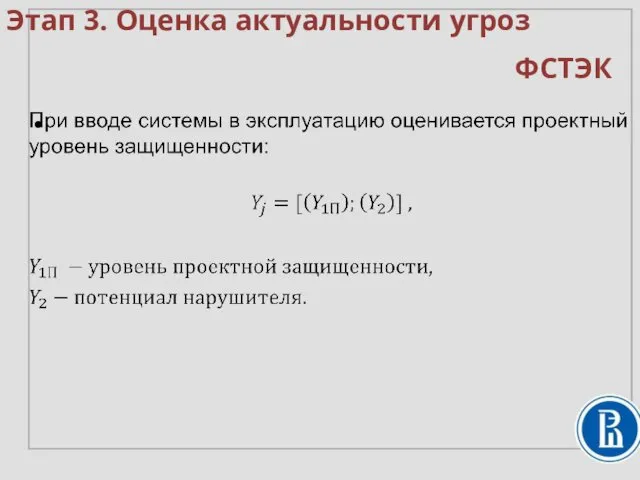

- 49. Оценка возможности реализации угрозы

- 50. Этап 3. Оценка актуальности угроз ФСТЭК

- 51. Этап 3. Оценка актуальности угроз

- 52. Этап 3. Оценка актуальности угроз

- 53. Этап 3. Оценка актуальности угроз

- 54. Этап 3. Оценка актуальности угроз

- 55. Этап 3. Оценка актуальности угроз

- 56. Этап 3. Оценка актуальности угроз

- 57. Этап 3. Оценка актуальности угроз

- 58. Этап 3. Оценка актуальности угроз

- 59. Этап 3. Оценка актуальности угроз

- 60. Этап 3. Оценка актуальности угроз

- 61. Этап 3. Оценка актуальности угроз

- 62. Этап 3. Оценка актуальности угроз

- 63. Этап 3. Оценка актуальности угроз

- 64. Этап 3. Оценка актуальности угроз

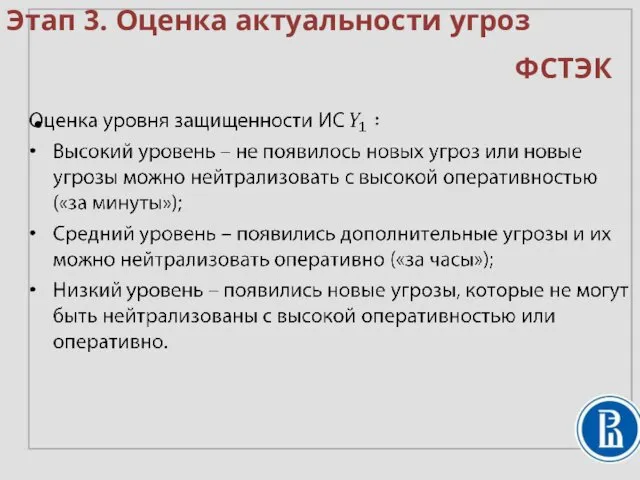

- 65. Этап 3. Оценка актуальности угроз ФСТЭК

- 66. Этап 3. Оценка актуальности угроз ФСТЭК

- 67. Этап 3. Оценка актуальности угроз ФСТЭК

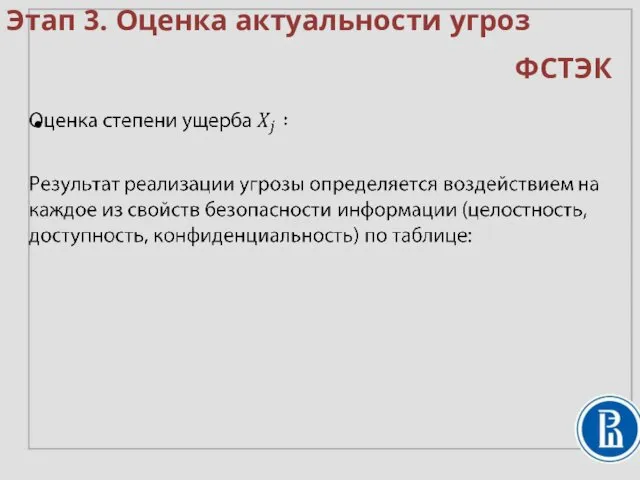

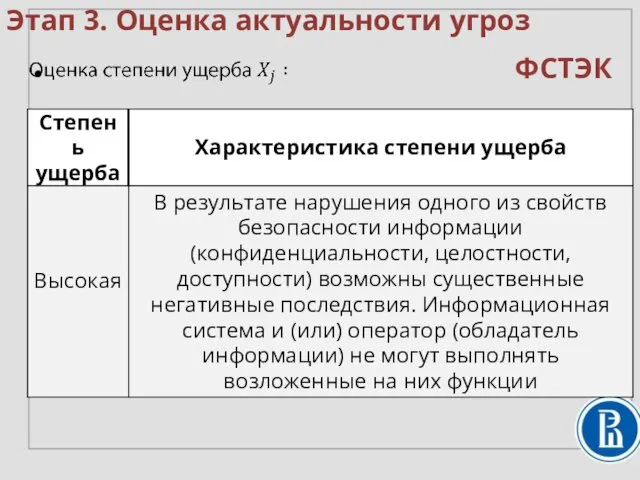

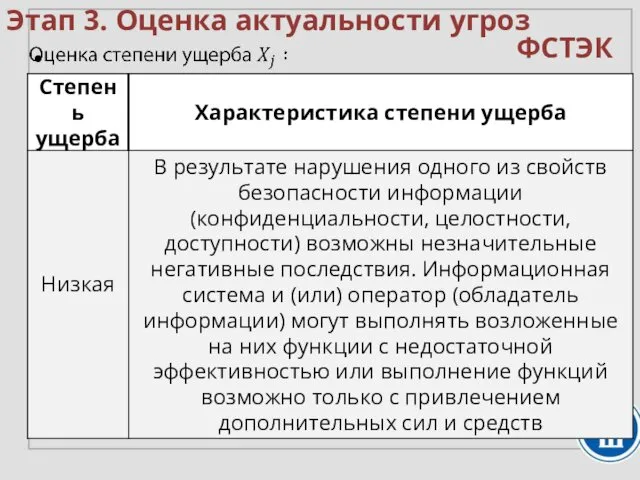

- 68. Оценка степени ущерба

- 69. Этап 3. Оценка актуальности угроз ФСТЭК

- 70. Этап 3. Оценка актуальности угроз

- 71. Этап 3. Оценка актуальности угроз

- 72. Этап 3. Оценка актуальности угроз

- 73. Этап 3. Оценка актуальности угроз ФСТЭК

- 74. Этап 3. Оценка актуальности угроз ФСТЭК

- 75. Этап 3. Оценка актуальности угроз ФСТЭК

- 76. Этап 3. Оценка актуальности угроз ФСТЭК

- 77. Этап 3. Оценка актуальности угроз ФСТЭК

- 78. Оценка актуальности угрозы

- 79. Этап 3. Оценка актуальности угроз ФСТЭК

- 80. Актуальные угрозы включаются в модель угроз безопасности информации. Определение угроз безопасности проводится регулярно и систематически. Рекомендуется

- 82. Скачать презентацию

Моделирование биологических процессов в программе Excei

Моделирование биологических процессов в программе Excei Політика інформаційної безпеки

Політика інформаційної безпеки Системы счисления

Системы счисления Отображение структурированной информации с использованием клиент-серверной базы данных

Отображение структурированной информации с использованием клиент-серверной базы данных Общий вид алгоритма

Общий вид алгоритма Язык программирования Python

Язык программирования Python ИСТОРИЯ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ ИНТЕРАКТИВНАЯ ВИКТОРИНА Презентация содержит макросы и элементы ActiveX. Перед работой с презен

ИСТОРИЯ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ ИНТЕРАКТИВНАЯ ВИКТОРИНА Презентация содержит макросы и элементы ActiveX. Перед работой с презен Пользовательский интерфейс операционной системы. (7 класс)

Пользовательский интерфейс операционной системы. (7 класс) Одноклеточные организмы

Одноклеточные организмы Презентация "Техника безопасности на уроках информатики" - скачать презентации по Информатике

Презентация "Техника безопасности на уроках информатики" - скачать презентации по Информатике Презентація та її види Підготував презентацію з інформатики учень 10-Б класу Чеберяк Андрій Вчитель : Ярош О.М.

Презентація та її види Підготував презентацію з інформатики учень 10-Б класу Чеберяк Андрій Вчитель : Ярош О.М. Праммалау тілінің қолданылу солалары

Праммалау тілінің қолданылу солалары КОМПЬЮТЕРНЫЕ ВИРУСЫ И ЗАЩИТА ОТ НИХ Выполнили ученицы 10 класса «Б» Степанова Алёна и Толстова Мария Учитель Мухатдинова Г.Н.

КОМПЬЮТЕРНЫЕ ВИРУСЫ И ЗАЩИТА ОТ НИХ Выполнили ученицы 10 класса «Б» Степанова Алёна и Толстова Мария Учитель Мухатдинова Г.Н. История Python. История появления данного языка программирования

История Python. История появления данного языка программирования Распределенные базы данных

Распределенные базы данных Администрирование баз данных

Администрирование баз данных Культура общения в сети. Зарождение сетевой этики

Культура общения в сети. Зарождение сетевой этики Индивидуальные рамки через Интернет

Индивидуальные рамки через Интернет История серии видеоигр: Burnout, Dead Island, Sniper Elite

История серии видеоигр: Burnout, Dead Island, Sniper Elite Проектировка и разработка игры в жанре RPG

Проектировка и разработка игры в жанре RPG Программирование линейных алгоритмов

Программирование линейных алгоритмов Компонент флажок CheckBox

Компонент флажок CheckBox Перевод чисел в позиционных системах счисления

Перевод чисел в позиционных системах счисления Формирование изображения на экране компьютера

Формирование изображения на экране компьютера Вспомогательные алгоритмы и подпрограммы (9 класс.)

Вспомогательные алгоритмы и подпрограммы (9 класс.) Web Page Redesign brief

Web Page Redesign brief Презентация на тему Компьютерная графика

Презентация на тему Компьютерная графика Программирование (бағдарламалау) лекция 3

Программирование (бағдарламалау) лекция 3