Содержание

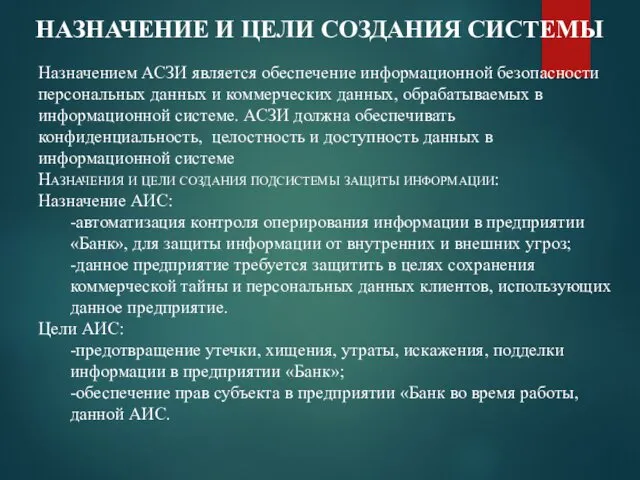

- 2. НАЗНАЧЕНИЕ И ЦЕЛИ СОЗДАНИЯ СИСТЕМЫ Назначением АСЗИ является обеспечение информационной безопасности персональных данных и коммерческих данных,

- 3. Организационная структура Важнейшую роль в деятельности Банка выполняет организационная структура управления. От уровня организационной структуры непосредственно

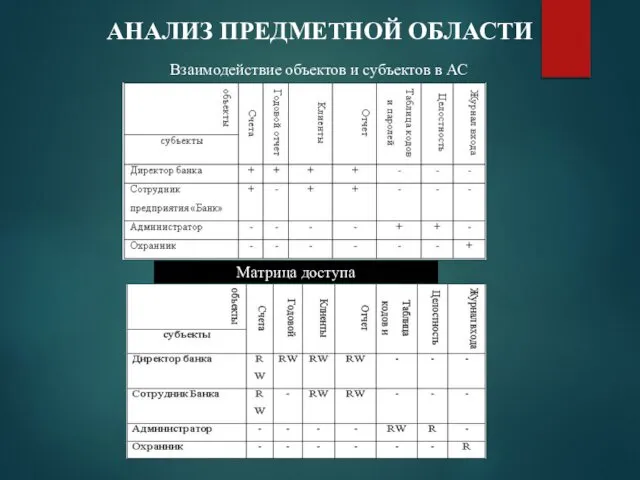

- 4. АНАЛИЗ ПРЕДМЕТНОЙ ОБЛАСТИ Взаимодействие объектов и субъектов в АС Матрица доступа

- 5. Проведение анализа предметной области

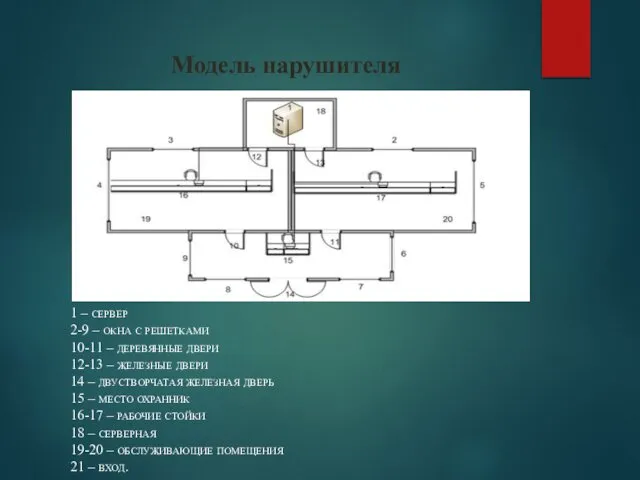

- 6. Модель нарушителя 1 – сервер 2-9 – окна с решетками 10-11 – деревянные двери 12-13 –

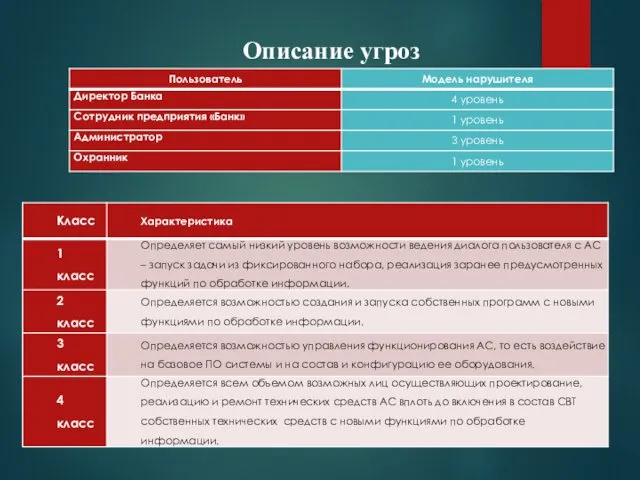

- 7. Описание угроз

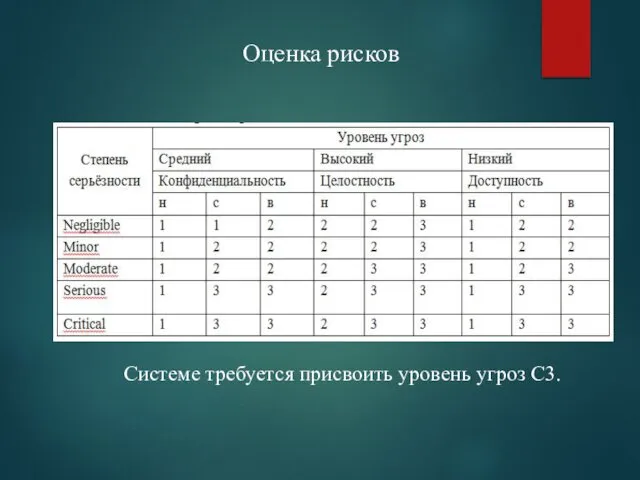

- 8. Оценка рисков Системе требуется присвоить уровень угроз С3.

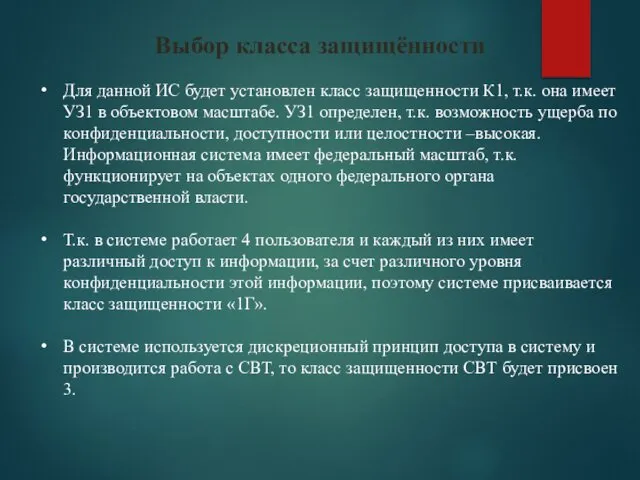

- 9. Для данной ИС будет установлен класс защищенности К1, т.к. она имеет УЗ1 в объектовом масштабе. УЗ1

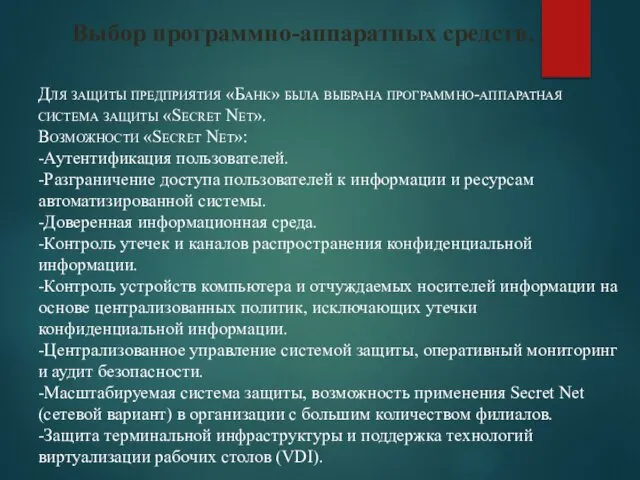

- 10. Выбор программно-аппаратных средств. Для защиты предприятия «Банк» была выбрана программно-аппаратная система защиты «Secret Net». Возможности «Secret

- 11. Реализация политики безопасности Контроль устройств обеспечивает защиту от утечек конфиденциальной информации (например, при отчуждении информации на

- 12. Реализация политики безопасности Контроль потоков конфиденциальной информации предотвращает несанкционированное распространение конфиденциальной информации. При включенном режиме контроля

- 13. Реализация политики безопасности Технические возможности Secret Net в контексте контроля утечек конфиденциальной информации: Разграничение прав доступа

- 14. Реализация политики безопасности Регистрации событий в журнале безопасности и анализ нарушений.

- 15. ОРГАНИЗАЦИЯ РАБОТЫ С SECRET NET на рабочих местах Инструкция для администратора: Администратор должен добавить и проверить

- 16. Инструкция для пользователя 1. Запустить компьютер. 2.Пользователю вовремя работы запрещается: подключать к компьютеру носители информации, не

- 18. Скачать презентацию

Компьютерные игры «за» и «против»

Компьютерные игры «за» и «против»  Информационные системы. Данные. Информация. Знания. Базы данных. База знаний. Программное обеспечение

Информационные системы. Данные. Информация. Знания. Базы данных. База знаний. Программное обеспечение Системы счисления

Системы счисления СУБД ACCESS. Создание таблиц, запросов. Лекция 7-2

СУБД ACCESS. Создание таблиц, запросов. Лекция 7-2 Электронная почта ( e-mail )

Электронная почта ( e-mail ) Возможности централизованного мониторинга региональной ИТ-инфраструктуры средствами подсистемы Управление ИТ-инфраструктурой

Возможности централизованного мониторинга региональной ИТ-инфраструктуры средствами подсистемы Управление ИТ-инфраструктурой Управляющие операторы

Управляющие операторы Разработка автоматической системы контроля уровня СО2 в помещении

Разработка автоматической системы контроля уровня СО2 в помещении Реляционная алгебра

Реляционная алгебра Знаки и знаковые системы

Знаки и знаковые системы Компьютнрные сети. Информационные вычислительные сети

Компьютнрные сети. Информационные вычислительные сети Информация и ее свойства 10 класс гимназия №22 г. Майкоп

Информация и ее свойства 10 класс гимназия №22 г. Майкоп Standart funksiýalar: modul; sanyň kwadraty

Standart funksiýalar: modul; sanyň kwadraty TDA и TDAмеждународный. Первое издание в цифрах

TDA и TDAмеждународный. Первое издание в цифрах Безопасность школьников в сети интернет

Безопасность школьников в сети интернет Отчет по SMM-продвижению Аквакласс за период с 19.06.17 по 19.07.17

Отчет по SMM-продвижению Аквакласс за период с 19.06.17 по 19.07.17 Элементы статистической обработки данных 7 класс

Элементы статистической обработки данных 7 класс  Организационные аспекты процесса тестирования. (Лекция 8)

Организационные аспекты процесса тестирования. (Лекция 8) Назначение и виды операционных систем. Операции с файлами и папками

Назначение и виды операционных систем. Операции с файлами и папками Codecraft PHP. PHP цикл do...while

Codecraft PHP. PHP цикл do...while Работа в MS Office 365. Лабораторная работа 3

Работа в MS Office 365. Лабораторная работа 3 Правовые и этические аспекты использования интернета

Правовые и этические аспекты использования интернета Выпускная работа на тему: Выполнила воспитатель Инжавинской специальной (коррекционной) шк

Выпускная работа на тему: Выполнила воспитатель Инжавинской специальной (коррекционной) шк Построение таблиц истинности и логических функций

Построение таблиц истинности и логических функций Векторные графические редакторы

Векторные графические редакторы Решение уравнений и систем уравнений в MathCAD

Решение уравнений и систем уравнений в MathCAD Python. Занятие 1

Python. Занятие 1 База данных (БД)

База данных (БД)