- Главная

- Информатика

- Основы информационной безопасности. Концептуальные основы ИБ. (Тема 3.4)

Содержание

- 2. Жизненный цикл Жизненный цикл – период функционирования изделия (продукции), начиная от его проектирования и изготовления, и

- 3. Принципы построения систем защиты АС принцип системности; принцип комплексности; принцип непрерывности защиты; принцип разумной достаточности; принцип

- 4. Принципы построения систем защиты АС Принцип комплексности: Комплексное использование мер, методов и средств защиты, их согласованное

- 5. Принципы построения систем защиты АС Гибкость системы защиты: Всегда имеют место неопределённости. Средства ЗИ в начальный

- 6. Принципы построения систем защиты АС Открытость алгоритмов и механизмов защиты: Защита не должна обеспечиваться только за

- 7. С учётом выявленных угроз ИБ режим защиты должен формироваться как совокупность способов и мер защиты циркулирующей

- 8. Формирование режима ИБ Организационно-правовой режим предусматривает создание и поддержание правовой базы безопасности информации, в частности, разработку

- 9. Формирование режима ИБ Организационно-технические мероприятия по ЗИ ограниченного распространения от утечки по ТКУИ предусматривают: комплекс мер

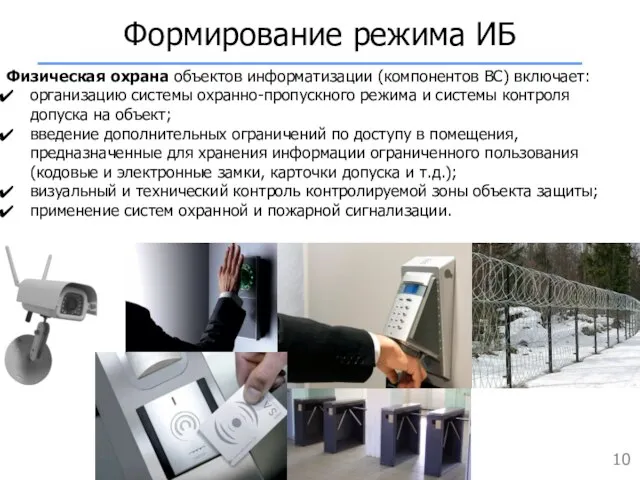

- 10. Формирование режима ИБ Физическая охрана объектов информатизации (компонентов BC) включает: организацию системы охранно-пропускного режима и системы

- 11. Формирование режима ИБ Выполнение режимных требований при работе с информацией ограниченного пользования предполагает: разграничение допуска к

- 13. Скачать презентацию

Жизненный цикл

Жизненный цикл – период функционирования изделия (продукции), начиная от его

Жизненный цикл

Жизненный цикл – период функционирования изделия (продукции), начиная от его

Принципы построения систем защиты АС

принцип системности;

принцип комплексности;

принцип непрерывности защиты;

принцип разумной достаточности;

принцип

Принципы построения систем защиты АС

принцип системности;

принцип комплексности;

принцип непрерывности защиты;

принцип разумной достаточности;

принцип

законность системы обеспечения ИБ (СОИБ);

принцип простоты применения защитных мер и средств;

принцип экономической целесообразности;

принцип открытости алгоритмов и механизмов защиты;

преемственность и непрерывность совершенствования СОИБ;

персональная ответственность и минимизация полномочий.

Принцип системности:

Для комплексной СОИБ необходим системный подход – учёт всех элементов, условий и факторов, существенно значимых для понимания и решения проблемы ИБ АС, их связи, взаимодействие и изменение во времени.

При создании системы защиты необходимо учитывать все слабые, наиболее уязвимые места системы обработки информации, Ас, а также характер, возможные объекты и направления атак на систему со стороны нарушителей, пути проникновения в распределенные системы и НСД к информации. Система ЗИ должна строиться с учётом не только известных каналов проникновения и НСД к информации, но и с учётом возможности появления принципиально новых.

Принципы построения систем защиты АС

Принцип комплексности:

Комплексное использование мер, методов и средств

Принципы построения систем защиты АС

Принцип комплексности:

Комплексное использование мер, методов и средств

стыках отдельных её компонентов, эшелонирование ЗИ.

Принцип непрерывности защиты (+контроль)

ЗИ - не разовое мероприятие и не совокупность мер

и СЗИ, а непрерывный целенаправленный процесс,

предполагающий принятие соответствующих мер

на всех этапах жизненного цикла АС, постоянное

участие руководства в обеспечении ИБ, конроль.

Принцип разумной достаточности

Создать абсолютно непреодолимую систему защиты принципиально невозможно. При достаточном количестве времени и средств можно преодолеть любую защиту. Имеет смысл говорить только о некотором приемлемом уровне безопасности. Высокоэффективная система ЗИ стоит дорого, использует существенную часть мощности и ресурсов и может создавать ощутимые дополнительные неудобства пользователям и бизнес-процессу. Выбор достаточного уровня защиты – это выбор, при котором затраты, риск и размер возможного ущерба приемлемы. Необходимо найти баланс защищённости и функциональности.

Принципы построения систем защиты АС

Гибкость системы защиты:

Всегда имеют место неопределённости. Средства

Принципы построения систем защиты АС

Гибкость системы защиты:

Всегда имеют место неопределённости. Средства

! особенно при установке средств ЗИ на работающую систему

Законность СОИБ:

Обеспечение ИБ в соответствии с действующим законодательством и др. НПА по ИБ, утвержденными органами гос. власти и управления в пределах их компетенции (в частности требования регуляторов), с применением ими всех дозволенных методов обнаружения и пресечения правонарушений. Все пользователи АС должны иметь представление об ответственности за правонарушения в области ИБ.

Принцип простоты применения средств защиты:

Механизмы защиты должны быть интуитивно понятны и просты в

использовании. НЕТ непонятным действиям, значительным

трудозатратам, большому числу рутинных малопонятных операций.

Принцип экономической целесообразности:

Стоимость системы ЗИ не должна превышать стоимость защищаемой информации (исключение – ГТ). Меры защиты обоснованы и технически реализуемы.

Принципы построения систем защиты АС

Открытость алгоритмов и механизмов защиты:

Защита не должна

Принципы построения систем защиты АС

Открытость алгоритмов и механизмов защиты:

Защита не должна

Своевременность СОИБ:

Упреждающий характер мер обеспечения ИБ, превентивные СЗИ, постановка и реализация мер обеспечения ИБ на ранних стадиях разработки АС и системы ЗИ.

Преемственность и непрерывность совершенствования СОИБ:

Постоянное совершенствование мер и средств ЗИ на основе преемственности орг. и тех. решений, кадрового состава, анализа функционирования АС и системы её защиты с учётом изменений в методах и средствах перехвата информации, нормативных требований по защите, достигнутого отечественного и зарубежного опыта в этой области.

Персональная ответственность

Возложение ответственности за обеспечение ИБ на каждого сотрудника в пределах его полномочий. Распределение прав и обязанностей строится так, чтобы при любом нарушении круг виновников был чётко известен или сведён к минимуму.

Пользователям предоставлены минимальные прав доступа в соответствии со служебной необходимостью (только в случае и в том объеме, который необходим для выполнения должностных обязанностей).

С учётом выявленных угроз ИБ режим защиты должен формироваться как совокупность

С учётом выявленных угроз ИБ режим защиты должен формироваться как совокупность

Комплекс мер по формированию

режима обеспечения ИБ включает:

установление организационно-правового

режима обеспечения ИБ (режим КТ, разработка

нормативных документов, работа с

персоналом, делопроизводство);

организационные и программно-технические

мероприятия по предупреждению НСД к

информационным ресурсам;

комплекс мероприятий по контролю

функционирования средств и систем защиты

информационных ресурсов ограниченного пользования;

комплекс оперативных мероприятий подразделений безопасности по предотвращению (выявлению) проникновения в Банк лиц, имеющих отношение к криминальным структурам.

Формирование режима ИБ

Формирование режима ИБ

Организационно-правовой режим предусматривает создание и поддержание правовой базы безопасности

Формирование режима ИБ

Организационно-правовой режим предусматривает создание и поддержание правовой базы безопасности

положение о коммерческой тайне (положение регламентирует деятельность организации по ЗИ, порядок работы со сведениями, составляющими КТ, обязанности и ответственность сотрудников, допущенных к этим сведениям, порядок передачи материалов, содержащих сведения, составляющим КТ, государственным (коммерческим) учреждениям и организациям);

перечень сведений, составляющих служебную и коммерческую тайну (перечень определяет сведения, отнесенные к категориям конфиденциальных, уровень и сроки обеспечения ограничений по доступу к защищаемой информации);

приказы и распоряжения по установлению режима безопасности информации:

допуске сотрудников к работе с информацией ограниченного распространения;

назначении администраторов и лиц, ответственных за работу с информацией ограниченного распространения в корпоративной информационной системе;

инструкции и функциональные обязанности сотрудникам:

по организации охранно-пропускного режима;

по организации делопроизводства;

по администрированию информационных ресурсов АС и системы в целом;

другие нормативные документы.

Формирование режима ИБ

Организационно-технические мероприятия по ЗИ ограниченного распространения от утечки по

Формирование режима ИБ

Организационно-технические мероприятия по ЗИ ограниченного распространения от утечки по

комплекс мер и соответствующих технических средств, ослабляющих утечку речевой и сигнальной информации - пассивная защита (защита);

комплекс мер и соответствующих технических средств, создающих помехи при съеме информации - активная защита (противодействие);

комплекс мер и соответствующих технических средств, позволяющих выявлять каналы утечки информации - поиск (обнаружение).

Формирование режима ИБ

Физическая охрана объектов информатизации (компонентов BC) включает:

организацию системы охранно-пропускного

Формирование режима ИБ

Физическая охрана объектов информатизации (компонентов BC) включает:

организацию системы охранно-пропускного

введение дополнительных ограничений по доступу в помещения, предназначенные для хранения информации ограниченного пользования (кодовые и электронные замки, карточки допуска и т.д.);

визуальный и технический контроль контролируемой зоны объекта защиты;

применение систем охранной и пожарной сигнализации.

Формирование режима ИБ

Выполнение режимных требований при работе с информацией ограниченного пользования

Формирование режима ИБ

Выполнение режимных требований при работе с информацией ограниченного пользования

разграничение допуска к информационным ресурсам ограниченного пользования;

разграничение допуска к ресурсам корпоративной информационной системы, АС;

ведение учёта ознакомления сотрудников с информацией ограниченного пользования;

включение в функциональные обязанности сотрудников обязательства о неразглашении и сохранности сведений ограниченного пользования;

организация уничтожения информационных отходов (бумажных, магнитных…);

оборудование служебных помещений сейфами, шкафами для хранения бумажных носителей информации и МНИ.

КранСтройМонтаж. Управление проектами и контактами с клиентами

КранСтройМонтаж. Управление проектами и контактами с клиентами Молекулярный анализ в режиме реального времени на базе сети связи общего пользования. Использование ИК-спектрометра

Молекулярный анализ в режиме реального времени на базе сети связи общего пользования. Использование ИК-спектрометра Simple SQL queries

Simple SQL queries Программирование на языке Паскаль. Ветвления

Программирование на языке Паскаль. Ветвления Правила составления поискового запроса

Правила составления поискового запроса Информация, данные, сообщения. Информационные процессы и системы. Роль информационных технологий в жизни современного человека

Информация, данные, сообщения. Информационные процессы и системы. Роль информационных технологий в жизни современного человека Числа в памяти компьютера

Числа в памяти компьютера Рекомендации по использованию информационных технологий в управлении бизнес-процессами малого предприятия

Рекомендации по использованию информационных технологий в управлении бизнес-процессами малого предприятия Компьютерные сети (NET101)

Компьютерные сети (NET101) HTML #1

HTML #1 Персональный компьютер

Персональный компьютер Семейство SAFEsuite компании ISS

Семейство SAFEsuite компании ISS  Нерівномірний рух. Середня та миттєва швидкість

Нерівномірний рух. Середня та миттєва швидкість Презентация по информатике Основы логики

Презентация по информатике Основы логики Виды моделей. Формализация и визуализация моделей

Виды моделей. Формализация и визуализация моделей Представление информации в форме таблиц

Представление информации в форме таблиц Авторы работы: Новоселов Виталий Аношкина Карина Место выполнения работы: МОУ «СОШ № 1» 5 класс, Руководитель: Дорогова Л

Авторы работы: Новоселов Виталий Аношкина Карина Место выполнения работы: МОУ «СОШ № 1» 5 класс, Руководитель: Дорогова Л Подготовка к ОГЭ 2021. Исполнители алгоритмов

Подготовка к ОГЭ 2021. Исполнители алгоритмов Перевод чисел из десятичной системы счисления в двоичную и обратно. Сложение двоичных чисел

Перевод чисел из десятичной системы счисления в двоичную и обратно. Сложение двоичных чисел Информационная деятельность человека Органы чувств человека – главный инструмент познания мира. Но чтобы проникнуть в тайны Природы и Космоса, необходимы специальные технические устройства: микроскопы и телескопы,

Информационная деятельность человека Органы чувств человека – главный инструмент познания мира. Но чтобы проникнуть в тайны Природы и Космоса, необходимы специальные технические устройства: микроскопы и телескопы,  Графический интерфейс операционной системы и приложений

Графический интерфейс операционной системы и приложений Презентация "Анимационная новогодняя открытка" - скачать презентации по Информатике

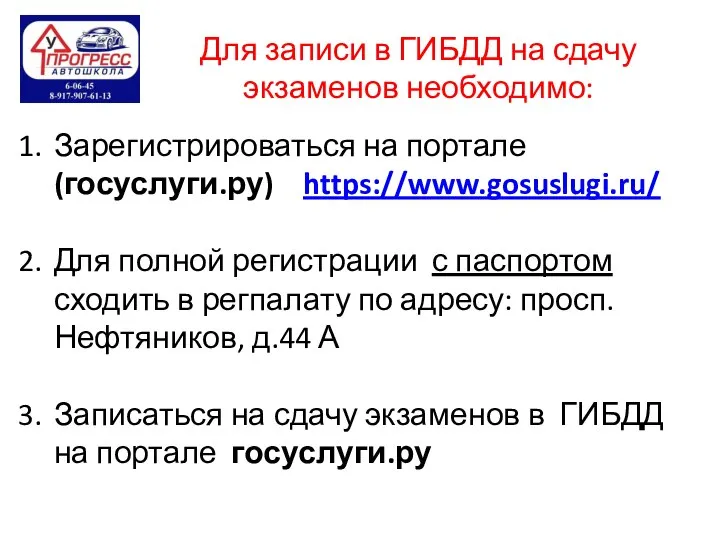

Презентация "Анимационная новогодняя открытка" - скачать презентации по Информатике Регистрация на сдачу экзаменов в ГИБДД

Регистрация на сдачу экзаменов в ГИБДД Модели данных

Модели данных Рекурсия. Рекурсивная функция

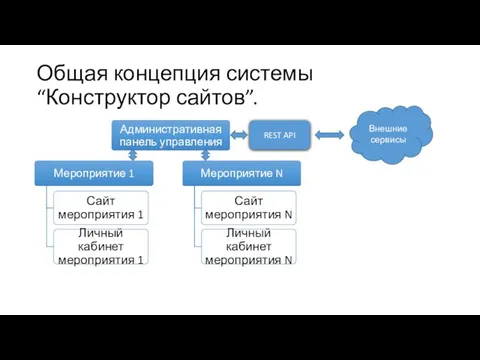

Рекурсия. Рекурсивная функция Общая концепция системы “Конструктор сайтов”

Общая концепция системы “Конструктор сайтов” Кодирование звуковой информации

Кодирование звуковой информации Компьютерная память

Компьютерная память