Слайд 17

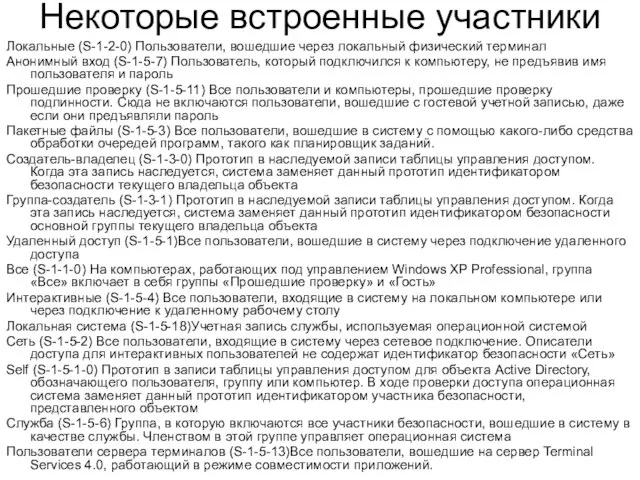

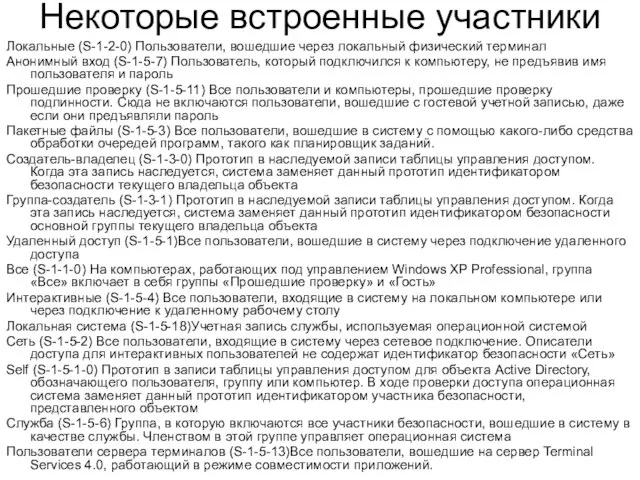

Некоторые встроенные участники

Локальные (S-1-2-0) Пользователи, вошедшие через локальный физический терминал

Анонимный вход

(S-1-5-7) Пользователь, который подключился к компьютеру, не предъявив имя пользователя и пароль

Прошедшие проверку (S-1-5-11) Все пользователи и компьютеры, прошедшие проверку подлинности. Сюда не включаются пользователи, вошедшие с гостевой учетной записью, даже если они предъявляли пароль

Пакетные файлы (S-1-5-3) Все пользователи, вошедшие в систему с помощью какого-либо средства обработки очередей программ, такого как планировщик заданий.

Создатель-владелец (S-1-3-0) Прототип в наследуемой записи таблицы управления доступом. Когда эта запись наследуется, система заменяет данный прототип идентификатором безопасности текущего владельца объекта

Группа-создатель (S-1-3-1) Прототип в наследуемой записи таблицы управления доступом. Когда эта запись наследуется, система заменяет данный прототип идентификатором безопасности основной группы текущего владельца объекта

Удаленный доступ (S-1-5-1)Все пользователи, вошедшие в систему через подключение удаленного доступа

Все (S-1-1-0) На компьютерах, работающих под управлением Windows XP Professional, группа «Все» включает в себя группы «Прошедшие проверку» и «Гость»

Интерактивные (S-1-5-4) Все пользователи, входящие в систему на локальном компьютере или через подключение к удаленному рабочему столу

Локальная система (S-1-5-18)Учетная запись службы, используемая операционной системой

Сеть (S-1-5-2) Все пользователи, входящие в систему через сетевое подключение. Описатели доступа для интерактивных пользователей не содержат идентификатор безопасности «Сеть»

Self (S-1-5-1-0) Прототип в записи таблицы управления доступом для объекта Active Directory, обозначающего пользователя, группу или компьютер. В ходе проверки доступа операционная система заменяет данный прототип идентификатором участника безопасности, представленного объектом

Служба (S-1-5-6) Группа, в которую включаются все участники безопасности, вошедшие в систему в качестве службы. Членством в этой группе управляет операционная система

Пользователи сервера терминалов (S-1-5-13)Все пользователи, вошедшие на сервер Terminal Services 4.0, работающий в режиме совместимости приложений.

![Идентификаторы защиты Для идентификации субъектов применяется идентификаторы защиты. S-[версия]-[код агента ID]-[коды](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/528252/slide-15.jpg)

Родительское собрание «Безопасность в виртуальном мире» Мой друг

Родительское собрание «Безопасность в виртуальном мире» Мой друг Файлы и файловая система. Что такое файл?

Файлы и файловая система. Что такое файл? Модель создания игры маленькой Инди-Студии

Модель создания игры маленькой Инди-Студии Корпусная лингвистика

Корпусная лингвистика Создание Web-сайта

Создание Web-сайта База данных – основа информационной системы

База данных – основа информационной системы Обзор методов оптимизации

Обзор методов оптимизации Четвёртая нормальная форма (4NF)

Четвёртая нормальная форма (4NF) База данных – основа информационной системы

База данных – основа информационной системы Разработка программного средства для автоматизации документооборота в системе клиент-банк

Разработка программного средства для автоматизации документооборота в системе клиент-банк Code. Routing

Code. Routing Дискретное представление информации

Дискретное представление информации Лекция №4. Основы работы в среде Matlab

Лекция №4. Основы работы в среде Matlab Масcивтерге түсініктеме

Масcивтерге түсініктеме класс Презентация к уроку Создание и обработка текстовых объектов

класс Презентация к уроку Создание и обработка текстовых объектов Помощники в выборе книг и других источников информации

Помощники в выборе книг и других источников информации Презентация на тему «Электронная почта»

Презентация на тему «Электронная почта»  Презентация "Классификация моделей" - скачать презентации по Информатике

Презентация "Классификация моделей" - скачать презентации по Информатике Частота оперативной памяти и производительность процессора

Частота оперативной памяти и производительность процессора Створення презентацій в редакторі MS PowerPoint, частина 2

Створення презентацій в редакторі MS PowerPoint, частина 2 Построение диаграмм

Построение диаграмм Презентация по информатике Компьютерные вирусы

Презентация по информатике Компьютерные вирусы  Безопасность в Интернете

Безопасность в Интернете Қойма мәліметтер базасының қосымшаларын бағдарламалау

Қойма мәліметтер базасының қосымшаларын бағдарламалау Microsoft Word стили, шаблоны, оглавление.

Microsoft Word стили, шаблоны, оглавление. Элемент движения в языке разметки HTML

Элемент движения в языке разметки HTML  Возможности функции слияния

Возможности функции слияния Имитационное моделирование. Модели размещения промышленности

Имитационное моделирование. Модели размещения промышленности