Содержание

- 2. Переполнение стека адрес возврата local[2] local[1] local[0] Стек Буфер f_vulner() { char local[3] … … }

- 3. int f_vulner (char arg) { char local[100] //обработка return 0 } void main() { char arg[200]

- 4. int f_vulner (char arg) { char local[100] //обработка return 0 } void main() { char arg[200]

- 5. Данные [200] «Переполнение стека» Вызов функций ядра (программное прерывание INT 0x80) Вызов функций из модулей DLL

- 6. Причины переполнения буфера Отсутствие необходимых проверок на корректность аргументов Отсутствие средств вычисления длины буфера при работе

- 7. Последствия переполнения буфера Чтение ячеек памяти, не принадлежащих массиву Модификация ячеек памяти Системные данные (адрес возврата

- 8. Этапы проведения атаки «Переполнение буфера» Подготовка враждебного кода Передача управления враждебному коду Под видом команд или

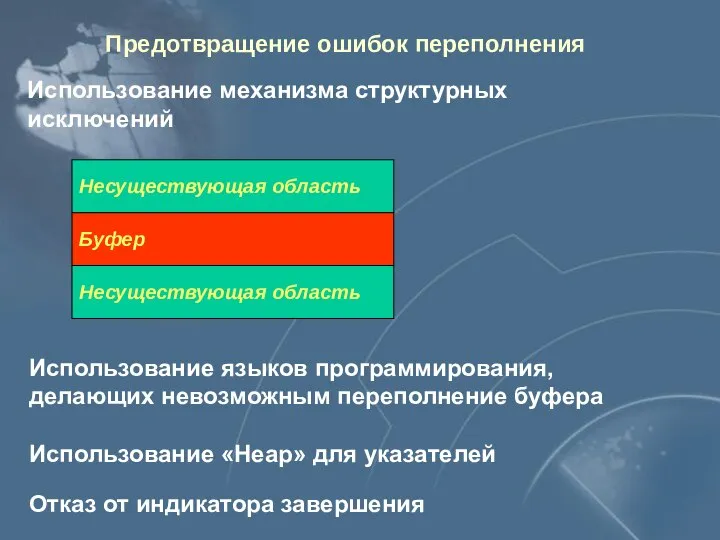

- 9. Предотвращение ошибок переполнения Использование механизма структурных исключений Использование «Heap» для указателей Использование языков программирования, делающих невозможным

- 10. Методы защиты Установка пакетов исправления Исправление исходного кода с перекомпиляцией Тестирование программ специальными утилитами

- 11. Реализация WWW-службы Клиент (WEB-броузер) HTTP-cервер Протокол обмена HTTP/1.0 HTTP/1.1

- 12. Пример уязвимости WWW-клиента Клиент (WEB-броузер) Hacker’ s Web site C:\…\StartUp\ RunMe.hta

- 13. Уязвимости WWW-серверов Уязвимости программной реализации (ошибки кода) Уязвимости информационного наполнения Ошибки обслуживания (настройки)

- 14. Нарушение нормального функционирования объекта атаки Местонахождение атакующего В разных сегментах с объектом атаки Используемые уязвимости Цель

- 15. HACKER IIS Windows NT Server 200.0.0.123 200.0.0.126 Внутренняя сеть HTTP - запросы Отказ в обслуживании «IIS_DoS»

- 16. Ошибка обработки имён CGI - скриптов Получение контроля над объектом атаки Местонахождение атакующего В разных сегментах

- 17. Ошибка обработки имён CGI - скриптов Описание уязвимости Опубликовано на сайте: NSFOCUS INFORMATION TECHNOLOGY CO.,LTD (http://www.nsfocus.com)

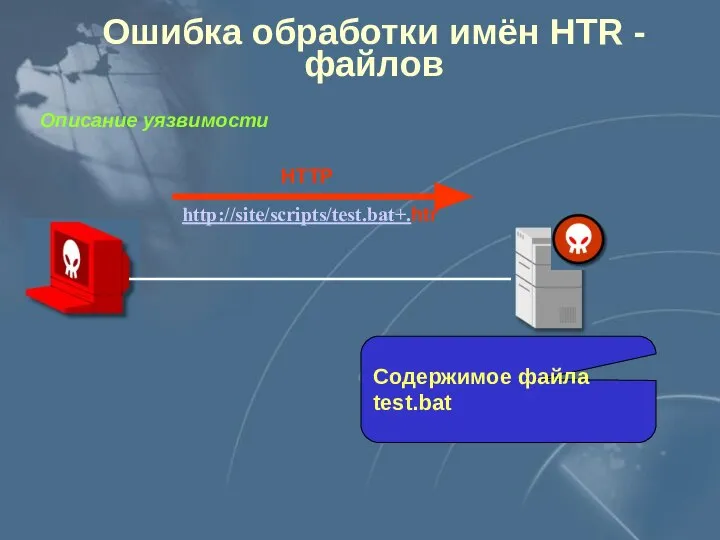

- 18. Ошибка обработки имён HTR - файлов Описание уязвимости HTTP http://site/scripts/test.bat+.htr Содержимое файла test.bat

- 19. Получение контроля над объектом атаки Местонахождение атакующего В разных сегментах с объектом атаки Используемые уязвимости Цель

- 21. Скачать презентацию

![Переполнение стека адрес возврата local[2] local[1] local[0] Стек Буфер f_vulner() { char local[3] … … }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241902/slide-1.jpg)

![int f_vulner (char arg) { char local[100] //обработка return 0 }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241902/slide-2.jpg)

![int f_vulner (char arg) { char local[100] //обработка return 0 }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241902/slide-3.jpg)

![Данные [200] «Переполнение стека» Вызов функций ядра (программное прерывание INT 0x80)](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241902/slide-4.jpg)

Беседка на горе. Рельеф

Беседка на горе. Рельеф Елементи керування

Елементи керування Методы визуального анализа и проектирования систем. Архитектурный подход к информационным системам. (Лекция 1)

Методы визуального анализа и проектирования систем. Архитектурный подход к информационным системам. (Лекция 1) Интеллектуальные информационные системы Лекция 4

Интеллектуальные информационные системы Лекция 4  Правила работы и безопасное поведение в кабинете информатике.

Правила работы и безопасное поведение в кабинете информатике. Что такое ARKit

Что такое ARKit Информационная лингвистика. Основные задачи применения информационных технологий в лингвистике

Информационная лингвистика. Основные задачи применения информационных технологий в лингвистике Системы управления облачной инфраструктурой

Системы управления облачной инфраструктурой Файлы и файловые структуры

Файлы и файловые структуры MS Project 2007. Краткое введение в инструментарий

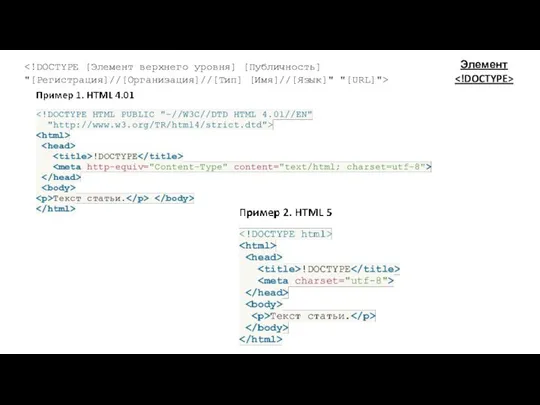

MS Project 2007. Краткое введение в инструментарий Элемент <!DOCTYPE>

Элемент <!DOCTYPE> Презентация на тему: “История развития операционных систем” Подготовил: студент группы 131-1 Сколков Сергей

Презентация на тему: “История развития операционных систем” Подготовил: студент группы 131-1 Сколков Сергей  Анализ выпуска программы Время (8.12.17 г. 21:00)

Анализ выпуска программы Время (8.12.17 г. 21:00) Безопасный интернет

Безопасный интернет Загальні відомості про функцію system ()

Загальні відомості про функцію system () Практикум по теме персональный компьютер

Практикум по теме персональный компьютер Общая модель ГОСТ Р ИСО/МЭК 15408-1-2012, доработка требований безопасности для конкретного применения

Общая модель ГОСТ Р ИСО/МЭК 15408-1-2012, доработка требований безопасности для конкретного применения Службы интернета

Службы интернета Атняшева Гульнария Борисовна Учитель математики и информатики МБОУ «Канабековская ООШ» с.Канабеки г. Лысьва Пермский край

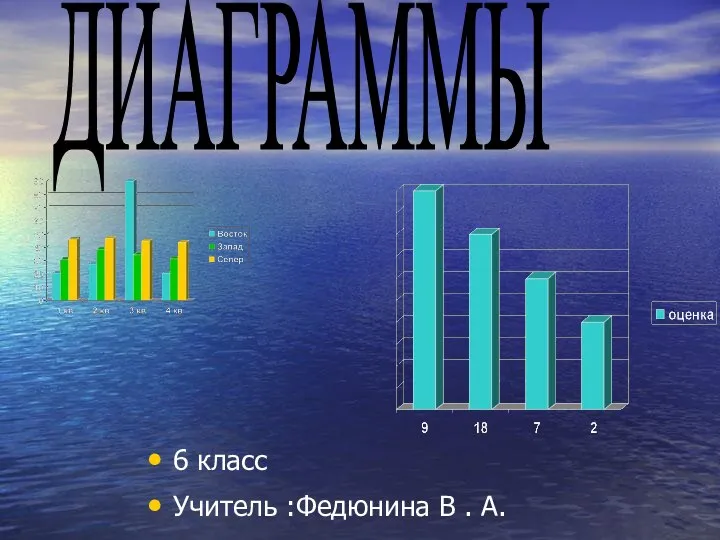

Атняшева Гульнария Борисовна Учитель математики и информатики МБОУ «Канабековская ООШ» с.Канабеки г. Лысьва Пермский край 6 класс 6 класс Учитель :Федюнина В . А.

6 класс 6 класс Учитель :Федюнина В . А.  Презентация "Восстановление данных" - скачать презентации по Информатике

Презентация "Восстановление данных" - скачать презентации по Информатике Количество информации и вероятность

Количество информации и вероятность Внутренние устройства ПК. Знакомство с компьютером

Внутренние устройства ПК. Знакомство с компьютером Алгоритм регистрации для участия в процедуре предварительного голосования

Алгоритм регистрации для участия в процедуре предварительного голосования Финал правки

Финал правки Алгоритми з повторенням і розгалуженням. Урок №14. 7 клас

Алгоритми з повторенням і розгалуженням. Урок №14. 7 клас Функции тележурналистики А.В. Земскова

Функции тележурналистики А.В. Земскова Реляционная алгебра

Реляционная алгебра