Презентация "Пример атаки на IP-сеть. ''Переполнение буфера'" - скачать презентации по Информатике

Содержание

- 2. int f_vulner (char arg) { char local[100] //обработка return 0 } void main() { char arg[200]

- 3. int f_vulner (char arg) { char local[100] //обработка return 0 } void main() { char arg[200]

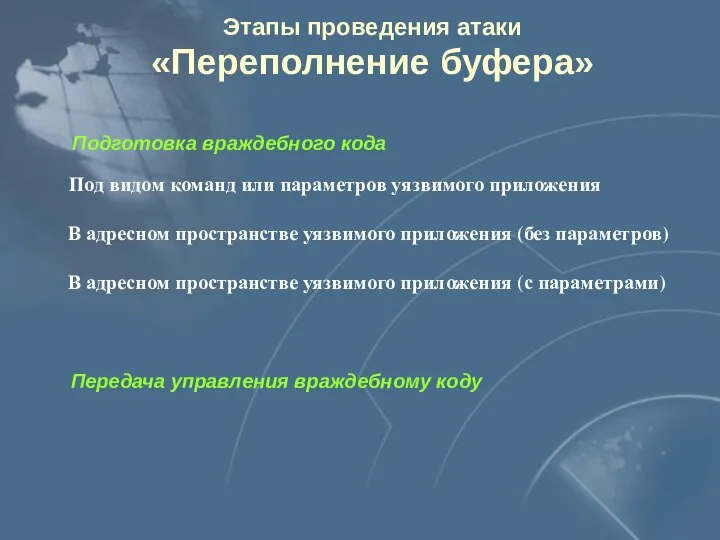

- 4. Этапы проведения атаки «Переполнение буфера» Подготовка враждебного кода Передача управления враждебному коду Под видом команд или

- 5. Методы защиты Установка пакетов исправления Исправление исходного кода с перекомпиляцией Тестирование программ специальными утилитами

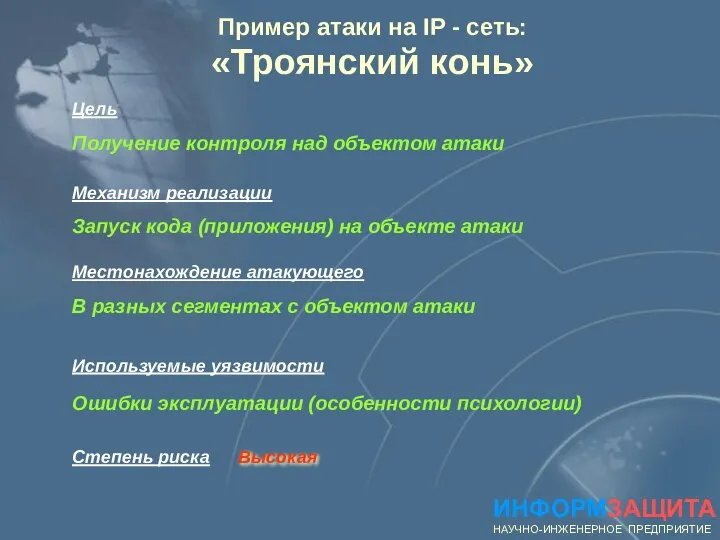

- 6. Получение контроля над объектом атаки Местонахождение атакующего В разных сегментах с объектом атаки Используемые уязвимости Цель

- 8. Скачать презентацию

![int f_vulner (char arg) { char local[100] //обработка return 0 }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241901/slide-1.jpg)

![int f_vulner (char arg) { char local[100] //обработка return 0 }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241901/slide-2.jpg)

Презентация "Закономерность" - скачать презентации по Информатике

Презентация "Закономерность" - скачать презентации по Информатике ИГРА ПО ТЕМЕ: «СИСТЕМЫ СЧИСЛЕНИЯ»

ИГРА ПО ТЕМЕ: «СИСТЕМЫ СЧИСЛЕНИЯ» Информация. Знания. Информационные процессы

Информация. Знания. Информационные процессы Графический редактор Paint

Графический редактор Paint Презентация по информатике О типах связей и видах управления. ЕСТЕСТВЕННЫЕ И ИСКУССТВЕННЫЕ СИСТЕМЫ

Презентация по информатике О типах связей и видах управления. ЕСТЕСТВЕННЫЕ И ИСКУССТВЕННЫЕ СИСТЕМЫ  Строки. Инициализация строки

Строки. Инициализация строки Проект День рождения под ключ. Стратегия конкурса

Проект День рождения под ключ. Стратегия конкурса Презентация "Компьютер и его влияние на здоровье человека" - скачать презентации по Информатике

Презентация "Компьютер и его влияние на здоровье человека" - скачать презентации по Информатике Подача электронных документов на государственную регистрацию юридических лиц и индивидуальных предпринимателей

Подача электронных документов на государственную регистрацию юридических лиц и индивидуальных предпринимателей Условия достижимости, базы дуг и растущие деревья

Условия достижимости, базы дуг и растущие деревья Информатика. Основные понятия информатики (часть 2)

Информатика. Основные понятия информатики (часть 2) Технические средства информатизации

Технические средства информатизации Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией

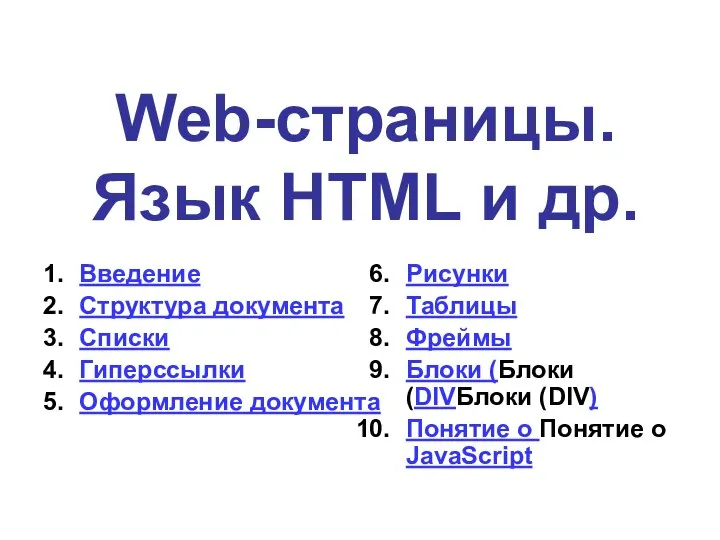

Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией Web-страницы. Язык HTML

Web-страницы. Язык HTML Непозиционные системы счисления

Непозиционные системы счисления Текстовый редактор MS Word. Вставка объектов и их форматирование

Текстовый редактор MS Word. Вставка объектов и их форматирование Файл и файловые структуры

Файл и файловые структуры Создание и редактирование графических объектов с помощью программ для обработки векторной графики

Создание и редактирование графических объектов с помощью программ для обработки векторной графики Сжатие рисунков в документах Microsost Office

Сжатие рисунков в документах Microsost Office Понятие информации. Виды информации по способам восприятия человеком. Информация с позиции компьютерной техники

Понятие информации. Виды информации по способам восприятия человеком. Информация с позиции компьютерной техники Этапы проектирования баз данных

Этапы проектирования баз данных Количество информации

Количество информации Лекция №5 Сетевые характеристики

Лекция №5 Сетевые характеристики  Устройство компьютера

Устройство компьютера Администрирование, безопасность

Администрирование, безопасность Каналы связи телекоммуникационных сетей

Каналы связи телекоммуникационных сетей Можно ли верить сайтам погоды

Можно ли верить сайтам погоды Разработка сайта интернет-магазина

Разработка сайта интернет-магазина