Содержание

- 2. Клиент Сервер Протокол обмена TELNET FTP HTTP Реализация служб прикладного уровня

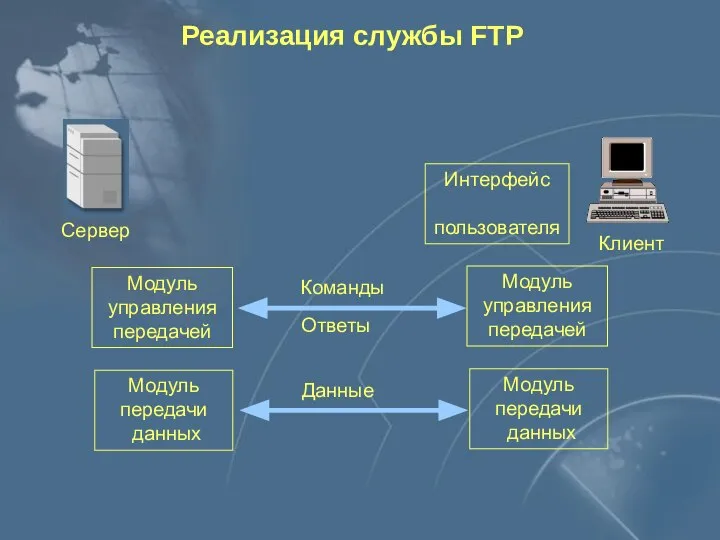

- 3. Клиент Сервер Команды Ответы Реализация службы FTP Интерфейс пользователя Модуль управления передачей Модуль передачи данных Данные

- 4. telnet www.microsoft.com Resolver www.microsoft.com - ? 100.0.0.6 DNS Server DNS - служба

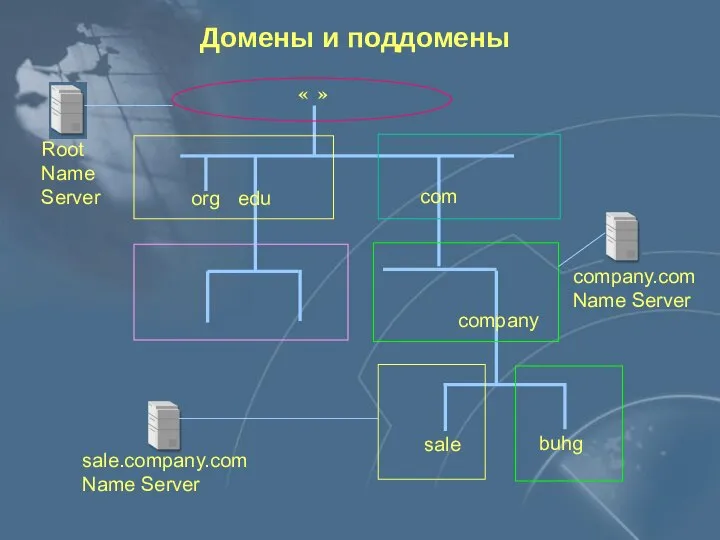

- 5. Домены и поддомены « » org edu com company sale buhg Root Name Server company.com Name

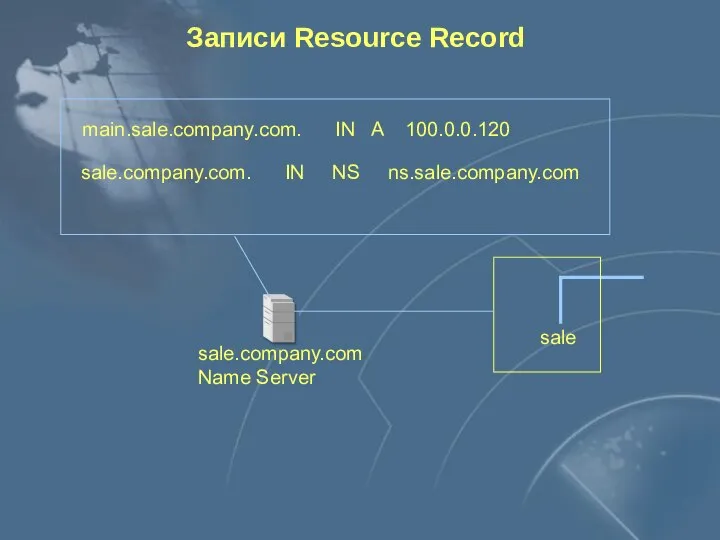

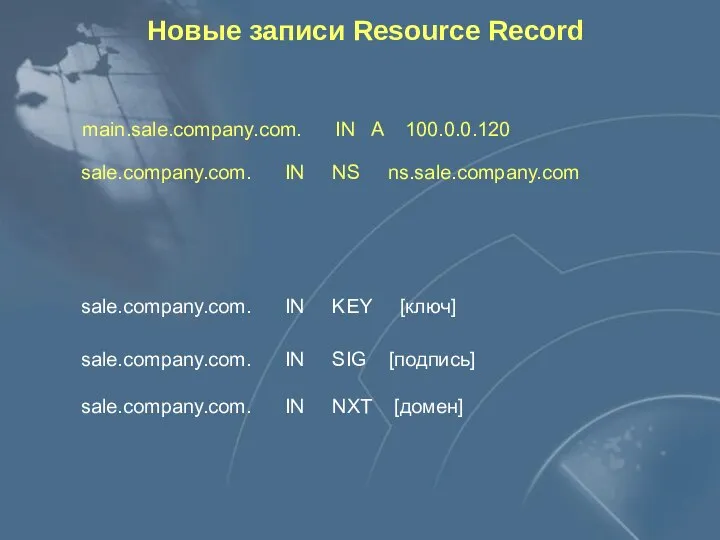

- 6. Записи Resource Record main.sale.company.com. IN A 100.0.0.120 sale sale.company.com Name Server sale.company.com. IN NS ns.sale.company.com

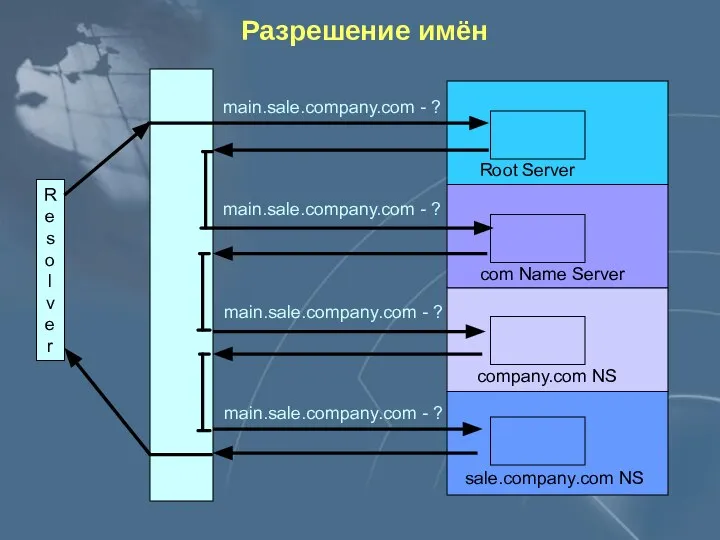

- 7. Разрешение имён R e s o l v e r main.sale.company.com - ? main.sale.company.com - ?

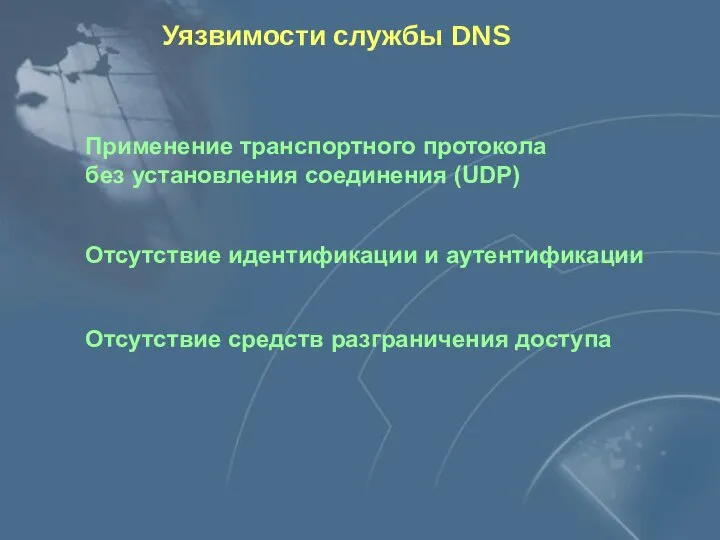

- 8. Применение транспортного протокола без установления соединения (UDP) Отсутствие идентификации и аутентификации Отсутствие средств разграничения доступа Уязвимости

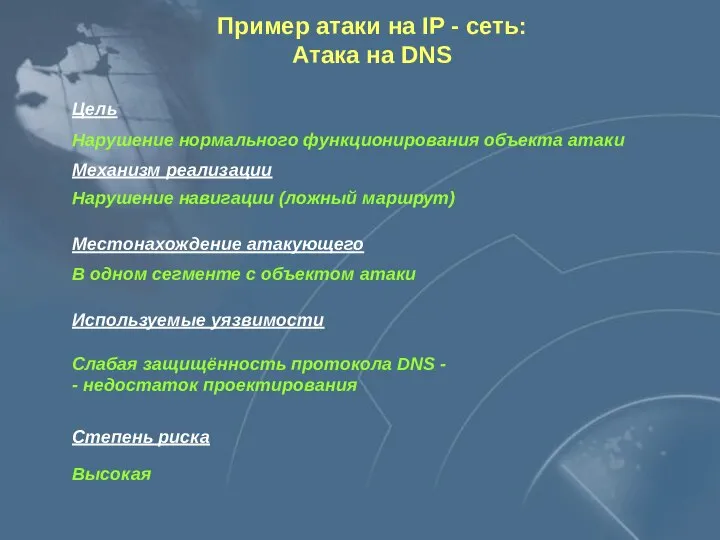

- 9. Пример атаки на IP - сеть: Атака на DNS Нарушение нормального функционирования объекта атаки Местонахождение атакующего

- 10. Схема работы DNS - протокола DNS-сервер Хост А IP - адрес ID Имя компьютера SourcePort DNS-запрос

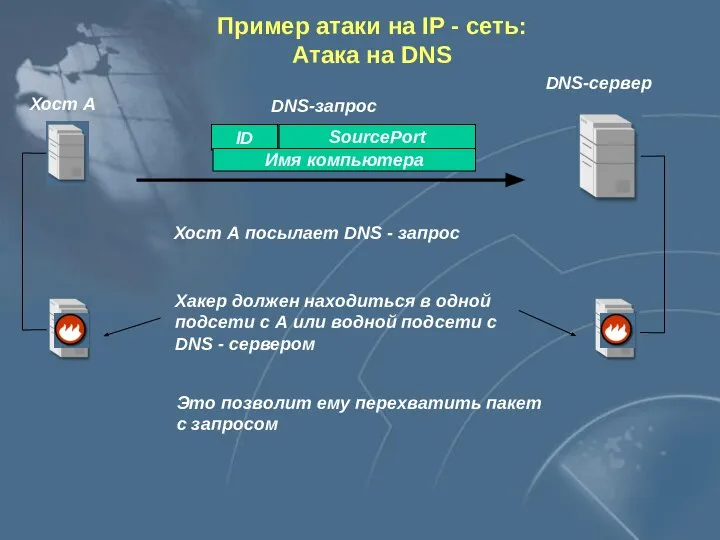

- 11. DNS-сервер Хост А ID Имя компьютера SourcePort DNS-запрос Хост А посылает DNS - запрос Хакер должен

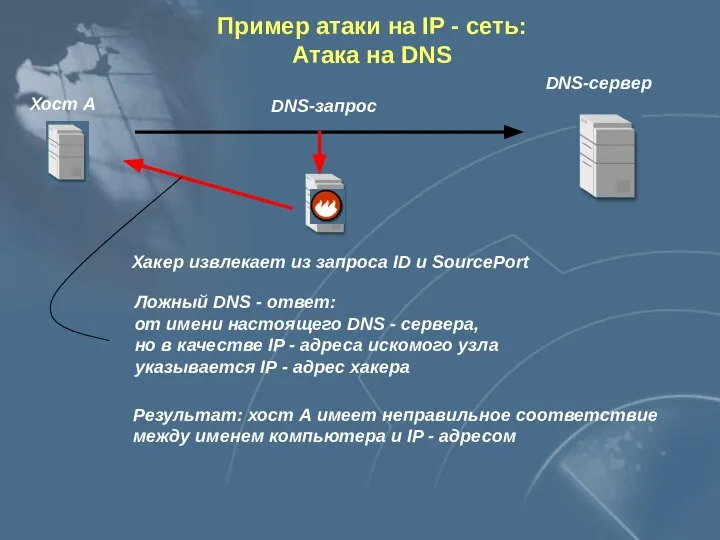

- 12. DNS-сервер Хост А DNS-запрос Хакер извлекает из запроса ID и SourcePort Ложный DNS - ответ: от

- 13. Хост А Узел сети Теперь путь пакета от хоста А до узла сети будет лежать через

- 14. Пример атаки на IP - сеть: Атака на DNS (вариант 2) Нарушение нормального функционирования объекта атаки

- 15. DNS-сервер Хост А ID IP - адрес DestPort Ложные DNS - ответы Перебор Пример атаки на

- 16. DNS-сервер Хост А Ложные DNS - ответы Пример атаки на IP - сеть: Атака на DNS

- 17. Хост А Узел сети Теперь путь пакета от хоста А до узла сети будет лежать через

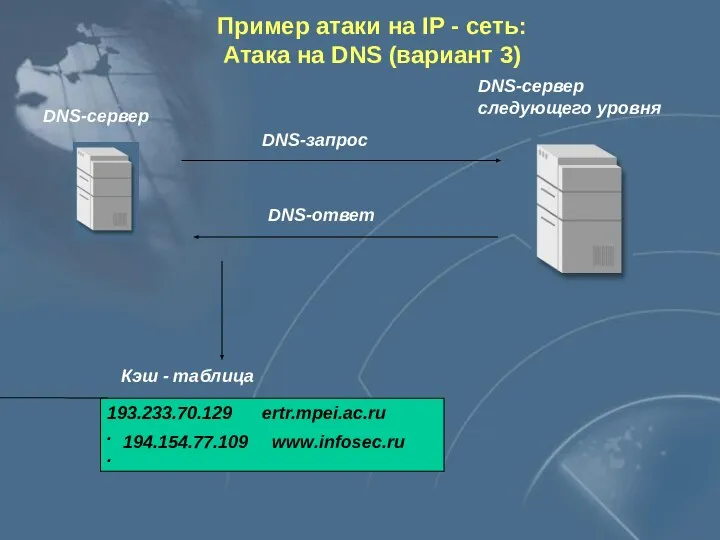

- 18. DNS-сервер 193.233.70.129 ertr.mpei.ac.ru . . Кэш - таблица DNS-сервер следующего уровня DNS-запрос DNS-ответ 194.154.77.109 www.infosec.ru Пример

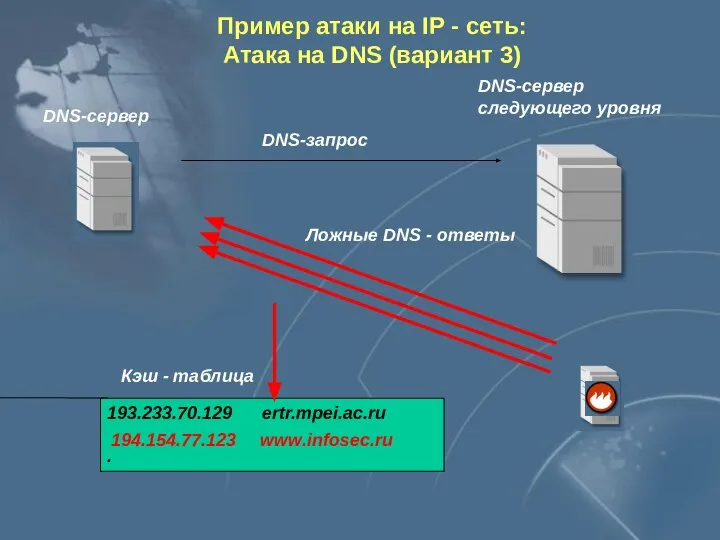

- 19. DNS-сервер 193.233.70.129 ertr.mpei.ac.ru . . Кэш - таблица DNS-сервер следующего уровня DNS-запрос 194.154.77.123 www.infosec.ru Ложные DNS

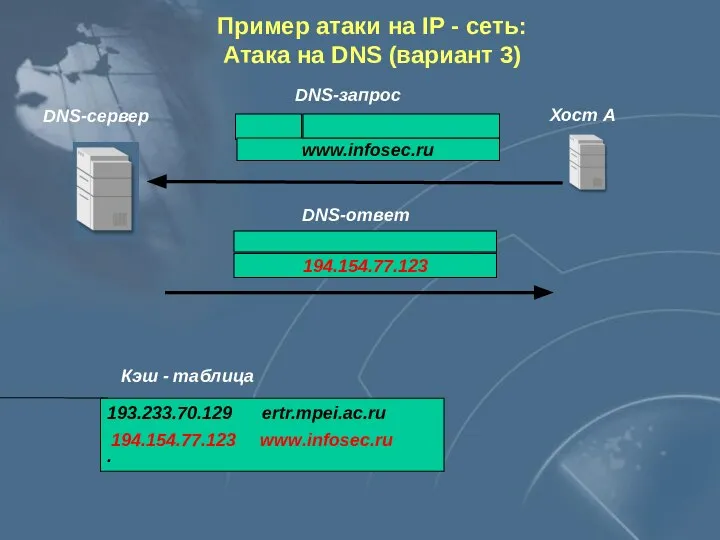

- 20. DNS-сервер 193.233.70.129 ertr.mpei.ac.ru . . Кэш - таблица 194.154.77.123 www.infosec.ru Хост А 194.154.77.123 www.infosec.ru DNS-запрос DNS-ответ

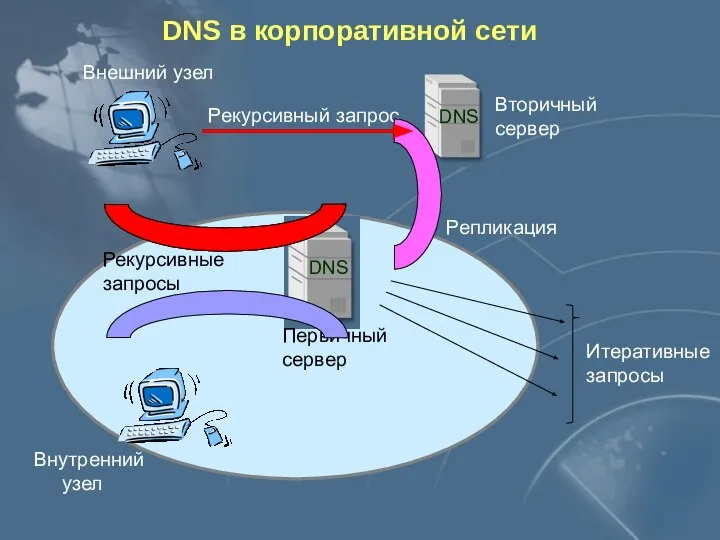

- 21. DNS в корпоративной сети Внешний узел Вторичный сервер Внутренний узел Первичный сервер Репликация Рекурсивный запрос Рекурсивные

- 22. DNS в корпоративной сети Доступ узлов корпоративной сети к полной информации о внутренних именах Доступ отдельных

- 23. Двухсерверная конфигурация Внешний узел Вторичный сервер Внутренний узел Первичный сервер (минимальная версия) Репликация Рекурсивный запрос Рекурсивный

- 24. Трехсерверная конфигурация Внешний узел Вторичный сервер (минимальная версия) Внутренний узел (с Internet) Первичный сервер (минимальная версия)

- 25. Трёхсерверная конфигурация Первичный сервер (минимальная версия) Межсетевой экран Первичный сервер (полная версия) +корень DNS DNS DNS

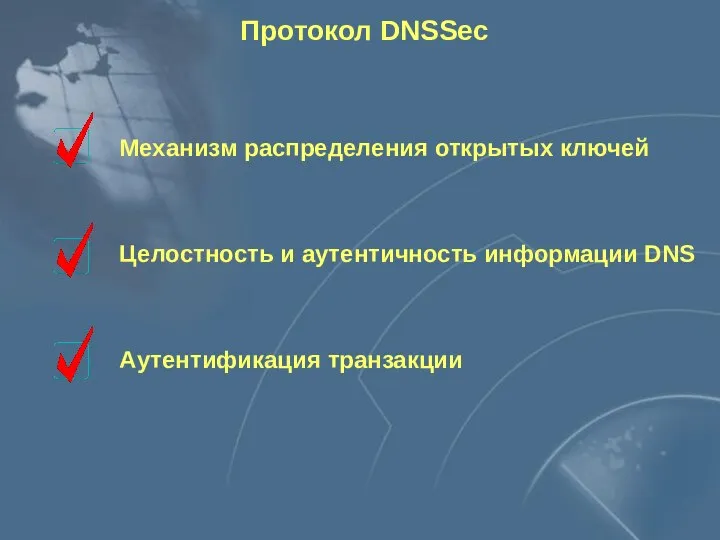

- 26. Протокол DNSSec Механизм распределения открытых ключей Целостность и аутентичность информации DNS Аутентификация транзакции

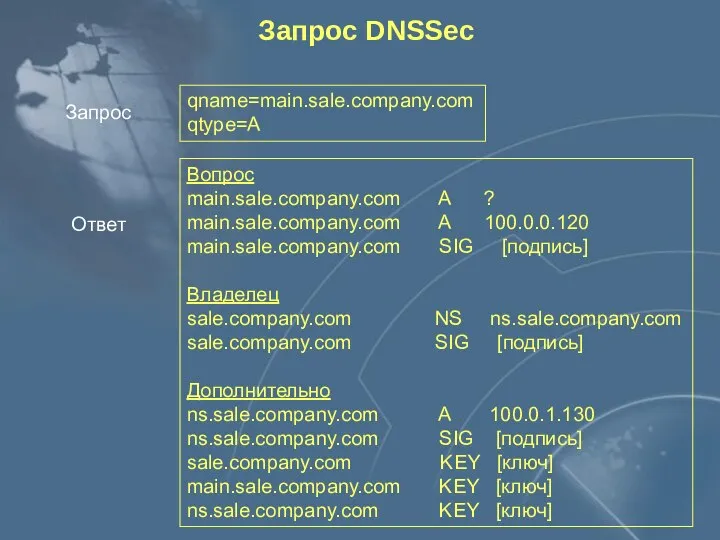

- 27. Новые записи Resource Record main.sale.company.com. IN A 100.0.0.120 sale.company.com. IN NS ns.sale.company.com sale.company.com. IN KEY [ключ]

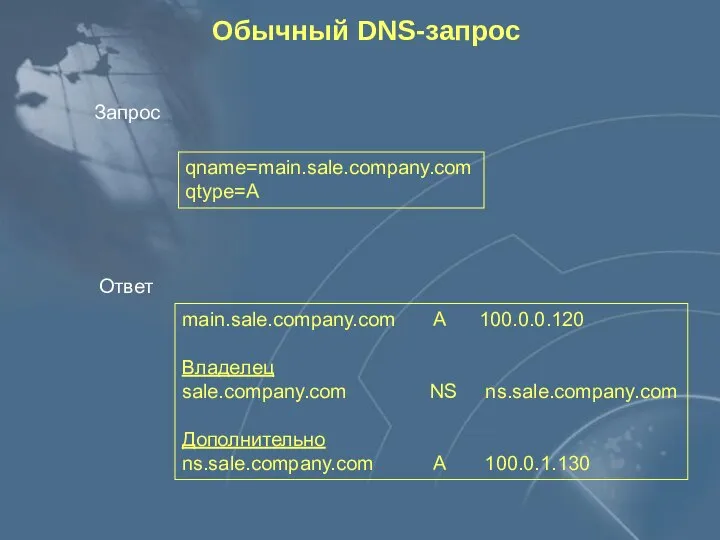

- 28. Обычный DNS-запрос qname=main.sale.company.com qtype=A main.sale.company.com A 100.0.0.120 Владелец sale.company.com NS ns.sale.company.com Дополнительно ns.sale.company.com A 100.0.1.130 Запрос

- 29. Запрос DNSSec qname=main.sale.company.com qtype=A Вопрос main.sale.company.com A ? main.sale.company.com A 100.0.0.120 main.sale.company.com SIG [подпись] Владелец sale.company.com

- 30. Реализация WWW-службы ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Клиент (WEB-броузер) HTTP-cервер Протокол обмена HTTP/1.0 HTTP/1.1

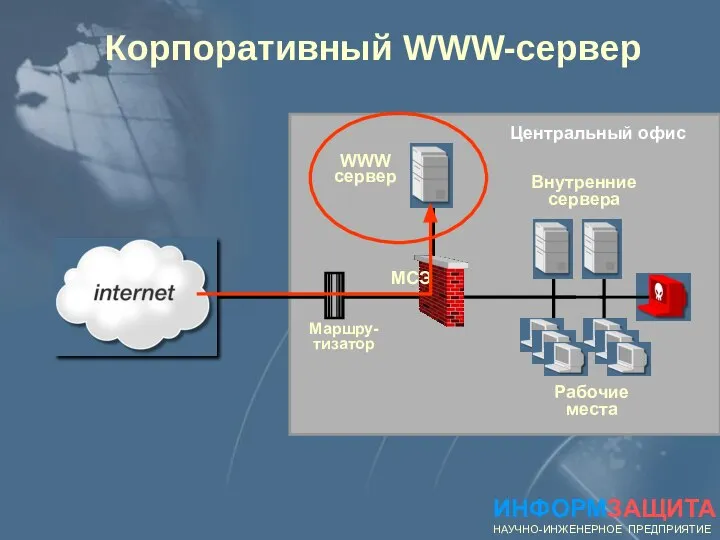

- 31. Корпоративный WWW-сервер ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ WWW сервер Внутренние сервера Рабочие места Центральный офис Маршру-тизатор МСЭ

- 32. Пример уязвимости WWW-клиента ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Клиент (WEB-броузер) Hacker’ s Web site C:\…\StartUp\ RunMe.hta

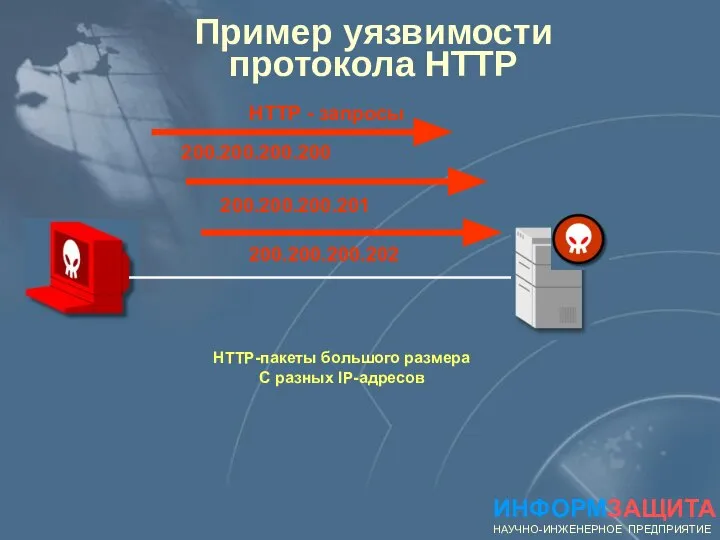

- 33. Пример уязвимости протокола HTTP ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ HTTP - запросы НТТР-пакеты большого размера С разных IP-адресов

- 34. Уязвимости WWW-серверов ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Уязвимости программной реализации (ошибки кода) Уязвимости информационного наполнения Ошибки обслуживания (настройки)

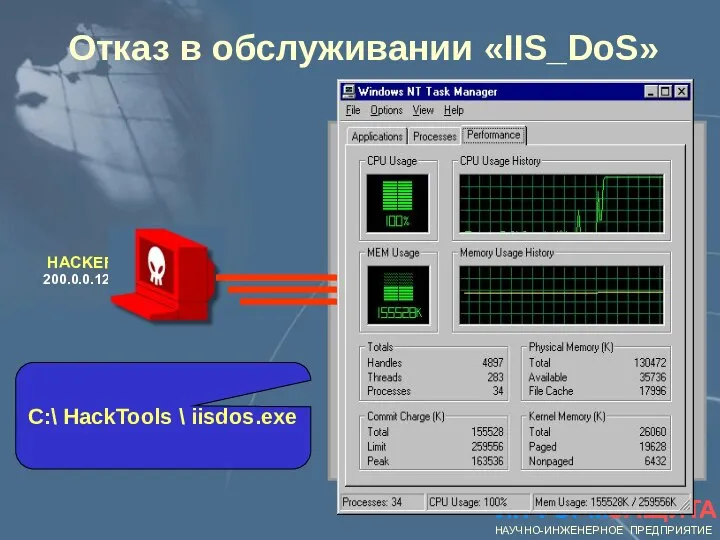

- 35. Нарушение нормального функционирования объекта атаки Местонахождение атакующего В разных сегментах с объектом атаки Используемые уязвимости Цель

- 36. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ HACKER IIS Windows NT Server 200.0.0.123 200.0.0.126 Внутренняя сеть HTTP - запросы Отказ

- 37. Ошибка обработки имён CGI - скриптов ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Получение контроля над объектом атаки Местонахождение атакующего

- 38. Ошибка обработки имён CGI - скриптов ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Описание уязвимости Опубликовано на сайте: NSFOCUS INFORMATION

- 39. Ошибка обработки имён HTR - файлов ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Описание уязвимости HTTP http://site/scripts/test.bat+.htr Содержимое файла test.bat

- 40. Получение контроля над объектом атаки Местонахождение атакующего В разных сегментах с объектом атаки Используемые уязвимости Цель

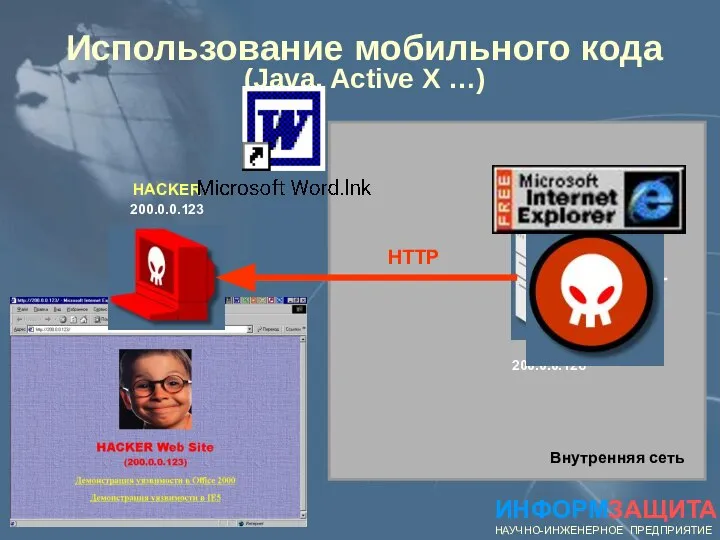

- 41. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ HACKER 200.0.0.123 200.0.0.126 Внутренняя сеть HTTP Использование мобильного кода (Java, Active X …)

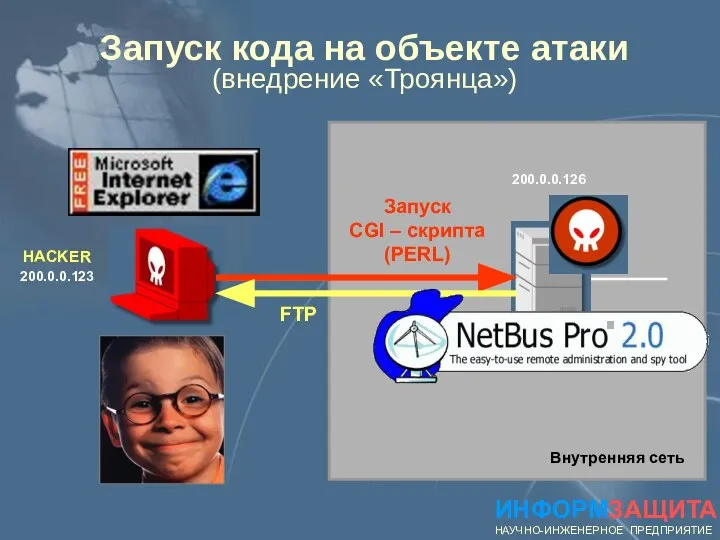

- 42. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ HACKER 200.0.0.123 200.0.0.126 Внутренняя сеть Запуск CGI – скрипта (PERL) Запуск кода на

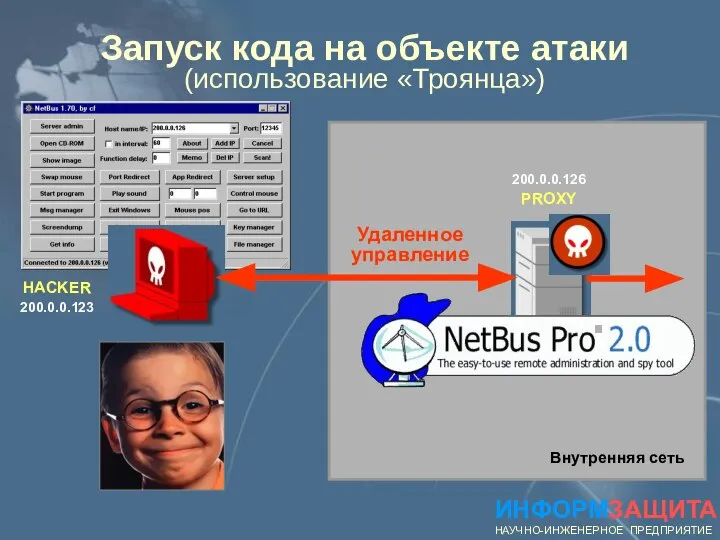

- 43. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ HACKER 200.0.0.123 200.0.0.126 Внутренняя сеть Удаленное управление Запуск кода на объекте атаки (использование

- 45. Скачать презентацию

Робота у системі електронного документообігу університету (далі - СЕД)

Робота у системі електронного документообігу університету (далі - СЕД) Топологии компьютерных сетей

Топологии компьютерных сетей Обновленные пакеты БИЗНЕС и ULTIMATE

Обновленные пакеты БИЗНЕС и ULTIMATE Иерархические и сетевые базы данных

Иерархические и сетевые базы данных Розробка програмного забезпечення для обробки зображень шліфів напівкоштовних мінералів

Розробка програмного забезпечення для обробки зображень шліфів напівкоштовних мінералів IT під час війни

IT під час війни Prezentatsia_Romanets_Antona_1PKD_-_212 (1)

Prezentatsia_Romanets_Antona_1PKD_-_212 (1) Программирование детализации и подвидов учета в системе

Программирование детализации и подвидов учета в системе Новый механизм обеспечения инвалидов средствами реабилитации

Новый механизм обеспечения инвалидов средствами реабилитации Аттестационная работа. Методическая разработка исследовательского урока Знакомство с фотоаппаратом

Аттестационная работа. Методическая разработка исследовательского урока Знакомство с фотоаппаратом Разработка автоматизированной информационной системы для салона красоты

Разработка автоматизированной информационной системы для салона красоты Instagram в помощь формированию положительного имиджа библиотеки

Instagram в помощь формированию положительного имиджа библиотеки Графы. Поиск в ширину (bfs) кратчайшие пути в невзвешенном графе

Графы. Поиск в ширину (bfs) кратчайшие пути в невзвешенном графе МОДЕЛИРОВАНИЕ В СРЕДЕ ГРАФИЧЕСКОГО РЕДАКТОРА PAINT

МОДЕЛИРОВАНИЕ В СРЕДЕ ГРАФИЧЕСКОГО РЕДАКТОРА PAINT Табличные модели. Информационное моделирование на компьютере

Табличные модели. Информационное моделирование на компьютере Структура презентации

Структура презентации Программирование на языке PL/SQL. Часть 1. Введение в Oracle PL/SQL

Программирование на языке PL/SQL. Часть 1. Введение в Oracle PL/SQL Навыки облегчающие работу в Excel. Клавиша F4

Навыки облегчающие работу в Excel. Клавиша F4 Роботу виконала Нечволода Тетяна учениця 11-Б класу Роботу виконала Нечволода Тетяна учениця 11-Б класу

Роботу виконала Нечволода Тетяна учениця 11-Б класу Роботу виконала Нечволода Тетяна учениця 11-Б класу Генерация файлов формата *.docx в ситуационно-ориентированных базах данных

Генерация файлов формата *.docx в ситуационно-ориентированных базах данных Презентация "Локальные сети" - скачать презентации по Информатике

Презентация "Локальные сети" - скачать презентации по Информатике Разработка информационного обеспечения для сопоставления текстовых документов

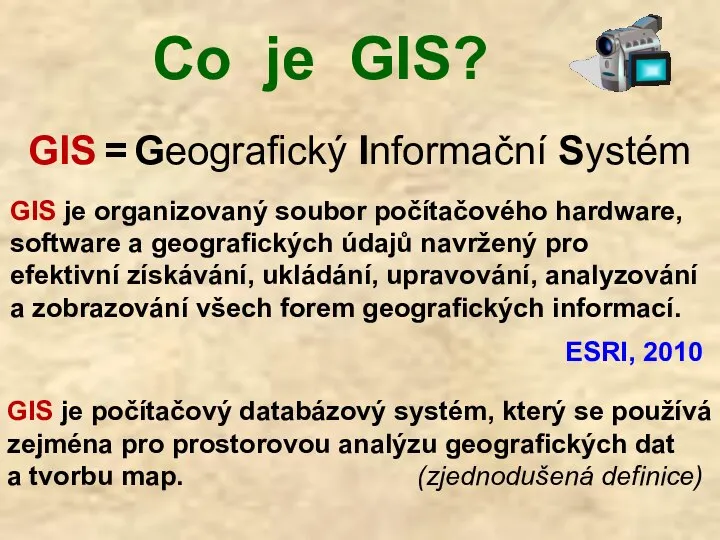

Разработка информационного обеспечения для сопоставления текстовых документов Co je GIS?

Co je GIS? Отношения между понятиями. Сравнение понятий

Отношения между понятиями. Сравнение понятий Презентация "Основы HTML. Разработка Web-сайта" - скачать презентации по Информатике

Презентация "Основы HTML. Разработка Web-сайта" - скачать презентации по Информатике Безопасность в в сети Интернет

Безопасность в в сети Интернет ФУНКЦИИ и формулы в MS EXCEL

ФУНКЦИИ и формулы в MS EXCEL Курсовое проектирование по ТРПО

Курсовое проектирование по ТРПО