Содержание

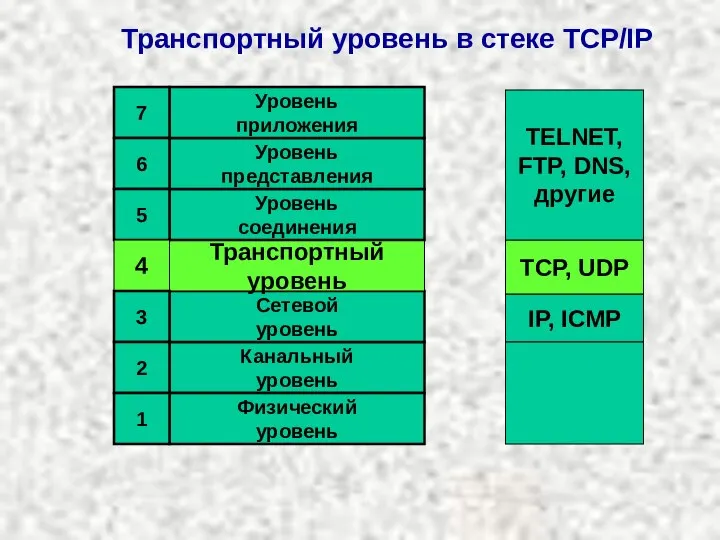

- 2. IP, ICMP TCP, UDP TELNET, FTP, DNS, другие Канальный уровень Физический уровень Сетевой уровень Транспортный уровень

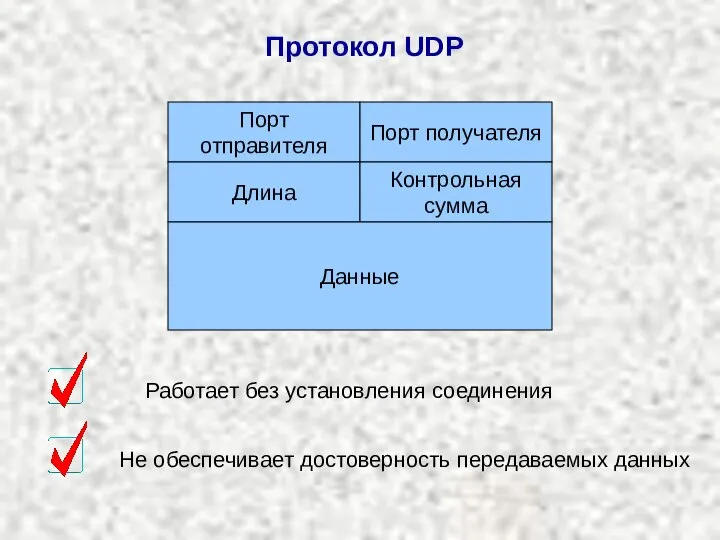

- 3. Протокол UDP Порт отправителя Порт получателя Длина Контрольная сумма Данные Работает без установления соединения Не обеспечивает

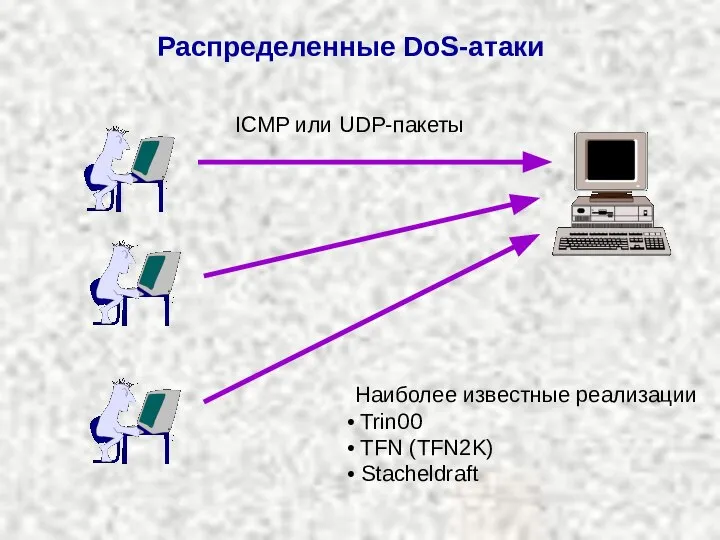

- 4. Распределенные DoS-атаки ICMP или UDP-пакеты Наиболее известные реализации Trin00 TFN (TFN2K) Stacheldraft

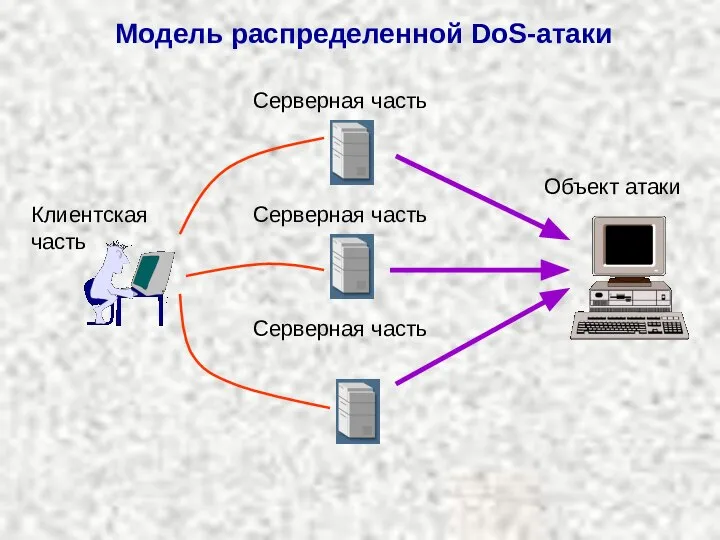

- 5. Модель распределенной DoS-атаки Объект атаки Серверная часть Серверная часть Серверная часть Клиентская часть

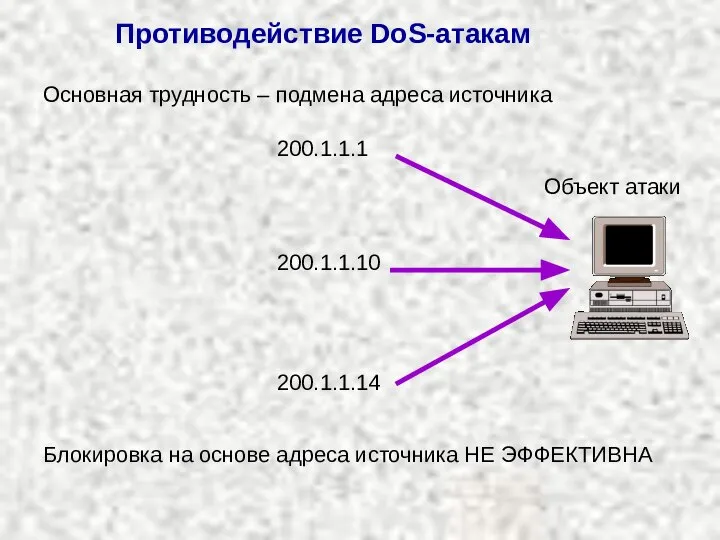

- 6. Противодействие DoS-атакам Объект атаки Основная трудность – подмена адреса источника 200.1.1.1 200.1.1.10 200.1.1.14 Блокировка на основе

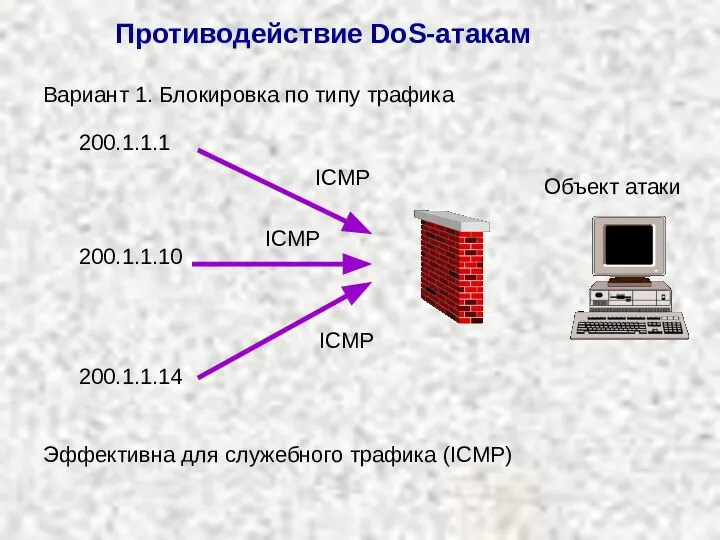

- 7. Противодействие DoS-атакам Объект атаки Вариант 1. Блокировка по типу трафика 200.1.1.1 200.1.1.10 200.1.1.14 Эффективна для служебного

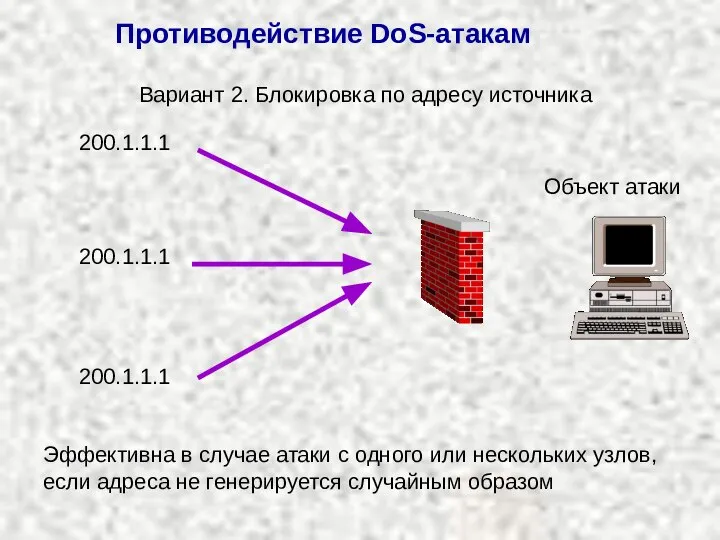

- 8. Противодействие DoS-атакам Объект атаки Вариант 2. Блокировка по адресу источника 200.1.1.1 200.1.1.1 200.1.1.1 Эффективна в случае

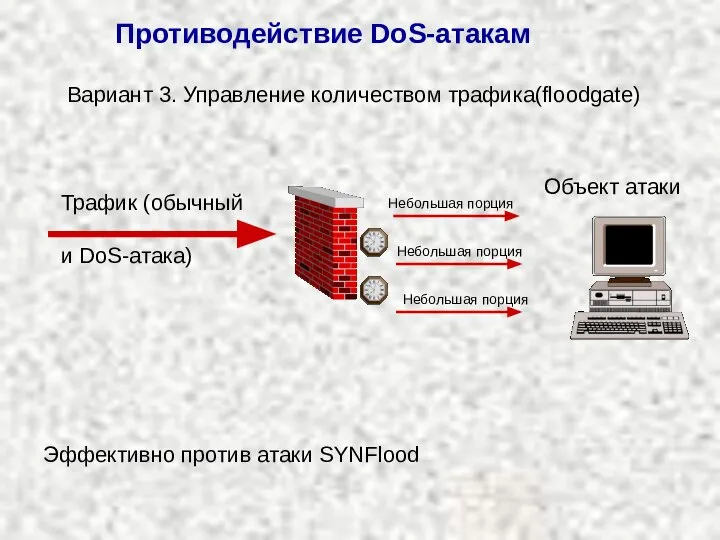

- 9. Противодействие DoS-атакам Объект атаки Вариант 3. Управление количеством трафика(floodgate) Эффективно против атаки SYNFlood Трафик (обычный и

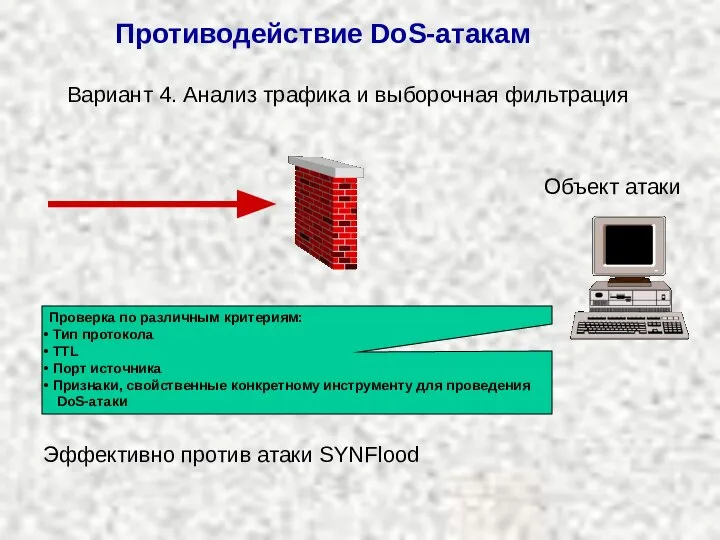

- 10. Противодействие DoS-атакам Объект атаки Вариант 4. Анализ трафика и выборочная фильтрация Эффективно против атаки SYNFlood Проверка

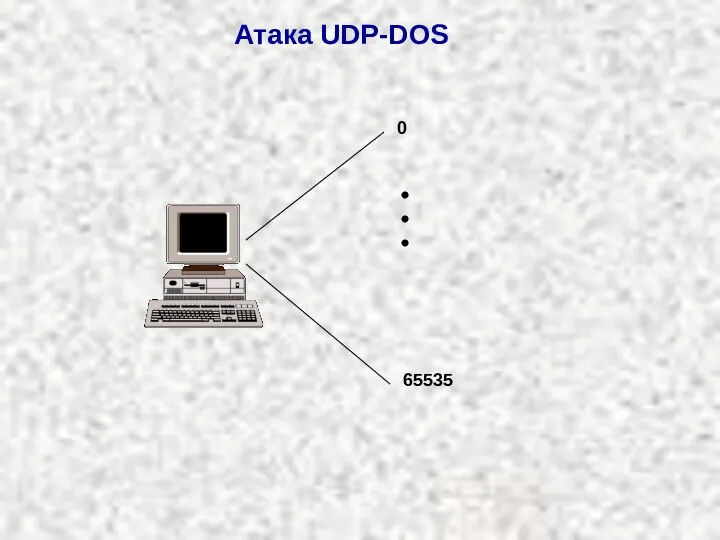

- 11. Атака UDP-DOS 0 65535

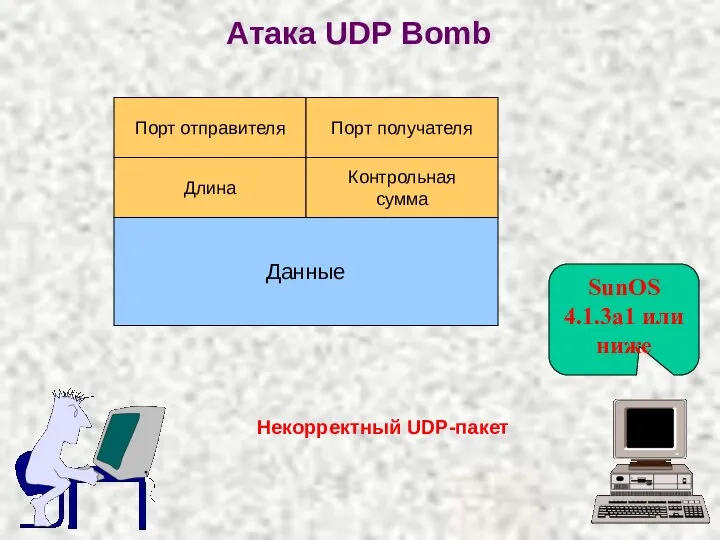

- 12. Атака UDP Bomb Некорректный UDP-пакет Порт отправителя Порт получателя Длина Контрольная сумма Данные SunOS 4.1.3a1 или

- 13. Протокол TCP Установление соединения Формирование сегментов Достоверная передача Техника «плавающего» окна

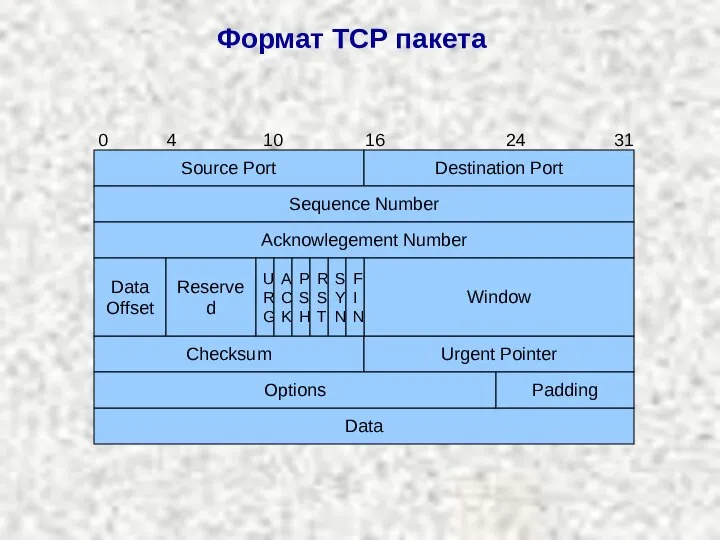

- 14. Формат ТСР пакета Source Port Destination Port Sequence Number Acknowlegement Number стр.67 Data Checksum Urgent Pointer

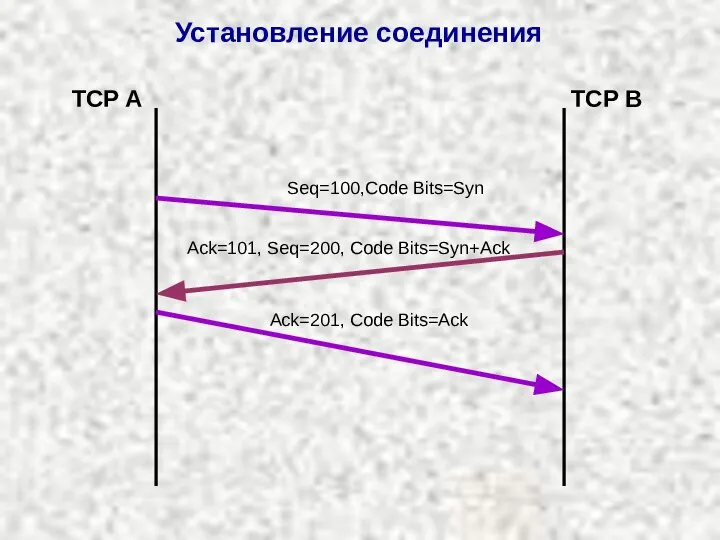

- 15. Установление соединения Seq=100,Code Bits=Syn Ack=101, Seq=200, Code Bits=Syn+Ack Ack=201, Code Bits=Ack TCP A TCP B

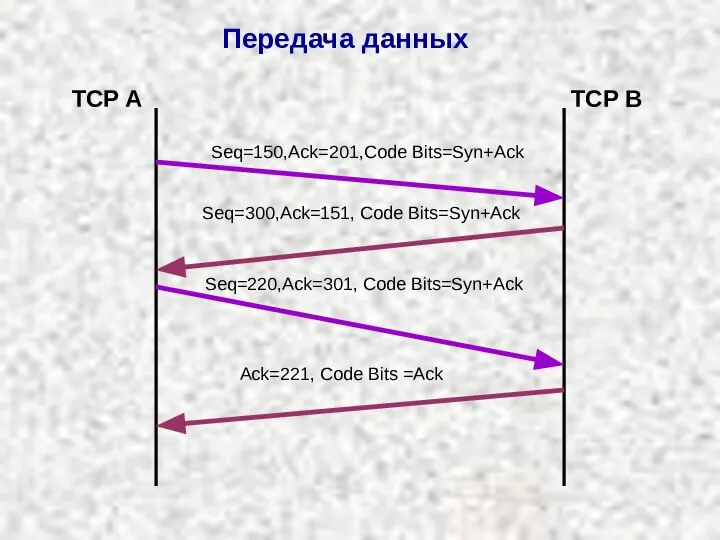

- 16. Передача данных Seq=150,Ack=201,Code Bits=Syn+Ack Seq=300,Ack=151, Code Bits=Syn+Ack Seq=220,Ack=301, Code Bits=Syn+Ack TCP A TCP B Ack=221, Code

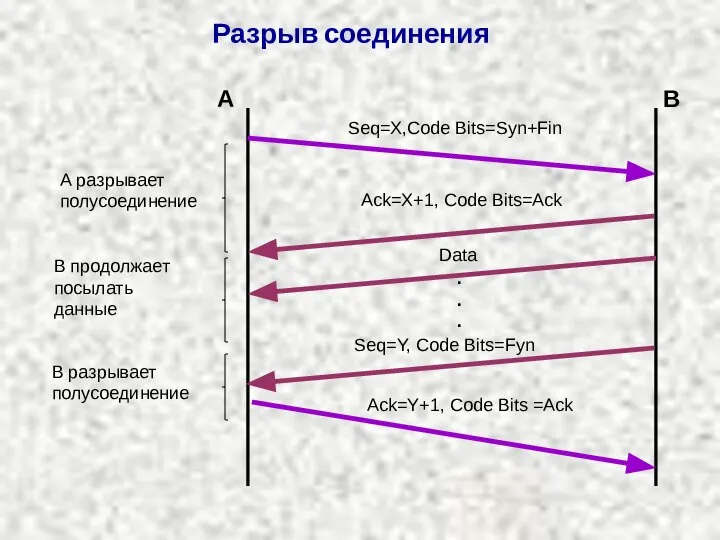

- 17. Разрыв соединения Seq=X,Code Bits=Syn+Fin Ack=X+1, Code Bits=Ack Seq=Y, Code Bits=Fyn A B Ack=Y+1, Code Bits =Ack

- 18. Сканирование портов Сканирующий узел (A) Сканируемый узел (B) 0 65535

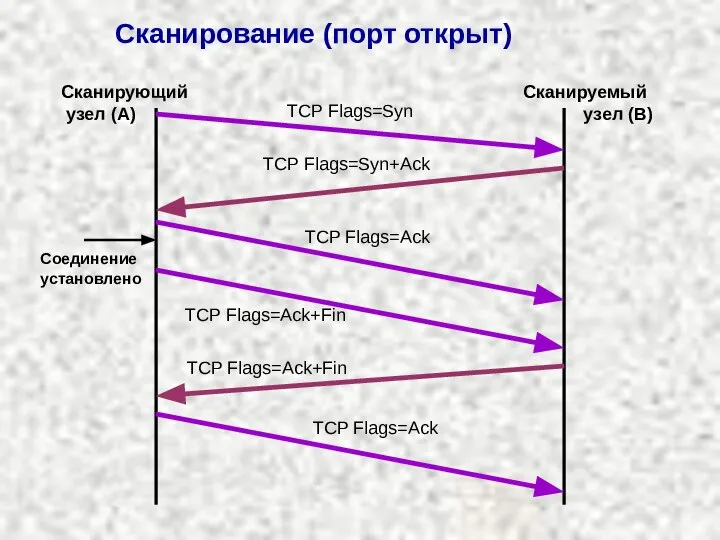

- 19. Сканирование (порт открыт) TCP Flags=Syn Сканирующий узел (A) Сканируемый узел (B) TCP Flags=Syn+Ack TCP Flags=Ack TCP

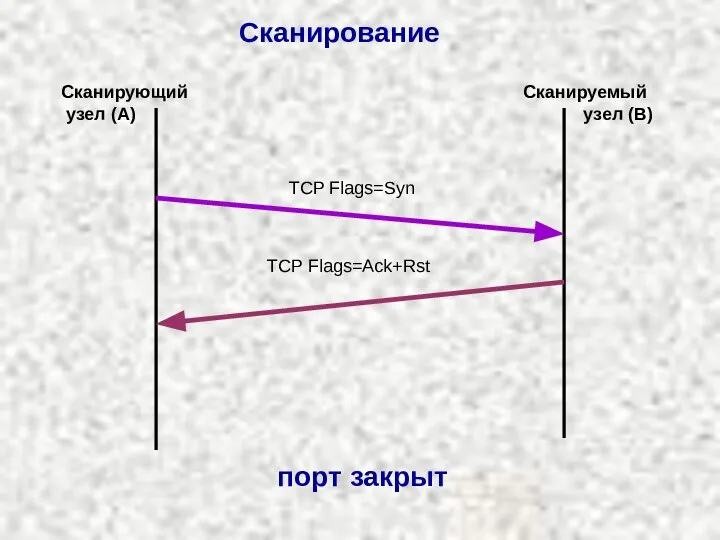

- 20. Сканирование TCP Flags=Syn TCP Flags=Ack+Rst Сканирующий узел (A) Сканируемый узел (B) порт закрыт

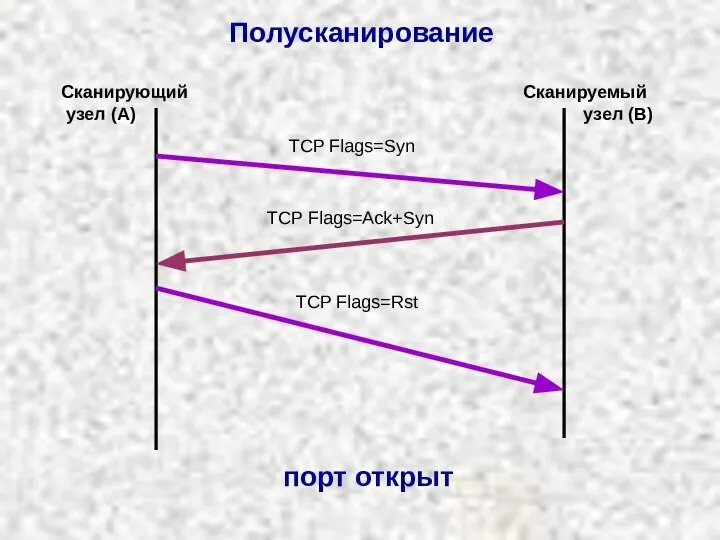

- 21. Полусканирование TCP Flags=Syn TCP Flags=Ack+Syn Сканирующий узел (A) Сканируемый узел (B) TCP Flags=Rst порт открыт

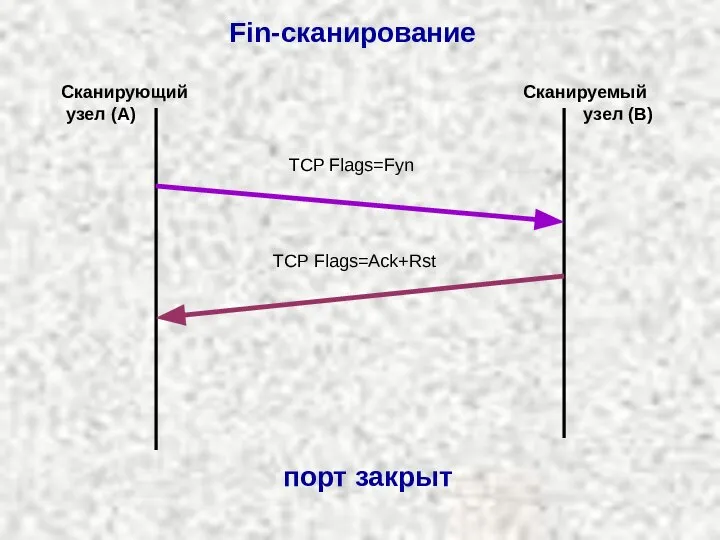

- 22. TCP Flags=Fyn TCP Flags=Ack+Rst Сканирующий узел (A) Сканируемый узел (B) Fin-сканирование порт закрыт

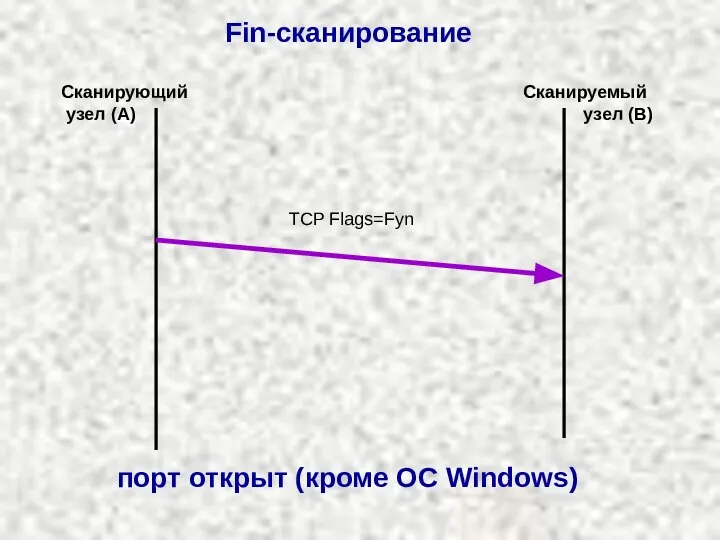

- 23. Fin-сканирование TCP Flags=Fyn Сканирующий узел (A) Сканируемый узел (B) порт открыт (кроме ОС Windows)

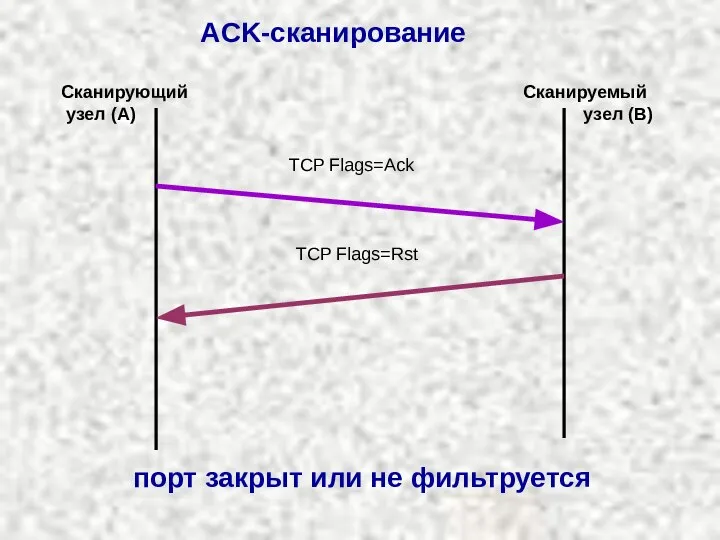

- 24. ACK-сканирование TCP Flags=Ack TCP Flags=Rst Сканирующий узел (A) Сканируемый узел (B) порт закрыт или не фильтруется

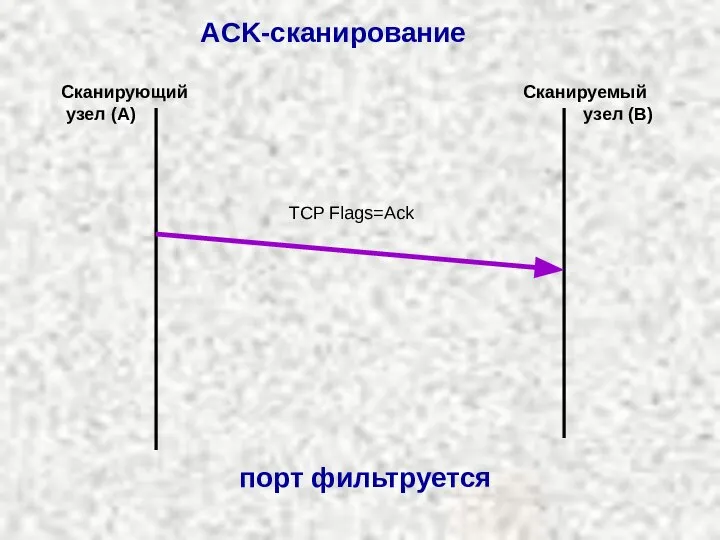

- 25. TCP Flags=Ack Сканирующий узел (A) Сканируемый узел (B) ACK-сканирование порт фильтруется

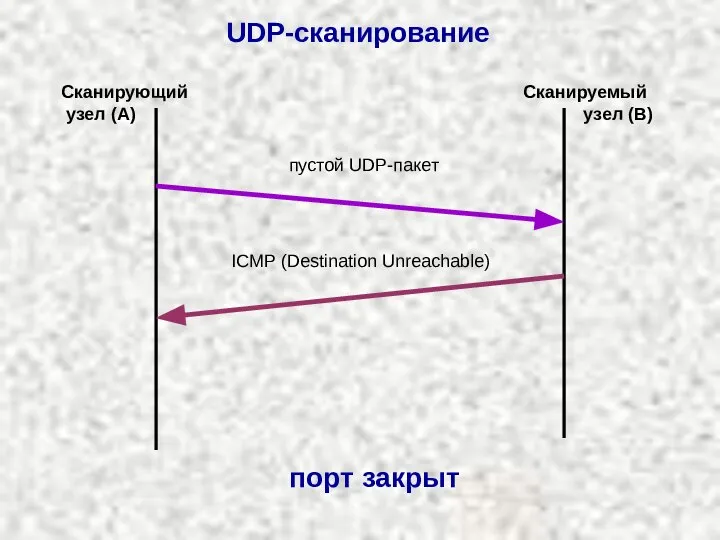

- 26. UDP-сканирование пустой UDP-пакет ICMP (Destination Unreachable) Сканирующий узел (A) Сканируемый узел (B) порт закрыт

- 27. пустой UDP-пакет Сканирующий узел (A) Сканируемый узел (B) UDP-сканирование порт открыт

- 28. Определение доступности узла Определение состояния порта (TCP/UDP) Идентификация ОС Поддержка различных методов сканирования Гибкая настройка Утилита

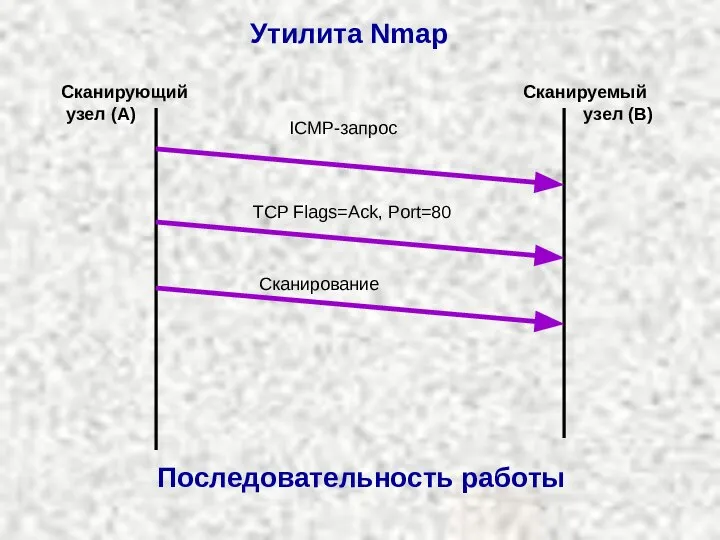

- 29. ICMP-запрос Сканирующий узел (A) Сканируемый узел (B) Последовательность работы Утилита Nmap TCP Flags=Ack, Port=80 Сканирование

- 30. Сканирование с разных адресов Утилита Nmap

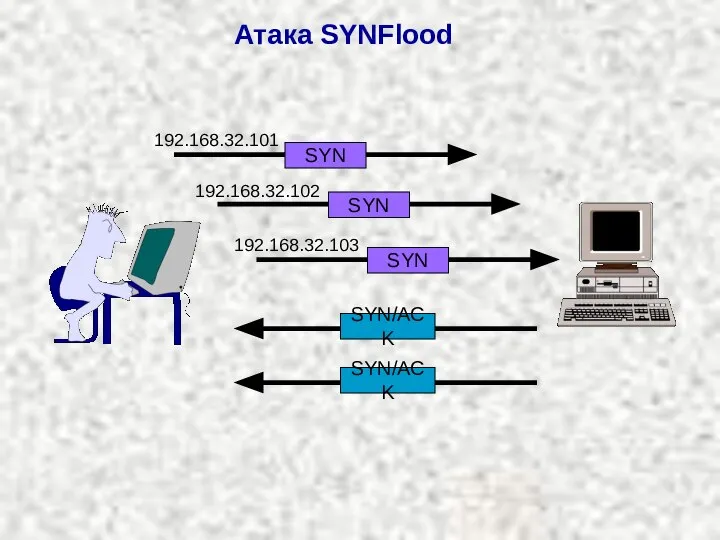

- 31. Атака SYNFlood SYN SYN/ACK SYN SYN SYN/ACK 192.168.32.101 192.168.32.102 192.168.32.103

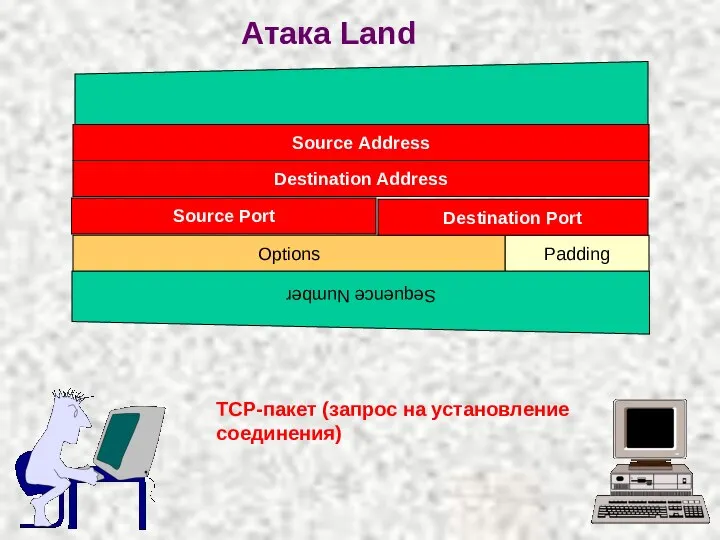

- 32. Атака Land TCP-пакет (запрос на установление соединения) Source Address Destination Address Padding Options Source Port Destination

- 33. Разрыв соединения по RST Seq=150,Ack=201,Code Bits=Syn+Ack Seq=300,Ack=151, Code Bits=Syn+Ack A B RST+Seq

- 34. Разрыв соединения по FIN Seq=150,Ack=201,Code Bits=Syn+Ack Seq=300,Ack=151, Code Bits=Syn+Ack A B FIN+Seq+Ack

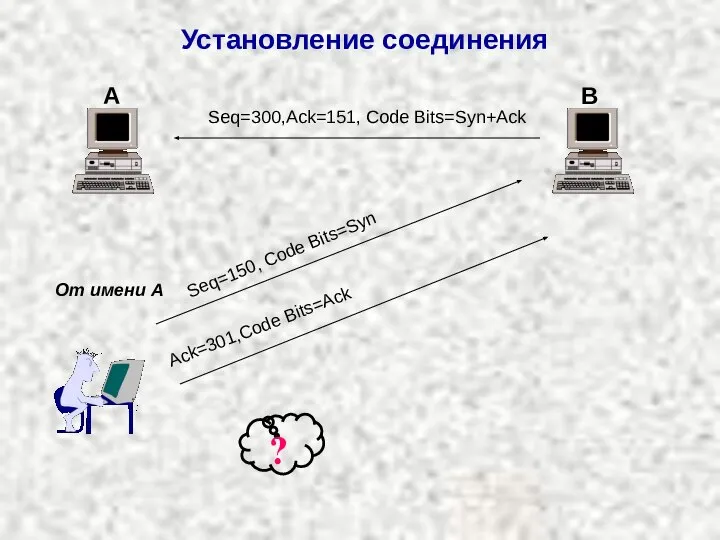

- 35. Установление соединения Ack=301,Code Bits=Ack Seq=300,Ack=151, Code Bits=Syn+Ack A B От имени А ? Seq=150, Code Bits=Syn

- 36. Подмена участника соединения Seq=150,Ack=201,Code Bits=Syn+Ack Seq=300,Ack=151, Code Bits=Syn+Ack A B Seq=220,Ack=301, Code Bits=Syn+Ack ?

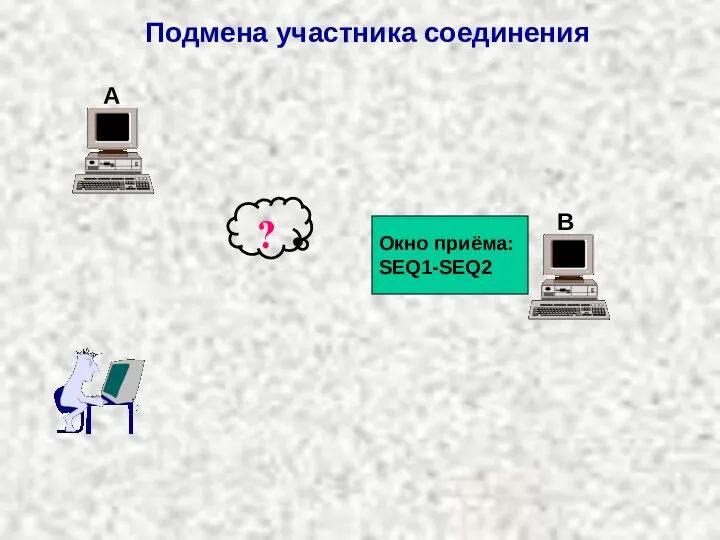

- 37. Подмена участника соединения A B ? Окно приёма: SEQ1-SEQ2

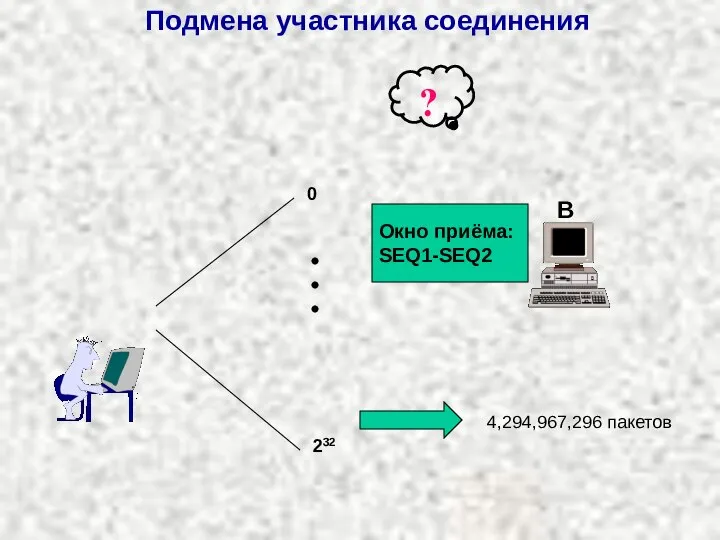

- 38. Подмена участника соединения B ? Окно приёма: SEQ1-SEQ2 0 232 4,294,967,296 пакетов

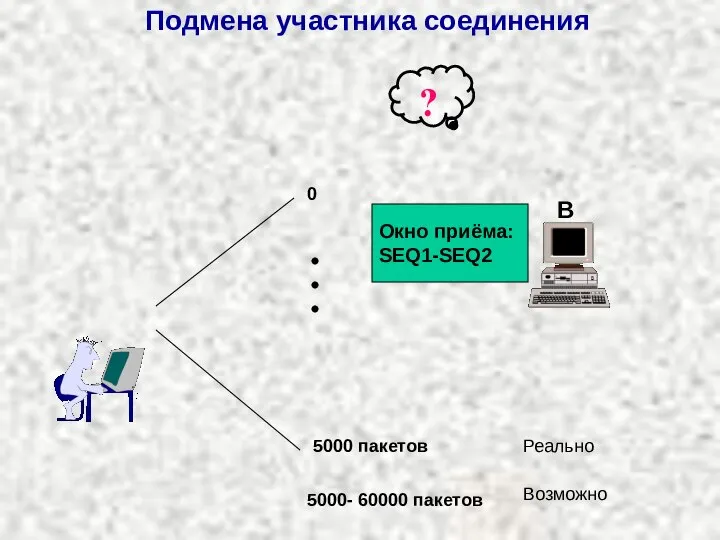

- 39. Подмена участника соединения B ? Окно приёма: SEQ1-SEQ2 0 5000 пакетов Реально 5000- 60000 пакетов Возможно

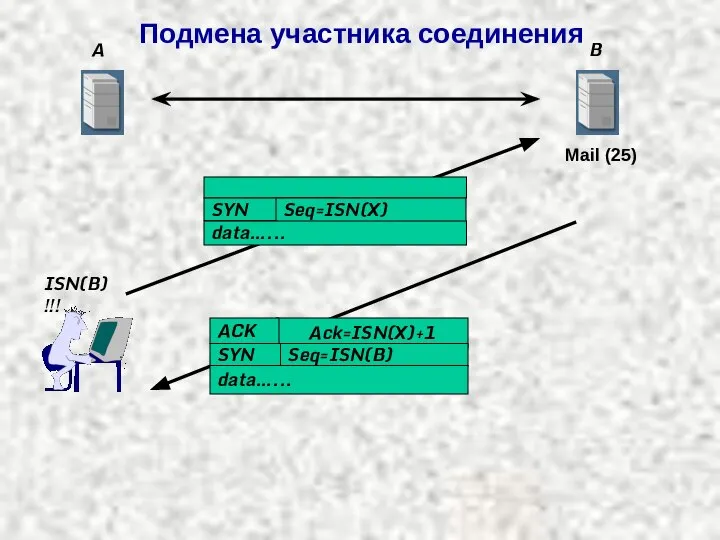

- 40. A B SYN Seq=ISN(Х) data…... Ack=ISN(Х)+1 SYN Seq=ISN(B) data…... ACK Подмена участника соединения Mail (25) ISN(B)

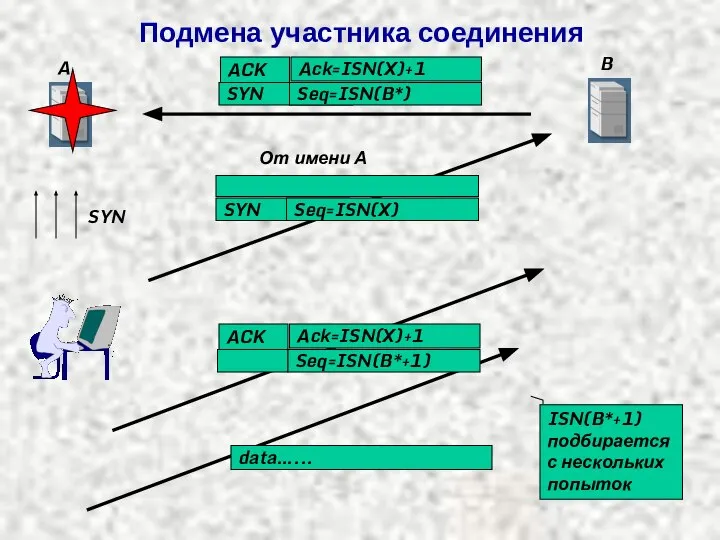

- 41. A B Ack=ISN(Х)+1 Seq=ISN(B*+1) data…... ACK SYN SYN Seq=ISN(Х) От имени А Ack=ISN(Х)+1 SYN Seq=ISN(B*) ACK

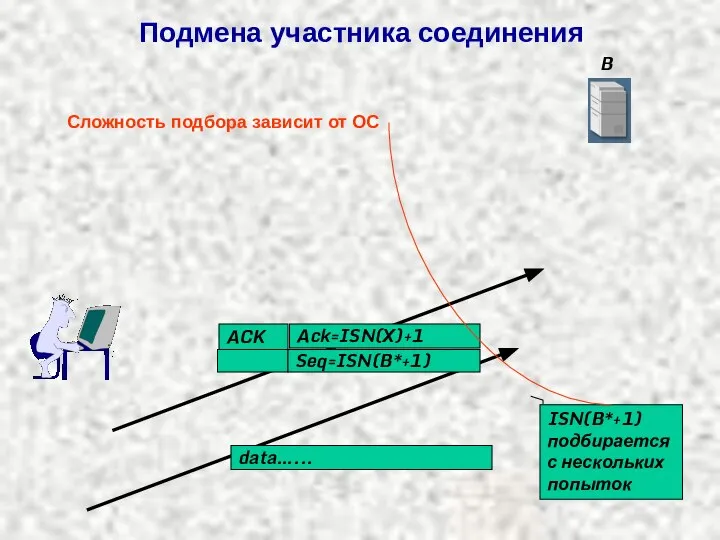

- 42. B Ack=ISN(Х)+1 Seq=ISN(B*+1) data…... ACK ISN(B*+1) подбирается с нескольких попыток Подмена участника соединения Сложность подбора зависит

- 43. Сложность подбора По данным исследования BindView Corporation

- 44. Практическая работа 11 Утилита Nmap

- 46. Скачать презентацию

Ветвление в построчной записи алгоритма ЕСЛИ-ТО ЕСЛИ-ТО-ИНАЧЕ

Ветвление в построчной записи алгоритма ЕСЛИ-ТО ЕСЛИ-ТО-ИНАЧЕ Выпускная квалификационная работа на тему: Разработка информационной системы Стройотряд

Выпускная квалификационная работа на тему: Разработка информационной системы Стройотряд Преобразование презентаций PowerPoint

Преобразование презентаций PowerPoint PLC izvēle

PLC izvēle Оперативная память

Оперативная память Аппаратное и программное обеспечение обработки данных на ЭВМ. Лекция 4.2

Аппаратное и программное обеспечение обработки данных на ЭВМ. Лекция 4.2 Основы программирования на языке Pascal. Алфавит, типы данных, структура программ. Основные операторы

Основы программирования на языке Pascal. Алфавит, типы данных, структура программ. Основные операторы Кодирование и обработка текстовой информации

Кодирование и обработка текстовой информации Операторы языка С++

Операторы языка С++ Prepositions of time

Prepositions of time Преобразование логических выражений Составила: Антонова Е.П. По задачнику-практикуму под ред. Семакина И.Г. 2008г.

Преобразование логических выражений Составила: Антонова Е.П. По задачнику-практикуму под ред. Семакина И.Г. 2008г. ИСКУССТВЕННЫЙ ИНТЕЛЛЕКТ В РОБОТОТЕХНИКЕ Подготовила: студентка ИТ -11 Луговая Алина

ИСКУССТВЕННЫЙ ИНТЕЛЛЕКТ В РОБОТОТЕХНИКЕ Подготовила: студентка ИТ -11 Луговая Алина  Основные типы алгоритмов. Линейные алгоритмы.

Основные типы алгоритмов. Линейные алгоритмы. Медиадокументы

Медиадокументы Векторная графика CorelDraw Цель урока: - получить представление векторной графической программе CorelDraw, для создания изображений, д

Векторная графика CorelDraw Цель урока: - получить представление векторной графической программе CorelDraw, для создания изображений, д 6. Процедуры и функции

6. Процедуры и функции Презентация "Базы данных и информационные системы. Основные понятия" - скачать презентации по Информатике

Презентация "Базы данных и информационные системы. Основные понятия" - скачать презентации по Информатике Windows 2000

Windows 2000 Построение базы данных

Построение базы данных Создание сайта салона мягкой мебели Интерьер Холл

Создание сайта салона мягкой мебели Интерьер Холл Презентация "Информация и информационные процессы в технике" - скачать презентации по Информатике_

Презентация "Информация и информационные процессы в технике" - скачать презентации по Информатике_ Оператор повторения Цикл for…to…do Цикл for…downto…do

Оператор повторения Цикл for…to…do Цикл for…downto…do Системы цифровой обработки изображений

Системы цифровой обработки изображений Microsoft® Office Access 2007. Быстрое освоение программы

Microsoft® Office Access 2007. Быстрое освоение программы Создание интерактивной игры с помощью онлайн-платформы Canva и онлайн-сервиса LearningApps

Создание интерактивной игры с помощью онлайн-платформы Canva и онлайн-сервиса LearningApps Функциональные зависимости в реляционной модели данных. Декомпозиция. Нормальные формы

Функциональные зависимости в реляционной модели данных. Декомпозиция. Нормальные формы Обработка текста на компьютере

Обработка текста на компьютере Рубрикатор 2GIS

Рубрикатор 2GIS