Содержание

- 2. Виды шифрования

- 3. Симметричные Типы Атаки Side-channel attack Brute force attack Распределение ключа

- 4. Асимметричные RSA - самая массовая криптосистема с открытым ключом (асимметричная криптосистема). Повсеместно используется для подписи в

- 5. В RSA однонаправленная функция имеет "лазейку" или "чёрный ход", знание которого позволяет легко обратить функцию, вычислить

- 6. Параметрами криптосистемы RSA являются модуль и открытая (шифрующая) экспонента - то есть, показатель степени, в которую

- 7. Секретным ключом является экспонента, обратная к шифрующей (расшифровывающая). В случае TLS, сервер публикует модуль N и

- 8. При использовании для создания и проверки электронной подписи в TLS, RSA работает следующим образом. Сторона, генерирующая

- 9. Свойства функции хэширования Необратимость Стойкость к коллизиям

- 10. Использования Хранение пароля Проверка эцп Сертификаты Проверка целостности, HMAC

- 11. MAC/HMAC Message Authentication code – стандарт обмена данными при помощи общего ключа HMAC – MAC c

- 12. Хэши В марте 2012 года вышла последняя на данный момент редакция FIPS PUB 180-4, в которой

- 13. Рекомендации Отказаться от SHA 1/ MD5 Использовать SHA2, следить

- 14. Использование шифрования в TLS TLS Record Protocol : symmetric, MAC – privacy, integrity TLS Handshake Protocol:

- 15. Handshake Protocol – hello phase The client sends a ClientHello message to which the server must

- 16. Handshake Protocol – key exchange the server Certificate, the ServerKeyExchange, the client Certificate, and the ClientKeyExchange.

- 17. Handshake Protocol клиент подключается к серверу, поддерживающему TLS, и запрашивает защищённое соединение; клиент предоставляет список поддерживаемых

- 18. Установление защищенного соединения Клиент посылает сообщение ChangeCipherSpec, которое указывает на то, что вся последующая информация будет

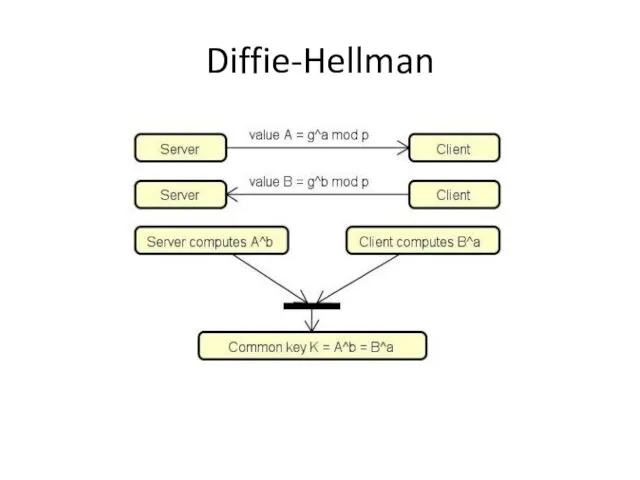

- 19. Алгоритм DH параметры протокола Диффи-Хеллмана (DH) должны быть подписаны. Если используется классический вариант, то в сообщении

- 20. Master secret Основа ключей - общий секрет Master Secret - генерируется из нескольких переменных составляющих: так

- 21. Методы установления ключа PSK - pre-shared key. Схема основана на использовании общего секретного ключа и симметричной

- 22. Еще SS KDE Trusted timestamnig EKE OTP ….

- 23. Распределение ключа

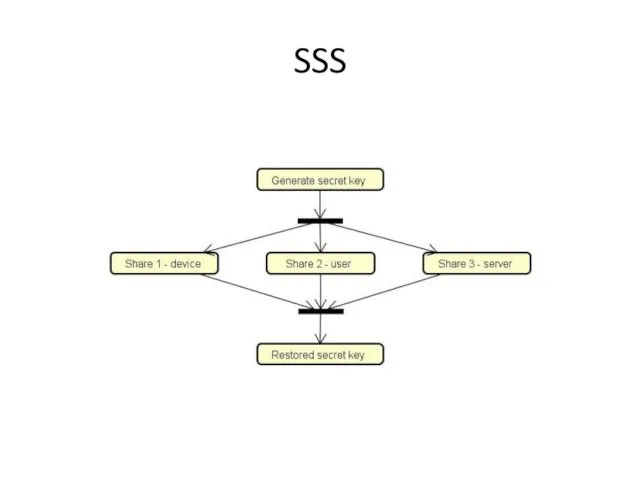

- 24. SSS

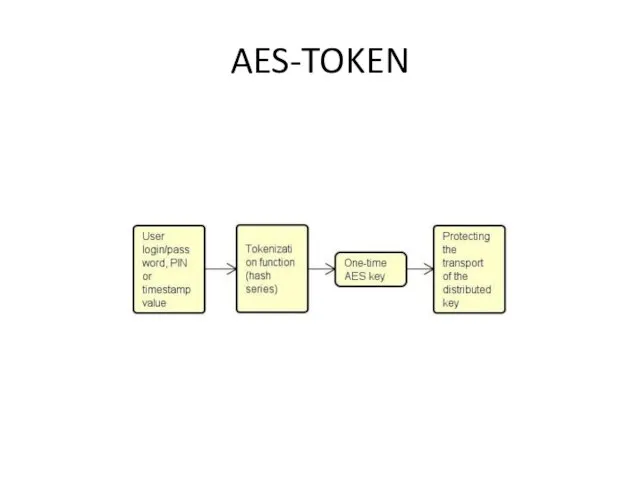

- 25. AES-TOKEN

- 26. Diffie-Hellman

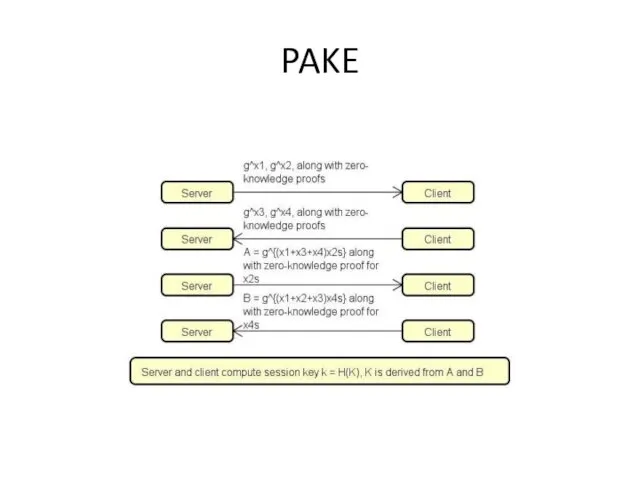

- 27. PAKE

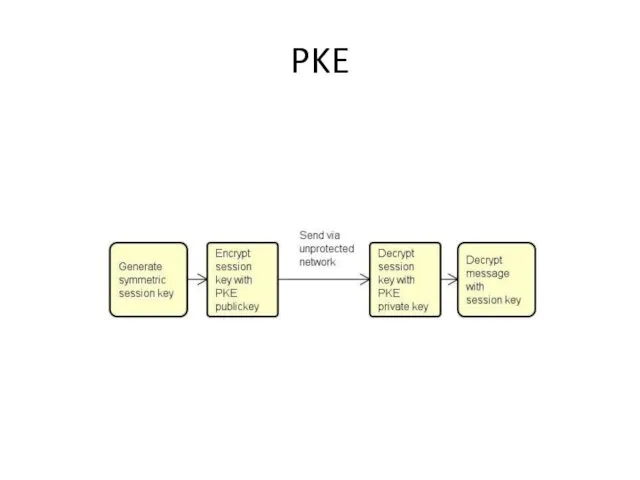

- 28. PKE

- 30. Скачать презентацию

Основные этапы аналитической работы

Основные этапы аналитической работы Environment requirements. The 3DEXPERIENCE R2015x platform

Environment requirements. The 3DEXPERIENCE R2015x platform Протоколы и службы прикладного уровня

Протоколы и службы прикладного уровня Учебный курс Информатика

Учебный курс Информатика Интернет-технологии

Интернет-технологии Информационные технологии в процессе социально-профессиональной адаптации обучающихся по программам профессионального обучения

Информационные технологии в процессе социально-профессиональной адаптации обучающихся по программам профессионального обучения Кодирование информации

Кодирование информации Бази даних. MS Access

Бази даних. MS Access Интернет не во вред. Игра-викторина

Интернет не во вред. Игра-викторина Графический интерфейс ОС Windows

Графический интерфейс ОС Windows Алгоритм Евклида

Алгоритм Евклида Введение в программирование

Введение в программирование Задача “Односвязный список”

Задача “Односвязный список” Деревья. Алгоритм Краскала

Деревья. Алгоритм Краскала Технология ole и Active x

Технология ole и Active x Автор : Шестакова Марина Вячеславовна учитель информатики МБОУ Лицей № 7

Автор : Шестакова Марина Вячеславовна учитель информатики МБОУ Лицей № 7 ShareHolder – способ защищенного голосования

ShareHolder – способ защищенного голосования ИС Интернет-магазина компьютерной техники

ИС Интернет-магазина компьютерной техники Информационные системы в казначействе России сегодня и в 2015 году. Основные векторы развития

Информационные системы в казначействе России сегодня и в 2015 году. Основные векторы развития Соблюдение правил техники безопасности и гигиенические рекомендации при использовании средств ИКТ

Соблюдение правил техники безопасности и гигиенические рекомендации при использовании средств ИКТ Компьютерные сети

Компьютерные сети Разработка алгоритма с помощью Исполнителя Робот

Разработка алгоритма с помощью Исполнителя Робот Искусственный интеллект

Искусственный интеллект Современные процессоры Intel и AMD

Современные процессоры Intel и AMD  Операционные системы

Операционные системы Концепции графического программирования. (Лекция 3)

Концепции графического программирования. (Лекция 3) Программирование в среде Delphi. (Лекция 4)

Программирование в среде Delphi. (Лекция 4) IX Межрегиональный ИТ-Форум. Электронные учебники для начальной школы

IX Межрегиональный ИТ-Форум. Электронные учебники для начальной школы