Содержание

- 2. Шифрование методом гаммирования Потоковые шифры Содержание

- 3. 1. Шифрование методом гаммирования

- 4. Хотя одноразовая система шифрования и оказалась неприменима на практике в силу невозможности практической реализации всех требований,

- 5. Гамма шифра – это псевдослучайная последовательность, выработанная по заданному алгоритму для зашифровывания открытых данных и расшифровывания

- 6. Но при правильно выбранном алгоритме генерации гаммы шифра можно получить метод шифрования с хорошей практической стойкостью,

- 7. Один и тот же алгоритм генерации гаммы шифра выполняется и на стороне отправителя и на стороне

- 8. Процесс шифрования этим методом называют гаммированием. Он заключается в генерации гаммы шифра и её наложении на

- 9. Различают гаммирование с конечной и бесконечной гаммами. В первом случае источником гаммы является аппаратный или программный

- 10. В том случае, если множеством используемых для шифрования знаков является алфавит, отличный от бинарного (Z2 =

- 11. Процесс зашифровывания заключается в генерации гаммы шифра и наложении полученной гаммы на исходный открытый текст обратимым

- 12. Процесс расшифровывания сводится к повторной генерации гаммы шифра и наложению этой гаммы на принятые данные. Уравнение

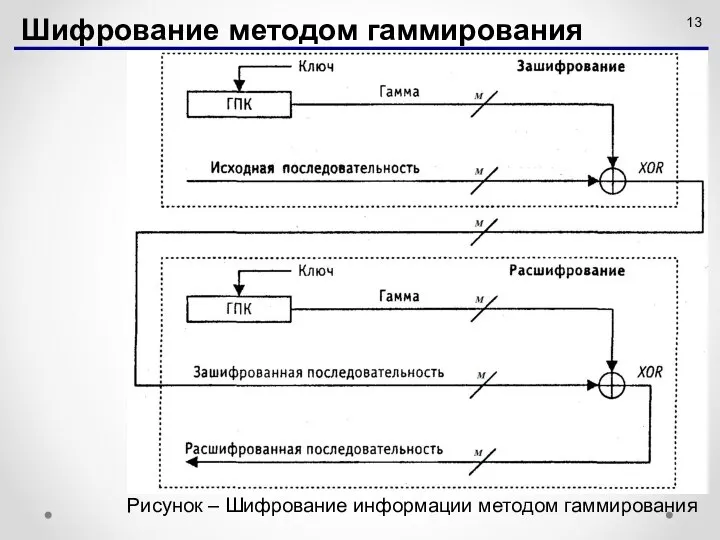

- 13. Рисунок – Шифрование информации методом гаммирования Шифрование методом гаммирования

- 14. Получаемый этим методом шифротекст достаточно труден для раскрытия, поскольку теперь ключ является переменным. Гамма шифра не

- 15. Чтобы получить линейные последовательности элементов гаммы, длина которых превышает размер шифруемых данных, используются генераторы псевдослучайных последовательностей.

- 16. Слабое место метода гаммирования в том, что он становится бессильным, если злоумышленнику становится известен фрагмент исходного

- 17. Криптоаналитик также может частично или полностью восстановить ключ на основе догадок о содержании исходного текста. Так,

- 18. 2. Потоковые шифры

- 19. Обратим внимание на одно из различий между шифром простой замены и гаммирования: в шифре простой замены

- 20. Указанное различие приводит к понятиям основных типов шифров: блочных и потоковых шифров соответственно. Основные типы шифров

- 21. Рассмотрим пронумерованный список Δ всех различных шифрпреобразований, которые могли бы возникнуть в процессе шифрования сообщений с

- 22. Потоковым шифром называется система, в которой на каждом такте используется переменный, выбираемый с помощью элементов ключевого

- 23. Потоковые шифры, очевидно, более чувствительны к нарушениям синхронизации (вставка, пропуск), чем блочные. Для некоторой компенсации данного

- 24. В криптографической литературе под потоковым шифром очень часто понимают так называемый двоичный аддитивный потоковый шифр, представляющий

- 25. Рисунок – Принцип работы поточного шифра Потоковый шифр

- 26. К достоинствам поточных шифров относятся высокая скорость шифрования, относительная простота реализации и отсутствие размножения ошибок. Недостатком

- 27. Такое положение может создать угрозу криптостойкости системы. Поэтому часто используют дополнительный, случайно выбираемый ключ сообщения, который

- 29. Скачать презентацию

Отношение соподчинения, противоречия и противоположности

Отношение соподчинения, противоречия и противоположности Информационные модели на графах

Информационные модели на графах Подготовка к собеседованию по техническим вопросам

Подготовка к собеседованию по техническим вопросам ИКТ - ринг

ИКТ - ринг Массивы и указатели

Массивы и указатели Электронные таблицы

Электронные таблицы Здравствуйте! Здравствуйте! Сегодня вы узнаете: что римляне брали с должника «лихву», т.е. деньги сверх того, что дали в долг; что

Здравствуйте! Здравствуйте! Сегодня вы узнаете: что римляне брали с должника «лихву», т.е. деньги сверх того, что дали в долг; что  Поняття операційної системи, її призначення та функції. Класифікація сучасних операційних систем

Поняття операційної системи, її призначення та функції. Класифікація сучасних операційних систем Отчет_за_август_020-2021_Борвиха

Отчет_за_август_020-2021_Борвиха Компьютерная графика. Обработка графической информации

Компьютерная графика. Обработка графической информации Повар боец. Игра

Повар боец. Игра Администрирование Alfresco Community Edition

Администрирование Alfresco Community Edition Средства массовой информации в современном обществе

Средства массовой информации в современном обществе Процессоры, платы

Процессоры, платы Разработка программы для распознавания цветкового растения по фото

Разработка программы для распознавания цветкового растения по фото Алфавитный подход к измерению количества информации

Алфавитный подход к измерению количества информации Кнопка для web. GIMP

Кнопка для web. GIMP Информатика. Задачи информатики. Понятие об информации

Информатика. Задачи информатики. Понятие об информации Подходы к определению количества информации

Подходы к определению количества информации  Информатика. Правила безопасной работы в интернете

Информатика. Правила безопасной работы в интернете Фон технологии

Фон технологии Презентация "Основные направления атоматизации управления" - скачать презентации по Информатике

Презентация "Основные направления атоматизации управления" - скачать презентации по Информатике Основы языка разметки гипертекста HTML

Основы языка разметки гипертекста HTML  Data representation in computer systems and its architecture and components

Data representation in computer systems and its architecture and components Выполнить задания

Выполнить задания AI автомобиля в изменчивом мире на примере Ex Machina

AI автомобиля в изменчивом мире на примере Ex Machina Язык программирования С++. Указатель. Массив и указатель. Арифметика для указателей

Язык программирования С++. Указатель. Массив и указатель. Арифметика для указателей Расчет заработной платы: База данных-1

Расчет заработной платы: База данных-1