Содержание

- 2. Средства детального контроля доступа в СУБД Oracle и преимущества их использования В различных публикациях средства детального

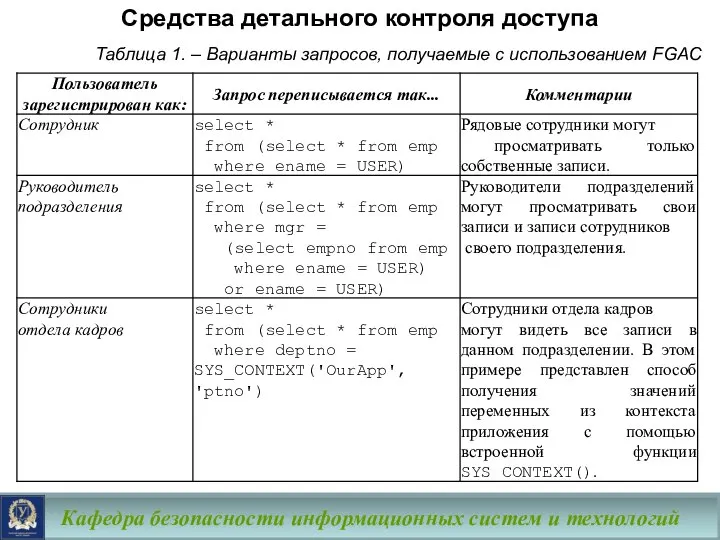

- 3. Кафедра безопасности информационных систем и технологий Средства детального контроля доступа Таблица 1. – Варианты запросов, получаемые

- 4. Кафедра безопасности информационных систем и технологий Средства детального контроля доступа Преимущества использования средств детального контроля доступа:

- 5. Кафедра безопасности информационных систем и технологий Средства тщательного контроля доступа, начиная с Oracle 8i, реализуются с

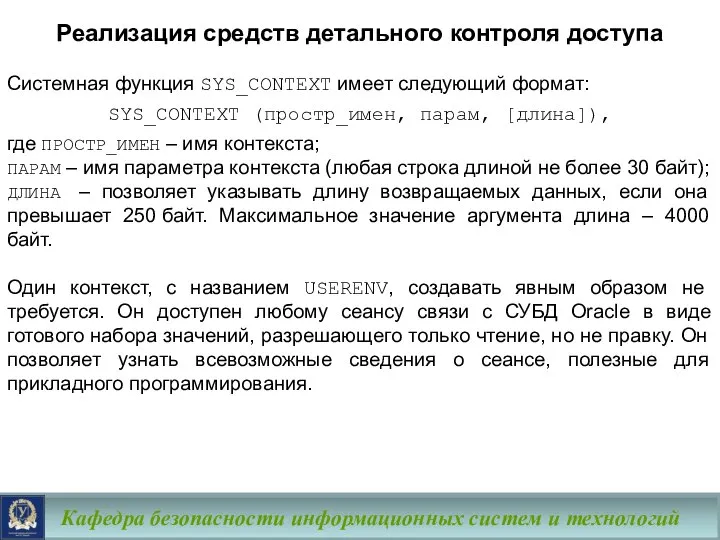

- 6. Кафедра безопасности информационных систем и технологий Реализация средств детального контроля доступа Системная функция SYS_CONTEXT имеет следующий

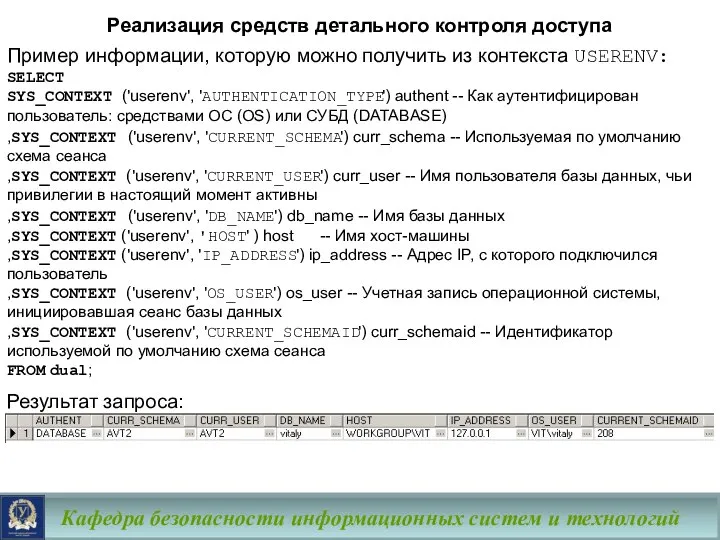

- 7. Кафедра безопасности информационных систем и технологий Реализация средств детального контроля доступа Пример информации, которую можно получить

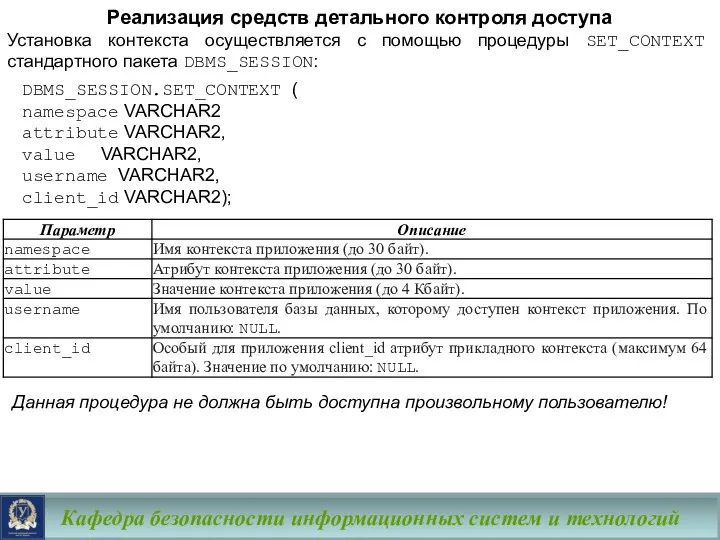

- 8. Кафедра безопасности информационных систем и технологий Реализация средств детального контроля доступа Установка контекста осуществляется с помощью

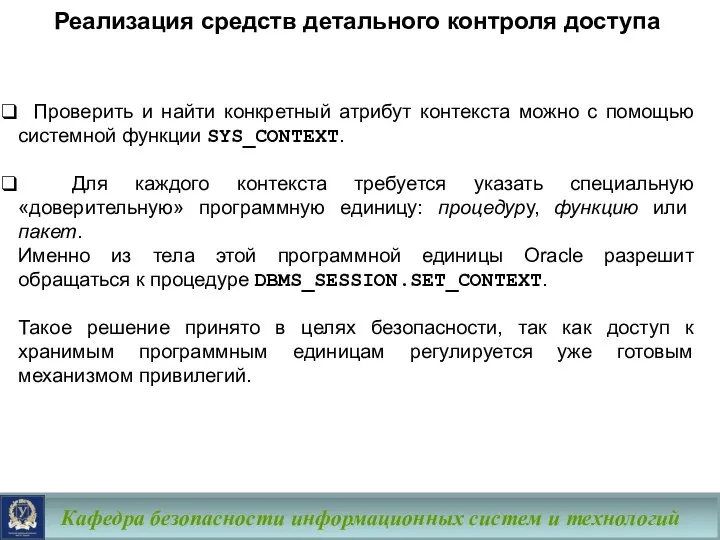

- 9. Кафедра безопасности информационных систем и технологий Реализация средств детального контроля доступа Проверить и найти конкретный атрибут

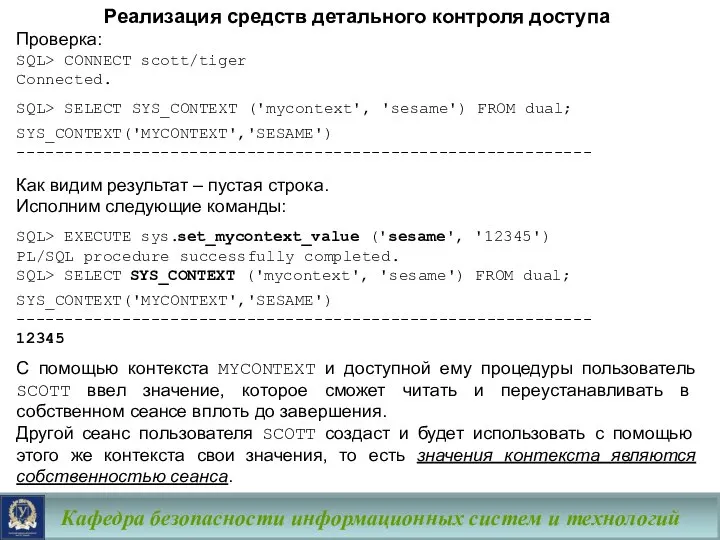

- 10. Кафедра безопасности информационных систем и технологий Реализация средств детального контроля доступа Проверка: SQL> CONNECT scott/tiger Connected.

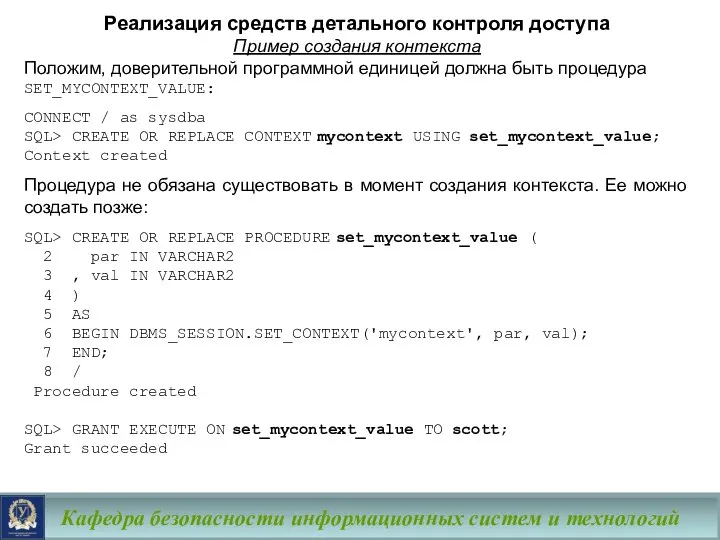

- 11. Кафедра безопасности информационных систем и технологий Реализация средств детального контроля доступа Пример создания контекста Положим, доверительной

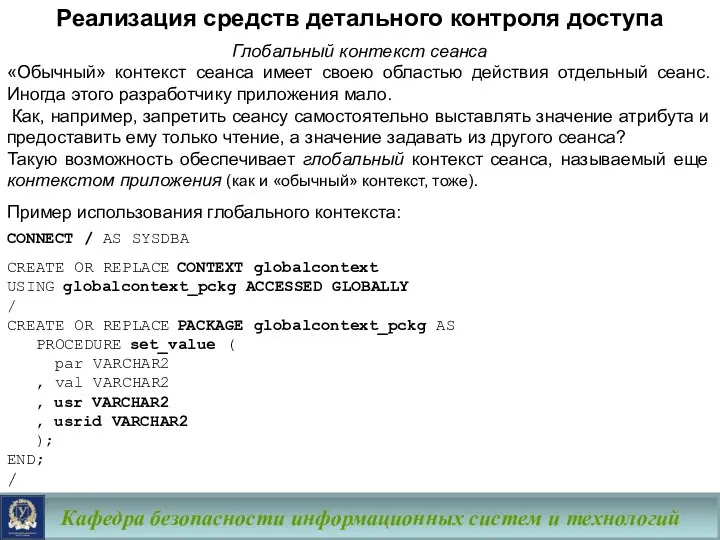

- 12. Кафедра безопасности информационных систем и технологий Глобальный контекст сеанса «Обычный» контекст сеанса имеет своею областью действия

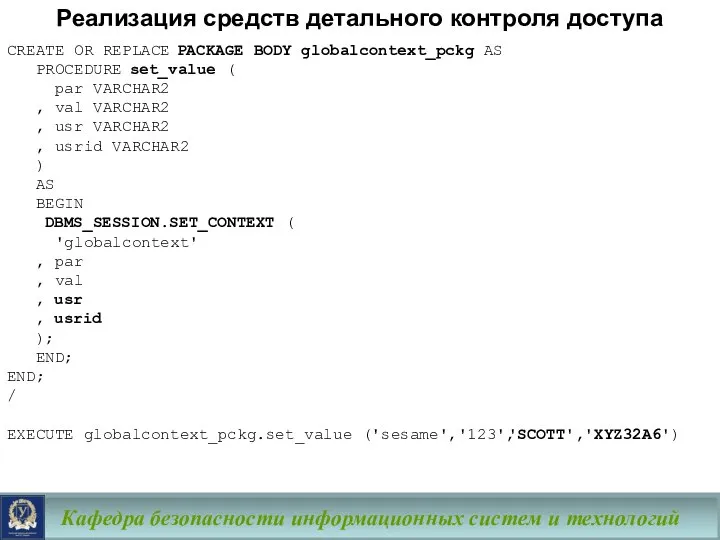

- 13. Кафедра безопасности информационных систем и технологий CREATE OR REPLACE PACKAGE BODY globalcontext_pckg AS PROCEDURE set_value (

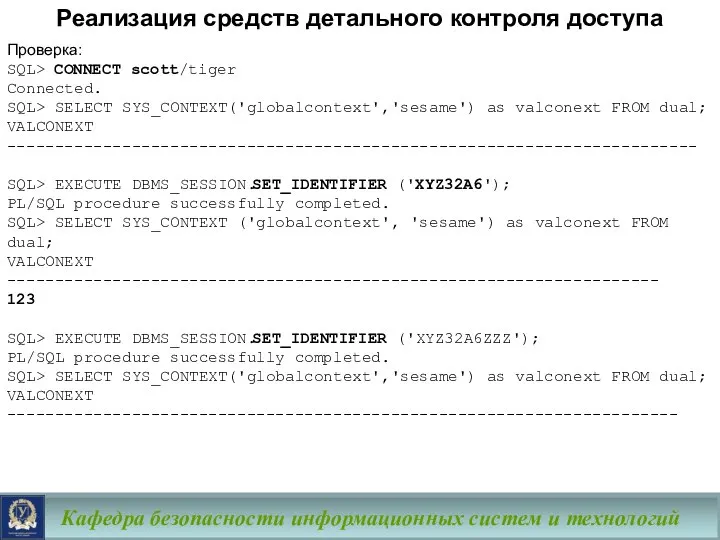

- 14. Кафедра безопасности информационных систем и технологий Проверка: SQL> CONNECT scott/tiger Connected. SQL> SELECT SYS_CONTEXT('globalcontext','sesame') as valconext

- 15. Кафедра безопасности информационных систем и технологий Этот пример демонстрирует несколько важных моментов. То, что контекст глобальный,

- 16. Кафедра безопасности информационных систем и технологий Технология RLS Технология RLS, появившись в Oracle 8i, позволяла задавать

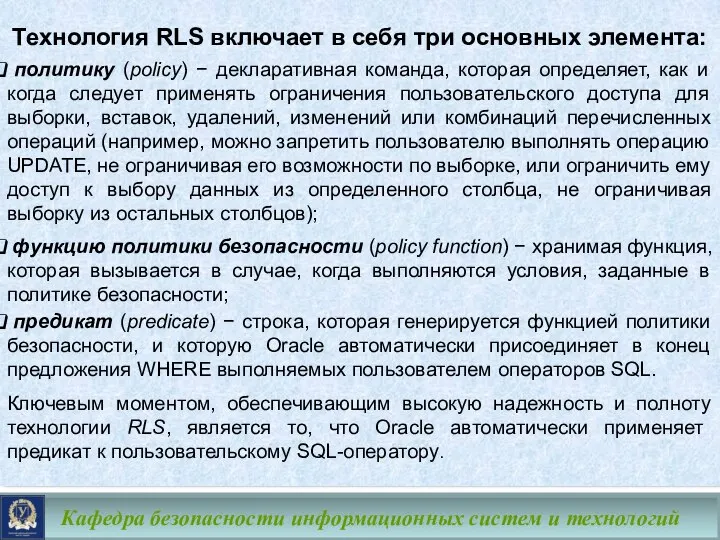

- 17. Кафедра безопасности информационных систем и технологий Технология RLS включает в себя три основных элемента: политику (policy)

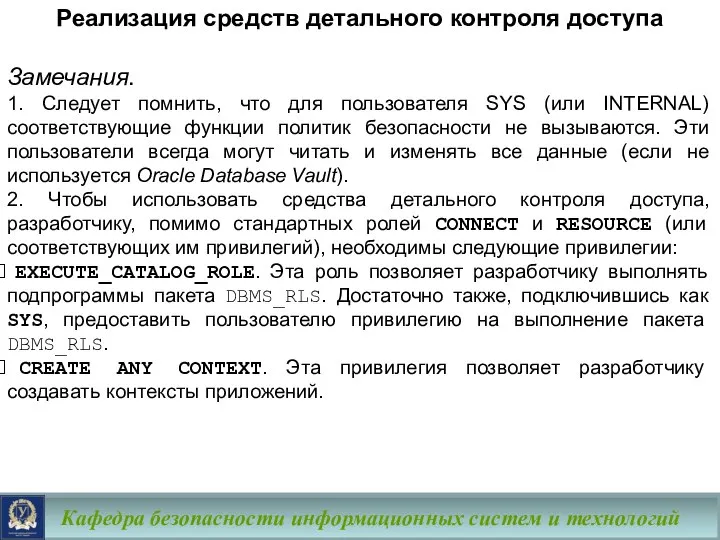

- 18. Кафедра безопасности информационных систем и технологий Замечания. 1. Следует помнить, что для пользователя SYS (или INTERNAL)

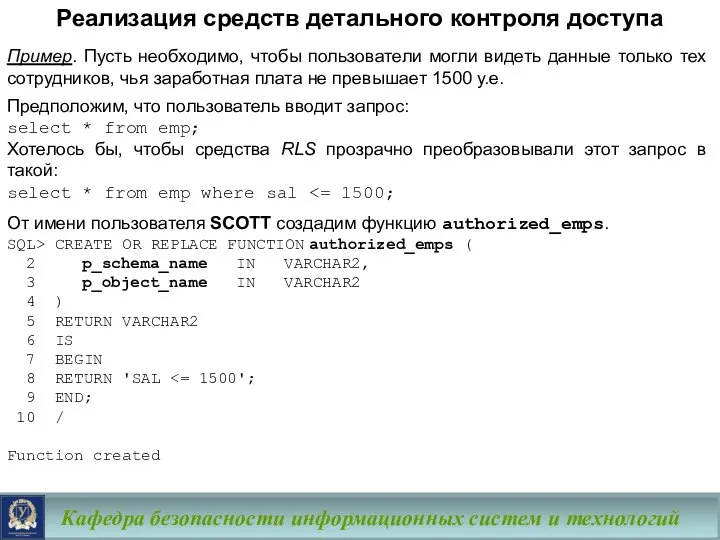

- 19. Кафедра безопасности информационных систем и технологий Пример. Пусть необходимо, чтобы пользователи могли видеть данные только тех

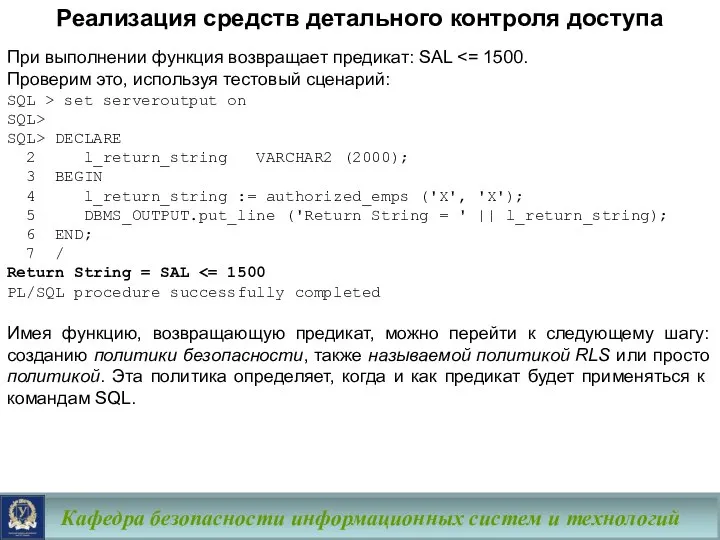

- 20. Кафедра безопасности информационных систем и технологий При выполнении функция возвращает предикат: SAL Проверим это, используя тестовый

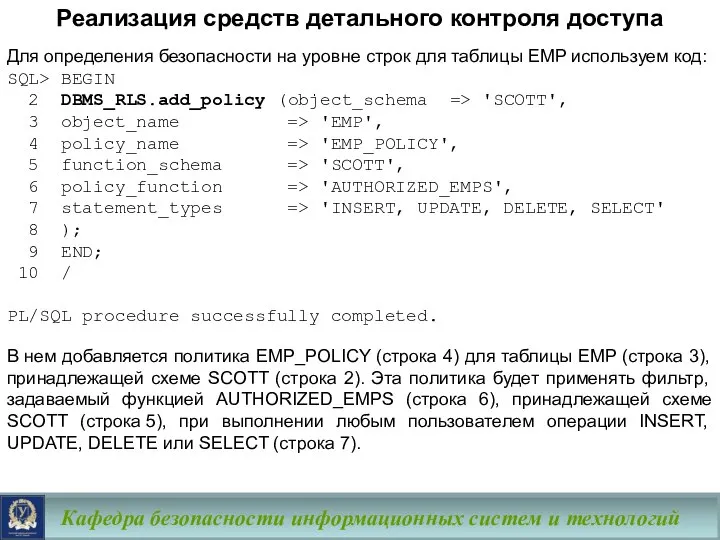

- 21. Кафедра безопасности информационных систем и технологий Для определения безопасности на уровне строк для таблицы EMP используем

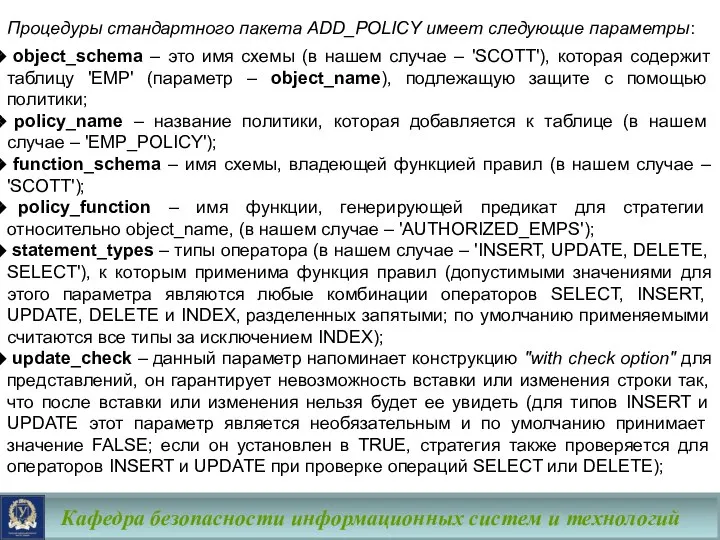

- 22. Кафедра безопасности информационных систем и технологий Процедуры стандартного пакета ADD_POLICY имеет следующие параметры: object_schema – это

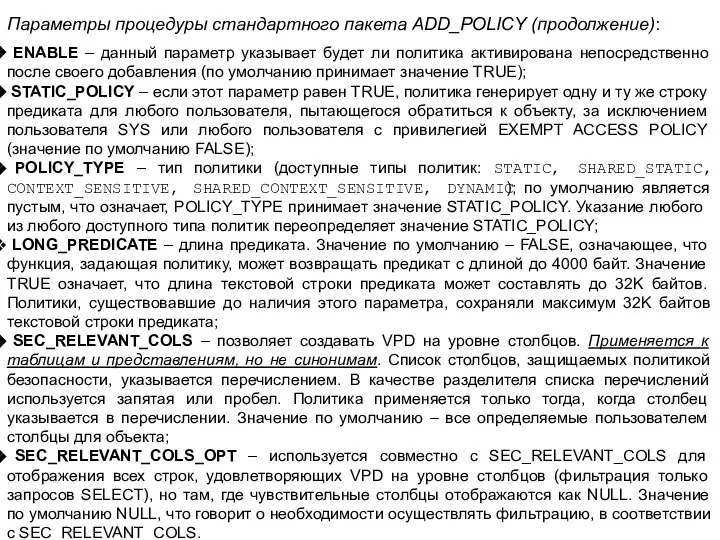

- 23. Параметры процедуры стандартного пакета ADD_POLICY (продолжение): ENABLE – данный параметр указывает будет ли политика активирована непосредственно

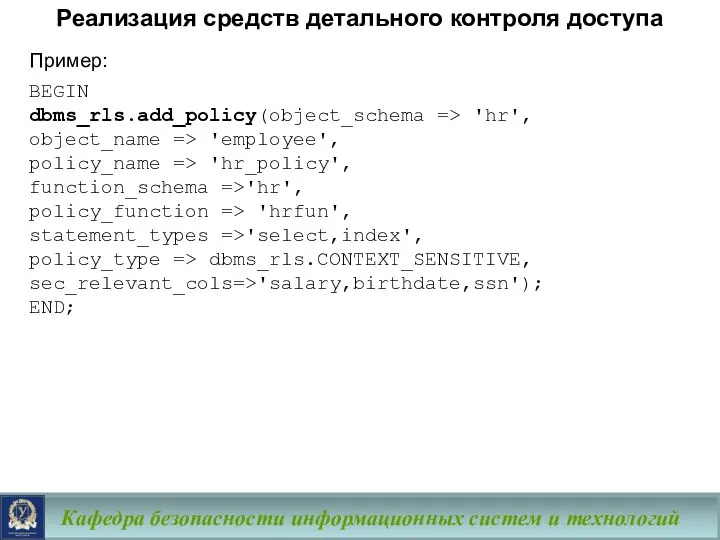

- 24. Кафедра безопасности информационных систем и технологий Пример: BEGIN dbms_rls.add_policy(object_schema => 'hr', object_name => 'employee', policy_name =>

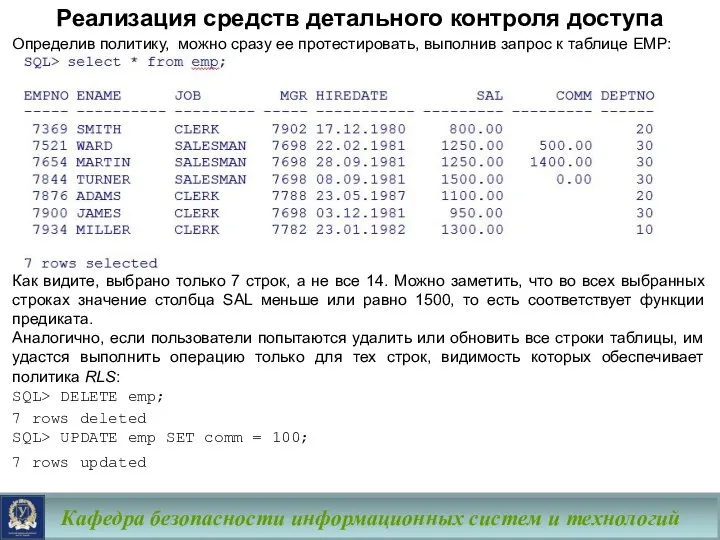

- 25. Кафедра безопасности информационных систем и технологий Определив политику, можно сразу ее протестировать, выполнив запрос к таблице

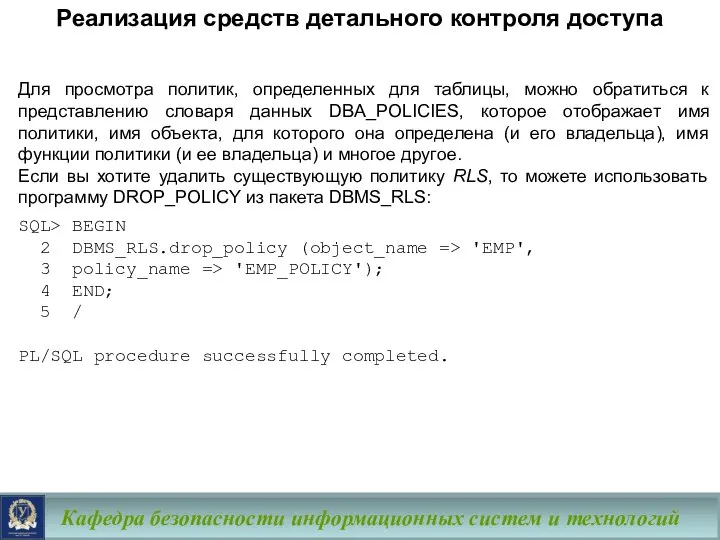

- 26. Кафедра безопасности информационных систем и технологий Политики не являются объектами схемы базы данных. Другими словами, они

- 27. Кафедра безопасности информационных систем и технологий Для просмотра политик, определенных для таблицы, можно обратиться к представлению

- 29. Скачать презентацию

Информационная практика. Отчет о мониторинге СМИ

Информационная практика. Отчет о мониторинге СМИ Игра Танки

Игра Танки Особенности реализации подбора арматуры в программе SCAD++

Особенности реализации подбора арматуры в программе SCAD++ Основы языка HTML

Основы языка HTML Оптимизация сайта под запросы поисковых систем

Оптимизация сайта под запросы поисковых систем Презентация "Беспроводная система Dialog 3G" - скачать презентации по Информатике

Презентация "Беспроводная система Dialog 3G" - скачать презентации по Информатике Файлы и папки

Файлы и папки Solar Studio

Solar Studio Разбор задач 3-го этапа республиканской олимпиады по информатике 2018 года

Разбор задач 3-го этапа республиканской олимпиады по информатике 2018 года Warmthly: Интернет-исследование

Warmthly: Интернет-исследование Создание презентаций в Microsoft Power Point

Создание презентаций в Microsoft Power Point  HTML. Урок №1

HTML. Урок №1 Информационные ресурсы интернета. Электронная почта

Информационные ресурсы интернета. Электронная почта Python Data Structures

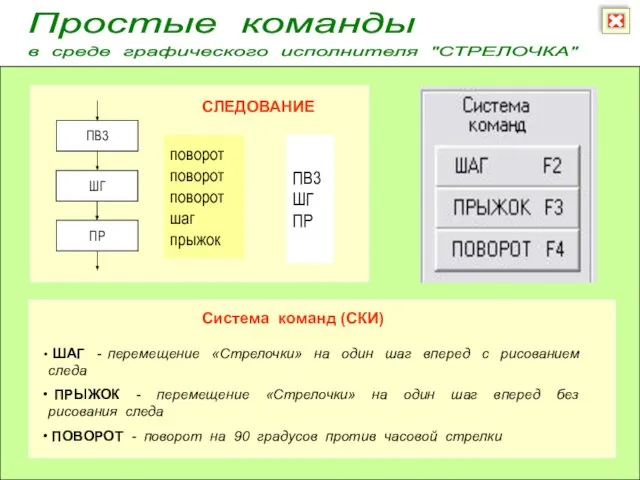

Python Data Structures Простые команды в среде графического исполнителя стрелочка

Простые команды в среде графического исполнителя стрелочка Комплект Учебных МИРов задание 20.1 ГИА. 9 класс

Комплект Учебных МИРов задание 20.1 ГИА. 9 класс Кванториум Scratch. Программирование

Кванториум Scratch. Программирование Защита информации, антивирусная защита

Защита информации, антивирусная защита Структурное программирование

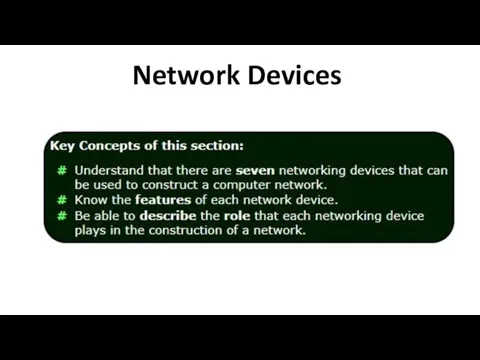

Структурное программирование Network Devices

Network Devices АЗЫ КОМПЬЮТЕРНОЙ ГРАМОТНОСТИ. Методический комплект 2 класс

АЗЫ КОМПЬЮТЕРНОЙ ГРАМОТНОСТИ. Методический комплект 2 класс Процессоры Типы процессоров и их характеристики

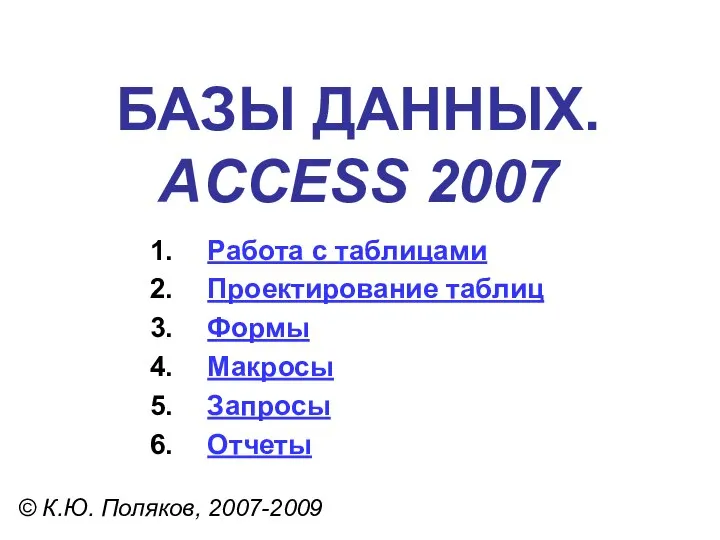

Процессоры Типы процессоров и их характеристики  БАЗЫ ДАННЫХ. ACCESS 2007 Работа с таблицами Проектирование таблиц Формы Макросы Запросы Отчеты

БАЗЫ ДАННЫХ. ACCESS 2007 Работа с таблицами Проектирование таблиц Формы Макросы Запросы Отчеты  Создание приложения, которое можно использовать для перевода разговорного языка на жестовый или наоборот

Создание приложения, которое можно использовать для перевода разговорного языка на жестовый или наоборот Упорядкування даних у таблицях. Автоматичні та розширені фільтри (урок 30)

Упорядкування даних у таблицях. Автоматичні та розширені фільтри (урок 30) Мобильные приложения – важный инструмент работы современного учителя

Мобильные приложения – важный инструмент работы современного учителя Электронные платежные системы в России

Электронные платежные системы в России Требования к программному обеспечению

Требования к программному обеспечению