Содержание

- 2. Дополнительное деление сетевых сегментов для уменьшения трафика и перегрузок Логические группы в LAN VLAN подобны широковещательным

- 3. 802.1q – VLAN на базе меток

- 4. Преимущества IEEE 802.1q VLAN Гибкость и удобство настройки и изменения Возможность работы протокола Spanning Tree Возможность

- 5. Маркированные кадры-Tagged Frame Max. Размер маркированного кадра Ethernet 1522 байт Немаркированный кадр это кадр без VLAN

- 6. VID и PVID VID (VLAN Identifier) 12-bit часть VLAN маркера Указывает какая VLAN 12 бит определяет

- 7. Правила коммутации маркированных & немаркированных портов (Входящие данные) Прием данных с маркером Проверка маркировки VID Коммутация

- 8. Правила коммутации маркированных & немаркированных портов (Исходящие данные) Исходящий порт – маркированный порт Маркировка кадра Для

- 9. Выходящие (Egress) порты Установка портов, передающих трафик в VLAN похожа на маркированные и немаркированные кадры Это

- 10. Маркированный входящий пакет (Часть 1) Входящий пакет назначен для VLAN 2 потому, что в пакете есть

- 11. Маркированный входящий пакет (Часть 2)

- 12. Немаркированный входящий пакет (Часть 1) PVID порта 4 -> 2 Входящий немаркированный пакет назначен на VLAN

- 13. Немаркированный входящий пакет (Часть 2) Немаркированный пакет маркируется, т.к.он выходит через маркированный порт Немаркированный пакет не

- 14. Разделение сети, построенной на 2-х коммутаторах на две VLAN

- 15. Ассиметричные VLAN для сетевых серверных приложений с использованием коммутатора L2

- 16. Сетевые серверные приложения и приложения с доступом в Internet Общие серверы (Почтовый сервер, файловый сервер, сервера

- 17. Деление сети на две VLAN с предоставлением общего файл-сервера

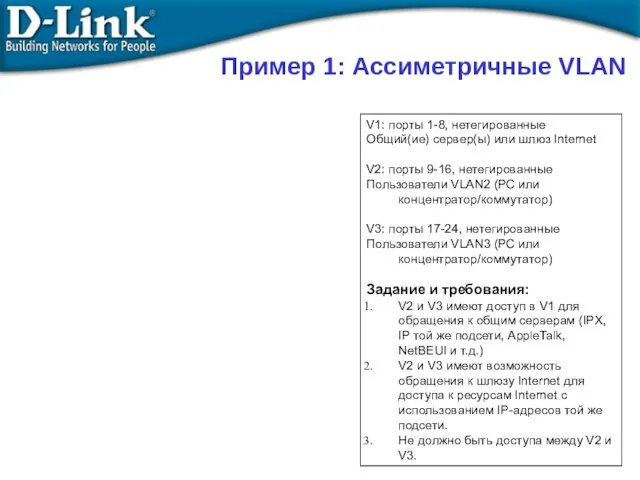

- 18. V1: порты 1-8, нетегированные Общий(ие) сервер(ы) или шлюз Internet V2: порты 9-16, нетегированные Пользователи VLAN2 (PC

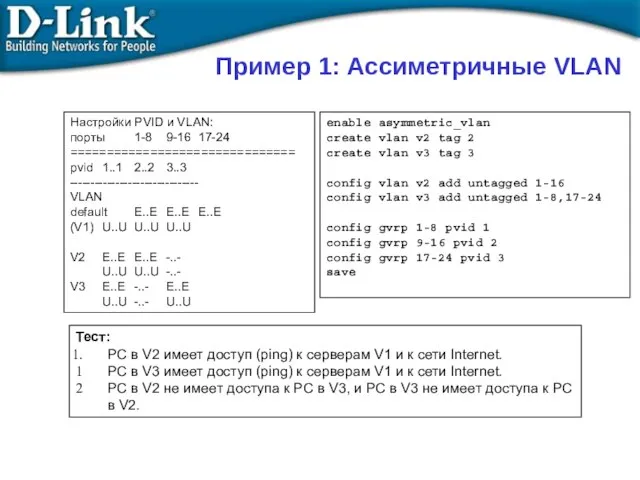

- 19. enable asymmetric_vlan create vlan v2 tag 2 create vlan v3 tag 3 config vlan v2 add

- 20. Ограничения ассиметричных VLAN Функция IGMP Snooping не работает при использовании ассиметричных VLAN. Решение: Коммутация L3 +

- 21. 802.1v – VLAN на базе портов и протоколов

- 22. Стандартизирован IEEE. 802.1v это расширение 802.1Q (VLAN на основе портов) для предоставления возможности классификации пакетов не

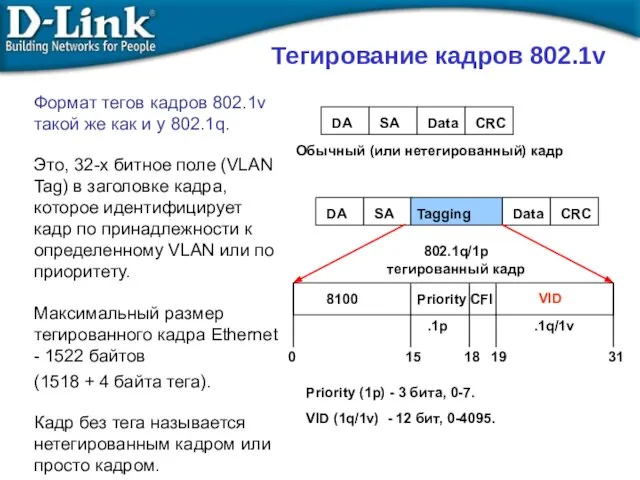

- 23. Тегирование кадров 802.1v Формат тегов кадров 802.1v такой же как и у 802.1q. Это, 32-х битное

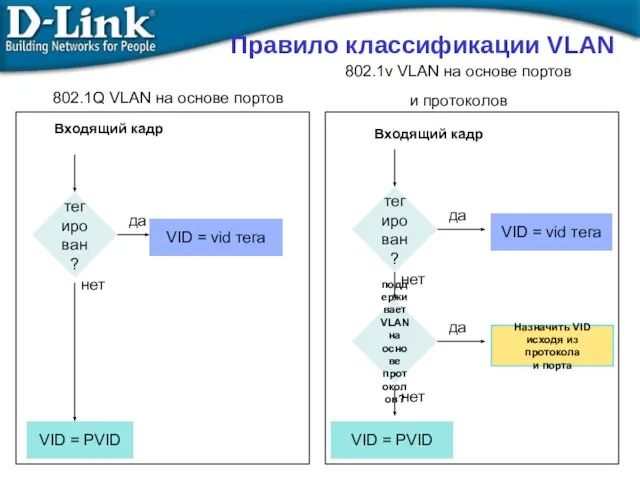

- 24. 802.1q VLAN на основе портов (выводы) Ingress (входящий кадр): При получении тегированного кадра, значения VID/priority не

- 25. 802.1v VLAN на основе портов и протоколов (выводы) Ingress (входящий кадр): Если получен тегированный кадр, значения

- 26. тегирован? да VID = vid тега нет поддерживает VLAN на основе протоколов? да Назначить VID исходя

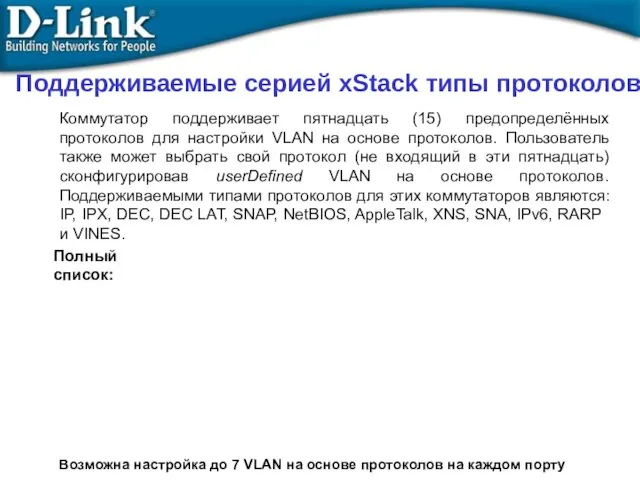

- 27. Поддерживаемые серией xStack типы протоколов Коммутатор поддерживает пятнадцать (15) предопределённых протоколов для настройки VLAN на основе

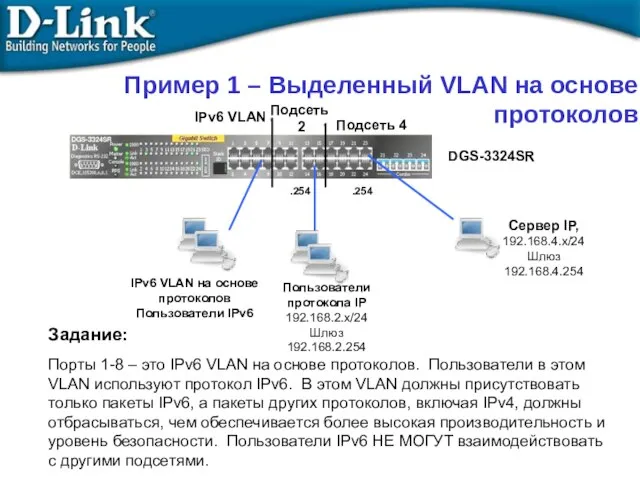

- 28. Задание: Порты 1-8 – это IPv6 VLAN на основе протоколов. Пользователи в этом VLAN используют протокол

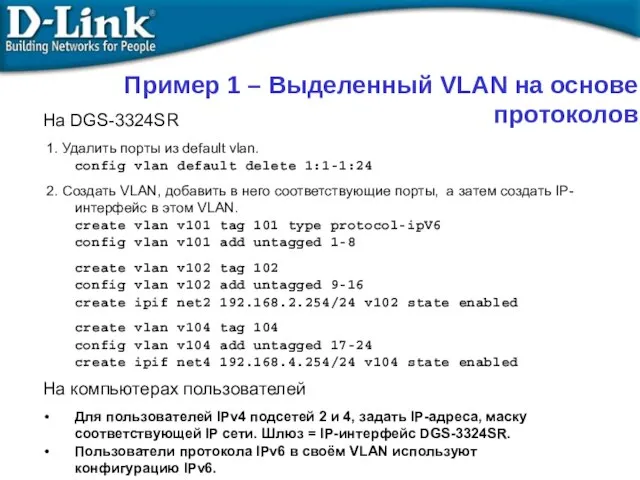

- 29. На DGS-3324SR 1. Удалить порты из default vlan. config vlan default delete 1:1-1:24 2. Создать VLAN,

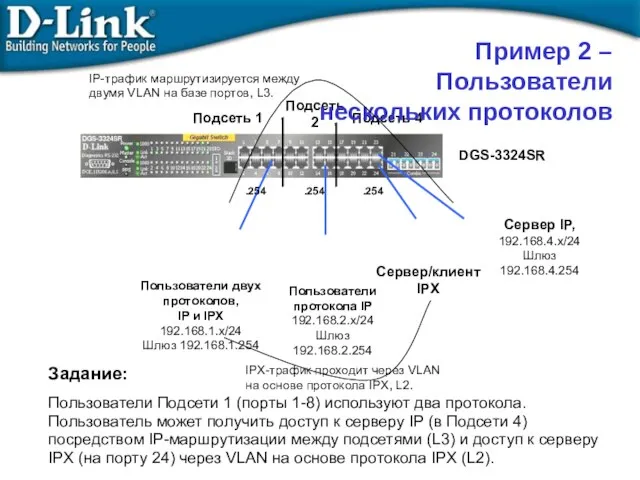

- 30. Пользователи протокола IP 192.168.2.x/24 Шлюз 192.168.2.254 Сервер IP, 192.168.4.x/24 Шлюз 192.168.4.254 Пользователи двух протоколов, IP и

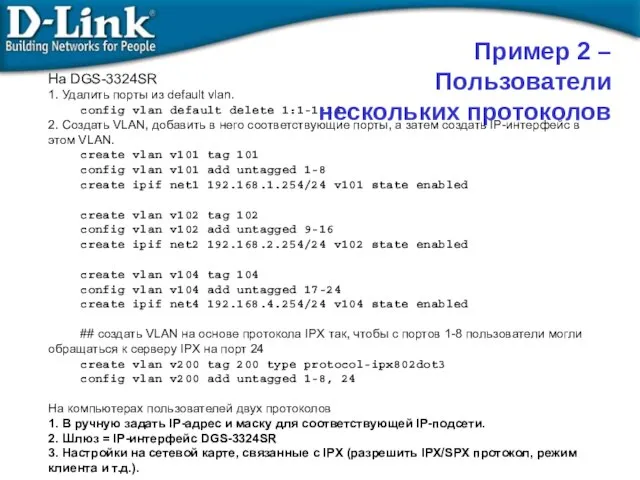

- 31. На DGS-3324SR 1. Удалить порты из default vlan. config vlan default delete 1:1-1:24 2. Создать VLAN,

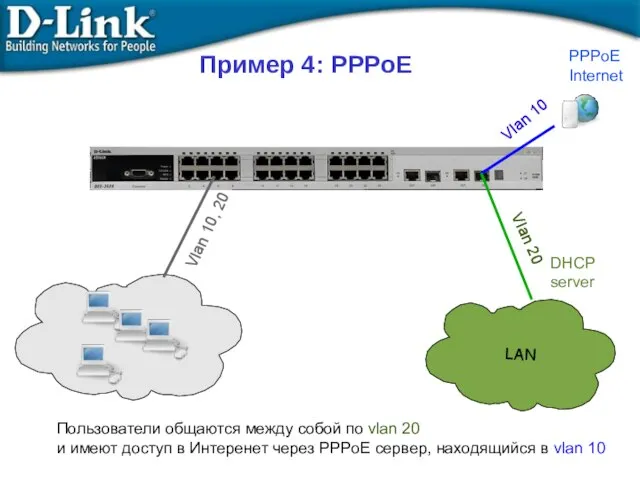

- 32. LAN PPPoE Internet DHCP server Vlan 10 Vlan 20 Vlan 10, 20 Пользователи общаются между собой

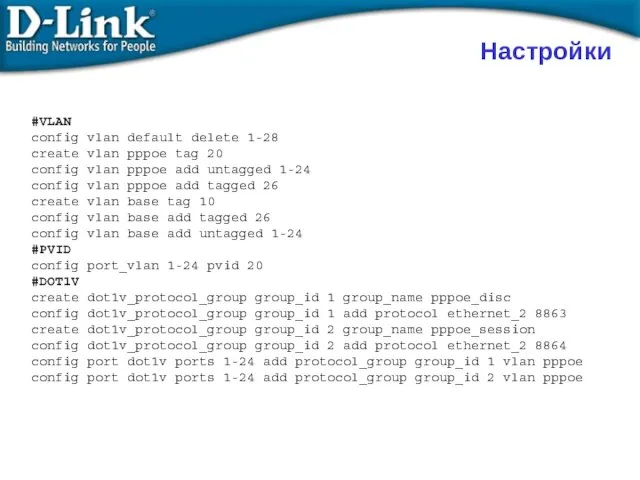

- 33. #VLAN config vlan default delete 1-28 create vlan pppoe tag 20 config vlan pppoe add untagged

- 34. Приоритеты 802.1p и QoS – качество обслуживания

- 35. Стандарт IEEE 802.1p определяет приоритет пакета при помощи тэга в его заголовке. Можно задать до 8

- 36. Как работает 802.1p Приоритет: Очередь: Порт: Class-0 Class-1 Class-2 Class-3 0 1 2 3 4 5

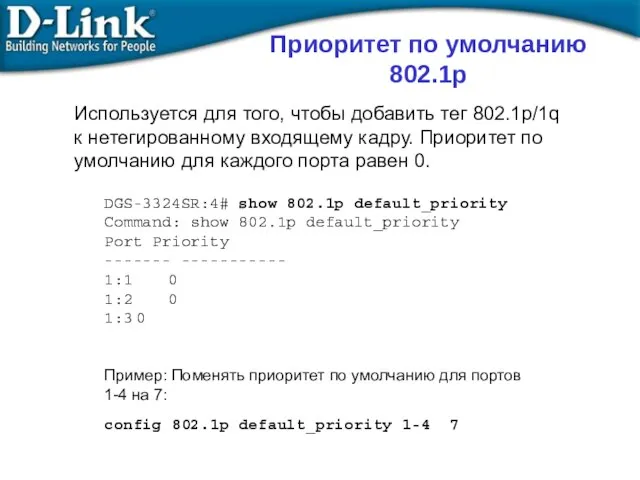

- 37. Используется для того, чтобы добавить тег 802.1p/1q к нетегированному входящему кадру. Приоритет по умолчанию для каждого

- 38. Используется для ассоциации пользовательского приоритета 802.1p входящего кадра с одной из аппаратных очередей приоритетов на коммутаторе.

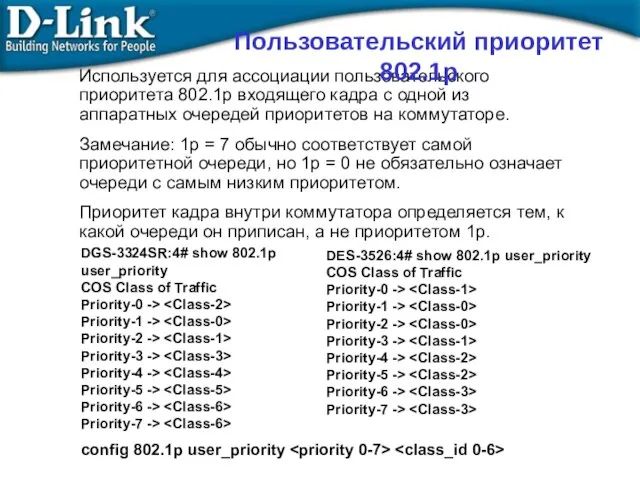

- 39. Обработка приоритетов производится в соответствии с одним из методов, строгий или по весу. При строгом методе,

- 40. Для использования обработки приоритетов по весу, восемь очередей приоритета в коммутаторе могут быть сконфигурированы в взвешенном

- 41. 802.1p Пример 1/2 Задача: На компьютерах B и D запущены приложения VoIP, и им необходимо более

- 42. 802.1p Пример 2/2 Конфигурация DES-3526_A Перевести порт, соединяющий Des-3526_1 и 2 из “untagged” в “tagged” так,

- 43. Сегментация трафика

- 44. Сегментация трафика Сегментация трафика служит для разграничения доменов на уровне 2. Данная функция позволяет настраивать порты

- 45. Сегментация трафика Все компьютеры (ПК 1 – ПК 23) имеют доступ к порту uplink, но не

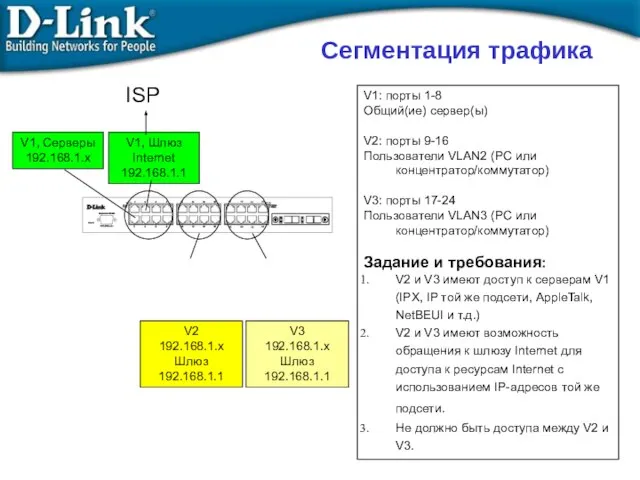

- 46. V2 192.168.1.x Шлюз 192.168.1.1 V3 192.168.1.x Шлюз 192.168.1.1 V1, Серверы 192.168.1.x V1, Шлюз Internet 192.168.1.1 ISP

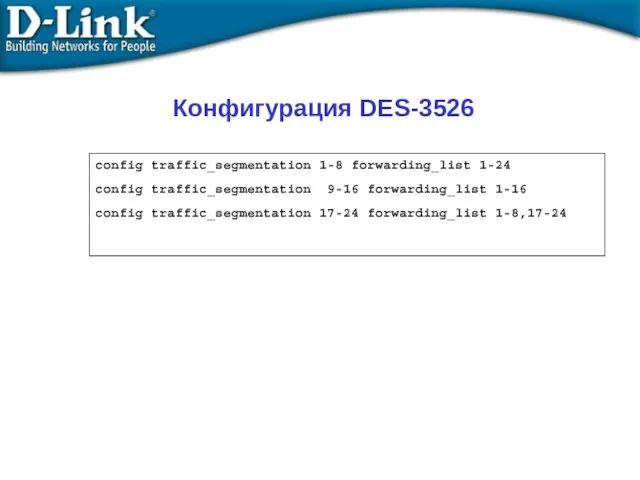

- 47. config traffic_segmentation 1-8 forwarding_list 1-24 config traffic_segmentation 9-16 forwarding_list 1-16 config traffic_segmentation 17-24 forwarding_list 1-8,17-24 Конфигурация

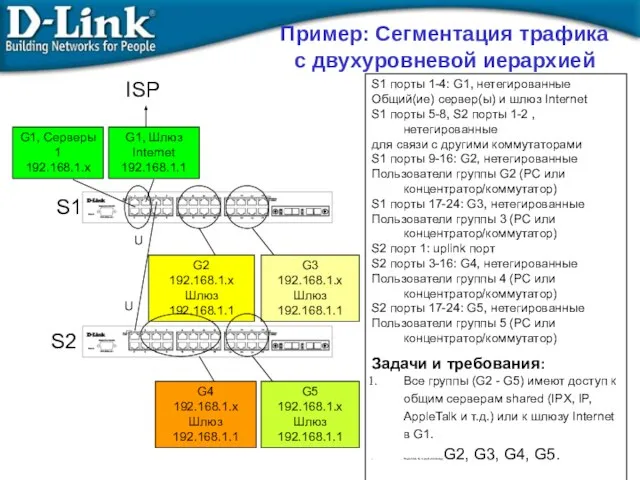

- 48. S1 порты 1-4: G1, нетегированные Общий(ие) сервер(ы) и шлюз Internet S1 порты 5-8, S2 порты 1-2

- 49. config traffic_segmentation 1-4 forwarding_list 1-24 config traffic_segmentation 5 forwarding_list 1-5 config traffic_segmentation 9-16 forwarding_list 1-4, 9-16

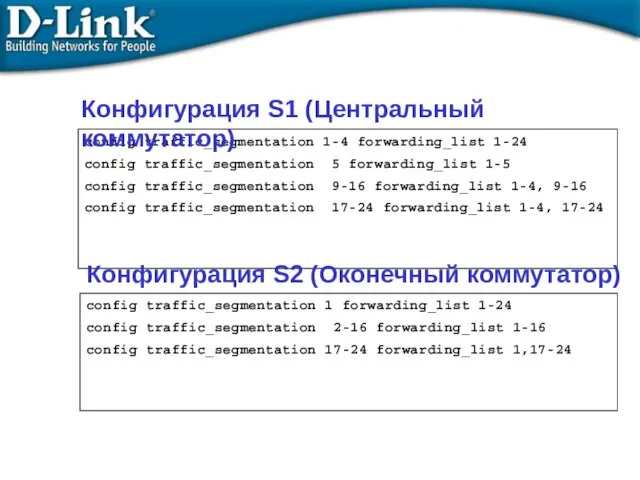

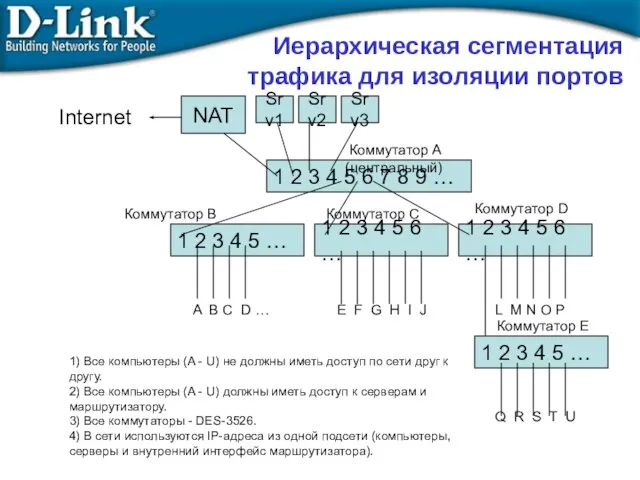

- 50. Иерархическая сегментация трафика для изоляции портов NAT Srv1 1 2 3 4 5 6 7 8

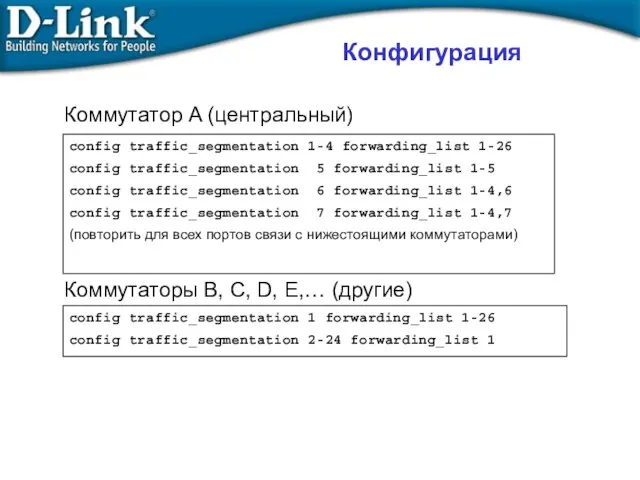

- 51. Конфигурация Коммутатор A (центральный) Коммутаторы B, C, D, E,… (другие) config traffic_segmentation 1-4 forwarding_list 1-26 config

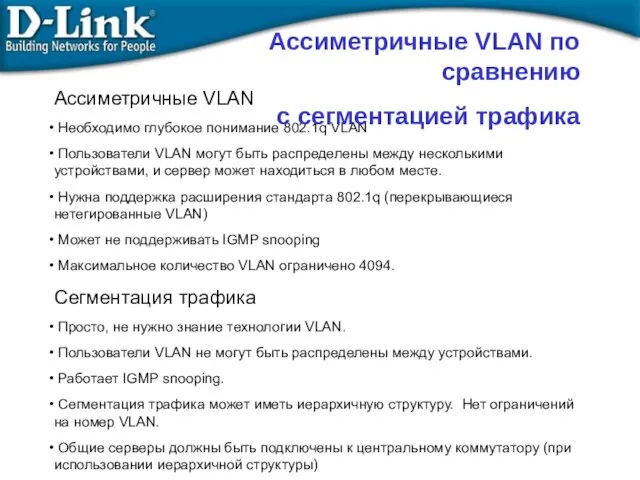

- 52. Ассиметричные VLAN Необходимо глубокое понимание 802.1q VLAN Пользователи VLAN могут быть распределены между несколькими устройствами, и

- 53. Протоколы «покрывающего дерева» Spanning Tree Protocols 802.1d (STP) 802.1w (RSTP) 802.1s (MSTP)

- 54. Протокол Spanning Tree Зачем нужен протокол Spanning Tree? Исключение петель Резервные связи Версии: IEEE 802.1d Spanning

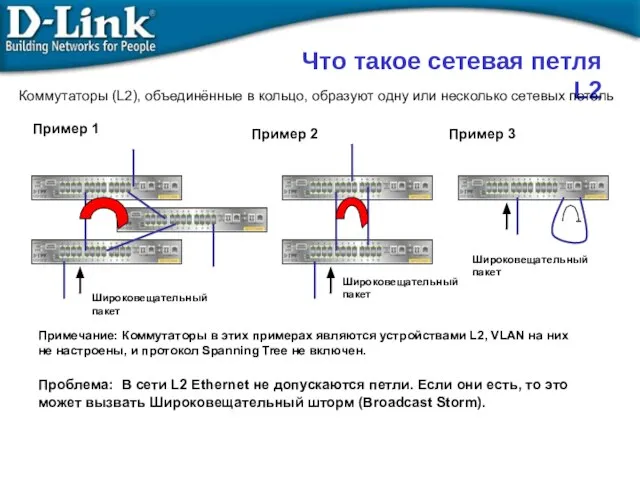

- 55. Что такое сетевая петля L2 Коммутаторы (L2), объединённые в кольцо, образуют одну или несколько сетевых петель

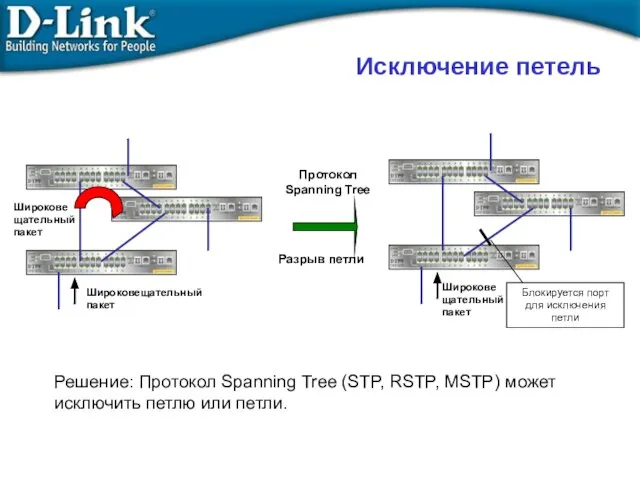

- 56. Исключение петель Широковещательный пакет Решение: Протокол Spanning Tree (STP, RSTP, MSTP) может исключить петлю или петли.

- 57. Если происходит отказ основной линии, протокол Spanning Tree может включить заблокированный порт для обеспечения резервного пути.

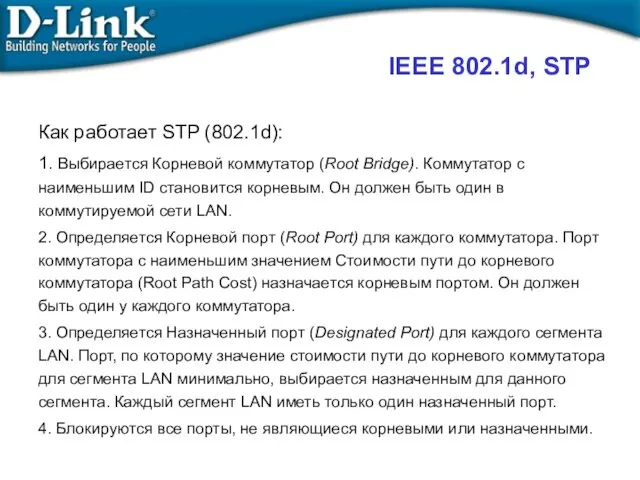

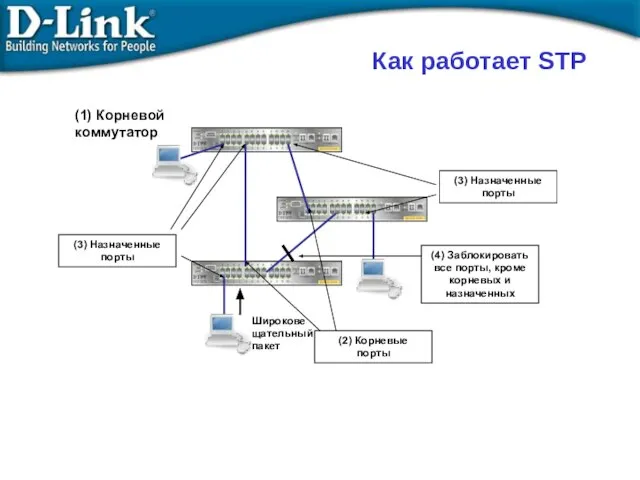

- 58. IEEE 802.1d, STP Как работает STP (802.1d): 1. Выбирается Корневой коммутатор (Root Bridge). Коммутатор с наименьшим

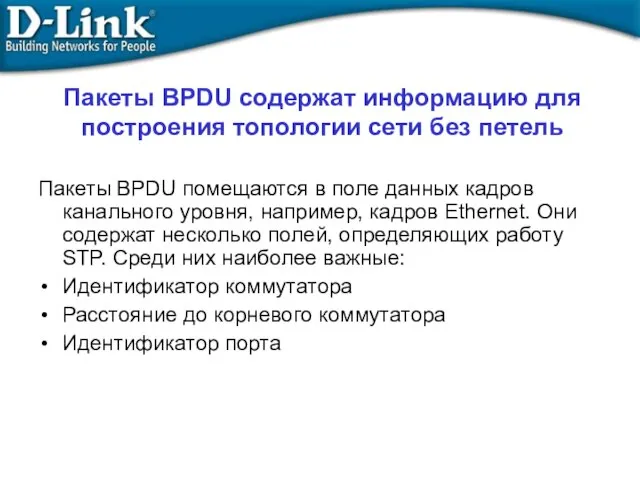

- 59. Пакеты BPDU содержат информацию для построения топологии сети без петель Пакеты BPDU помещаются в поле данных

- 60. Широковещательный пакет (2) Корневые порты (3) Назначенные порты (3) Назначенные порты (1) Корневой коммутатор (4) Заблокировать

- 61. Недостатки STP Основной недостаток 802.1d STP: Большое время сходимости. Протоколу STP (802.1d) обычно для этого требуется

- 62. Протокол Rapid Spanning Tree, RSTP Стандартизирован IEEE 802.1w Обеспечивает серьёзный прирост скорости сходимости коммутируемой сети моментальным

- 63. В стандарте 802.1d определено 4 различных состояния портов: blocking (заблокирован), listening (прослушивание), learning (обучение), и forwarding

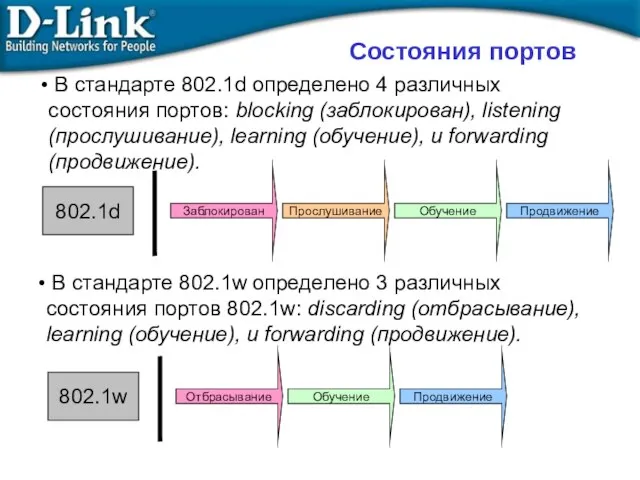

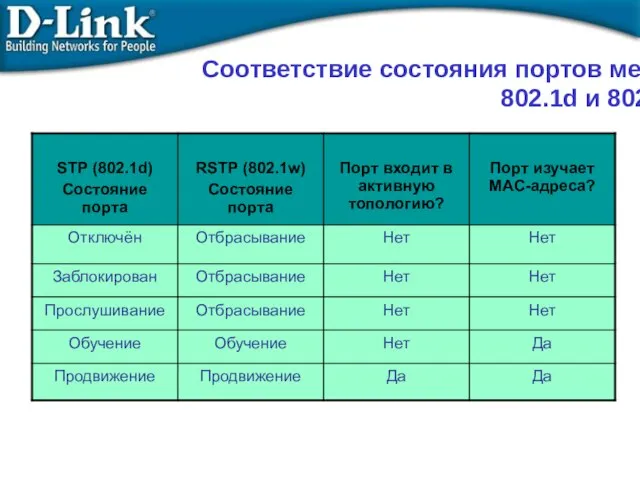

- 64. Соответствие состояния портов между 802.1d и 802.1w

- 65. Роли корневых портов Роли назначенных портов Роли альтернативных портов Роли резервных портов Роли портов

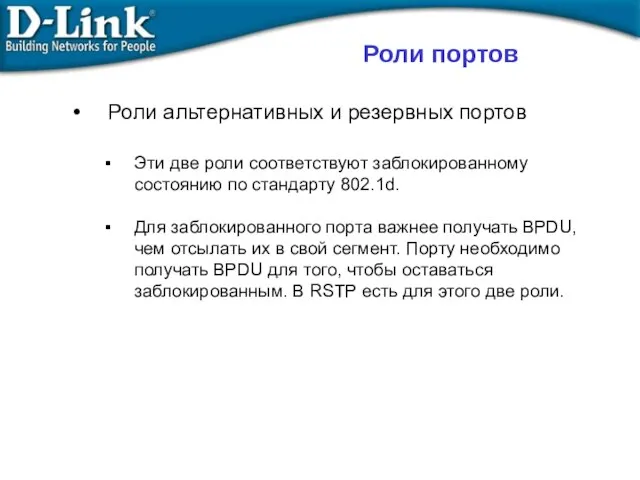

- 66. Роли альтернативных и резервных портов Эти две роли соответствуют заблокированному состоянию по стандарту 802.1d. Для заблокированного

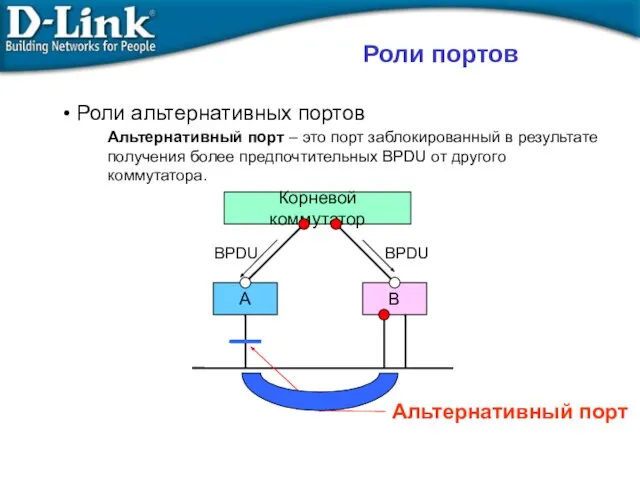

- 67. Роли альтернативных портов Альтернативный порт – это порт заблокированный в результате получения более предпочтительных BPDU от

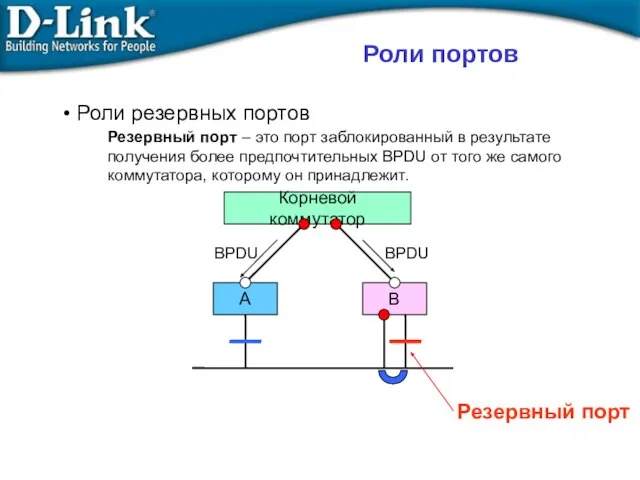

- 68. Роли резервных портов Резервный порт – это порт заблокированный в результате получения более предпочтительных BPDU от

- 69. Роли альтернативных и резервных портов в протоколе RSTP Альтернативный порт – порт, который может заменить корневой

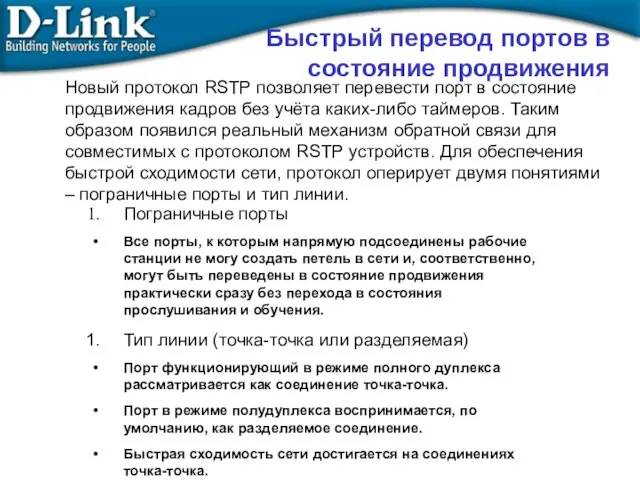

- 70. Быстрый перевод портов в состояние продвижения Новый протокол RSTP позволяет перевести порт в состояние продвижения кадров

- 71. Совместимость с 802.1d A(1W) B(1W) C(1D) RSTP BPDU STP BPDU Например, коммутаторы A и B на

- 72. STP BPDU Коммутатор A получает эти BPDU и, максимум через два интервала Hello (таймер задержки переключения),

- 73. Существует несколько таймеров STP: hello: Интервал hello – это время между Bridge Protocol Data Unit (BPDU),

- 74. Максимальный диаметр сети Разница между 802.1d и 802.1w заключается в том, как инкрементируется параметр Возраст Сообщения.

- 75. Общие выводы: STP и RSTP Сходимость: STP, 802.1d: 30 с. RSTP, 802.1w: 2-3 с. Диаметр: STP,

- 76. Задачи Посмотреть на практике как работает RSTP. Посмотреть в динамике состояния подключённых портов, чтобы понять принципы

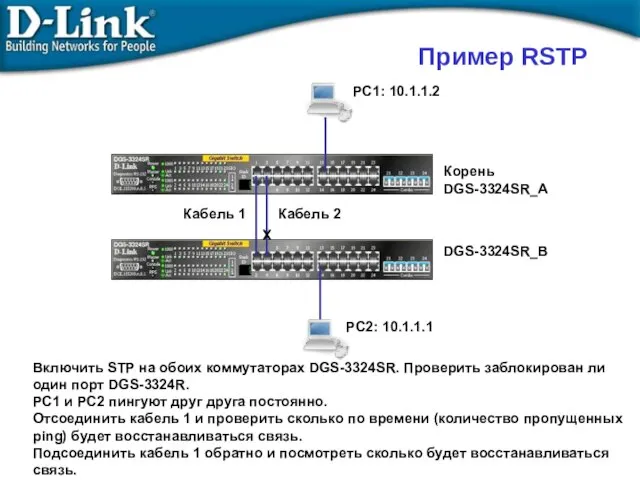

- 77. PC2: 10.1.1.1 PC1: 10.1.1.2 Корень DGS-3324SR_A X Включить STP на обоих коммутаторах DGS-3324SR. Проверить заблокирован ли

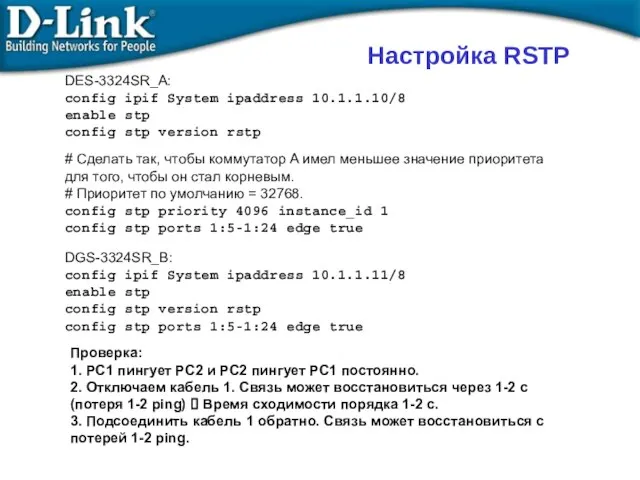

- 78. DES-3324SR_A: config ipif System ipaddress 10.1.1.10/8 enable stp config stp version rstp # Сделать так, чтобы

- 79. Ограничение RSTP: В сети может быть только одна копия Spanning Tree (одно дерево). Если на коммутаторе

- 80. Протокол Multiple Spanning Tree, MSTP Стандартизирован IEEE 802.1s. MSTP позволяет использовать более одной копии STP в

- 81. Регионы MSTP Регион MSTP это связанная группа коммутаторов с поддержкой MSTP с одинаковой конфигурацией MST. Преимущества

- 82. Пример работы MSTP Сеть состоит из 3 коммутаторов, соединенных между собой. В сети настроены 2 VLAN

- 83. Пример работы MSTP

- 84. Пример работы MSTP 802.1S решает поставленную задачу: Если назначить VLAN 10 на копию MSTP под номером

- 85. Пример работы MSTP

- 86. Порядок настройки MSTP Включить STP на каждом устройстве. Изменить версию STP на MSTP. (По умолчанию RSTP)

- 87. Задача: Каждый VLAN образует своё покрывающее дерево. В каждой паре только одна активная линия для каждого

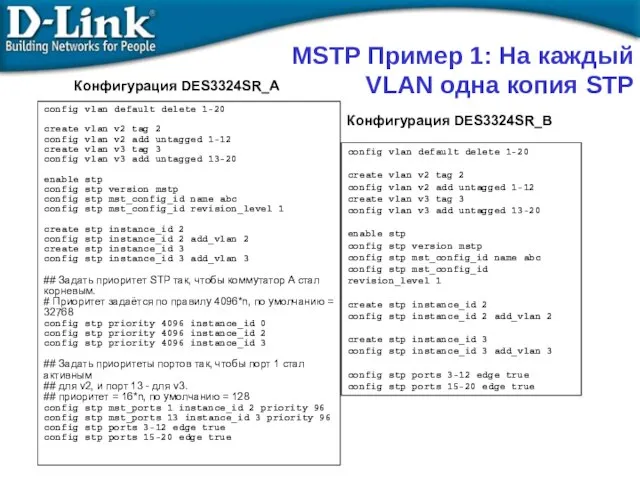

- 88. config vlan default delete 1-20 create vlan v2 tag 2 config vlan v2 add untagged 1-12

- 89. Задача: Распределение нагрузки. В V2 и V3 запущены отдельные копии RSTP. Активная линия для V2 -

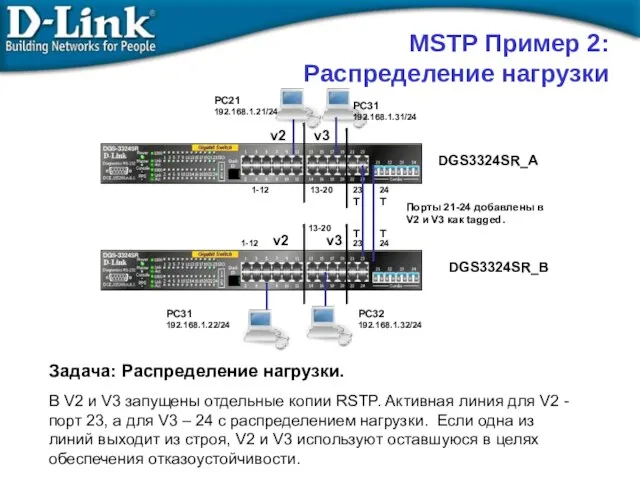

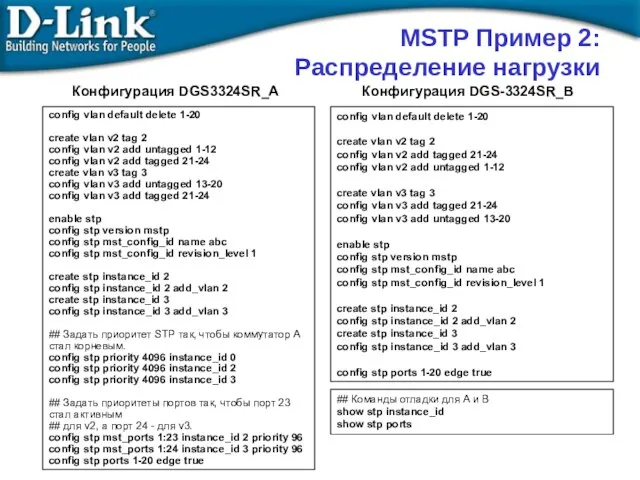

- 90. config vlan default delete 1-20 create vlan v2 tag 2 config vlan v2 add untagged 1-12

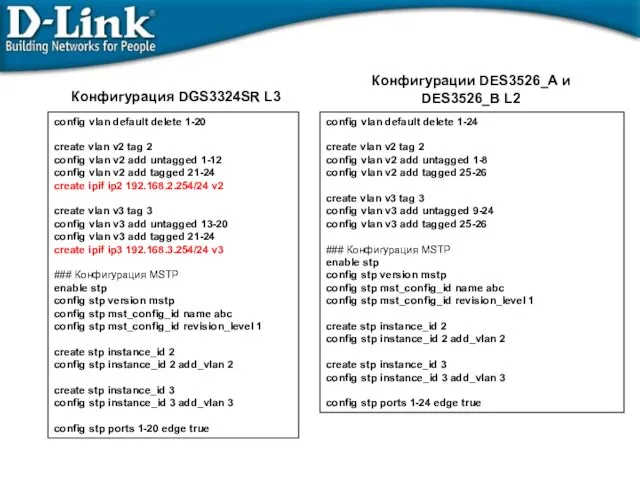

- 91. Задача: Пакеты маршрутизируются коммутатором уровня L3, в то время как MSTP функционирует на уровне L2. В

- 92. config vlan default delete 1-20 create vlan v2 tag 2 config vlan v2 add untagged 1-12

- 93. Функция LoopBack Detection

- 94. Обнаружение «петель» на порту коммутатора: STP LoopBack Detection Ситуация, показанная на рисунке, вынуждает управляемый коммутатор постоянно

- 95. STP LoopBack Detection (пример) Задача: Обеспечить на оконечных портах DES-3526 (edge ports) отсутствие петель в неуправляемых

- 96. Обнаружение «петель» на порту коммутатора: LoopBack Detection В этой схеме необязательна настройка протокола STP на портах,

- 97. LoopBack Detection (пример) Задача: Обеспечить на клиентских портах DES-3526 отсутствие петель в неуправляемых сегментах. 1-ый вариант

- 98. LoopBack Detection (пример) Задача: Обеспечить на клиентских портах DES-3526 отсутствие петель в неуправляемых сегментах. 2-ой вариант

- 99. Агрегирование портов Статическое, 802.3ad LACP

- 100. Агрегирование портов используется для объединения некоторого количества портов вместе для организации одного канала с высокой пропускной

- 101. Агрегирование портов - Пример Группа агрегирования Сервер В сети есть 4 клиентских PC с доступом к

- 102. Статический (поддерживался первыми коммутаторами D-Link) IEEE 802.3ad LACP, динамический (новый) Два метода агрегирования портов

- 103. Протокол управления агрегированным каналом – Link Aggregation Control Protocol IEEE 802.3ad (LACP) используется для организации динамического

- 104. Этот алгоритм (на каждом устройстве) применяется для определения того, какой порт в группе используется для передачи

- 105. Распределение потоков по каналам транков

- 106. Настройка агрегирования каналов Для коммутатора A (порты в группе - 2, 4, 6 и 8) Рекомендации:

- 107. Динамическое (LACP) агрегирование каналов (Пример) Для коммутатора A (на портах 1-8 включено автосогласование) 1. Создайте группу

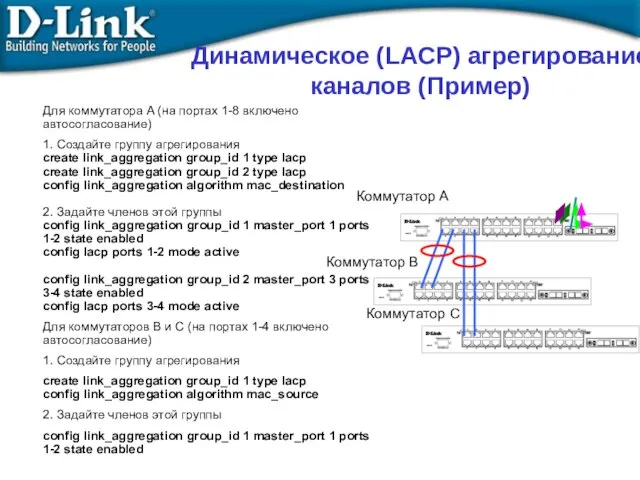

- 108. Алгоритм агрегирования каналов - IP (Пример) Алгоритм = ip_destination Алгоритм = ip_source Коммутатор L2 Коммутатор L3

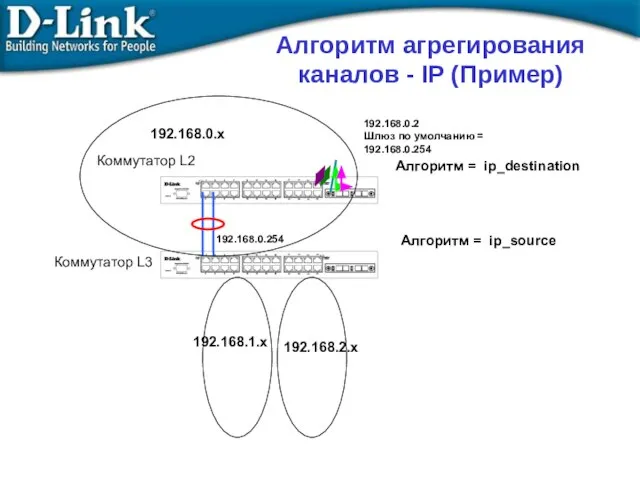

- 109. Замечания: Если на одном конце канала настроен LACP, на втором конце тоже должен быть LACP. Если

- 110. Безопасность на уровне портов и защита от вторжений

- 111. Port Security (безопасность на уровне портов)

- 112. Проверка подлинности компьютеров в сети Функция Port Security в коммутаторах D-Link позволяет регулировать количество компьютеров, которым

- 113. Port Security Команды: config port_security ports 1-3 admin_state enabled max_learning_addr 2 config port_security ports 4 admin_state

- 114. MAC 1 MAC 2 MAC 3 MAC 4 Включить Port Security на портах, и установить Max.

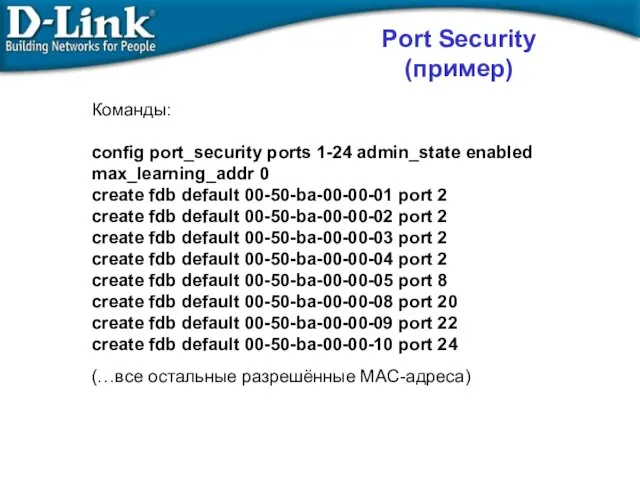

- 115. Команды: config port_security ports 1-24 admin_state enabled max_learning_addr 0 create fdb default 00-50-ba-00-00-01 port 2 create

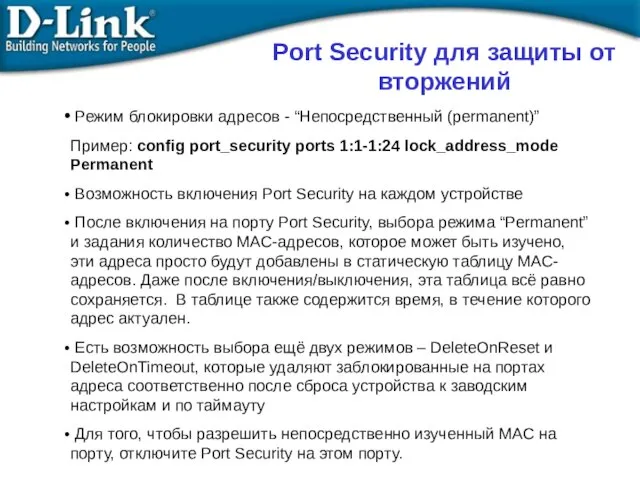

- 116. Port Security для защиты от вторжений Режим блокировки адресов - “Непосредственный (permanent)” Пример: config port_security ports

- 117. Контроль полосы пропускания

- 118. Шаг настройки полосы пропускания на коммутаторах D-Link

- 119. ETTH Пример: Порт 1: Upstream (восходящий поток) = 5 Мбит/с, Downstream (нисходящий поток) = 5 Мбит/с

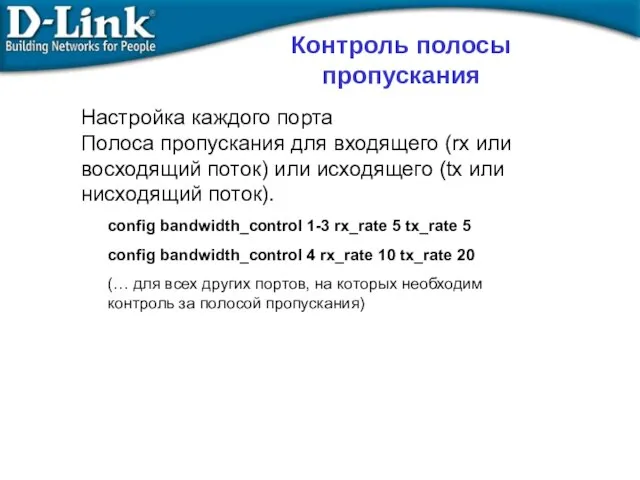

- 120. Контроль полосы пропускания Настройка каждого порта Полоса пропускания для входящего (rx или восходящий поток) или исходящего

- 121. Функции управления и мониторинга

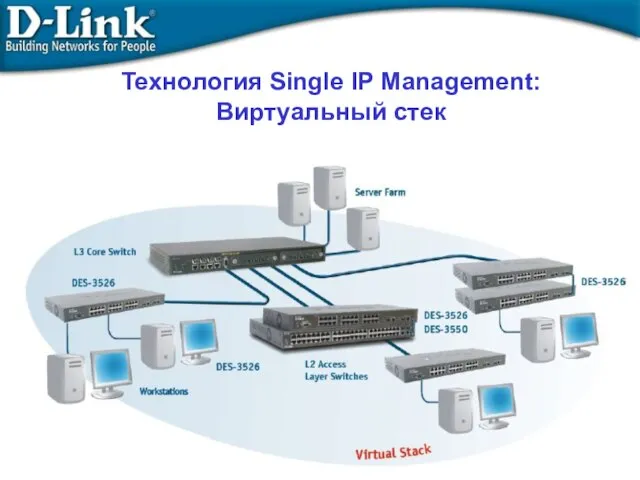

- 122. Технология Single IP Management: Виртуальный стек

- 123. Преимущества и устройства, поддерживающие SIM Обеспечивает управление до 32 устройств через один IP адрес. В отличие

- 124. Как работает D-Link SIM? Коммутаторы с поддержкой SIM упрощают задачу управления, т.к. множество коммутаторов могут настраиваться,

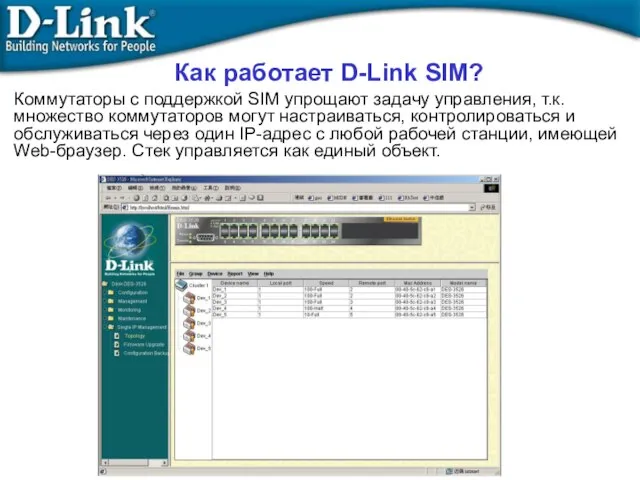

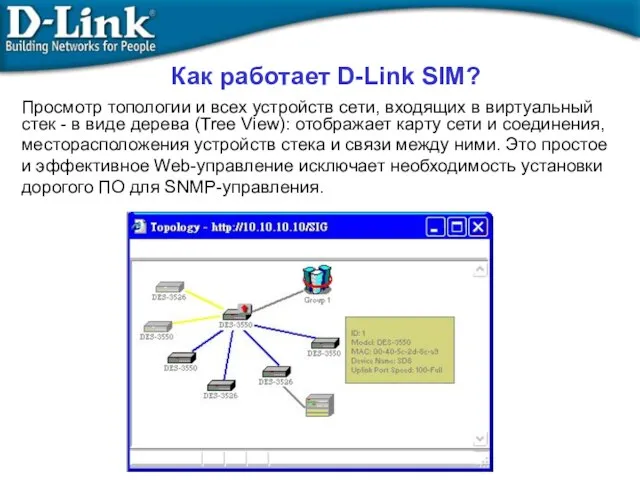

- 125. Как работает D-Link SIM? Просмотр топологии и всех устройств сети, входящих в виртуальный стек - в

- 126. Auto-Configuration -автоконфигурация

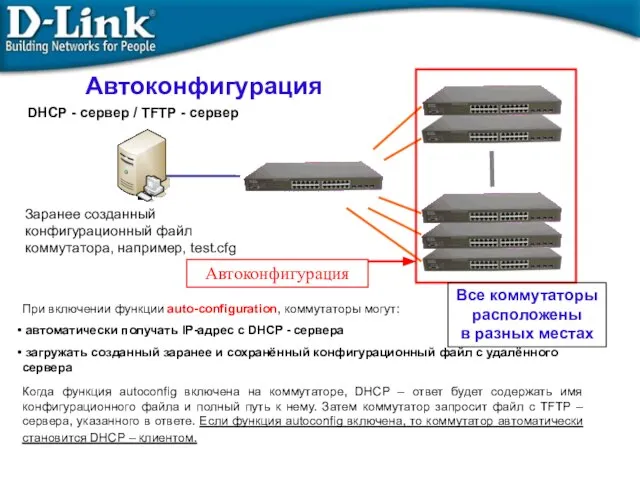

- 127. Автоконфигурация При включении функции auto-configuration, коммутаторы могут: автоматически получать IP-адрес с DHCP - сервера загружать созданный

- 128. Автоконфигурация: пример DHCP - сервер / TFTP - сервер DHCP - сервер: DHCP : 10.100.100.100 IP

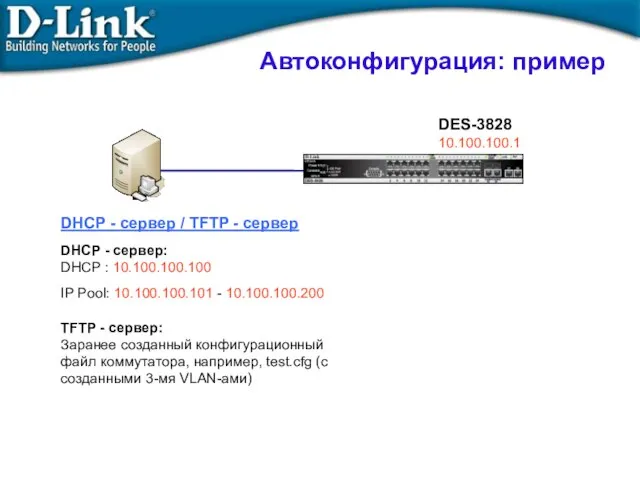

- 129. Настройка функции автоконфигурации по шагам 1. Настройка DHCP и TFTP - серверов Установите или сконфигурируйте службу

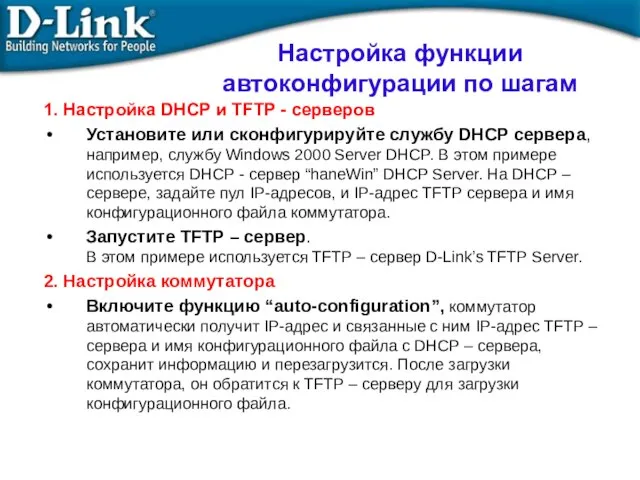

- 130. 1. Настройка DHCP - сервера (haneWin DHCP Server) 1.1 Выберите Опции ? Свойства, для того, чтобы

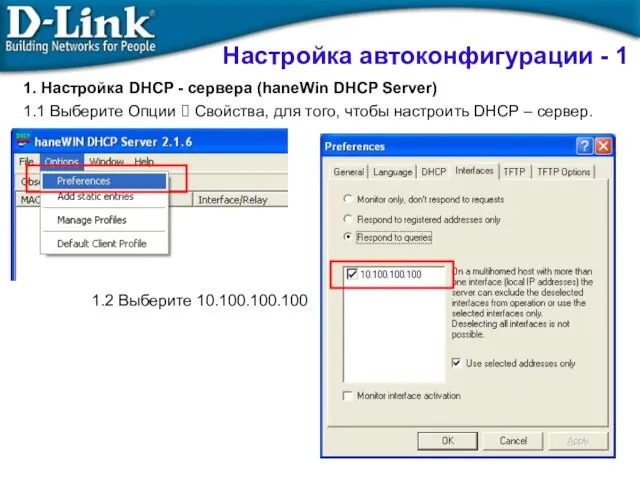

- 131. 1. Настройка DHCP - сервера (haneWin DHCP Server) 1.3 Выберите Опции ? Профиль пользователя по умолчанию,

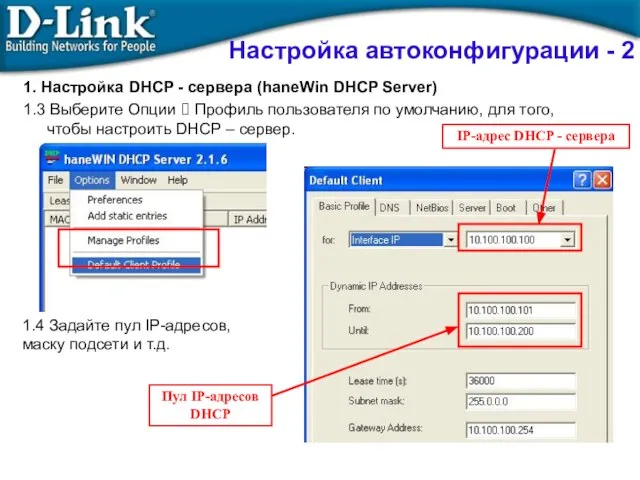

- 132. 1.5 Задайте IP-адрес TFTP - сервера и имя конфигурационного файла коммутатора. IP-адрес TFTP - сервера Имя

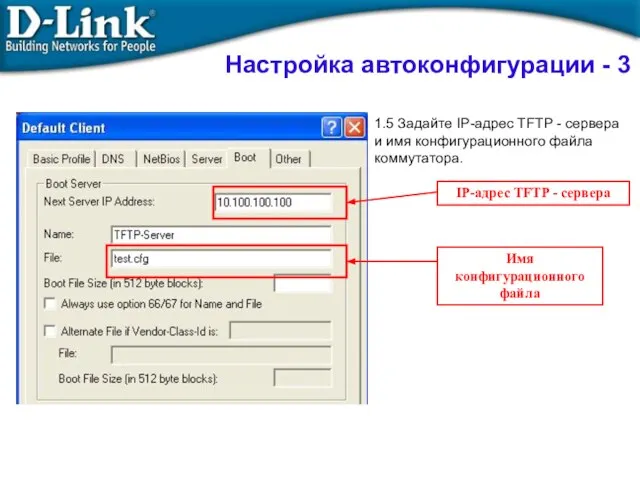

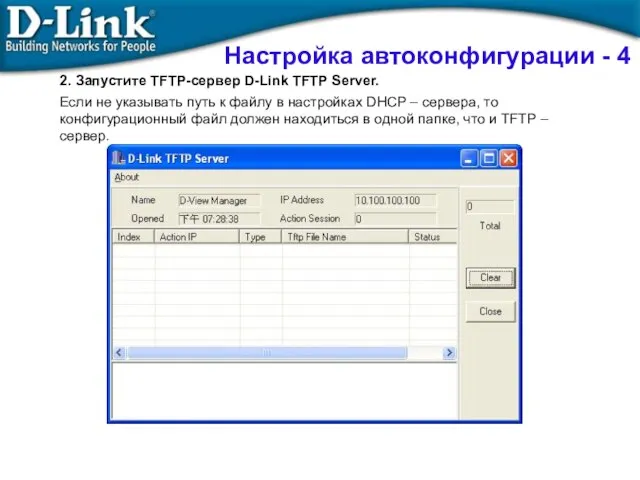

- 133. 2. Запустите TFTP-сервер D-Link TFTP Server. Если не указывать путь к файлу в настройках DHCP –

- 134. 3. Конфигурация коммутатора: 3.1 Создание файла конфигурации. “test.cfg” в этом примере. В нём мы создаём 3

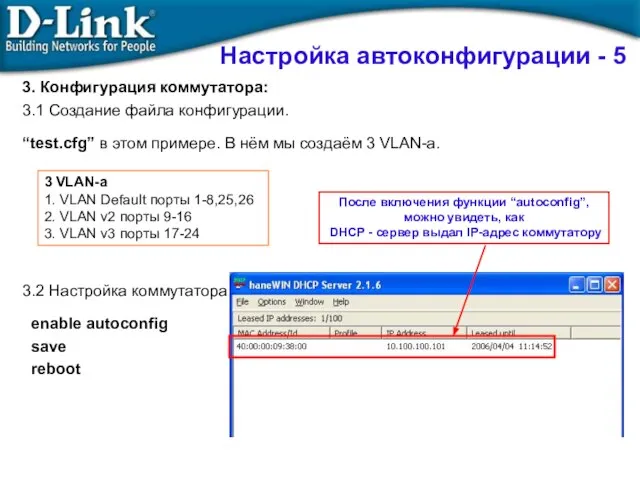

- 135. Результаты: 1. Перед включением функции auto-configuration DES-3800:4# show switch Command: show switch Device Type : DES-3828

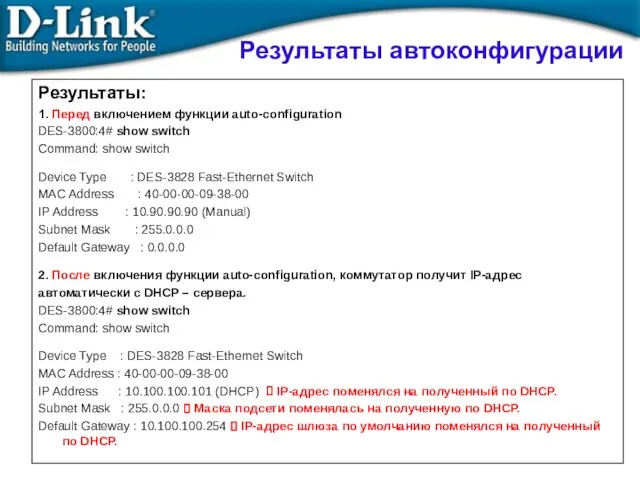

- 136. 3. Сохраните настройки и перезагрузитесь. После перезагрузки, коммутатор начнёт загружать конфигурационный файл с TFTP – сервера

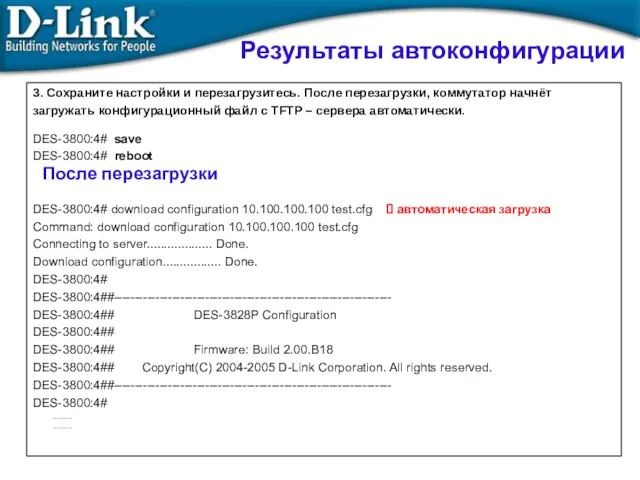

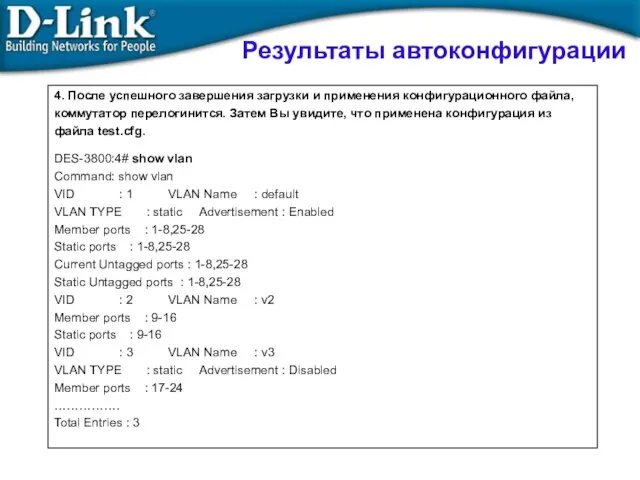

- 137. 4. После успешного завершения загрузки и применения конфигурационного файла, коммутатор перелогинится. Затем Вы увидите, что применена

- 139. Скачать презентацию

ПЯВУ. Основы программирования. Лекция 7. Массив. Простейшие алгоритмы. Форматы вывода чисел

ПЯВУ. Основы программирования. Лекция 7. Массив. Простейшие алгоритмы. Форматы вывода чисел Обеспечение безопасности беспроводной локальной сети

Обеспечение безопасности беспроводной локальной сети Информационное общество и проблемы прикладной информатики

Информационное общество и проблемы прикладной информатики Резервное копирование или бэкап

Резервное копирование или бэкап Видеоигры. Образование и развитие. Стереотипы в гейм сфере

Видеоигры. Образование и развитие. Стереотипы в гейм сфере Презентация на тему Алгоритмы и исполнители

Презентация на тему Алгоритмы и исполнители Моделирование. Моделирование, как метод познания. Формы представления моделей, формализация. (Лекция 4)

Моделирование. Моделирование, как метод познания. Формы представления моделей, формализация. (Лекция 4) Graphical images

Graphical images Безопасный Интернет. Тезуарус

Безопасный Интернет. Тезуарус Классный час по теме: Безопасный Интернет

Классный час по теме: Безопасный Интернет Стратегия сайта и этапы его создания

Стратегия сайта и этапы его создания Использование сервисов Web 2.0 во внеурочной деятельности

Использование сервисов Web 2.0 во внеурочной деятельности Метод.указания по составлению списка источников литературы

Метод.указания по составлению списка источников литературы Презентация "Локальные сети" - скачать презентации по Информатике

Презентация "Локальные сети" - скачать презентации по Информатике Сервисы Интернет Компьютерные телекоммуникации

Сервисы Интернет Компьютерные телекоммуникации Комплексная защита информации

Комплексная защита информации Коммерческий сайт онлайн-магазина

Коммерческий сайт онлайн-магазина Обработка информации в системе управления базами данных

Обработка информации в системе управления базами данных Шаблон продающего сайта

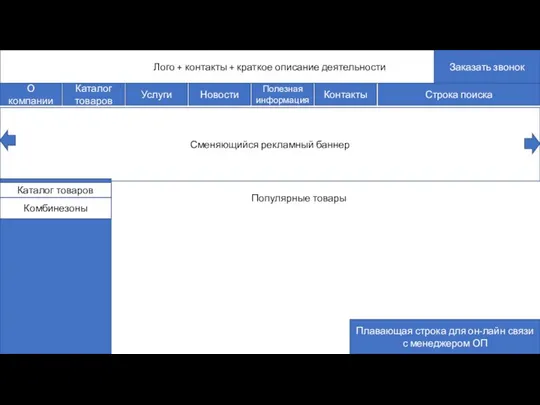

Шаблон продающего сайта Videojet DataFlex+ & 6210. Описание программы Clarisoft

Videojet DataFlex+ & 6210. Описание программы Clarisoft ВКР: Анализ проблем обеспечения безопасности доступа детей к различным сайтам

ВКР: Анализ проблем обеспечения безопасности доступа детей к различным сайтам Единицы измерения объема информации

Единицы измерения объема информации Bot_Kal'kylyator

Bot_Kal'kylyator Кодирование информации. Учебник Семакин и др

Кодирование информации. Учебник Семакин и др Главные правила классической типографики

Главные правила классической типографики РАБОТА С ЭЛЕКТРОННОЙ ПОЧТОЙ В СЕТИ ИНТЕРНЕТ

РАБОТА С ЭЛЕКТРОННОЙ ПОЧТОЙ В СЕТИ ИНТЕРНЕТ Фундаментальные типы данных (тема 1 - 4)

Фундаментальные типы данных (тема 1 - 4) Проект: Знакомство со средой программирования для детей Scratch

Проект: Знакомство со средой программирования для детей Scratch