Содержание

- 2. «Под информационной безопасностью организации понимается состояние защищенности интересов (целей) организации в условиях угроз в информационной сфере.»

- 3. Антивирус - это комплексная защита и операционной системы, и установленных пользовательских программ, и личных данных пользователя,

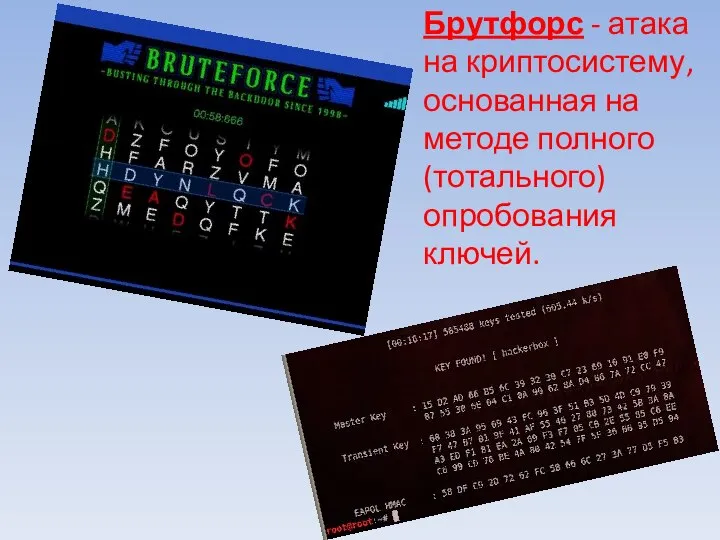

- 4. Брутфорс - атака на криптосистему, основанная на методе полного (тотального) опробования ключей.

- 5. Бэкдор - дефект алгоритма, который намеренно встраивается в него разработчиком и позволяет получить несанкционированный доступ к

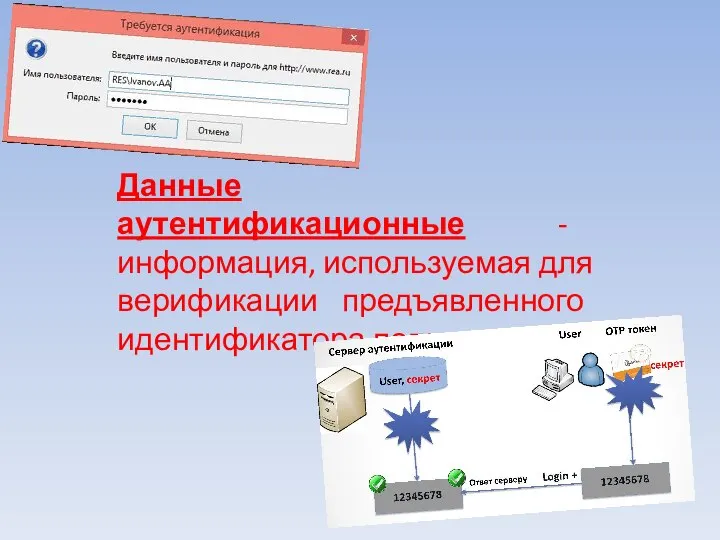

- 6. Данные аутентификационные - информация, используемая для верификации предъявленного идентификатора пользователя

- 7. Сниффер - программа, которая отслеживает весь сетевой трафик, проходящий через сетевой интерфейс

- 8. Спам - массовая рассылка корреспонденции рекламного или иного характера лицам, не выражавшим желания её получать.

- 9. Спуфинг - вид сетевой атаки, при которой одна программа (или пользователь) выдает себя за другую с

- 10. Троянский конь - вирус компьютерный, при введении в систему вторжение типа троянский конь в дополнение к

- 11. Уязвимость нулевого дня - Вредоносная программа или уязвимость, против которой еще не разработаны защитные механизмы

- 12. Фишинг - вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей - логинам и

- 13. Шифрсистема RSA - шифрсистема асимметричная, реализующая алгоритм шифрования RSA.

- 14. Эксплоит - программа, которая написана с целью эксплуатации (использования) конкретной дыры (уязвимости) в конкретном приложении (ОС,

- 15. DDOS - вид атаки на отказ в обслуживании, который осуществляется путем направления одновременно с большого числа

- 16. Firewall - это программный либо программно-аппаратный комплекс осуществляющий фильтрацию входящих/исходящих пакетов. Позволяет ограничить доступ к портам/адресам

- 17. SQL injection - один из распространённых способов взлома сайтов и программ, работающих с базами данных, основанный

- 19. Скачать презентацию

Программалық жабдыққа қатысты талаптармен жұмыс істеу принциптері. Жобалау мәселелері

Программалық жабдыққа қатысты талаптармен жұмыс істеу принциптері. Жобалау мәселелері Что такое 3D-ручка и ее возможности

Что такое 3D-ручка и ее возможности Онлайн мастер-класс Совершенная формула любви с Ириной Павловой

Онлайн мастер-класс Совершенная формула любви с Ириной Павловой Работа в Интернете. Типы подключения к сети Интернет

Работа в Интернете. Типы подключения к сети Интернет Фундаментальные типы данных и операции. С / С++. Тема 06

Фундаментальные типы данных и операции. С / С++. Тема 06 Случайные числа. Основы программирования (на языке Си)

Случайные числа. Основы программирования (на языке Си) «Набор и редактирование текста» Муниципальное общеобразовательное учреждение гимназия №1 Учитель информатики: Скабёлкина М.Ю.

«Набор и редактирование текста» Муниципальное общеобразовательное учреждение гимназия №1 Учитель информатики: Скабёлкина М.Ю.  Раскрашивание контурного изображения в программе Photoshop

Раскрашивание контурного изображения в программе Photoshop Создание макросов на языке VBA

Создание макросов на языке VBA Язык запросов SQL. Введение

Язык запросов SQL. Введение Нахождение наибольшего и наименьшего значения. Алгоритмический язык Си++

Нахождение наибольшего и наименьшего значения. Алгоритмический язык Си++ Написание программы

Написание программы Машинное обучение и искусственный интеллект: с нуля до результата. Персональные цифровые сертификаты 2020

Машинное обучение и искусственный интеллект: с нуля до результата. Персональные цифровые сертификаты 2020 GIF2

GIF2 Устройство HDD

Устройство HDD Проект, который должен вернуть игрока к истокам всей культуры

Проект, который должен вернуть игрока к истокам всей культуры Структуры. С / С++. Тема 9

Структуры. С / С++. Тема 9 Базы данных СУБД

Базы данных СУБД Введение в программирование для АСУб и ЭВМб. Тема 1-1

Введение в программирование для АСУб и ЭВМб. Тема 1-1 Структура программы

Структура программы Информатика, тест. 6 класс

Информатика, тест. 6 класс Способы перевода из одной системы счисления в другую. Алгоритм перевода

Способы перевода из одной системы счисления в другую. Алгоритм перевода Основы теории кодирования

Основы теории кодирования Научно-справочный аппарат в текущем делопроизводстве организации и ее архиве

Научно-справочный аппарат в текущем делопроизводстве организации и ее архиве Презентация "MSC.Mvision Workshop 1" - скачать презентации по Информатике

Презентация "MSC.Mvision Workshop 1" - скачать презентации по Информатике Основы публикационной активности

Основы публикационной активности MInecraft. Компьютерная инди-игра

MInecraft. Компьютерная инди-игра Создание Web-сайтов в программе Microsoft FrontPage

Создание Web-сайтов в программе Microsoft FrontPage