- Главная

- Информатика

- Обеспечение безопасности беспроводной локальной сети

Содержание

- 2. Программа Почему атакуют беспроводные локальные сети (WLAN) Ограничение доступа в сети WLAN Аутентификация в сети WLAN

- 3. Почему атакуют беспроводные локальные сети (WLAN) Одним из главных преимуществ беспроводных сетей является удобство в подключении

- 4. Почему атакуют беспроводные локальные сети (WLAN) Вардрайвинг — это процесс передвижения на автомобиле по некоторой области

- 5. Почему атакуют беспроводные локальные сети (WLAN) Один из простейших способов доступа в беспроводную сеть - использовать

- 6. Почему атакуют беспроводные локальные сети (WLAN) В качестве дополнительной меры защиты настоятельно рекомендуется изменить настройки, заданные

- 7. Ограничение доступа в сети WLAN Один из способов ограничения доступа в беспроводную сеть – определить устройствам

- 8. Фильтрация MAC-адресов Такой тип обеспечения безопасности имеет некоторые недостатки. Например, он предполагает, что MAC-адреса всех устройств,

- 9. Аутентификация в сети WLAN Другой способ администрирования доступа - аутентификация. Аутентификация – это предоставление разрешения на

- 10. Открытая аутентификация По умолчанию для беспроводных устройств аутентификация не требуется. Всем устройствам разрешено устанавливать соединения независимо

- 11. Режим предварительных ключей (Pre-shared keys, PSK) При использовании режима PSK точка доступа и клиент должны использовать

- 12. Расширяемый протокол проверки подлинности (Extensible Authentication Protocol, EAP) EAP обеспечивает взаимную или двухстороннюю аутентификацию, а также

- 13. Аутентификация в сети WLAN Если функция аутентификации включена, то независимо от применяемого метода клиент должен успешно

- 14. Шифрование в сети WLAN Аутентификация и фильтрация MAC-адресов могут блокировать взломщику доступ в беспроводную сеть, но

- 15. Шифрование в сети WLAN Протокол WEP – это эффективное средство защиты данных от перехвата. Тем не

- 16. Беспроводный анализатор пакетов mov

- 17. Фильтрация трафика в сети WLAN Помимо управления доступом в сеть WLAN и администрирования прав на использование

- 19. Скачать презентацию

Программа

Почему атакуют беспроводные локальные сети (WLAN)

Ограничение доступа в сети

Программа

Почему атакуют беспроводные локальные сети (WLAN)

Ограничение доступа в сети

Аутентификация в сети WLAN

Шифрование в сети WLAN

Фильтрация трафика в сети WLAN

Почему атакуют беспроводные локальные сети (WLAN)

Одним из главных преимуществ беспроводных сетей

Почему атакуют беспроводные локальные сети (WLAN)

Одним из главных преимуществ беспроводных сетей

Взломщику не требуется физического подключения к вашему компьютеру или к любому другому устройству для получения доступа в вашу сеть. Злоумышленник может настраиваться на сигналы вашей беспроводной сети точно так же как на волну радиостанции.

Взломщик может получить доступ в вашу сеть из любой точки в пределах действия беспроводной связи. Получив доступ к вашей сети, злоумышленники смогут бесплатно воспользоваться вашими Интернет-сервисами, а также получить доступ к компьютерам в сети и повредить файлы, либо украсть персональную или конфиденциальную информацию.

Для защиты от этих уязвимостей беспроводной связи необходимы специальные функции обеспечения безопасности и методы защиты беспроводной локальной сети (WLAN) от внешних атак. Для этого достаточно выполнить несколько несложных операций в процессе исходной настройке беспроводного устройства, а также настроить дополнительные параметры обеспечения безопасности.

Почему атакуют беспроводные локальные сети (WLAN)

Вардрайвинг — это процесс передвижения на

Почему атакуют беспроводные локальные сети (WLAN)

Вардрайвинг — это процесс передвижения на

Процесс, подобный вардрайвингу, известен как war-walking (боевая ходьба), в котором некоторое лицо перемещается по некоторой области пешком в целях обнаружения точки беспроводного доступа. После обнаружения точки доступа в месте обнаружения делается отметка мелом, чтобы обозначить состояние беспроводного соединения.

Почему атакуют беспроводные локальные сети (WLAN)

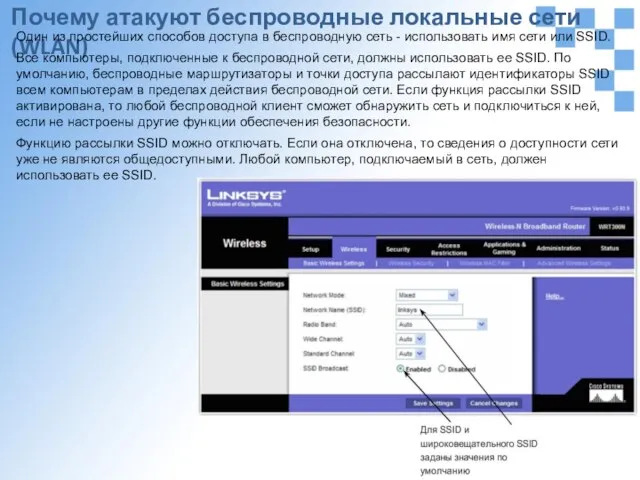

Один из простейших способов доступа в

Почему атакуют беспроводные локальные сети (WLAN)

Один из простейших способов доступа в

Все компьютеры, подключенные к беспроводной сети, должны использовать ее SSID. По умолчанию, беспроводные маршрутизаторы и точки доступа рассылают идентификаторы SSID всем компьютерам в пределах действия беспроводной сети. Если функция рассылки SSID активирована, то любой беспроводной клиент сможет обнаружить сеть и подключиться к ней, если не настроены другие функции обеспечения безопасности.

Функцию рассылки SSID можно отключать. Если она отключена, то сведения о доступности сети уже не являются общедоступными. Любой компьютер, подключаемый в сеть, должен использовать ее SSID.

Почему атакуют беспроводные локальные сети (WLAN)

В качестве дополнительной меры защиты настоятельно

Почему атакуют беспроводные локальные сети (WLAN)

В качестве дополнительной меры защиты настоятельно

Даже если отключена рассылка SSID, существует вероятность проникновения в сеть, если злоумышленнику стал известен SSID, заданный по умолчанию. Если не изменить другие настройки по умолчанию, а именно пароли и IP-адреса, то взломщики могут проникнуть в точку доступа и внести изменения в ее конфигурацию. Настройки, заданные по умолчанию, должны быть изменены на более безопасные и уникальные.

Эти изменения сами по себе еще не гарантируют безопасности вашей сети. Например, SSID передаются открытым текстом. Но сегодня имеются устройства для перехвата беспроводных сигналов и чтения сообщений, составленных открытым текстом. Даже если функция рассылки SSID отключена и значения по умолчанию изменены, взломщики могут узнать имя беспроводной сети с помощью таких устройств. Используя эту информацию, они смогут подключиться к сети. Для обеспечения безопасности беспроводной локальной сети (WLAN) следует использовать комбинацию из нескольких методов защиты.

mov

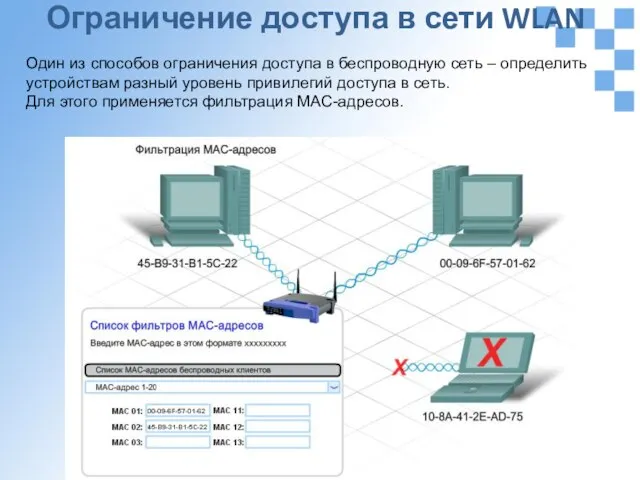

Ограничение доступа в сети WLAN

Один из способов ограничения доступа в беспроводную

Ограничение доступа в сети WLAN

Один из способов ограничения доступа в беспроводную

Для этого применяется фильтрация MAC-адресов.

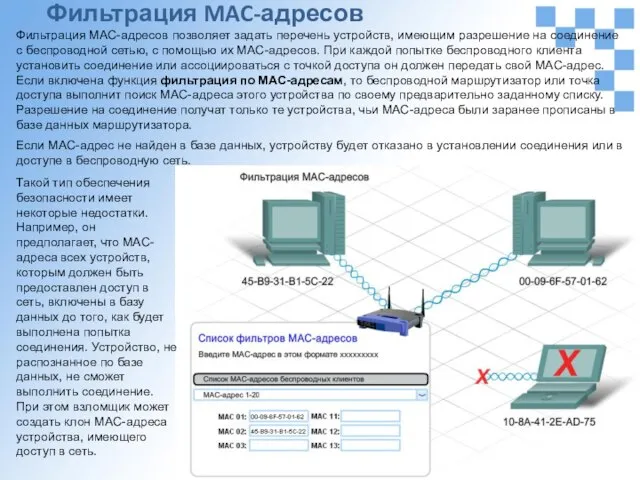

Фильтрация MAC-адресов

Такой тип обеспечения безопасности имеет некоторые недостатки. Например, он предполагает,

Фильтрация MAC-адресов

Такой тип обеспечения безопасности имеет некоторые недостатки. Например, он предполагает,

Фильтрация MAC-адресов позволяет задать перечень устройств, имеющим разрешение на соединение с беспроводной сетью, с помощью их MAC-адресов. При каждой попытке беспроводного клиента установить соединение или ассоциироваться с точкой доступа он должен передать свой MAC-адрес. Если включена функция фильтрация по MAC-адресам, то беспроводной маршрутизатор или точка доступа выполнит поиск MAC-адреса этого устройства по своему предварительно заданному списку. Разрешение на соединение получат только те устройства, чьи MAC-адреса были заранее прописаны в базе данных маршрутизатора.

Если MAC-адрес не найден в базе данных, устройству будет отказано в установлении соединения или в доступе в беспроводную сеть.

Аутентификация в сети WLAN

Другой способ администрирования доступа - аутентификация.

Аутентификация –

Аутентификация в сети WLAN

Другой способ администрирования доступа - аутентификация.

Аутентификация –

Ее цель - выяснить, является ли устройство, пытающееся установить соединение, доверенным устройством.

Наиболее распространена аутентификация по имени пользователя и паролю. В беспроводной среде аутентификация позволяет выполнить проверку подлинности подключенного узла, но процесс проверки выполняется несколько по-другому.

Если включена функция аутентификации, то она должна быть выполнена до того, как клиенту будет предоставлено разрешение на подключение к сети WLAN. Существует три группы методов аутентификации беспроводных сетей: обрыв аутентификация, PSK и EAP.

Открытая аутентификация

По умолчанию для беспроводных устройств аутентификация не требуется. Всем устройствам

Открытая аутентификация

По умолчанию для беспроводных устройств аутентификация не требуется. Всем устройствам

Она может использоваться в сетях, где аутентификация будет выполняться другими средствами после подключения к сети.

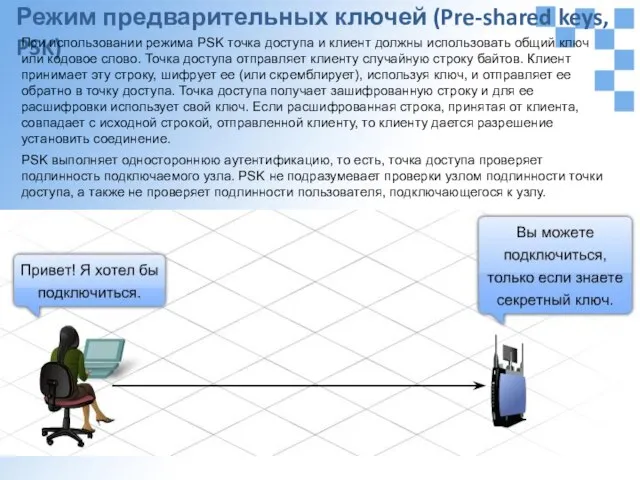

Режим предварительных ключей (Pre-shared keys, PSK)

При использовании режима PSK точка доступа

Режим предварительных ключей (Pre-shared keys, PSK)

При использовании режима PSK точка доступа

PSK выполняет одностороннюю аутентификацию, то есть, точка доступа проверяет подлинность подключаемого узла. PSK не подразумевает проверки узлом подлинности точки доступа, а также не проверяет подлинности пользователя, подключающегося к узлу.

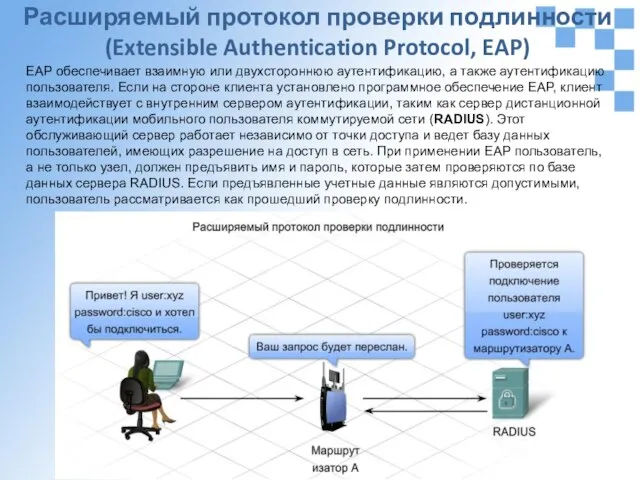

Расширяемый протокол проверки подлинности (Extensible Authentication Protocol, EAP)

EAP обеспечивает взаимную или

Расширяемый протокол проверки подлинности (Extensible Authentication Protocol, EAP)

EAP обеспечивает взаимную или

Аутентификация в сети WLAN

Если функция аутентификации включена, то независимо от применяемого

Аутентификация в сети WLAN

Если функция аутентификации включена, то независимо от применяемого

Если аутентификация прошла успешно, точка доступа затем проверяет MAC-адрес по таблице MAC-адресов. После выполнения проверки точка доступа добавляет MAC-адрес этого узла в свою таблицу узлов. Таким образом, предполагается, что клиент ассоциирован с точкой доступа и имеет разрешение на подключение к сети.

mov

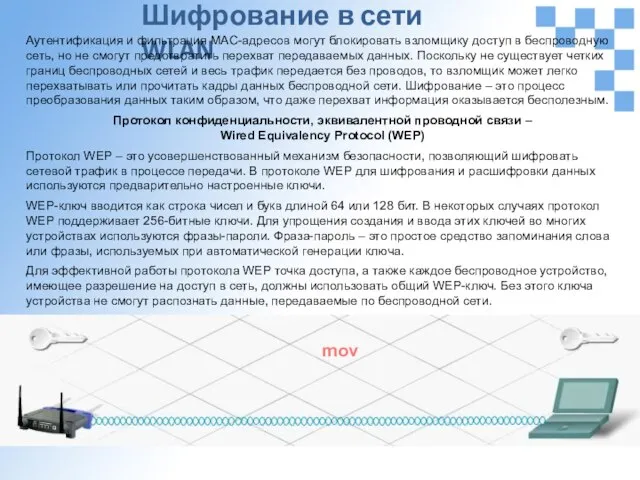

Шифрование в сети WLAN

Аутентификация и фильтрация MAC-адресов могут блокировать взломщику доступ

Шифрование в сети WLAN

Аутентификация и фильтрация MAC-адресов могут блокировать взломщику доступ

Протокол конфиденциальности, эквивалентной проводной связи –

Wired Equivalency Protocol (WEP)

Протокол WEP – это усовершенствованный механизм безопасности, позволяющий шифровать сетевой трафик в процессе передачи. В протоколе WEP для шифрования и расшифровки данных используются предварительно настроенные ключи.

WEP-ключ вводится как строка чисел и букв длиной 64 или 128 бит. В некоторых случаях протокол WEP поддерживает 256-битные ключи. Для упрощения создания и ввода этих ключей во многих устройствах используются фразы-пароли. Фраза-пароль – это простое средство запоминания слова или фразы, используемых при автоматической генерации ключа.

Для эффективной работы протокола WEP точка доступа, а также каждое беспроводное устройство, имеющее разрешение на доступ в сеть, должны использовать общий WEP-ключ. Без этого ключа устройства не смогут распознать данные, передаваемые по беспроводной сети.

mov

Шифрование в сети WLAN

Протокол WEP – это эффективное средство защиты данных

Шифрование в сети WLAN

Протокол WEP – это эффективное средство защиты данных

Одним из средств защиты от такой уязвимости является частая смена ключей. Существует усовершенствованное и безопасное средство шифрования – протокол защищенного доступа Wi-Fi (Wi-Fi Protected Access, (WPA)).

Защищенный доступ к Wi-Fi (WPA)

В протоколе WPA используются ключи шифрования длиной от 64 до 256 бит. При этом WPA, в отличие от WEP, генерирует новые динамические ключи при каждой попытке клиента установить соединение с точкой доступа. По этой причине WPA считается более безопасным, чем WEP, так как его значительно труднее взломать.

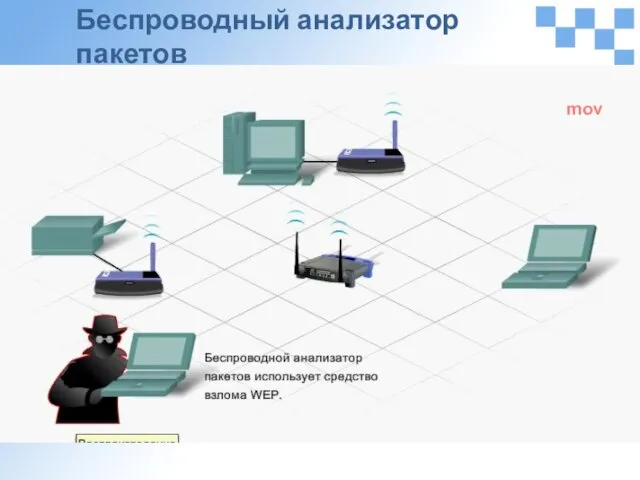

Беспроводный анализатор пакетов

mov

Беспроводный анализатор пакетов

mov

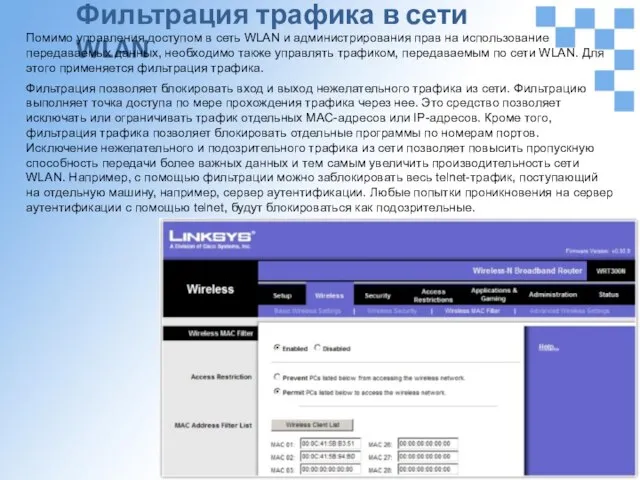

Фильтрация трафика в сети WLAN

Помимо управления доступом в сеть WLAN и

Фильтрация трафика в сети WLAN

Помимо управления доступом в сеть WLAN и

Фильтрация позволяет блокировать вход и выход нежелательного трафика из сети. Фильтрацию выполняет точка доступа по мере прохождения трафика через нее. Это средство позволяет исключать или ограничивать трафик отдельных MAC-адресов или IP-адресов. Кроме того, фильтрация трафика позволяет блокировать отдельные программы по номерам портов. Исключение нежелательного и подозрительного трафика из сети позволяет повысить пропускную способность передачи более важных данных и тем самым увеличить производительность сети WLAN. Например, с помощью фильтрации можно заблокировать весь telnet-трафик, поступающий на отдельную машину, например, сервер аутентификации. Любые попытки проникновения на сервер аутентификации с помощью telnet, будут блокироваться как подозрительные.

Поняття моделі. Типи моделей. Урок 5. 5 класс

Поняття моделі. Типи моделей. Урок 5. 5 класс Криптография с открытым ключом

Криптография с открытым ключом Принципы работы в сети. Сетевая модель

Принципы работы в сети. Сетевая модель Мобильное Электронное Образование – безопасная цифровая образовательная среда

Мобильное Электронное Образование – безопасная цифровая образовательная среда Средства вычислительной техники

Средства вычислительной техники Современные проблемы науки в области инфокоммуникаций

Современные проблемы науки в области инфокоммуникаций Построение перпендикуляра к заданной прямой

Построение перпендикуляра к заданной прямой Базы данных

Базы данных Презентация Осваеваем перевод из одной системы счисления в другую

Презентация Осваеваем перевод из одной системы счисления в другую Основные конструкции языка программирования в 1С: Предприятие

Основные конструкции языка программирования в 1С: Предприятие Компьютерные вирусы

Компьютерные вирусы Презентация "Мобильная зависимость и её последствия" - скачать презентации по Информатике

Презентация "Мобильная зависимость и её последствия" - скачать презентации по Информатике PaperСut MF Training. Training Documentation

PaperСut MF Training. Training Documentation История виртуальной и дополненной реальности

История виртуальной и дополненной реальности Язык программирования С++

Язык программирования С++ Алгоритмическая конструкция Ветвление. 8 класс

Алгоритмическая конструкция Ветвление. 8 класс Созд сайта

Созд сайта Презентация "Информационные ресурсы Интернета" - скачать презентации по Информатике

Презентация "Информационные ресурсы Интернета" - скачать презентации по Информатике Язык программирования “Cello”

Язык программирования “Cello” Тариф Государственные закупки

Тариф Государственные закупки Язык запросов к реляционным базам данных

Язык запросов к реляционным базам данных Основы веб-дизайна

Основы веб-дизайна Как защититься от кибермошенничества

Как защититься от кибермошенничества Bluetooth PC Stacks

Bluetooth PC Stacks Компьютерная графика. Знакомство с графическим редактором Kolour Paint»

Компьютерная графика. Знакомство с графическим редактором Kolour Paint» Официальные сообщества в социальных сетях

Официальные сообщества в социальных сетях Презентация по информатике На тему: компьютерная мышь

Презентация по информатике На тему: компьютерная мышь Экосистема PHP

Экосистема PHP