Содержание

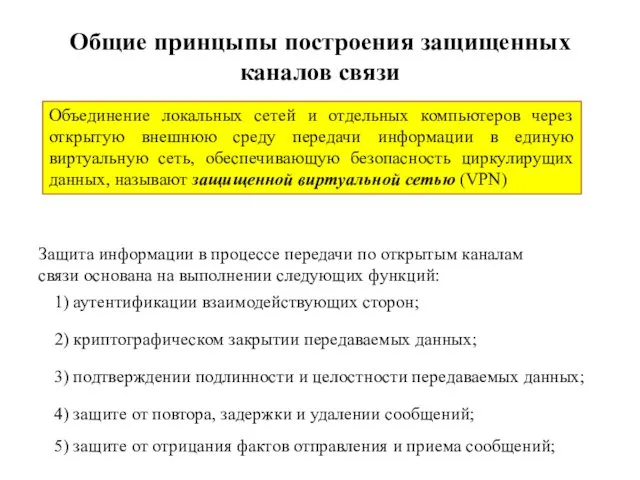

- 2. Общие принцыпы построения защищенных каналов связи Защита информации в процессе передачи по открытым каналам связи основана

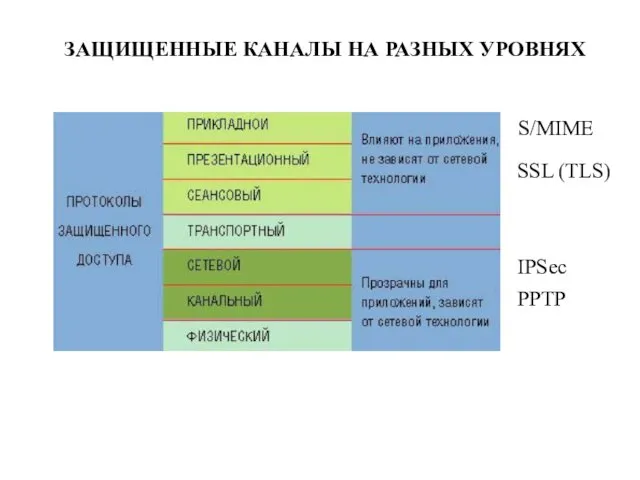

- 3. ЗАЩИЩЕННЫЕ КАНАЛЫ НА РАЗНЫХ УРОВНЯХ S/MIME SSL (TLS) IPSec PPTP

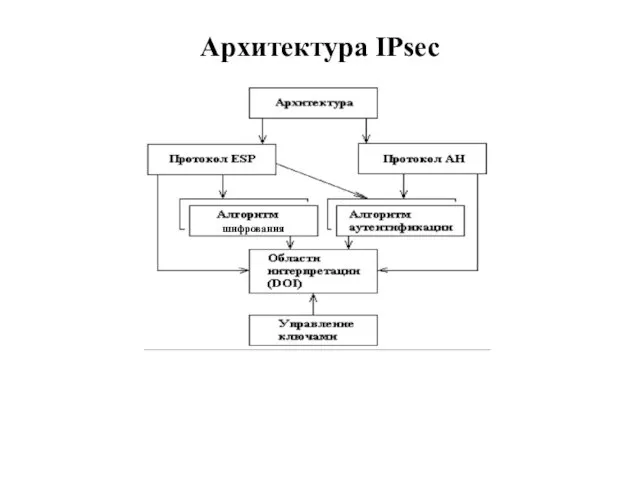

- 4. Архитектура IPsec шифрования

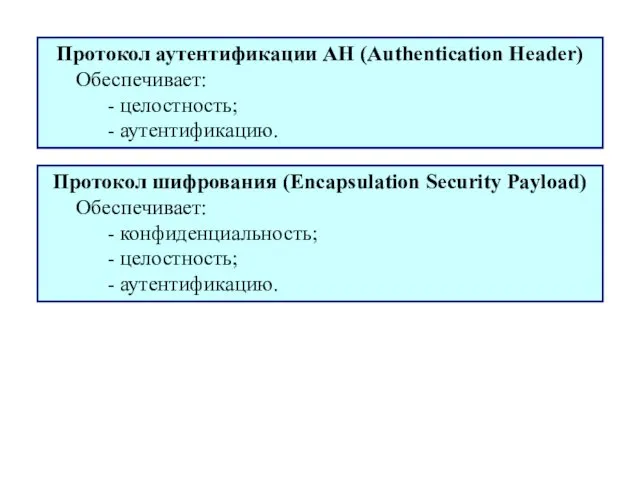

- 5. Протокол аутентификации AH (Authentication Header) Обеспечивает: - целостность; - аутентификацию. Протокол шифрования (Encapsulation Security Payload) Обеспечивает:

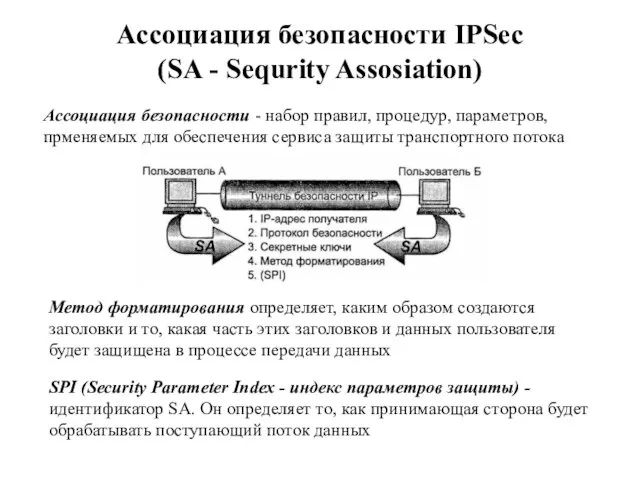

- 6. Ассоциация безопасности IPSec (SA - Sequrity Assosiation) Ассоциация безопасности - набор правил, процедур, параметров, прменяемых для

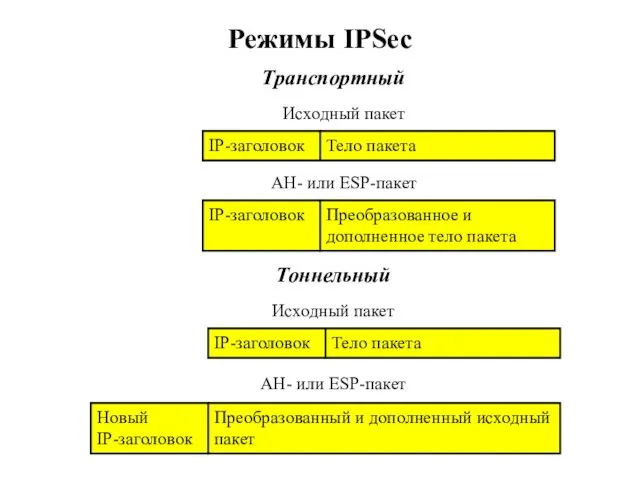

- 7. Режимы IPSec Транспортный Тоннельный

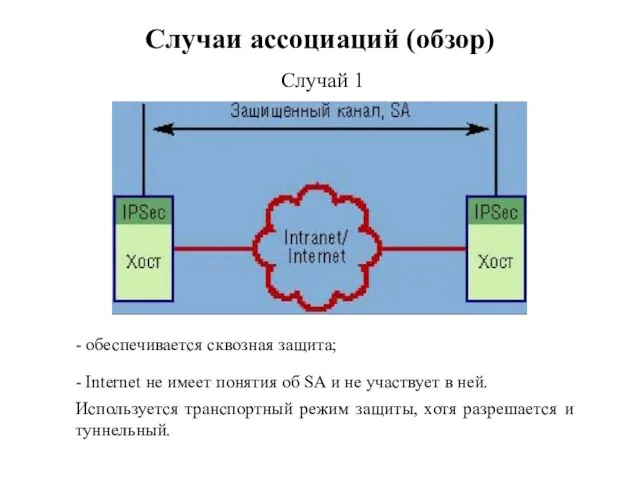

- 8. Случаи ассоциаций (обзор) Используется транспортный режим защиты, хотя разрешается и туннельный. - обеспечивается сквозная защита; -

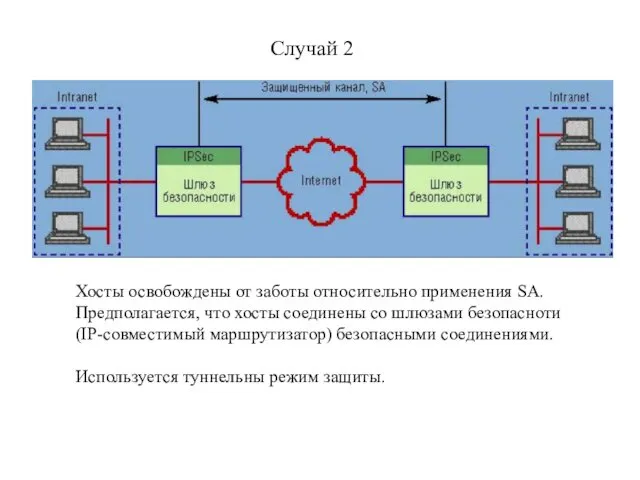

- 9. Случай 2 Хосты освобождены от заботы относительно применения SA. Предполагается, что хосты соединены со шлюзами безопасноти

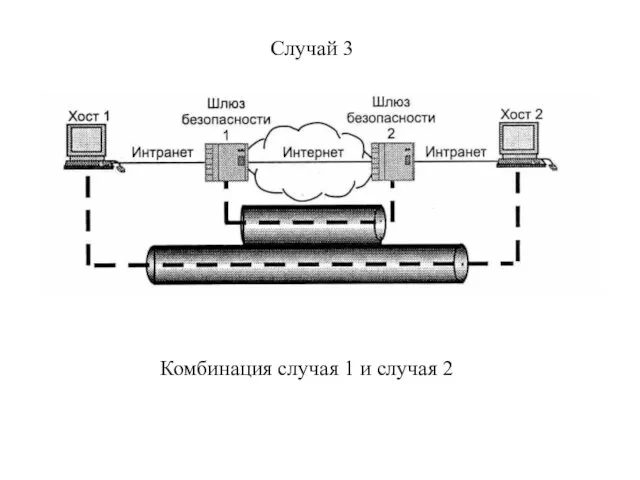

- 10. Случай 3 Комбинация случая 1 и случая 2

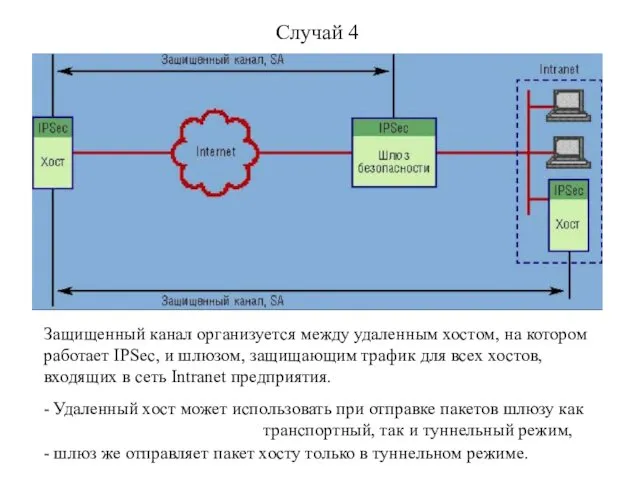

- 11. Случай 4 Защищенный канал организуется между удаленным хостом, на котором работает IPSec, и шлюзом, защищающим трафик

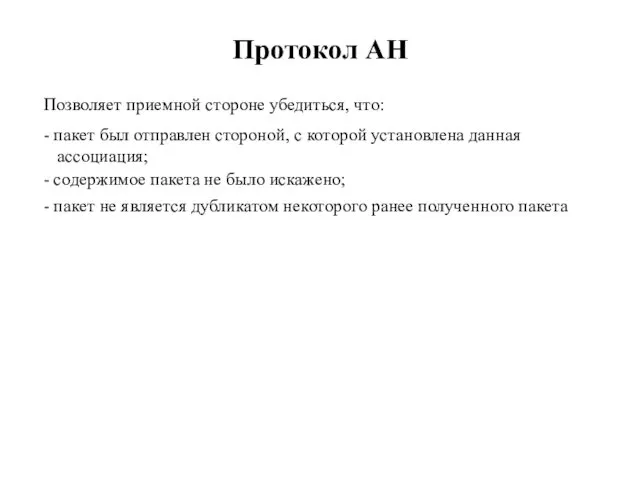

- 12. Протокол AH Позволяет приемной стороне убедиться, что: - пакет был отправлен стороной, с которой установлена данная

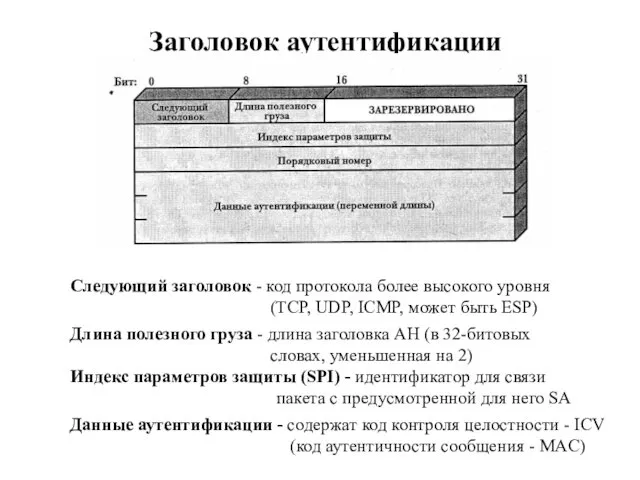

- 13. Заголовок аутентификации Следующий заголовок - код протокола более высокого уровня (TCP, UDP, ICMP, может быть ESP)

- 14. Код контроля целостности Для контроля целостности сообщения используется хэш-функция с ключом (MD5 или SHA1 или к.л.

- 15. Транспортный и туннельный режимы

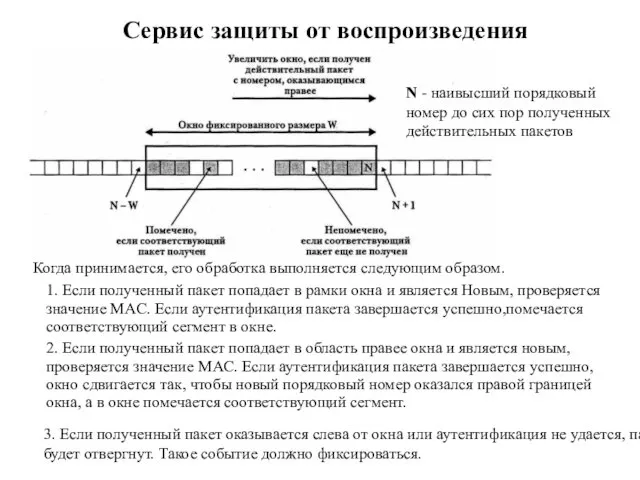

- 16. Сервис защиты от воспроизведения Когда принимается, его обработка выполняется следующим образом. 1. Если полученный пакет попадает

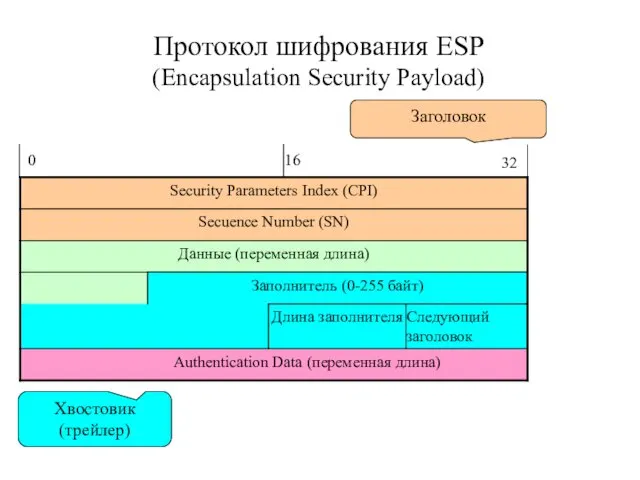

- 17. Протокол шифрования ESP (Encapsulation Security Payload) 0 16 32 Заголовок Хвостовик (трейлер)

- 18. Заполнитель может понадобиться в трех случаях: - заполнитель можно использовать для сокрытия действительного размера пакета в

- 19. Размещение полей заголовка ESP в транспортном режиме, а также его области защиты по двум группам функций

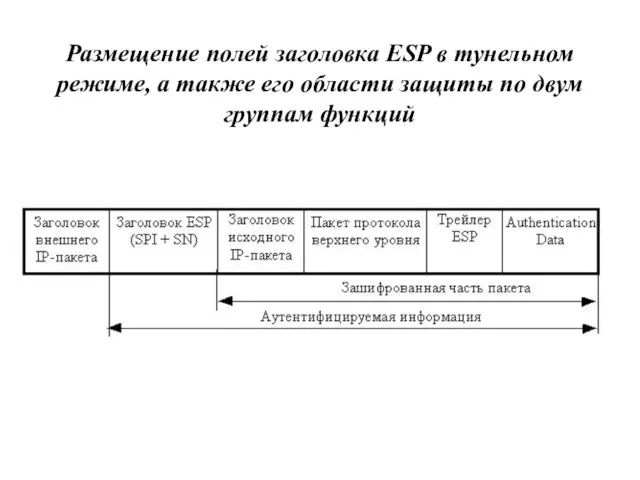

- 20. Размещение полей заголовка ESP в тунельном режиме, а также его области защиты по двум группам функций

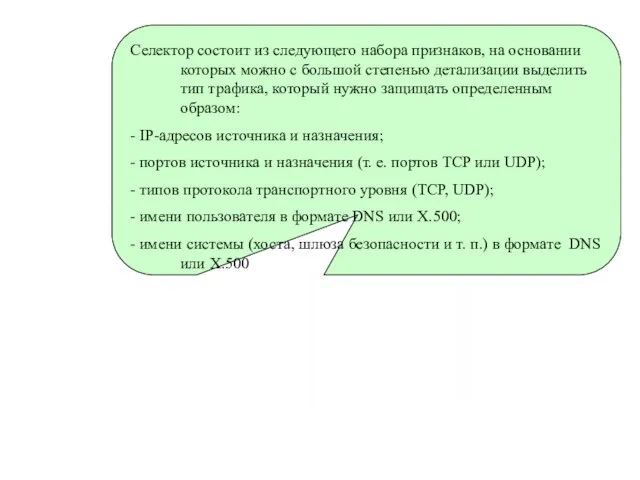

- 21. БАЗЫ ДАННЫХ SAD И SPD SPD SAD Селектор состоит из следующего набора признаков, на основании которых

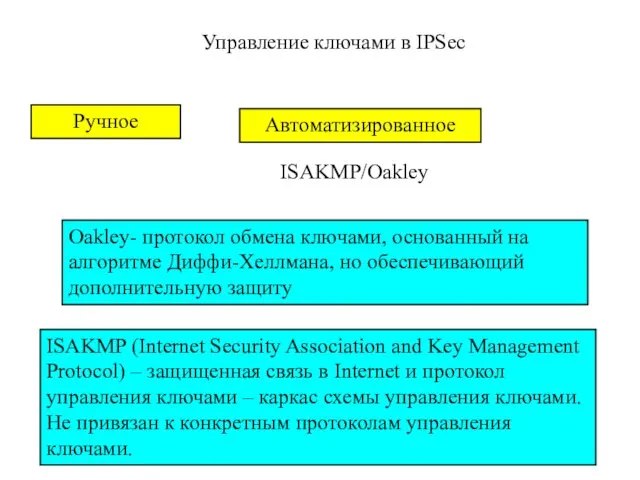

- 22. Управление ключами в IPSec Ручное Автоматизированное ISAKMP/Oakley Oakley- протокол обмена ключами, основанный на алгоритме Диффи-Хеллмана, но

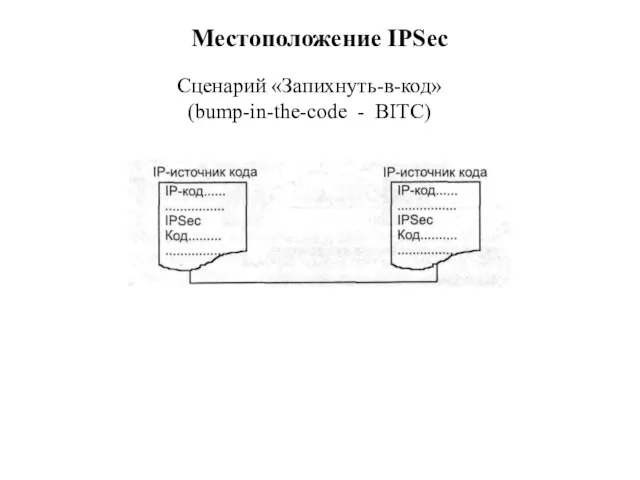

- 23. Местоположение IPSec

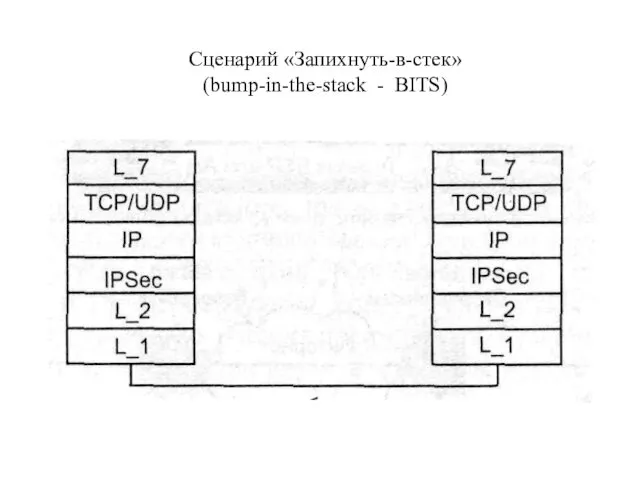

- 24. Сценарий «Запихнуть-в-стек» (bump-in-the-stack - BITS)

- 26. Скачать презентацию

Семинары по подготовке к Олимпиаде D-Link по сетевым технологиям

Семинары по подготовке к Олимпиаде D-Link по сетевым технологиям Комунікація як інструмент підвищення привабливості громади

Комунікація як інструмент підвищення привабливості громади Строки в языке программирования C++

Строки в языке программирования C++ Лекция 4. Ссылочные типы. Операторы цикла.

Лекция 4. Ссылочные типы. Операторы цикла.  Понятие о локальных сетях

Понятие о локальных сетях Каскадные таблицы стилей – CSS. (Тема 8)

Каскадные таблицы стилей – CSS. (Тема 8) Спам и защита от него

Спам и защита от него Система криптографического обеспечения Карма

Система криптографического обеспечения Карма Организация вычислений в электронных таблицах обработка числовой информации в электронных таблицах

Организация вычислений в электронных таблицах обработка числовой информации в электронных таблицах Проект "База данных книг"

Проект "База данных книг" Кодирование и представление информации

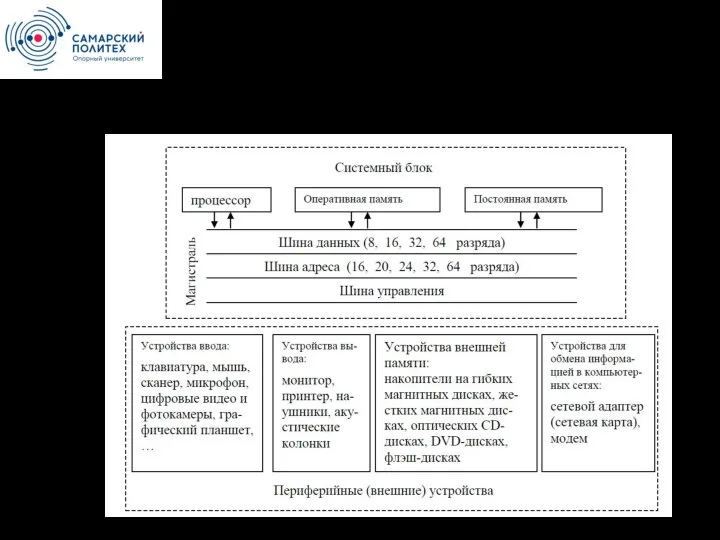

Кодирование и представление информации Компьютер

Компьютер Циклический алгоритм

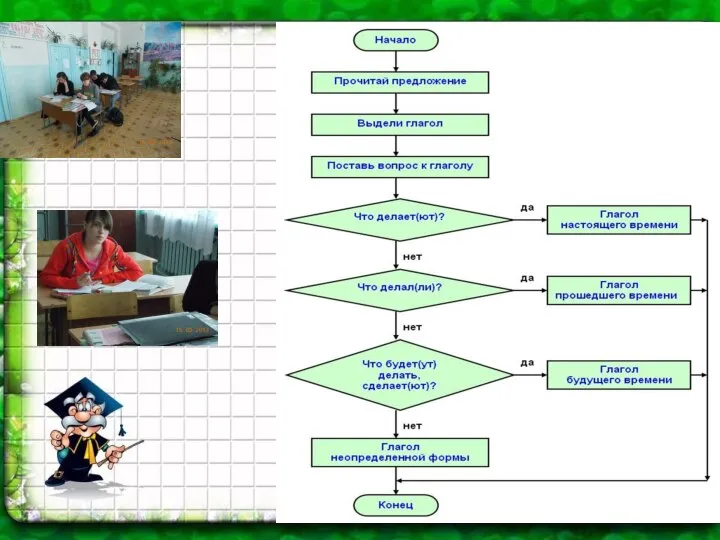

Циклический алгоритм Работа с информацией

Работа с информацией Разработка игр. Гейм-дизайн

Разработка игр. Гейм-дизайн Город, о котором я мечтаю

Город, о котором я мечтаю пк

пк Презентация "Применение эффектов" - скачать презентации по Информатике

Презентация "Применение эффектов" - скачать презентации по Информатике Презентация "Разработка мультимедийных приложений для MeeGo" - скачать презентации по Информатике

Презентация "Разработка мультимедийных приложений для MeeGo" - скачать презентации по Информатике Reveal the halloween picture (game)

Reveal the halloween picture (game) Интеллектуальные информационные системы. Задача о ходе коня

Интеллектуальные информационные системы. Задача о ходе коня Функции тележурналистики А.В. Земскова

Функции тележурналистики А.В. Земскова Алгоритмы и кейсы

Алгоритмы и кейсы Презентация "знания" - скачать презентации по Информатике

Презентация "знания" - скачать презентации по Информатике Использование информационно-коммуникационных технологий на уроках литературного чтения

Использование информационно-коммуникационных технологий на уроках литературного чтения Администрирование БД Системные и пользовательские БД SQL Server 2000

Администрирование БД Системные и пользовательские БД SQL Server 2000 Логика высказываний Алгоритм построения таблиц истинности Автор: Сергеев Евгений Викторович МОУ СОШ №4 г. Миньяра Челябинск

Логика высказываний Алгоритм построения таблиц истинности Автор: Сергеев Евгений Викторович МОУ СОШ №4 г. Миньяра Челябинск System buses (lecture 5)

System buses (lecture 5)