Содержание

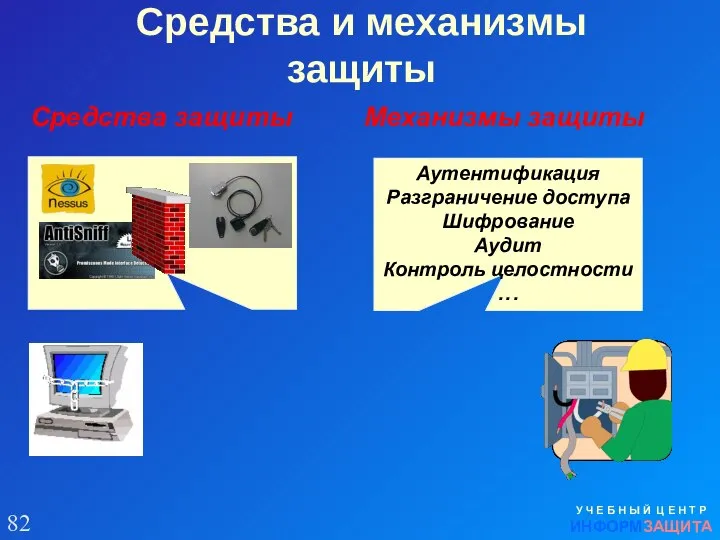

- 2. У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА Аутентификация Разграничение доступа

- 3. У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА ОСНОВНЫЕ ЗАЩИТНЫЕ МЕХАНИЗМЫ

- 4. Идентификация (субъекта или объекта): 1) именование (присвоение имен-идентификаторов); 2) опознавание (выделение конкретного из множества). У Ч

- 5. Субъекты и объекты

- 6. Субъекты и объекты Объект доступа - пассивная сущность операционной системы (файл, каталог, блок памяти) Субъект доступа

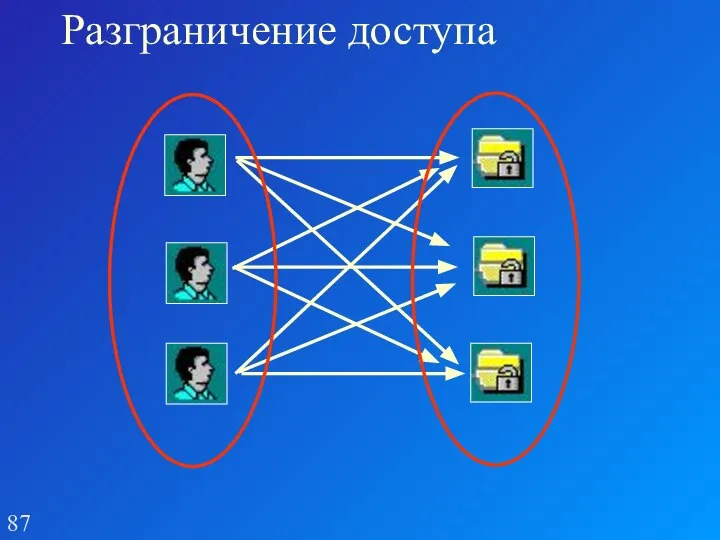

- 7. Разграничение доступа

- 8. Разграничение доступа избирательное управление доступом полномочное управление доступом

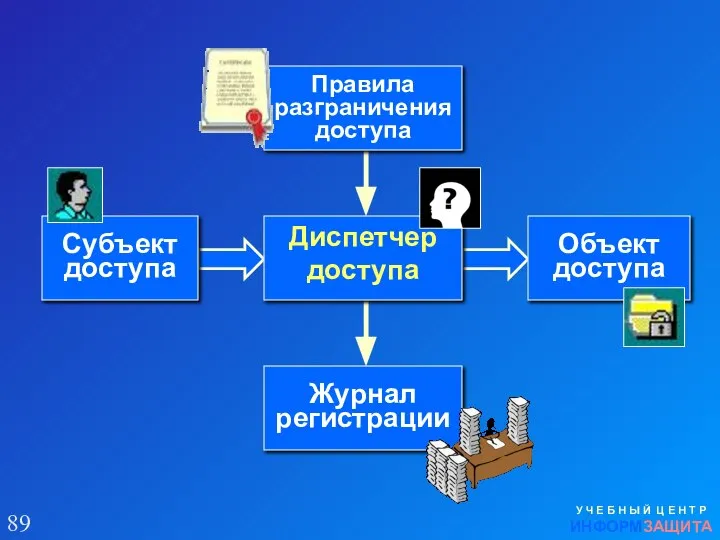

- 9. Диспетчер доступа У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА Субъект

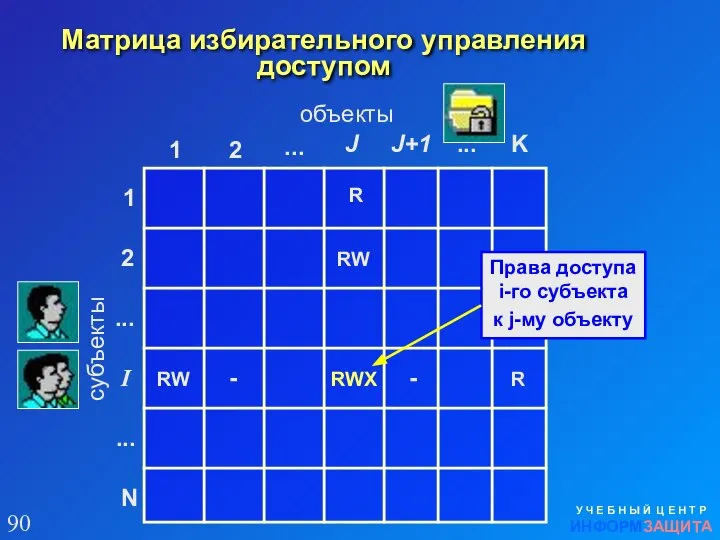

- 10. Матрица избирательного управления доступом У Ч Е Б Н Ы Й Ц Е Н Т Р

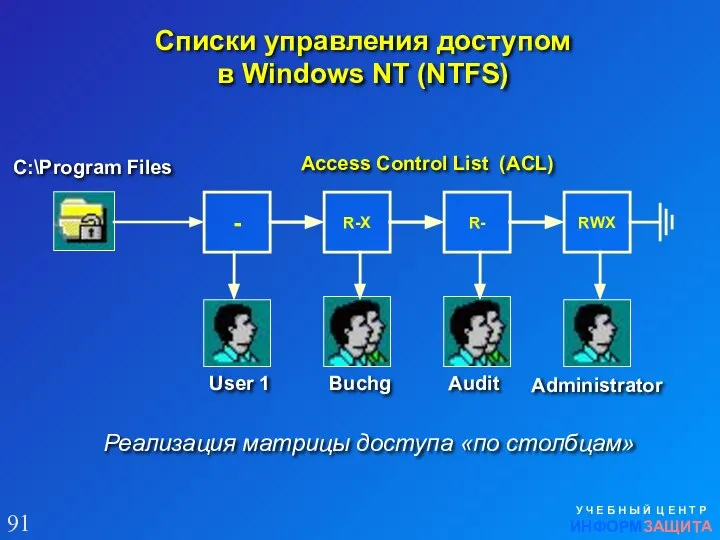

- 11. Списки управления доступом в Windows NT (NTFS) У Ч Е Б Н Ы Й Ц Е

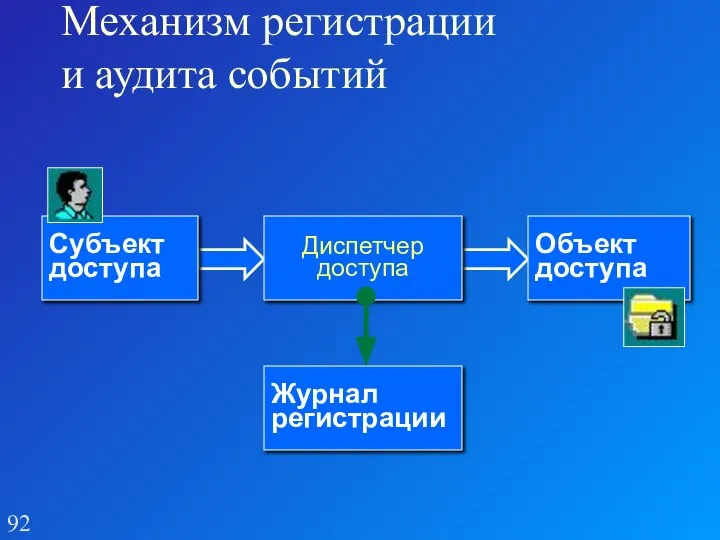

- 12. Механизм регистрации и аудита событий Диспетчер доступа Субъект доступа Объект доступа Журнал регистрации

- 13. Механизм контроля целостности предназначен для своевременного обнаружения фактов модификации (искажения, подмены) ресурсов системы (данных, программ, секторов

- 14. Криптографические методы защиты позволяют решать следующие задачи: У Ч Е Б Н Ы Й Ц Е

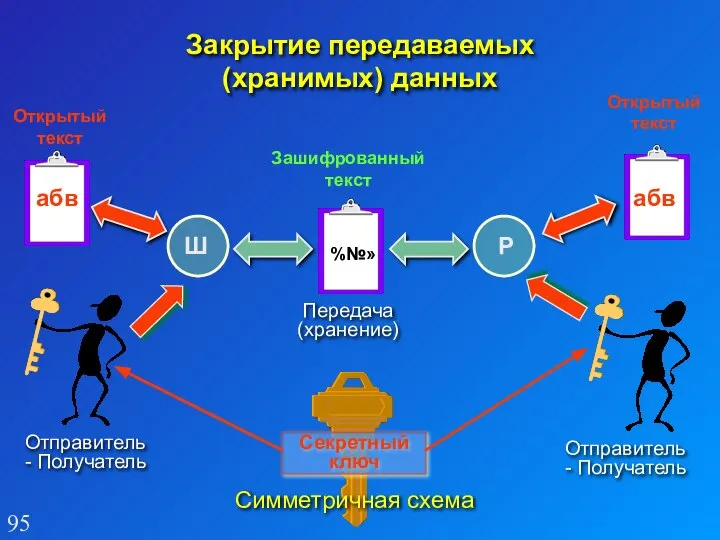

- 15. Закрытие передаваемых (хранимых) данных Отправитель - Получатель Симметричная схема Открытый текст Открытый текст абв абв %№»

- 16. Закрытие передаваемых (хранимых) данных У Ч Е Б Н Ы Й Ц Е Н Т Р

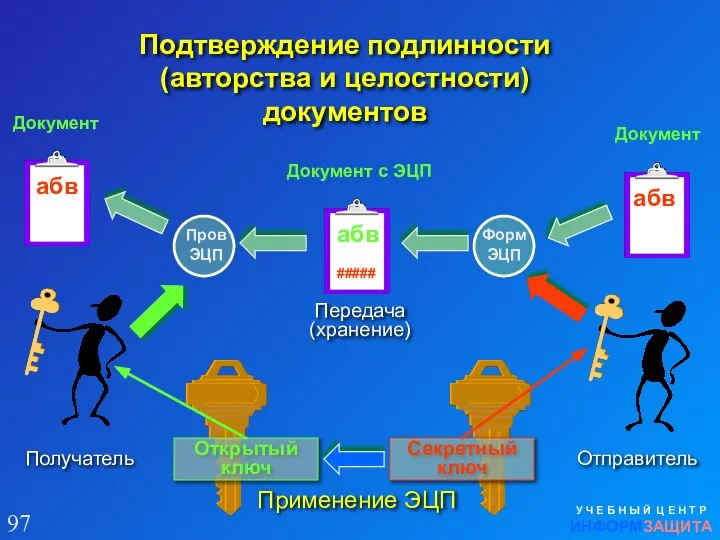

- 17. Подтверждение подлинности (авторства и целостности) документов У Ч Е Б Н Ы Й Ц Е Н

- 18. Защита периметра сетей У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА

- 19. Поиск и устранение уязвимостей У Ч Е Б Н Ы Й Ц Е Н Т Р

- 20. Обнаружение атак У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА МЭ

- 21. Средства обеспечения безопасности Внутренние серверы Рабочие места DMZ-1 DMZ-2 Филиал Мобильные сотрудники Ресурсы Internet Пользователи Internet

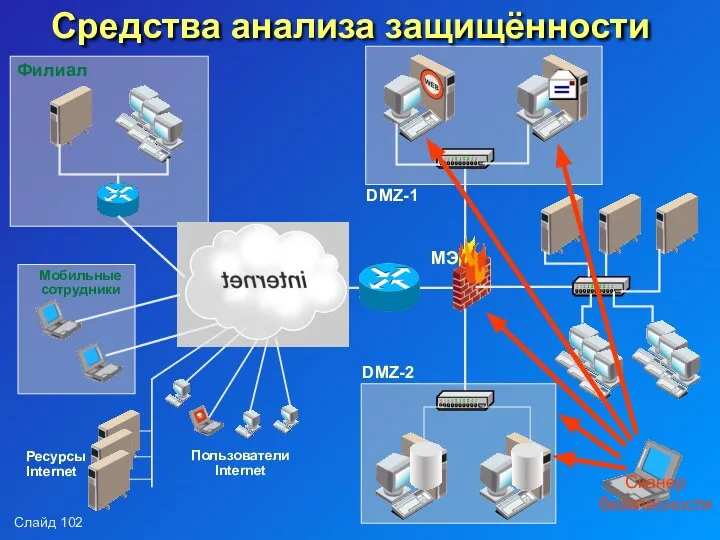

- 22. Средства анализа защищённости DMZ-1 DMZ-2 Филиал Мобильные сотрудники Ресурсы Internet Пользователи Internet МЭ Сканер безопасности

- 23. Средства обнаружения атак DMZ-1 DMZ-2 Филиал Мобильные сотрудники Ресурсы Internet Пользователи Internet МЭ

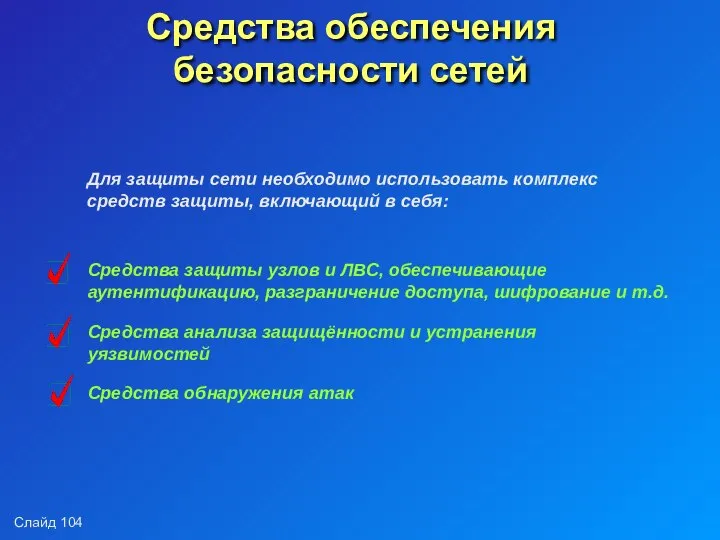

- 24. Средства обеспечения безопасности сетей Для защиты сети необходимо использовать комплекс средств защиты, включающий в себя: Средства

- 26. Скачать презентацию

UDP сокеты. Протокол пользовательских дейтаграмм(UDP)

UDP сокеты. Протокол пользовательских дейтаграмм(UDP) Презентация "Радиаторы и вентиляторы" - скачать презентации по Информатике

Презентация "Радиаторы и вентиляторы" - скачать презентации по Информатике Исследование операций. Лекция 5

Исследование операций. Лекция 5 Построение кривой Безье в среде Visual Studio с использованием языка программирования С#

Построение кривой Безье в среде Visual Studio с использованием языка программирования С# Типы алгоритмов. Способы реализации методы построения

Типы алгоритмов. Способы реализации методы построения Дети и электронные ресурсы Кисловская Г.А. 27.04.11 г.

Дети и электронные ресурсы Кисловская Г.А. 27.04.11 г. Обработка информации

Обработка информации Актуальные утилиты обслуживания жёстких дисков

Актуальные утилиты обслуживания жёстких дисков Презентация "История антивирусного проекта ДиалогНауки" - скачать презентации по Информатике

Презентация "История антивирусного проекта ДиалогНауки" - скачать презентации по Информатике Web-страницы и Web-сайты

Web-страницы и Web-сайты Хранение информации и её носители. Запись информации на носители

Хранение информации и её носители. Запись информации на носители Безопасность, гигиена, эргономика, ресурсосбережение. Защита информации, антивирусная защита

Безопасность, гигиена, эргономика, ресурсосбережение. Защита информации, антивирусная защита Инициация (запуск) проекта

Инициация (запуск) проекта Что такое большие данные и чем они прекрасны. Лаборатория наук о больших данных и проблемах общества

Что такое большие данные и чем они прекрасны. Лаборатория наук о больших данных и проблемах общества Презентация "Алгоритм с ветвлением в среде программирования Turbo Pascal" - скачать презентации по Информатике

Презентация "Алгоритм с ветвлением в среде программирования Turbo Pascal" - скачать презентации по Информатике 1 - Основы языка Python

1 - Основы языка Python Раздел 5.1 Расчет статической аэроупругости. Теория

Раздел 5.1 Расчет статической аэроупругости. Теория  Windows PowerShell. GUI хост для PowerShell

Windows PowerShell. GUI хост для PowerShell Урок 38

Урок 38 Растровое кодирование изображений

Растровое кодирование изображений Алгоритм. Введение в программирование

Алгоритм. Введение в программирование Виды баз данных

Виды баз данных Система публикации информации о нарушениях ПДД

Система публикации информации о нарушениях ПДД Организация и функционирование ЭВМ. (Лекция 1)

Организация и функционирование ЭВМ. (Лекция 1) Презентация на тему Интернет как глобальная информационная система

Презентация на тему Интернет как глобальная информационная система  Интерфейсы ПK Студент группы п12-1д Франко дмитрий

Интерфейсы ПK Студент группы п12-1д Франко дмитрий  Раздел Компас-3d

Раздел Компас-3d Работа судебных участков мировых судей с сервисами ГАС Правосудие

Работа судебных участков мировых судей с сервисами ГАС Правосудие