Содержание

- 2. Назначение продуктов компании ISS Автоматизация процесса поиска уязвимостей узлов, протоколов и служб IP - сетей Автоматизация

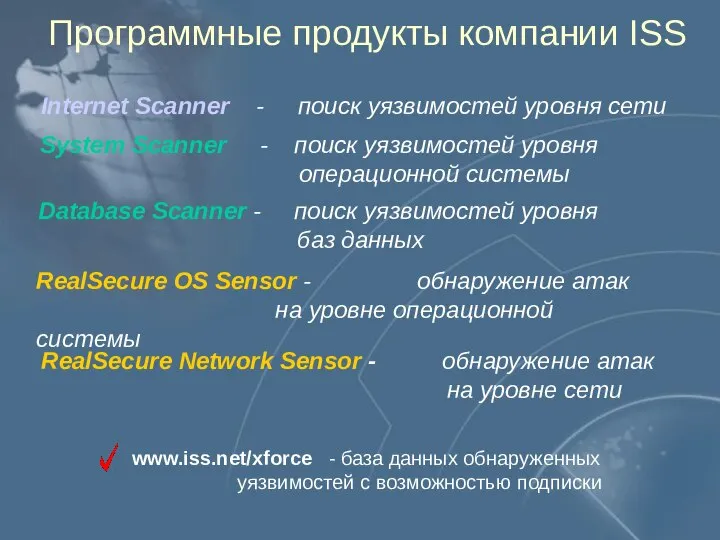

- 3. Программные продукты компании ISS Internet Scanner - поиск уязвимостей уровня сети System Scanner - поиск уязвимостей

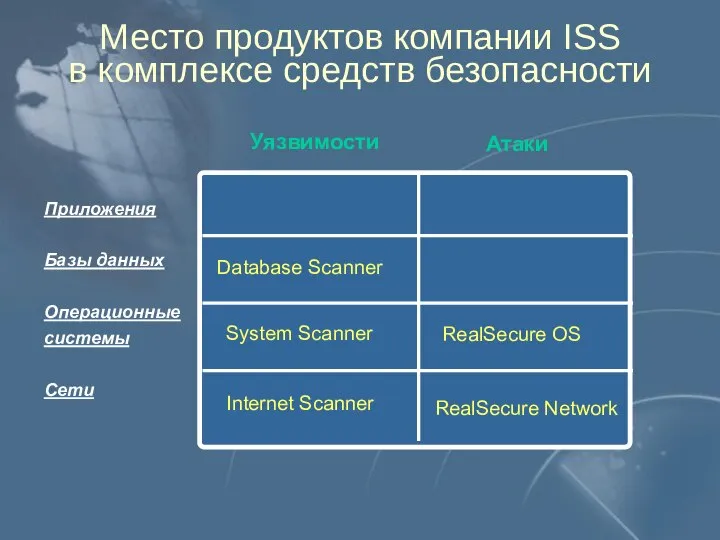

- 4. Место продуктов компании ISS в комплексе средств безопасности Приложения Базы данных Операционные системы Сети Уязвимости Атаки

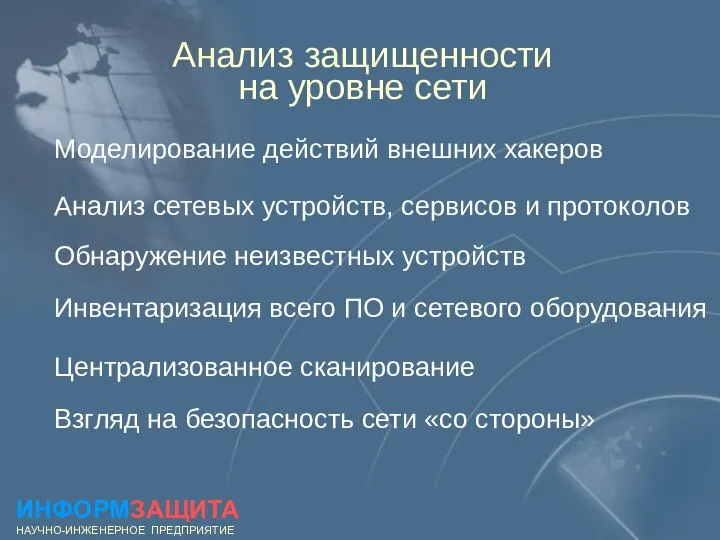

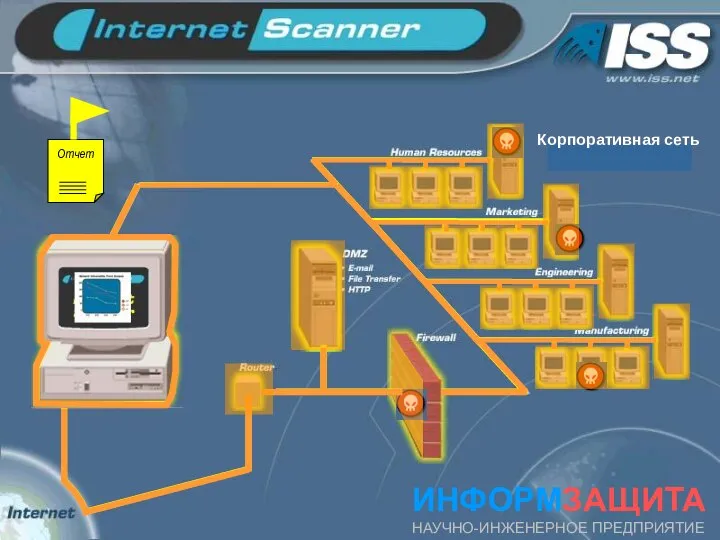

- 5. Анализ защищенности на уровне сети Моделирование действий внешних хакеров Анализ сетевых устройств, сервисов и протоколов Обнаружение

- 6. Анализ защищенности сетевых служб и протоколов стека TCP/IP Анализ защищенности рабочих станций (Windows 3.x, 9x, NT,

- 7. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

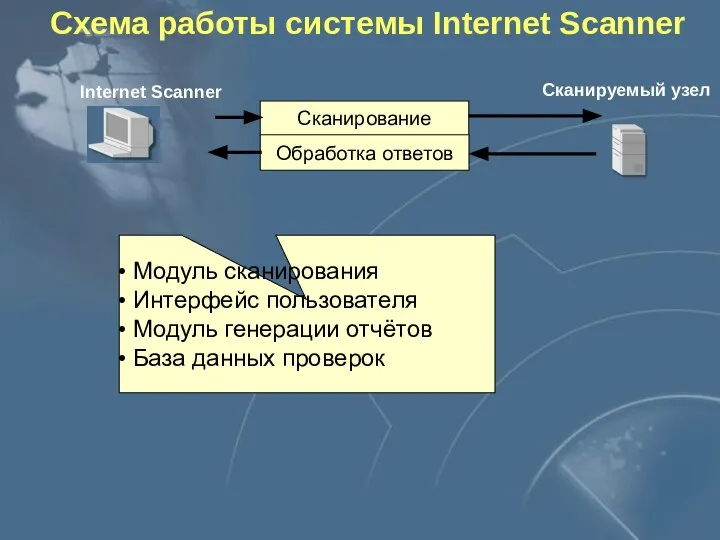

- 8. Internet Scanner Сканируемый узел Сканирование Обработка ответов Схема работы системы Internet Scanner Модуль сканирования Интерфейс пользователя

- 9. Принципы работы Internet Scanner Сканирование механизм пассивного анализа, с помощью которого сканер пытается определить наличие уязвимости

- 10. Характеристики Почти 800 проверок Гибкая настройка Параллельное сканирование до 128 узлов сети Запуск по расписанию Работа

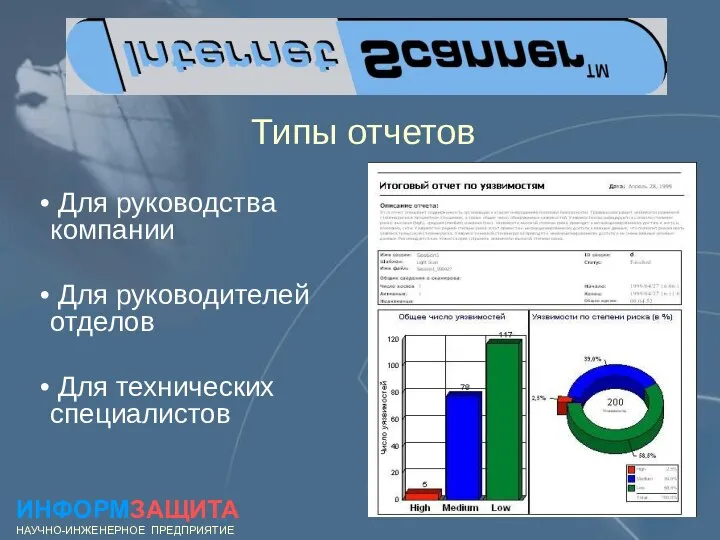

- 11. Типы отчетов Для руководства компании Для руководителей отделов Для технических специалистов ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

- 12. Особенности Internet Scanner Начиная с версии 6.0 Усовершенствованный интерфейс Встроенный редактор политик Policy Editor Аналогичен проводнику

- 13. Недостатки Internet Scanner Сбои при определении служб UDP Повышенные требования к полосе пропускания сети Отсутствие централизованного

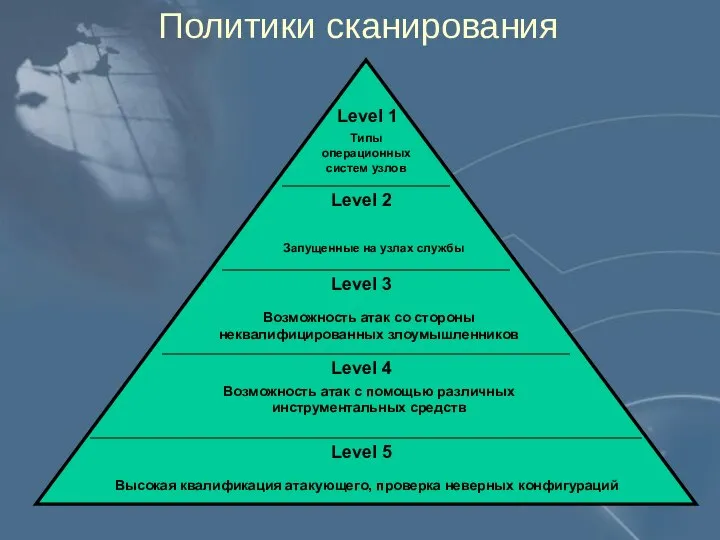

- 14. Политики сканирования Level 1 Level 2 Level 3 Level 4 Level 5 Возможность атак со стороны

- 15. Сессии сканирования Определение Политика Множество устройств Ключ

- 16. Key = характеризует лицензию на Internet Scanner. Ключ лицензирования

- 17. Дистрибутив Key file – файл с ключом лицензирования Windows NT или Windows 2000 Professional CD Необходимые

- 19. Скачать презентацию

Информационные процессы. Хранение, передача, обработка информации

Информационные процессы. Хранение, передача, обработка информации Облачные технологии

Облачные технологии Безопасный интернет

Безопасный интернет Решение задач с помощью электронных таблиц. 9 класс

Решение задач с помощью электронных таблиц. 9 класс Компьютерная инженерная графика. Тема занятия: Введение в начертательную геометрию

Компьютерная инженерная графика. Тема занятия: Введение в начертательную геометрию Системное программное обеспечение: антивирусные программы

Системное программное обеспечение: антивирусные программы Разработка информационной системы Сотрудники на примере ООО ФАСТ

Разработка информационной системы Сотрудники на примере ООО ФАСТ История счета и систем счисления

История счета и систем счисления Знайомство з клавіатурою

Знайомство з клавіатурою Электронные таблицы Microsoft Excel. Типы таблиц

Электронные таблицы Microsoft Excel. Типы таблиц Топологии компьютерных сетей

Топологии компьютерных сетей Java database connectivity (JDBC)

Java database connectivity (JDBC) Информационные ресурсы. Этические и правовые нормы информационной деятельности

Информационные ресурсы. Этические и правовые нормы информационной деятельности Аттестационная работа. Образовательная программа кружка Эрудит по информатике и ИКТ

Аттестационная работа. Образовательная программа кружка Эрудит по информатике и ИКТ Как очистить компьютер от мусора

Как очистить компьютер от мусора Техника безопасности и правила поведения при работе в компьютерном классе

Техника безопасности и правила поведения при работе в компьютерном классе Классный час Здоровье и безопасность детей в мире ИКТ и Интернет

Классный час Здоровье и безопасность детей в мире ИКТ и Интернет Начала технологии создания электронных таблиц средствами EXCEL

Начала технологии создания электронных таблиц средствами EXCEL Тема: «Настройка параметров страницы Word 2007»

Тема: «Настройка параметров страницы Word 2007»  Дистанционный юридический сервис Личный адвокат

Дистанционный юридический сервис Личный адвокат Программирование квадрокоптеров

Программирование квадрокоптеров Информационный менеджмент как технология организации управленческой деятельности

Информационный менеджмент как технология организации управленческой деятельности Языки программирования, их классификация. Системы программирования тест

Языки программирования, их классификация. Системы программирования тест Игровая индустрия в области игр жанра FPS

Игровая индустрия в области игр жанра FPS Тема: Линейный алгоритм. Создание программ.

Тема: Линейный алгоритм. Создание программ. Инвестиционная идея. Мобильное приложение

Инвестиционная идея. Мобильное приложение Основные понятия теории графов и его элементов

Основные понятия теории графов и его элементов Как GC освобождает память

Как GC освобождает память