Содержание

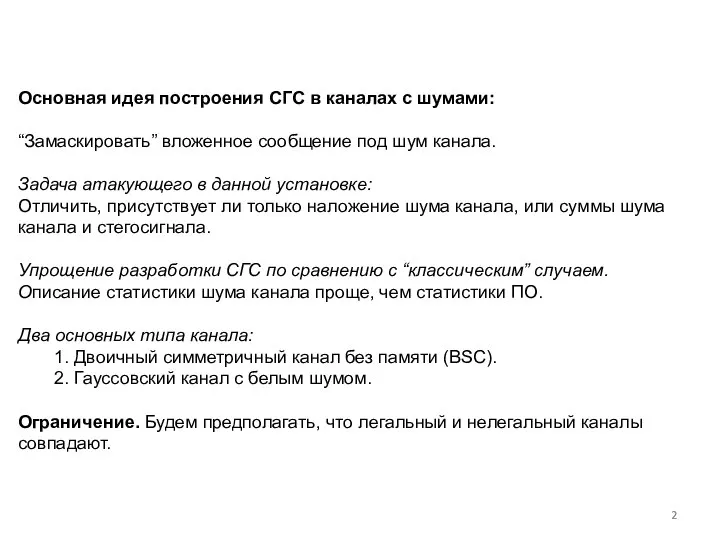

- 2. Основная идея построения СГС в каналах с шумами: “Замаскировать” вложенное сообщение под шум канала. Задача атакующего

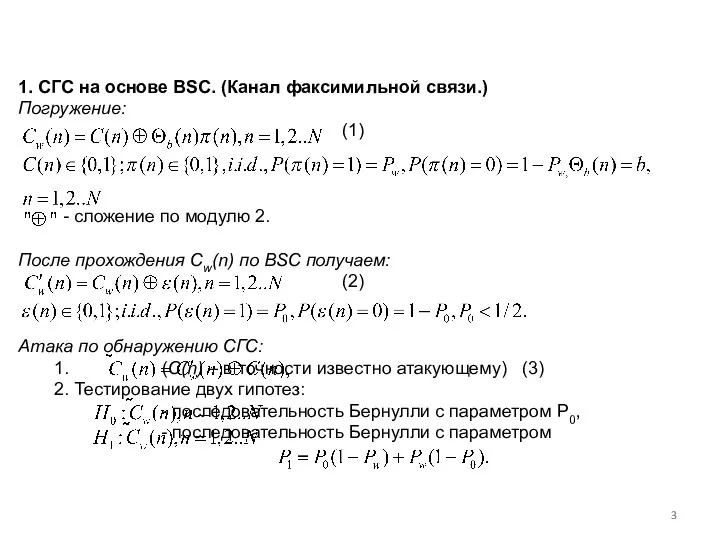

- 3. 1. СГС на основе BSC. (Канал факсимильной связи.) Погружение: (1) - сложение по модулю 2. После

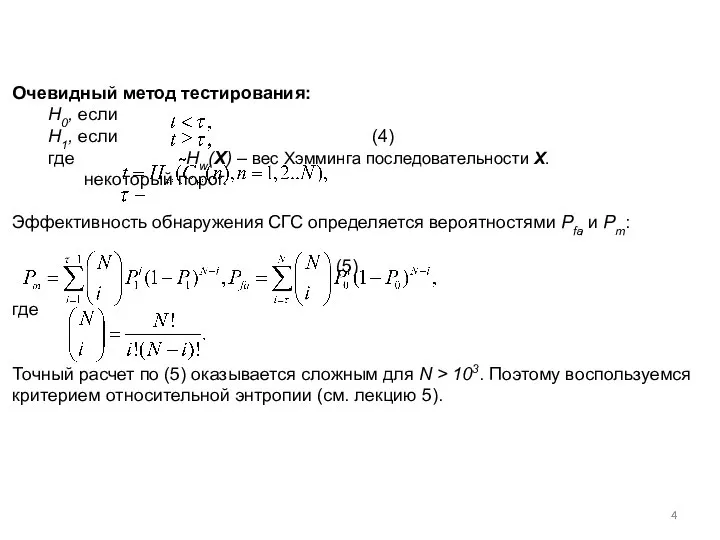

- 4. Очевидный метод тестирования: H0, если H1, если (4) где Hw(X) – вес Хэмминга последовательности X. некоторый

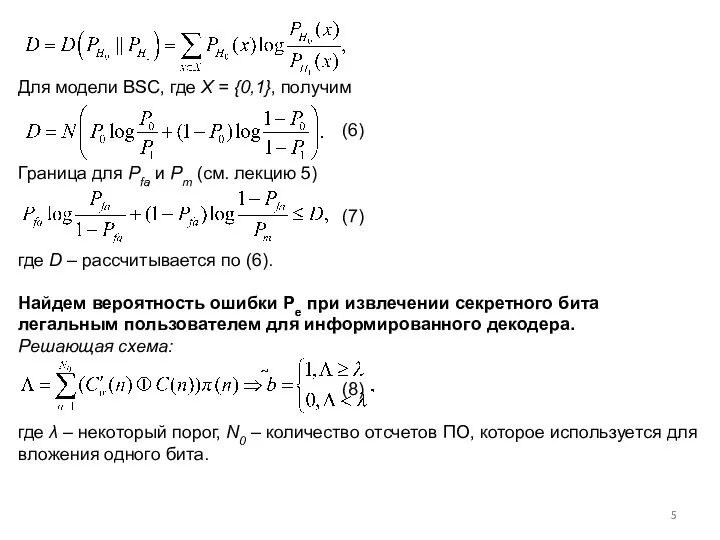

- 5. Для модели BSC, где X = {0,1}, получим (6) Граница для Pfa и Pm (см. лекцию

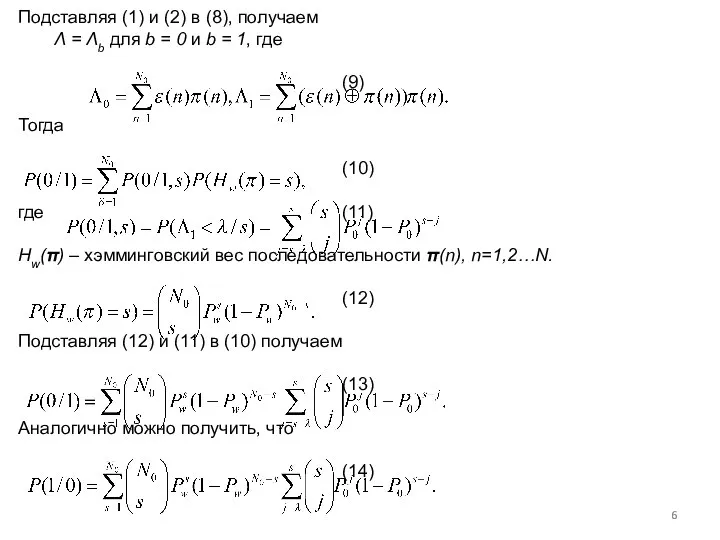

- 6. Подставляя (1) и (2) в (8), получаем Λ = Λb для b = 0 и b

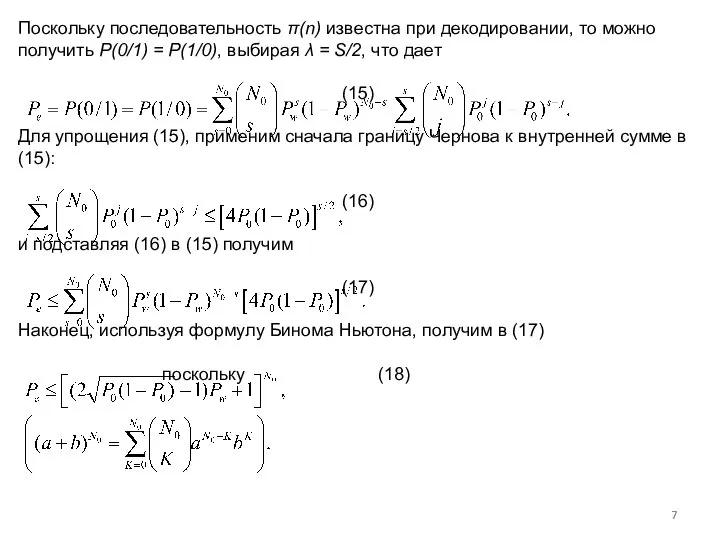

- 7. Поскольку последовательность π(n) известна при декодировании, то можно получить P(0/1) = P(1/0), выбирая λ = S/2,

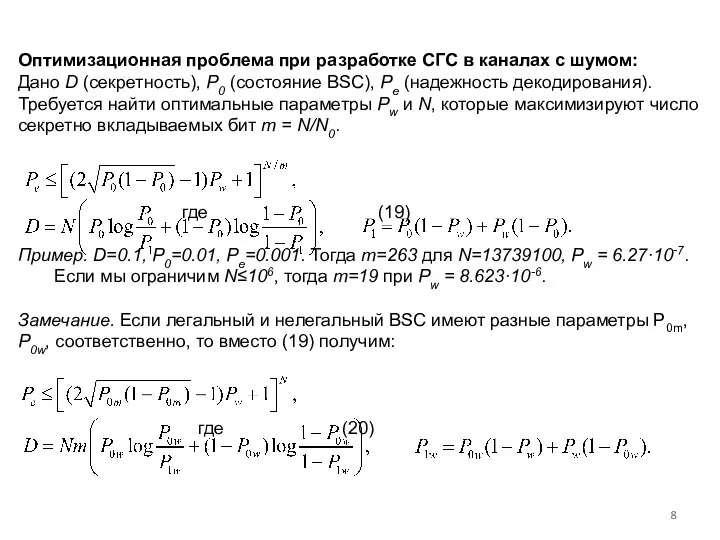

- 8. Оптимизационная проблема при разработке СГС в каналах с шумом: Дано D (секретность), P0 (состояние BSC), Pe

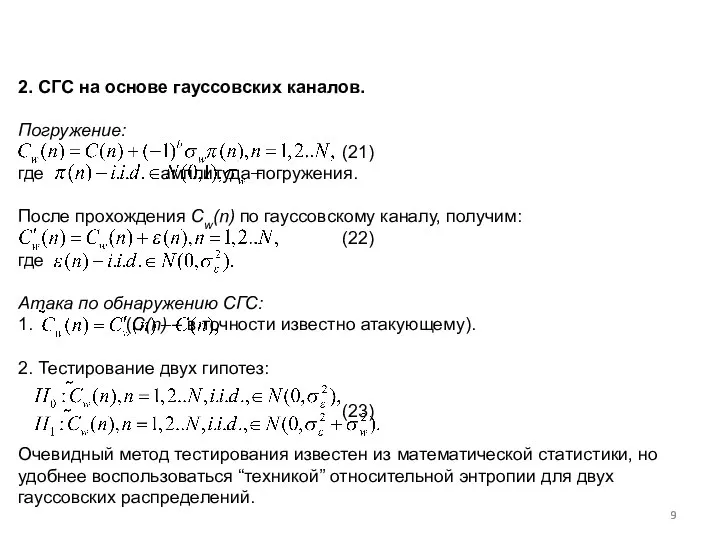

- 9. 2. СГС на основе гауссовских каналов. Погружение: (21) где амплитуда погружения. После прохождения Cw(n) по гауссовскому

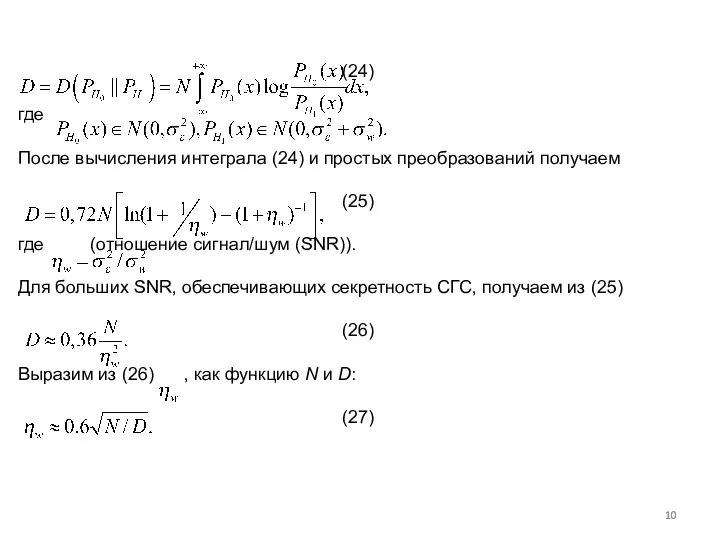

- 10. (24) где После вычисления интеграла (24) и простых преобразований получаем (25) где (отношение сигнал/шум (SNR)). Для

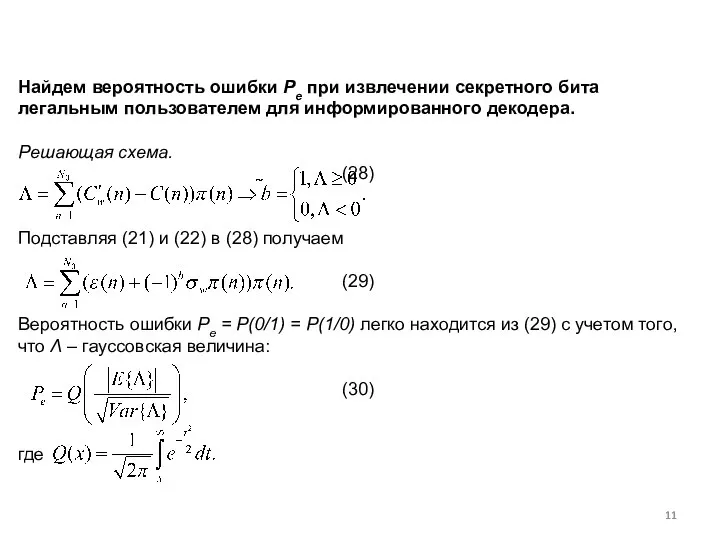

- 11. Найдем вероятность ошибки Pe при извлечении секретного бита легальным пользователем для информированного декодера. Решающая схема. (28)

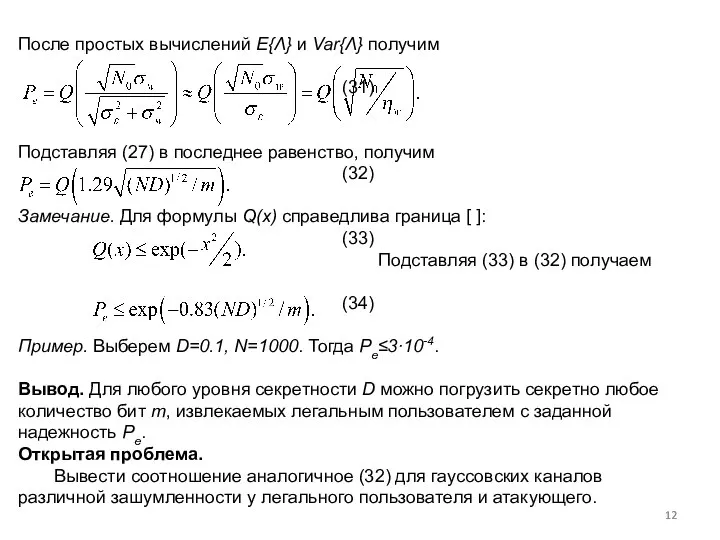

- 12. После простых вычислений E{Λ} и Var{Λ} получим (31) Подставляя (27) в последнее равенство, получим (32) Замечание.

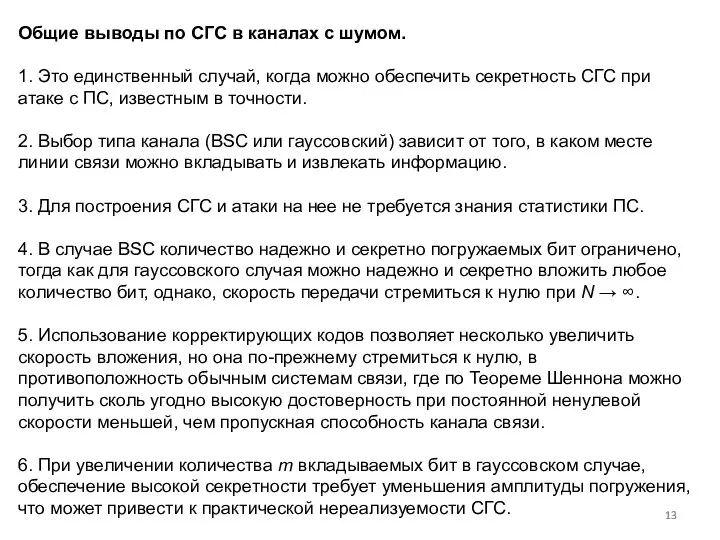

- 13. Общие выводы по СГС в каналах с шумом. 1. Это единственный случай, когда можно обеспечить секретность

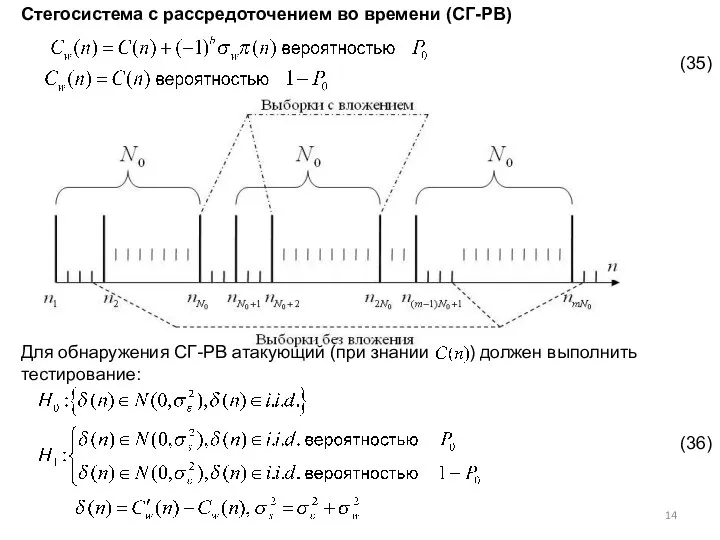

- 14. (35) Стегосистема с рассредоточением во времени (СГ-РВ)

- 15. Оптимальное тестирование (обнаружение) по методу максимального правдоподобия (37) Подоптимальное тестирование*: Этот метод физически очевиден. (38) Эффективность

- 16. В работе [ ] доказывается, что если положить то для будет справедлива оценка: (39) Для вероятности

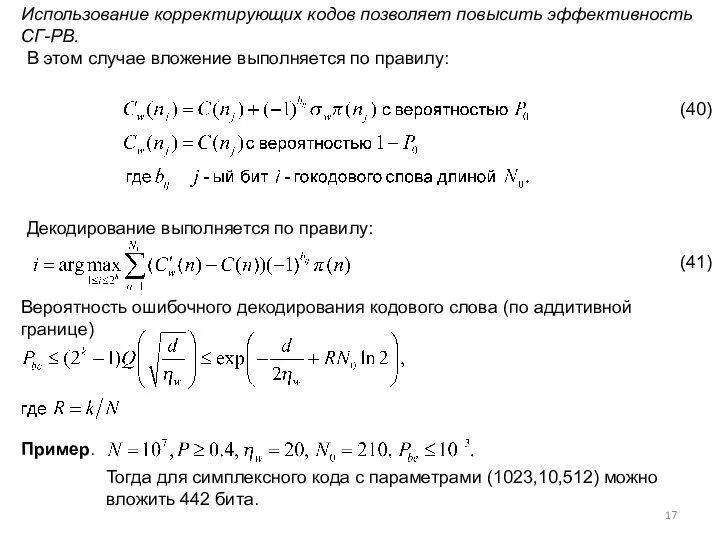

- 17. Использование корректирующих кодов позволяет повысить эффективность СГ-РВ. В этом случае вложение выполняется по правилу: (40) Декодирование

- 19. Скачать презентацию

![В работе [ ] доказывается, что если положить то для будет](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/691238/slide-15.jpg)

Английский язык 10кл - Презентация

Английский язык 10кл - Презентация 20120405_prezentaciya_stepi-2

20120405_prezentaciya_stepi-2 Глава Выдувное формование

Глава Выдувное формование Приглашение на пикник

Приглашение на пикник Development of air conditioning

Development of air conditioning Pasta production

Pasta production 20120128_professionalnoe_vygoranie

20120128_professionalnoe_vygoranie Процессор. Назначение процессора, функции, состав

Процессор. Назначение процессора, функции, состав Общие требования по безопасности и охране труда машинистов

Общие требования по безопасности и охране труда машинистов Сельское хозяйство. Роль в экономике страны, объемы производства, занятость населения. Перспективы развития

Сельское хозяйство. Роль в экономике страны, объемы производства, занятость населения. Перспективы развития Автомобилестроение в Европе на примере одного из городов Германии

Автомобилестроение в Европе на примере одного из городов Германии Презентация2

Презентация2 Системы координат и элементы ориентирования снимков

Системы координат и элементы ориентирования снимков Корпорация Nissan Motor Co., Ltd

Корпорация Nissan Motor Co., Ltd Правила поведения на природе

Правила поведения на природе Хроники непобежденного города. Блокадная книга

Хроники непобежденного города. Блокадная книга Закупки и аутсорсинг ОАО Коломенский завод

Закупки и аутсорсинг ОАО Коломенский завод Профилактика наркомании

Профилактика наркомании Моделирование АСУ ТП блока бутановой колонны установки изомеризации

Моделирование АСУ ТП блока бутановой колонны установки изомеризации Согласные

Согласные 20130328_samostoyatelnaya_rabota

20130328_samostoyatelnaya_rabota Наскальные рисунки

Наскальные рисунки Реагентная обработка воды

Реагентная обработка воды 20111209_prilozhenie_1._istoriya_odnogo_romansa

20111209_prilozhenie_1._istoriya_odnogo_romansa 20141222_pravovoe_gosudarstvo_8k

20141222_pravovoe_gosudarstvo_8k Налоговая система Республики Казахстан

Налоговая система Республики Казахстан Башкирский алфавит. Фонетика. Специфические звуки башкирского языка. Особенности произношения. Правила чтени

Башкирский алфавит. Фонетика. Специфические звуки башкирского языка. Особенности произношения. Правила чтени ООО Сурское стекло. Особенности продукции

ООО Сурское стекло. Особенности продукции