Содержание

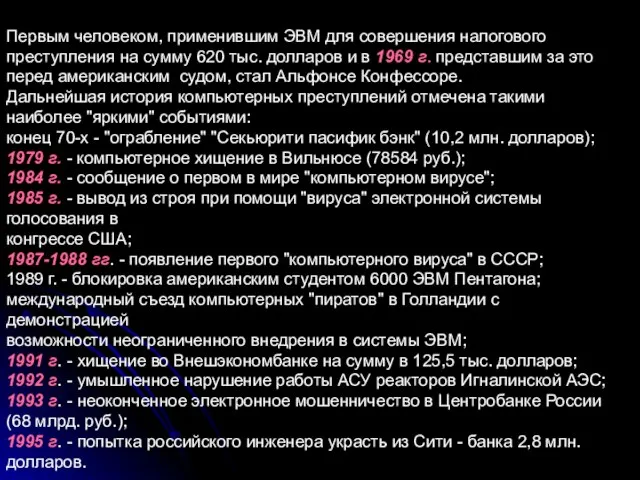

- 2. Первым человеком, применившим ЭВМ для совершения налогового преступления на сумму 620 тыс. долларов и в 1969

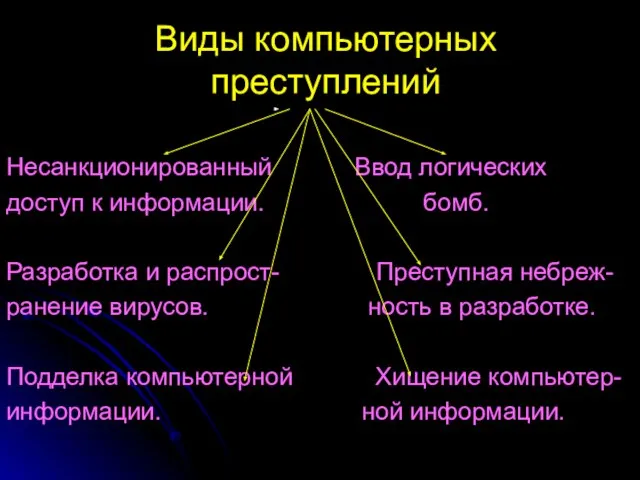

- 3. Виды компьютерных преступлений Несанкционированный Ввод логических доступ к информации. бомб. Разработка и распрост- Преступная небреж- ранение

- 4. Несанкционированный доступ к информации, хранящейся в компьютере

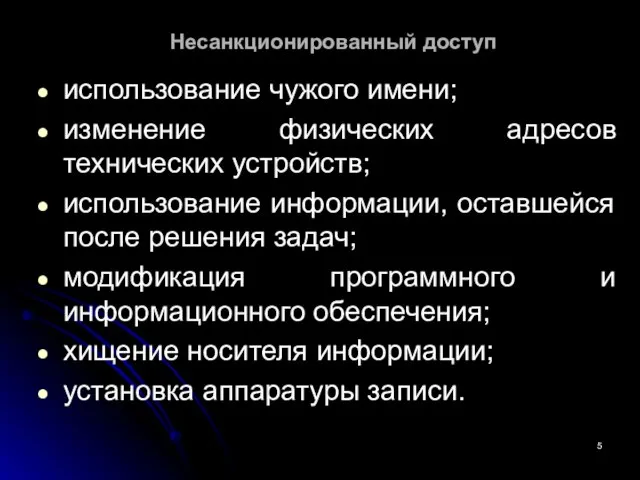

- 5. Несанкционированный доступ использование чужого имени; изменение физических адресов технических устройств; использование информации, оставшейся после решения задач;

- 6. Несанкционированный доступ Хакеры - Гудини информационных сетей. Взлом и копание в чужой информации: развлечение; бизнес.

- 7. Несанкционированный доступ Несанкционированный доступ к файлам законного пользователя осуществляется нахождением слабых мест в защите системы.

- 8. Несанкционированный доступ Некто проникает в компьютерную систему, выдавая себя за законного пользователя. Системы, которые не обладают

- 9. Несанкционированный доступ Иногда случается, как, например, с ошибочными телефонными звонками, что пользователь с удаленного терминала подключается

- 10. Несанкционированный доступ В любом компьютерном центре имеется особая программа, применяемая как системный инструмент в случае возникновения

- 11. Несанкционированный доступ Несанкционированный доступ может осуществляться и в результате системной поломки. Например, если некоторые файлы пользователя

- 12. Ввод в программное обеспечение "логических бомб".

- 13. логическая бомба Способ "троянский конь" состоит в тайном введении в чужую программу таких команд, которые позволяют

- 14. логическая бомба В США получила распространение форма компьютерного вандализма, при которой "троянский конь" разрушает через какой-то

- 15. логическая бомба Многие заказчики прекрасно знают, что после конфликтов с предприятием-изготовителем их программное обеспечение, которое до

- 16. Разработка и распространение компьютерных вирусов.

- 17. компьютерные вирусы Все вирусы можно разделить на две разновидности, обнаружение которых различно по сложности: "вульгарный вирус"

- 18. компьютерные вирусы Программа "раздробленного вируса" разделена на части, на первый взгляд, не имеющие между собой связи.

- 19. компьютерные вирусы Вирусы могут быть внедрены в операционную систему, в прикладную программу или в сетевой драйвер.

- 20. компьютерные вирусы В августе 1984 года студент Калифорнийского университета Фред Коуэн, выступая на одной из конференций,

- 21. компьютерные вирусы Распространение компьютерных вирусов имеет и некоторые положительные стороны. В частности, они являются, по-видимому, лучшей

- 22. Преступная небрежность в разработке, изготовлении и эксплуатации программно-вычислительных комплексов, приведшая к тяжким последствиям.

- 23. небрежность Особенностью компьютерной неосторожности является то, что безошибочных программ в принципе не бывает. Если проект практически

- 24. Подделка компьютерной информации

- 25. Подделка компьютерной информации Идея преступления состоит в подделке выходной информации компьютеров с целью имитации работоспособности больших

- 26. Подделка компьютерной информации К подделке информации можно отнести также подтасовку результатов выборов, голосований, референдумов и т.п.

- 27. Хищение компьютерной информации

- 28. Хищение компьютерной информации Присвоение компьютерной информации, в том числе программного обеспечения, путем несанкционированного копирования не квалифицируется

- 29. Хищение компьютерной информации Вторая категория преступлений, в которых компьютер является "средством" достижения цели. Здесь можно выделить

- 30. Хищение компьютерной информации Другой вид преступлений с использованием компьютеров получил название "воздушный змей".

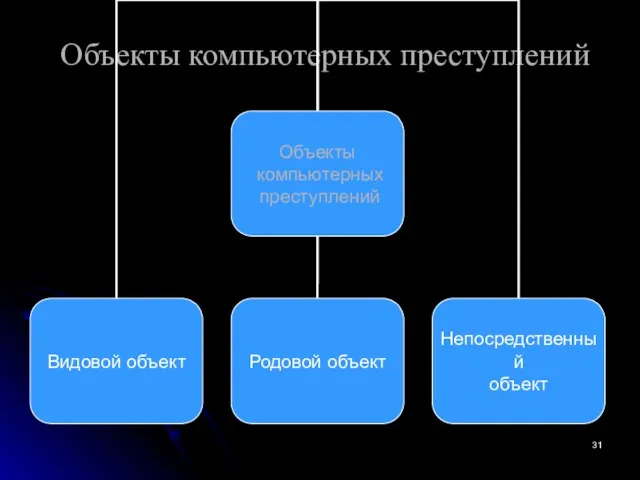

- 31. Объекты компьютерных преступлений

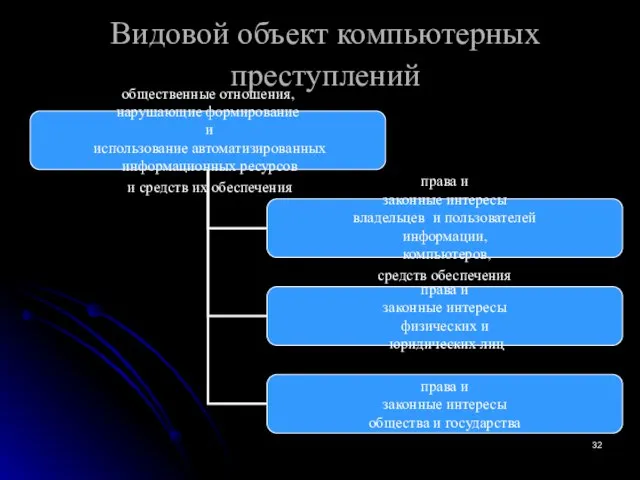

- 32. Видовой объект компьютерных преступлений

- 33. Объективная сторона компьютерных преступлений действие бездействие

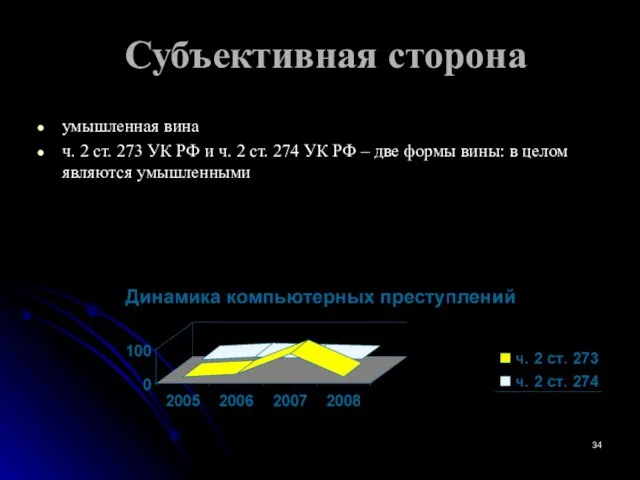

- 34. Субъективная сторона умышленная вина ч. 2 ст. 273 УК РФ и ч. 2 ст. 274 УК

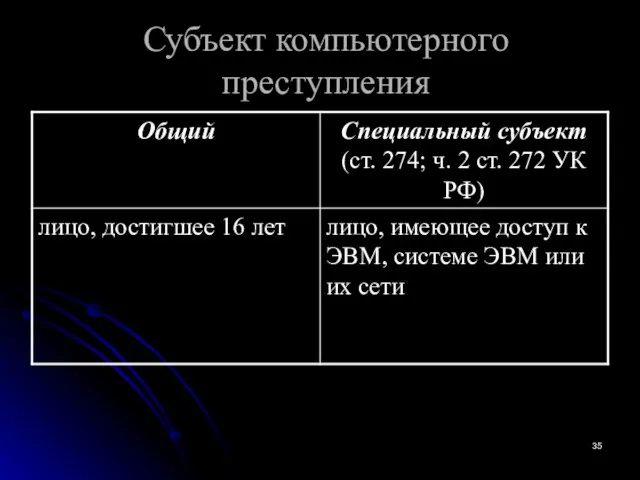

- 35. Субъект компьютерного преступления

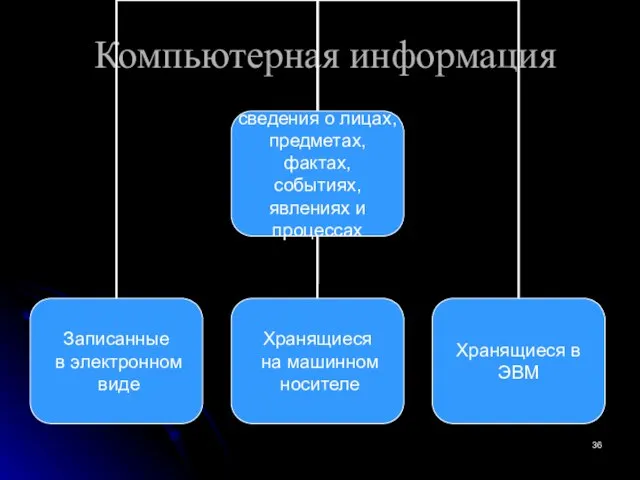

- 36. Компьютерная информация

- 37. Компьютерное преступление Преступление в сфере компьютерной информации – это предусмотренное уголовным законом виновное нарушение чужих прав

- 38. Известно много мер, направленных на предупреждение преступления: Технические Организационные Правовые Предупреждение компьютерных преступлений

- 39. -защита от несанкционированного доступа к системе -резервирование особо важных компьютерных подсистем -организация вычислительных сетей -установка противопожарного

- 40. -охрана вычислительного центра -тщательный подбор персонала -наличие плана восстановления работоспособности(после выхода из строя) -универсальность средств защиты

- 41. -разработка норм, устанавливающих ответственность за компьютерные преступления -защита авторских прав программистов -совершенствование уголовного и гражданского законодательства

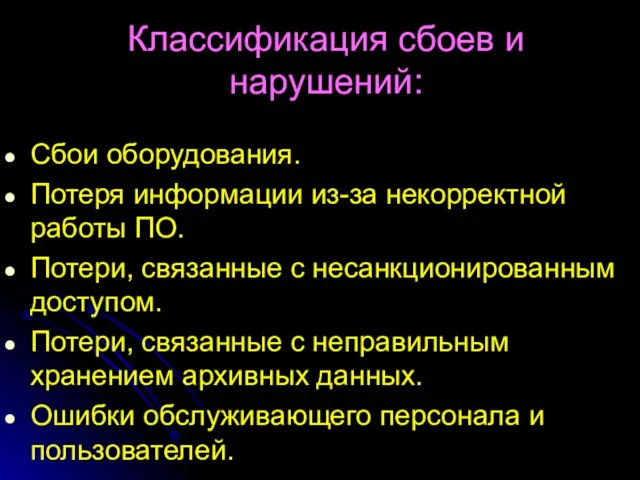

- 42. Классификация сбоев и нарушений: Сбои оборудования. Потеря информации из-за некорректной работы ПО. Потери, связанные с несанкционированным

- 43. Способы защиты информации: Шифрование. Физическая защита данных.Кабельная система. Системы электроснабжения. Системы архивирования и дублирования информации.

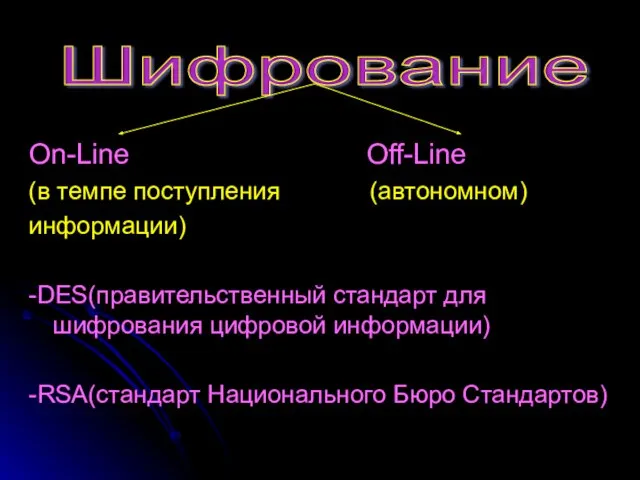

- 44. On-Line Off-Line (в темпе поступления (автономном) информации) -DES(правительственный стандарт для шифрования цифровой информации) -RSA(стандарт Национального Бюро

- 45. Физическая защита. Кабельная система. Структурированные кабельные системы. Аппаратные кабельные системы. Административные подсистемы.

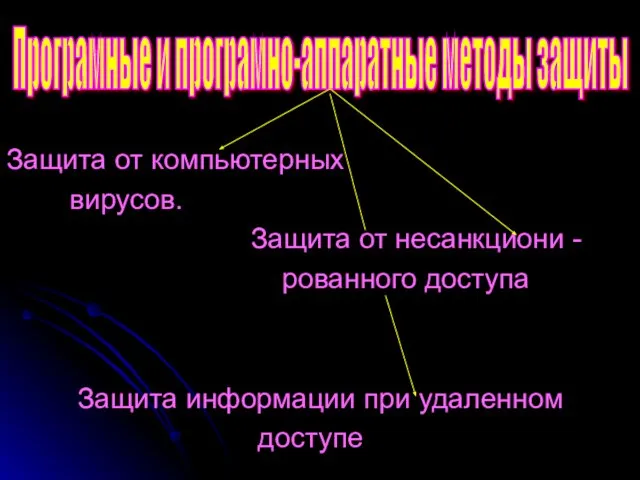

- 46. Защита от компьютерных вирусов. Защита от несанкциони - рованного доступа Защита информации при удаленном доступе Програмные

- 47. Защита от компьютерных вирусов. 64% из 451 специалистов испытали «на себе» их действие 100-150 новых штаммов

- 50. Защита от несанкционированного доступа Обострилась с распространением локальных, глобальных компьютерных сетей. Разграничение полномочий пользователя. Используют встроенные

- 51. Компьютерные преступления в Уголовном кодексе РФ

- 52. Используются кабельные линии и радиоканалы. Сегментация пакетов. Специальные устройства контроля. Защита информации от хакеров. Защита информации

- 53. «Законодательство в сфере информации» С 1991 по 1997-10 основных законов: -определяются основные термины и понятия. -регулируются

- 54. Предусматривает уголовную ответственность за создание программ для ЭВМ или их модификацию, приводящие к несанкционированному уничтожению. Защищает

- 56. Скачать презентацию

Испытания на гражданской службе

Испытания на гражданской службе Islamic Legal System

Islamic Legal System Управление на предприятиях водоснабжения и водоотведения

Управление на предприятиях водоснабжения и водоотведения Преступления против собственности

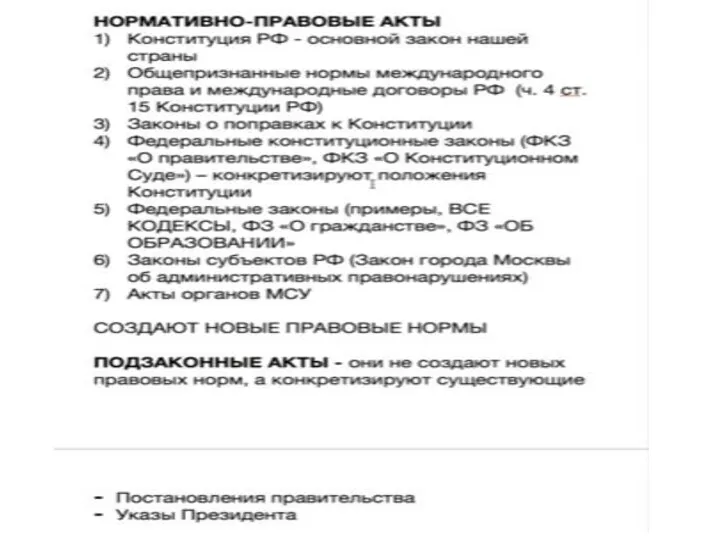

Преступления против собственности Нормативно-правовые акты

Нормативно-правовые акты Обновление содержания общего образования ФГОС начального и основного общего образования

Обновление содержания общего образования ФГОС начального и основного общего образования Стратегическое управление регионом

Стратегическое управление регионом Правоохранительные органы

Правоохранительные органы Обеспечение тишины и покоя жильцов МКД: федеральный и областной аспекты

Обеспечение тишины и покоя жильцов МКД: федеральный и областной аспекты Пересмотр судебных постановлений в порядке надзора

Пересмотр судебных постановлений в порядке надзора Государство

Государство Проблема абсентеизма и пути ее решения

Проблема абсентеизма и пути ее решения Есірткі заттарының заңсыз айналымы туралы істерді тергеу тактикасы

Есірткі заттарының заңсыз айналымы туралы істерді тергеу тактикасы Теория насилия

Теория насилия Договор в гражданском праве. Тема 23

Договор в гражданском праве. Тема 23 Государственная молодёжная политика республики Казахстан

Государственная молодёжная политика республики Казахстан Право. Урок обобщения

Право. Урок обобщения Организационно-правовые формы предприятий

Организационно-правовые формы предприятий Интеллектуальная собственность

Интеллектуальная собственность Частной собственность на землю

Частной собственность на землю Правовой режим земель С.Х. назначения. Тема 13

Правовой режим земель С.Х. назначения. Тема 13 Государственные и муниципальные унитарные предприятия

Государственные и муниципальные унитарные предприятия Особенности оформления документов по личному составу в организации

Особенности оформления документов по личному составу в организации Бланки документов. Основные понятия. Классификация. Форматы бланков. Бумаги и поля документов

Бланки документов. Основные понятия. Классификация. Форматы бланков. Бумаги и поля документов Культурное и природное наследие России

Культурное и природное наследие России Процессуальный статус специалиста в уголовном, гражданском, арбитражном, административном процессе

Процессуальный статус специалиста в уголовном, гражданском, арбитражном, административном процессе Порядок и условия проведения государственной регистрации прав на недвижимое имущество

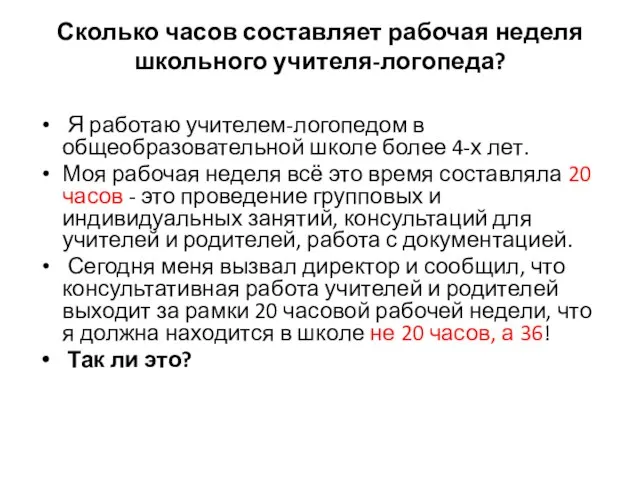

Порядок и условия проведения государственной регистрации прав на недвижимое имущество Учитель-логопед. Норма часов педагогической работы

Учитель-логопед. Норма часов педагогической работы