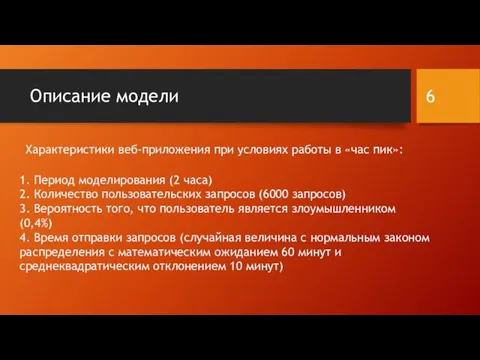

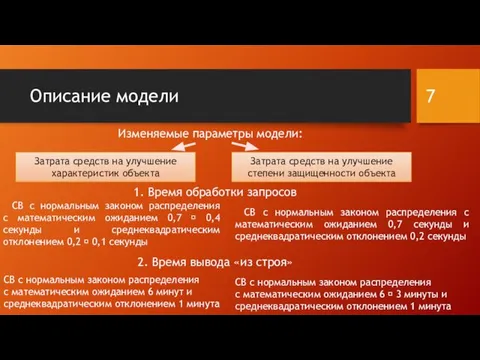

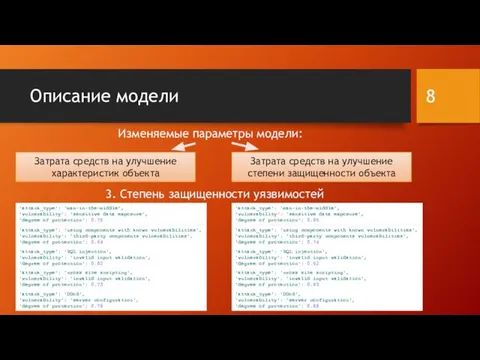

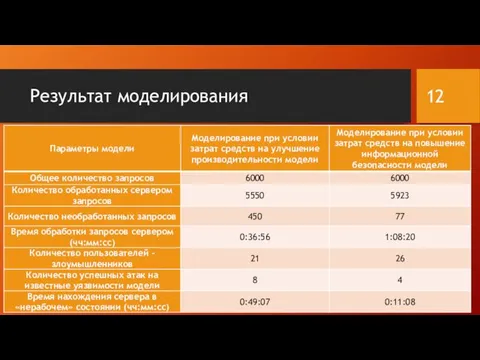

Описание модели

Изменяемые параметры модели:

Затрата средств на улучшение характеристик объекта

Затрата средств на

улучшение степени защищенности объекта

3. Степень защищенности уязвимостей

'attack_type': 'man-in-the-middle',

'vulnerability': 'sensitive data exposure',

'degree of protection': 0.75

'attack_type': 'using components with known vulnerabilities',

'vulnerability': 'third-party components vulnerabilities',

'degree of protection': 0.64

'attack_type': 'SQL injection',

'vulnerability': 'invalid input validation',

'degree of protection': 0.82

'attack_type': 'cross site scripting',

'vulnerability': 'invalid input validation',

'degree of protection': 0.73

'attack_type': 'DDoS',

'vulnerability': 'server configuration',

'degree of protection': 0.78

'attack_type': 'man-in-the-middle',

'vulnerability': 'sensitive data exposure',

'degree of protection': 0.85

'attack_type': 'using components with known vulnerabilities',

'vulnerability': 'third-party components vulnerabilities',

'degree of protection': 0.74

'attack_type': 'SQL injection',

'vulnerability': 'invalid input validation',

'degree of protection': 0.92

'attack_type': 'cross site scripting',

'vulnerability': 'invalid input validation',

'degree of protection': 0.83

'attack_type': 'DDoS',

'vulnerability': 'server configuration',

'degree of protection': 0.88

Postępowanie cywilne. (Wyklady1-2)

Postępowanie cywilne. (Wyklady1-2) Кодекс чести судьи РФ и правило их поведения во внеслужебной деятельности

Кодекс чести судьи РФ и правило их поведения во внеслужебной деятельности Квалификация по признакам субъективной стороны преступления

Квалификация по признакам субъективной стороны преступления Борьба с международной преступностью

Борьба с международной преступностью Преступления и наказания

Преступления и наказания Правоведение 3а

Правоведение 3а Судебная защита конституционных прав и свобод

Судебная защита конституционных прав и свобод Брачный договор

Брачный договор Основные документы управления. Письма

Основные документы управления. Письма Планирование закупок. Нормирование закупок. Обоснование закупок

Планирование закупок. Нормирование закупок. Обоснование закупок Экстремизм - сущность и угрозы безопасности личности и общества

Экстремизм - сущность и угрозы безопасности личности и общества Конвенція про захист прав людини та основоположних свобод: основні положення

Конвенція про захист прав людини та основоположних свобод: основні положення Международно-правовое регулирование труда

Международно-правовое регулирование труда Лицензирование страховой деятельности в РФ

Лицензирование страховой деятельности в РФ Потребитель и закон

Потребитель и закон Выпускная квалификационная работа

Выпускная квалификационная работа Антифашизм. Международная конвенция о ликвидации всех форм расовой дискриминации

Антифашизм. Международная конвенция о ликвидации всех форм расовой дискриминации Правовое регулирование внешнеэкономической деятельности. Применимое право отношения сторон

Правовое регулирование внешнеэкономической деятельности. Применимое право отношения сторон Муниципальное право. Функции местного самоуправления

Муниципальное право. Функции местного самоуправления Выборы президента РФ 2018. Кандидаты

Выборы президента РФ 2018. Кандидаты The causes of crime

The causes of crime Оценка эффективности управления запасами на предприятии на примере ООО Милк Клаб

Оценка эффективности управления запасами на предприятии на примере ООО Милк Клаб Судебно-медицинская экспертиза лечебной деятельности

Судебно-медицинская экспертиза лечебной деятельности Стороны, принципы и правовые формы социального партнерства. Уровни социального партнерства

Стороны, принципы и правовые формы социального партнерства. Уровни социального партнерства Специалист и консультация специалиста. Основы судебной экспертизы

Специалист и консультация специалиста. Основы судебной экспертизы Понятие, юридические свойства и сущность конституции Российской Федерации

Понятие, юридические свойства и сущность конституции Российской Федерации Общество, общественные отношения

Общество, общественные отношения Методика сравнительного исследования в сфере уголовного прав

Методика сравнительного исследования в сфере уголовного прав