Содержание

- 2. Содержание темы Понятие безопасности информационных технологий. Методы защиты от несанкционированного доступа к информации. Нормативная база обеспечения

- 3. Понятие безопасности информационных технологий Информационная безопасность – это сохранение и защита информации, а также ее важнейших

- 4. Информационная безопасность ОУ Информационная безопасность предусматривает защиту сведений и данных, относящихся к следующим трем группам: персональные

- 5. Методы защиты от несанкционированного доступа к информации правовая защита – это специальные законы, другие нормативные акты,

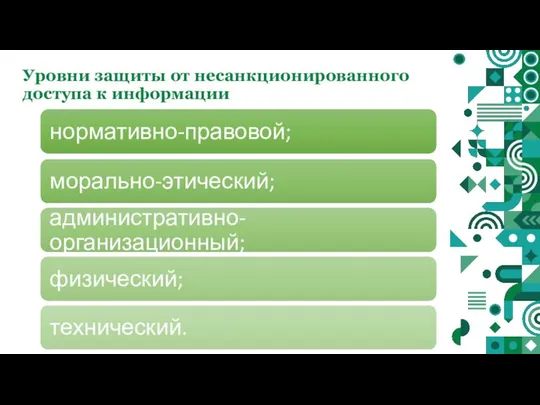

- 6. Уровни защиты от несанкционированного доступа к информации

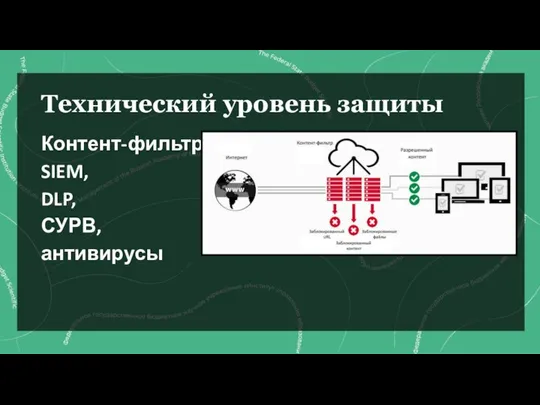

- 7. Технический уровень защиты Контент-фильтр SIEM, DLP, СУРВ, антивирусы

- 8. Нормативная база обеспечения информационной безопасности Конституция РФ Трудовой кодекс, Гражданский кодекс, Федеральный закон «Об информации» Конвенция

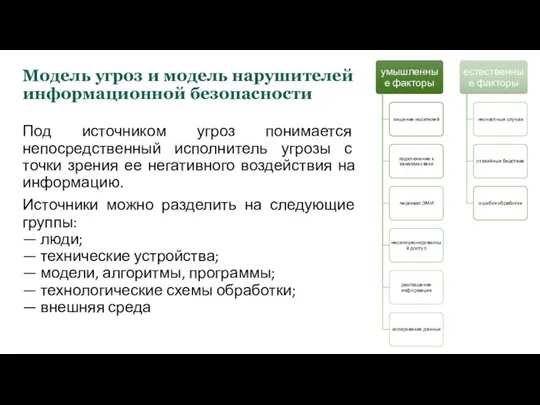

- 9. Модель угроз и модель нарушителей информационной безопасности Под источником угроз понимается непосредственный исполнитель угрозы с точки

- 10. Виды несанкционированного доступа к информации Человеческий. Информация может быть похищена путем копирования на временные носители, переправлена

- 11. Причины несанкционированных атак количественная недостаточность; качественная недостаточность; деятельность разведорганов иностранных государств; промышленный шпионаж; злоумышленные действия уголовных

- 12. ВАЖНО! Безопасность информации может быть обеспечена при комплексном использовании всего арсенала имеющихся средств защиты. Никакая система

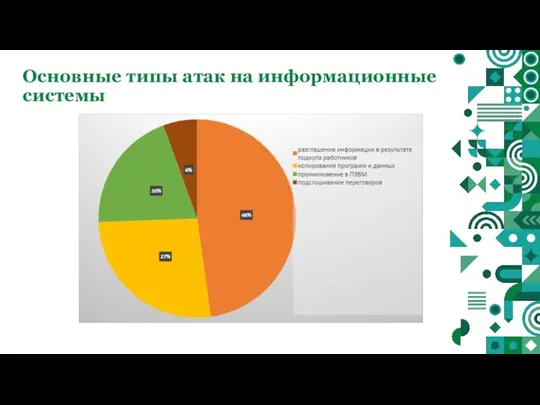

- 13. Основные типы атак на информационные системы

- 14. Основные меры противодействия Ообеспечить защиту компьютеров от внешних несанкционированных воздействий (компьютерные вирусы, логические бомбы, атаки хакеров

- 15. Персональные данные, данные ограниченного доступа Персональные данные — любая информация, относящаяся к прямо или косвенно определенному

- 16. Персональные данные, данные ограниченного доступа В ходе использования, передачи, копирования и исполнения документов также необходимо соблюдать

- 17. Правовые документы в области защиты конфиденциальных сведений Конституция Российской Федерации; Федеральный закон от 27.07.2006 № 149-ФЗ

- 18. 1. Изучите параметры безопасности сайта Вашей организации. Используются ли для обеспечения безопасности такие системы, как DLP

- 20. Скачать презентацию

Понятие права. Право в системе социальных норм. Тема 8. Лекция 1

Понятие права. Право в системе социальных норм. Тема 8. Лекция 1 Квотирование рабочих мест для инвалидов

Квотирование рабочих мест для инвалидов Субъекты АП

Субъекты АП Лицензирование и передача технологий

Лицензирование и передача технологий Податкове право

Податкове право Гражданская правосубъектность кредитного потребительского кооператива

Гражданская правосубъектность кредитного потребительского кооператива Интеллектуальная собственность

Интеллектуальная собственность Особо охраняемые природные территории Волгоградской области

Особо охраняемые природные территории Волгоградской области Государство: его признаки и функции

Государство: его признаки и функции Программа ассессмента для многофункционального центра Рузского муниципального района

Программа ассессмента для многофункционального центра Рузского муниципального района Земельное право

Земельное право Правовые отношения и их структура

Правовые отношения и их структура Новые технологии и стандарты в области подтверждения соответствия и предотвращения контрафакта, подделок

Новые технологии и стандарты в области подтверждения соответствия и предотвращения контрафакта, подделок Социально- правовые основы создания приемных семей

Социально- правовые основы создания приемных семей Актуальные изменения законодательства Российской Федерации в сфере финансов и налогообложения

Актуальные изменения законодательства Российской Федерации в сфере финансов и налогообложения Права и обязанности. Система общеобязательных правил

Права и обязанности. Система общеобязательных правил Общие сведения о метрологии. Технология измерений

Общие сведения о метрологии. Технология измерений Формирование межевого плана при образовании участка в рамках осуществления кадастровых отношений

Формирование межевого плана при образовании участка в рамках осуществления кадастровых отношений Центр сертификации ЕАС Портал. Услуги портала

Центр сертификации ЕАС Портал. Услуги портала Понятие, содержание, назначение и нормативно-правовое обеспечение конституционного судебного процесса в России

Понятие, содержание, назначение и нормативно-правовое обеспечение конституционного судебного процесса в России Представительство в суде (Гл.5 ГПК)

Представительство в суде (Гл.5 ГПК) Организация и ведение архивного дела в ФГБУ ЦЖКУ Минобороны России

Организация и ведение архивного дела в ФГБУ ЦЖКУ Минобороны России Учебная практика. Занятие 13. Практическая работа № 13

Учебная практика. Занятие 13. Практическая работа № 13 Школа грамотного потребителя жилищно-коммунальных услуг

Школа грамотного потребителя жилищно-коммунальных услуг Право в системе социальных норм

Право в системе социальных норм Обстоятельства, исключающие преступность деяния

Обстоятельства, исключающие преступность деяния Государственная гражданская служба Российской Федерации

Государственная гражданская служба Российской Федерации Судебная фотография и видеозапись. Судебная экспертиза. Фотоматериаловедение. (Тема 2)

Судебная фотография и видеозапись. Судебная экспертиза. Фотоматериаловедение. (Тема 2)