Department of Informational Systems. Хэш функции, свойства и применения. Семейство хэш функций MD4. (Лекция 8)

Содержание

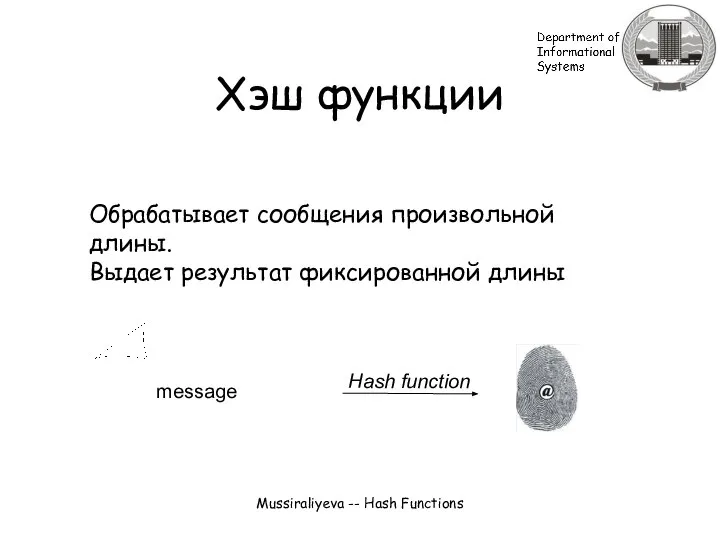

- 2. Mussiraliyeva -- Hash Functions Обрабатывает сообщения произвольной длины. Выдает результат фиксированной длины Хэш функции

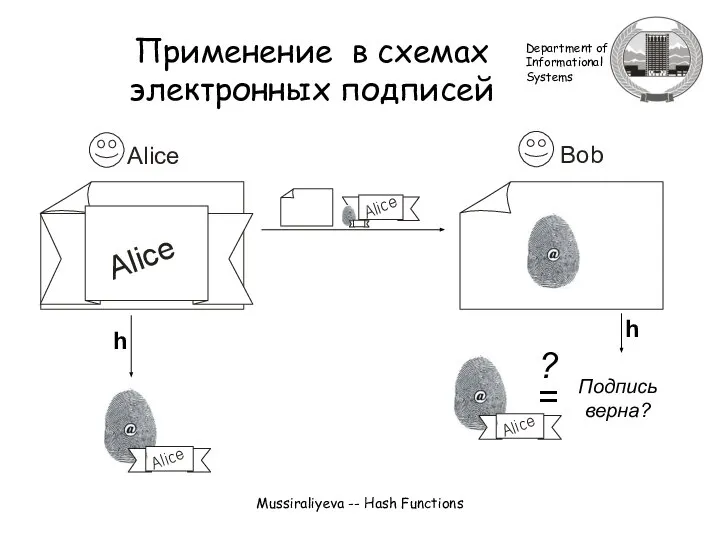

- 3. Mussiraliyeva -- Hash Functions Применение в схемах электронных подписей Подпись верна? ? = h h

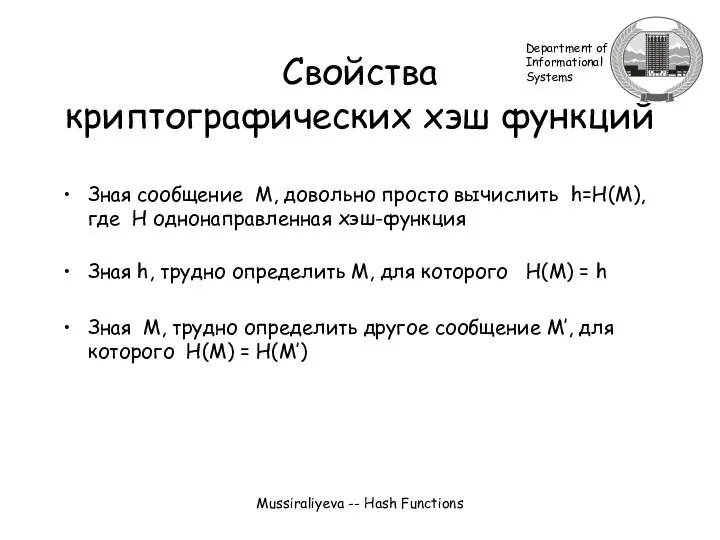

- 4. Mussiraliyeva -- Hash Functions Свойства криптографических хэш функций Зная сообщение M, довольно просто вычислить h=H(M), где

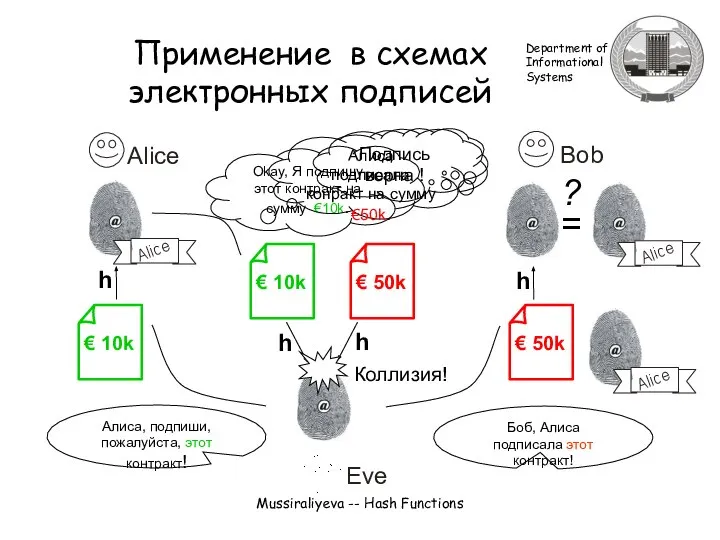

- 5. Mussiraliyeva -- Hash Functions ? = Алиса, подпиши, пожалуйста, этот контракт! Боб, Алиса подписала этот контракт!

- 6. Mussiraliyeva -- Hash Functions Устойчивость к коллизиям В некоторых приложениях свойства однонаправленности функции недостаточно, необходимо выполнение

- 7. Mussiraliyeva -- Hash Functions Пример 1. Алиса подготавливает две версии контракта: одну приемлемую для Боба, а

- 8. Mussiraliyeva -- Hash Functions Продолжение примера 4. Используя протокол, в котором требуется подписывать только значение хэш-функции,

- 9. Mussiraliyeva -- Hash Functions Хэш функции семейства MD4

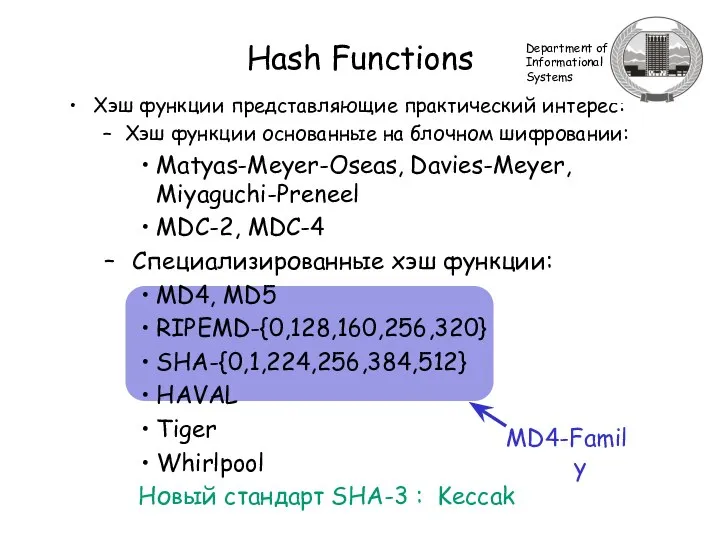

- 10. MD4-Family Hash Functions Хэш функции представляющие практический интерес: Хэш функции основанные на блочном шифровании: Matyas-Meyer-Oseas, Davies-Meyer,

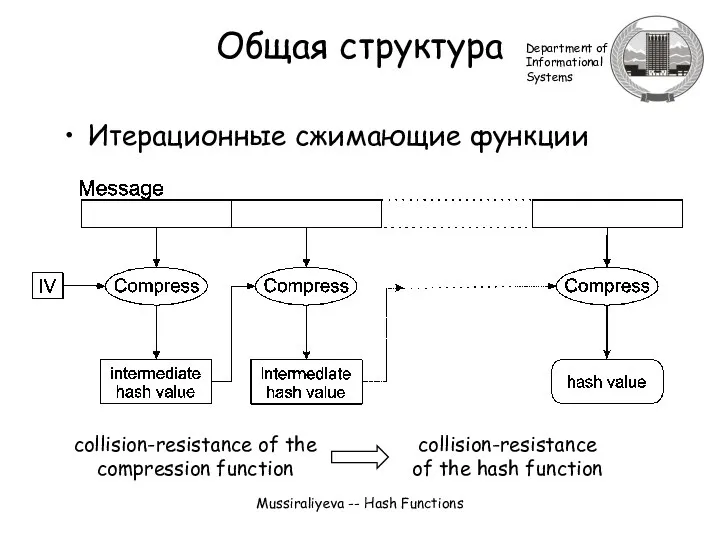

- 11. Mussiraliyeva -- Hash Functions Общая структура Итерационные сжимающие функции

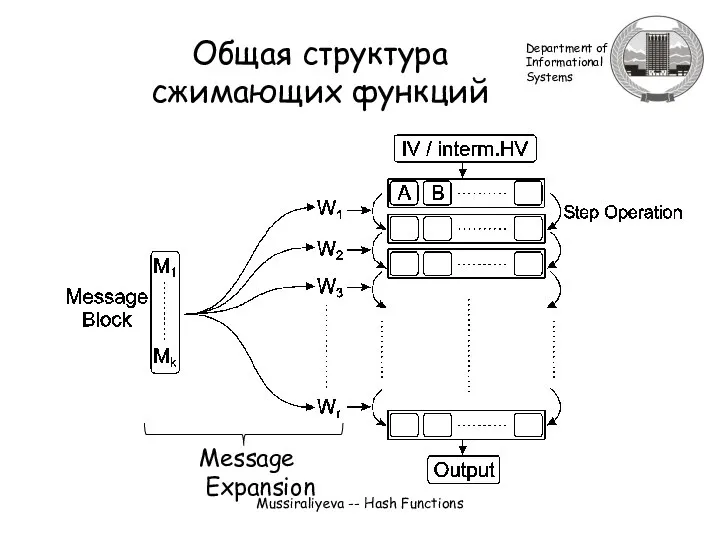

- 12. Mussiraliyeva -- Hash Functions Общая структура сжимающих функций

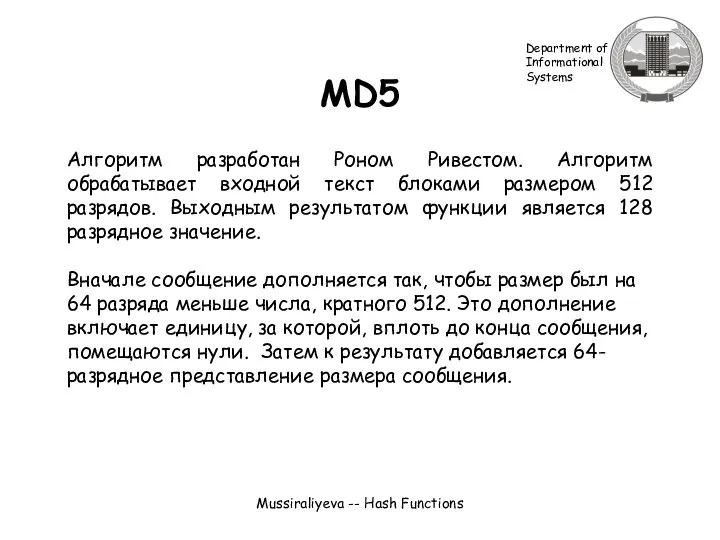

- 13. Mussiraliyeva -- Hash Functions MD5 Алгоритм разработан Роном Ривестом. Алгоритм обрабатывает входной текст блоками размером 512

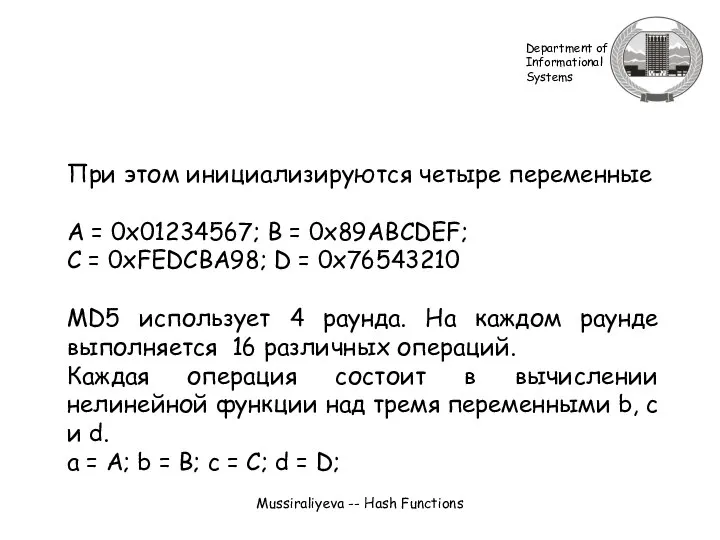

- 14. Mussiraliyeva -- Hash Functions При этом инициализируются четыре переменные A = 0x01234567; B = 0x89ABCDEF; C

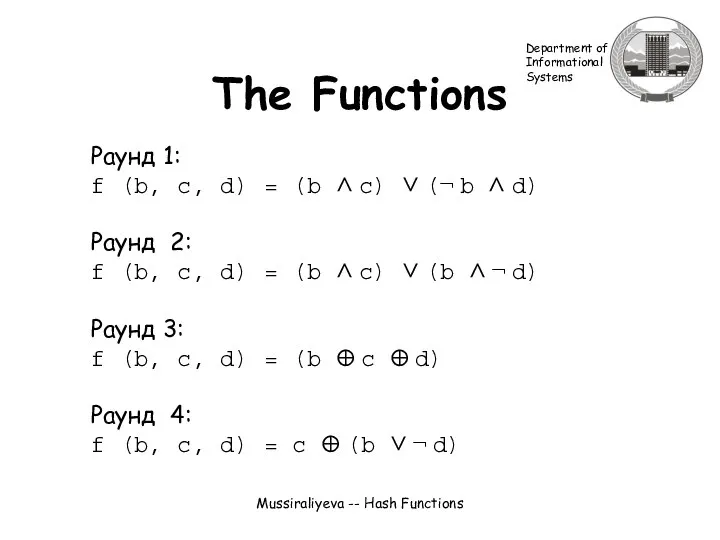

- 15. Mussiraliyeva -- Hash Functions The Functions Раунд 1: f (b, c, d) = (b ∧ c)

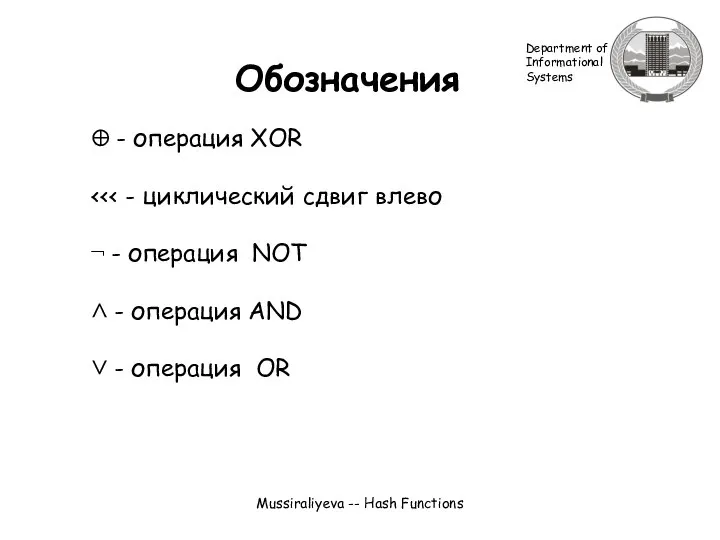

- 16. Mussiraliyeva -- Hash Functions Обозначения ⊕ - операция XOR ¬ - операция NOT ∧ - операция

- 17. Mussiraliyeva -- Hash Functions Замечание Для многих приложений длина в 128 бит хэш функции MD5 недостаточна.

- 18. Mussiraliyeva -- Hash Functions Secure Hash Algorithm (SHA) NIST совместно с АНБ разработали алгоритм SHA-1 для

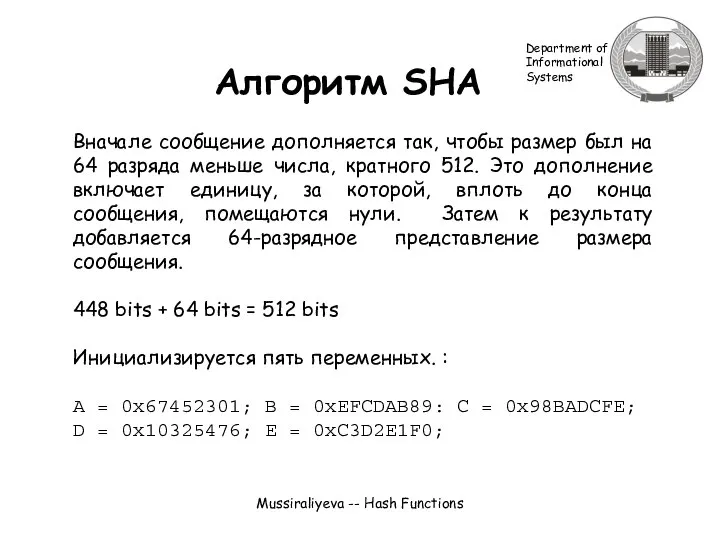

- 19. Mussiraliyeva -- Hash Functions Алгоритм SHA Вначале сообщение дополняется так, чтобы размер был на 64 разряда

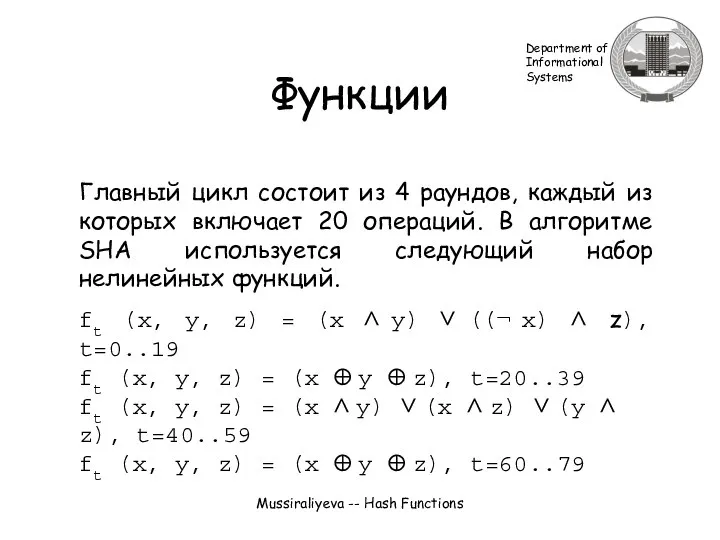

- 20. Mussiraliyeva -- Hash Functions Функции Главный цикл состоит из 4 раундов, каждый из которых включает 20

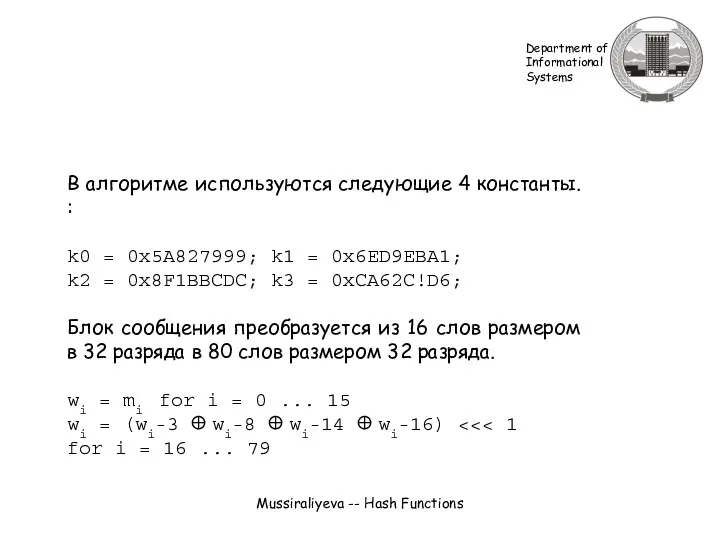

- 21. Mussiraliyeva -- Hash Functions В алгоритме используются следующие 4 константы. : k0 = 0x5A827999; k1 =

- 22. Mussiraliyeva -- Hash Functions SHA-256, SHA-384, and SHA-512 В период с 2002-2004 NIST опубликовала стандарт содержащий

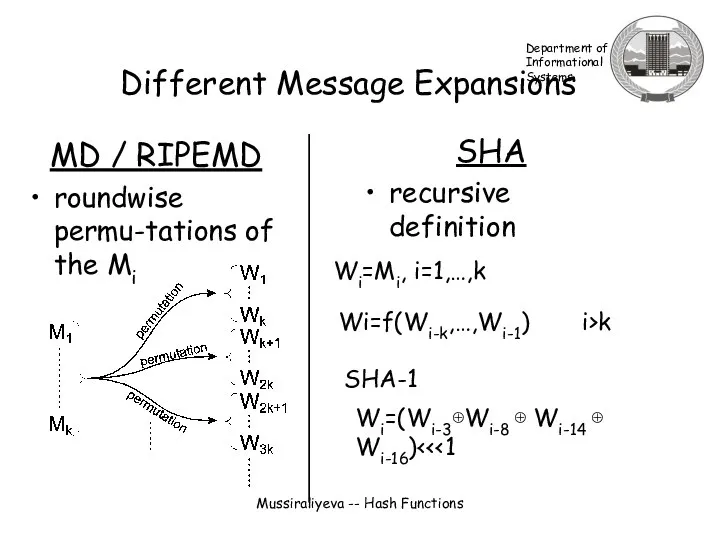

- 23. Mussiraliyeva -- Hash Functions Different Message Expansions MD / RIPEMD roundwise permu-tations of the Mi SHA

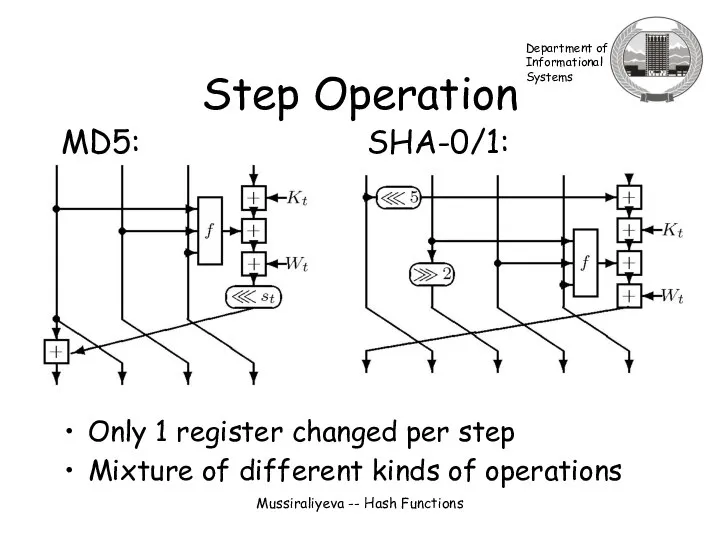

- 24. Mussiraliyeva -- Hash Functions Step Operation SHA-0/1: MD5: Only 1 register changed per step Mixture of

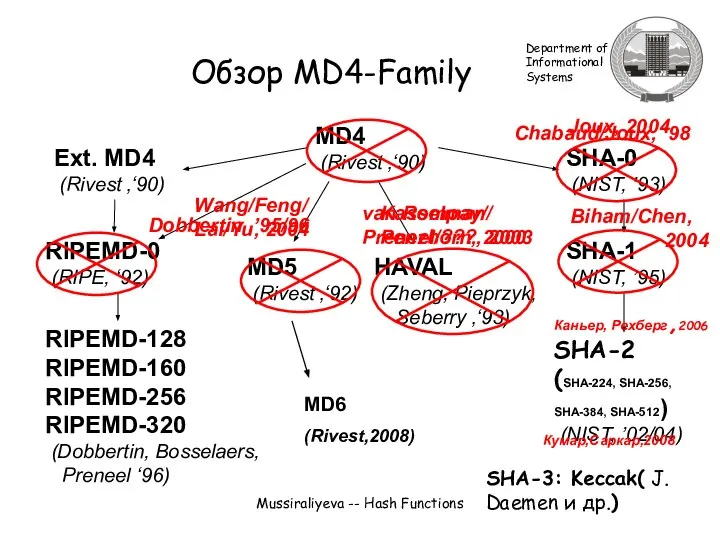

- 25. Mussiraliyeva -- Hash Functions SHA-2 (SHA-224, SHA-256, SHA-384, SHA-512) (NIST, ’02/04) SHA-0 (NIST, ’93) Обзор MD4-Family

- 26. Новый стандарт! SHA-3 2 октября 2012 года Национальный институт стандартов и технологий США (NIST) выбрал победителя

- 27. Keccak Основой функции сжатия алгоритма является функция f(), выполняющая перемешивание внутреннего состояния алгоритма. Состояние (обозначим его

- 28. Mussiraliyeva -- Hash Functions Attack Methods

- 29. Mussiraliyeva -- Hash Functions Найти M‘≠M с тем, чтобы h(M‘)=h(M)“ Существует три вида(успешных) атак: Dobbertin (1995/96)

- 30. Mussiraliyeva -- Hash Functions Dobbertin‘s Attack on MD4, MD5, RIPEMD

- 31. Mussiraliyeva -- Hash Functions Попытаемся найти M ≠M’ такие, что H(M)=H(M’) Здесь M=(M1,M2,…..,M16) M‘=M+Δ Каждое Mi

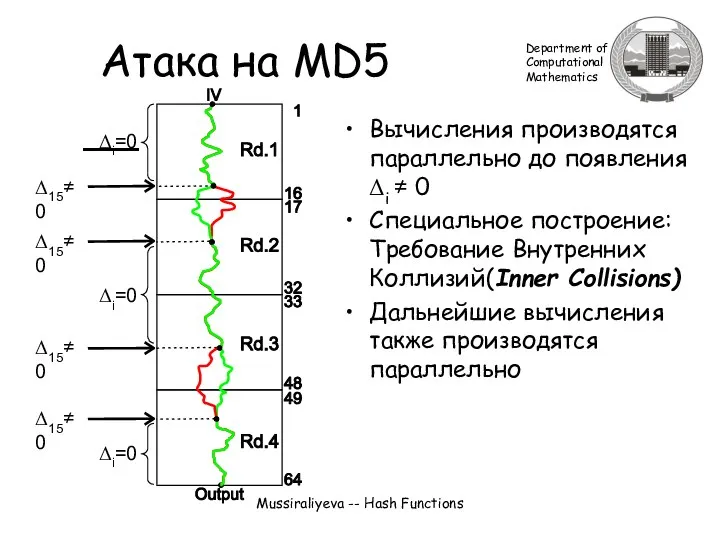

- 32. Mussiraliyeva -- Hash Functions Атака на MD5 Вычисления производятся параллельно до появления Δi ≠ 0 Специальное

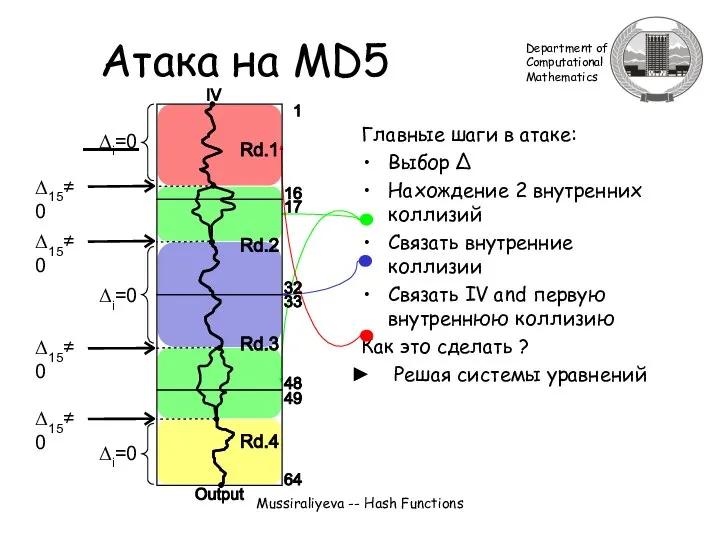

- 33. Mussiraliyeva -- Hash Functions Главные шаги в атаке: Выбор Δ Нахождение 2 внутренних коллизий Связать внутренние

- 35. Скачать презентацию

Основные и дополнительные признаки государства

Основные и дополнительные признаки государства IX Aula de português

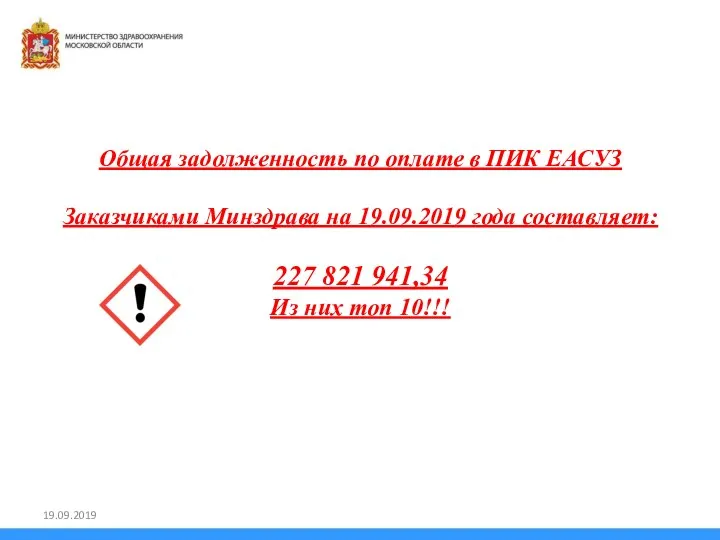

IX Aula de português 19.09.2019 Презентация

19.09.2019 Презентация Основные положения. Механизм и машина

Основные положения. Механизм и машина Экологическое законодательство РФ

Экологическое законодательство РФ Новообразования челюстно-лицевой области и шеи Выполнил студент: Бакченко Е.В., 11 гр. 5 леч.

Новообразования челюстно-лицевой области и шеи Выполнил студент: Бакченко Е.В., 11 гр. 5 леч.  Тракт генерирования и излучения. Антенные устройства РЛС. (Тема 4.4)

Тракт генерирования и излучения. Антенные устройства РЛС. (Тема 4.4) Международные портфельные инвестиции

Международные портфельные инвестиции  Total Productivity Management (TPM), TQM, and Hoshin Kanri

Total Productivity Management (TPM), TQM, and Hoshin Kanri Поймал иль не поймал? Вот в чём вопрос

Поймал иль не поймал? Вот в чём вопрос НЕКРОТИЧЕСКИЙ НЕФРОЗ

НЕКРОТИЧЕСКИЙ НЕФРОЗ днк-диагностика

днк-диагностика Технология JSF (Java Server Faces)

Технология JSF (Java Server Faces) Power Requirements of A Vehicle

Power Requirements of A Vehicle Самостоятельная работа Перечислите типы защитных сооружений. Какие требования предъявляются к убежищам? Назовите индивидуальн

Самостоятельная работа Перечислите типы защитных сооружений. Какие требования предъявляются к убежищам? Назовите индивидуальн Патио. План благоустройства

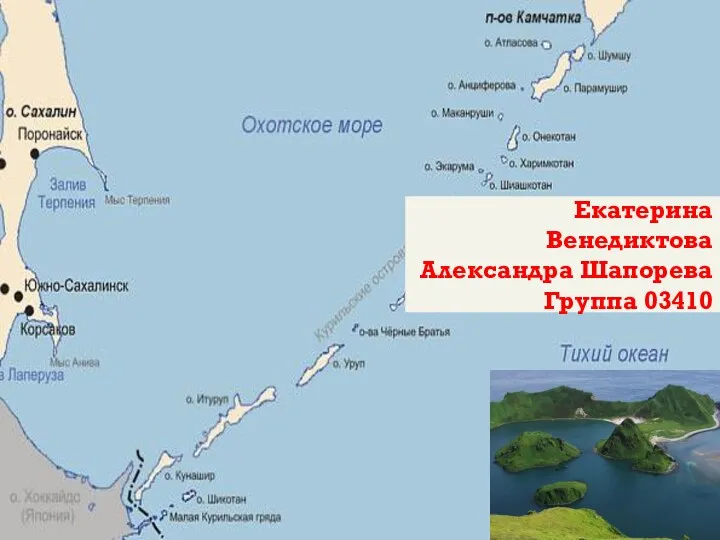

Патио. План благоустройства Проблема Курильских островов в отношениях России и Японии

Проблема Курильских островов в отношениях России и Японии Симптомы астмы

Симптомы астмы Внеклассное мероприятие для учащихся 6 класса «Жизнь и деятельность Я.И.Перельмана и его занимательные задачи» Разработчик

Внеклассное мероприятие для учащихся 6 класса «Жизнь и деятельность Я.И.Перельмана и его занимательные задачи» Разработчик  ФОРМИРОВАНИЕ МОДЕЛИ ФУНКЦИОНИРОВАНИЯ ПРОГРАММНОГО СРЕДСТВА С ИСПОЛЬЗОВАНИЕМ UML

ФОРМИРОВАНИЕ МОДЕЛИ ФУНКЦИОНИРОВАНИЯ ПРОГРАММНОГО СРЕДСТВА С ИСПОЛЬЗОВАНИЕМ UML Электронные заказные письма

Электронные заказные письма Приветствуем вас на практическом курсе по запуску товарного бизнеса! Mega Розница

Приветствуем вас на практическом курсе по запуску товарного бизнеса! Mega Розница Научные основы метрологического обеспечения. (Лекция 2)

Научные основы метрологического обеспечения. (Лекция 2) Тоталитаризм, как феномен 20 века

Тоталитаризм, как феномен 20 века Влияние питания

Влияние питания Fitness Choice

Fitness Choice Споры по обязательствам из договора хранения Выполнила студентка Группы Ю-104 Чуева Яна

Споры по обязательствам из договора хранения Выполнила студентка Группы Ю-104 Чуева Яна Права человека в международном праве

Права человека в международном праве