Содержание

- 2. Когда проблема возникает Значимость ИБ становится тем более высокой, чем выше степень автоматизации БП предприятия и

- 3. Когда проблема возникает Обеспечение информационной безопасности зачастую, имеет большое значение не только для стратегического развития предприятия

- 4. Когда проблема возникает Значимость обеспечения ИБ в некоторых случаях может определяться наличием в общей системе информационных

- 5. Виды угроз ИБ Внешние: неправомерные действия гос. органов (в том числе и зарубежных), деятельность преступников, незаконные

- 6. Предпосылки разработки политики безопасности предприятия

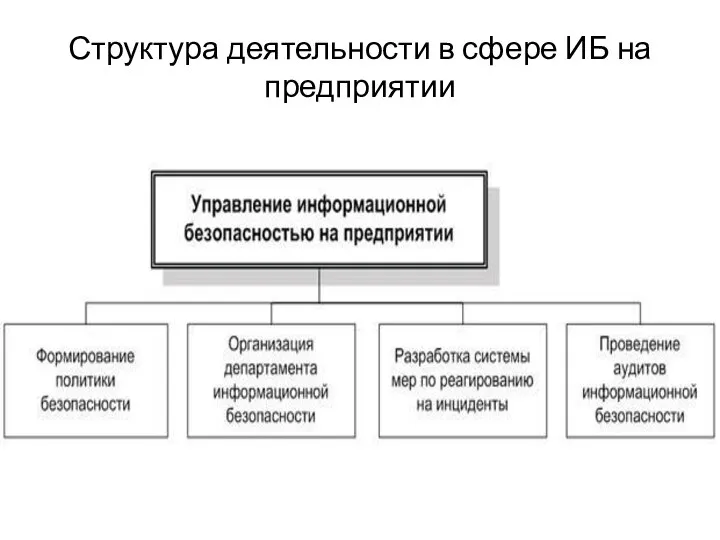

- 7. Структура деятельности в сфере ИБ на предприятии

- 8. Жизненный цикл политики информационной безопасности Проведение предварительного исследования состояния информационной безопасности. Собственно разработку политики безопасности. Внедрение

- 9. Классификация информационных ресурсов Критически важная (абсолютно секретная) информация, требующая особых гарантий безопасности. Важная информация (составляющая коммерческую

- 10. Классификация информационных ресурсов Персональная информация – данные о сотрудниках, не подлежащие разглашению. Информация для внутреннего использования

- 11. Политики ИБ среднего уровня Политики, относящиеся к определенным сферам деятельности предприятия и соответствующим информационным потокам (финансам,

- 12. Политики первого типа могут содержать: Спец. требования к резервному копированию; Спец. требования к идентификации и аутентифика-ции

- 13. К политикам второго типа относятся: политика опубликования открытых материалов, в том числе организации веб-сайта и внутреннего

- 15. Скачать презентацию

Взаимоотношения владельца магазина с участниками ВЭД и таможенными

Взаимоотношения владельца магазина с участниками ВЭД и таможенными  СТО-ның міндеттері

СТО-ның міндеттері ИМЕЮ ПРАВО…

ИМЕЮ ПРАВО… Развитие системы общественного контроля в Российской Федерации на современном этапе

Развитие системы общественного контроля в Российской Федерации на современном этапе Философия культуры О. Шпенглера

Философия культуры О. Шпенглера Реформы Сергея Юльевича Витте Работу выполнили: студентки первого курса ФТД очного отделения группы Т-111, Мухина Мария и Макаров

Реформы Сергея Юльевича Витте Работу выполнили: студентки первого курса ФТД очного отделения группы Т-111, Мухина Мария и Макаров Эндокринные органы. Гипоталямо-гипофизарная система

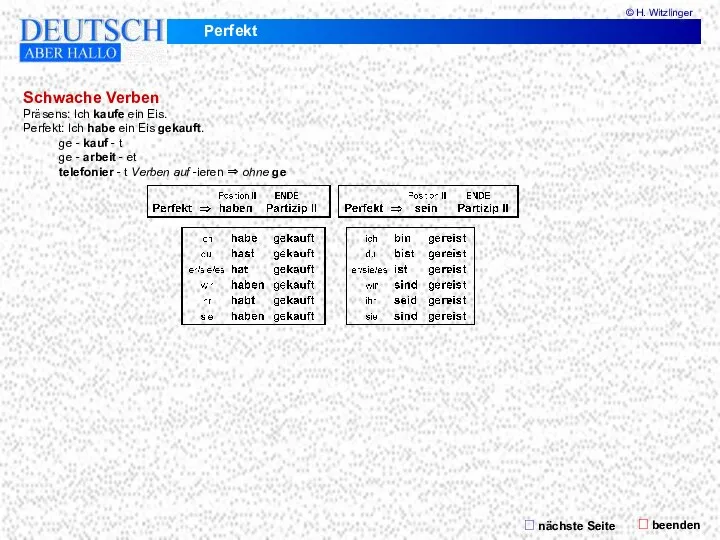

Эндокринные органы. Гипоталямо-гипофизарная система Schwache Verben

Schwache Verben Ислам. Столпы ислама

Ислам. Столпы ислама Экономическая теория

Экономическая теория ОРГАНИЗАЦИЯ ПЕРЕВОЗКИ ВНЕШНЕТОРГОВЫХ ГРУЗОВ МОРСКИМ ТРАНСПОРТОМ Дисциплина: Организация ВЭД предприятия (фирмы)

ОРГАНИЗАЦИЯ ПЕРЕВОЗКИ ВНЕШНЕТОРГОВЫХ ГРУЗОВ МОРСКИМ ТРАНСПОРТОМ Дисциплина: Организация ВЭД предприятия (фирмы) Последовательное соединение RLC-элементов

Последовательное соединение RLC-элементов Условия перевозок скоропортящихся грузов в вагонах и контейнерах

Условия перевозок скоропортящихся грузов в вагонах и контейнерах  Однофазный трансформатор

Однофазный трансформатор SLF4J project

SLF4J project  Выпуклый анализ. Выпуклые множества. Лекция 6

Выпуклый анализ. Выпуклые множества. Лекция 6 ДИСТАНЦИОННЬЕ ОБРАЗОВАТЕЛЬНЫЕ ТЕХНОЛОГИИ: Клуб информационных технологий Заседание № 1

ДИСТАНЦИОННЬЕ ОБРАЗОВАТЕЛЬНЫЕ ТЕХНОЛОГИИ: Клуб информационных технологий Заседание № 1 Неклассическая философия

Неклассическая философия КУЛЬТУРА ЗАПАДНОЙ ЕВРОПЫ

КУЛЬТУРА ЗАПАДНОЙ ЕВРОПЫ Полигональный моделинг в 3dsMax

Полигональный моделинг в 3dsMax Готический стиль замков и храмов

Готический стиль замков и храмов  Способы преобразования проекций. Способ совмещения. (Лекция 6)

Способы преобразования проекций. Способ совмещения. (Лекция 6) Травма челюстей 2015

Травма челюстей 2015 Customs and traditions of Great Britain

Customs and traditions of Great Britain Троица - христианский праздник

Троица - христианский праздник Костюм эпохи Відродження

Костюм эпохи Відродження МОУ средняя общеобразовательная школа №9 г. Искитима Новосибирской области Научно-исследовательская работа по теме «В школу с у

МОУ средняя общеобразовательная школа №9 г. Искитима Новосибирской области Научно-исследовательская работа по теме «В школу с у Этнографический музей народов Байкала

Этнографический музей народов Байкала