Содержание

- 2. ТЕМА 3. КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ ФЗ «О полиции» п.1 статьи 11 в своей деятельности полицейский должен

- 3. 1 вопрос. История развития криптографии Проблема защиты информации путем ее преобразования, исключающего ее прочтение посторонним лицом,

- 4. 1 вопрос. История развития криптографии Тайна сопровождает всю историю человечества. Она была, есть и будет.

- 5. Криптография по возрасту — ровесник египетских пирамид В знаменитом учебнике Ватсьяны об искусстве любви («Камасутра») среди

- 6. Древние египтяне использовали символический язык. Так, в 1998 г. был дешифрован текст, записанный на каменных плитах.

- 7. Одновременно в Китае изобретались изощренные способы физической защиты посланий. Текст, написанный на тонкой ленте из шелка,

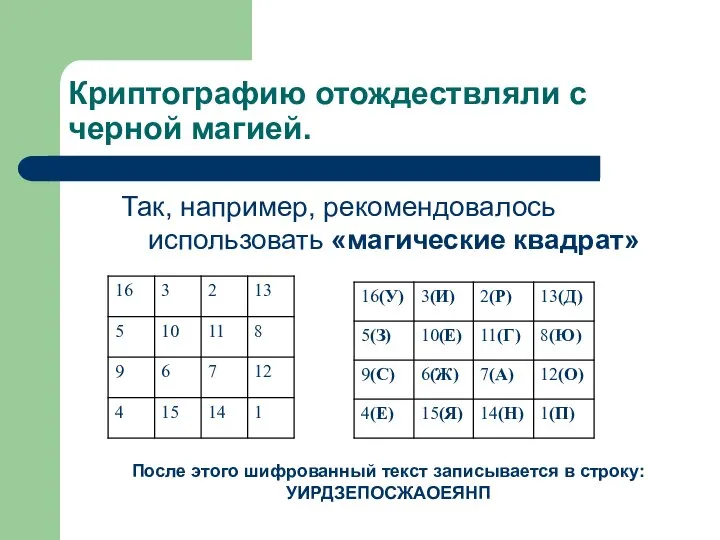

- 8. Криптографию отождествляли с черной магией. Так, например, рекомендовалось использовать «магические квадрат» После этого шифрованный текст записывается

- 9. Эволюция криптографической деятельности Криптография (в современном понимании этого слова) появилась практически сразу же после появления письменности.

- 10. Эволюция криптографической деятельности Внимание, уделяемое развитию криптографии, зависело от активности деятельности государства в различных сферах: политической,

- 11. Вопрос о том, что и как защищается (и какой ценой), что и как достается (и какой

- 12. 1 вопрос. История развития криптографии Первый вид защиты информации — это физическая защита от противника материального

- 13. Одно из требований, предъявляемое к методам и средствам защиты, — это требование оперативности связи. Использование средств

- 14. К проблемам в настоящее время относятся такие, как защита от имитации («дезинформации под шифром»), идентификация абонентов

- 15. Вопрос 2. Основные понятия криптографии Проблемой защиты информации путем ее преобразования занимается криптология (kryptos - тайный,

- 16. Цели этих направлений прямо противоположны. Криптография занимается поиском и исследованием математических методов преобразования информации. Сфера интересов

- 17. Криптографические функции: симметричным шифрованием, асимметричным шифрованием и односторонними хэш-функциями. Все существующие технологии аутентификации, целостности и конфиденциальности

- 18. Современная криптография включает в себя четыре крупных раздела: Симметричные криптосистемы. Криптосистемы с открытым ключом. Системы электронной

- 19. Основные понятия криптографии Алфавит - конечное множество используемых для кодирования информации знаков. Текст - упорядоченный набор

- 20. Вопрос 3. Симметричные и асимметричные криптосистемы Симметричное шифрование, которое часто называют шифрованием с помощью секретных ключей,

- 21. Симметричные криптосистемы

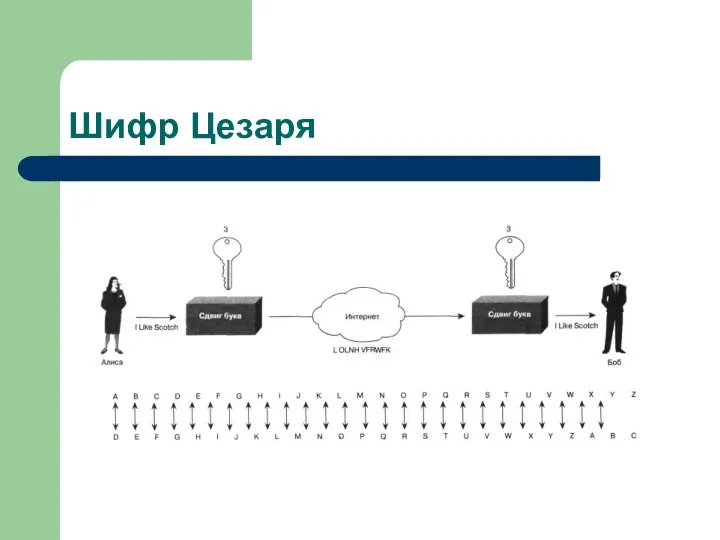

- 22. Шифр Цезаря

- 23. Сегодня широко используются такие алгоритмы секретных ключей, как Data Encryption Standard (DES), 3DES (или «тройной DES»)

- 24. С методом секретных ключей связаны следующие проблемы: Необходимо часто менять секретные ключи, поскольку всегда существует риск

- 25. Более эффективным является отечественный стандарт шифрования данных ГОСТ 28147-06 Он рекомендован к использованию для защиты любых

- 26. Асимметричные криптосистемы Как бы ни были сложны и надежны криптографические системы - их слабое место при

- 27. Асимметричные криптосистемы Для того, чтобы был возможен обмен конфиденциальной информацией между двумя субъектами ИС, ключ должен

- 28. Асимметричные криптосистемы Суть их состоит в том, что каждым адресатом ИС генерируются два ключа, связанные между

- 29. Асимметричные криптосистемы

- 30. Асимметричные криптосистемы Асимметричные системы для преобразования ключей используют так называемые необратимые или односторонние функции (безопасные хэш-функции),

- 31. Чтобы гарантировать надежную защиту информации, к асимметричным системам с открытым ключом предъявляются два важных и очевидных

- 32. Вопрос 4. Требования к криптосистемам. зашифрованное сообщение должно поддаваться чтению только при наличии ключа; число операций,

- 34. Скачать презентацию

Отношение к отказам

Отношение к отказам Droga krzyżowa

Droga krzyżowa Фізічная культура і спорт. Фарміраванне здаровага спосабу жыцця

Фізічная культура і спорт. Фарміраванне здаровага спосабу жыцця Презентация "Золотые травы хохломы" - скачать презентации по МХК

Презентация "Золотые травы хохломы" - скачать презентации по МХК Формы предпринимательской деятельности.

Формы предпринимательской деятельности. Явление переходности

Явление переходности  История развития и области применения компьютерной графики

История развития и области применения компьютерной графики Баскетбол. Коротко о главном

Баскетбол. Коротко о главном Способы задания функции

Способы задания функции Сущность и проблемы единого учёта преступлений

Сущность и проблемы единого учёта преступлений Взаимодействие с государственными институтами и технология лоббирования

Взаимодействие с государственными институтами и технология лоббирования Формирование структуры сайта. (Тема 8)

Формирование структуры сайта. (Тема 8) Предприятие EcoCorp

Предприятие EcoCorp 0017328d-4c4c098f

0017328d-4c4c098f 182f0c819a364dc68d63814a38c94c47 (1)

182f0c819a364dc68d63814a38c94c47 (1) Установка для исследования характеристик светодиодов

Установка для исследования характеристик светодиодов Презентация "Художники - портретисты" - скачать презентации по МХК

Презентация "Художники - портретисты" - скачать презентации по МХК Строительство универсальной спортивной площадки

Строительство универсальной спортивной площадки Предложение работы в он-лайн проекте #СекретУспеха

Предложение работы в он-лайн проекте #СекретУспеха Физиологическая характеристика состояний организма при спортивной деятельности

Физиологическая характеристика состояний организма при спортивной деятельности Об участии в долевом строительстве многоквартирных домов и о внесении изменений в некоторые законодательные акты РФ

Об участии в долевом строительстве многоквартирных домов и о внесении изменений в некоторые законодательные акты РФ Почему христиане страдают

Почему христиане страдают Гипотермия

Гипотермия  Цестодозы

Цестодозы Стандартизация в области проектирования ИС. Жизненный цикл ИС

Стандартизация в области проектирования ИС. Жизненный цикл ИС Презентация Требования, предъявляемые к учетной политике

Презентация Требования, предъявляемые к учетной политике Лекция КЛИНИЧЕСКОЕ МАТЕРИАЛОВЕДЕНИЕ. СПЛАВЫ МЕТАЛЛОВ ДЛЯ ЗУБНЫХ ПРОТЕЗОВ, ИХ ФИЗИКО-ХИМИЧЕСКИЕ СВОЙСТВА И ТРЕБОВАНИЯ К НИМ, М

Лекция КЛИНИЧЕСКОЕ МАТЕРИАЛОВЕДЕНИЕ. СПЛАВЫ МЕТАЛЛОВ ДЛЯ ЗУБНЫХ ПРОТЕЗОВ, ИХ ФИЗИКО-ХИМИЧЕСКИЕ СВОЙСТВА И ТРЕБОВАНИЯ К НИМ, М Общая характеристика политических и правовых учений Древнего Рима Выполнили: студенты 3-го курса группы Ю-101 Меженько Ю.В и Шевцо

Общая характеристика политических и правовых учений Древнего Рима Выполнили: студенты 3-го курса группы Ю-101 Меженько Ю.В и Шевцо