Содержание

- 2. Что такое компьютерная сеть Совокупность: узлов (компьютеров, рабочих станций или других устройств) соединенных коммуникационными каналами набор

- 3. Преимущества сетей Мощь и гибкость совместной работы Свобода выбора Эффективное совместное использование ресурсов (Sharing) Обеспечение безопасности

- 4. Клиент-серверная архитектура Сервер узел сети, предоставляющий свои ресурсы другим абонентам, но сам не использующий ресурсы других

- 5. Виды компьютерных сетей LAN – Locate Area Network WAN – Wide Area Network MAN – Metropolitan

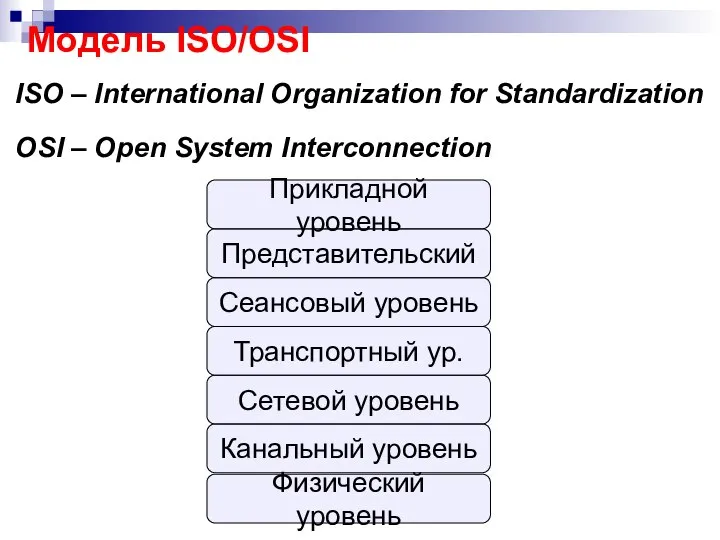

- 6. Модель ISO/OSI ISO – International Organization for Standardization OSI – Open System Interconnection Физический уровень Канальный

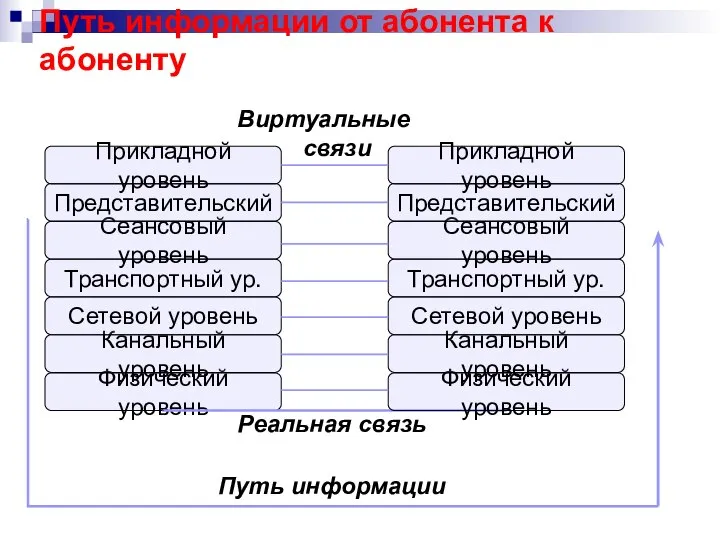

- 7. Путь информации от абонента к абоненту Физический уровень Канальный уровень Сетевой уровень Транспортный ур. Сеансовый уровень

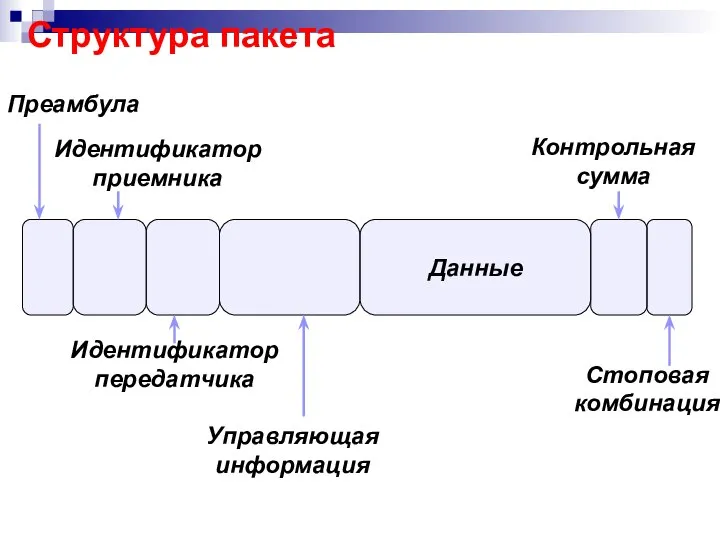

- 8. Структура пакета Данные Преамбула Идентификатор приемника Идентификатор передатчика Управляющая информация Контрольная сумма Стоповая комбинация

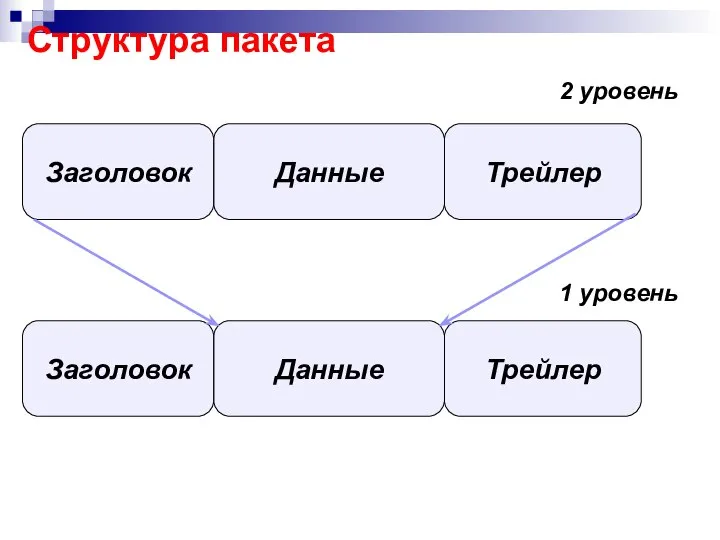

- 9. Структура пакета Заголовок Данные Трейлер Заголовок Данные Трейлер 2 уровень 1 уровень

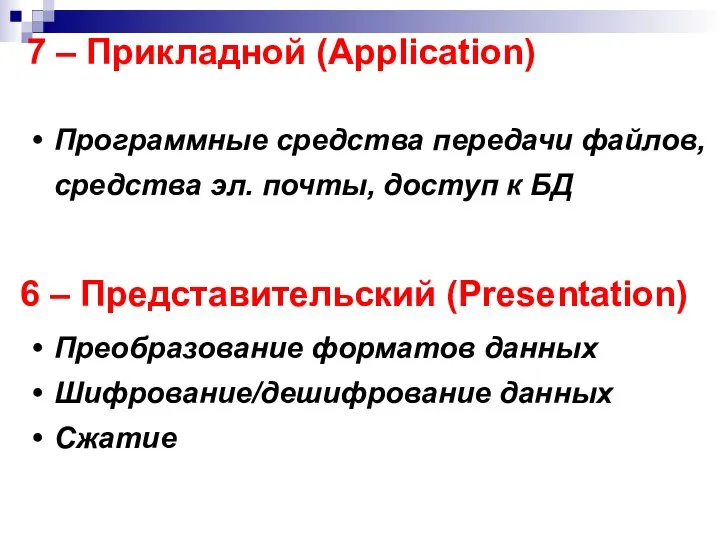

- 10. 7 – Прикладной (Application) Программные средства передачи файлов, средства эл. почты, доступ к БД 6 –

- 11. 5 – Сеансовый (Session) Устанавливает, поддерживает, прекращает связь Распознает логические имена абонентов Контролирует права доступа абонентов

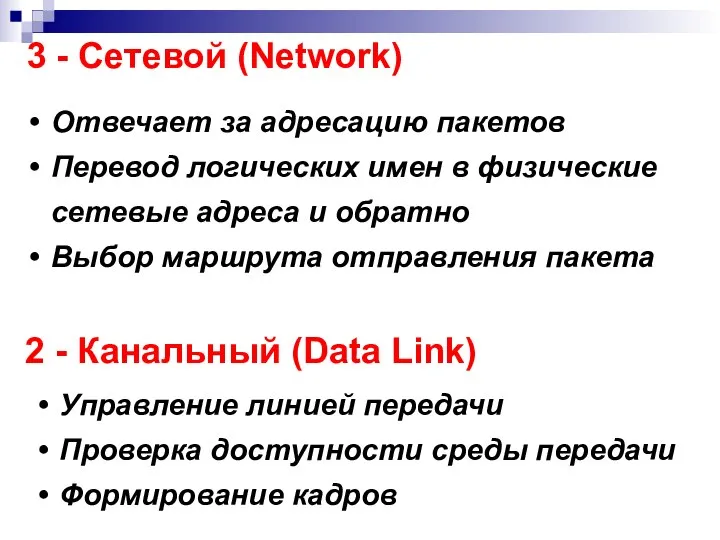

- 12. 3 - Сетевой (Network) Отвечает за адресацию пакетов Перевод логических имен в физические сетевые адреса и

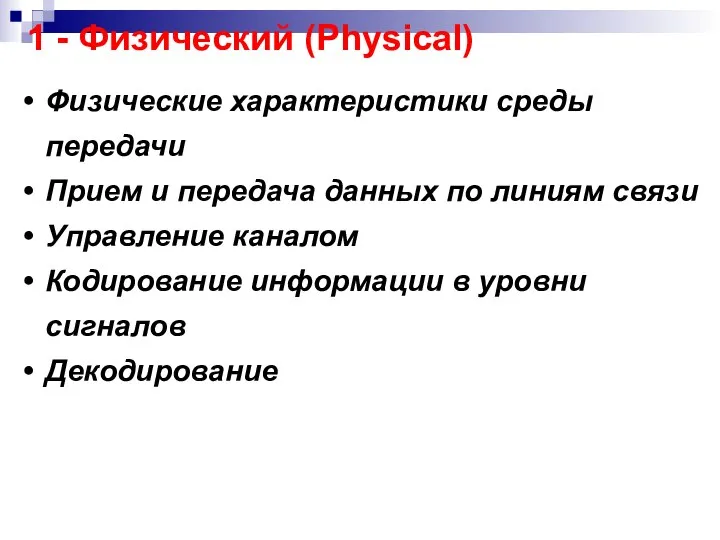

- 13. 1 - Физический (Physical) Физические характеристики среды передачи Прием и передача данных по линиям связи Управление

- 14. Топология локальных сетей Топология (компоновка, конфигурация) физическое расположение компьютеров сети относительно друг друга и способ соединения

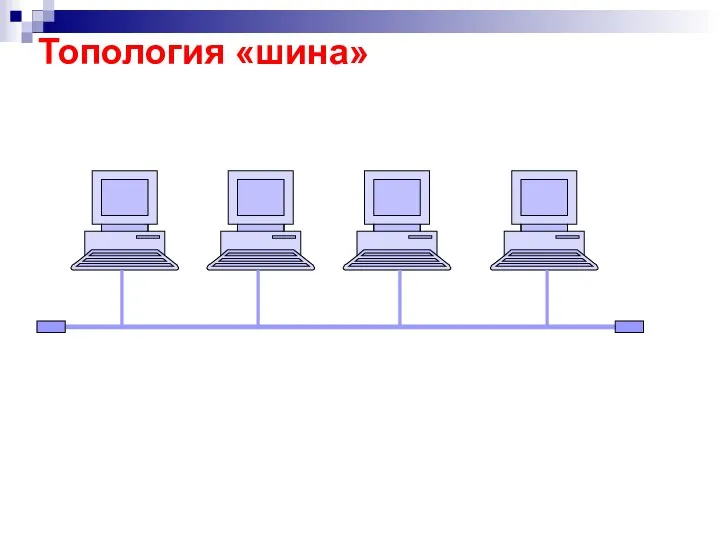

- 15. Топология «шина»

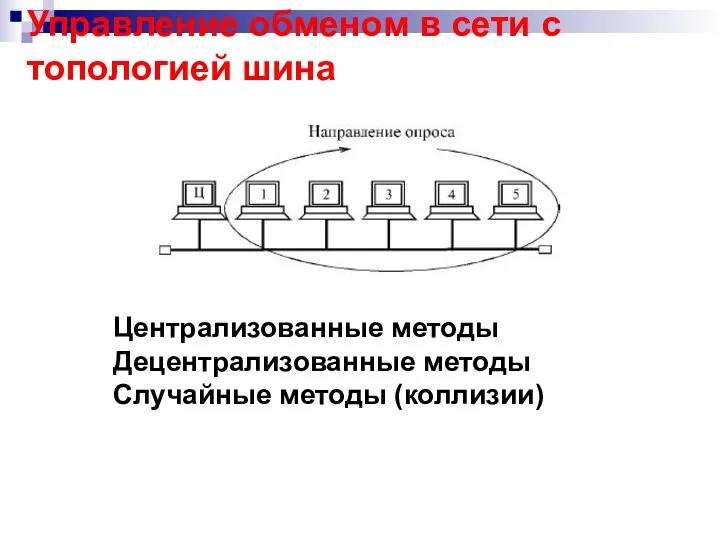

- 16. Управление обменом в сети с топологией шина Централизованные методы Децентрализованные методы Случайные методы (коллизии)

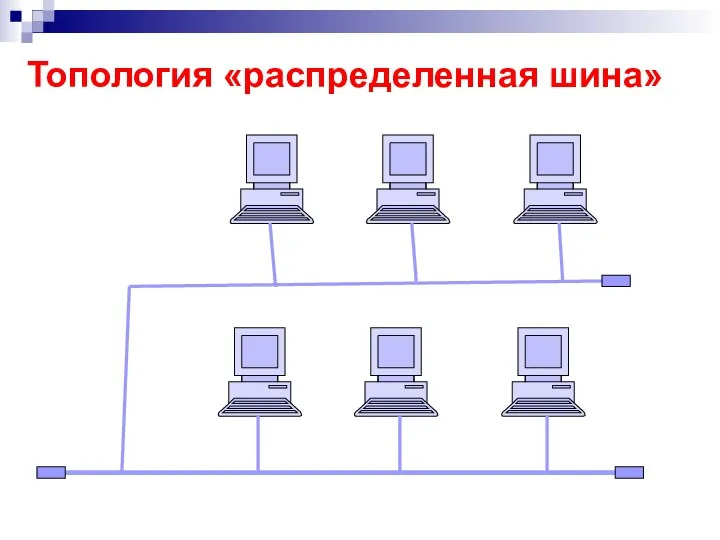

- 17. Топология «распределенная шина»

- 18. Топология «звезда» Методы - С пассивным центром - С активным центром

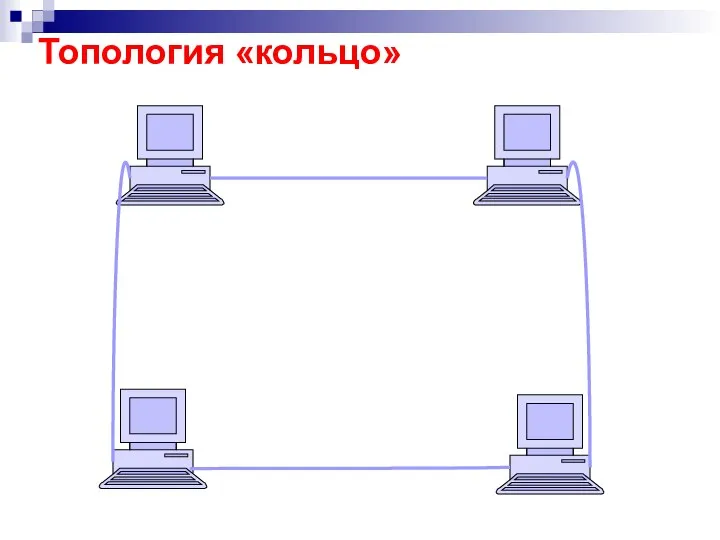

- 19. Топология «кольцо»

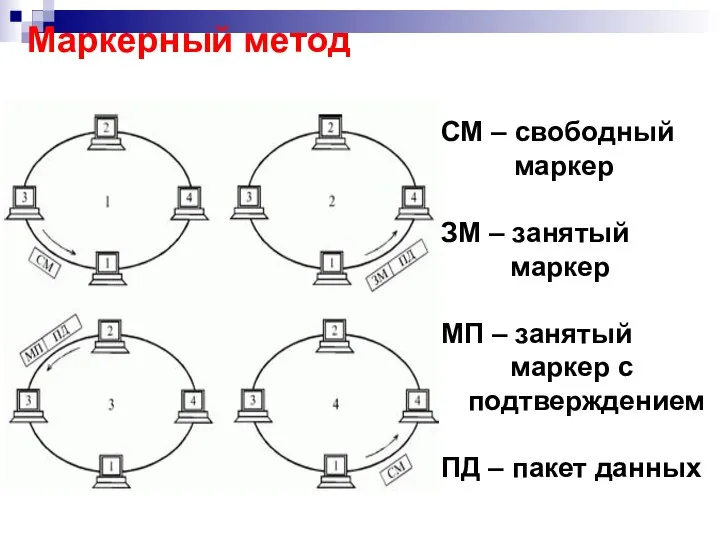

- 20. Маркерный метод СМ – свободный маркер ЗМ – занятый маркер МП – занятый маркер с подтверждением

- 21. Многозначность понятия топологии Физическая топология – схема расположения компьютеров и прокладки кабеля Логическая топология – структура

- 22. Вредоносное ПО Вирусы, черви, трояны Антивирусная защита

- 23. Вредоносная программа - компьютерная программа или переносной код, предназначенный для реализации угроз информации, хранящейся в компьютерной

- 24. Типы вредоносных программ Вирусы Трояны Черви

- 25. Вирусы Отличительная особенность - способность к размножению в рамках одного компьютера (создание копий, необязательно совпадающих с

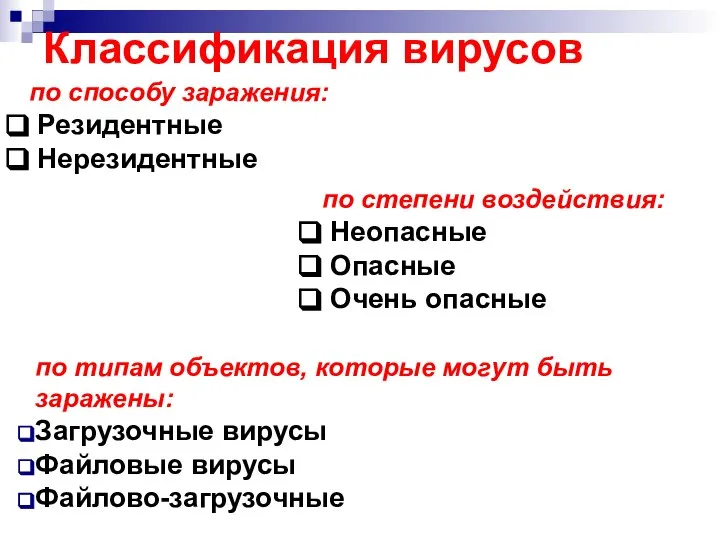

- 26. Классификация вирусов по типам объектов, которые могут быть заражены: Загрузочные вирусы Файловые вирусы Файлово-загрузочные по способу

- 27. Червь (сетевой) — тип вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты

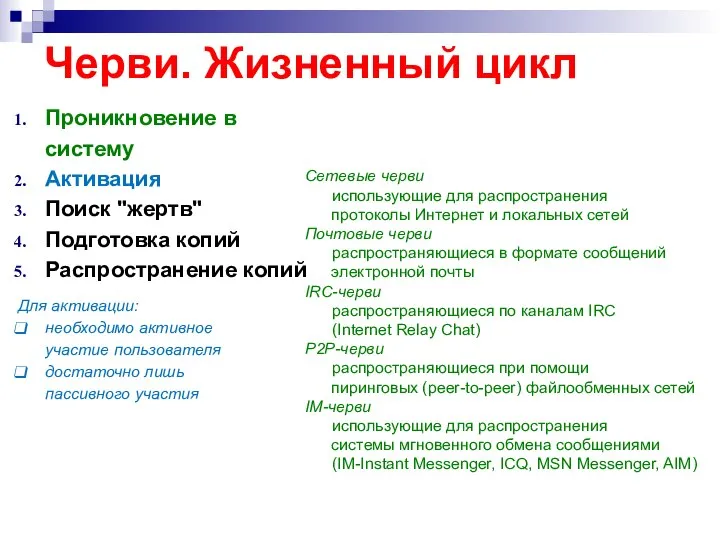

- 28. Черви. Жизненный цикл Проникновение в систему Активация Поиск "жертв" Подготовка копий Распространение копий Сетевые черви использующие

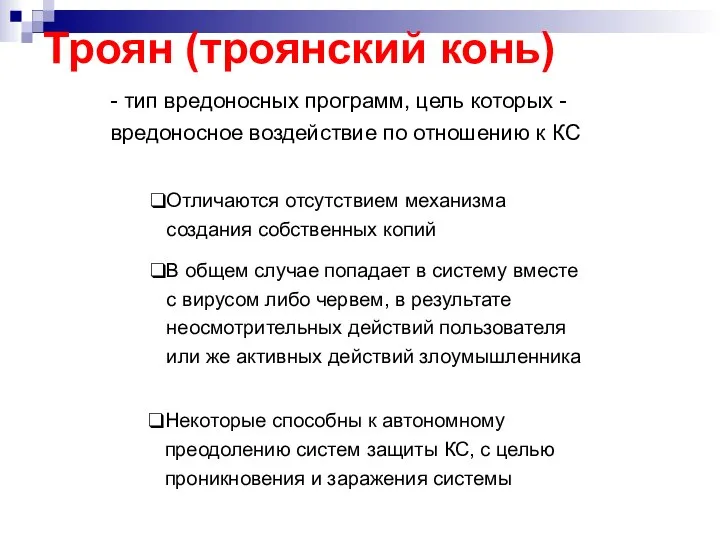

- 29. Троян (троянский конь) - тип вредоносных программ, цель которых - вредоносное воздействие по отношению к КС

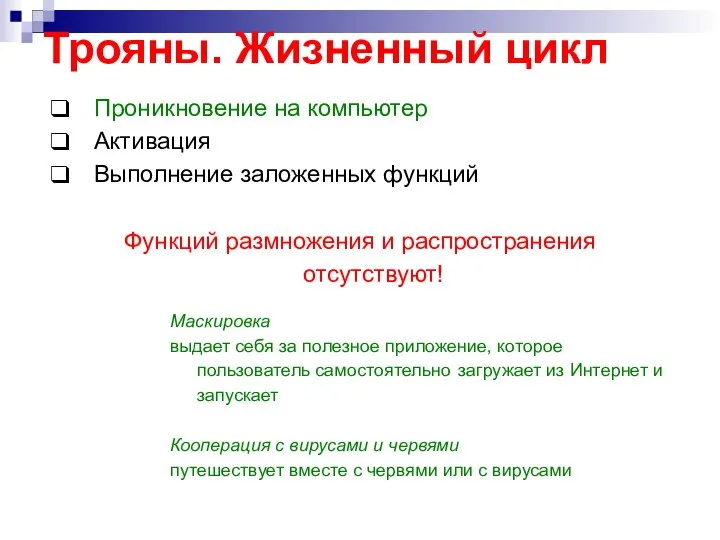

- 30. Трояны. Жизненный цикл Проникновение на компьютер Активация Выполнение заложенных функций Функций размножения и распространения отсутствуют! Маскировка

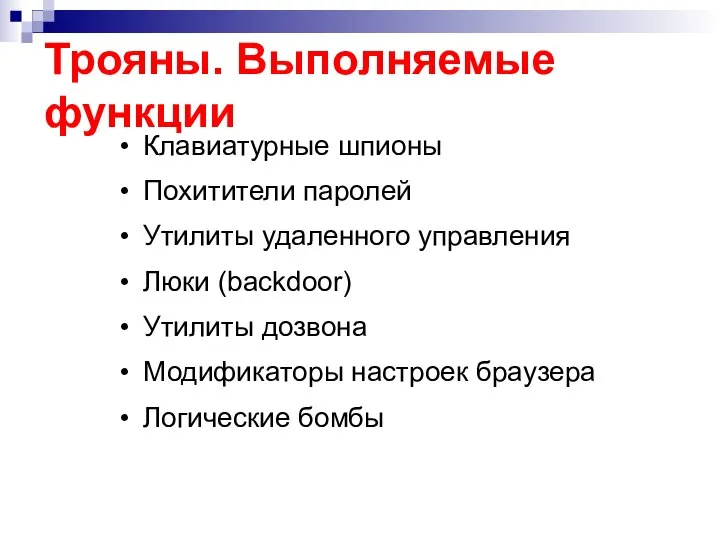

- 31. Трояны. Выполняемые функции Клавиатурные шпионы Похитители паролей Утилиты удаленного управления Люки (backdoor) Утилиты дозвона Модификаторы настроек

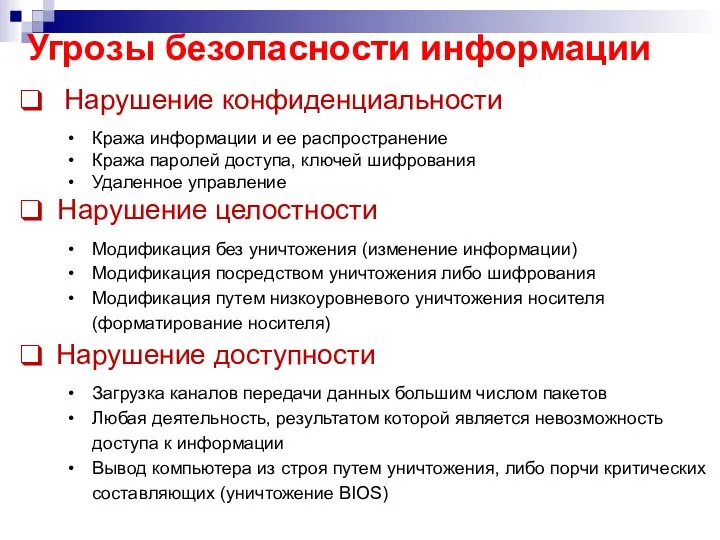

- 32. Угрозы безопасности информации Нарушение конфиденциальности Кража информации и ее распространение Кража паролей доступа, ключей шифрования Удаленное

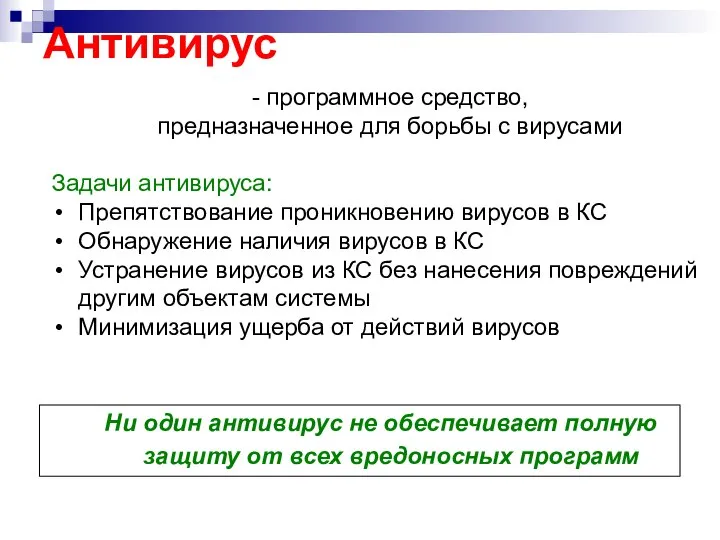

- 33. Антивирус Ни один антивирус не обеспечивает полную защиту от всех вредоносных программ - программное средство, предназначенное

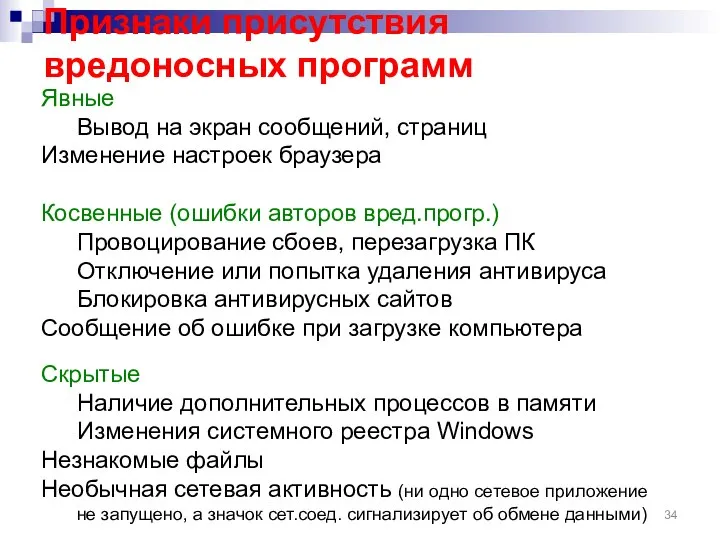

- 34. Признаки присутствия вредоносных программ Явные Вывод на экран сообщений, страниц Изменение настроек браузера Косвенные (ошибки авторов

- 35. История вопроса 1940-е г. – теоретические основы самораспространяющихся программ Джон фон Нейман, Л.С.Пенроуз, Ф.Ж.Шталь Первые самораспространяющиеся

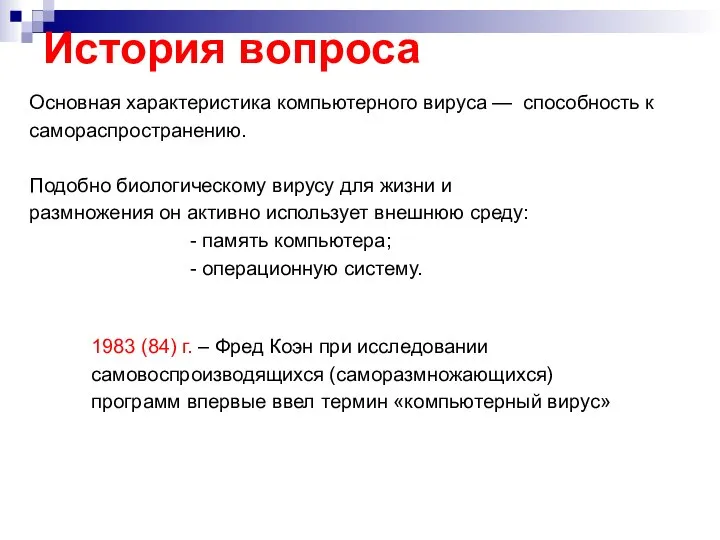

- 36. История вопроса Основная характеристика компьютерного вируса — способность к самораспространению. Подобно биологическому вирусу для жизни и

- 37. Вирусы. Техники (1990е) Stealth (стелс, невидимость) – способность вируса заражать файлы скрытно, не давая пользователю повода

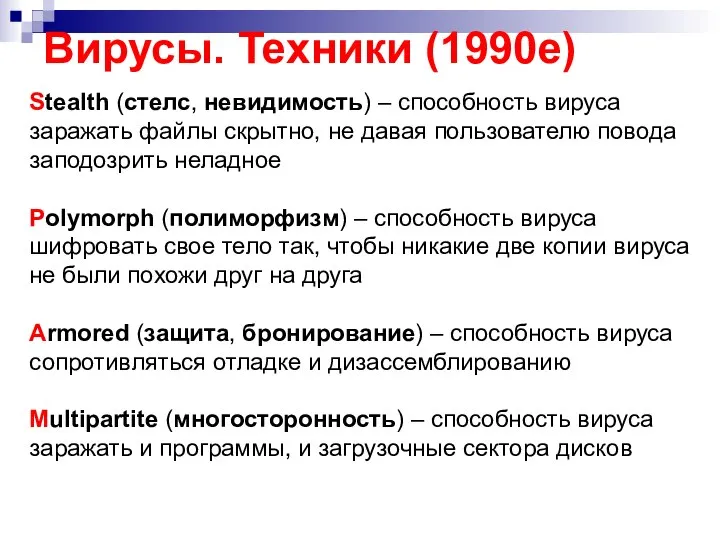

- 38. Червь Морриса ноябрь 1988 первая эпидемия, вызванная сетевым червем. Из-за ошибок в коде безвредная по замыслу

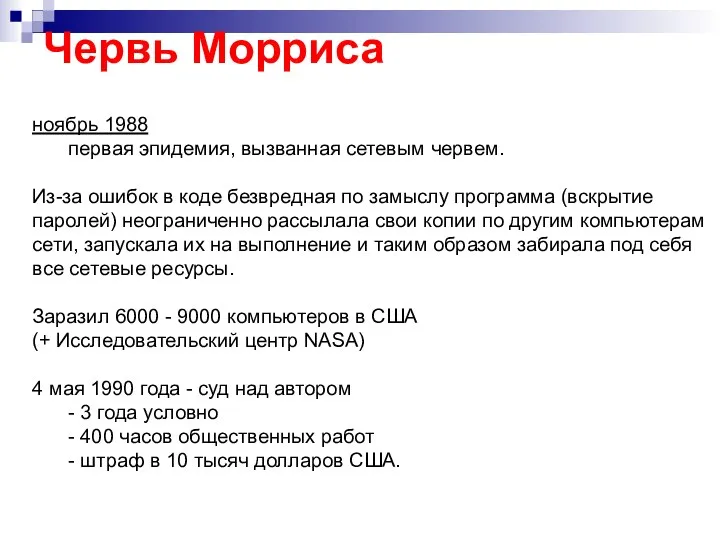

- 39. Криптография. История развития

- 40. Информационная безопасность - защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного

- 41. Составляющие ИБ Доступность возможность за приемлемое время получить требуемую информационную услугу. Целостность актуальность и непротиворечивость информации,

- 42. Термины Угроза - потенциальная возможность определенным образом нарушить ИБ Атака - попытка реализации угрозы Злоумышленник -

- 43. Классификация угроз - по аспекту информационной безопасности (доступность, целостность, конфиденциальность); - по компонентам информационных систем, на

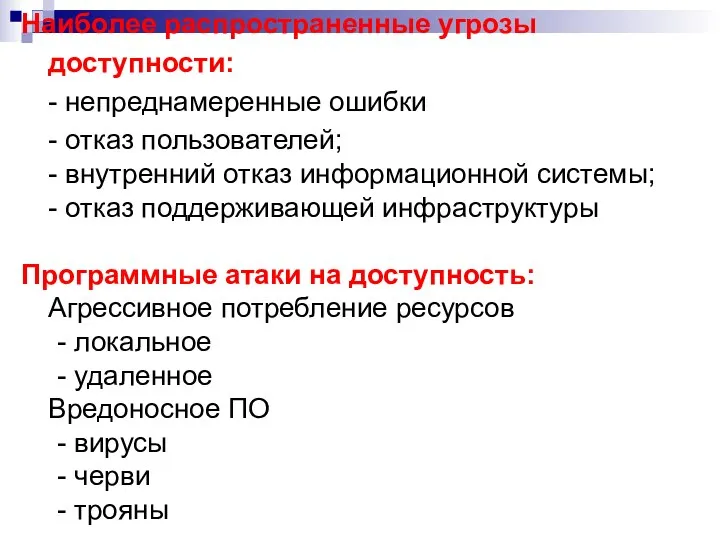

- 44. Наиболее распространенные угрозы доступности: - непреднамеренные ошибки - отказ пользователей; - внутренний отказ информационной системы; -

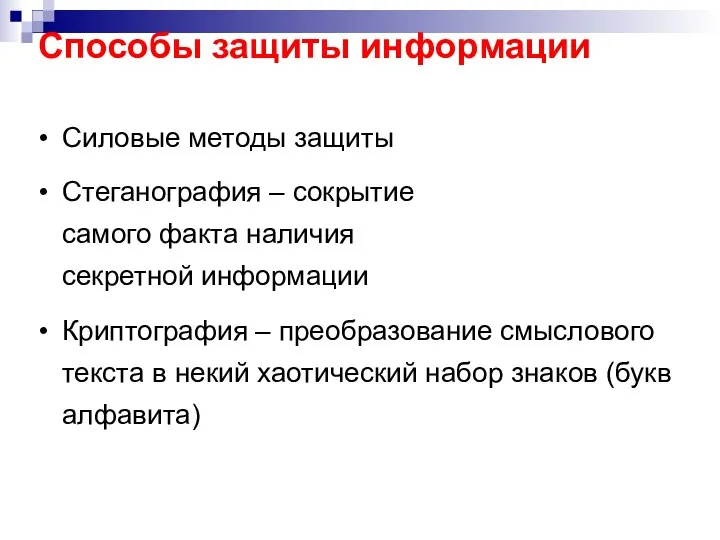

- 45. Способы защиты информации Силовые методы защиты Стеганография – сокрытие самого факта наличия секретной информации Криптография –

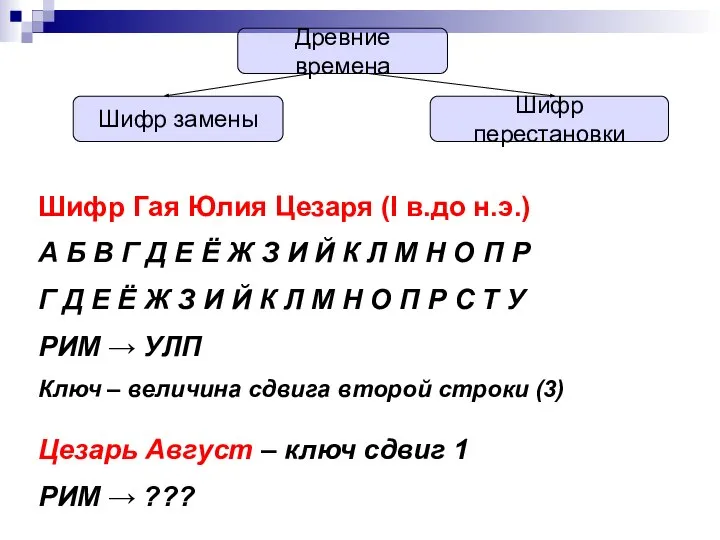

- 46. Шифр Гая Юлия Цезаря (I в.до н.э.) А Б В Г Д Е Ё Ж З

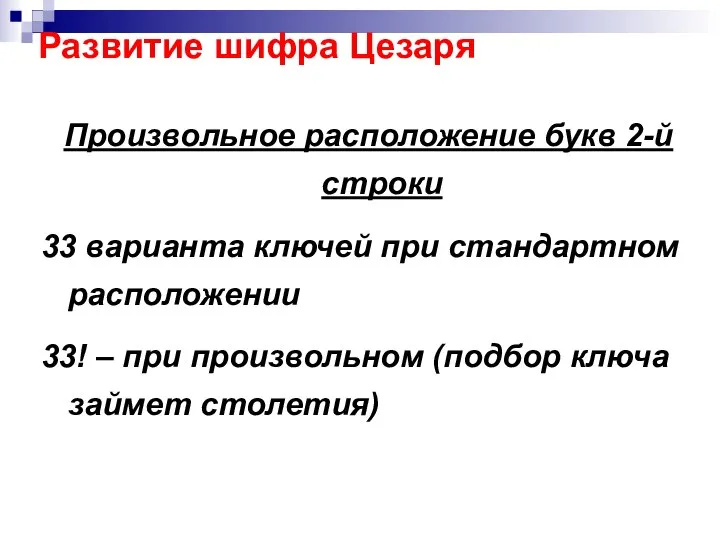

- 47. Развитие шифра Цезаря Произвольное расположение букв 2-й строки 33 варианта ключей при стандартном расположении 33! –

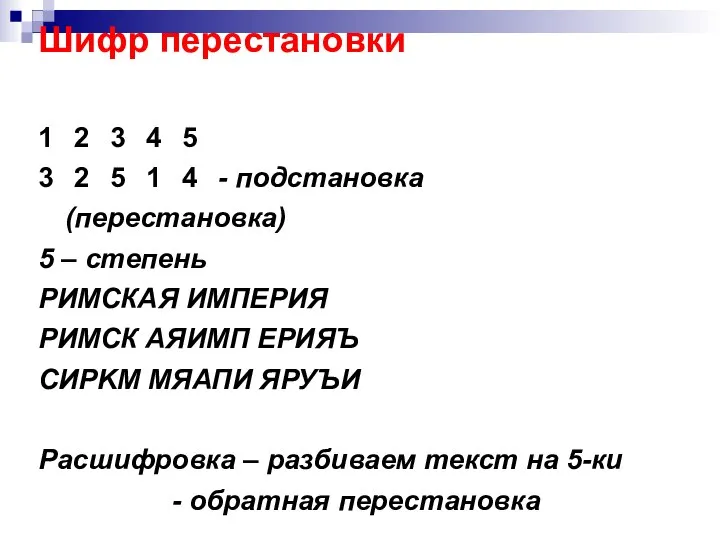

- 48. Шифр перестановки 1 2 3 4 5 3 2 5 1 4 - подстановка (перестановка) 5

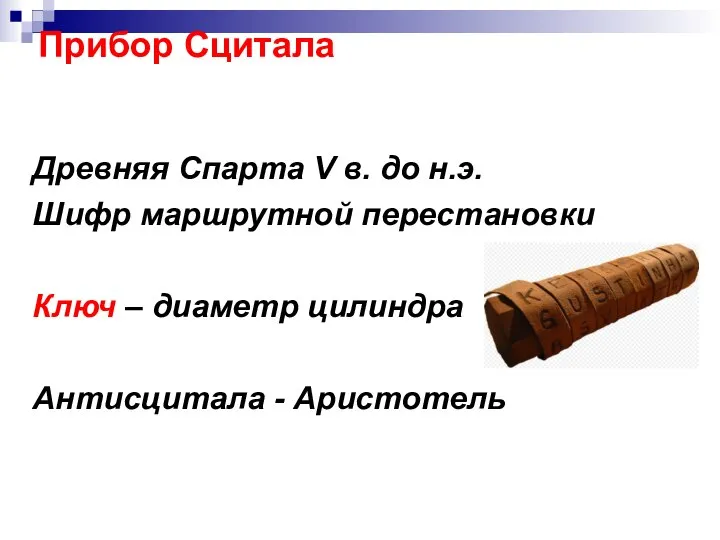

- 49. Прибор Сцитала Древняя Спарта V в. до н.э. Шифр маршрутной перестановки Ключ – диаметр цилиндра Антисцитала

- 50. Античность Диск Энея Линейка Энея (шифрование по линейке с использованием узелков) Узелковое письмо

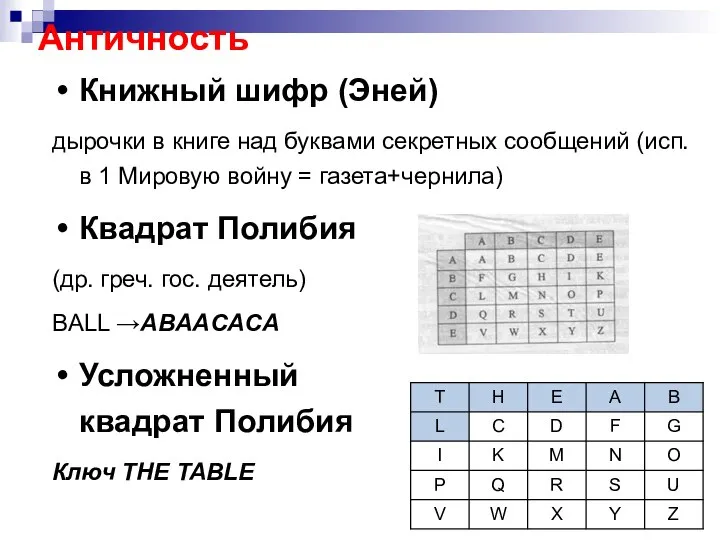

- 51. Античность Книжный шифр (Эней) дырочки в книге над буквами секретных сообщений (исп. в 1 Мировую войну

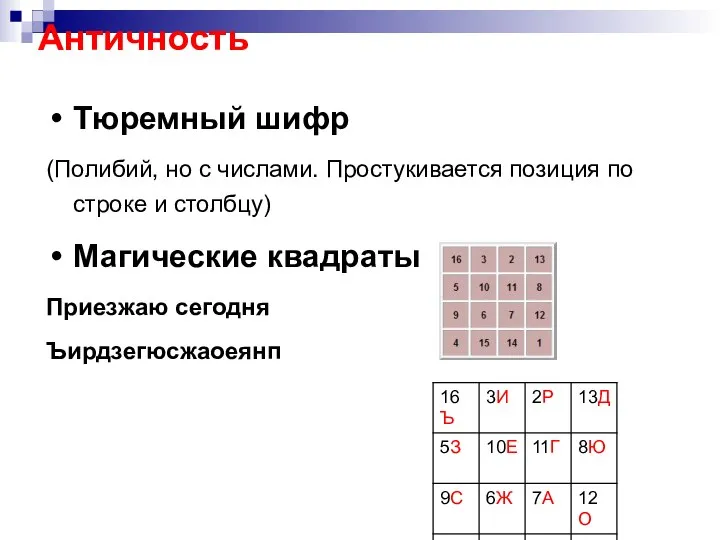

- 52. Античность Тюремный шифр (Полибий, но с числами. Простукивается позиция по строке и столбцу) Магические квадраты Приезжаю

- 53. Исторические книги по криптографии Абу Вакр Ахмед бен Али бен Вахшия ан-Набати «Книга о большом стремлении

- 54. Шифр Тритемия XV – аббат Тритемий, Германия «Периодически сдвигаемый ключ» Таблица Тритемия Введение произвольного порядка расположения

- 55. Шифры. Продолжение 1940г. – Германия, Гуттенберг книгопечатание Книжный шифр n/m/t (номер страницы, строки, буквы) Шифр вольных

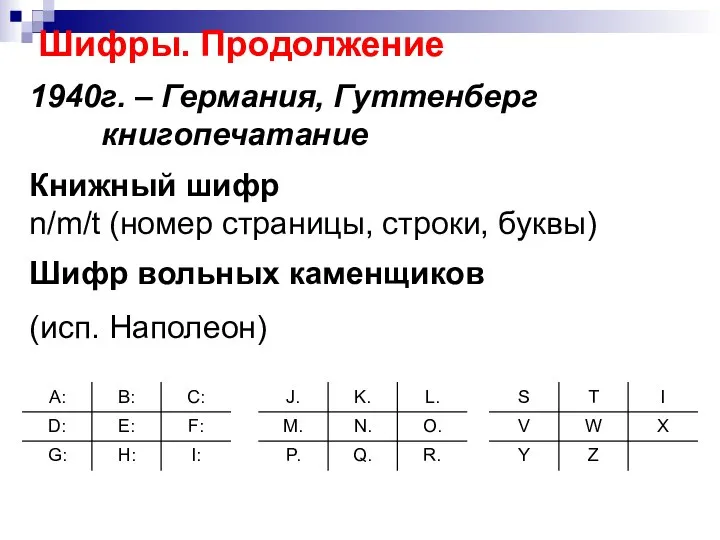

- 56. Шифры. Продолжение Диск Альберти – XVI в. «двойное шифрование» Шифры Кардано

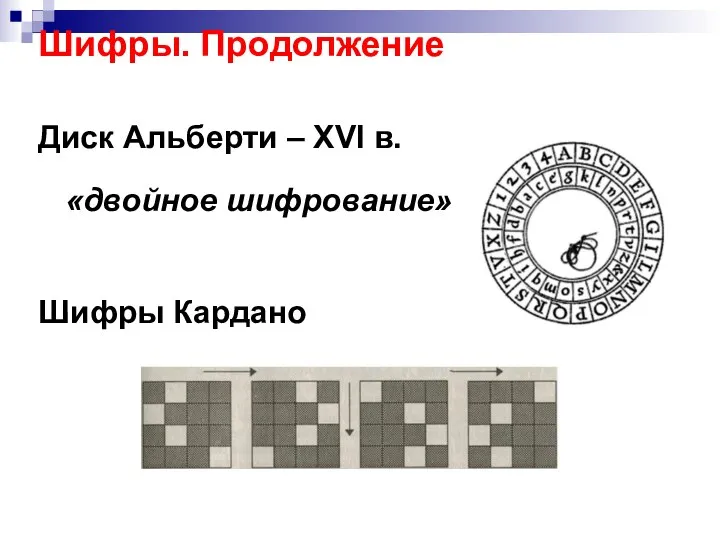

- 57. Шифры. Продолжение Библия (осмысленные слова) Шифр «Атбаш» A B C ….X Y Z Z Y X

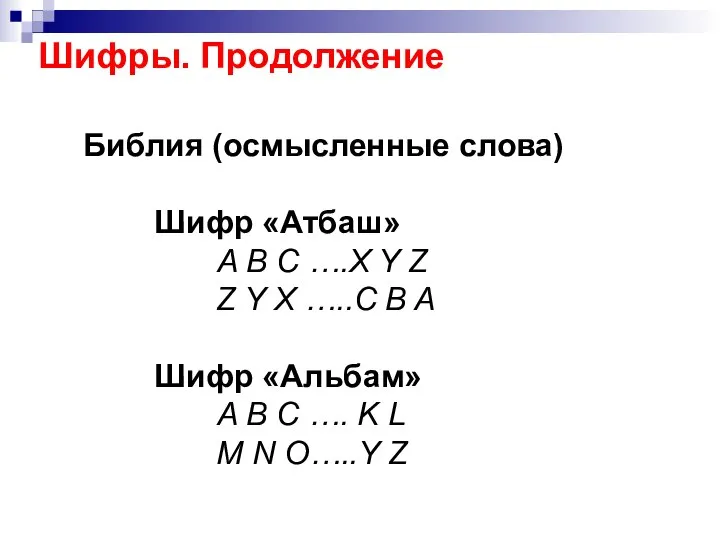

- 58. Шифр Фальконера АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЫЪЬЭЮЯ 1 3 5 67 2 4 Ключ – ЛИЛИПУТ (3142576) Выписываем по столбцам:

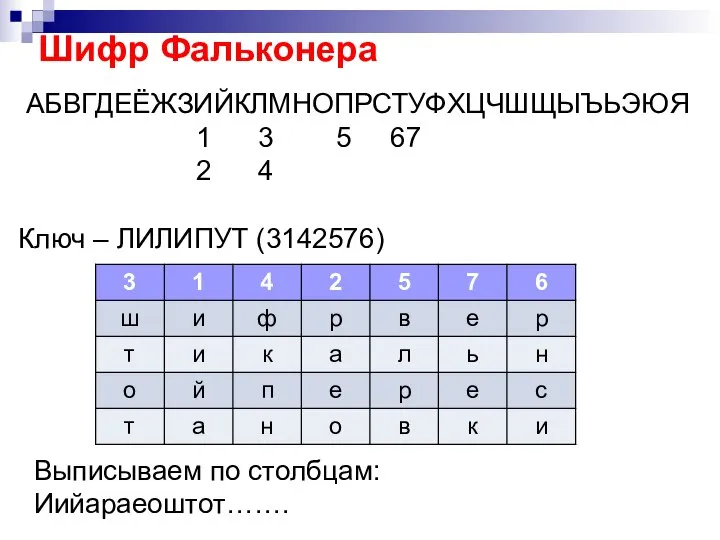

- 60. Скачать презентацию

Где живут слоны? Почему слоны не живут в Воронежской области?

Где живут слоны? Почему слоны не живут в Воронежской области? Теоретические основы электротехники. Нелинейные электрические цепи

Теоретические основы электротехники. Нелинейные электрические цепи Кейс на тему «ОСАГО без страхования жизни»

Кейс на тему «ОСАГО без страхования жизни» Структура нормы права

Структура нормы права Информация как основа принятия решений в экономических задачах

Информация как основа принятия решений в экономических задачах Типы, переменные, управляющие инструкции. Ссылочные типы и переменные. (Тема 2.3)

Типы, переменные, управляющие инструкции. Ссылочные типы и переменные. (Тема 2.3) Эзофагопластика

Эзофагопластика Основные принципы торговой политики РФ

Основные принципы торговой политики РФ Использование ИКТ на уроках географии. Пирогова Наталья Анатольевна Учитель географии МБОУ СОШ №120

Использование ИКТ на уроках географии. Пирогова Наталья Анатольевна Учитель географии МБОУ СОШ №120 Религия как одна из форм культуры

Религия как одна из форм культуры БОРИС МИХАЙЛОВИЧ КУСТОДИЕВ (1878-1927)

БОРИС МИХАЙЛОВИЧ КУСТОДИЕВ (1878-1927)  Алгоритмы с ветвящейся структурой

Алгоритмы с ветвящейся структурой Электрокардиография Основные нормативы ЭКГ

Электрокардиография Основные нормативы ЭКГ Анализ причин терроризма как основной угрозы XXI века

Анализ причин терроризма как основной угрозы XXI века Я знаю свої права

Я знаю свої права Презентация на тему Закономерности изменчивости: модификационная и мутационная изменчивость

Презентация на тему Закономерности изменчивости: модификационная и мутационная изменчивость  Регуляция соматических функций

Регуляция соматических функций РУССКОЕ ИЗОБРАЗИТЕЛЬНОЕ ИСКУССТВО

РУССКОЕ ИЗОБРАЗИТЕЛЬНОЕ ИСКУССТВО Мошенничество в сфере кредитования

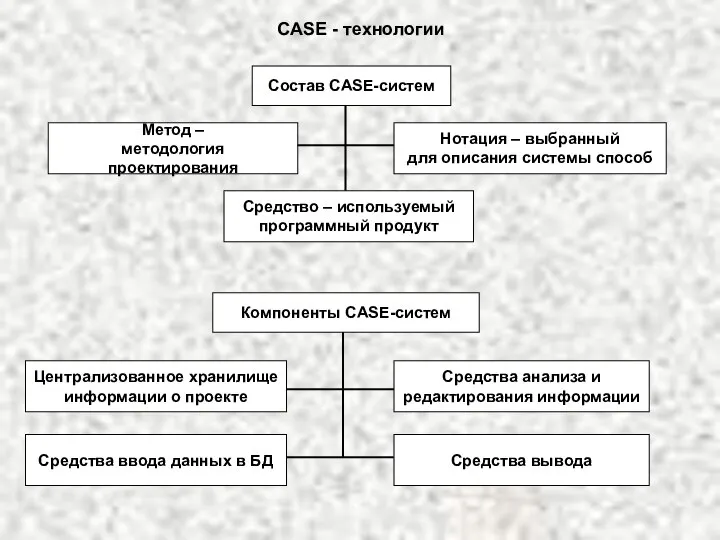

Мошенничество в сфере кредитования Case технология

Case технология  Т Е М А «ПРОДАЖА НЕДВИЖИМОСТИ. ПРОДАЖА ПРЕДПРИЯТИЯ»

Т Е М А «ПРОДАЖА НЕДВИЖИМОСТИ. ПРОДАЖА ПРЕДПРИЯТИЯ» Основы языка структурированных запросов SQL

Основы языка структурированных запросов SQL Понятие интерфейса пользователя

Понятие интерфейса пользователя Қазақ фонологиясының өзекті мәселелері

Қазақ фонологиясының өзекті мәселелері Презентация Правовая характеристика и особенности дисциплинарной ответственности должностных лиц таможенных органов

Презентация Правовая характеристика и особенности дисциплинарной ответственности должностных лиц таможенных органов  Новейшая геополитика России

Новейшая геополитика России Парные звонкие и глухие согласные в корне слова. 2 класс

Парные звонкие и глухие согласные в корне слова. 2 класс Основы конституционного права РФ. Тема 5

Основы конституционного права РФ. Тема 5