Содержание

- 2. Украина сделала значительные шаги в направлении создания и совершенствования инфраструктуры открытых ключей. В информационно-телекоммуникационных системах и

- 3. 1) Стандартизация и унификация криптографических примитивов, криптографических механизмов и протоколов. 2) Согласованное стандартизированное внедрения ИОК в

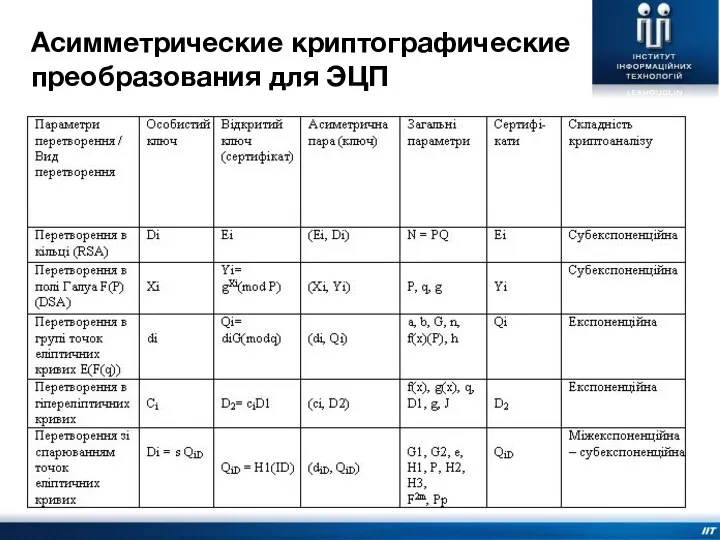

- 4. Асимметрические криптографические преобразования для ЭЦП

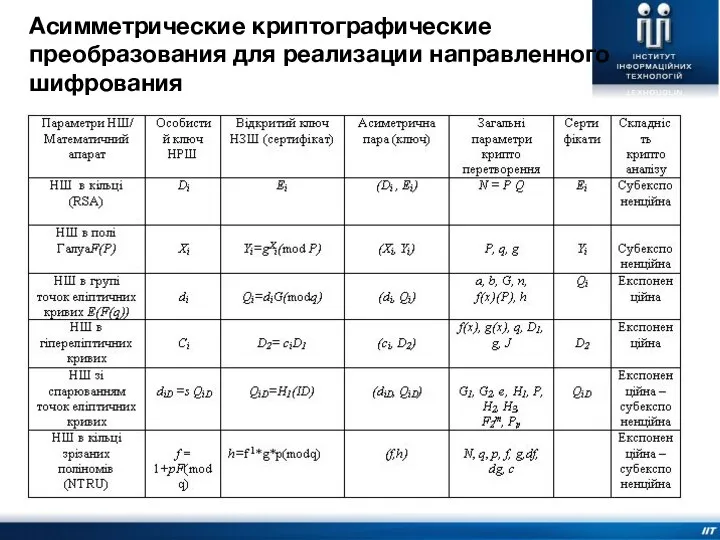

- 5. Асимметрические криптографические преобразования для реализации направленного шифрования

- 6. Технические спецификации интерфейсов средств КЗИ Технические спецификации интерфейсов средств криптографической защиты информации, которые реализуют алгоритмы ДСТУ

- 7. Технические спецификации форматов представления базовых объектов национальной системы ЭЦП (формат контейнера личного ключа). Данные технические спецификации

- 8. Технические спецификации форматов представления базовых объектов национальной системы ЭЦП (структура объектных идентификаторов для криптоалгоритмов, которые являются

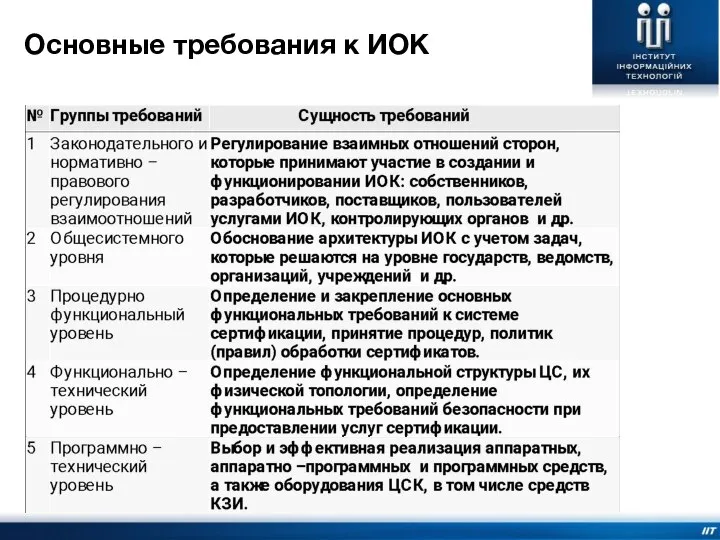

- 9. Основные требования к ИОК

- 10. Национальная система ЭЦП Зарегистрированные ЦСК ЦСК банков Центральный удостоверяющий орган АЦСК ЗАТ “ИОК” Пользователи услуг ЭЦП

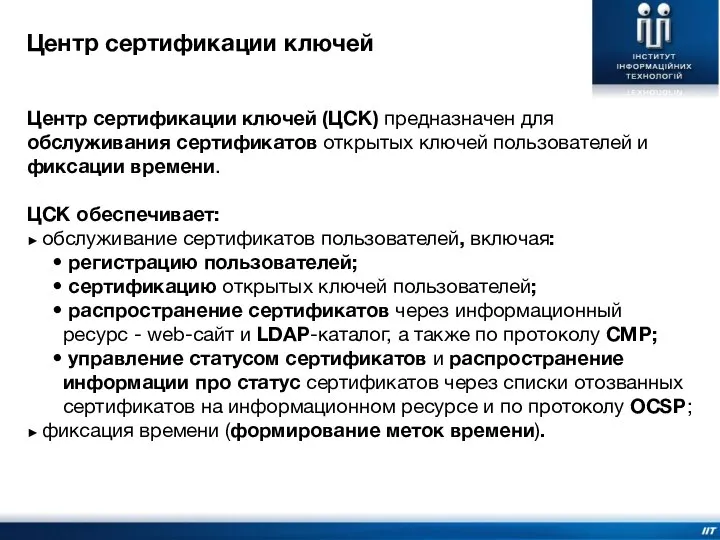

- 11. Центр сертификации ключей Центр сертификации ключей (ЦСК) предназначен для обслуживания сертификатов открытых ключей пользователей и фиксации

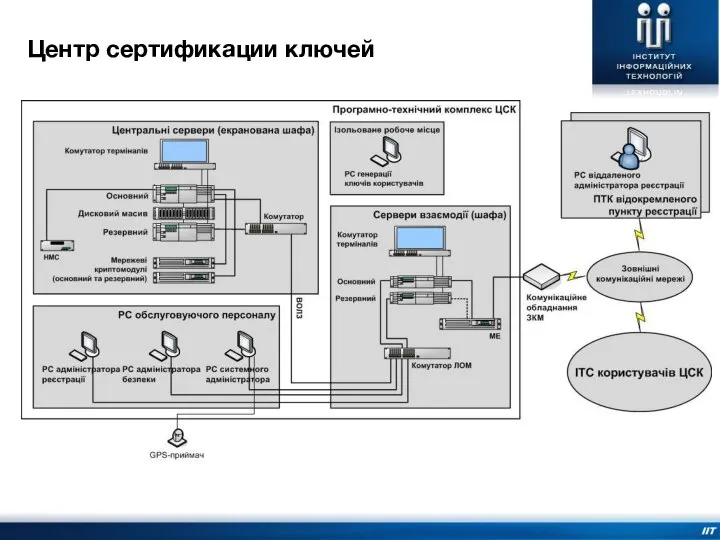

- 12. Центр сертификации ключей

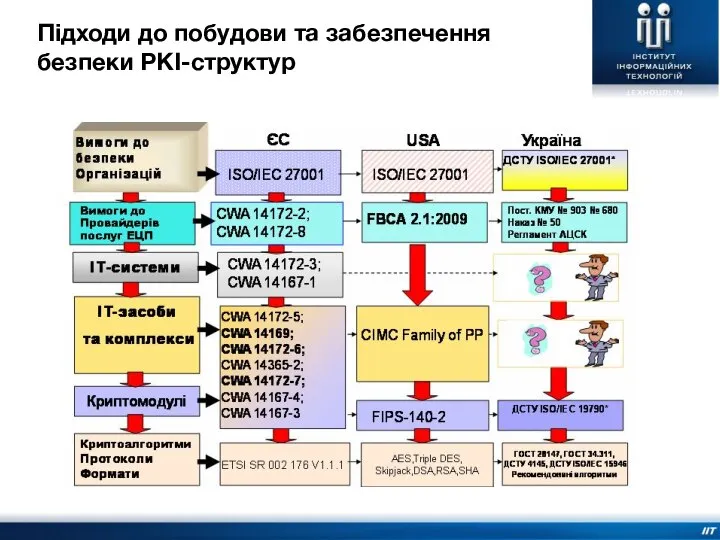

- 13. Підходи до побудови та забезпечення безпеки PKI-структур

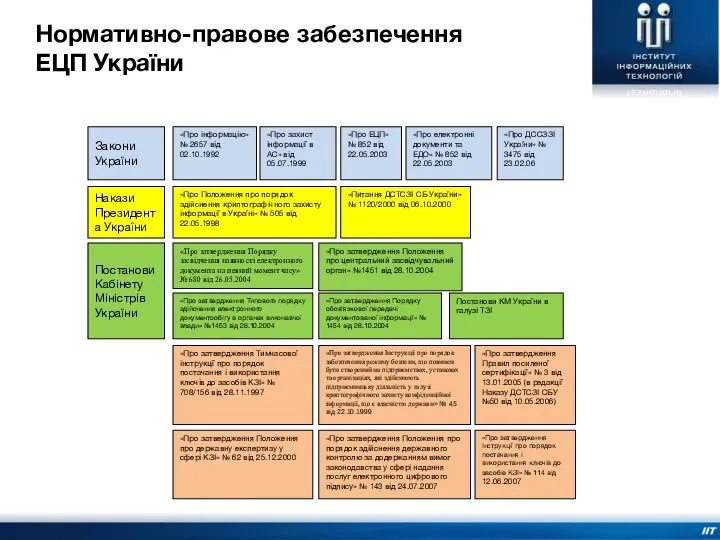

- 14. Нормативно-правове забезпечення ЕЦП України Закони України «Про інформацію» № 2657 від 02.10.1992 «Про захист інформації в

- 15. ► Программный комплекс ЦСК “ІІТ ЦСК-2” (программные комплексы центрального сервера, сервера взаимодействия, администраторов ЦСК и удаленного

- 16. Криптографические алгоритмы и протоколы ► Шифрование по ДСТУ ГОСТ 28147:2009. ► Электронная цифровая подпись (ЭЦП) по

- 17. Форматы данных и протоколы взаимодействия ► Сертификаты и списки отозванных сертификатов (СОС) согласно ISO/IEC 9594-8 и

- 18. Носители ключевой информации и криптомодули ► Электронные диски (flash-диски). ► Оптические компакт-диски (CD/DVD). ► Файловая система

- 19. Криптомодули (аппаратные средства защиты) Используется в составе центральных серверов ЦСК или РС администратора сертификации и обеспечивает

- 20. Применяется в составе РС администратора сертификации и обеспечивает защиту личного ключа ЦСК. Личный ключ ЦСК генерируется,

- 21. Применяется в составе центральных серверов ЦСК и обеспечивает защиту личных ключей серверов ЦСК (CMP, TSP и

- 22. Аппаратные средства защиты Электронный ключ “Кристал-1” Интерфейс: USB Скорость формирования ЭЦП: 100 мс/ЭЦП Скорость распределения ключей:

- 23. Аппаратные средства защиты Смарт-карта “Карта-1” Интерфейс: контактный Скорость формирования ЭЦП: 200 мс/ЭЦП Аппаратно реализует криптографические преобразования.

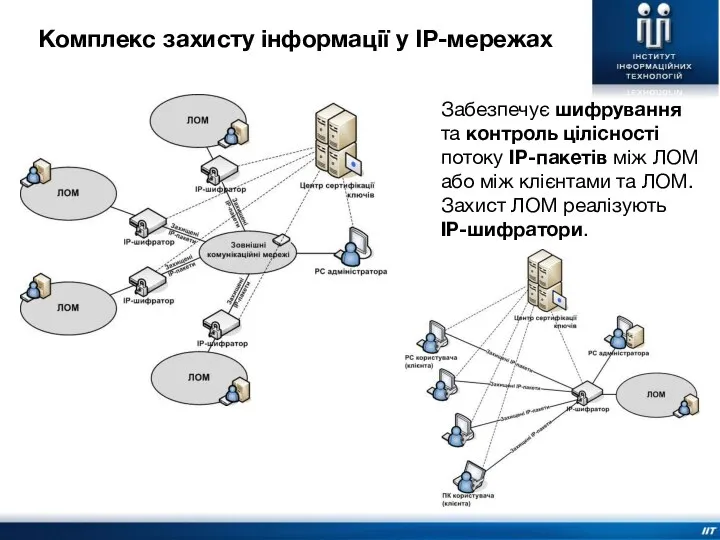

- 24. Комплекс захисту інформації у ІР-мережах Забезпечує шифрування та контроль цілісності потоку IP-пакетів між ЛОМ або між

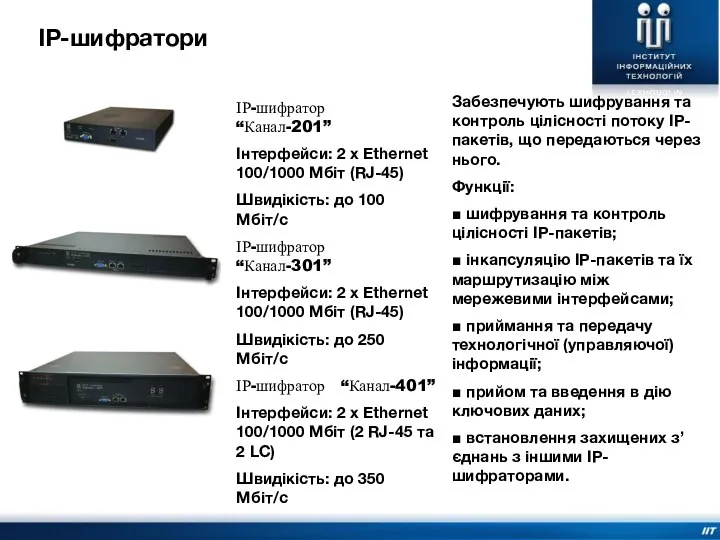

- 25. IP-шифратори Забезпечують шифрування та контроль цілісності потоку IP-пакетів, що передаються через нього. Функції: ■ шифрування та

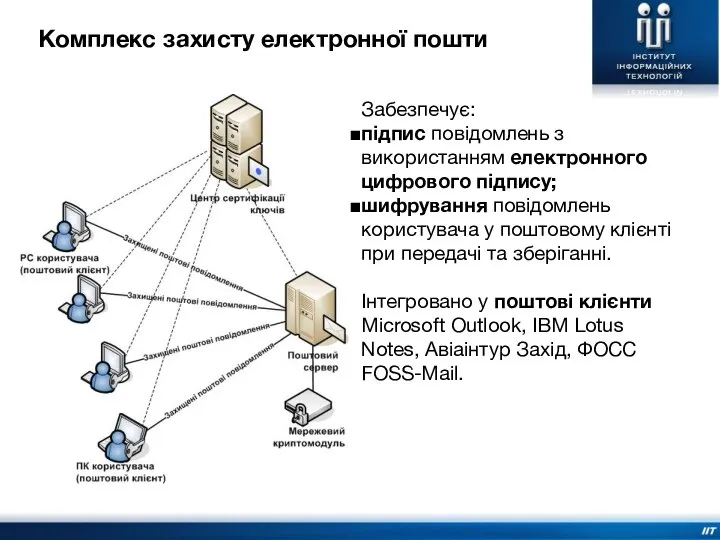

- 26. Комплекс захисту електронної пошти Забезпечує: підпис повідомлень з використанням електронного цифрового підпису; шифрування повідомлень користувача у

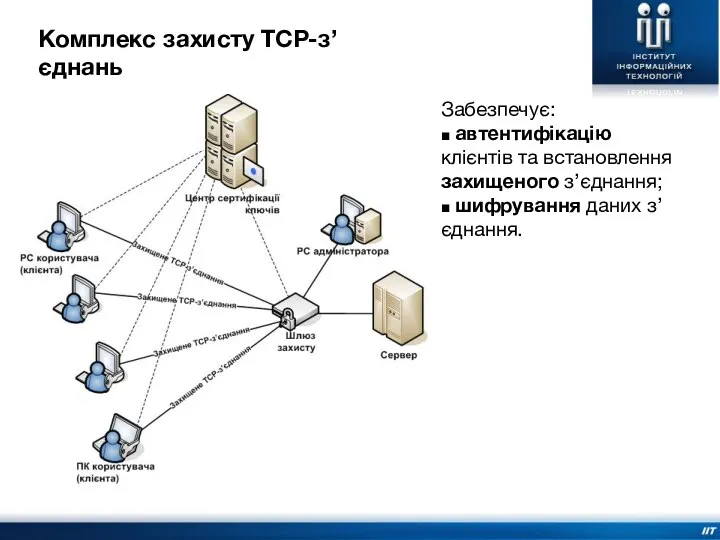

- 27. Комплекс захисту TCP-з’єднань Забезпечує: ■ автентифікацію клієнтів та встановлення захищеного з’єднання; ■ шифрування даних з’єднання.

- 28. Шлюз захисту Шлюз захисту “Бар’єр-301” Інтерфейси: 2 x Ethernet 1000 Мбіт (RJ-45) Швидікість: до 250 Мбіт/с

- 29. ИОК паспортной системы Непосредственно ИОК Украины создается, как составная часть системы изготовления и применения биометрических паспортов

- 30. Компонента CSCA (ПТК CS-центра сертификации ключей – ЦСК подписи МЗПД); Компонента DS (DS-сервер, программные средства для

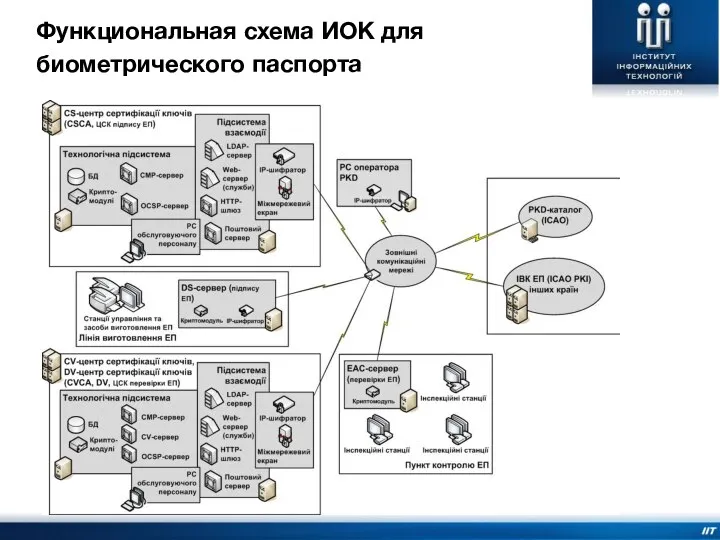

- 31. Функциональная схема ИОК для биометрического паспорта

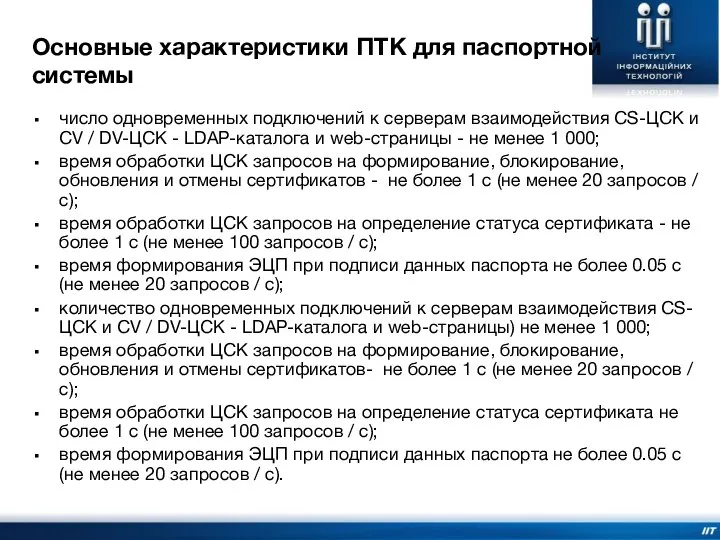

- 32. Основные характеристики ПТК для паспортной системы число одновременных подключений к серверам взаимодействия CS-ЦСК и CV /

- 33. Основные характеристики ПТК для паспортной системы Для определения степени выполнения и функциональных требований были использованы, в

- 34. Автоматизированные и интегрированные банковские системы (АБС/ИБС) Центр сертификации ключей Обеспечивает обслуживание сертификатов и фиксирование времени Средства

- 35. Центр сертификации ключей АБС/ІБС Сервери ЦСК Робочі місця адміністраторів ЦСК Центральні сервери (кластер) НМС Дисковий масив

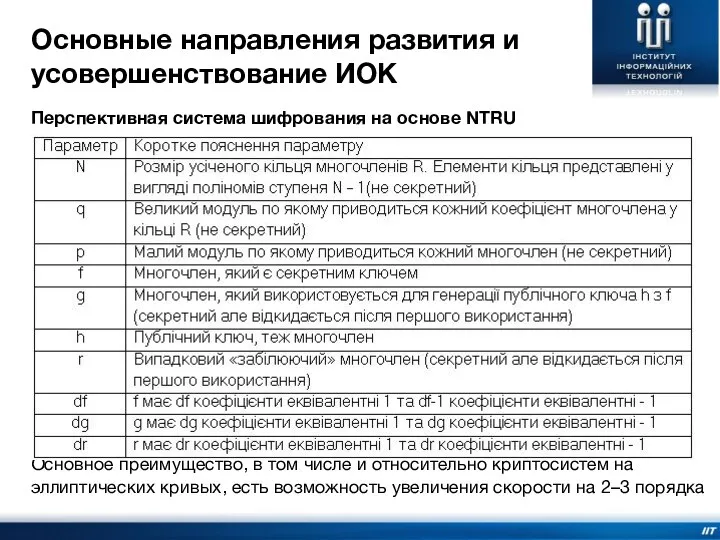

- 36. Перспективная система шифрования на основе NTRU Основное преимущество, в том числе и относительно криптосистем на эллиптических

- 37. NTRU – Nth Degree Truncated Polynomial Ring Units. Все операции производятся в кольце усеченных многочленов (R=Z[X]/(X^N-1));

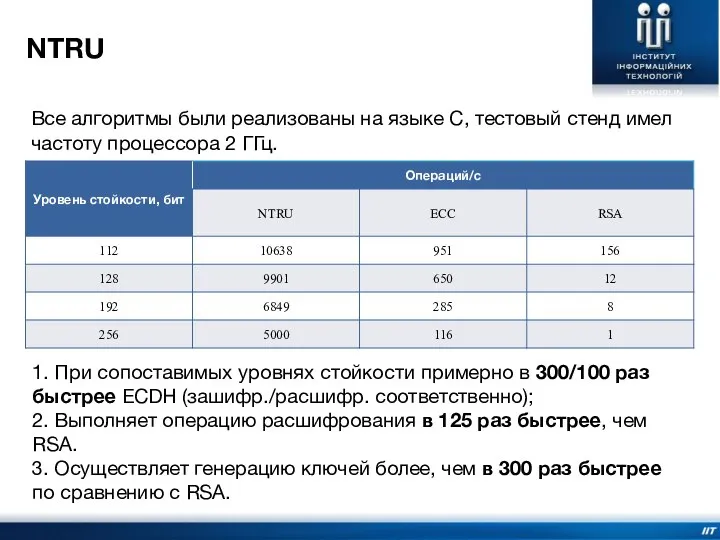

- 38. Все алгоритмы были реализованы на языке C, тестовый стенд имел частоту процессора 2 ГГц. NTRU 1.

- 40. Скачать презентацию

МДОУ «Детский сад №9 «Радуга» Презентация на тему: «Познавательно-исследовательская деятельность детей дошкольного возраста»

МДОУ «Детский сад №9 «Радуга» Презентация на тему: «Познавательно-исследовательская деятельность детей дошкольного возраста»  Экономические циклы

Экономические циклы Принципы хранения ЛС

Принципы хранения ЛС Фирма по выращиванию и продажи цветов

Фирма по выращиванию и продажи цветов Игры XXXI Олимпиады

Игры XXXI Олимпиады Доходы и расходы семьи. Стоимость жизни.

Доходы и расходы семьи. Стоимость жизни.  Орнамент Древнего Китая

Орнамент Древнего Китая Совершенствование вычислительных машин

Совершенствование вычислительных машин О преимуществах программы 3D Моделирование

О преимуществах программы 3D Моделирование PHP #1.1. Введение. Быстрый старт

PHP #1.1. Введение. Быстрый старт Система «производство кабеля

Система «производство кабеля Travel by plan

Travel by plan Модели решения задач

Модели решения задач  Активные фильтры высокого порядка. Каскадные фильтры. Фильтры чётного порядка.

Активные фильтры высокого порядка. Каскадные фильтры. Фильтры чётного порядка. ОСНОВОПОЛАГАЮЩИЕ ИДЕИ И ПРИНЦИПЫ УПРАВЛЕНИЯ ИЗМЕНЕНИЯМИ

ОСНОВОПОЛАГАЮЩИЕ ИДЕИ И ПРИНЦИПЫ УПРАВЛЕНИЯ ИЗМЕНЕНИЯМИ Интернет и его ресурсы: Паутинные байты

Интернет и его ресурсы: Паутинные байты ХУДОЖНИКИ 18 ВЕКА

ХУДОЖНИКИ 18 ВЕКА  Особые воспоминания в дни Великого Поста

Особые воспоминания в дни Великого Поста Презентация на тему "Родительское собрание будущих первоклассников" - скачать презентации по Педагогике

Презентация на тему "Родительское собрание будущих первоклассников" - скачать презентации по Педагогике Основы программирования. Строки

Основы программирования. Строки Сущностные характеристики лидерства. Типология лидерства. Внутренние источники и ориентиры лидерской активности

Сущностные характеристики лидерства. Типология лидерства. Внутренние источники и ориентиры лидерской активности «Готовность к школьному обучению» (Адаптация первоклассников)

«Готовность к школьному обучению» (Адаптация первоклассников) Оператор if

Оператор if Презентация по экономике на тему: «Деньги. История возникновения денег». Подготовил ученик 11 «А» класса МОУ

Презентация по экономике на тему: «Деньги. История возникновения денег». Подготовил ученик 11 «А» класса МОУ Презентация "Общая характеристика бухгалтерского цчета" - скачать презентации по Экономике

Презентация "Общая характеристика бухгалтерского цчета" - скачать презентации по Экономике Банковский менеджмент (1)

Банковский менеджмент (1) Тема проповеди: Секрет 10 конвертов, или Как правильно планировать семейный бюджет

Тема проповеди: Секрет 10 конвертов, или Как правильно планировать семейный бюджет Школа Марии Асоевой

Школа Марии Асоевой