Содержание

- 2. План Назначение служб имен Основные подходы к построению DNS – Система Интернет имен NIS – Система

- 3. Литература DNS RFCs http://www.dns.net/dnsrd/rfc/ http://www.tldp.org/HOWTO/NIS-HOWTO/ RFC1487 LDAP Directory software http://www.padl.com/ NETBIOS RFC http://www.faqs.org/rfcs/rfc1001.html

- 4. Назначение служб имен Нахождение объектов по некоторым их параметрам Нахождение всех параметров пользователя по их псевдонимам

- 5. Службы имен Служба имен – база данных информации, представленной в виде соответствия имя значение, которая позволят

- 6. Распределенные службы имен Преимущества Централизация управления – вся информация добавляется и изменяется в одном месте Обеспечение

- 7. Основные подходы к построению Клиент – серверная модель Создается специальный выделенный сервер, который хранит базу данных

- 8. Служба доменных имен DNS Преобразование Интернет имен машин в IP адреса и наоборот Имя - >

- 9. Интернет имена Имя (FQDN - Fully Qualified DNS Name) cluster.univ.kiev.ua Классификация Географическая информация Виды деятельности …

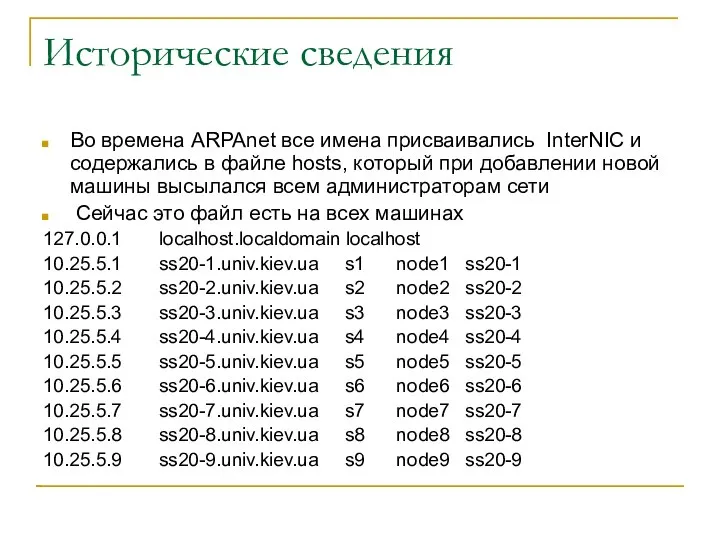

- 10. Исторические сведения Во времена ARPAnet все имена присваивались InterNIC и содержались в файле hosts, который при

- 11. Недостатки старого метода Файл, который содержит все Интернет имена стал бы очень большим Отправка данных всем

- 12. Иерархическая схема системы

- 13. Иерархическая схема имен Корневой сервер .UA Корень . Делегированный домен .KIEV.UA Делегированный домен UNIV.KIEV.UA FQDN CLUSTER.UNIV.KIEV.UA

- 14. Обратный поиск Поиск имени по IP адресу Адрес 10.25.0.1 Ему соответствует имя обратного поиска 1.0.25.10.in-addr.arpa Имя

- 15. Типы запросов Рекурсивный запрос Сервер берет на себя всю работу по определению адреса по доменному имени

- 16. Протокол запросов-ответов Транспортный протокол UDP, порт 53 Клиент отправляет сообщение серверу, заданному в конфигурации клиента, как

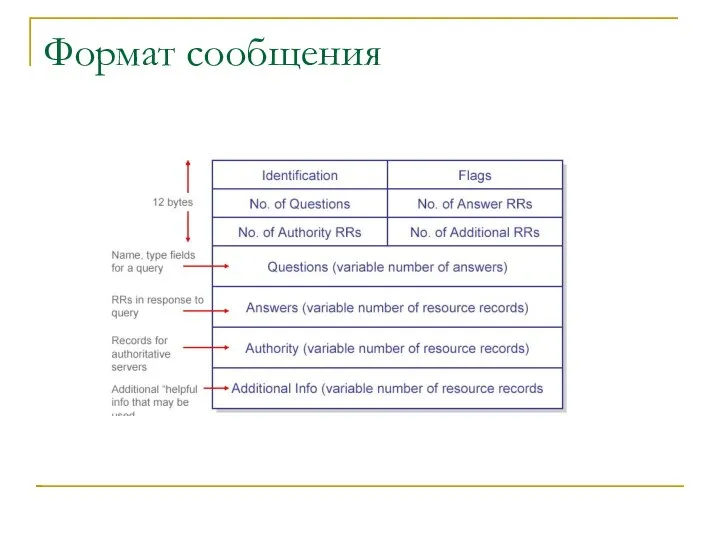

- 17. Формат сообщения

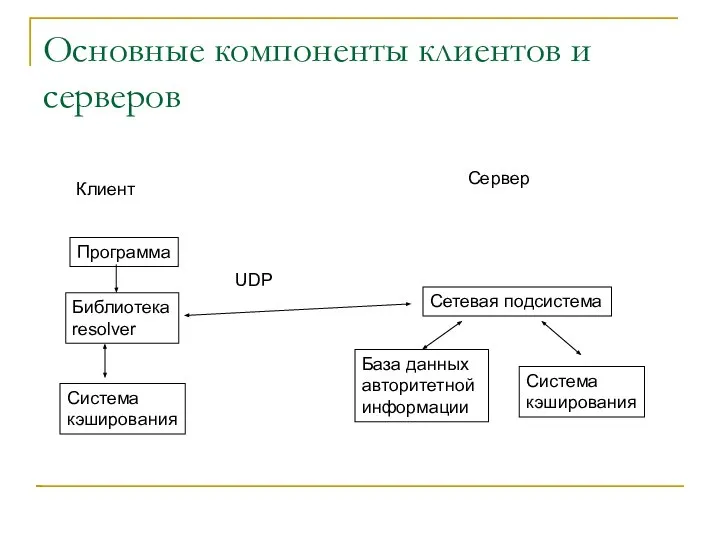

- 18. Основные компоненты клиентов и серверов Клиент Программа Библиотека resolver Сервер Сетевая подсистема База данных авторитетной информации

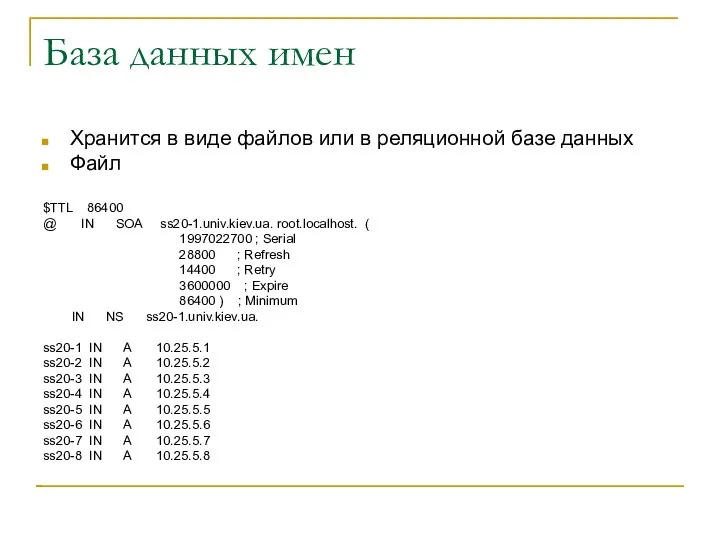

- 19. База данных имен Хранится в виде файлов или в реляционной базе данных Файл $TTL 86400 @

- 20. Балансировка нагрузки Есть несколько серверов, которые выполняют одну функцию Для обеспечения производительности Разным серверам ставится в

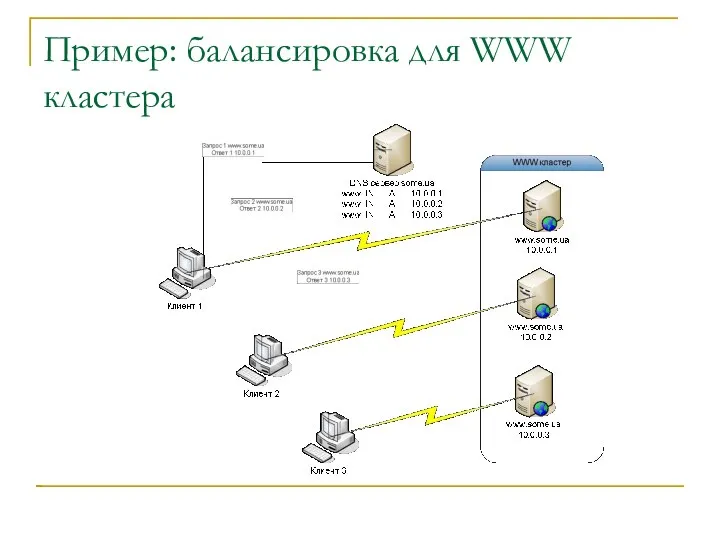

- 21. Пример: балансировка для WWW кластера

- 22. Программное обеспечение Сервер BIND Клиент Resolver /etc/hosts.conf /etc/resolv.conf

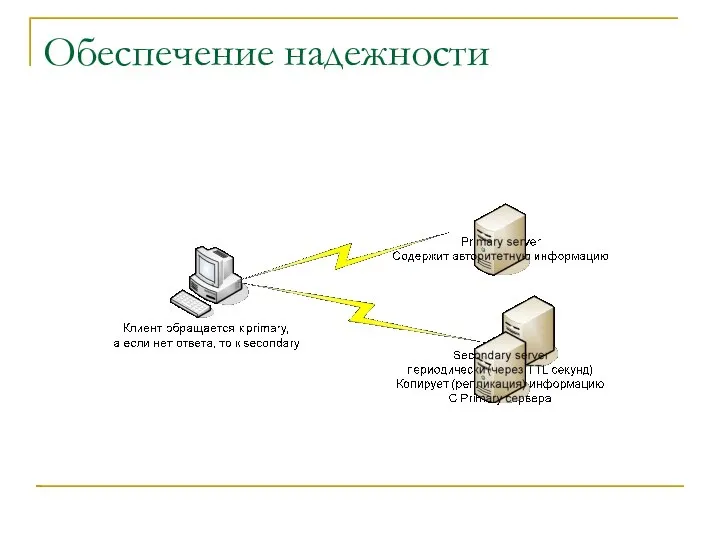

- 23. Обеспечение надежности

- 24. Network Information System (NIS) Совместное использование файлов конфигурации на разных машинах Как сделать так, чтобы на

- 25. Исторические сведения Разработана фирмой SUN вначале 1980-х в рамках ONC Позже появилась модификация NIS+ с шифрованием

- 26. Структура системы YP домен – набор машин, которые совместно используют файлы конфигурации YP master (server) –

- 27. YP домен Ypbind (client) устанавливается на все машины, которые должны использовать разделяемые файлы конфигурации Ypserv (master)

- 28. YP master Каждому совместно используемому файлу конфигурации соответствует NIS карта Карта – файл, который содержит всю

- 29. YP slave Вспомогательные сервера также могут отправлять карты клиентам На вспомогательных серверах файлы конфигурации изменять нельзя

- 30. YP клиент Определяет сервер При обращении к некоторым данным из файлов конфигурации отправляет запрос серверу Если

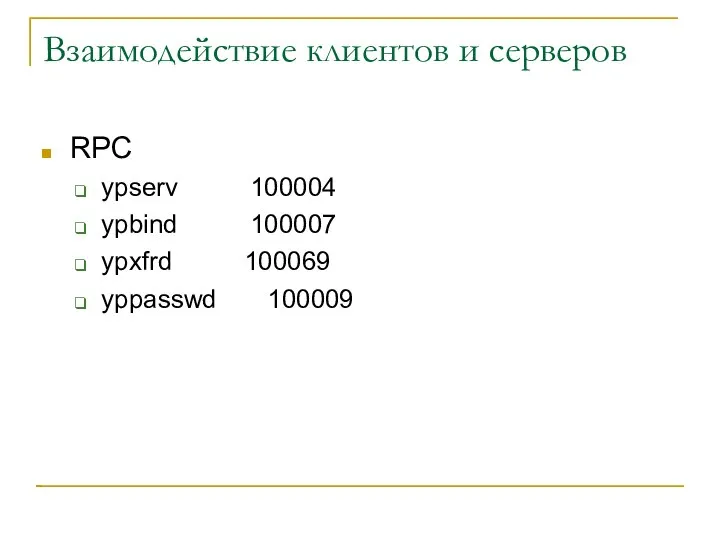

- 31. Взаимодействие клиентов и серверов RPC ypserv 100004 ypbind 100007 ypxfrd 100069 yppasswd 100009

- 32. Карты passwd.byname passwd.byuid groups.byname groups.byuid hosts netgroup

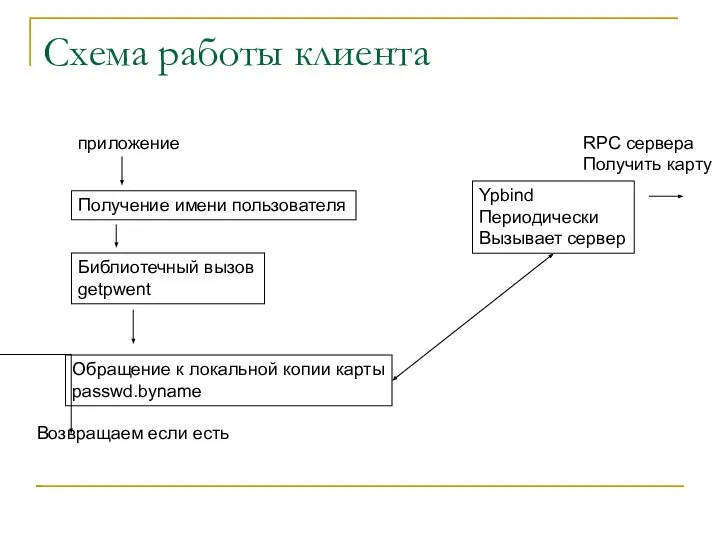

- 33. Схема работы клиента приложение Получение имени пользователя Библиотечный вызов getpwent Обращение к локальной копии карты passwd.byname

- 34. Недостатки NIS Рассчитан на широковещательные запросы и следовательно только на локальные сети Слабые средства обеспечения безопасности

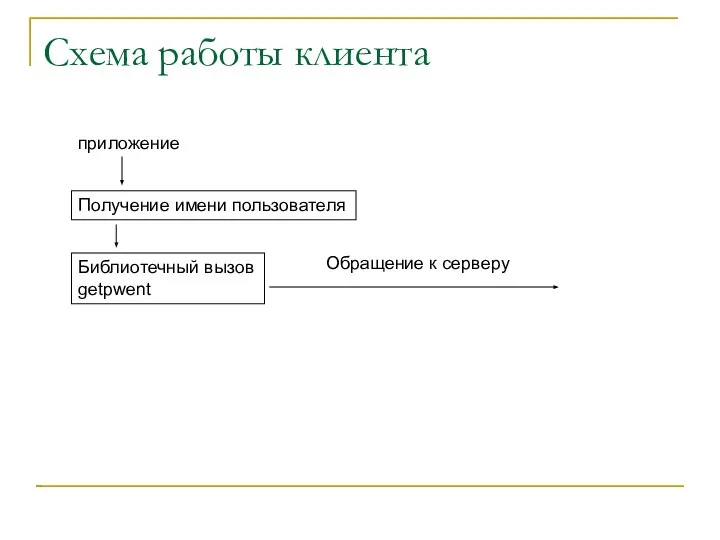

- 35. Схема работы клиента приложение Получение имени пользователя Библиотечный вызов getpwent Обращение к серверу

- 36. Служба каталогов (directory service) Служба каталогов – иерархическая база данных информации, организованная в виде дерева с

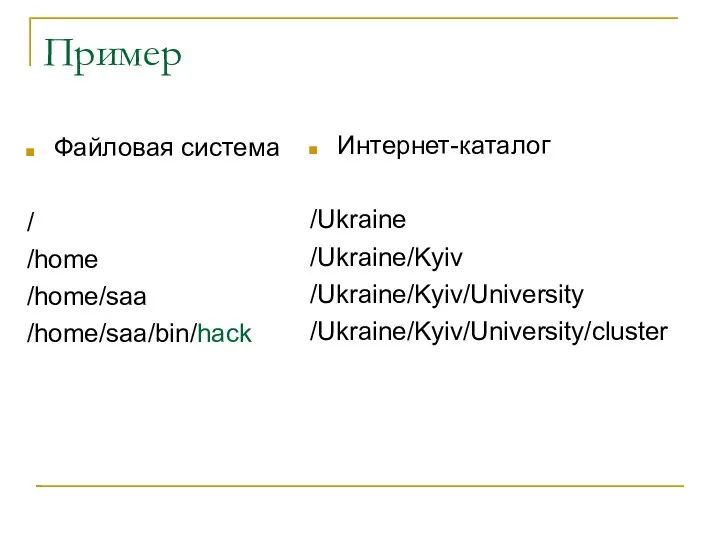

- 37. Пример Файловая система / /home /home/saa /home/saa/bin/hack Интернет-каталог /Ukraine /Ukraine/Kyiv /Ukraine/Kyiv/University /Ukraine/Kyiv/University/cluster

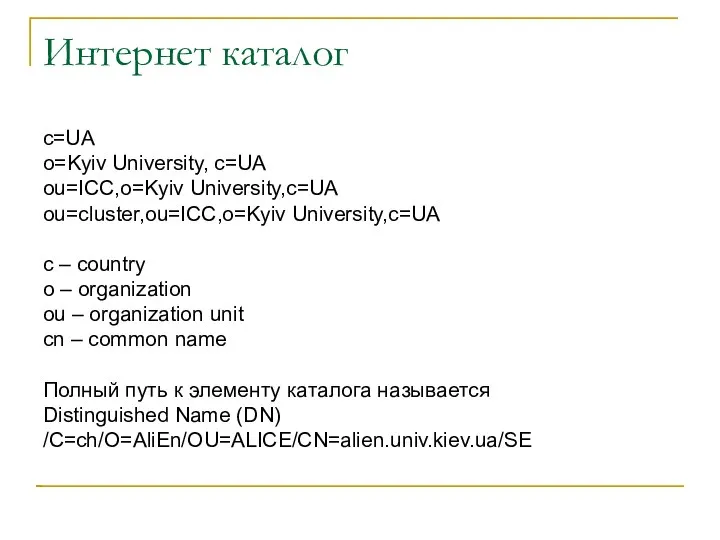

- 38. Интернет каталог c=UA o=Kyiv University, c=UA ou=ICC,o=Kyiv University,c=UA ou=cluster,ou=ICC,o=Kyiv University,c=UA с – country o – organization

- 39. Объекты Каждый элемент каталога является объектом (аналог файла) Объекты бывают Контейнерными (аналог каталога файловой системы) «Листовыми»

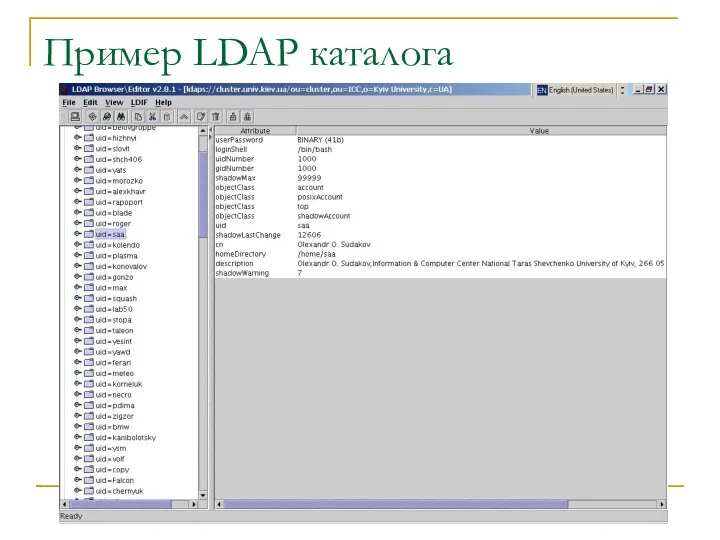

- 40. Пример объекта каталога # saa, People, cluster, ICC, Kyiv University, UA dn: uid=saa,ou=People,ou=cluster,ou=ICC,o=Kyiv University,c=UA uid: saa

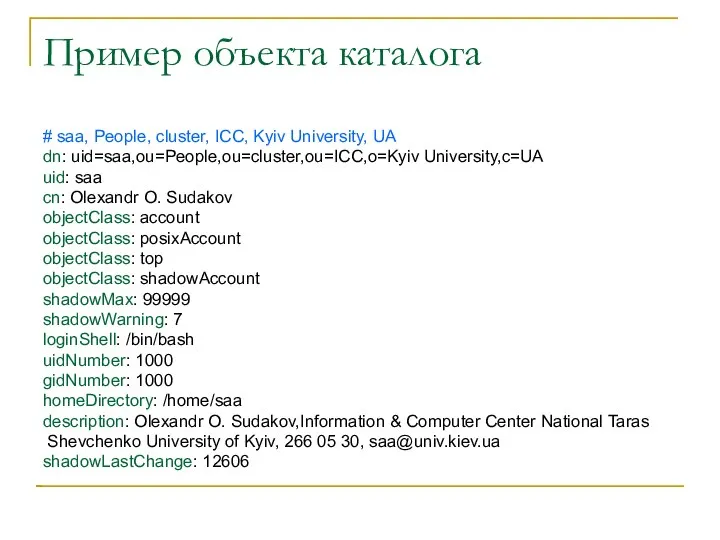

- 41. Схема LDAP Схема определяет тип объекта какие атрибуты и какого типа могут быть в объекте Какие

- 42. Пример LDAP каталога

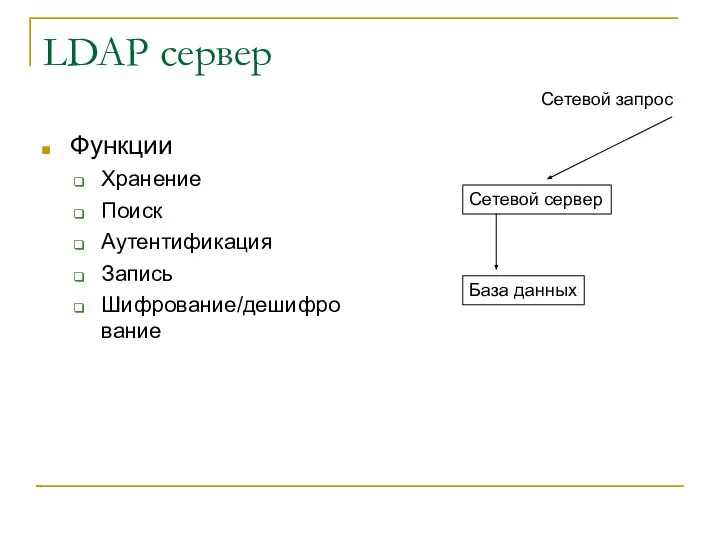

- 43. LDAP сервер Функции Хранение Поиск Аутентификация Запись Шифрование/дешифрование Сетевой сервер База данных Сетевой запрос

- 44. Обеспечение надежности и балансировка LDAP – иерархическая система Для каждого элемента каталога может существовать свой сервер

- 45. Использование LDAP Служба имен для очень больших организаций GRID системы Службы имен для распределенных систем с

- 46. Переключатель служб имен

- 47. Nsswsitch (NSS) Middleware Виртуализация служб имен Быстрое подключение новой службы имен Впервые появилось в ОС Solaris

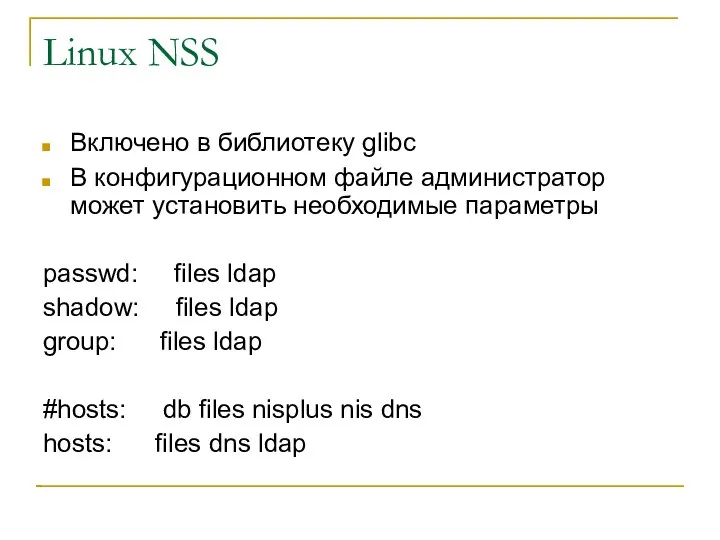

- 48. Linux NSS Включено в библиотеку glibc В конфигурационном файле администратор может установить необходимые параметры passwd: files

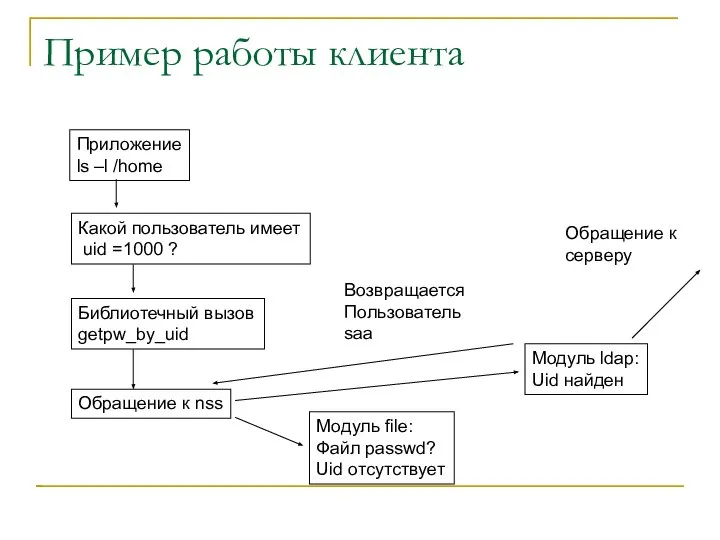

- 49. Пример работы клиента Приложение ls –l /home Какой пользователь имеет uid =1000 ? Библиотечный вызов getpw_by_uid

- 50. Кэширование nss Обращение каждый раз к удаленным серверам приводит к большим затратам времени и перегруженности сети

- 51. AAA (Authentication, Authorization, Accounting) Аутентификация Кто такой? Авторизация Что можно делать Учет ресурсов Что делалось в

- 52. PAM – pluggable authentication modules По аналогии с nss использование нескольких систем авторизации, аутентификации, учета Данные

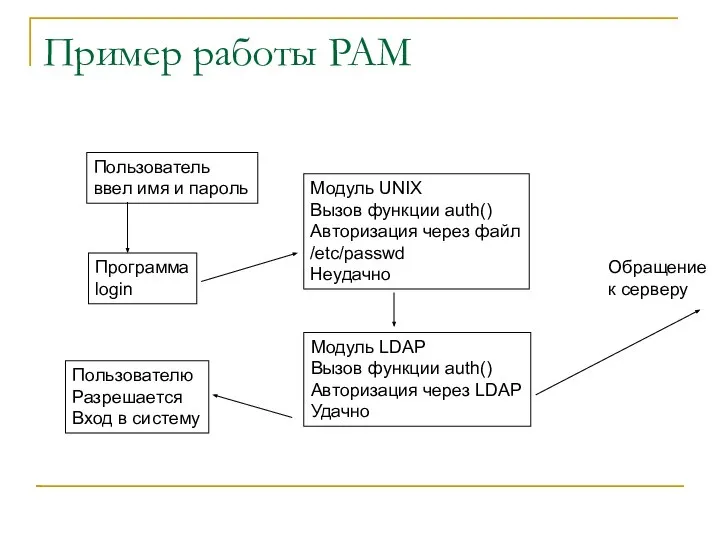

- 53. Пример работы PAM Пользователь ввел имя и пароль Программа login Модуль UNIX Вызов функции auth() Авторизация

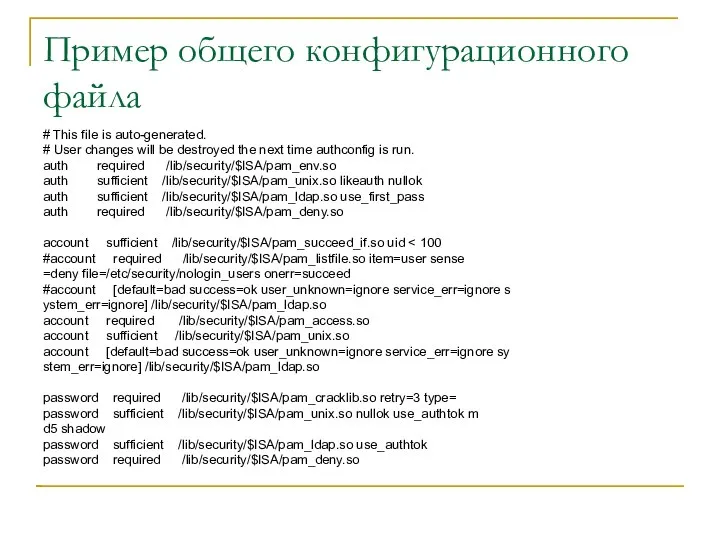

- 54. Пример общего конфигурационного файла # This file is auto-generated. # User changes will be destroyed the

- 56. Скачать презентацию

Понятия «отверстие» и «вал»

Понятия «отверстие» и «вал» Электронная демократия

Электронная демократия Стандартизация (ФЗ О техническом регулировании)

Стандартизация (ФЗ О техническом регулировании) Вычислить границы сегмента кода в реальном режиме. Примеры

Вычислить границы сегмента кода в реальном режиме. Примеры Таможенные платежи и их виды Подготовила СтуденткаФТД-4 группы Т-094 Шевченко Наталья

Таможенные платежи и их виды Подготовила СтуденткаФТД-4 группы Т-094 Шевченко Наталья Презентация "Дымник" - скачать презентации по МХК

Презентация "Дымник" - скачать презентации по МХК Сайты для учителя физики

Сайты для учителя физики Экологические проблемы

Экологические проблемы Мой любимый вид спорта

Мой любимый вид спорта Презентация Ежемесячные компенсационные выплаты трудоспособным гражданам.

Презентация Ежемесячные компенсационные выплаты трудоспособным гражданам.  29.06.20121 Мировая экспансия Украинской компании ВОЗМОЖНА! - презентация

29.06.20121 Мировая экспансия Украинской компании ВОЗМОЖНА! - презентация Религия Буддизм

Религия Буддизм Рак яичников

Рак яичников Лекция 3

Лекция 3 Производственная структура предприятия Производственная структура предприятия

Производственная структура предприятия Производственная структура предприятия  Проект «крАсно-крОсно». Съемка цикла видеопрезентаций о подлинном традиционном русском костюме в разрезе областей России

Проект «крАсно-крОсно». Съемка цикла видеопрезентаций о подлинном традиционном русском костюме в разрезе областей России «Разделительный Ъ и Ь знаки» Урок русского языка по теме:

«Разделительный Ъ и Ь знаки» Урок русского языка по теме: Совместимость объектных типов

Совместимость объектных типов спасатель - презентация для начальной школы

спасатель - презентация для начальной школы Морфологические типы падежей

Морфологические типы падежей  Страховка в спортивном туризме

Страховка в спортивном туризме Формирование абсолютной монархии в России. Место таможенных органов в новой системе управления

Формирование абсолютной монархии в России. Место таможенных органов в новой системе управления Places of interest of London

Places of interest of London Joinery work on the roof

Joinery work on the roof Югорск - презентация для начальной школы

Югорск - презентация для начальной школы Связь. Сфера обслуживания

Связь. Сфера обслуживания Анализаторы человека

Анализаторы человека Урок36(сравнение) - презентация для начальной школы

Урок36(сравнение) - презентация для начальной школы