Содержание

- 2. Состав курса (9-ый сем): Лекции - 22 ч. Лаб.р. - 8 ч. Кпр. Экзамен Лекция №2

- 3. Литература: Э.Таненбаум, Д.Уэзеролл. Компьютерные сети. 5-е издание, Питер, 2012, 955 с. Ломовицкий В.В. И др. Основы

- 4. Лекция № 2 (4 ч) Основные задачи сегментирования корпоративных сетей. Мосты и задачи сегментирования. Использование маршрутизаторов

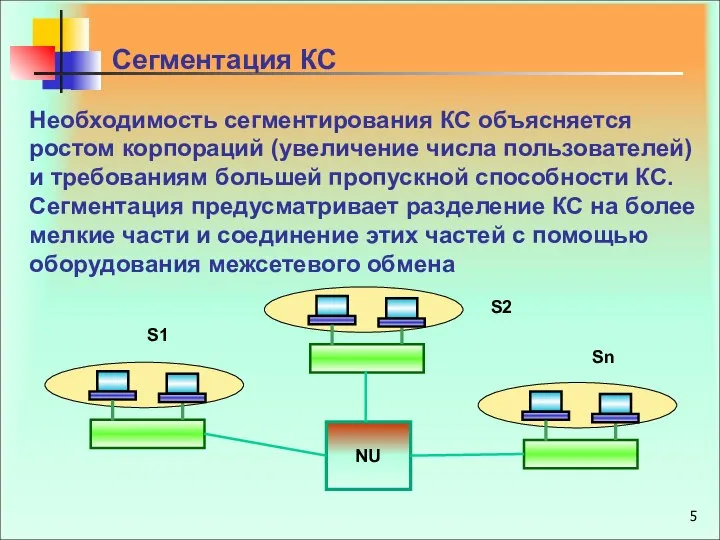

- 5. Сегментация КС Необходимость сегментирования КС объясняется ростом корпораций (увеличение числа пользователей) и требованиям большей пропускной способности

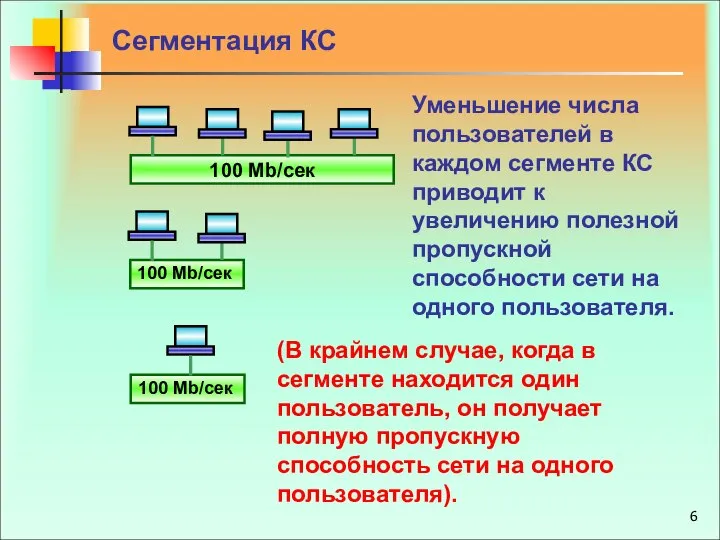

- 6. Сегментация КС 100 Mb/сек 100 Mb/сек 100 Mb/сек Уменьшение числа пользователей в каждом сегменте КС приводит

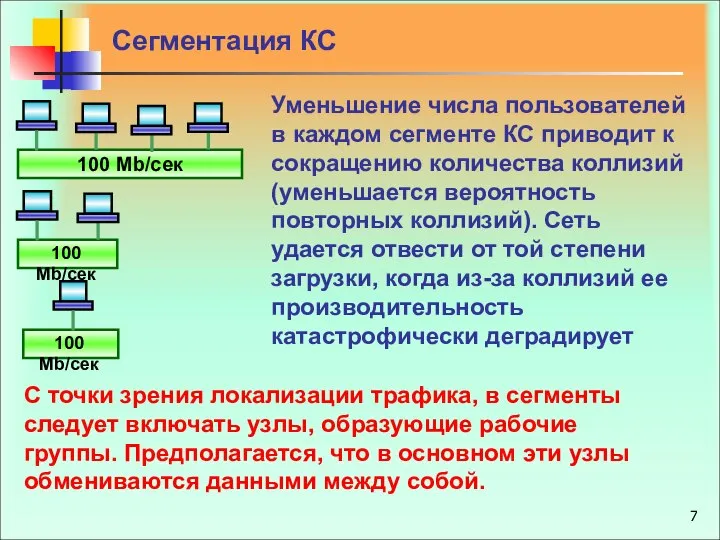

- 7. Сегментация КС Уменьшение числа пользователей в каждом сегменте КС приводит к сокращению количества коллизий (уменьшается вероятность

- 8. Для решения задачи сегментации КС могут быть использованы различные сетевые устройства: Мосты Маршрутизаторы Коммутаторы Сегментация КС

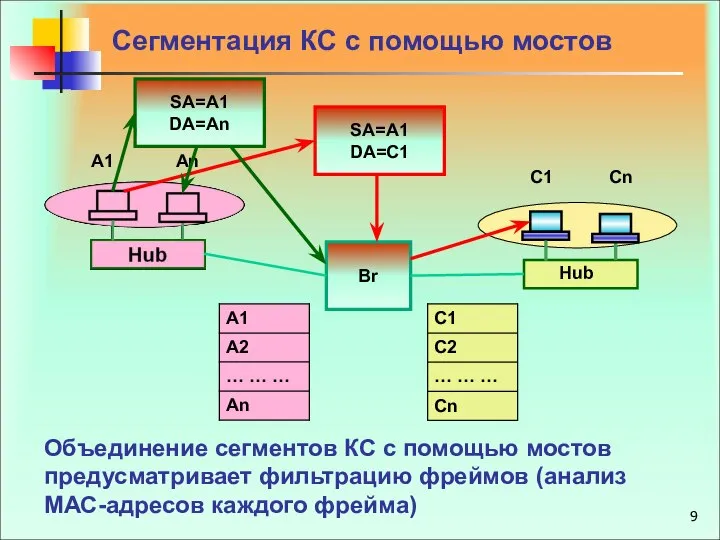

- 9. Объединение сегментов КС с помощью мостов предусматривает фильтрацию фреймов (анализ МАС-адресов каждого фрейма) Сегментация КС с

- 10. Сегментация КС с помощью мостов В технологии Ethernet используется метод называемый прозрачным мостовым соединением (Transparent Bridging).

- 11. Сегментация КС с помощью мостов Процесс фильтрации и селективного перенаправления фреймов позволяет сохранить пропускную способность на

- 12. Сегментация КС с помощью мостов Поскольку все сегменты КС, подключенные к мосту должны принадлежать одному широковещательному

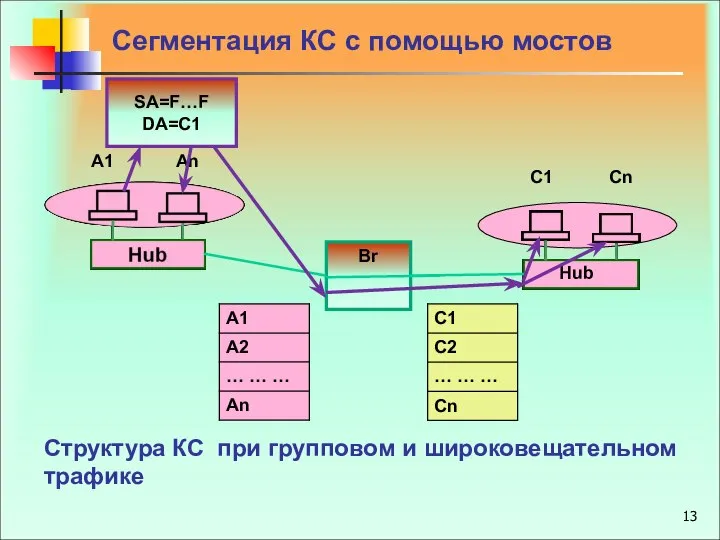

- 13. Структура КС при групповом и широковещательном трафике Сегментация КС с помощью мостов Br А1 С1 Hub

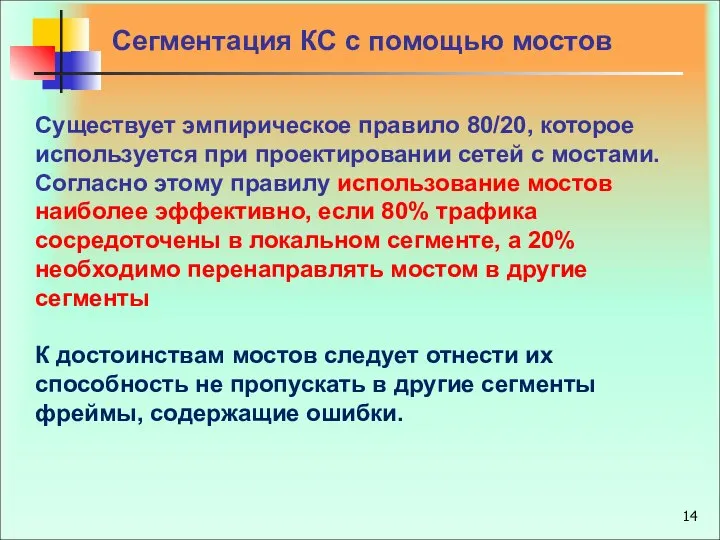

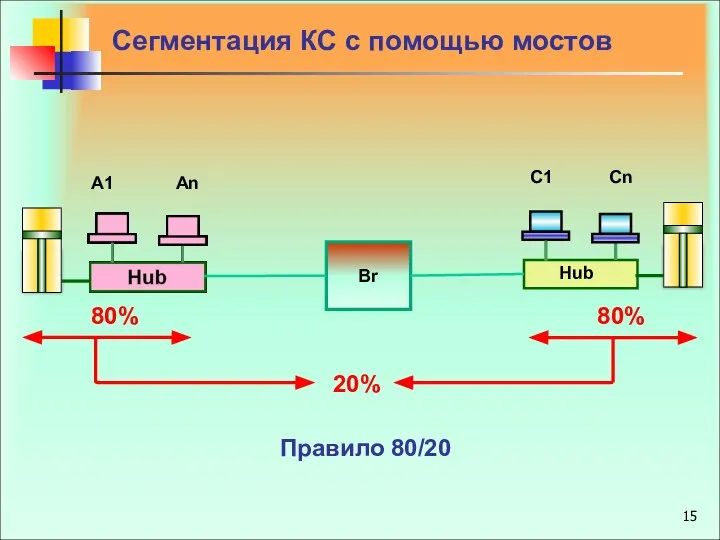

- 14. Сегментация КС с помощью мостов Существует эмпирическое правило 80/20, которое используется при проектировании сетей с мостами.

- 15. Правило 80/20 Сегментация КС с помощью мостов Br А1 С1 Hub Аn Сn 80% 80% 20%

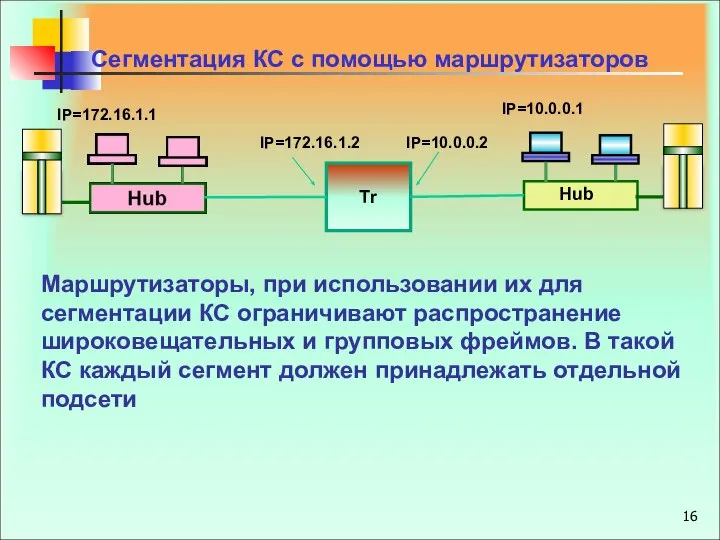

- 16. Маршрутизаторы, при использовании их для сегментации КС ограничивают распространение широковещательных и групповых фреймов. В такой КС

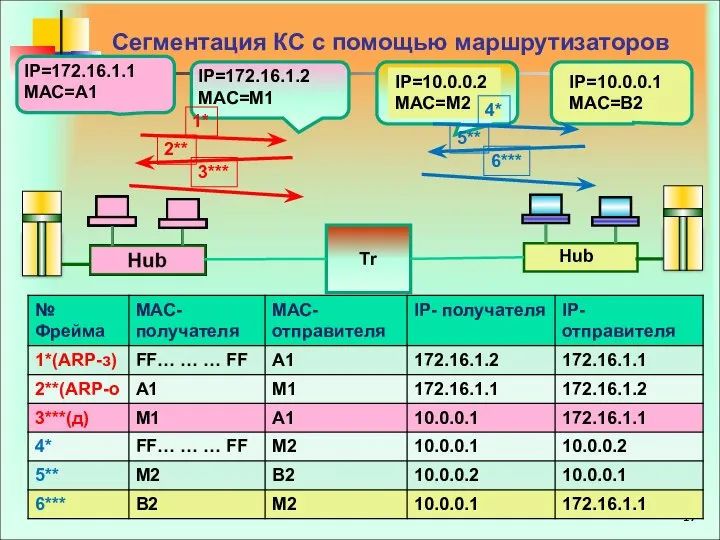

- 17. Сегментация КС с помощью маршрутизаторов Тr Hub IP=10.0.0.1 МАС=B2 IP=10.0.0.2 МАС=M2 1* 2** 3*** 4* 5**

- 18. Когда станции А1 надо обменяться информацией со станцией В2, она сравнивает IP адрес получателя со своим

- 19. Когда фрейм поступает в маршрутизатор, то для станции с МАС=А1 формируется ответ машрутизатора, который содержит МАС-адрес

- 20. Важно отметить, что при прохождении фрейма через маршрутизатор изменяются МАС-адреса (заголовки канального уровня) фреймов. IP –адреса

- 21. Address Resolution Protocol-взаимное преобразование МАС и IP адресов. Этот протокол обеспечивает формирование (динамически) хостом списки соответствия

- 22. В кадре ответа будет присутствовать искомый МАС-адрес, который и будет занесен в ARP таблицу. ARP –запрос

- 23. Коммутаторы (как модернизированные мосты) появились в начале 90-х годов, как результаты работ фирмы Kalpana. Простые коммутаторы

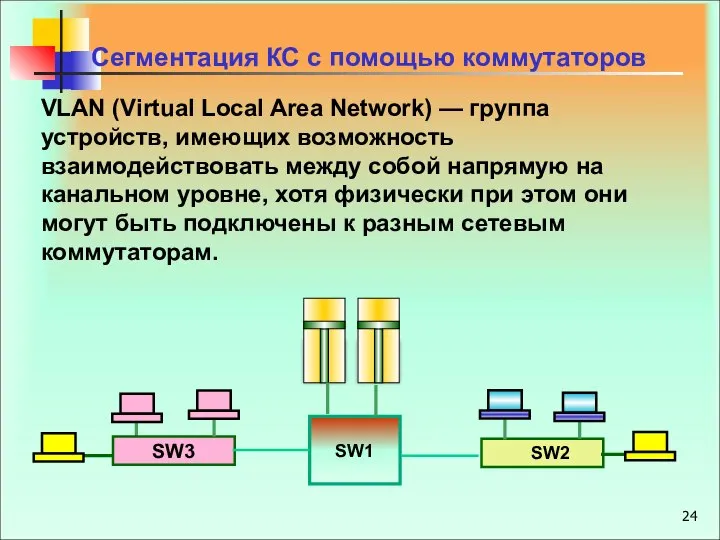

- 24. VLAN (Virtual Local Area Network) — группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном

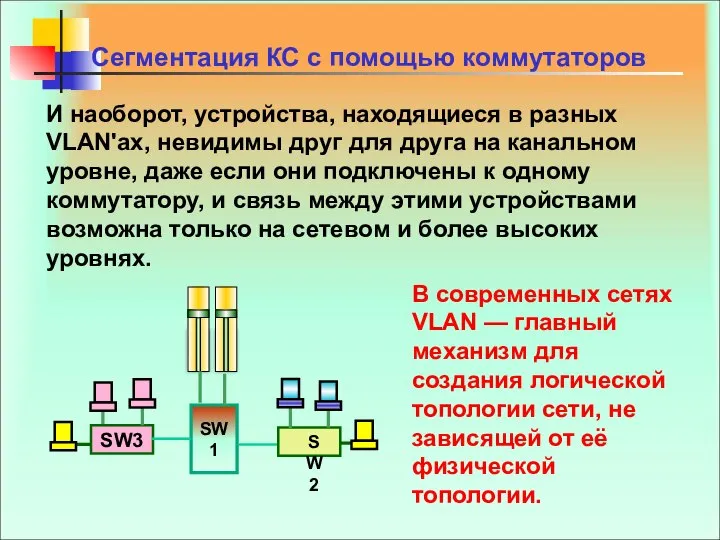

- 25. И наоборот, устройства, находящиеся в разных VLAN'ах, невидимы друг для друга на канальном уровне, даже если

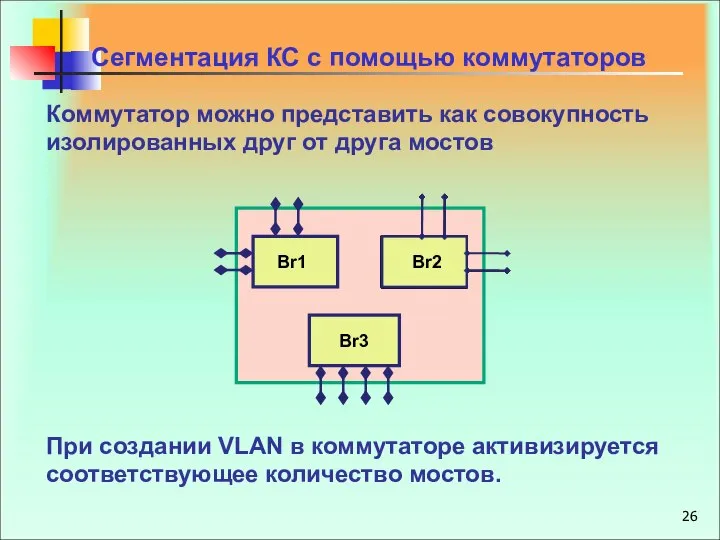

- 26. Коммутатор можно представить как совокупность изолированных друг от друга мостов Сегментация КС с помощью коммутаторов Br1

- 27. Сегментация КС с помощью коммутаторов Современный подход к построению компьютерных сетей : «Коммутаторы – по возможности,

- 28. Сегментация КС с помощью коммутаторов Основным средством создания ВЛСВ служат интеллектуальные коммутаторы, которые позволяют реализовать следующие

- 29. 2. Сеть по спискам МАС - адресов (Layer 2 VILAN). Такой вариант обеспечивает большую гибкость, но

- 30. 5. ВЛВС для кадров группового трафика на основании протокола IGMP 6. ВЛВС по правилам (Polycy based

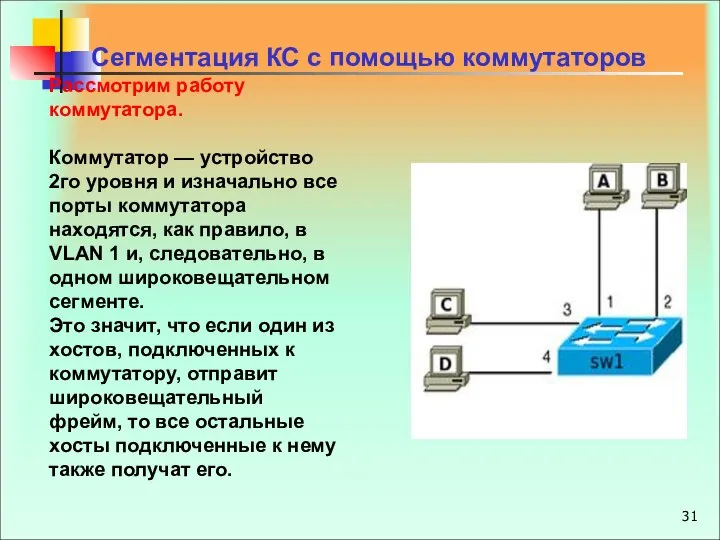

- 31. Рассмотрим работу коммутатора. Коммутатор — устройство 2го уровня и изначально все порты коммутатора находятся, как правило,

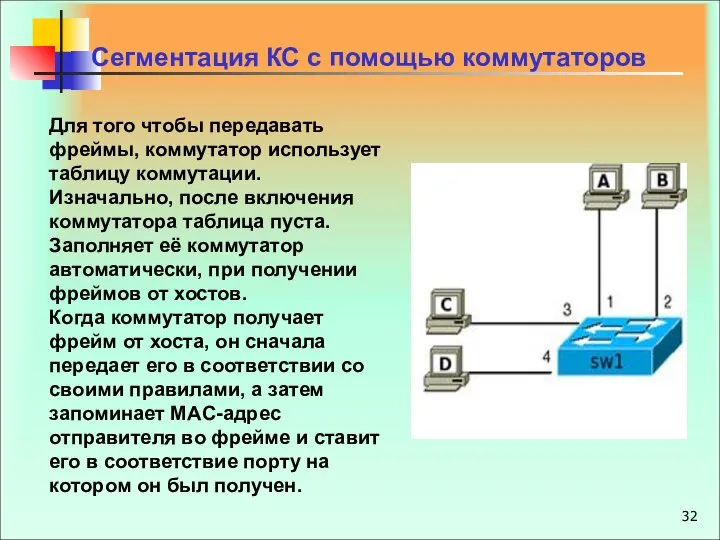

- 32. Для того чтобы передавать фреймы, коммутатор использует таблицу коммутации. Изначально, после включения коммутатора таблица пуста. Заполняет

- 33. Сегментация КС с помощью коммутаторов Для изображенной схемы, итоговая таблица коммутации будет иметь следующий вид (после

- 34. Сегментация КС с помощью коммутаторов Механизмы передачи фреймов Для того чтобы передавать фреймы коммутатор использует три

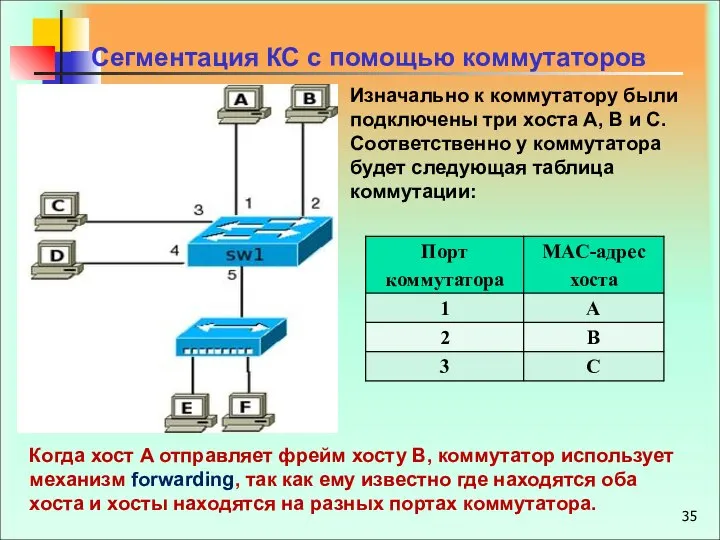

- 35. Сегментация КС с помощью коммутаторов Изначально к коммутатору были подключены три хоста A, B и C.

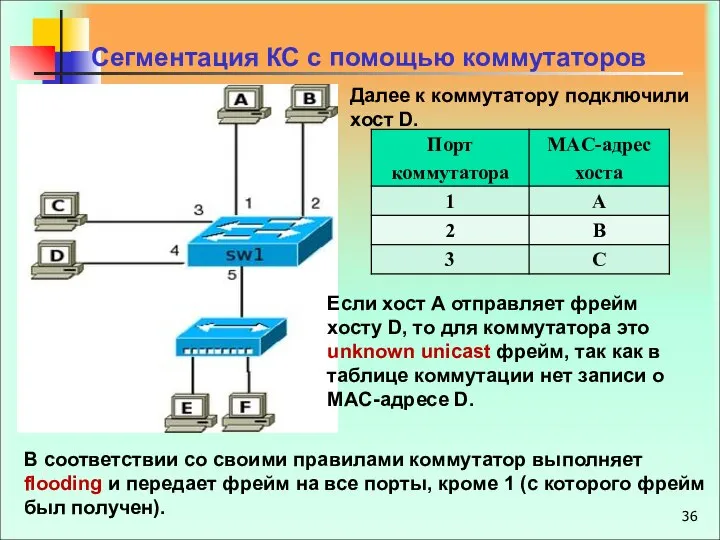

- 36. Сегментация КС с помощью коммутаторов Далее к коммутатору подключили хост D. Если хост A отправляет фрейм

- 37. Сегментация КС с помощью коммутаторов К коммутатору подключили повторитель с двумя хостами и коммутатор выучил их

- 38. Сегментация КС с помощью коммутаторов В этой ситуации коммутатор использует механизм filtering, так как MAC-адрес получателя

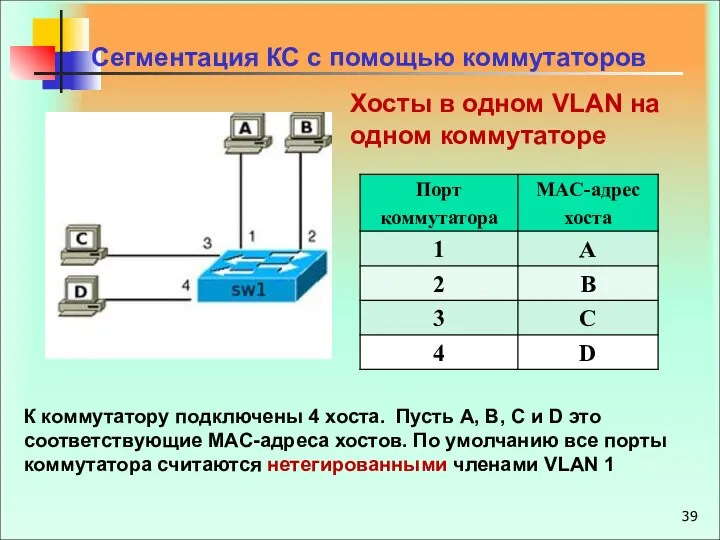

- 39. Сегментация КС с помощью коммутаторов К коммутатору подключены 4 хоста. Пусть A, B, C и D

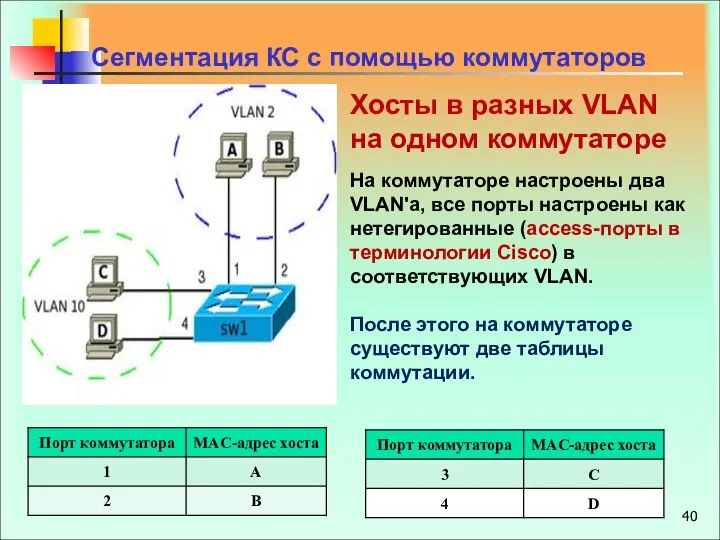

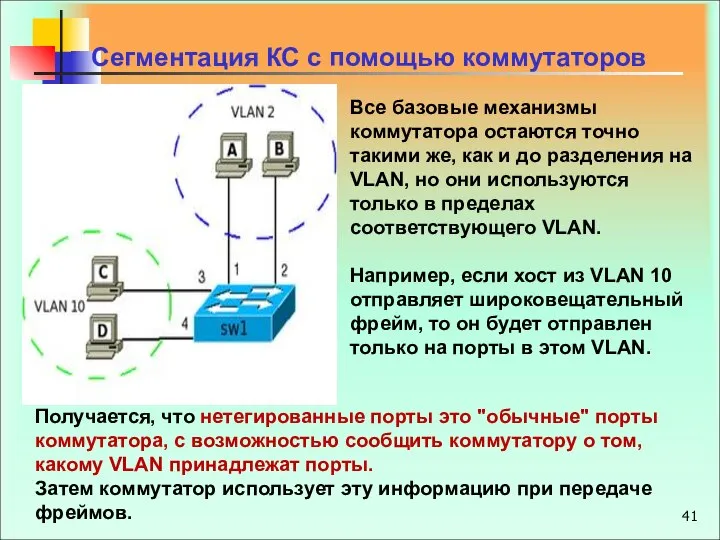

- 40. Сегментация КС с помощью коммутаторов На коммутаторе настроены два VLAN'а, все порты настроены как нетегированные (access-порты

- 41. Сегментация КС с помощью коммутаторов Все базовые механизмы коммутатора остаются точно такими же, как и до

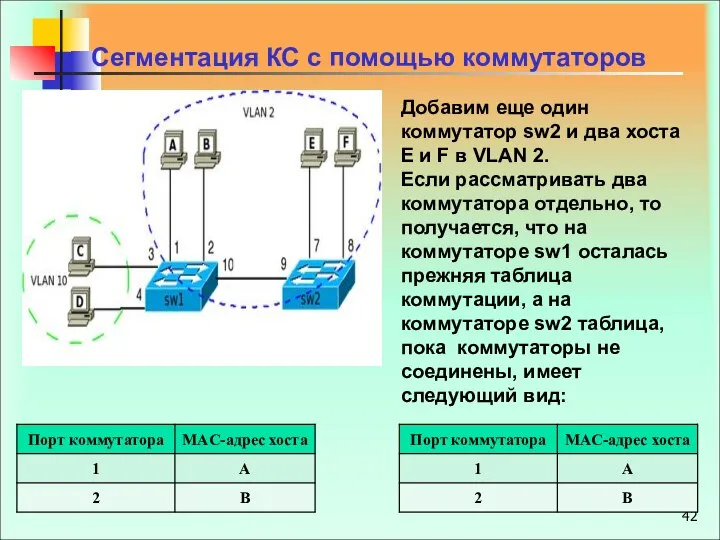

- 42. Сегментация КС с помощью коммутаторов Добавим еще один коммутатор sw2 и два хоста E и F

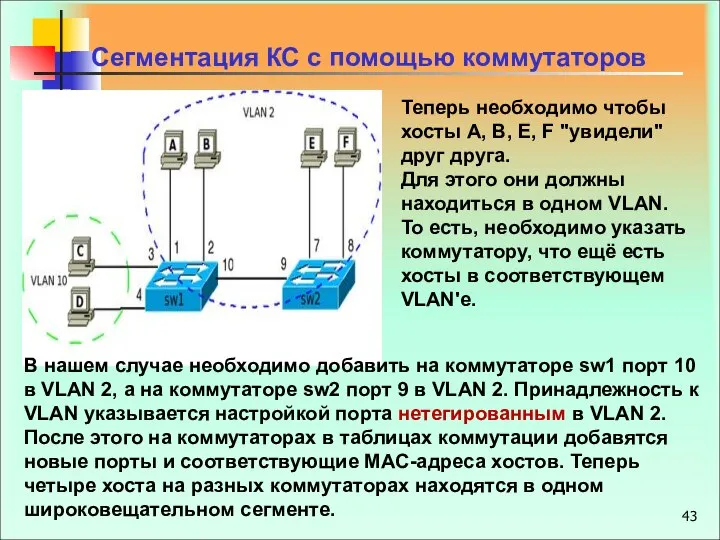

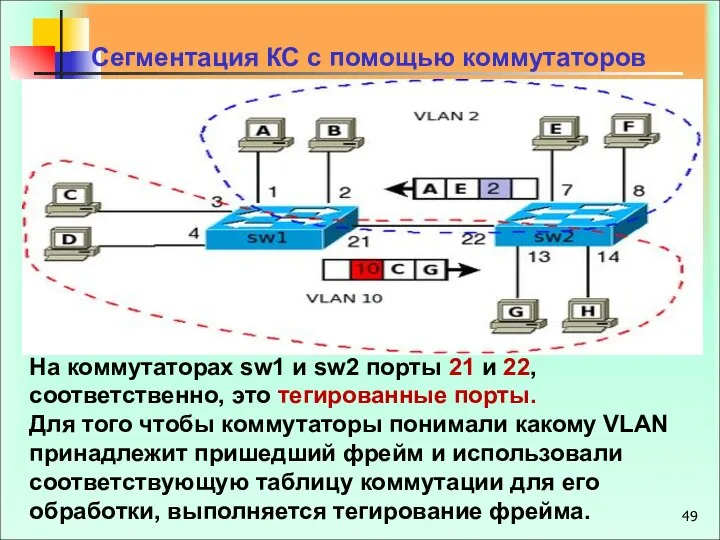

- 43. Сегментация КС с помощью коммутаторов Теперь необходимо чтобы хосты A, B, E, F "увидели" друг друга.

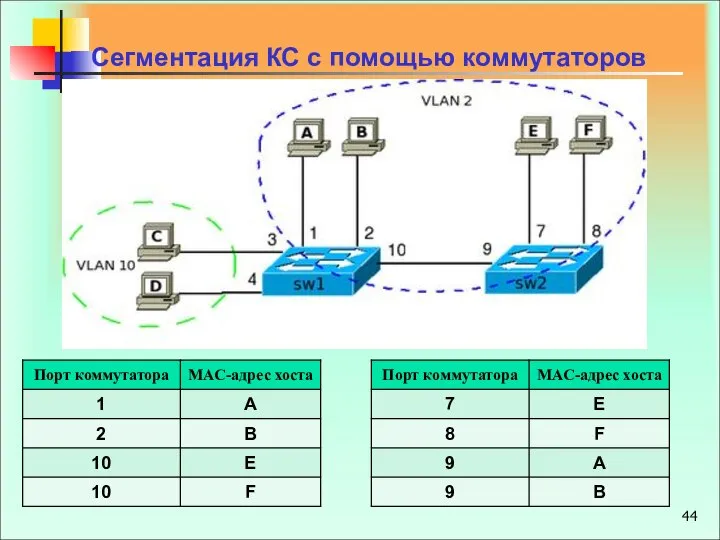

- 44. Сегментация КС с помощью коммутаторов

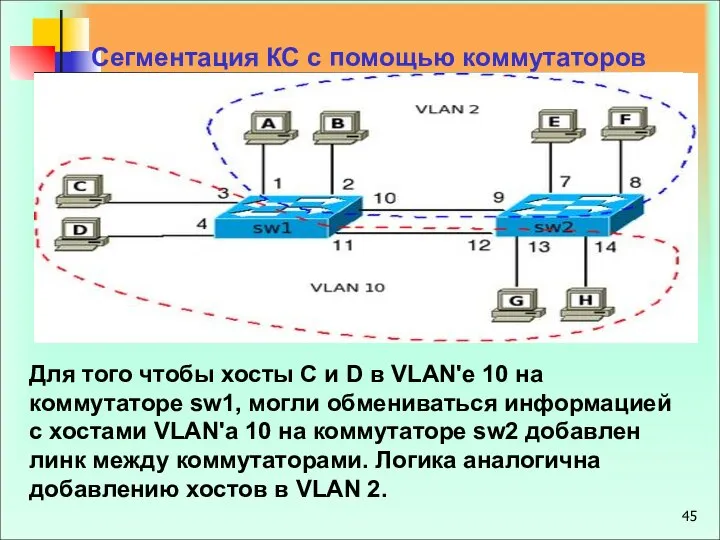

- 45. Сегментация КС с помощью коммутаторов Для того чтобы хосты C и D в VLAN'е 10 на

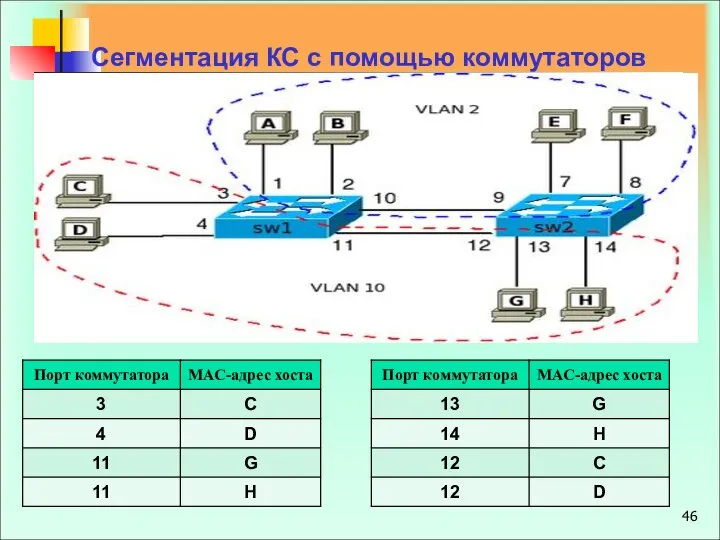

- 46. Сегментация КС с помощью коммутаторов

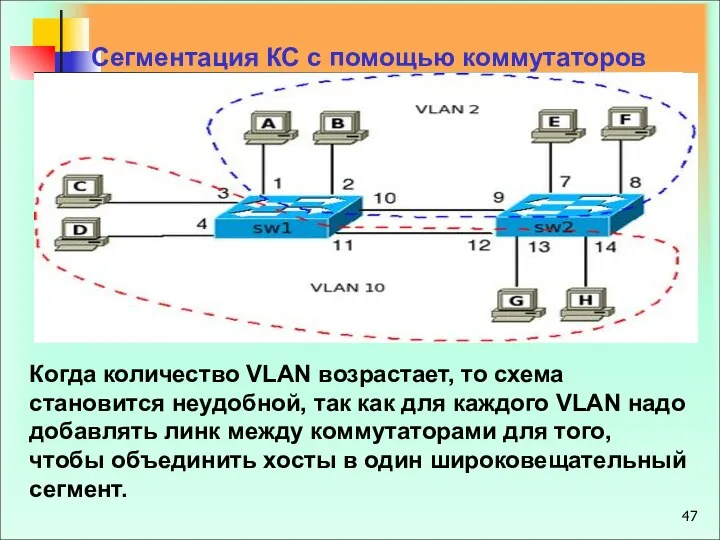

- 47. Сегментация КС с помощью коммутаторов Когда количество VLAN возрастает, то схема становится неудобной, так как для

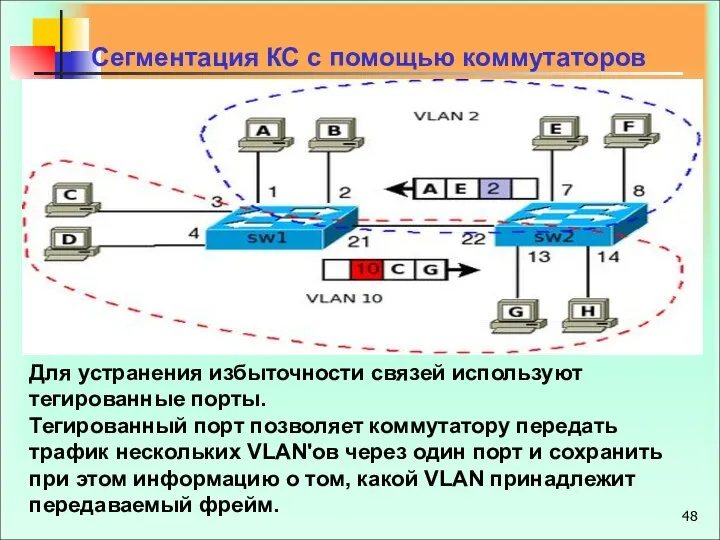

- 48. Сегментация КС с помощью коммутаторов Для устранения избыточности связей используют тегированные порты. Тегированный порт позволяет коммутатору

- 49. Сегментация КС с помощью коммутаторов На коммутаторах sw1 и sw2 порты 21 и 22, соответственно, это

- 50. Сегментация КС с помощью коммутаторов Остальные порты коммутатора остаются нетегированными. Для хостов операция тегирования, которую выполняют

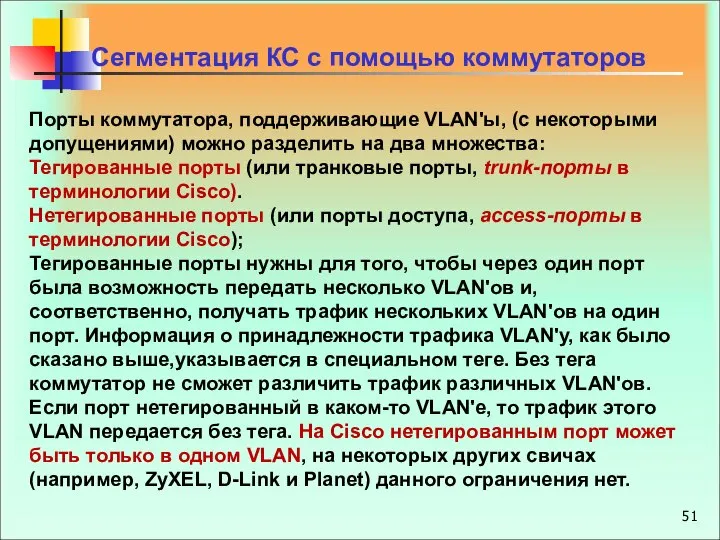

- 51. Сегментация КС с помощью коммутаторов Порты коммутатора, поддерживающие VLAN'ы, (с некоторыми допущениями) можно разделить на два

- 52. Сегментация КС с помощью коммутаторов Существуют два подхода к назначению порта в определённый VLAN: Статическое назначение

- 53. Настройка VLAN на коммутаторах Cisco Терминология Cisco: access port — порт принадлежащий одному VLAN'у и передающий

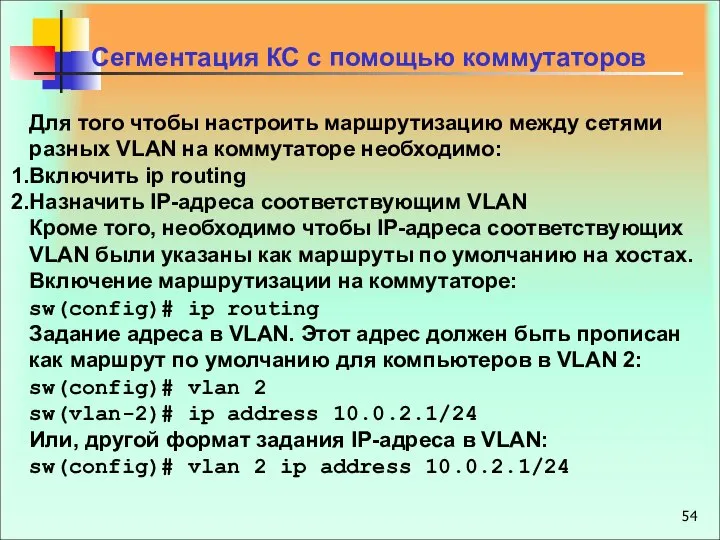

- 54. Сегментация КС с помощью коммутаторов Для того чтобы настроить маршрутизацию между сетями разных VLAN на коммутаторе

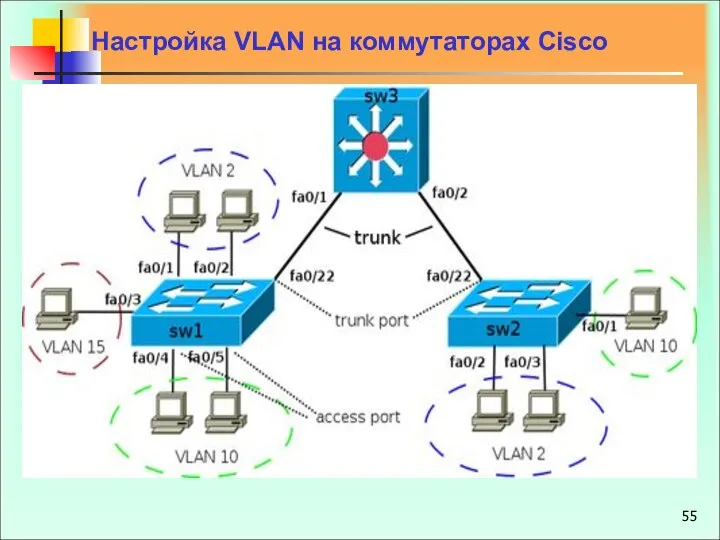

- 55. Настройка VLAN на коммутаторах Cisco

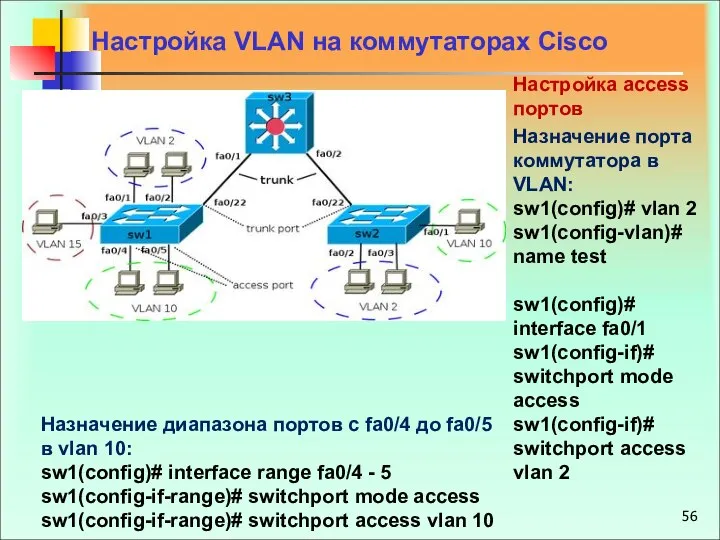

- 56. Настройка VLAN на коммутаторах Cisco Настройка access портов Назначение диапазона портов с fa0/4 до fa0/5 в

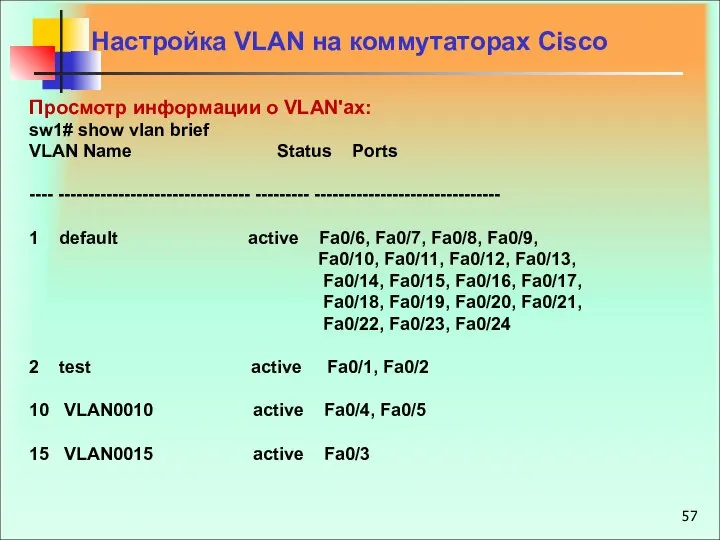

- 57. Настройка VLAN на коммутаторах Cisco Просмотр информации о VLAN'ах: sw1# show vlan brief VLAN Name Status

- 58. Настройка VLAN на коммутаторах Cisco Настройка транка (trunk) Для того чтобы передать через порт трафик нескольких

- 59. Настройка VLAN на коммутаторах Cisco Настройка транка (trunk) desirable — Порт находится в режиме "готов перейти

- 60. Настройка VLAN на коммутаторах Cisco Настройка транка (trunk) nonegotiate — Порт готов перейти в режим trunk,

- 61. Настройка VLAN на коммутаторах Cisco По умолчанию в транке разрешены все VLAN. Для того чтобы через

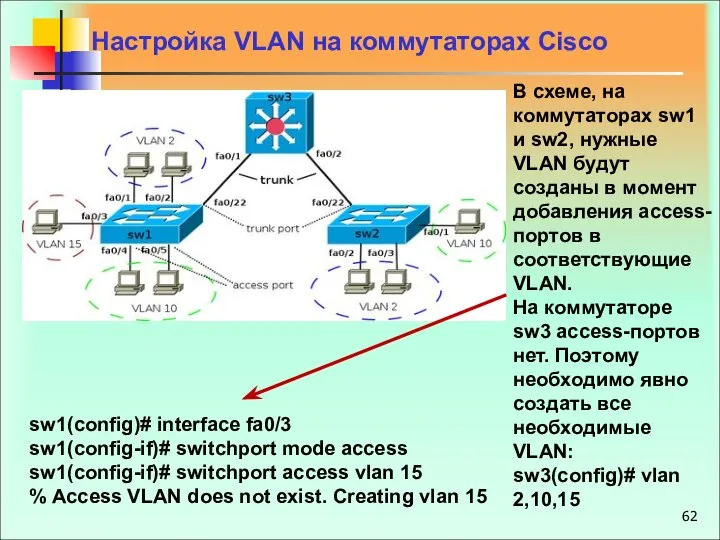

- 62. Настройка VLAN на коммутаторах Cisco sw1(config)# interface fa0/3 sw1(config-if)# switchport mode access sw1(config-if)# switchport access vlan

- 63. Dynamic Trunk Protocol (DTP) —протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для

- 64. Настройка маршрутизации между VLAN Все настройки по назначению портов в VLAN, сделанные ранее для sw1, sw2

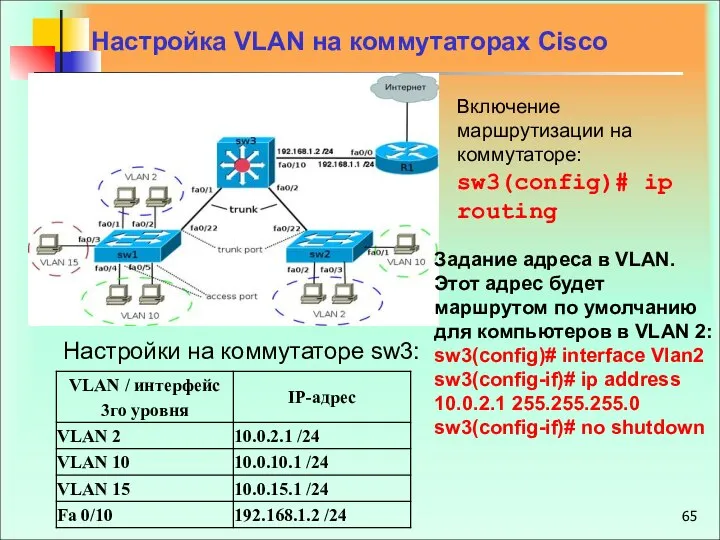

- 65. Настройка VLAN на коммутаторах Cisco Настройки на коммутаторе sw3: Включение маршрутизации на коммутаторе: sw3(config)# ip routing

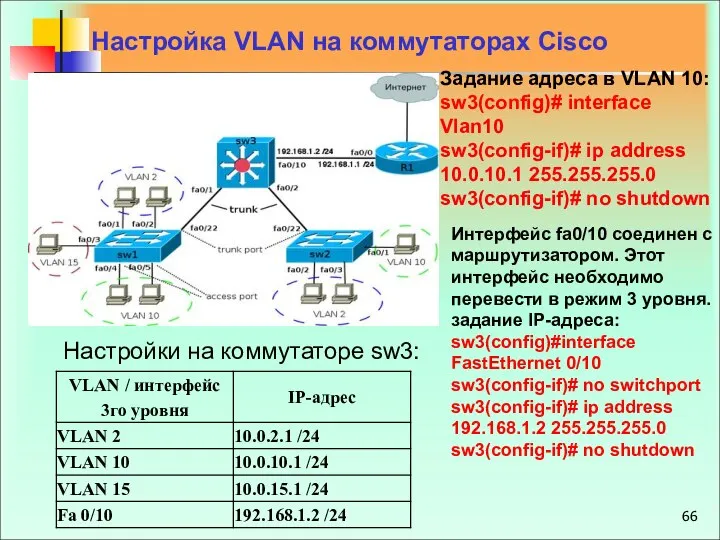

- 66. Настройка VLAN на коммутаторах Cisco Настройки на коммутаторе sw3: Задание адреса в VLAN 10: sw3(config)# interface

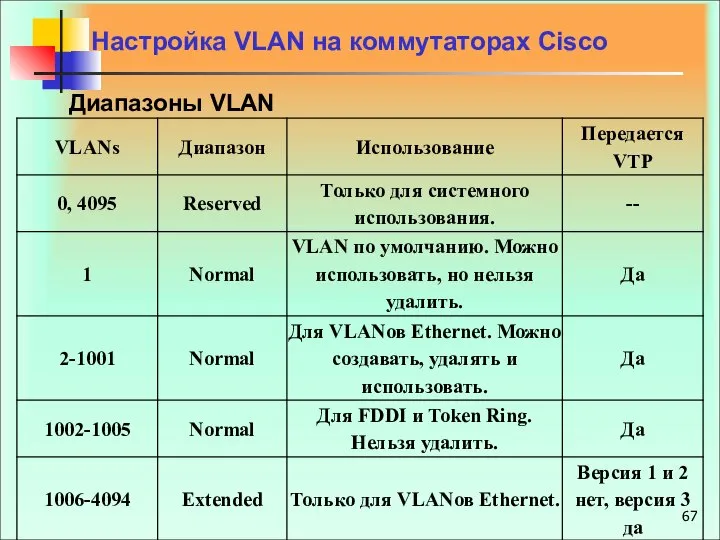

- 67. Настройка VLAN на коммутаторах Cisco Диапазоны VLAN

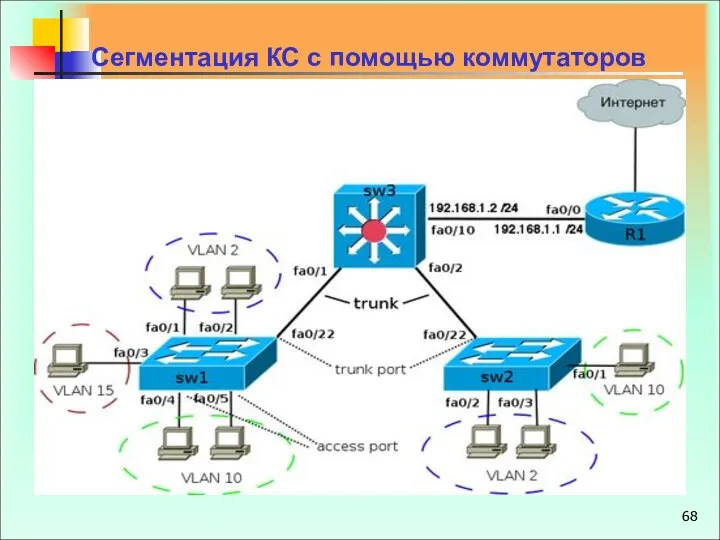

- 68. Сегментация КС с помощью коммутаторов

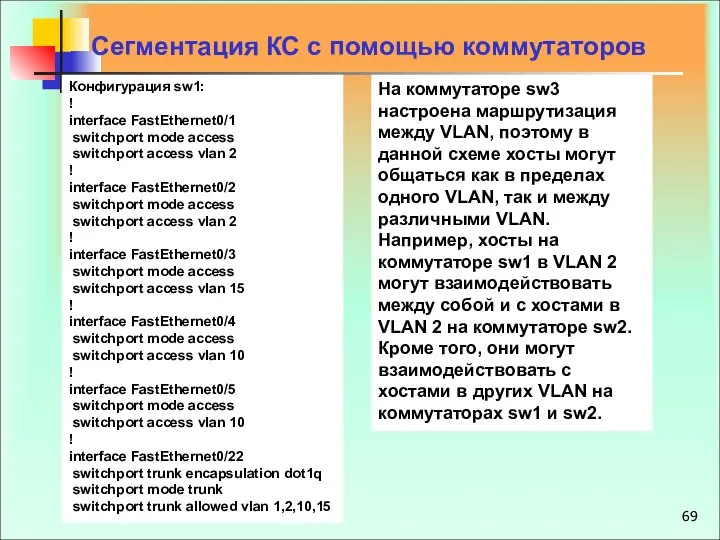

- 69. Сегментация КС с помощью коммутаторов Конфигурация sw1: ! interface FastEthernet0/1 switchport mode access switchport access vlan

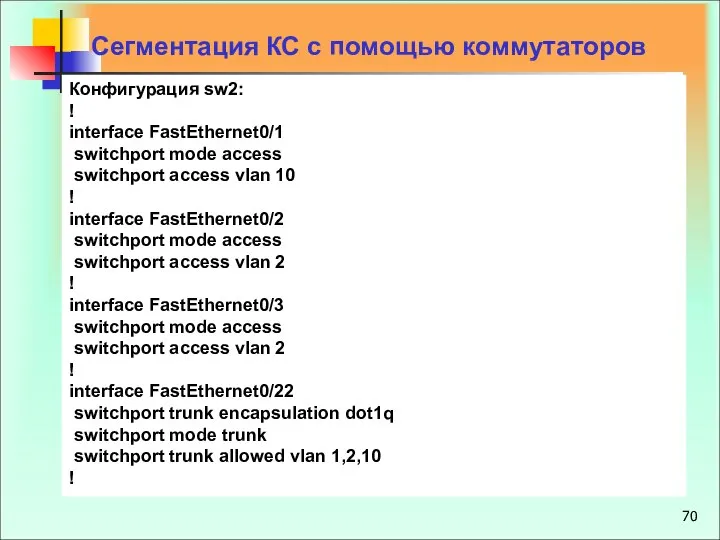

- 70. Сегментация КС с помощью коммутаторов Конфигурация sw2: ! interface FastEthernet0/1 switchport mode access switchport access vlan

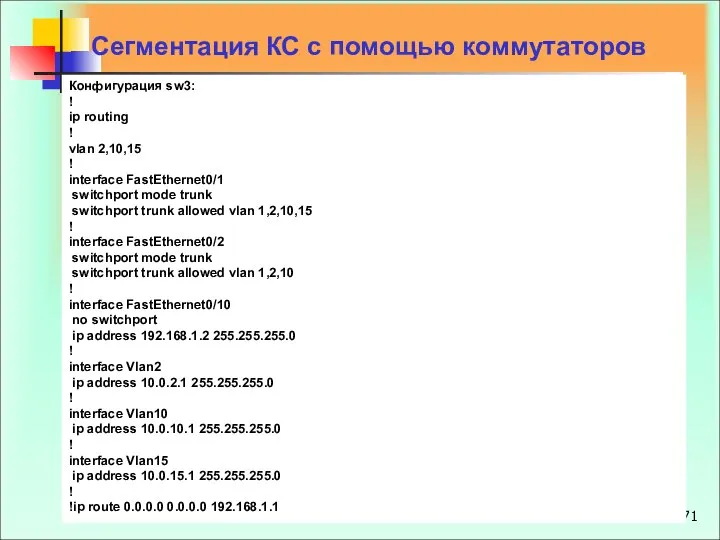

- 71. Сегментация КС с помощью коммутаторов Конфигурация sw3: ! ip routing ! vlan 2,10,15 ! interface FastEthernet0/1

- 72. Открываем программу-клиент терминального подключения, (PuTTY). В программе указываем порт соединения (COM1) и скорость подключения (9600). Если

- 73. Если все нормально, то видно приглашение от роутера. По умолчанию оно будет выглядеть так: Router> Это

- 74. Для того, чтобы изменять рабочую конфигурацию (настройку) роутера, необходимо войти в привилегированный режим. Привилегированный режим может

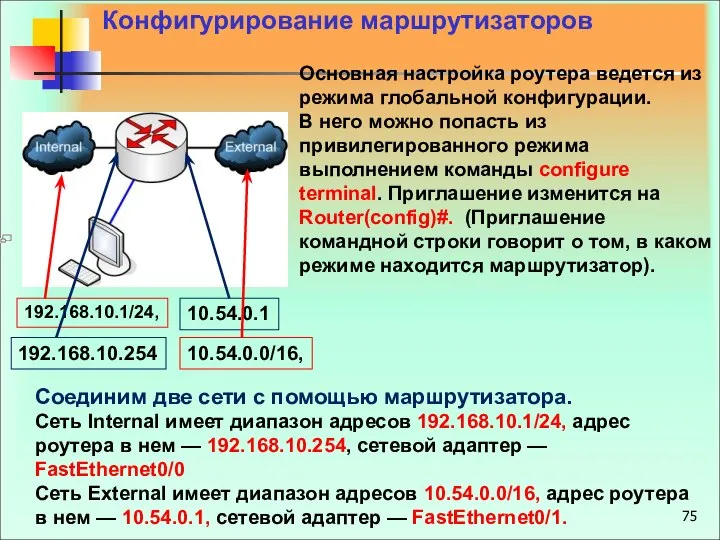

- 75. Основная настройка роутера ведется из режима глобальной конфигурации. В него можно попасть из привилегированного режима выполнением

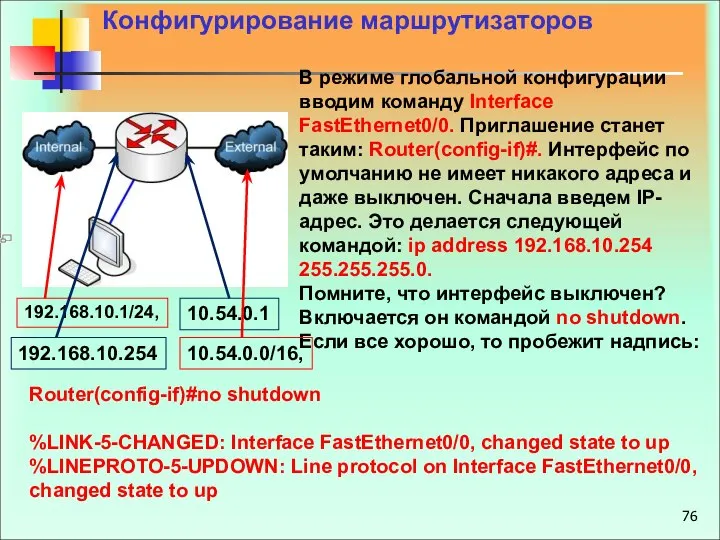

- 76. В режиме глобальной конфигурации вводим команду Interface FastEthernet0/0. Приглашение станет таким: Router(config-if)#. Интерфейс по умолчанию не

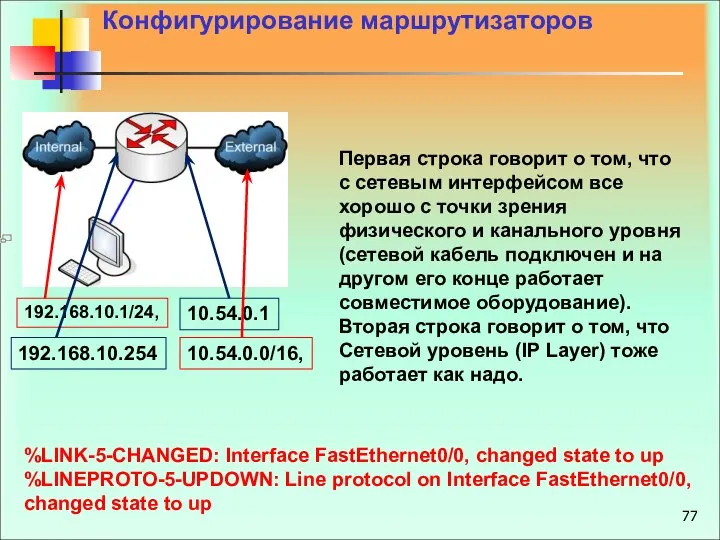

- 77. Первая строка говорит о том, что с сетевым интерфейсом все хорошо с точки зрения физического и

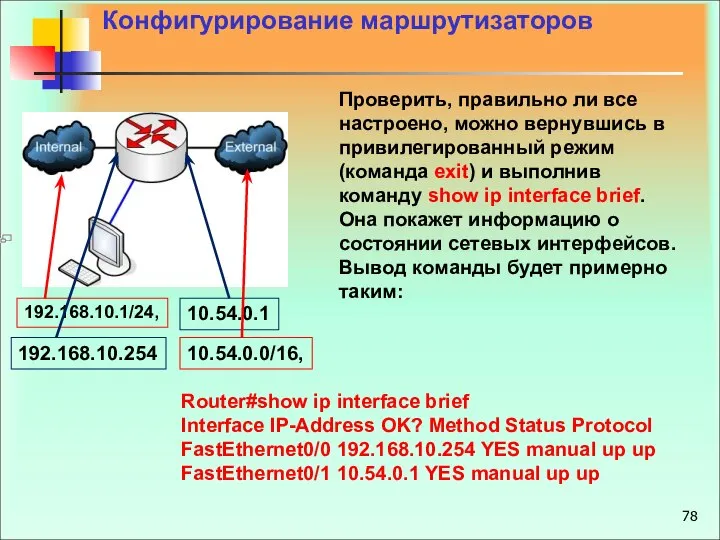

- 78. Проверить, правильно ли все настроено, можно вернувшись в привилегированный режим (команда exit) и выполнив команду show

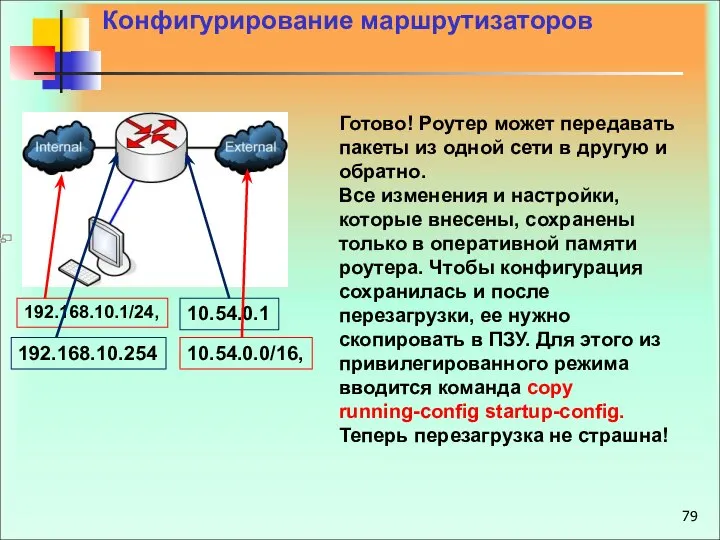

- 79. Готово! Роутер может передавать пакеты из одной сети в другую и обратно. Все изменения и настройки,

- 80. Итого: Для работы понадобился 4 основных режима конфигурации: Пользовательский режим: Router> Привилегированный режим: Router# Режим глобальной

- 81. Передача трафика между VLANами с помощью маршрутизатора Настройка VLAN на маршрутизаторах

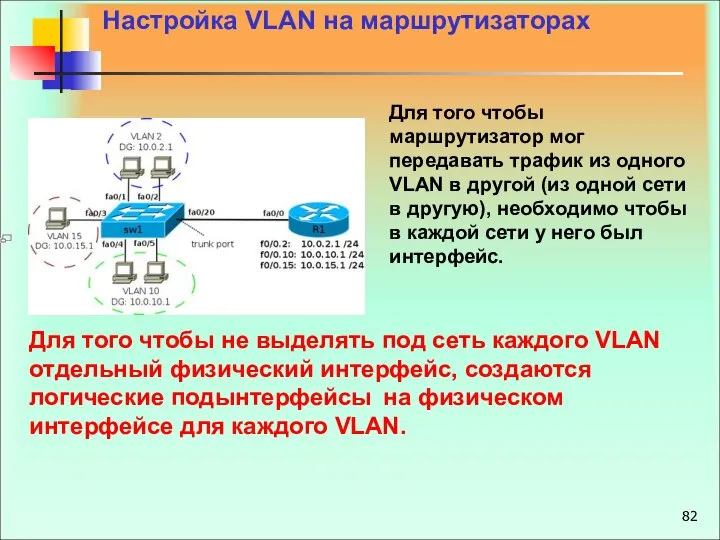

- 82. Настройка VLAN на маршрутизаторах Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой

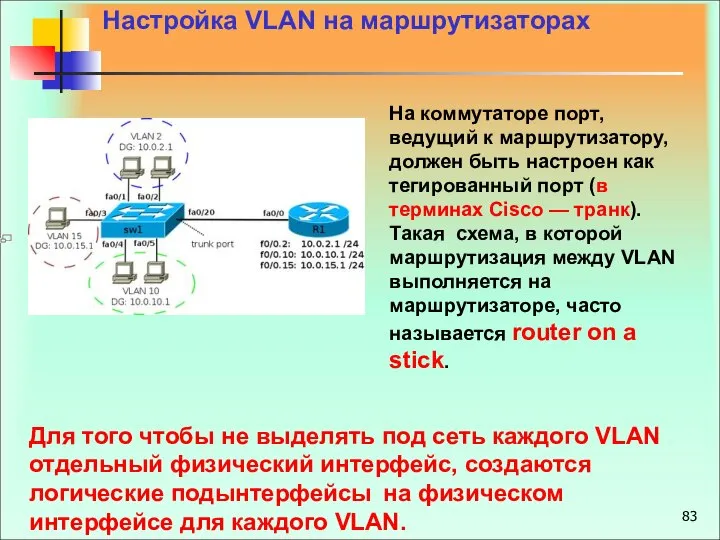

- 83. Настройка VLAN на маршрутизаторах На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт

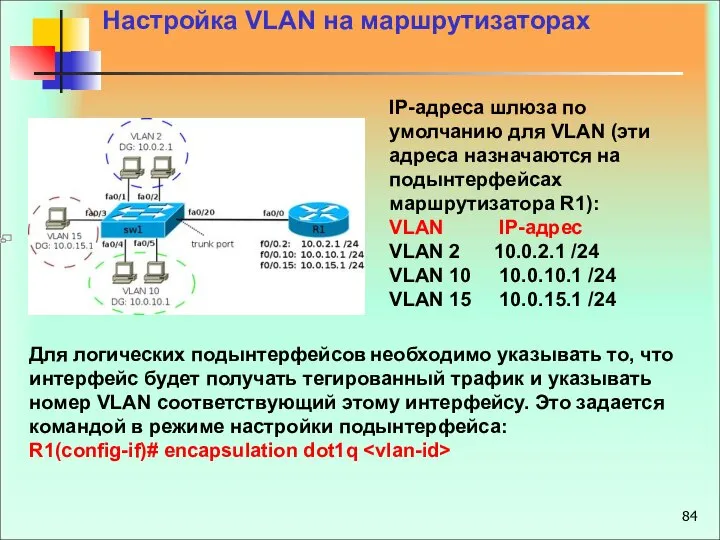

- 84. Настройка VLAN на маршрутизаторах IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора

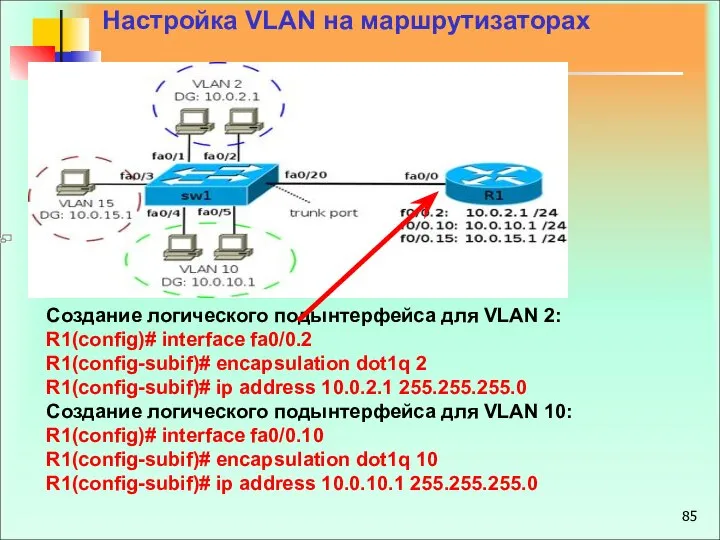

- 85. Настройка VLAN на маршрутизаторах Создание логического подынтерфейса для VLAN 2: R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q

- 86. Настройка VLAN на маршрутизаторах На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

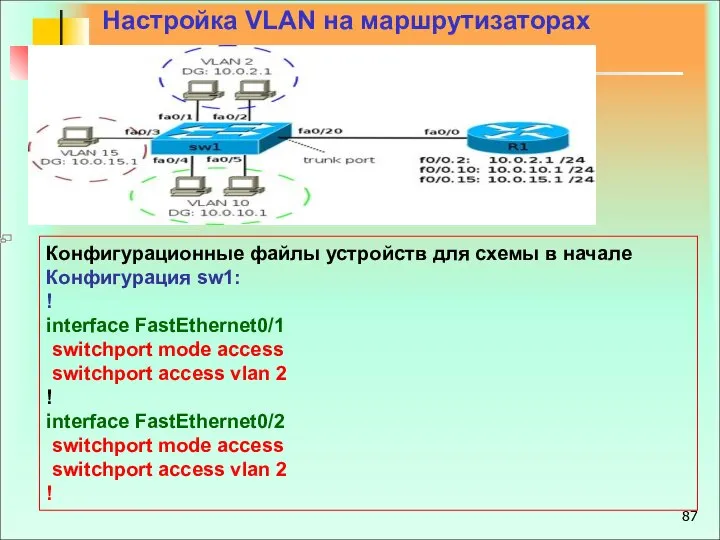

- 87. Настройка VLAN на маршрутизаторах Конфигурационные файлы устройств для схемы в начале Конфигурация sw1: ! interface FastEthernet0/1

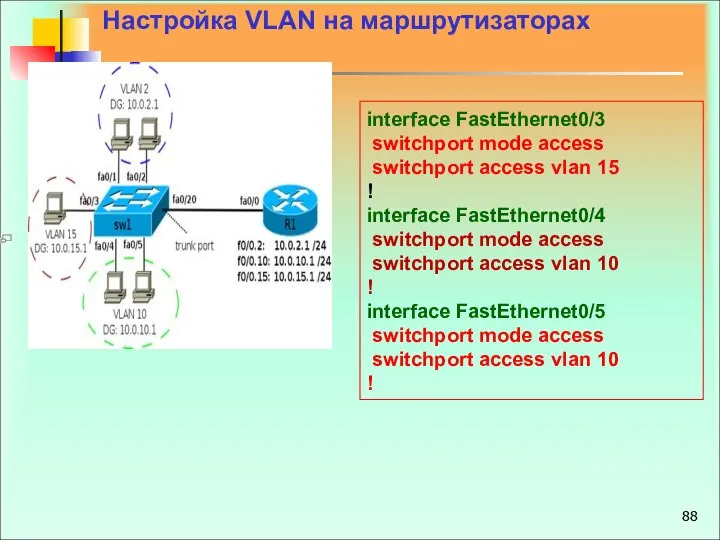

- 88. Настройка VLAN на маршрутизаторах interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4

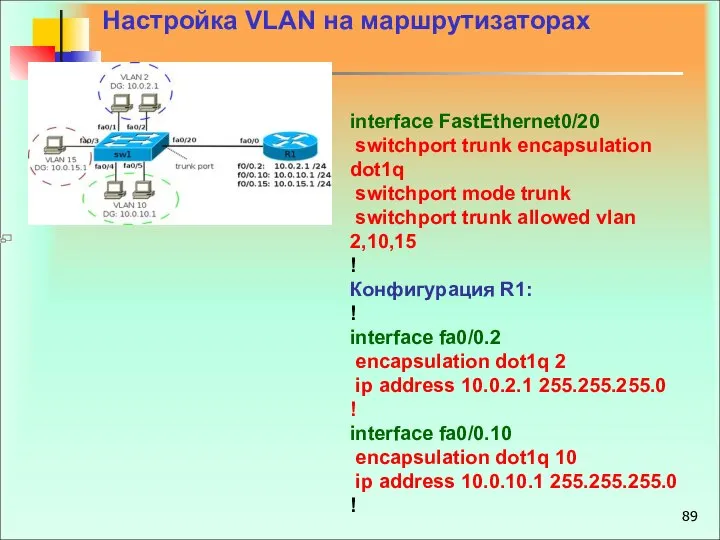

- 89. Настройка VLAN на маршрутизаторах interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed

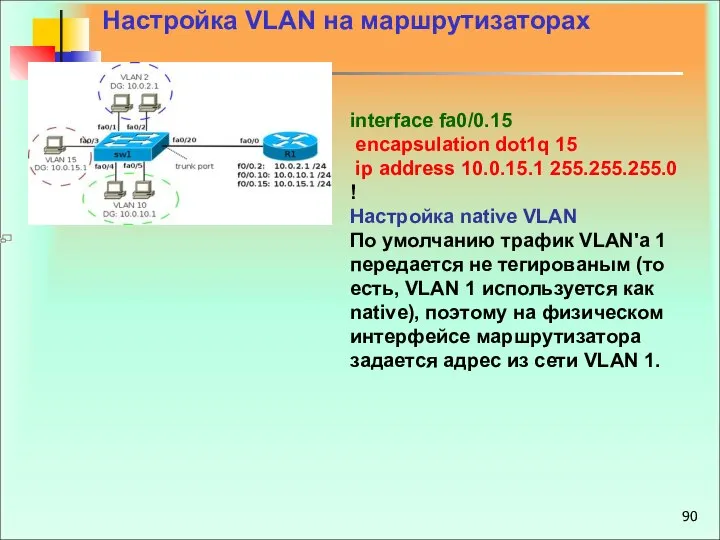

- 90. Настройка VLAN на маршрутизаторах interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 ! Настройка native

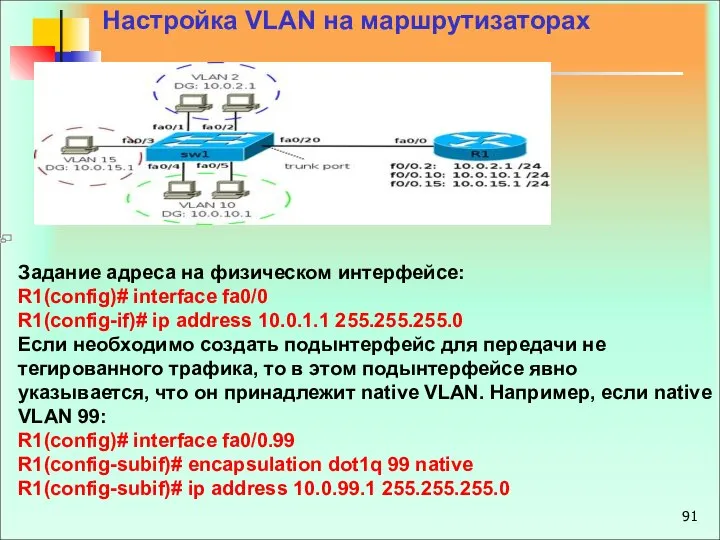

- 91. Настройка VLAN на маршрутизаторах Задание адреса на физическом интерфейсе: R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1

- 92. Сегментация КС с помощью коммутаторов DA SA Напол- нитель Длина Данные СFS DA SA Напол- нитель

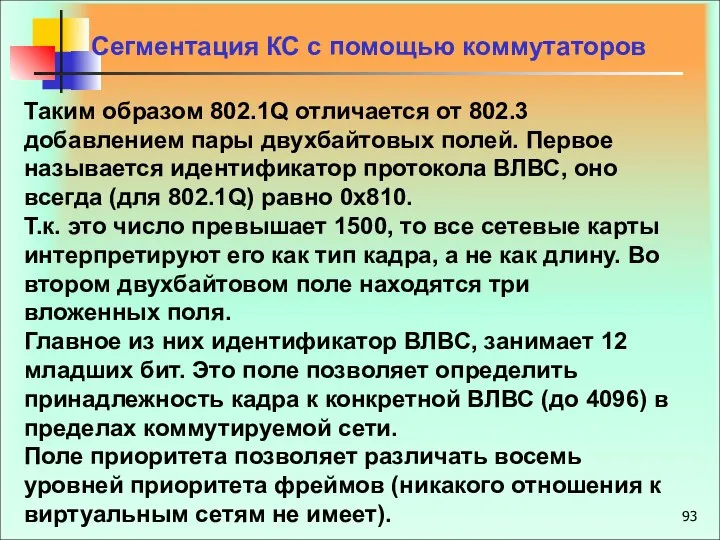

- 93. Таким образом 802.1Q отличается от 802.3 добавлением пары двухбайтовых полей. Первое называется идентификатор протокола ВЛВС, оно

- 94. Поле CFI изначально предназначалось для того, чтобы показывать порядок бит в МАС –адресе. К VLAN не

- 95. В коммутаторах, поддерживающих ВЛВС удалось сохранить это свойство для их внутренних мостов. Настройка производится по информации

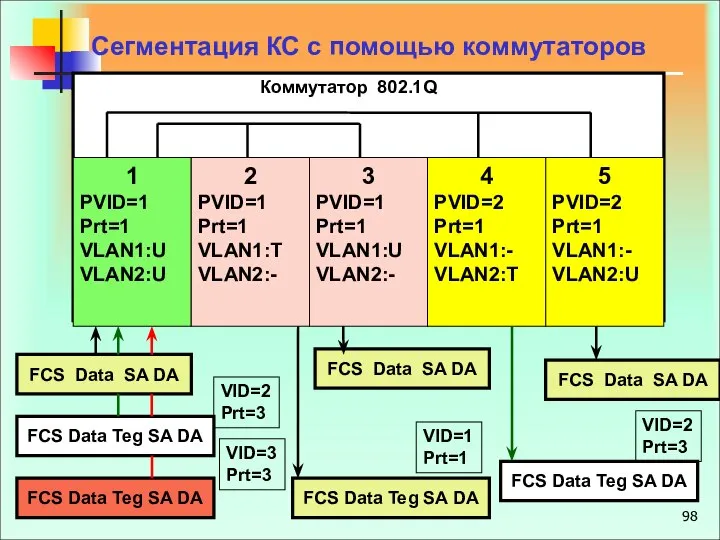

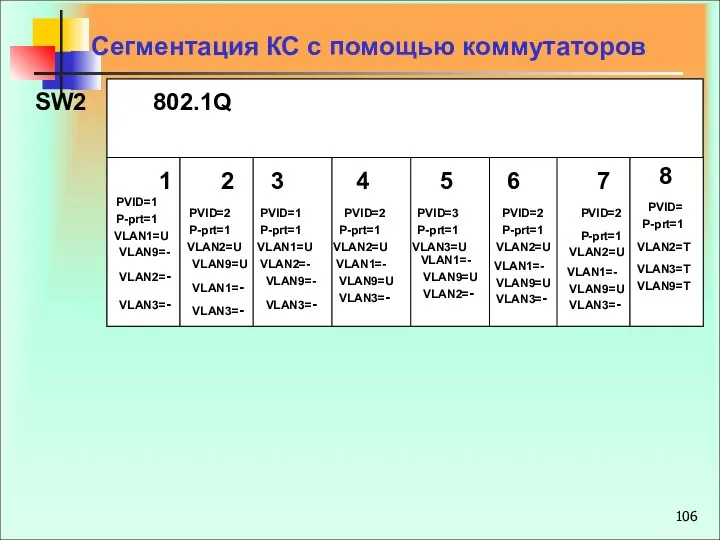

- 96. Конфигурирование заключается в назначении портам, участвующим в формировании ВЛВС специальных атрибутов. Каждому порту назначается PVID (Port

- 97. Немаркированный порт (член ВЛВС) – Untagged Member все выходящие через него кадры выпускает без тегов (удаляет

- 98. R Сегментация КС с помощью коммутаторов 1 PVID=1 Prt=1 VLAN1:U VLAN2:U 2 PVID=1 Prt=1 VLAN1:T VLAN2:-

- 99. Сегментация КС с помощью коммутаторов PVID нужны для того, что бы иметь возможность объединять не тегированные

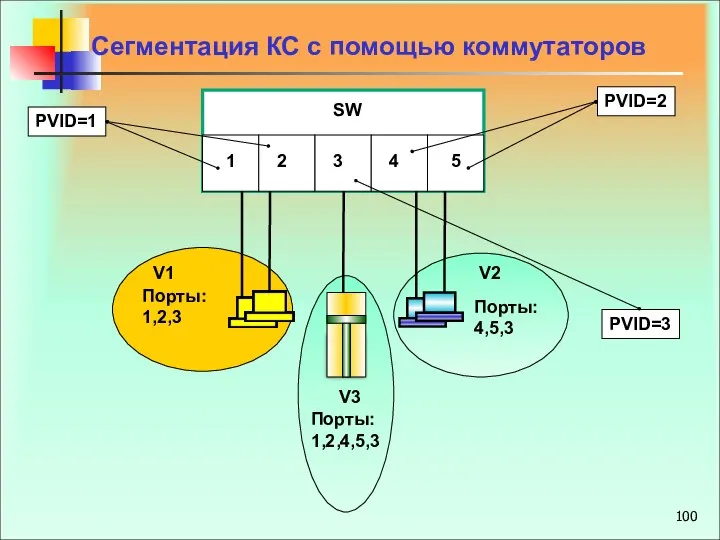

- 100. Сегментация КС с помощью коммутаторов 1 2 3 4 5 SW Порты: 1,2,3 V1 V2 V3

- 101. Сегментация КС с помощью коммутаторов В первом vlan имеются порты 1,2,3. Во втором vlan порты 4,5,3.

- 102. Сегментация КС с помощью коммутаторов Далее сервер шлет ответ. От сервера выходит не тегированный фрейм и

- 103. Сегментация КС с помощью коммутаторов Для каждой ВЛВС определяется список портов, являющихся ее членами. Порт может

- 104. Сегментация КС с помощью коммутаторов При конфигурировании для каждой ВЛВС каждый порт должен быть объявлен или

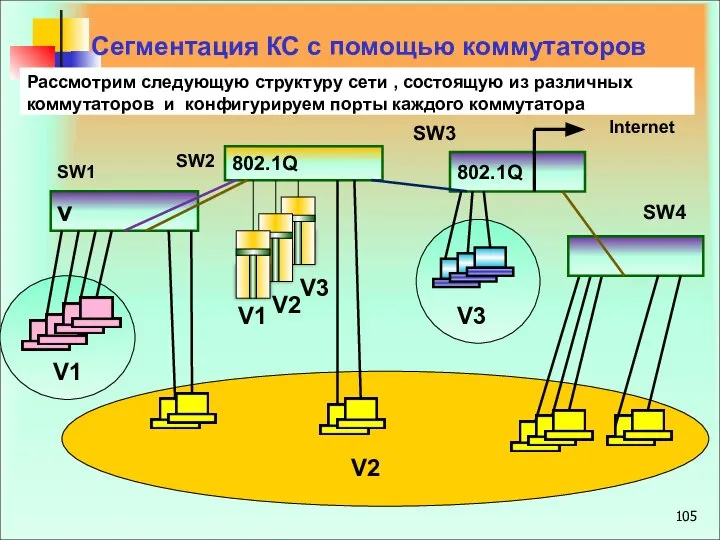

- 105. Рассмотрим следующую структуру сети , состоящую из различных коммутаторов и конфигурируем порты каждого коммутатора Сегментация КС

- 106. Сегментация КС с помощью коммутаторов SW2 802.1Q 1 2 3 4 5 6 7 8 PVID=1

- 107. Сегментация КС с помощью коммутаторов SW2 802.1Q 1 2 3 4 5 6 7 8 PVID=1

- 109. Скачать презентацию

Презентация Продукты питания осужденных

Презентация Продукты питания осужденных Пираты корпораций 2. Рейдерский захват племенного конного завода «Зимовниковский»

Пираты корпораций 2. Рейдерский захват племенного конного завода «Зимовниковский» АКЦЕНТУАЦИИ ХАРАКТЕРА

АКЦЕНТУАЦИИ ХАРАКТЕРА Циклы

Циклы My favorite robot

My favorite robot Презентация Особенности законодательства по борьбе с контрабандой . Виды и способы контрабанды.

Презентация Особенности законодательства по борьбе с контрабандой . Виды и способы контрабанды. УПРАВЛІННЯ МІЖНАРОДНИМ МАРКЕТИНГОМ

УПРАВЛІННЯ МІЖНАРОДНИМ МАРКЕТИНГОМ Международное движение капитала Понятие, сущность и формы движения капитала Цели, причины и факторы движения капитала Современн

Международное движение капитала Понятие, сущность и формы движения капитала Цели, причины и факторы движения капитала Современн Расчет и проектирование элементов механического измельчения отходов

Расчет и проектирование элементов механического измельчения отходов Шлифовальные станки

Шлифовальные станки Земляные работы

Земляные работы Презентация Пряжа и нити текстильные

Презентация Пряжа и нити текстильные Резьба. Крепёжные изделия

Резьба. Крепёжные изделия Uniforme scolaire

Uniforme scolaire Экономические ресурсы предприятия Учебные вопросы: Имущество и капитал предприятия. Экономическая сущность, состав и структура

Экономические ресурсы предприятия Учебные вопросы: Имущество и капитал предприятия. Экономическая сущность, состав и структура Аттестационная работа. Программа «Культура здорового образа жизни»

Аттестационная работа. Программа «Культура здорового образа жизни» Прохождение гражданской службы. (Тема 5)

Прохождение гражданской службы. (Тема 5) Учитель МХК Еремина О. Ю. Интегрированный урок по МХК

Учитель МХК Еремина О. Ю. Интегрированный урок по МХК Презентация Правовое регулирование

Презентация Правовое регулирование Психология физической культуры и спорта

Психология физической культуры и спорта Политическая экономия современного капитализма: неомарксистский синтез и его задачи

Политическая экономия современного капитализма: неомарксистский синтез и его задачи Общевоинские уставы ВС РФ

Общевоинские уставы ВС РФ Презентация "Модели массового обслуживания" - скачать презентации по Экономике

Презентация "Модели массового обслуживания" - скачать презентации по Экономике Кран вспомогательного локомотивного тормоза усл. № 254

Кран вспомогательного локомотивного тормоза усл. № 254 Набор Здоровый ребенок

Набор Здоровый ребенок Презентация на тему "«Современный» классный час" - скачать презентации по Педагогике

Презентация на тему "«Современный» классный час" - скачать презентации по Педагогике Тема №7 ДЕРЖАВНІСТЬ ТА ДЕРЖАВНЕ УПРАВЛІННЯ ЕКОНОМІКОЮ План Державність в контексті національного розвитку Роль державного

Тема №7 ДЕРЖАВНІСТЬ ТА ДЕРЖАВНЕ УПРАВЛІННЯ ЕКОНОМІКОЮ План Державність в контексті національного розвитку Роль державного  Формат ЛД (Линкольна-Дугласа). Дебаты «о ценностях»

Формат ЛД (Линкольна-Дугласа). Дебаты «о ценностях»