Содержание

- 2. Состав курса (9-ый сем): Лекции - 22 ч. Лаб.р. - 8 ч. Кпр. Экзамен Лекция №1

- 3. Литература: Э.Таненбаум, Д.Уэзеролл. Компьютерные сети. 5-е издание, Питер, 2012, 955 с. Ломовицкий В.В. И др. Основы

- 4. Лекция № 1 (2 ч) Предмет и задачи дисциплины. Корпоративные сети. Основные понятия. Трансляция адресов. Основные

- 5. Предмет и задачи дисциплины Предметом изучения дисциплины являются информационные технологии корпоративных сетей – как объекты разработки,

- 6. Предмет и задачи дисциплины 2.Формирования умения использовать полученные знания в процессе проектирования и эксплуатации ИС. Кроме

- 7. Корпоративные сети. Основные понятия. Корпоративная сеть – это информационно- коммуникационная система, принадлежащая и управляемая организацией в

- 8. Корпоративные сети. Основные понятия. Корпоративная сеть (КС) отличается от иных тем, что правила распределения IP адресов,

- 9. Корпоративные сети. Основные понятия. Адресное пространство КС, как правило скрыто от провайдера механизмом трансляции адресов -

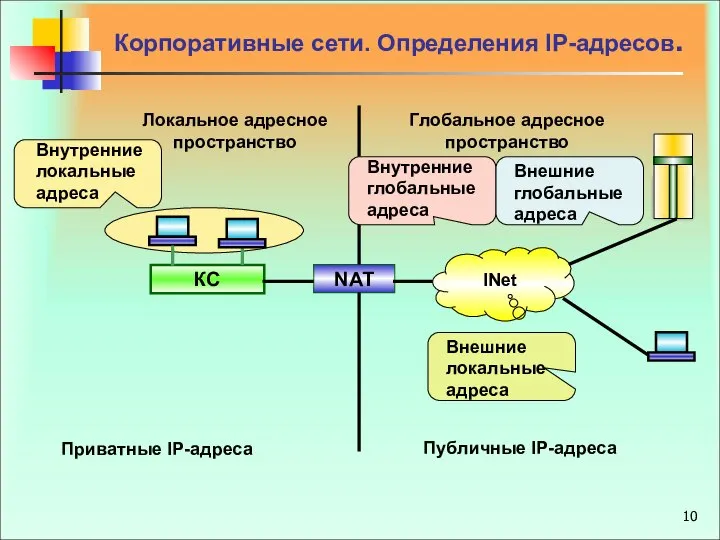

- 10. Корпоративные сети. Определения IP-адресов. NAT INet Локальное адресное пространство Глобальное адресное пространство Приватные IP-адреса Публичные IP-адреса

- 11. Существует три диапазона частных IP-адресов. Они могут использоваться внутри сети по ее усмотрению. Ограничение. Пакеты с

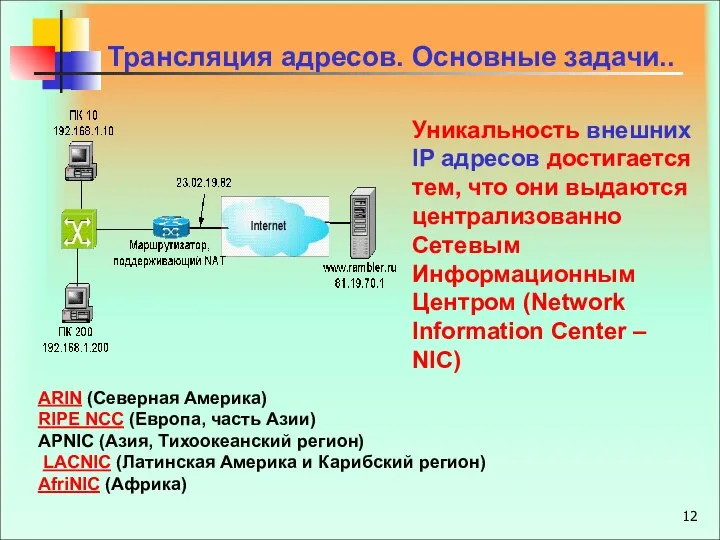

- 12. Уникальность внешних IP адресов достигается тем, что они выдаются централизованно Сетевым Информационным Центром (Network Information Center

- 13. Внутри КС каждый компьютер получает уникальный IP-адрес, который используется для маршрутизации внутреннего трафика. Когда пакет покидает

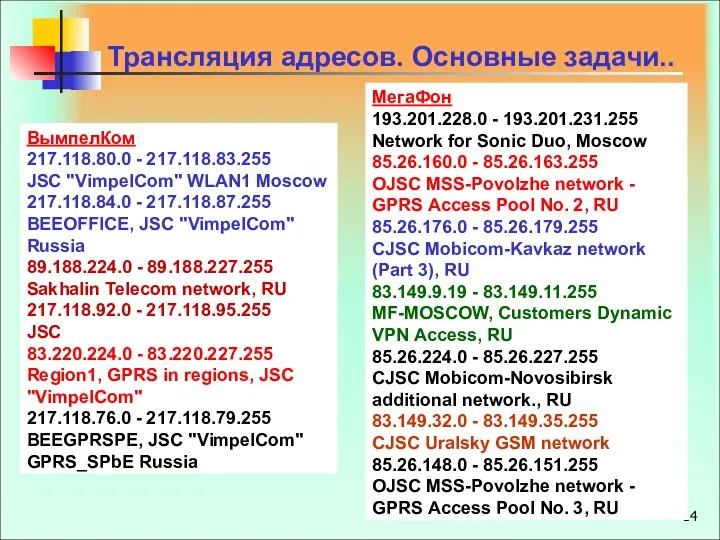

- 14. Трансляция адресов. Основные задачи.. ВымпелКом 217.118.80.0 - 217.118.83.255 JSC "VimpelCom" WLAN1 Moscow 217.118.84.0 - 217.118.87.255 BEEOFFICE,

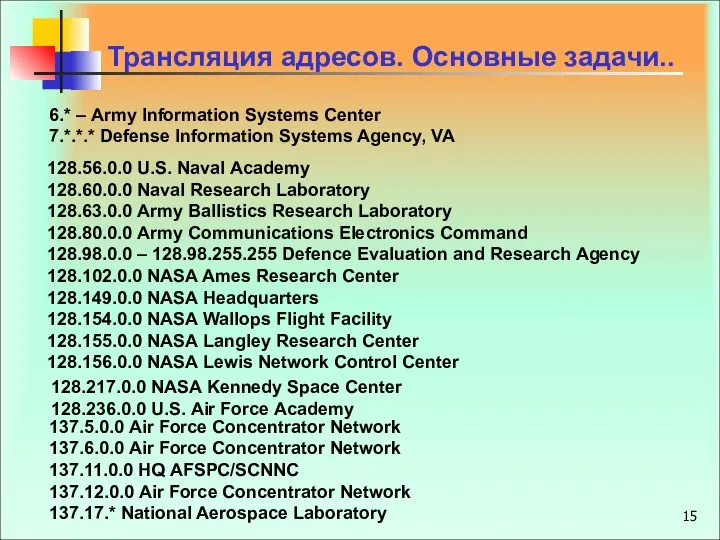

- 15. Трансляция адресов. Основные задачи.. 6.* – Army Information Systems Center 7.*.*.* Defense Information Systems Agency, VA

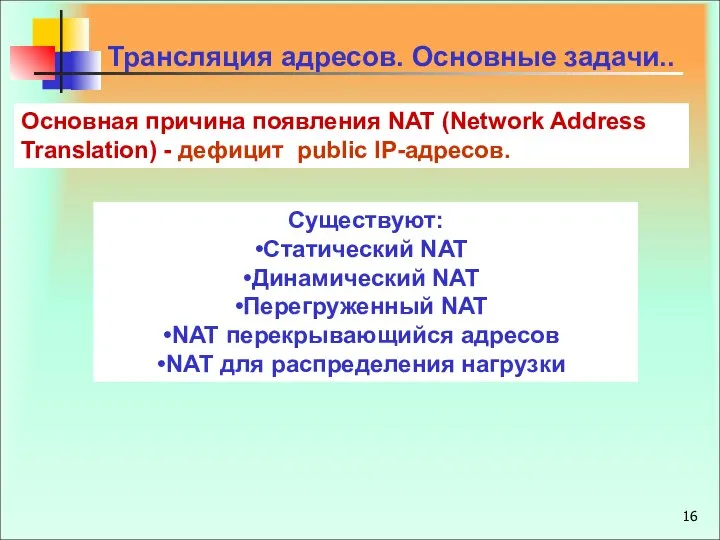

- 16. Трансляция адресов. Основные задачи.. Основная причина появления NAT (Network Address Translation) - дефицит public IP-адресов. Существуют:

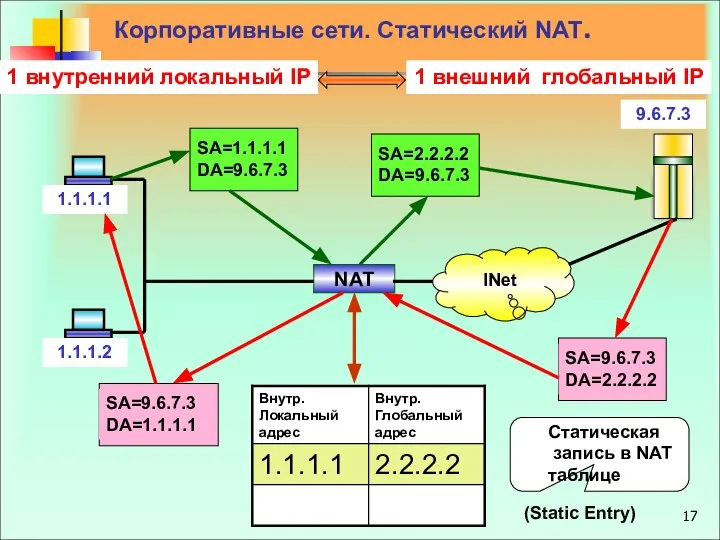

- 17. Корпоративные сети. Статический NAT. NAT INet 1.1.1.2 1.1.1.1 9.6.7.3 Статическая запись в NAT таблице (Static Entry)

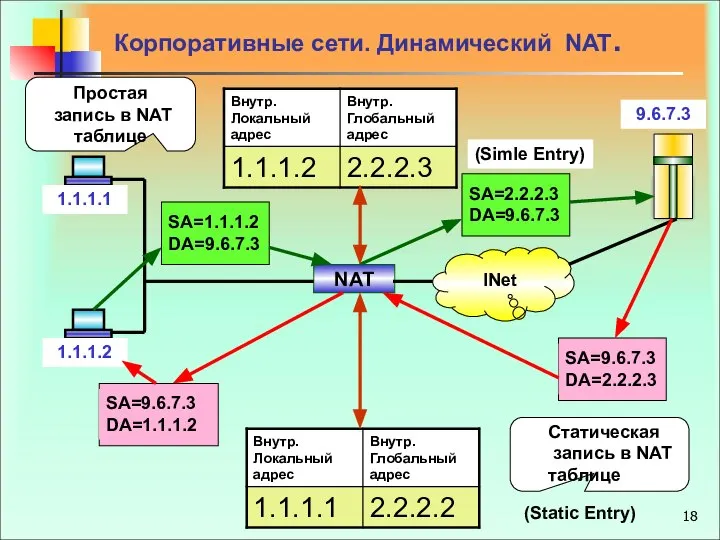

- 18. Корпоративные сети. Динамический NAT. NAT INet 1.1.1.2 1.1.1.1 9.6.7.3 Статическая запись в NAT таблице (Static Entry)

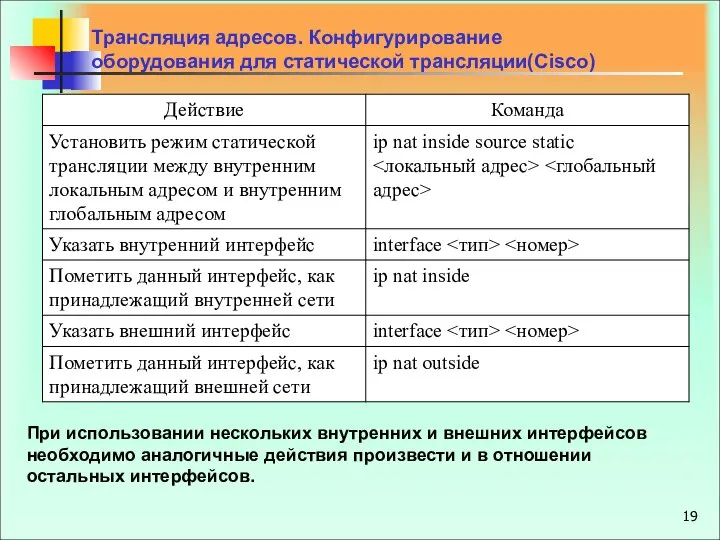

- 19. Трансляция адресов. Конфигурирование оборудования для статической трансляции(Cisco) При использовании нескольких внутренних и внешних интерфейсов необходимо аналогичные

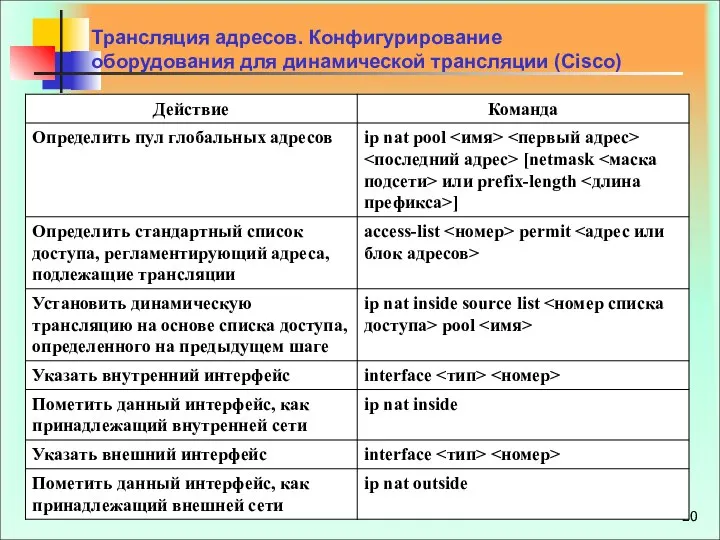

- 20. Трансляция адресов. Конфигурирование оборудования для динамической трансляции (Cisco)

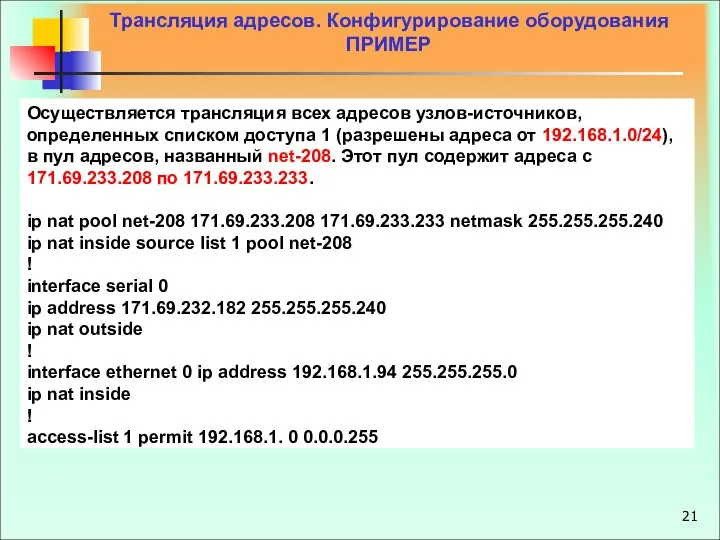

- 21. Трансляция адресов. Конфигурирование оборудования ПРИМЕР Осуществляется трансляция всех адресов узлов-источников, определенных списком доступа 1 (разрешены адреса

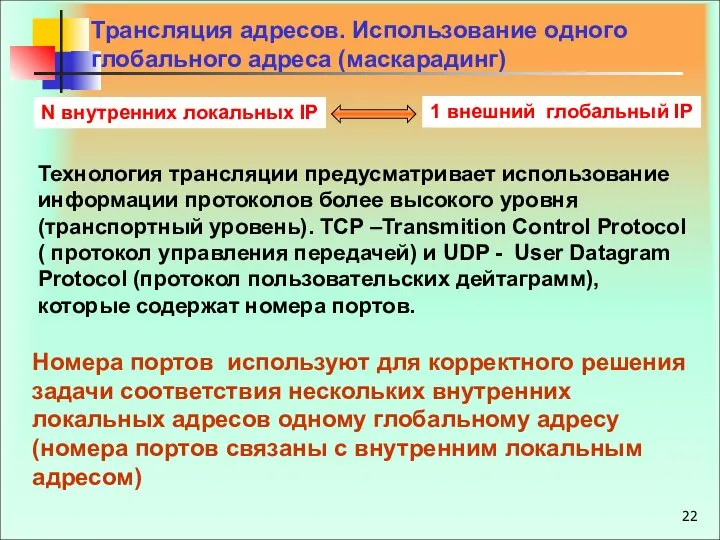

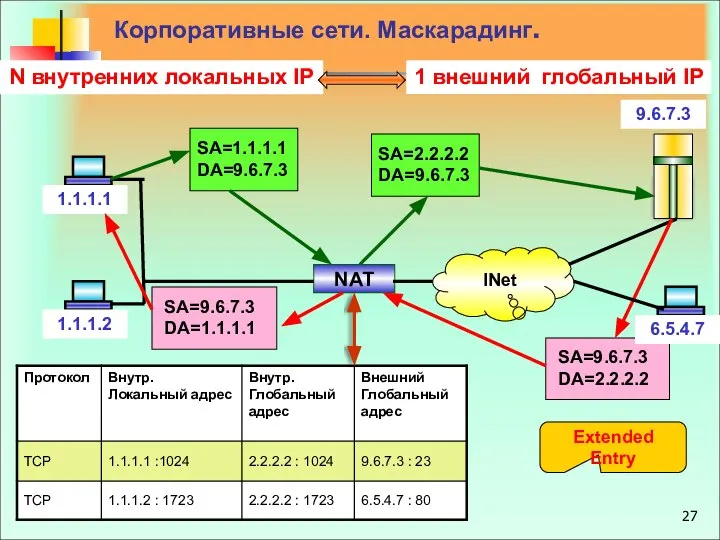

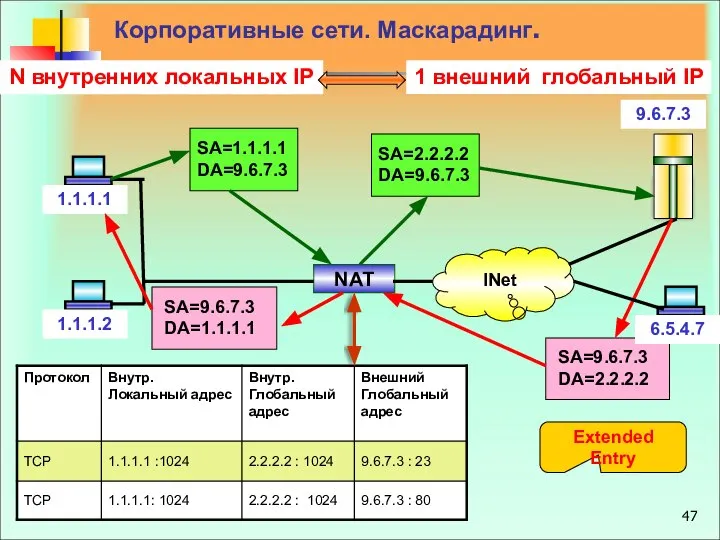

- 22. Трансляция адресов. Использование одного глобального адреса (маскарадинг) N внутренних локальных IP 1 внешний глобальный IP Технология

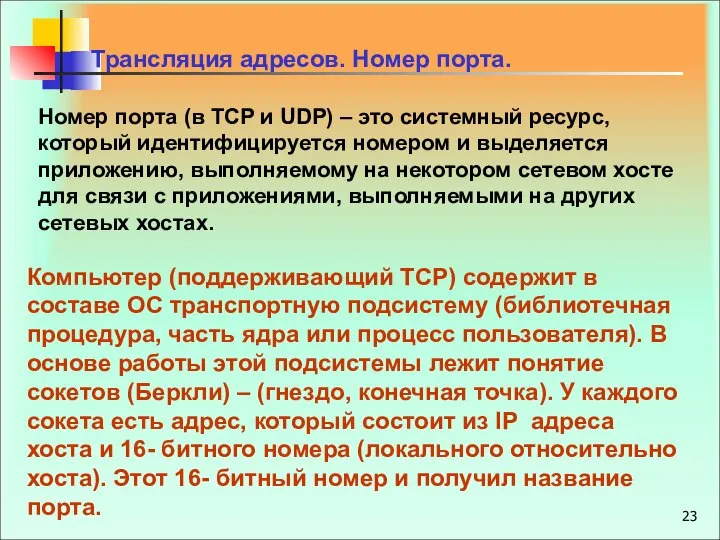

- 23. Трансляция адресов. Номер порта. Номер порта (в TCP и UDP) – это системный ресурс, который идентифицируется

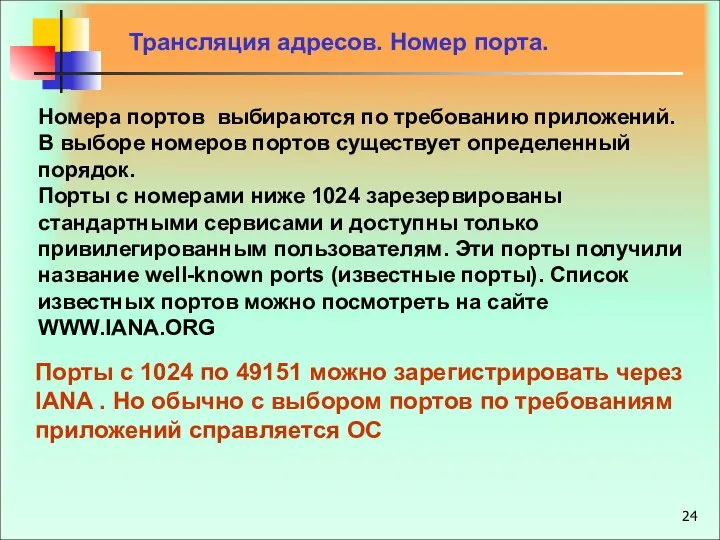

- 24. Трансляция адресов. Номер порта. Номера портов выбираются по требованию приложений. В выборе номеров портов существует определенный

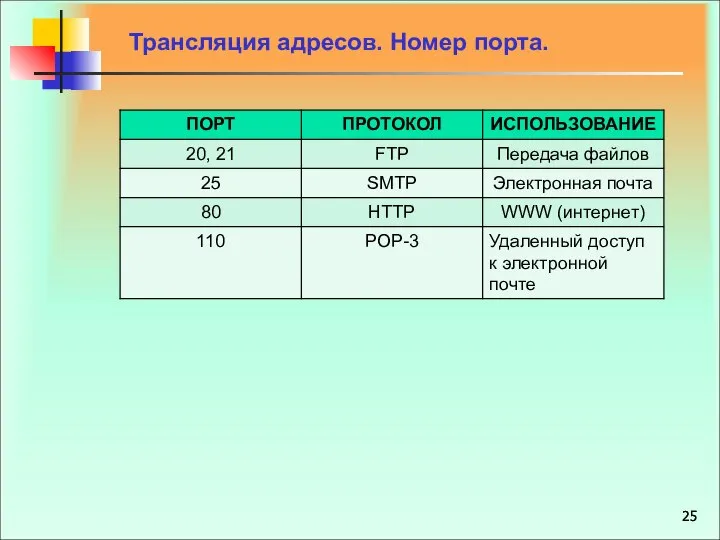

- 25. Трансляция адресов. Номер порта.

- 26. Трансляция адресов. Маскарадинг В качестве критерия принадлежности пакета определенному внутреннему локальному адресу используется номер порта из

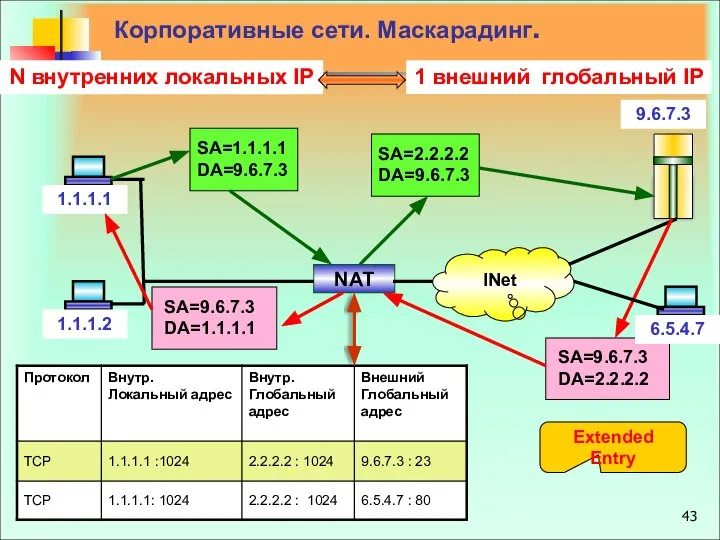

- 27. Корпоративные сети. Маскарадинг. NAT INet 1.1.1.2 1.1.1.1 9.6.7.3 N внутренних локальных IP 1 внешний глобальный IP

- 28. Корпоративные сети. Маскарадинг. ПУСК Есть зап. трансл. 1.1.1.1:1024 открывает соединение с 9.6.7.3:23 Формирование Extended entry Трансляция

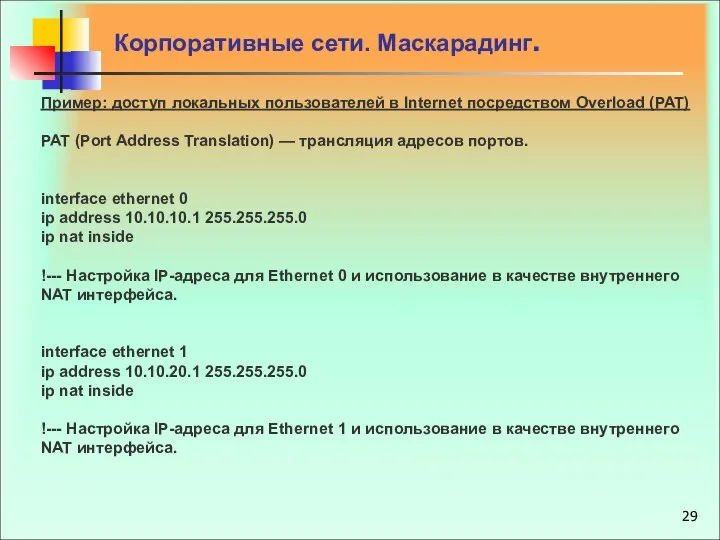

- 29. Корпоративные сети. Маскарадинг. Пример: доступ локальных пользователей в Internet посредством Overload (PAT) PAT (Port Address Translation)

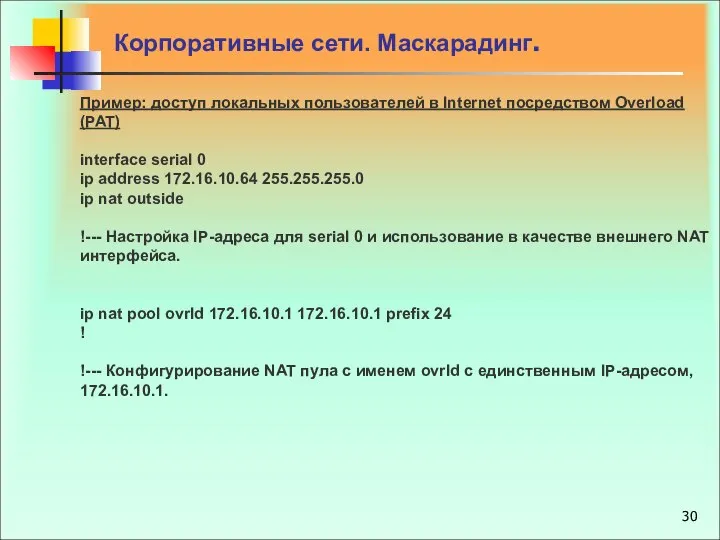

- 30. Корпоративные сети. Маскарадинг. Пример: доступ локальных пользователей в Internet посредством Overload (PAT) interface serial 0 ip

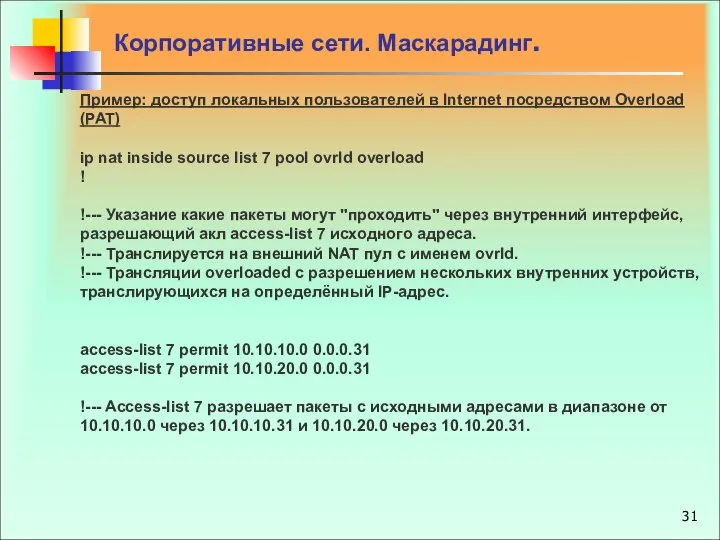

- 31. Корпоративные сети. Маскарадинг. Пример: доступ локальных пользователей в Internet посредством Overload (PAT) ip nat inside source

- 32. Используется в случаях, когда одна сеть использует адресное пространство другой сети и в то же время

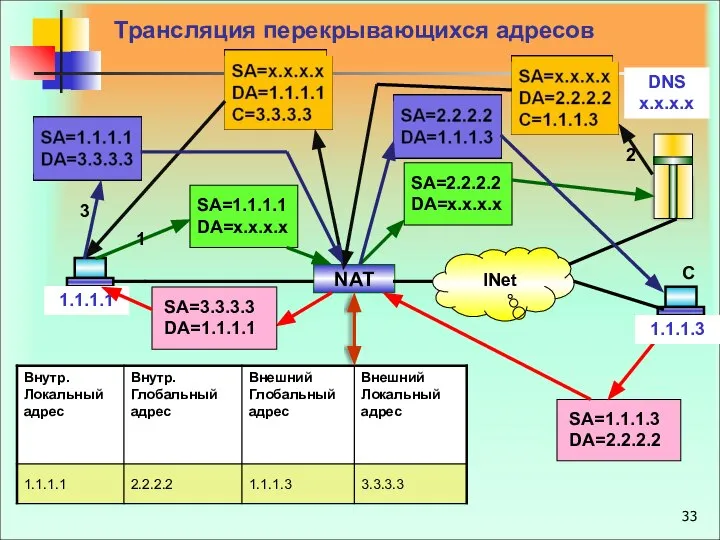

- 33. Трансляция перекрывающихся адресов NAT INet 1.1.1.1 DNS x.x.x.x 1.1.1.3 С 1 2 3

- 34. Внутренний пользователь 1.1.1.1 открывает соединение с узлом С по имени, полученном от DNS сервера. Маршрутизатор перехватывает

- 35. Использование NAT для распределения нагрузки ТСР Используется для балансировки нагрузки между серверами. Данный вид трансляции является

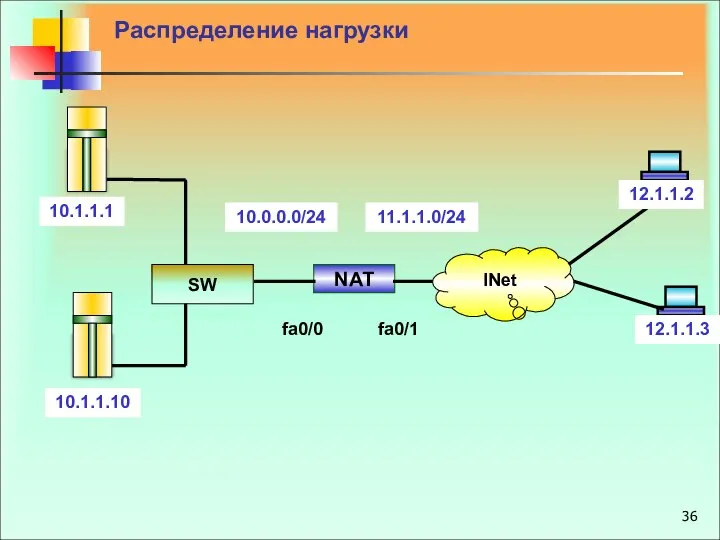

- 36. Распределение нагрузки NAT INet 12.1.1.2 10.1.1.1 12.1.1.3 10.0.0.0/24 SW 11.1.1.0/24 fa0/0 fa0/1 10.1.1.10

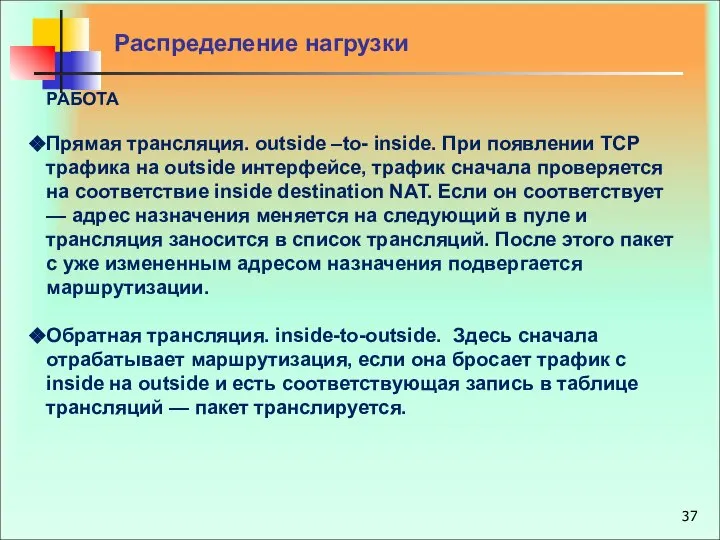

- 37. РАБОТА Прямая трансляция. outside –to- inside. При появлении TCP трафика на outside интерфейсе, трафик сначала проверяется

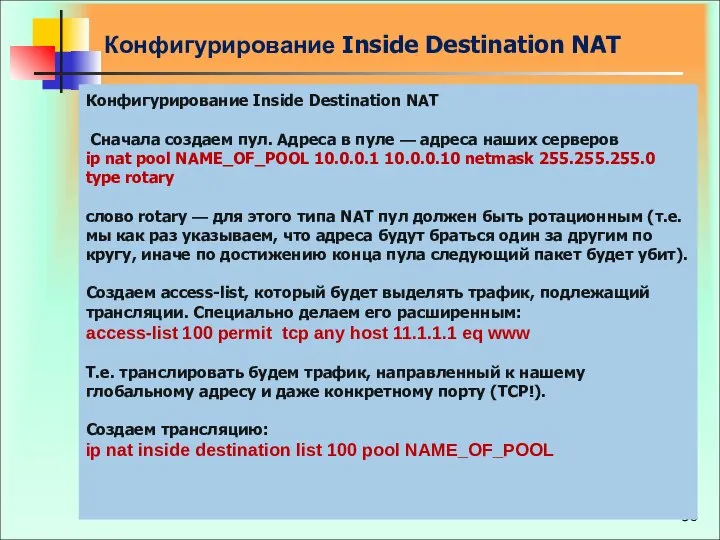

- 38. Конфигурирование Inside Destination NAT Конфигурирование Inside Destination NAT Сначала создаем пул. Адреса в пуле — адреса

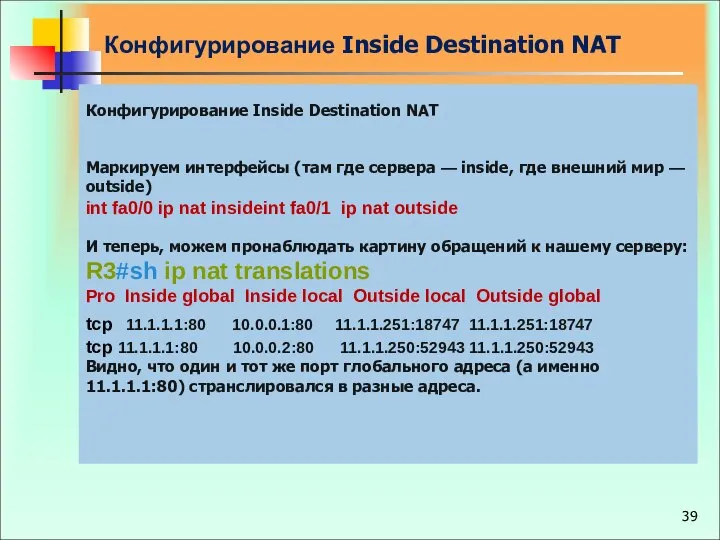

- 39. Конфигурирование Inside Destination NAT Конфигурирование Inside Destination NAT Маркируем интерфейсы (там где сервера — inside, где

- 40. Типы реализации NAT overload Существует 4 типа реализации NAT overload : Symmetric NAT; Full Cone NAT;

- 41. Symmetric NAT До недавнего времени это была наиболее распространённая реализация. Его характерная особенность - в таблице

- 42. Symmetric NAT Пакеты от других хостов, даже если указанные в пакете адрес назначения и порт назначения

- 43. Корпоративные сети. Маскарадинг. NAT INet 1.1.1.2 1.1.1.1 9.6.7.3 N внутренних локальных IP 1 внешний глобальный IP

- 44. Full Cone NAT Эта реализация NAT - полная противоположность предыдущей. При Full Cone NAT входящие пакеты

- 45. Full Cone NAT Например, если некое приложение, запущенное на компьютере в локальной сети, инициировало получение пакетов

- 46. Address Restricted Cone NAT Address Restricted Cone NAT (он же Restricted NAT). Эта реализация занимает промежуточное

- 47. Корпоративные сети. Маскарадинг. NAT INet 1.1.1.2 1.1.1.1 9.6.7.3 N внутренних локальных IP 1 внешний глобальный IP

- 48. Port Restricted Cone NAT Port Restricted Cone NAT (или Port Restricted NAT). То же, что и

- 49. Достоинства и недостатки Достоинства: Решает проблему нехватки IP-адресов; Скрывает от посторонних глаз структуру корпоративной сети; Выполняет

- 50. Достоинства и недостатки Недостатки: Принцип NAT не вписывается в архитектуру IP, которая предполагает, что каждый IP-адрес

- 51. Достоинства и недостатки NAT превращает интернет из сети без установления соединений в подобие сети ориентированной на

- 53. Скачать презентацию

Моя любимая профессия техника-механика

Моя любимая профессия техника-механика Технология возделывания подсолнечника

Технология возделывания подсолнечника Polska zabytki

Polska zabytki Образование Белгородской области Презентация для модуля краеведения на уроках природоведения 5 класса Выполнил: учитель природ

Образование Белгородской области Презентация для модуля краеведения на уроках природоведения 5 класса Выполнил: учитель природ Обои. Разновидности

Обои. Разновидности ТОГУ «Уваровская специальная (коррекционная) общеобразовательная школа-интернат» Индивидуальное коррекционное занятие Учите

ТОГУ «Уваровская специальная (коррекционная) общеобразовательная школа-интернат» Индивидуальное коррекционное занятие Учите 1С:ERP Управление строительной организацией 2

1С:ERP Управление строительной организацией 2 Обзор православной литературы "Доброе слово для малых ребят"

Обзор православной литературы "Доброе слово для малых ребят" Личное страхование. Виды и направления

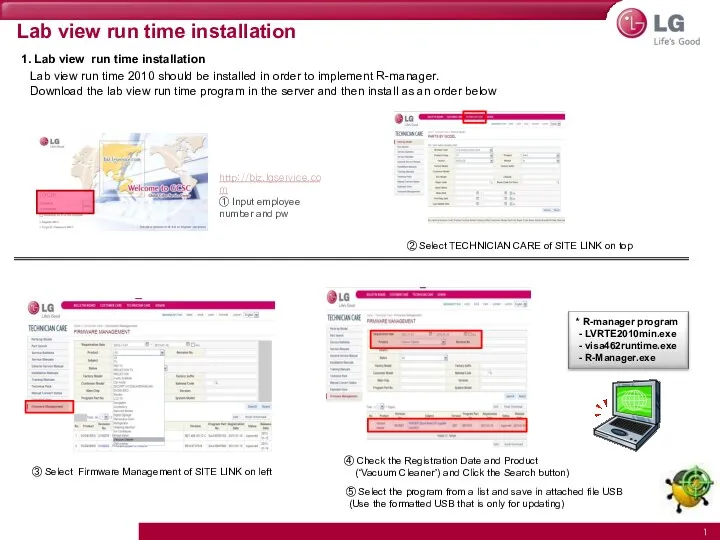

Личное страхование. Виды и направления  Lab view run time installation

Lab view run time installation Живопись. В работах учащихся Средней школы с.Кома Прибайкальского района Выполнила учитель изобразительного искусства Ус

Живопись. В работах учащихся Средней школы с.Кома Прибайкальского района Выполнила учитель изобразительного искусства Ус Проектирование виртуального представительства МУК Большемуртинский районный краеведческий музей

Проектирование виртуального представительства МУК Большемуртинский районный краеведческий музей Расчет панелей перекрытия

Расчет панелей перекрытия Природа Башкирии

Природа Башкирии С 2012 годом Дракона - презентация для начальной школы

С 2012 годом Дракона - презентация для начальной школы Физиологические основы утомления спортсменов

Физиологические основы утомления спортсменов Technische Universität Berlin

Technische Universität Berlin Профилактика спортивного травматизма

Профилактика спортивного травматизма Основы кварковой теории Подготовила студентка 1 курса ФТД группы Т-1207 Пономарева Анна

Основы кварковой теории Подготовила студентка 1 курса ФТД группы Т-1207 Пономарева Анна Презентация по алгебре Квадратные корни Алгебра 8 класс

Презентация по алгебре Квадратные корни Алгебра 8 класс  Этикет переговоров в США

Этикет переговоров в США «Использование метода электронных проектов при изучении ряда разделов русского языка и литературы через призму естественно-науч

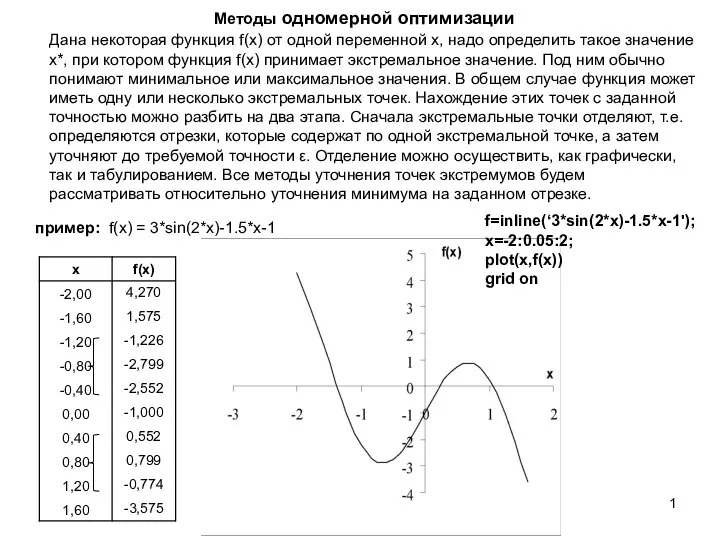

«Использование метода электронных проектов при изучении ряда разделов русского языка и литературы через призму естественно-науч Методы одномерной оптимизации

Методы одномерной оптимизации  Презентация "Планы счетов" - скачать презентации по Экономике

Презентация "Планы счетов" - скачать презентации по Экономике Классификация и строение микроорганизмов

Классификация и строение микроорганизмов Владимир Семенович Высоцкий 1938 - 1980

Владимир Семенович Высоцкий 1938 - 1980 Прикладные информационные технологии

Прикладные информационные технологии Античный мир. Греция

Античный мир. Греция