Содержание

- 2. Состав курса (9-ый сем): Лекции - 22 ч. Лаб.р. - 8 ч. Кпр. Экзамен Лекция №3

- 3. Литература: Э.Таненбаум, Д.Уэзеролл. Компьютерные сети. 5-е издание, Питер, 2012, 955 с. Ломовицкий В.В. И др. Основы

- 4. Лекция № 1 (2 ч) VPN. Общие сведения VPN. Протоколы Трансляция адресов. Основные задачи. Особенности организации

- 5. VPN История появления VPN тесно связана с услугой Centrex в телефонных сетях. Понятие Centrex возникло на

- 6. VPN В стремлении преодолеть свойственные Centrex ограничения была выдвинута идея виртуальной частной сети VPN - как

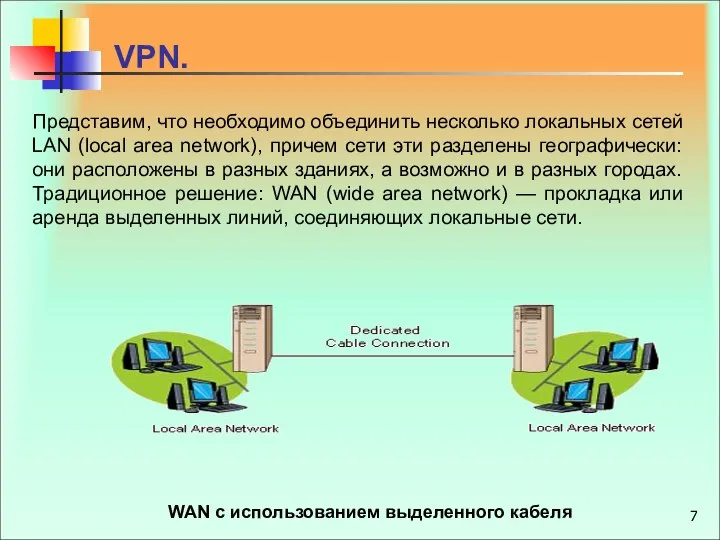

- 7. VPN. Представим, что необходимо объединить несколько локальных сетей LAN (local area network), причем сети эти разделены

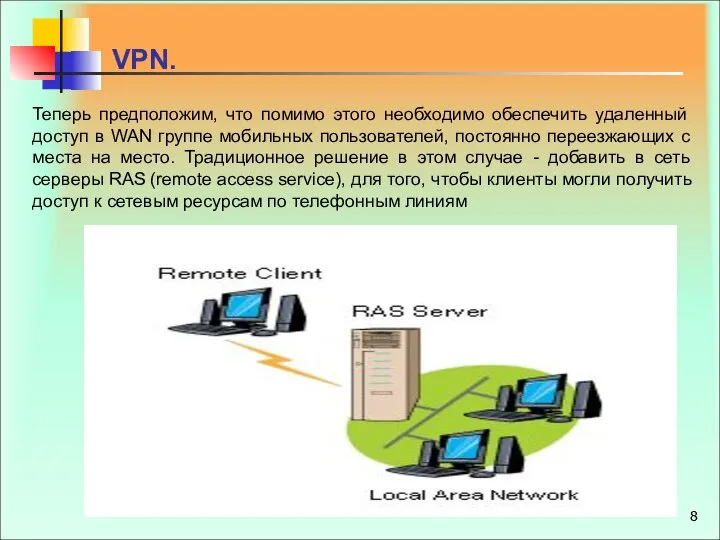

- 8. VPN. Теперь предположим, что помимо этого необходимо обеспечить удаленный доступ в WAN группе мобильных пользователей, постоянно

- 9. VPN. Если количество мобильных клиентов растет, то необходимо увеличивать число телефонных портов RAS. Но как быть,

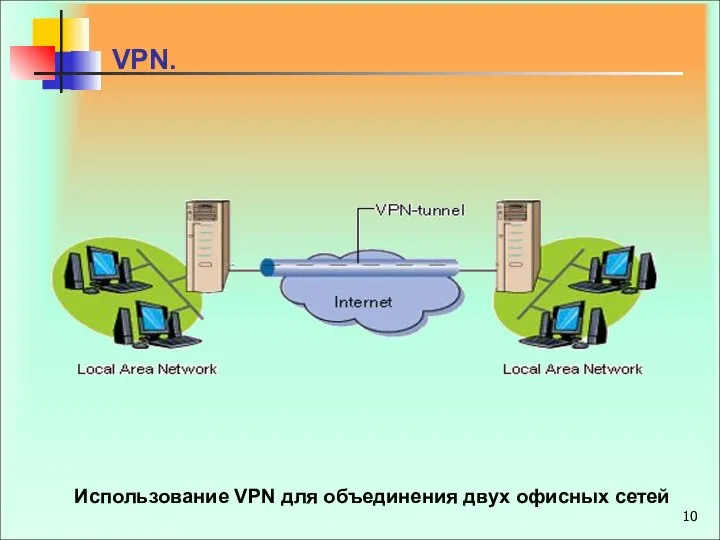

- 10. VPN. Использование VPN для объединения двух офисных сетей

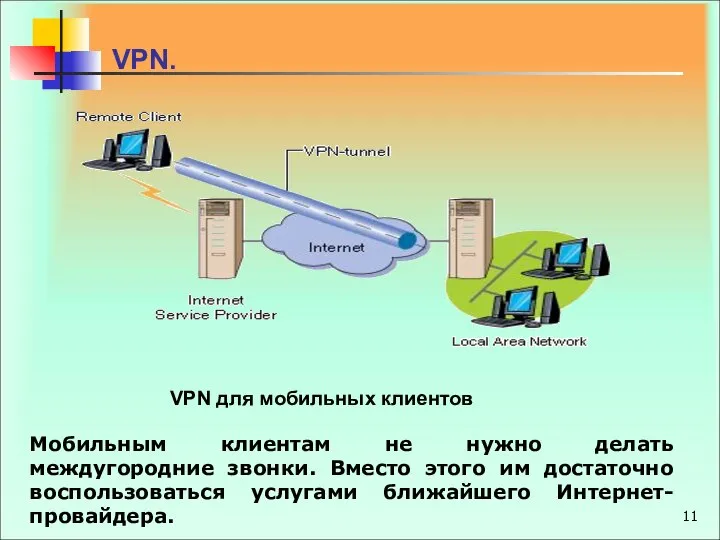

- 11. VPN. VPN для мобильных клиентов Мобильным клиентам не нужно делать междугородние звонки. Вместо этого им достаточно

- 12. VPN. Протоколы Очевидно, что использование публичных сетей как транспорта для передачи информации между локальными сетями не

- 13. VPN. Протоколы VPN предполагает комплексные решения в области защиты данных. Прежде всего, передаваемая информация передается в

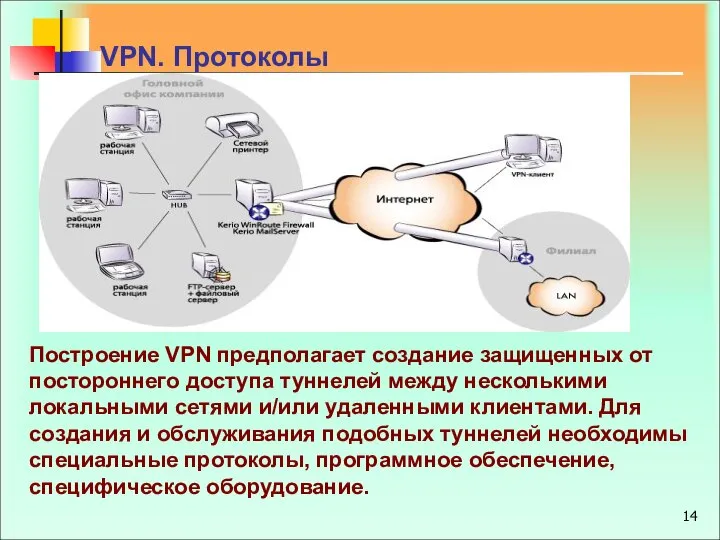

- 14. Построение VPN предполагает создание защищенных от постороннего доступа туннелей между несколькими локальными сетями и/или удаленными клиентами.

- 15. Семейство сетевых протоколов для реализации VPN довольно обширно, однако лишь три из них получили широкое распространение.

- 16. Особенности, недостатки и преимущества каждого из протоколов — это отдельная и весьма обширная тема. Необходимо отметить,

- 17. PPTP – это туннельный протокол от точки к точке. PPTP – это самый простой способ создания

- 18. Более надежным является VPNБолее надежным является VPN протокол L2TPБолее надежным является VPN протокол L2TP/IPSec. L2TPБолее надежным

- 19. IPSec обеспечивает взаимную аутентификацию, целостность данных, конфиденциальность и невозможность отказа от авторства. L2TP L2TP поддерживает PPP

- 20. Что необходимо для организации VPN: Канал доступа для центрального офиса и каждого подразделения или пользователя. Это

- 21. Вопрос: Может ли один компьютер быть членом сразу двух и более VPN? Ответ: Нет. Каждая машина

- 22. Принято выделять три основных вида: VPN с удаленным доступом (Remote Access VPN) Внутрикорпоративные VPN (Intranet VPN)

- 23. Интранет VPN еще называются "точка-точка", или LAN-LAN VPN. Они распространяют безопасные частные сети на весь интернет

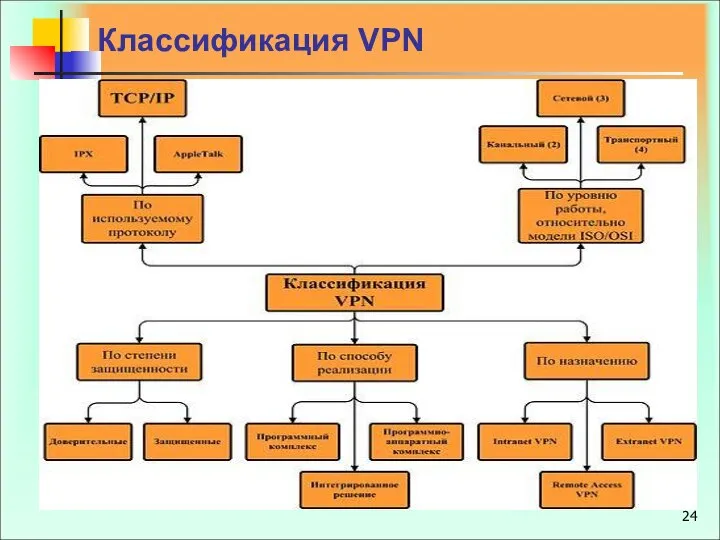

- 24. Классификация VPN

- 25. Трансляция адресов. Основные задачи.. Защищённые Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать

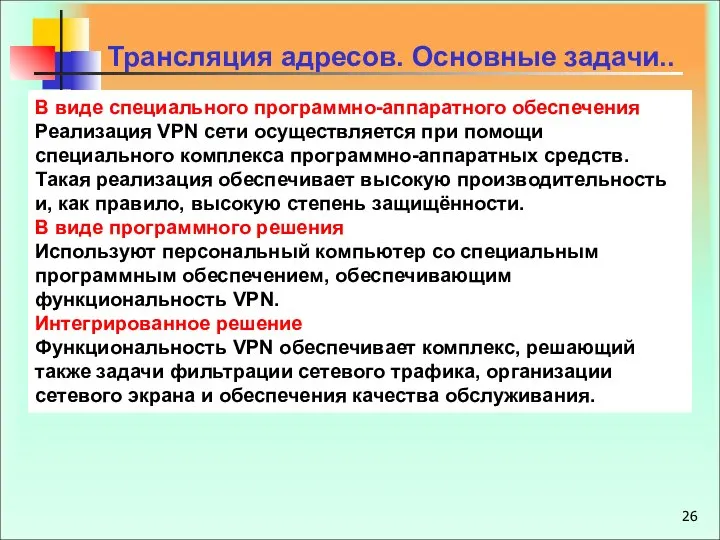

- 26. Трансляция адресов. Основные задачи.. В виде специального программно-аппаратного обеспечения Реализация VPN сети осуществляется при помощи специального

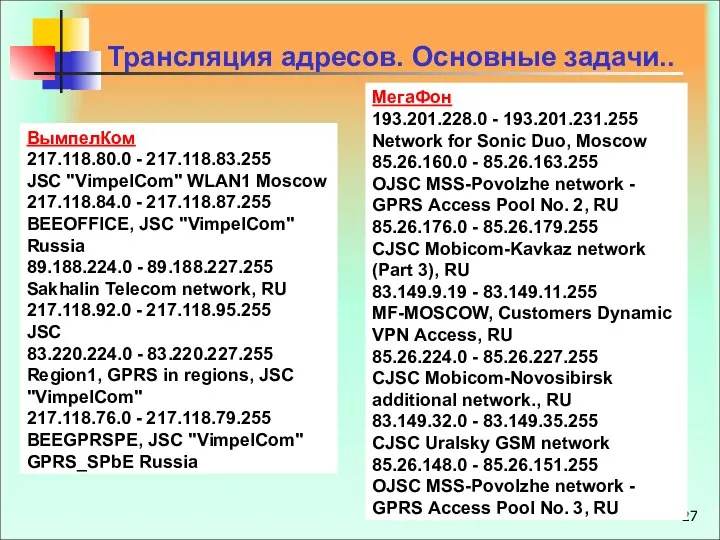

- 27. Трансляция адресов. Основные задачи.. ВымпелКом 217.118.80.0 - 217.118.83.255 JSC "VimpelCom" WLAN1 Moscow 217.118.84.0 - 217.118.87.255 BEEOFFICE,

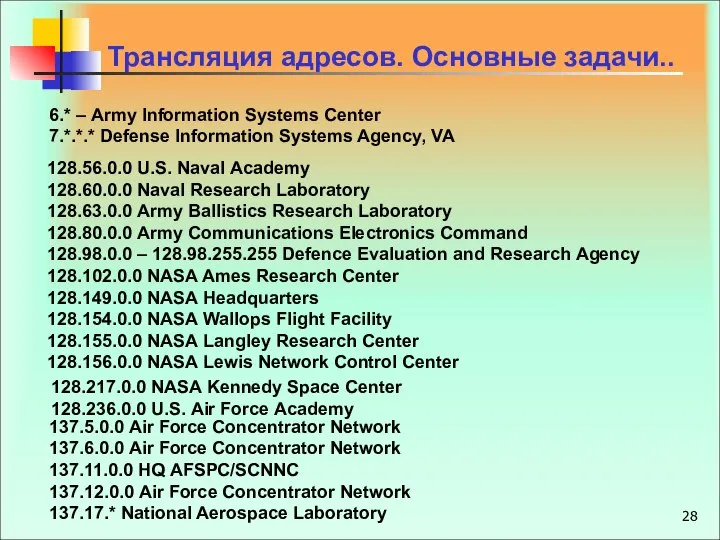

- 28. Трансляция адресов. Основные задачи.. 6.* – Army Information Systems Center 7.*.*.* Defense Information Systems Agency, VA

- 29. Трансляция адресов. Основные задачи.. Причины появления NAT (Network Address Translation) Дефицит public IP-адресов Необходимость обеспечения конфиденциальности

- 30. Трансляция адресов. Статический NAT 1 внутренний локальный IP 1 внешний глобальный IP

- 31. Трансляция адресов. Динамический NAT 1 из внутренних локальных IP 1 из внешних глобальных IP

- 32. Информационные системы. Основные понятия. СКС + Компьютеры Компьютерная сеть

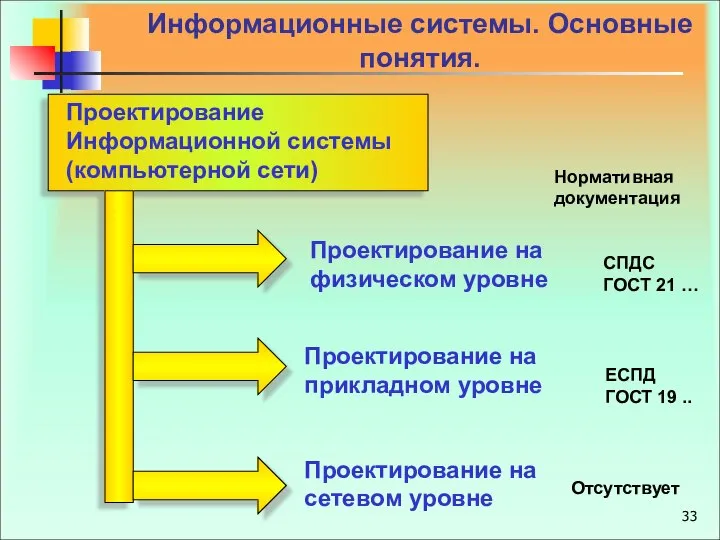

- 33. Информационные системы. Основные понятия. Проектирование Информационной системы (компьютерной сети) Проектирование на физическом уровне Проектирование на прикладном

- 34. Организации, участвующие в работах по созданию ИС Заказчик Ген- проектировщик Разработчик Поставщик Строительно- монтажная орг. Подрядчик

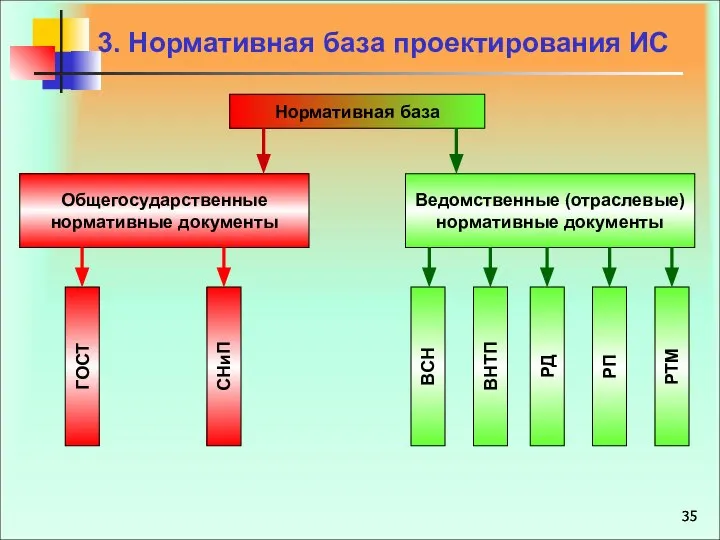

- 35. 3. Нормативная база проектирования ИС Нормативная база Общегосударственные нормативные документы Ведомственные (отраслевые) нормативные документы ГОСТ СНиП

- 36. Нормативная база проектирования ИС Проектирование технических устройств Проектирование инженерных систем Проектирование программных средств Проектир. автоматизированных систем

- 37. Неотъемлемой частью договора (контракта) должно быть задание на проектирование. Проектирование Договор Задание на проектирование Основным документом,

- 38. Нормативная база проектирования ИС Приложение№1 к договору на проведение проектных работ «УТВЕРЖДАЮ» ГУТ каф.ИУС _________________ Губин

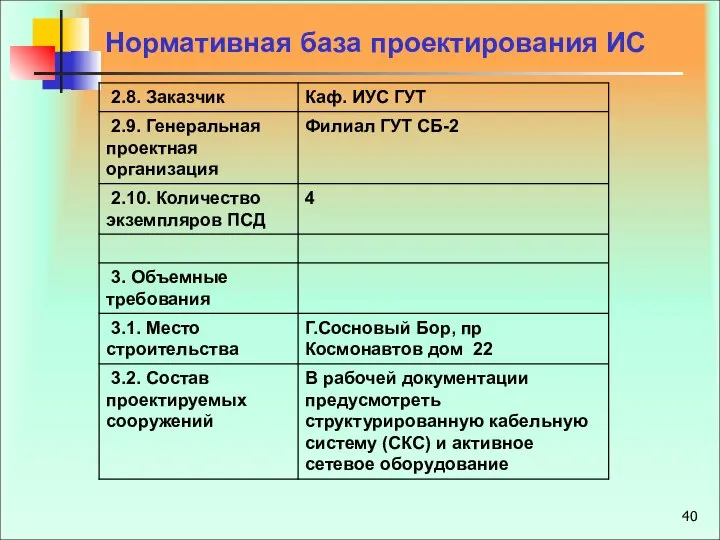

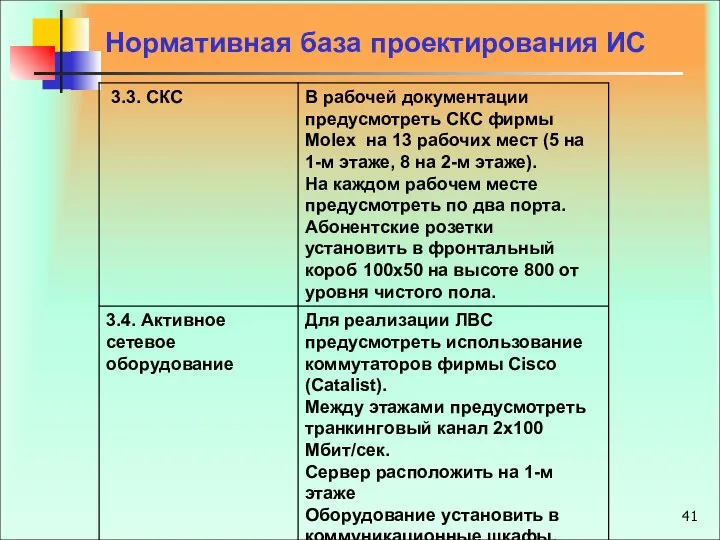

- 39. Нормативная база проектирования ИС

- 40. Нормативная база проектирования ИС

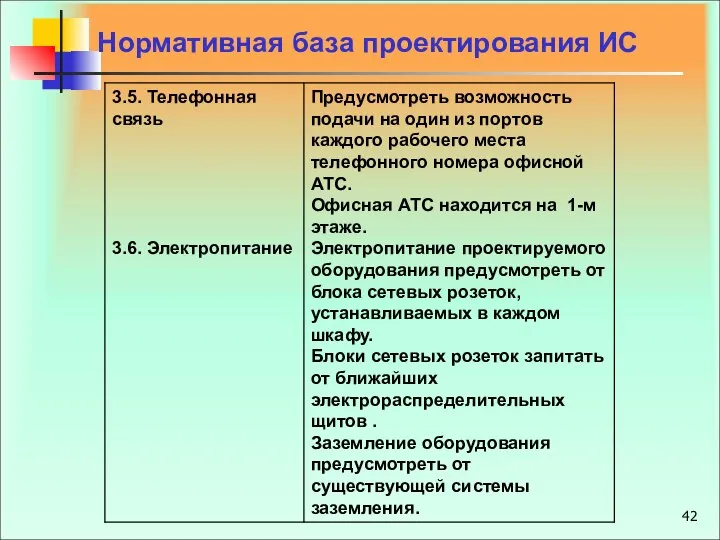

- 41. Нормативная база проектирования ИС

- 42. Нормативная база проектирования ИС

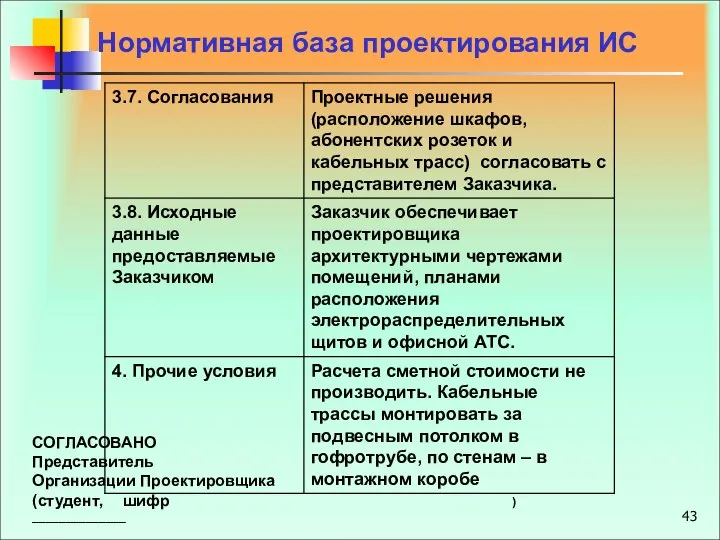

- 43. Нормативная база проектирования ИС СОГЛАСОВАНО Представитель Организации Проектировщика (студент, шифр ) ______________

- 44. Нормативная база проектирования ИС Состав задания на проектирование устанавливается с учетом отраслевой специфики и вида строительства.

- 45. Нормативная база проектирования ИС на физическом уровне (История) СПДС – система проектной документации для строительства. Основным

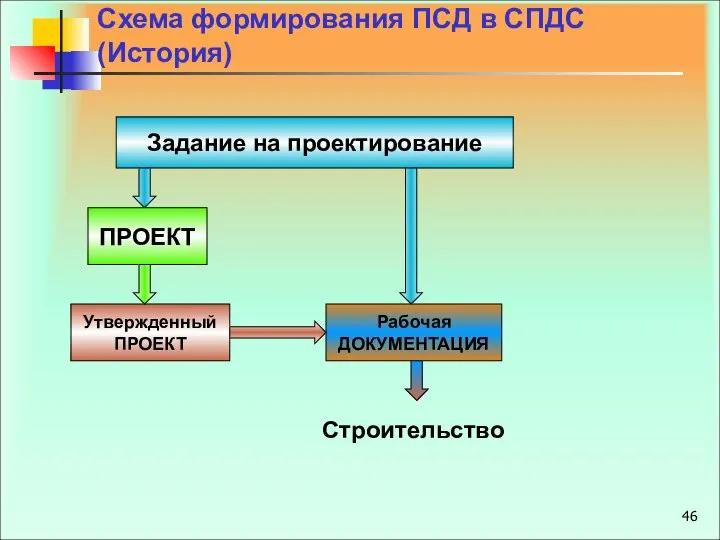

- 46. Схема формирования ПСД в СПДС (История) Задание на проектирование ПРОЕКТ Утвержденный ПРОЕКТ Рабочая ДОКУМЕНТАЦИЯ Строительство

- 47. Схема формирования ПСД в СПДС (1ст.) (История) Задание на проектирование Утверждаемая ЧАСТЬ Рабочие ЧЕРТЕЖИ Строительство РАБОЧИЙ

- 48. Нормативная база проектирования ИС на физическом уровне СПДС – система проектной документации для строительства. Постановление от

- 49. Формирование ПД в СПДС Задание на проектирование Текстовая ЧАСТЬ Графическая ЧАСТЬ Строительство части объекта, которая м.б.

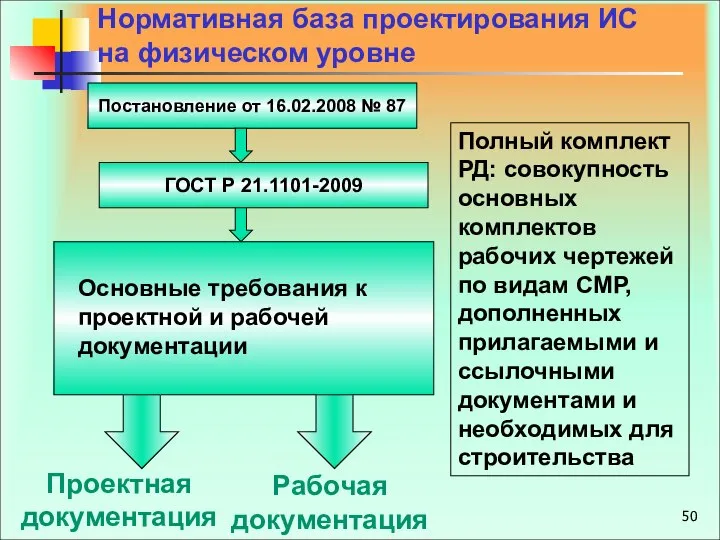

- 50. Нормативная база проектирования ИС на физическом уровне ГОСТ Р 21.1101-2009 Основные требования к проектной и рабочей

- 51. Стадии и этапы создания АС (ГОСТ 34.601-90) Формирование требований к АС Разработка концепции АС Техническое задание

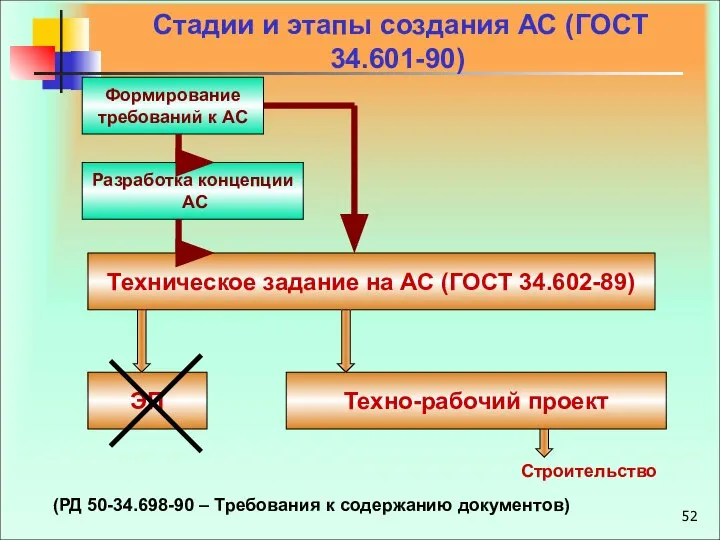

- 52. Стадии и этапы создания АС (ГОСТ 34.601-90) Формирование требований к АС Разработка концепции АС Техническое задание

- 53. Комплектование проектной документации Проектную документацию комплектуют в тома по разделам. При больших объемах разделы делят на

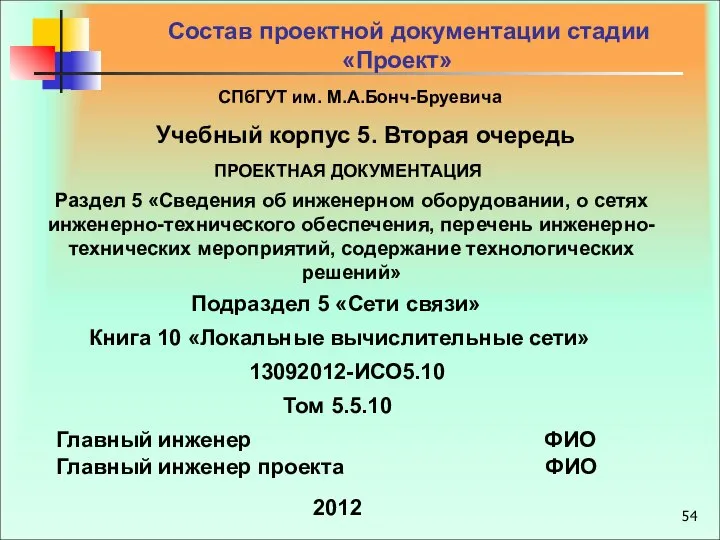

- 54. Состав проектной документации стадии «Проект» СПбГУТ им. М.А.Бонч-Бруевича ПРОЕКТНАЯ ДОКУМЕНТАЦИЯ Раздел 5 «Сведения об инженерном оборудовании,

- 55. Комплектование ПД Обложка Титульный Лист Содержа- ние Состав Проектной Документа- ции Текстовая часть Графичечкая часть

- 56. Комплектование рабочей документации Рабочую документацию комплектуют в книги по маркам основных комплектов чертежей. Каждому основному комплекту

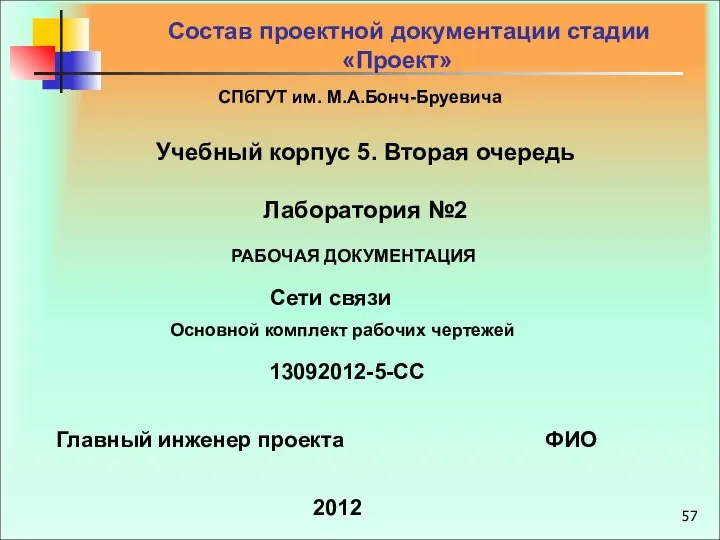

- 57. Состав проектной документации стадии «Проект» СПбГУТ им. М.А.Бонч-Бруевича РАБОЧАЯ ДОКУМЕНТАЦИЯ Сети связи Учебный корпус 5. Вторая

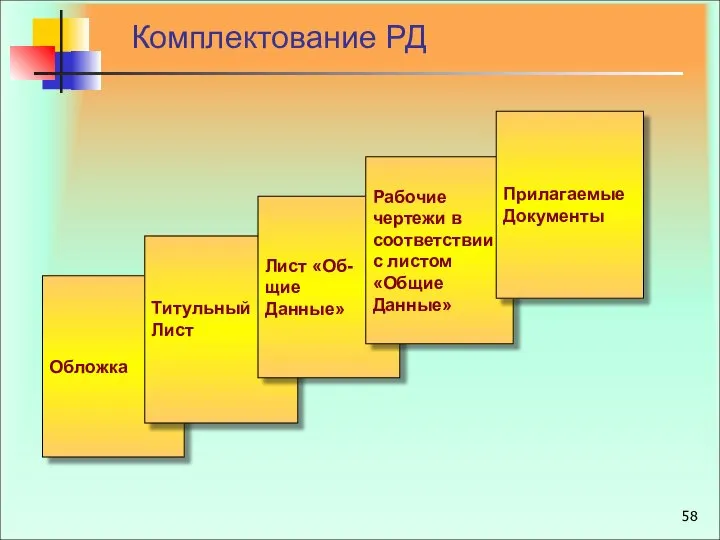

- 58. Комплектование РД Обложка Титульный Лист Лист «Об- щие Данные» Рабочие чертежи в соответствии с листом «Общие

- 59. Общие требования к комплектованию документации Текстовые и графические материалы, как правило, включают в том на листах,

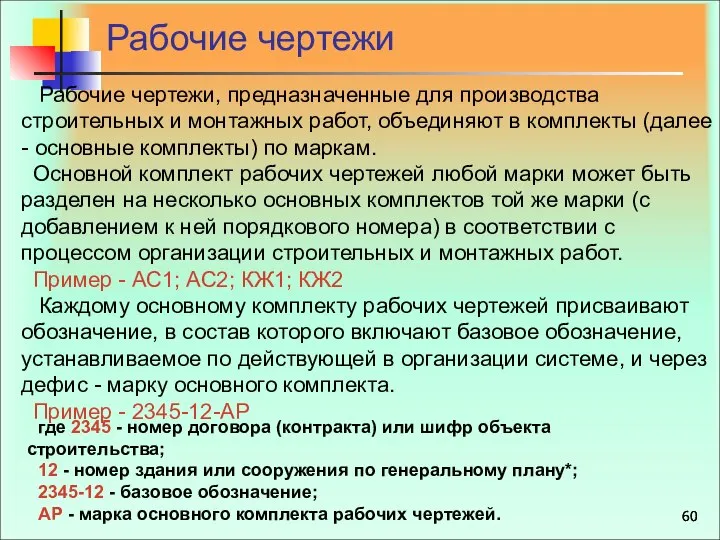

- 60. Рабочие чертежи Рабочие чертежи, предназначенные для производства строительных и монтажных работ, объединяют в комплекты (далее -

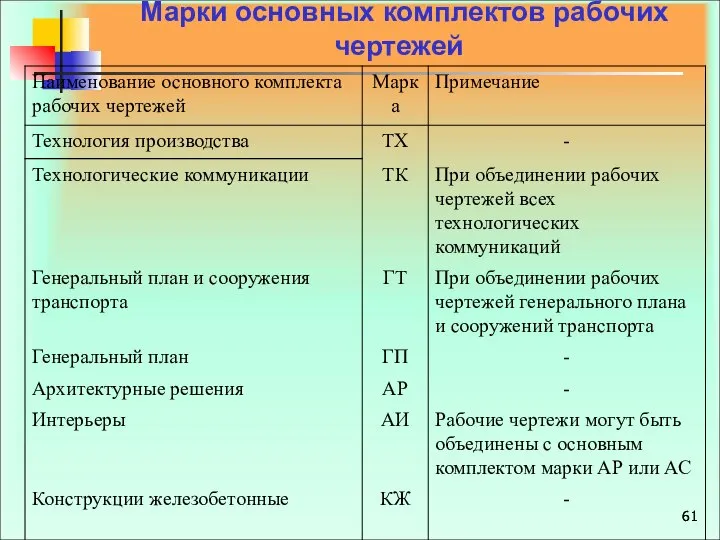

- 61. Марки основных комплектов рабочих чертежей

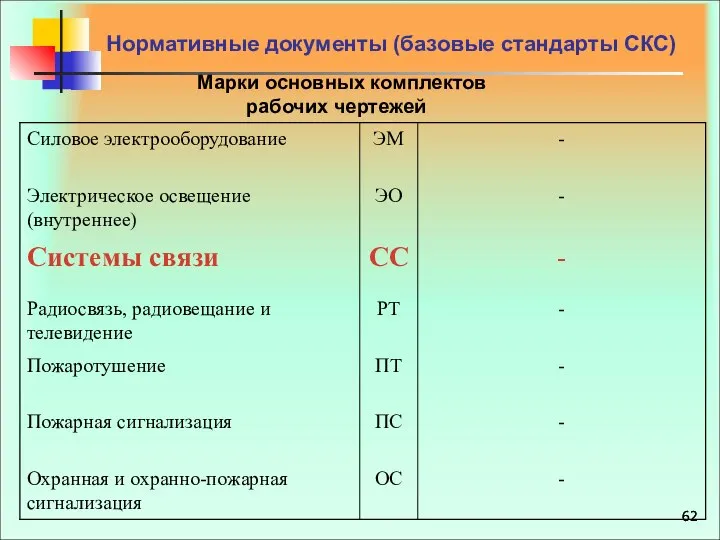

- 62. Нормативные документы (базовые стандарты СКС) Марки основных комплектов рабочих чертежей

- 63. Рабочие чертежи В состав основных комплектов рабочих чертежей включают общие данные по рабочим чертежам, а также

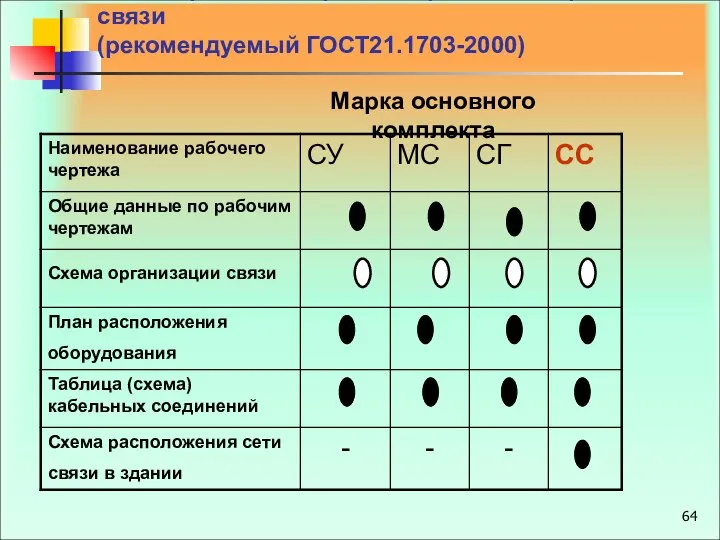

- 64. Состав рабочих чертежей проводных средств связи (рекомендуемый ГОСТ21.1703-2000) Марка основного комплекта

- 66. Скачать презентацию

Презентация Бюрократическая модель организационных структур и принципы ее построения

Презентация Бюрократическая модель организационных структур и принципы ее построения Ветеринарно-санітарні вимоги, обов’язкові для виконання в галузі бджільництва

Ветеринарно-санітарні вимоги, обов’язкові для виконання в галузі бджільництва Пожарная безопасность Классный час для учащихся старших классов

Пожарная безопасность Классный час для учащихся старших классов Великие математики

Великие математики Алхимия

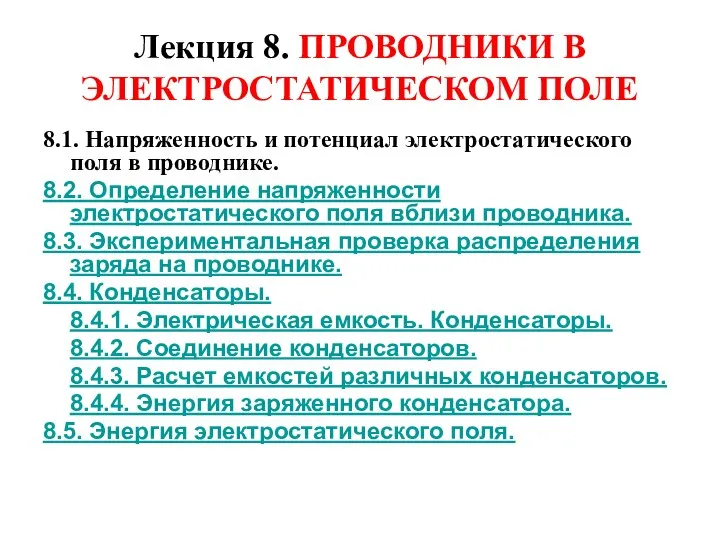

Алхимия ПРОВОДНИКИ В ЭЛЕКТРОСТАТИЧЕСКОМ ПОЛЕ

ПРОВОДНИКИ В ЭЛЕКТРОСТАТИЧЕСКОМ ПОЛЕ Робототехника и искусственный интеллект

Робототехника и искусственный интеллект Презентация на тему "Совместная деятельность воспитателя и детей старшей группы по конструированию" - скачать презентации по

Презентация на тему "Совместная деятельность воспитателя и детей старшей группы по конструированию" - скачать презентации по Средства влияющие на афферентную нервную систему

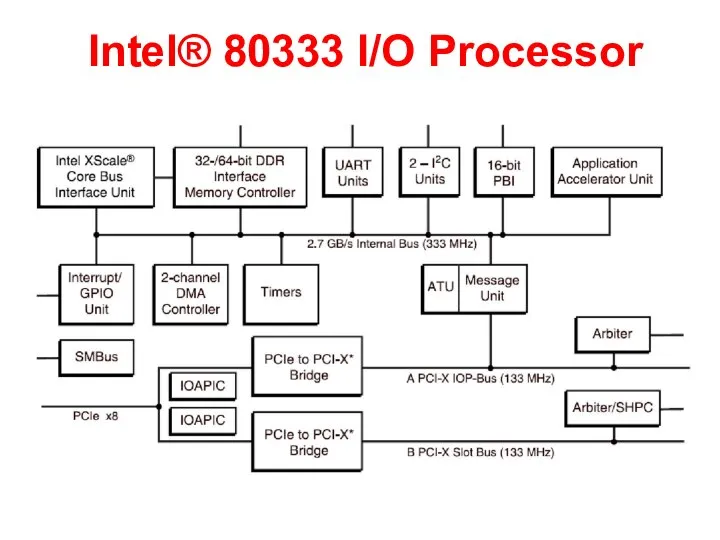

Средства влияющие на афферентную нервную систему Intel® 80333

Intel® 80333  Тема доклада: «Основы процессно-ориентированного подхода к управлению таможенными органами» Подготовили студентки гр. ДС-03 С

Тема доклада: «Основы процессно-ориентированного подхода к управлению таможенными органами» Подготовили студентки гр. ДС-03 С Введение в английский фольклор.(Translated into English folklore)

Введение в английский фольклор.(Translated into English folklore) Презентация на тему "Легко ли быть подростком?" - скачать презентации по Педагогике

Презентация на тему "Легко ли быть подростком?" - скачать презентации по Педагогике Презентация по МХК Клод Моне

Презентация по МХК Клод Моне  Презентация на тему "Модель ученического самоуправления" - скачать презентации по Педагогике

Презентация на тему "Модель ученического самоуправления" - скачать презентации по Педагогике Греко-католицька уніатська церква

Греко-католицька уніатська церква Конвергентные и цифровые технологии

Конвергентные и цифровые технологии Моя любимая страна. Китай как держава

Моя любимая страна. Китай как держава Новинки 2019. Шампунь с маслом пассифлоры

Новинки 2019. Шампунь с маслом пассифлоры ФИЗИОЛОГИЯ КРОВИ-1 Состав крови Плазма крови Функции эритроцитов

ФИЗИОЛОГИЯ КРОВИ-1 Состав крови Плазма крови Функции эритроцитов  Стеки и массивы (Microsoft® Small Basic)

Стеки и массивы (Microsoft® Small Basic) Т6(риски).ppt

Т6(риски).ppt Приключения Маши и Сережи

Приключения Маши и Сережи Представление APICS Ознакомительная презентация APICS Ноябрь 2009

Представление APICS Ознакомительная презентация APICS Ноябрь 2009 Тема: «Романтизм в западноевропейской культуре XVIII – XIX вв.» Выполнил: Боймуродов С.Бурсаковский С. группа Т093

Тема: «Романтизм в западноевропейской культуре XVIII – XIX вв.» Выполнил: Боймуродов С.Бурсаковский С. группа Т093 Работа с формами. Компоненты формы

Работа с формами. Компоненты формы Ключи к здоровью позвоночника и суставов. Тренинг

Ключи к здоровью позвоночника и суставов. Тренинг Конструктивные схемы МПЗ

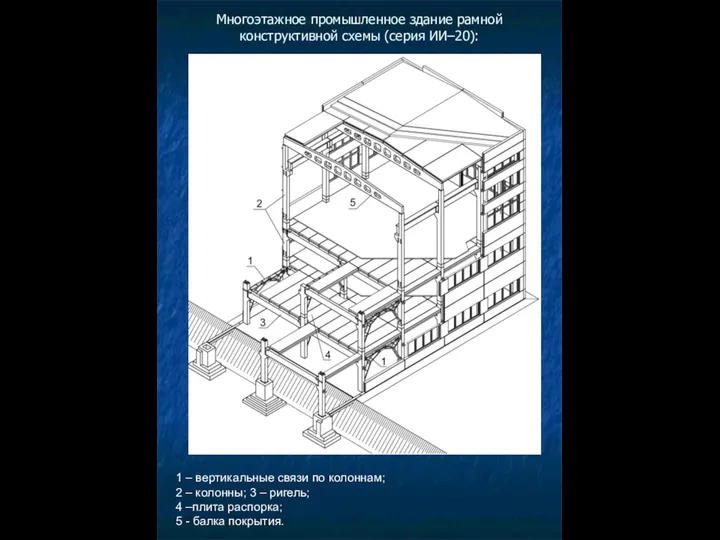

Конструктивные схемы МПЗ