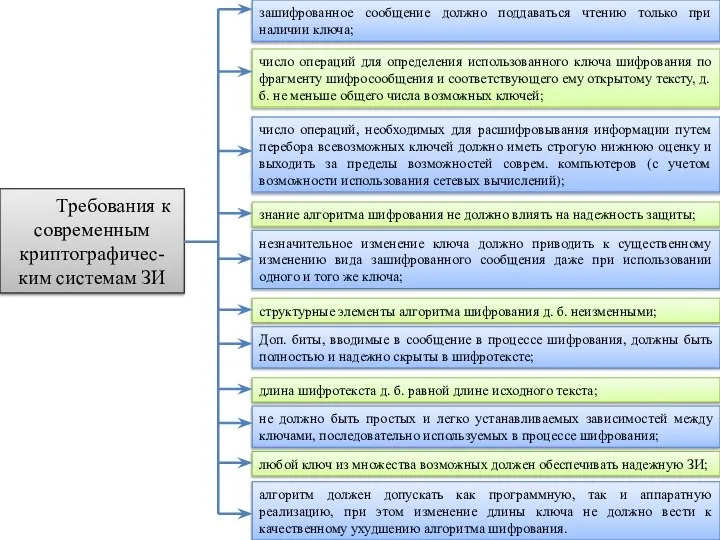

Требования к современным криптографичес-ким системам ЗИ

зашифрованное сообщение должно поддаваться чтению только

при наличии ключа;

число операций для определения использованного ключа шифрования по фрагменту шифросообщения и соответствующего ему открытому тексту, д. б. не меньше общего числа возможных ключей;

число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей соврем. компьютеров (с учетом возможности использования сетевых вычислений);

знание алгоритма шифрования не должно влиять на надежность защиты;

незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа;

структурные элементы алгоритма шифрования д. б. неизменными;

Доп. биты, вводимые в сообщение в процессе шифрования, должны быть полностью и надежно скрыты в шифротексте;

длина шифротекста д. б. равной длине исходного текста;

не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемых в процессе шифрования;

любой ключ из множества возможных должен обеспечивать надежную ЗИ;

алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

Ввод в эксплуатацию и установка

Ввод в эксплуатацию и установка Interessante Fakten über Deutschland

Interessante Fakten über Deutschland Психологические причины трудного поведения младших школьников

Психологические причины трудного поведения младших школьников ОПОРНЫЕ ТАБЛИЦЫ ПО МАТЕМ-КЕ - презентация для начальной школы

ОПОРНЫЕ ТАБЛИЦЫ ПО МАТЕМ-КЕ - презентация для начальной школы Где и как зарождаются интернет-проекты

Где и как зарождаются интернет-проекты  Видеорегистратор. Видеокамера

Видеорегистратор. Видеокамера Мир глазами историка - презентация для начальной школы_

Мир глазами историка - презентация для начальной школы_ Организационное поведение. Материалы к учебному курсу. Лекция 2

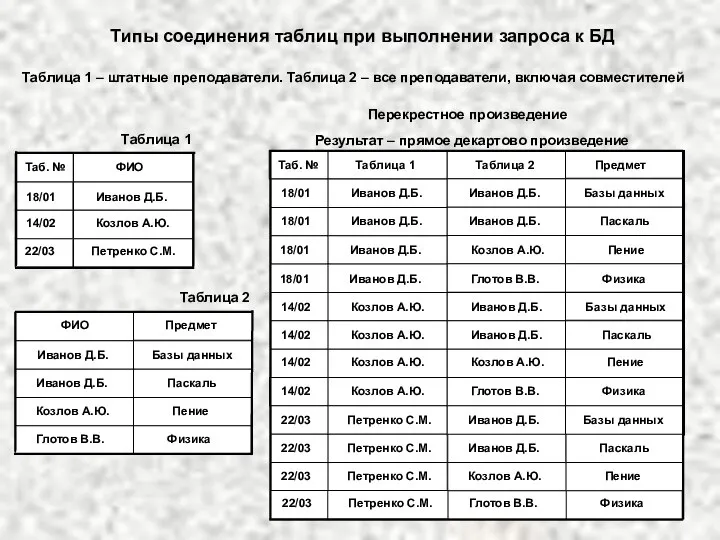

Организационное поведение. Материалы к учебному курсу. Лекция 2 Типы соединения таблиц при выполнении запроса к БД

Типы соединения таблиц при выполнении запроса к БД Работа станции в зимних условиях

Работа станции в зимних условиях  Ежелгі шығыстың таптық қоғамындағы саяси ой-пікірлер

Ежелгі шығыстың таптық қоғамындағы саяси ой-пікірлер Управление процессом обучения на промышленном предприятии На материале ОАО «Каустик» Докладчик – начальник учебного центра ОА

Управление процессом обучения на промышленном предприятии На материале ОАО «Каустик» Докладчик – начальник учебного центра ОА autumn-is-back-picture-dictionaries_101022

autumn-is-back-picture-dictionaries_101022 Аттестационная работа. Формирование у учащихся представления о русской художественной культуре

Аттестационная работа. Формирование у учащихся представления о русской художественной культуре ВАСИЛИЙ ДМИТРИЕВИЧ ПОЛЕНОВ (1844-1927)

ВАСИЛИЙ ДМИТРИЕВИЧ ПОЛЕНОВ (1844-1927) «Физминутка на уроке – это радость на весь день.» Автор проекта: Разгуляева Кристина, ученица 5 класса МОУ Доволенской ОСШ№1 Руков

«Физминутка на уроке – это радость на весь день.» Автор проекта: Разгуляева Кристина, ученица 5 класса МОУ Доволенской ОСШ№1 Руков Изменения обязательственного права. Разграничение обязательств и смежных правоотношений

Изменения обязательственного права. Разграничение обязательств и смежных правоотношений Расчет ж/б элементов по предельным состояниям II-ой группы

Расчет ж/б элементов по предельным состояниям II-ой группы Путешествие на остров - презентация для начальной школы_

Путешествие на остров - презентация для начальной школы_ Всероссийский научно-исследовательский геологический институт им. А. П. Карпинского. Экспозиция музея

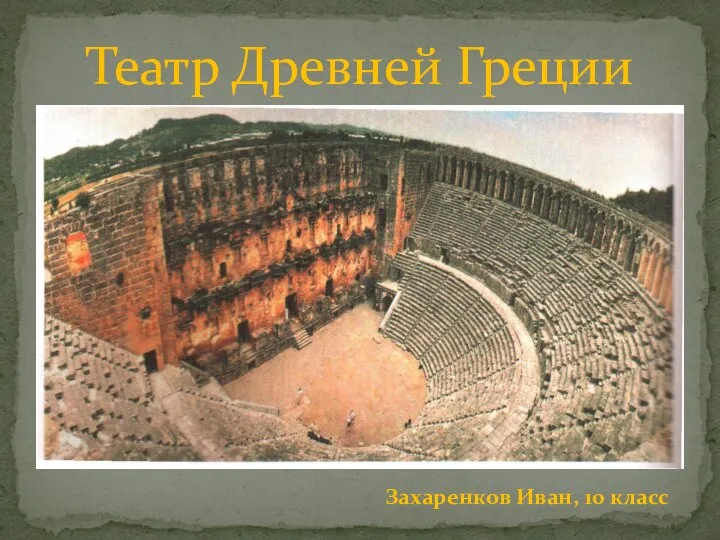

Всероссийский научно-исследовательский геологический институт им. А. П. Карпинского. Экспозиция музея Театр Древней Греции

Театр Древней Греции Лабораторная диагностика бруцеллёза

Лабораторная диагностика бруцеллёза russko-yaponskaya_voyna1

russko-yaponskaya_voyna1 Особенности меркантилизма в различных странах

Особенности меркантилизма в различных странах регуляция и патология липидного обмена

регуляция и патология липидного обмена Sights of Prague

Sights of Prague Структурное программирование сверху вниз (язык C, лекция 6)

Структурное программирование сверху вниз (язык C, лекция 6) Предмет и метод экономической теории. Экономика: потребности и ресурсы.

Предмет и метод экономической теории. Экономика: потребности и ресурсы.