Содержание

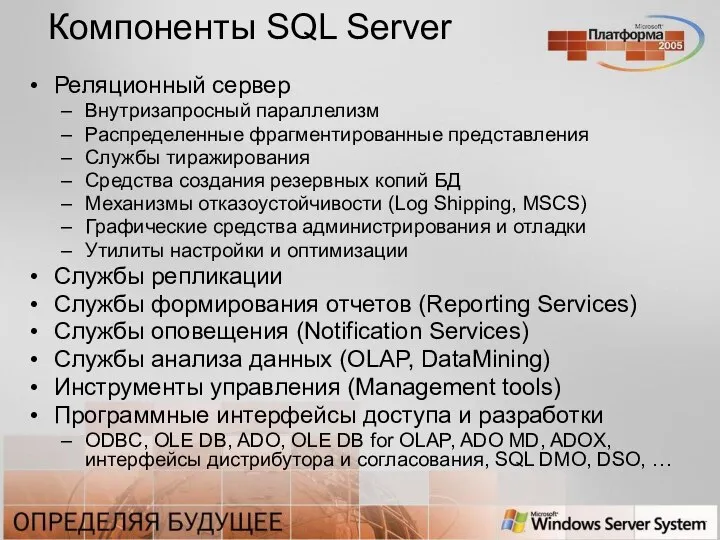

- 2. Компоненты SQL Server Реляционный сервер Внутризапросный параллелизм Распределенные фрагментированные представления Службы тиражирования Средства создания резервных копий

- 3. По своей природе веб-приложения электронной коммерции чувствительны к защите информации. Это послужило причиной внесения в сервер

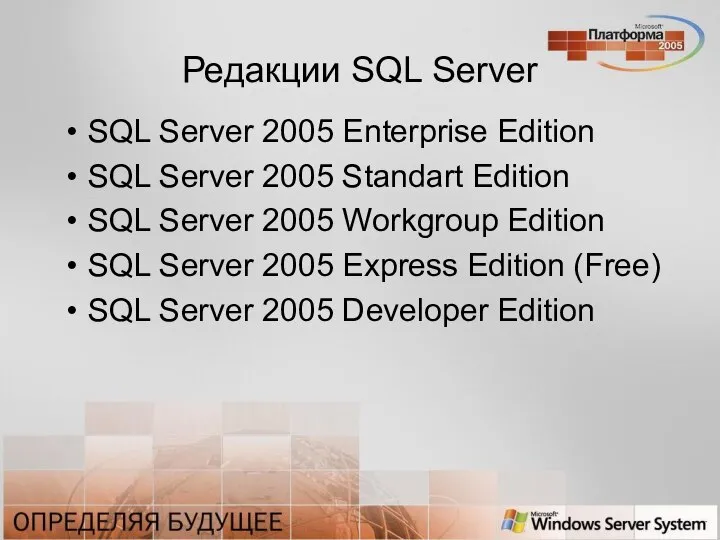

- 4. Редакции SQL Server SQL Server 2005 Enterprise Edition SQL Server 2005 Standart Edition SQL Server 2005

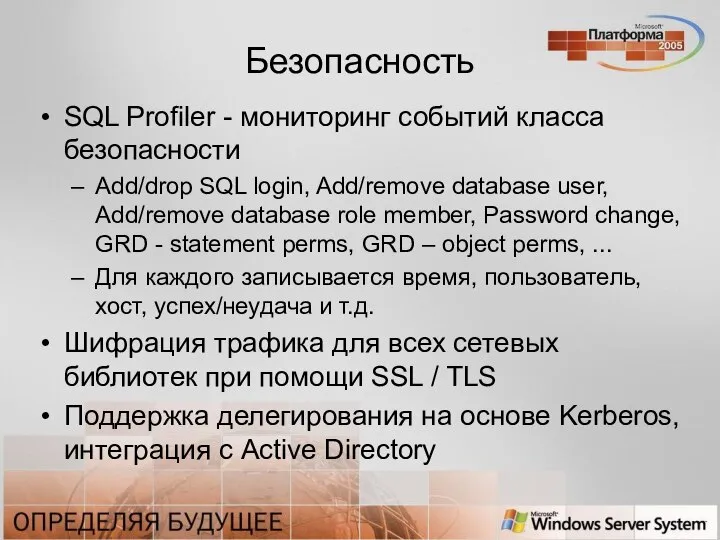

- 5. Безопасность SQL Profiler - мониторинг событий класса безопасности Add/drop SQL login, Add/remove database user, Add/remove database

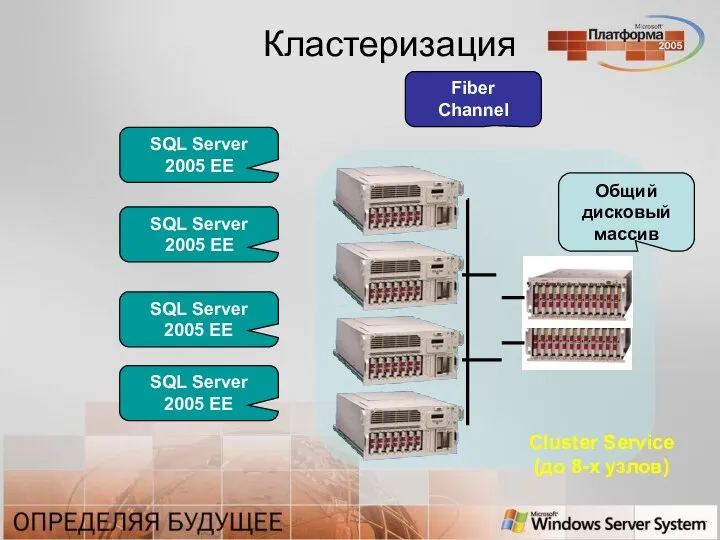

- 6. Кластеризация Cluster Service (до 8-х узлов) SQL Server 2005 EE SQL Server 2005 EE SQL Server

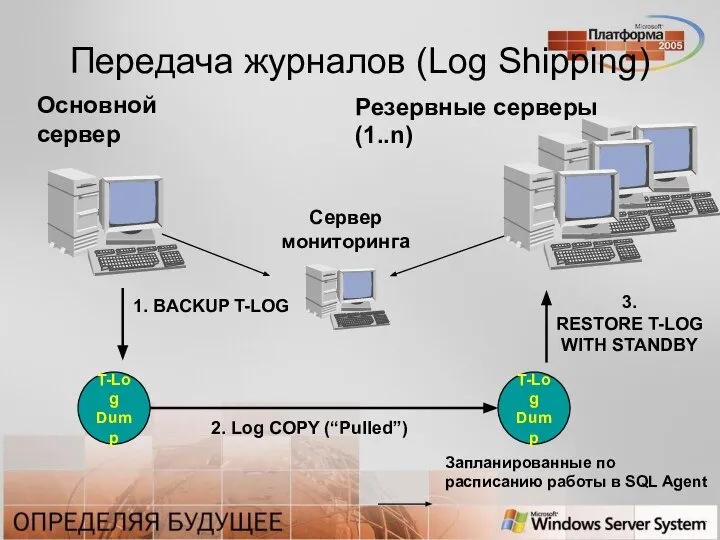

- 7. Передача журналов (Log Shipping) Основной сервер Резервные серверы (1..n) 1. BACKUP T-LOG T-Log Dump 3. RESTORE

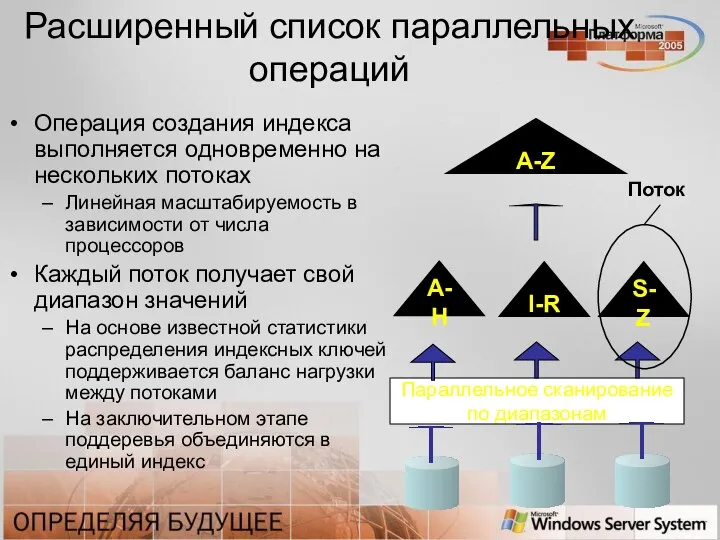

- 8. Расширенный список параллельных операций Операция создания индекса выполняется одновременно на нескольких потоках Линейная масштабируемость в зависимости

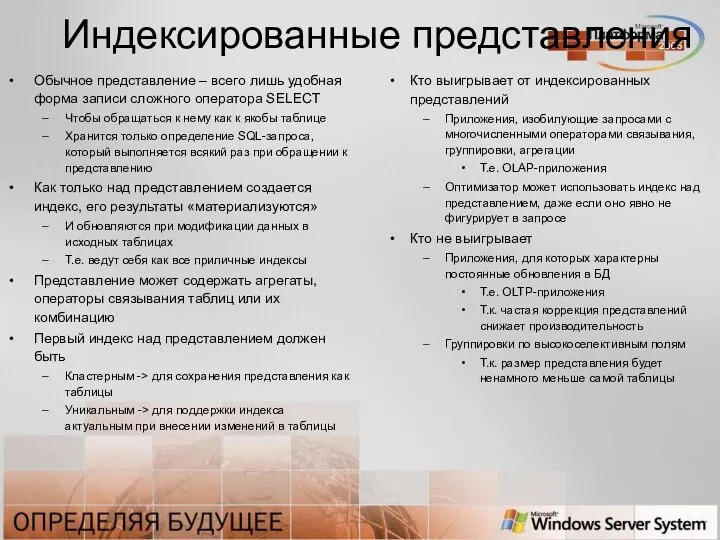

- 9. Индексированные представления Обычное представление – всего лишь удобная форма записи сложного оператора SELECT Чтобы обращаться к

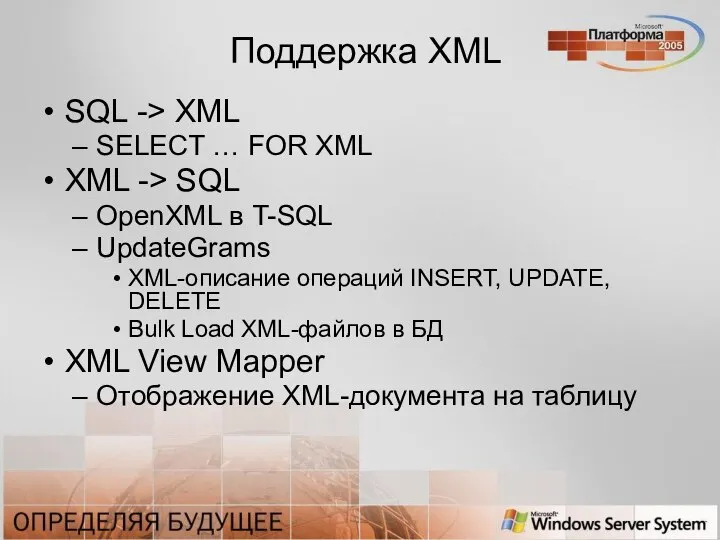

- 10. Поддержка XML SQL -> XML SELECT … FOR XML XML -> SQL OpenXML в T-SQL UpdateGrams

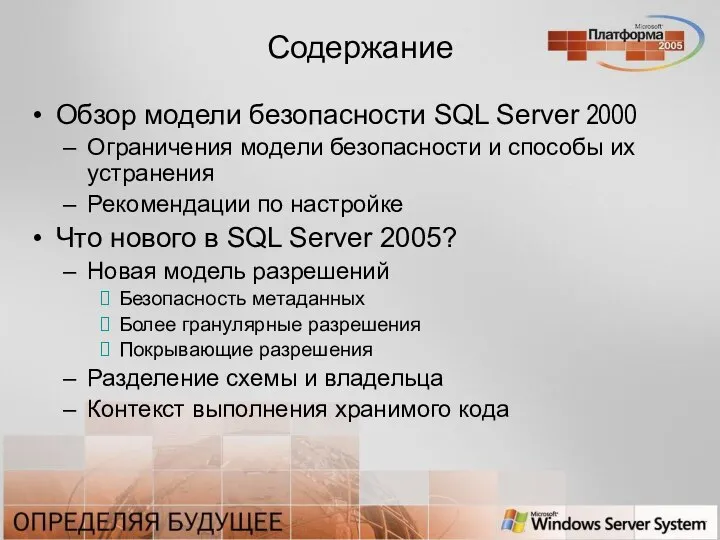

- 11. Содержание Обзор модели безопасности SQL Server 2000 Ограничения модели безопасности и способы их устранения Рекомендации по

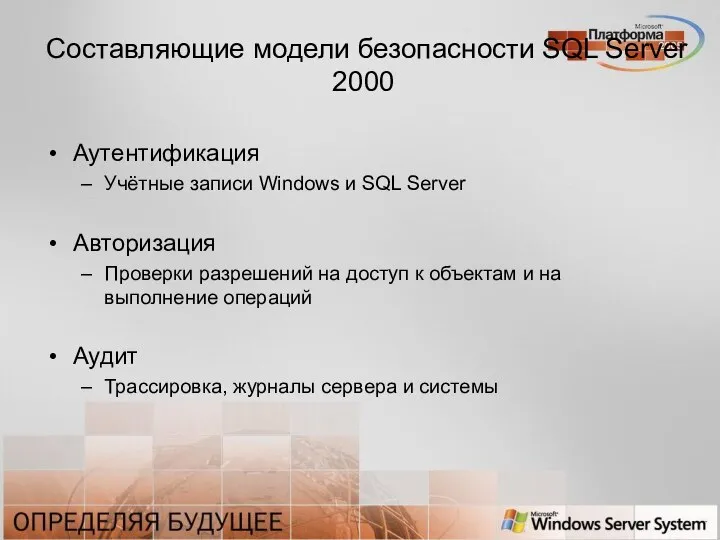

- 12. Составляющие модели безопасности SQL Server 2000 Аутентификация Учётные записи Windows и SQL Server Авторизация Проверки разрешений

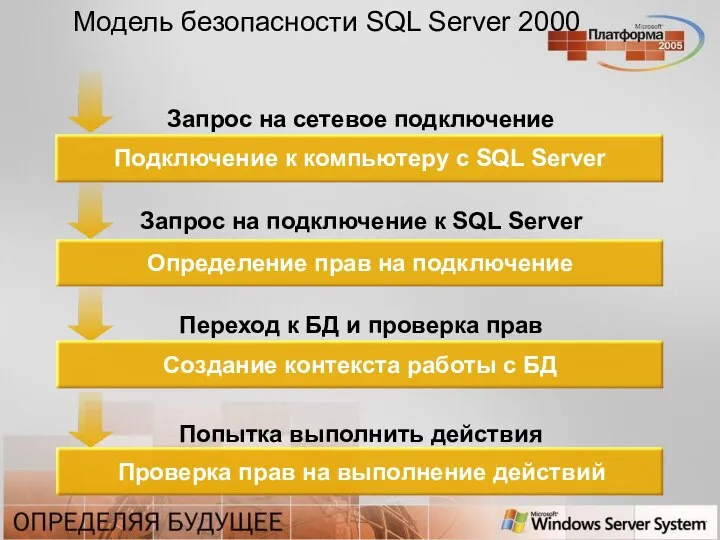

- 13. Модель безопасности SQL Server 2000 Запрос на сетевое подключение Запрос на подключение к SQL Server Переход

- 14. Режимы доступа к SQL Server Windows® Authentication Доступ разрешен только с использованием бюджета Windows NT®/ Windows

- 15. Учётная запись и Пользователь Учётная запись (login) дает право на подключение Хранится в БД master Относится

- 16. Роли SQL Server Фиксированные роли сервера Гибкое администрирование сервера Фиксированные роли БД Гибкое администрирование БД Пользовательские

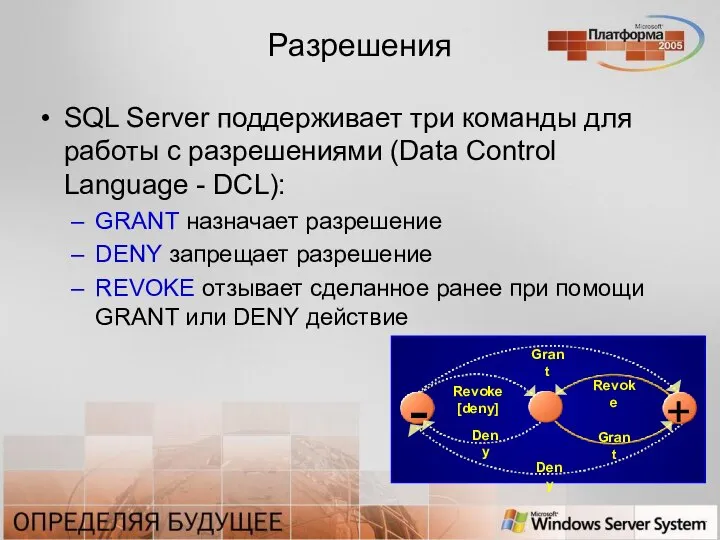

- 17. Разрешения SQL Server поддерживает три команды для работы с разрешениями (Data Control Language - DCL): GRANT

- 18. Содержание Обзор модели безопасности SQL Server 2000 Ограничения модели безопасности и способы их устранения Рекомендации по

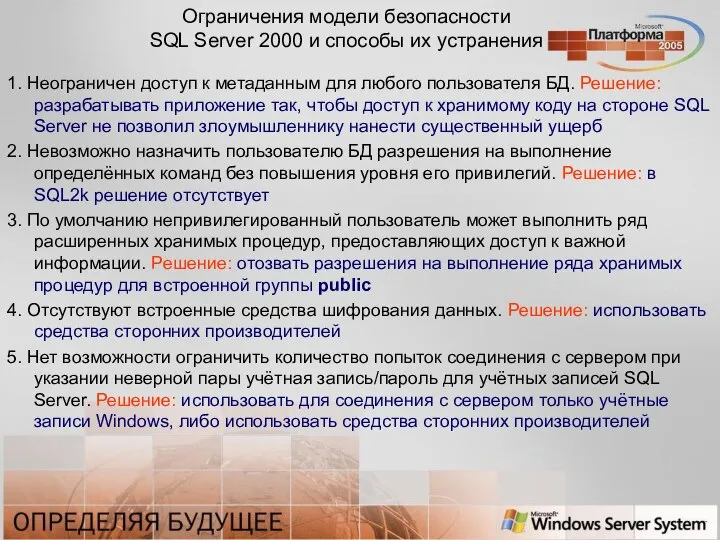

- 19. Ограничения модели безопасности SQL Server 2000 и способы их устранения 1. Неограничен доступ к метаданным для

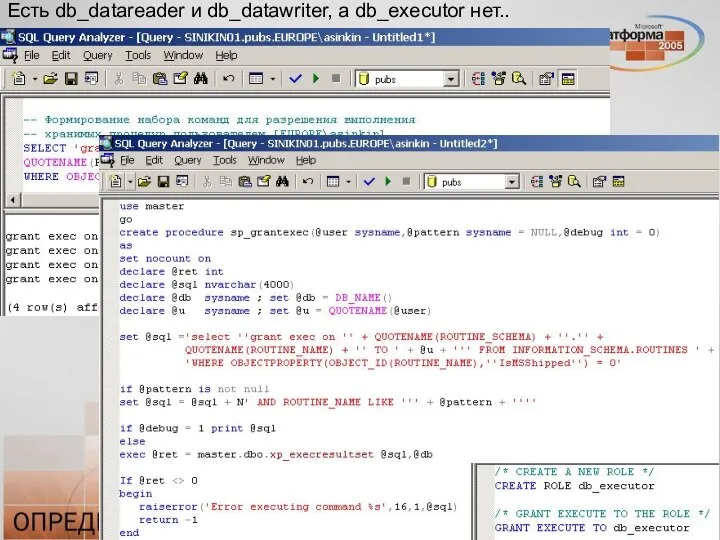

- 20. Есть db_datareader и db_datawriter, а db_executor нет..

- 21. Содержание Обзор модели безопасности SQL Server 2000 Ограничения модели безопасности и способы их устранения Рекомендации по

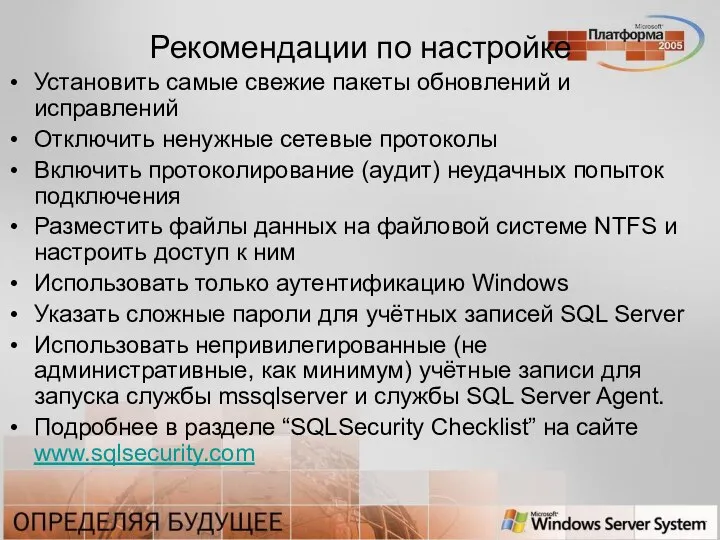

- 22. Рекомендации по настройке Установить самые свежие пакеты обновлений и исправлений Отключить ненужные сетевые протоколы Включить протоколирование

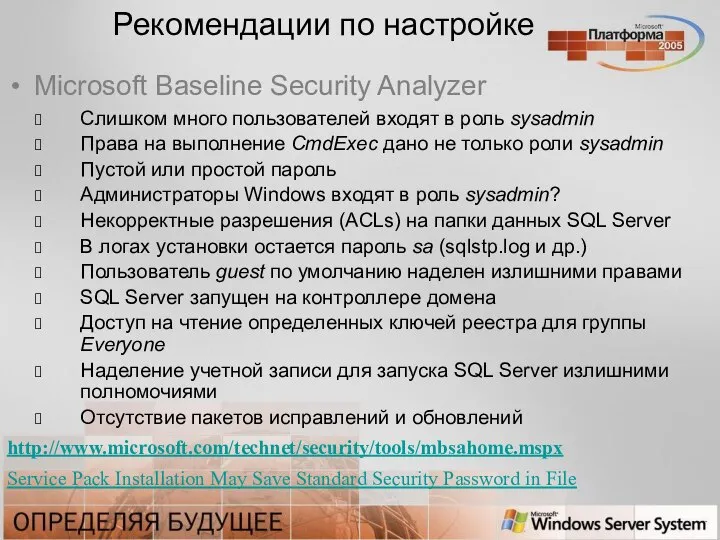

- 23. Рекомендации по настройке Microsoft Baseline Security Analyzer Слишком много пользователей входят в роль sysadmin Права на

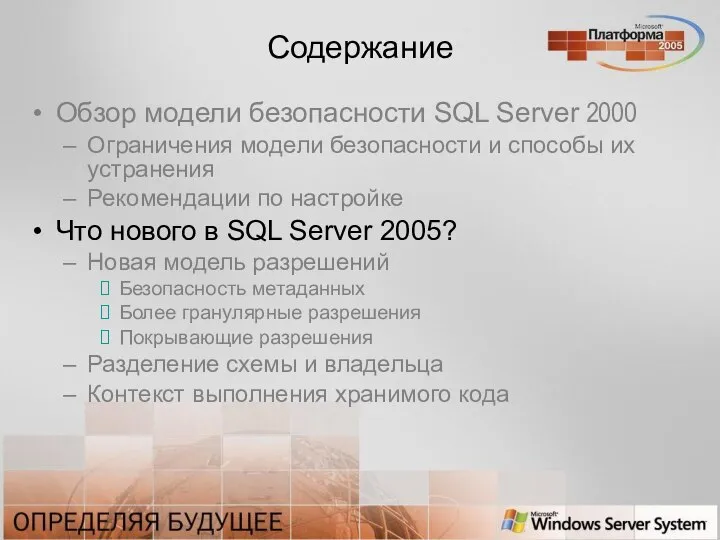

- 24. Содержание Обзор модели безопасности SQL Server 2000 Ограничения модели безопасности и способы их устранения Рекомендации по

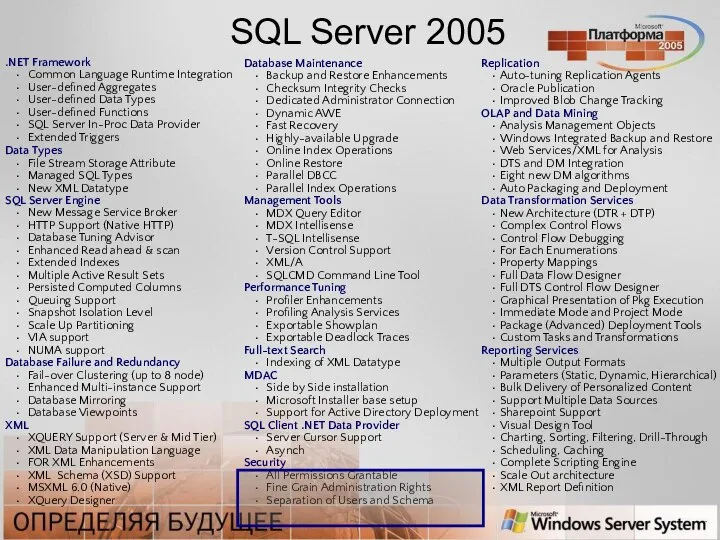

- 25. Database Maintenance Backup and Restore Enhancements Checksum Integrity Checks Dedicated Administrator Connection Dynamic AWE Fast Recovery

- 26. Что нового в модели безопасности SQL Server 2005 Более жесткие настройки по умолчанию Сокрытие метаданных Парольная

- 27. Настройки по умолчанию Требуется явное включение дополнительной функциональности Microsoft .NET Framework SQL Service Broker Network Connectivity

- 28. Сокрытие метаданных Системные объекты теперь находятся в скрытой базе mssqlsystemresource Catalog Views – замена и расширение

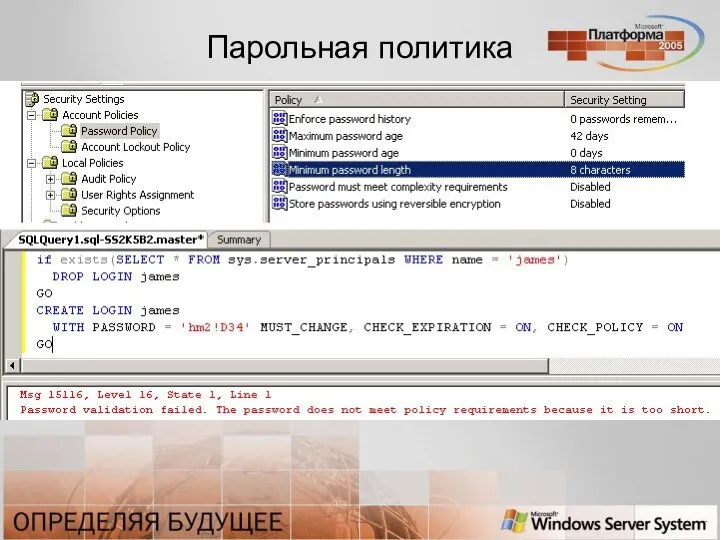

- 29. Парольная политика Для учётной записи SQL Server можно указать следующие параметры команды CREATE/ALTER LOGIN: Необходимость сменить

- 30. Парольная политика

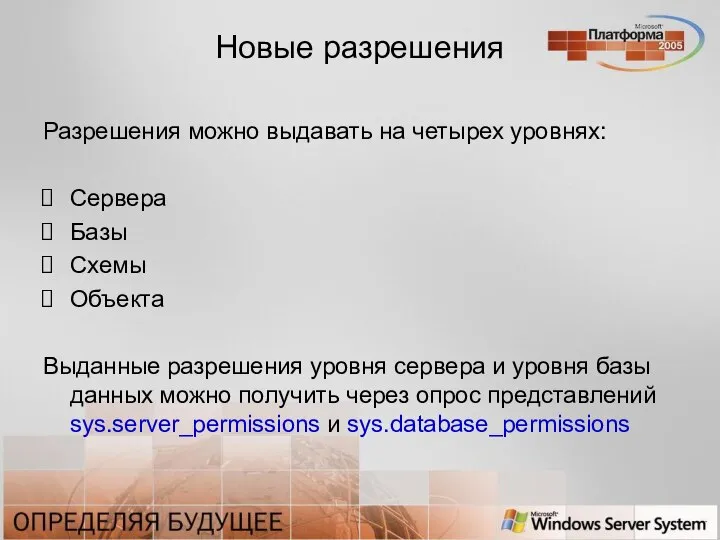

- 31. Новые разрешения Разрешения можно выдавать на четырех уровнях: Сервера Базы Схемы Объекта Выданные разрешения уровня сервера

- 32. Содержание Обзор модели безопасности SQL Server 2000 Ограничения модели безопасности и способы их устранения Рекомендации по

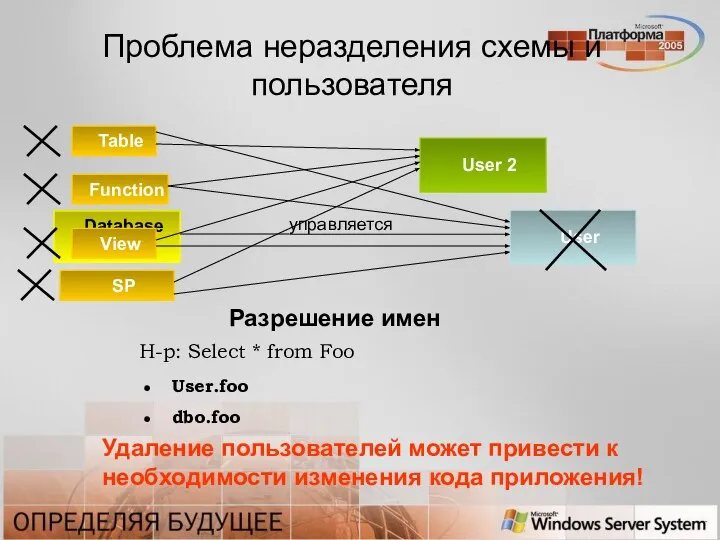

- 33. Проблема неразделения схемы и пользователя User Database Object управляется User 2 Удаление пользователей может привести к

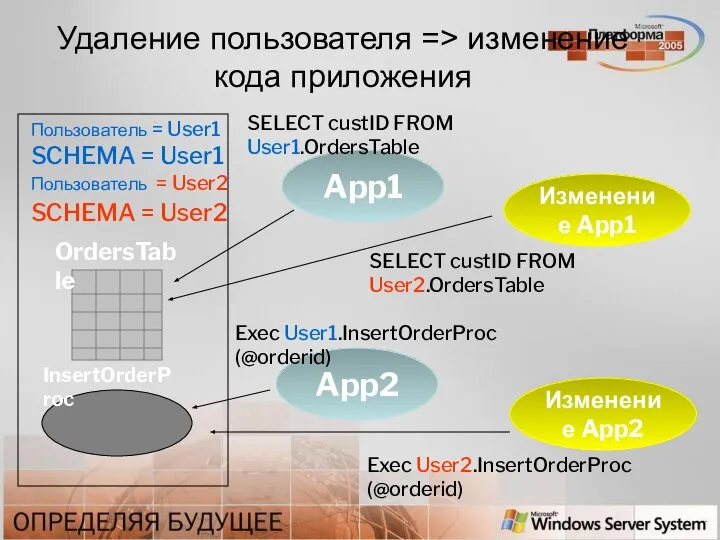

- 34. Удаление пользователя => изменение кода приложения App1 App2 SELECT custID FROM User1.OrdersTable Изменение App1 Изменение App2

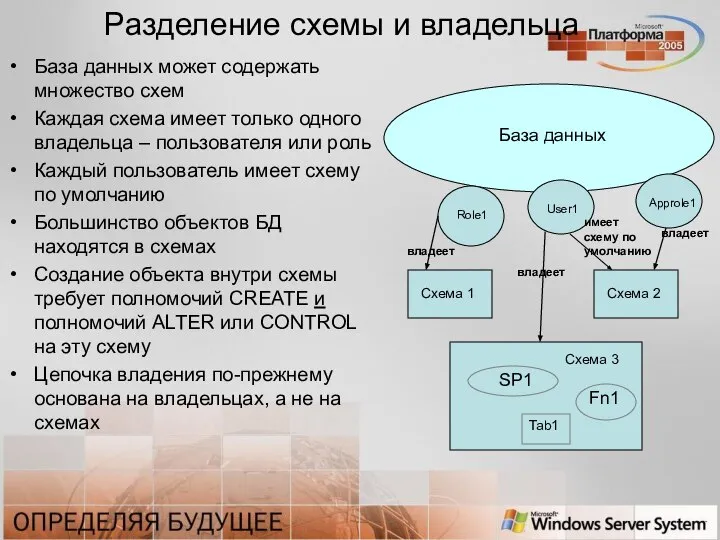

- 35. Разделение схемы и владельца База данных может содержать множество схем Каждая схема имеет только одного владельца

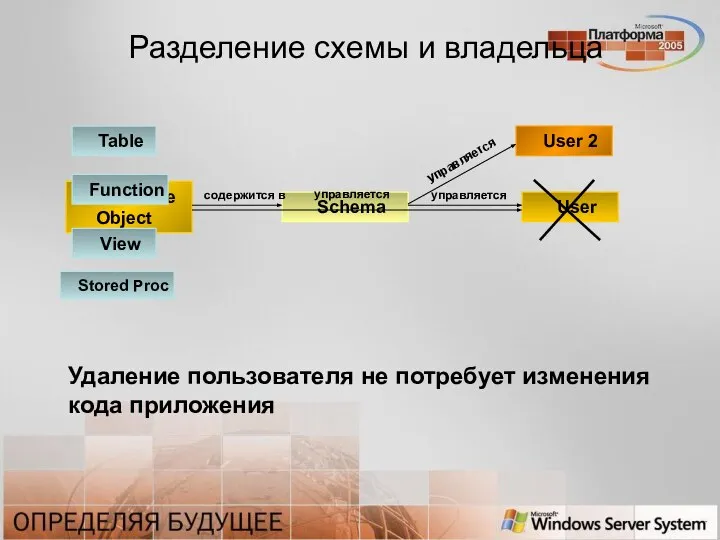

- 36. Разделение схемы и владельца User Database Object Schema содержится в управляется управляется User 2 управляется Удаление

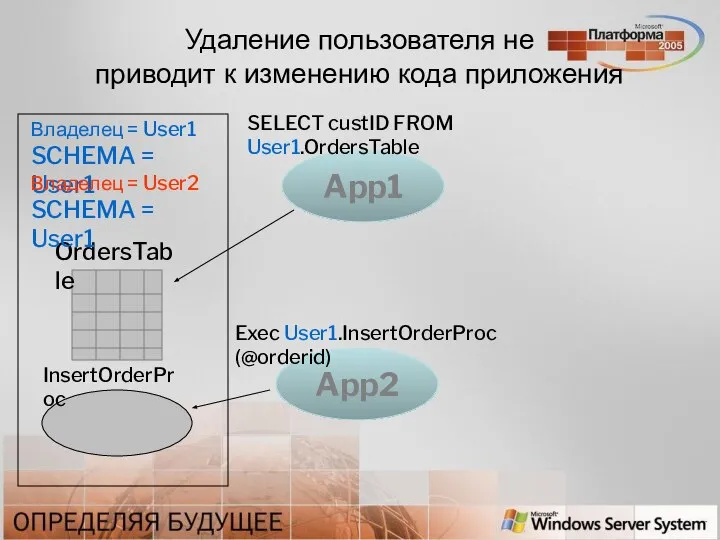

- 37. Удаление пользователя не приводит к изменению кода приложения App1 App2 SELECT custID FROM User1.OrdersTable OrdersTable InsertOrderProc

- 38. Разделение схемы и владельца Разделение владельцев (principals) и схем Владелец (Principal) Сущность от которой защищают объекты

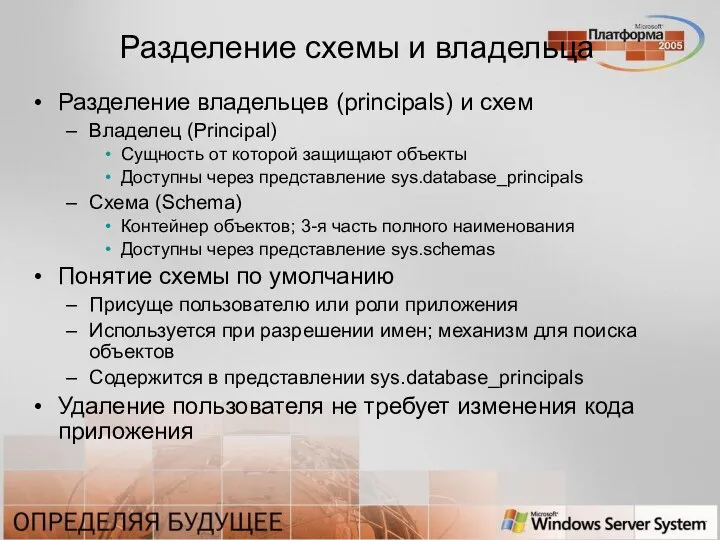

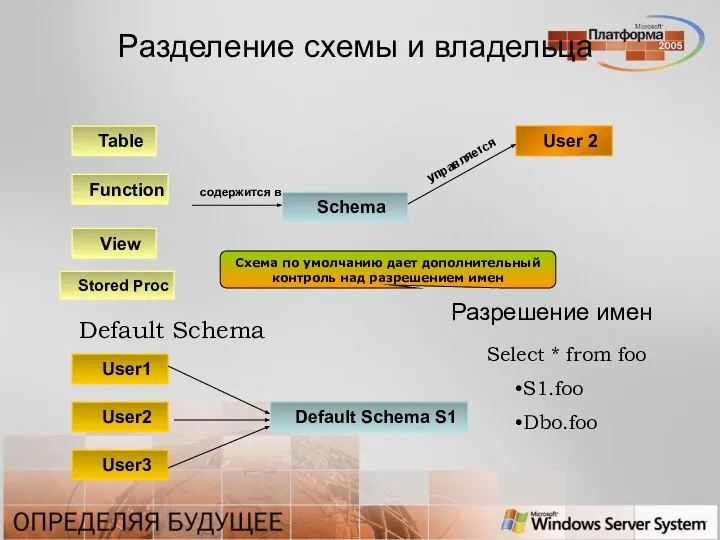

- 39. Schema содержится в User 2 управляется Default Schema User1 Default Schema S1 User2 User3 Разделение схемы

- 40. Схема по умолчанию Используется для разрешения имен Не всем пользователям нужно управлять схемами Один и тот

- 41. Содержание Обзор модели безопасности SQL Server 2000 Ограничения модели безопасности и способы их устранения Рекомендации по

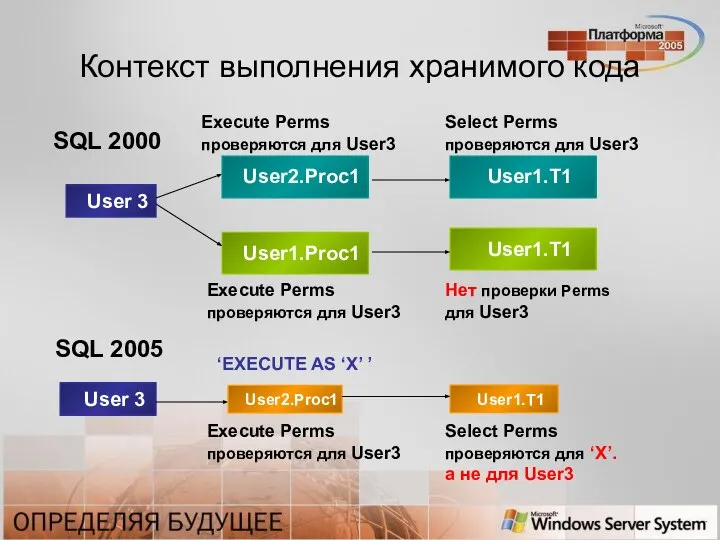

- 42. User 3 Select Perms проверяются для User3 Execute Perms проверяются для User3 User1.Proc1 User1.T1 Execute Perms

- 43. Возможность указывать контекст выполнения процедуры, функции, триггеры Цепочка владения теперь не является единственным механизмом упрощающим назначение

- 44. Контекст выполнения хранимого кода Для хранимых процедур и определяемых пользователем функций (кроме inline table-valued) предусмотрено четыре

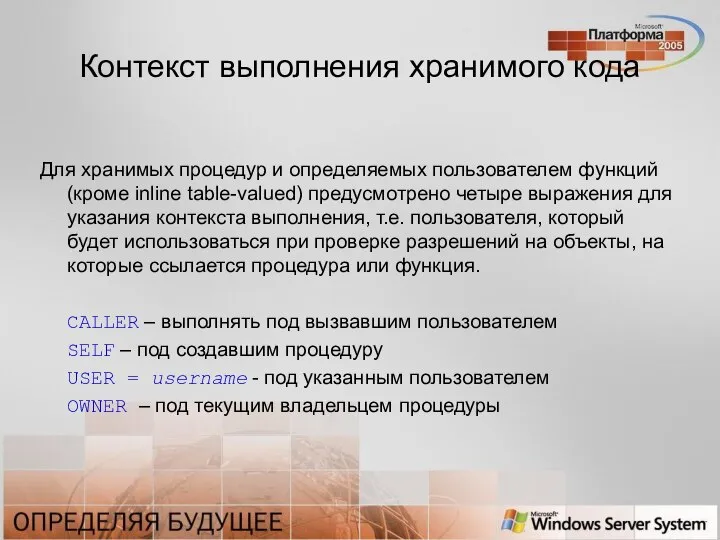

- 45. По умолчанию – EXECUTE AS CALLER. Для указания имени пользователя username (отличного от своего) необходимо выполнение

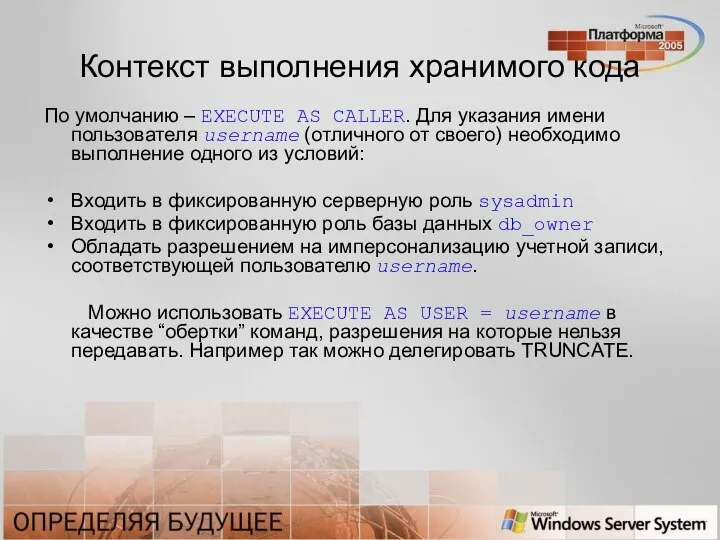

- 46. Создание набора разрешений с помощью EXECUTE AS Сценарий: Database Admin хочет дать возможность делать усечение (truncate)

- 47. Безопасность .NET кода Для .NET сборок предусмотрено указание одного из трех уровней безопасности при загрузке в

- 48. Поддержка криптографии В SQL Server 2005 есть встроенные средства шифрования, цифровой подписи и верификации Поддерживаемые типы

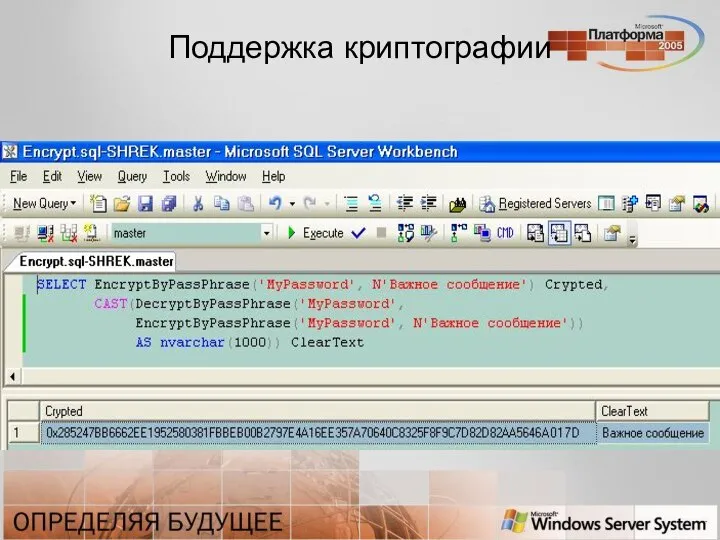

- 49. Поддержка криптографии

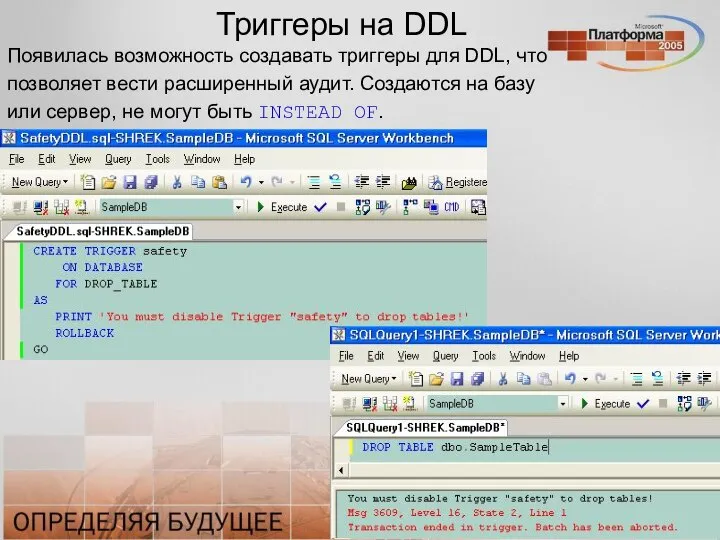

- 50. Триггеры на DDL Появилась возможность создавать триггеры для DDL, что позволяет вести расширенный аудит. Создаются на

- 51. Конечные точки (Endpoints) Абстракция номера порта, транспортного протокола и принципала Как происходит соединение: Клиент указывает номер

- 52. Человеку свойственно ошибаться SQL Injection Как избежать: Отказаться от динамических запросов в пользу хранимых процедур или

- 53. Подведение итогов SQL Server 2000 – промышленная СУБД с надежным механизмом контроля доступа к информации SQL

- 54. Ресурсы Для разработчиков и профессионалов в IT Официальная страница о SQL Server 2005 http://www.microsoft.com/sql/2005 Один из

- 56. Скачать презентацию

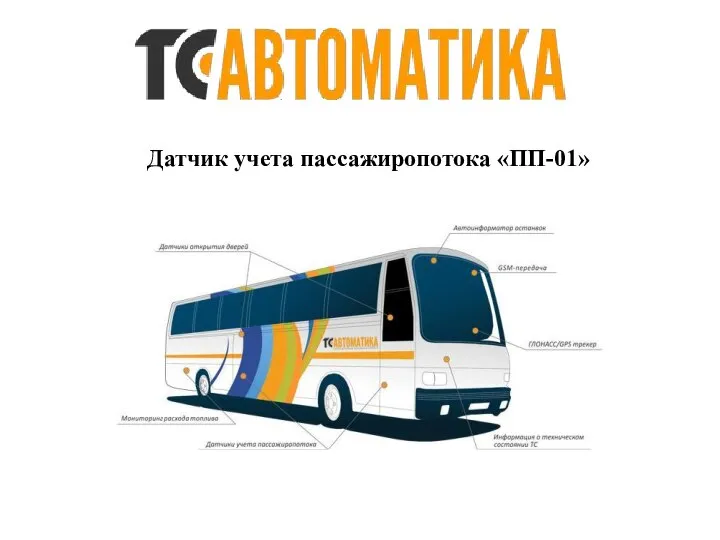

Датчик учета пассажиропотока «ПП-01»

Датчик учета пассажиропотока «ПП-01» «Развитие речи у дошкольников» Выполнила: Погребная Елена Юрьевна Воспитатель МАДОУ Д\С№18 «Ладушки» г.Гай Оренбургская обл

«Развитие речи у дошкольников» Выполнила: Погребная Елена Юрьевна Воспитатель МАДОУ Д\С№18 «Ладушки» г.Гай Оренбургская обл Историческая трансформация пылесоса

Историческая трансформация пылесоса «Условия применения компьютерных программ в начальной школе» "Скажи мне, и я забуду. Покажи мне, - я см

«Условия применения компьютерных программ в начальной школе» "Скажи мне, и я забуду. Покажи мне, - я см Вопросы для повторения Правовой статус человека и гражданина; Международные нормативно-правовые акты по правам человека; Пра

Вопросы для повторения Правовой статус человека и гражданина; Международные нормативно-правовые акты по правам человека; Пра Презентация "Русские народные ремёсла" - скачать презентации по МХК

Презентация "Русские народные ремёсла" - скачать презентации по МХК Грамматика саласынан фонетика мен сөздердің лексикалық мағыналары

Грамматика саласынан фонетика мен сөздердің лексикалық мағыналары  Задача о потоке минимальной стоимости

Задача о потоке минимальной стоимости Понятие объекта преступления, его сущность и значение. Тема 3

Понятие объекта преступления, его сущность и значение. Тема 3 Возникновение и развитие лыжных гонок в России

Возникновение и развитие лыжных гонок в России Презентация игра Наука

Презентация игра Наука Рациональная организация жизнедеятельности

Рациональная организация жизнедеятельности Работа с MsOffice в среде DelphiXE4

Работа с MsOffice в среде DelphiXE4 Поверка средств измерений

Поверка средств измерений ВЪЗМОЖНОСТИ ЗА ФИНАНСИРАНЕ Център Фонд Асистирана репродукция финансира: 3 процедури IVF/ICSI на двойка, която покрива критериите на п

ВЪЗМОЖНОСТИ ЗА ФИНАНСИРАНЕ Център Фонд Асистирана репродукция финансира: 3 процедури IVF/ICSI на двойка, която покрива критериите на п Семь исторических камней Алмазного фонда России.pptx

Семь исторических камней Алмазного фонда России.pptx Новогодние деревья разных стран

Новогодние деревья разных стран ООО «Завод-Новатор как логистическая система Выполнили: Епифанова, Шунайлова, Шалтаева

ООО «Завод-Новатор как логистическая система Выполнили: Епифанова, Шунайлова, Шалтаева Елбасымыз Нұрсұлтан Әбішұлы

Елбасымыз Нұрсұлтан Әбішұлы Арийцы

Арийцы Жанель

Жанель Культура доколумбовых цивилизаций

Культура доколумбовых цивилизаций 25.02.2005 г. Механическая работа.

25.02.2005 г. Механическая работа. «Научите меня говорить!» Автор: учитель – логопед МДОУ детского сада комбинированного вида № 32 «Ромашка»

«Научите меня говорить!» Автор: учитель – логопед МДОУ детского сада комбинированного вида № 32 «Ромашка» Выявление административных правонарушений

Выявление административных правонарушений  Программирование задач с использованием функций

Программирование задач с использованием функций Тема урока по счету: «В гостях у сказки!»

Тема урока по счету: «В гостях у сказки!»  Специализированный спортивный класс с углубленными учебно-тренировочными занятиями

Специализированный спортивный класс с углубленными учебно-тренировочными занятиями