Содержание

- 2. Виды атак в IP-сетях Подслушивание (sniffing) – подключение к линиям связи Парольные атаки Изменение данных «Угаданный

- 3. Инкапсуляция

- 4. Причины уязвимости IP-сетей Аутентификация отправителя осуществляется исключительно по его IP-адресу. 2. Процедура аутентификации выполняется только на

- 5. Врожденные слабости» служб Интернет простой протокол передачи электронной почты SMTP; программа электронной почты Sendmail; служба сетевых

- 6. Интернет это всемирная сеть сетей, которая использует для взаимодействия стек протоколов TCP/IP.

- 7. Основные причины уязвимости IP-сетей 1. Сеть Internet разрабатывалась как открытая и децентрализованная сеть с изначальным отсутствием

- 8. 1. Территориальная разнесенность компонентов системы и как следствие наличие обмена информацией между ними. 2. Широкий спектр

- 9. Инциденты с безопасностью в Интернете Внутренний инцидент - инцидент, источником которого является нарушитель, связанный с пострадавшей

- 10. Внутренний инцидент утечка конфиденциальной информации; неправомерный доступ к информации; удаление информации; компрометация информации; саботаж; мошенничество с

- 11. Внешний инцидент мошенничество в системах ДБО; атаки типа «отказ в обслуживании» (DoS), в том числе распределенные

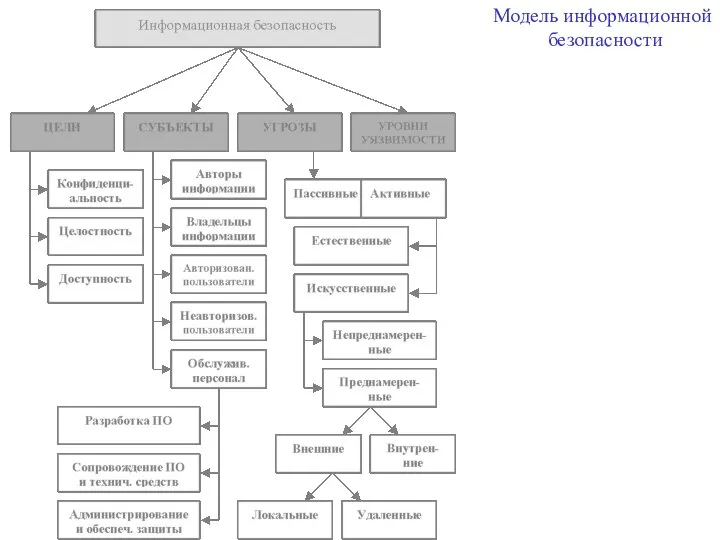

- 12. Модель информационной безопасности

- 13. Специфические виды угроз для компьютерных сетей - несанкционированный обмен информацией между пользователями; - несанкционированный межсетевой доступ

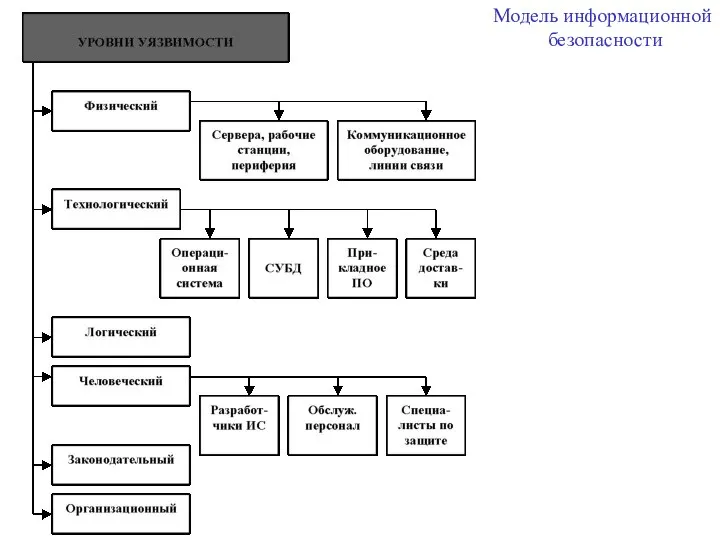

- 14. Модель информационной безопасности

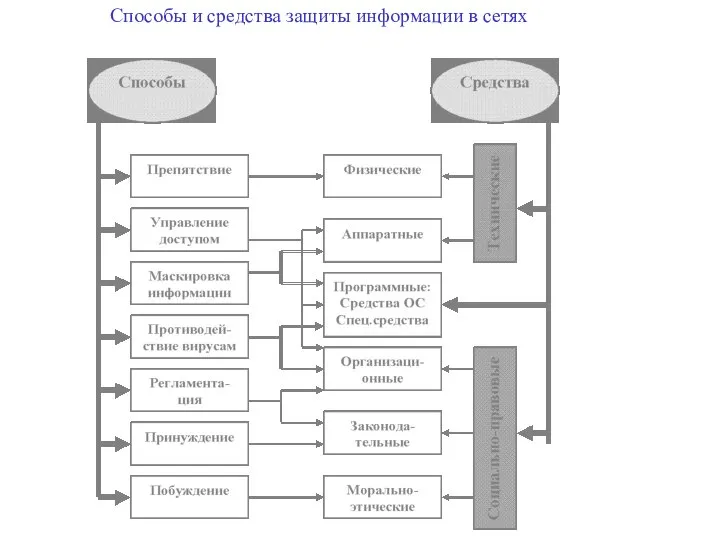

- 15. Способы и средства защиты информации в сетях

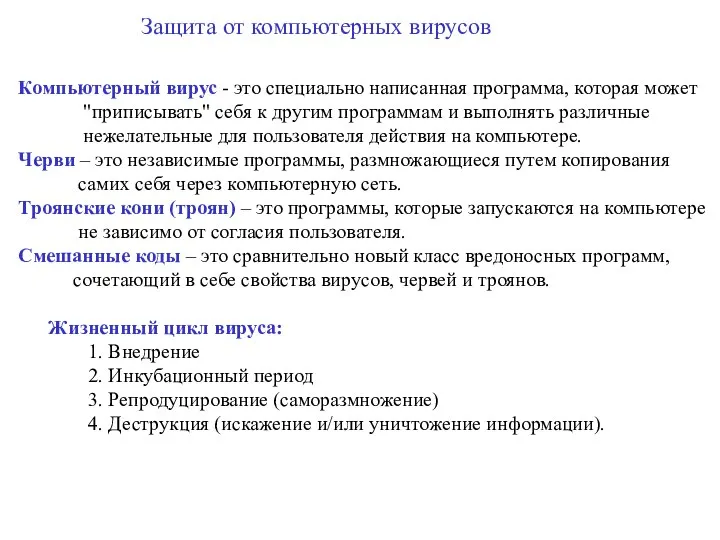

- 16. Защита от компьютерных вирусов Компьютерный вирус - это специально написанная программа, которая может "приписывать" себя к

- 17. Целесообразность использование брандмауэра Защита от уязвимых мест в службах Управляемый доступ к систем сети Концентрированная безопасность

- 18. Классификация компьютерных вирусов

- 19. Симптомы заражения вирусами: Подозрительная активность диска. Беспричинное замедление работы компьютера. 3. Подозрительно высокий трафик в сети.

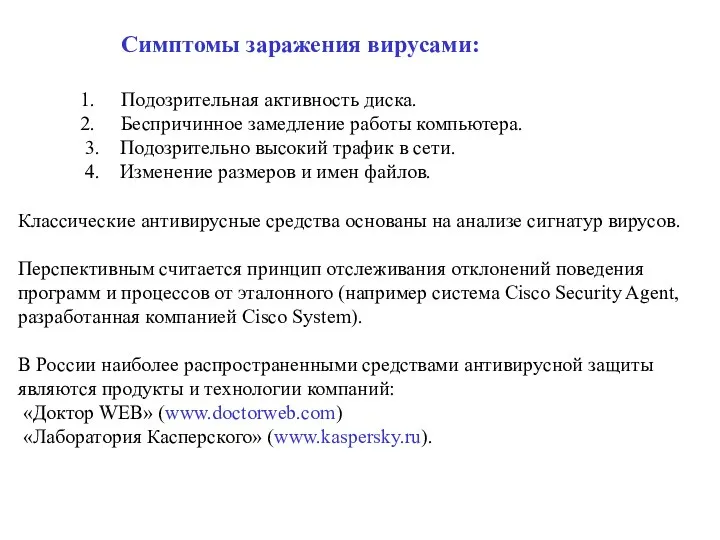

- 20. Методы защиты сетей Парольная защита Требования к паролю: - в качестве пароля не может использоваться слово

- 21. Способы аутентификации Аутентификация по многоразовым паролям Аутентификация по одноразовым паролям Многофакторная аутентификация

- 22. Методы защиты сетей Разграничение прав доступа пользователей к ресурсам сети Использование заложенных в ОС возможностей защиты

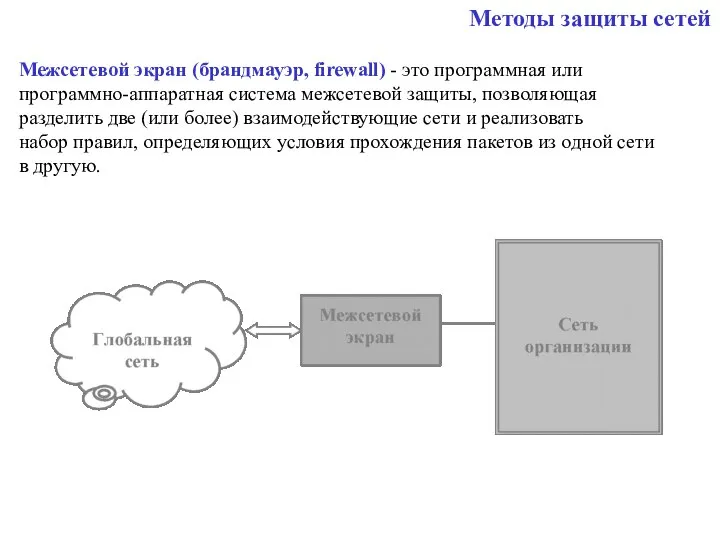

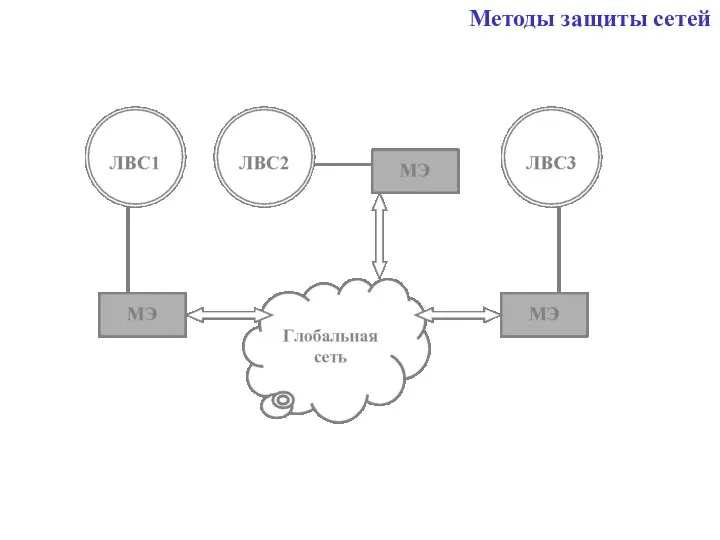

- 23. Методы защиты сетей Межсетевой экран (брандмауэр, firewall) - это программная или программно-аппаратная система межсетевой защиты, позволяющая

- 24. Методы защиты сетей

- 25. Брандмауэр это подход к безопасности; он помогает реализовать политику безопасности, которая определяет разрешенные службы и типы

- 26. Целесообразность использование брандмауэра Защита от уязвимых мест в службах Управляемый доступ к систем сети Концентрированная безопасность

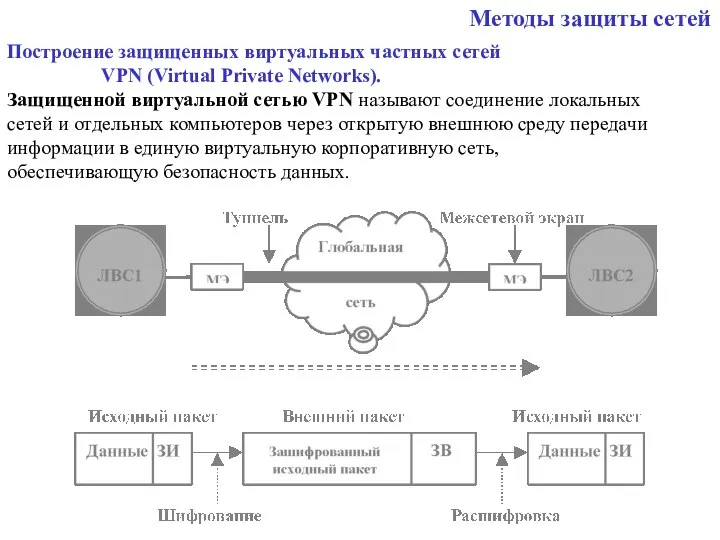

- 27. Методы защиты сетей Построение защищенных виртуальных частных сетей VPN (Virtual Private Networks). Защищенной виртуальной сетью VPN

- 28. Классификация VPN

- 29. Прокси-сервер служба (комплекс программ) в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам

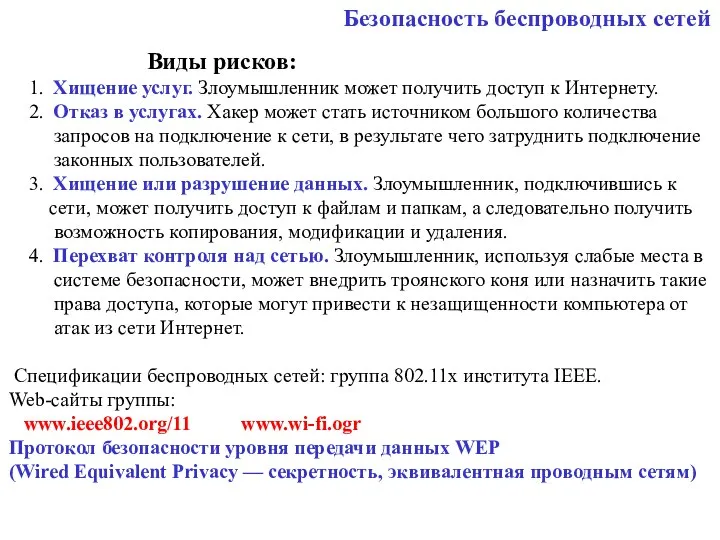

- 30. Безопасность беспроводных сетей Виды рисков: 1. Хищение услуг. Злоумышленник может получить доступ к Интернету. 2. Отказ

- 31. «На сегодняшний день не предложено ни одного действенного метода защиты для обеспечения полного управления рисками, связанными

- 32. Безопасность беспроводных сетей Дополнительные меры безопасности: 1. Избегать соединения беспроводной сети с проводной ЛВС. Беспроводная точка

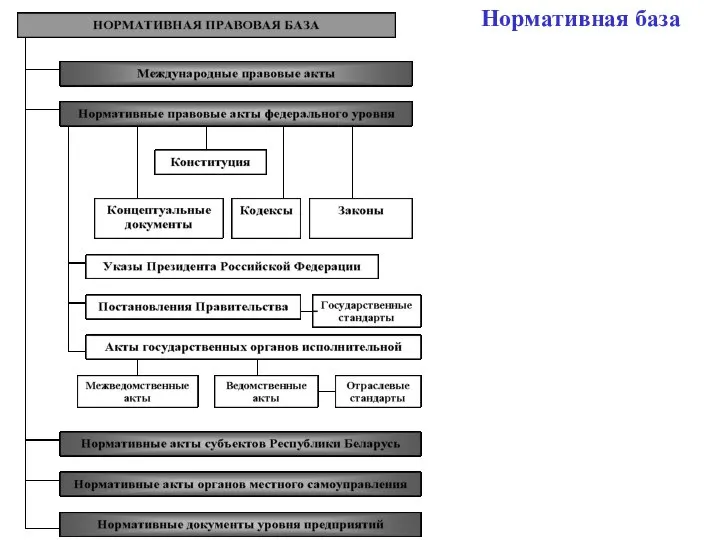

- 33. Нормативная база Принятые во второй половине 90-х годов законодательные акты уже не отвечают современному состоянию общественных

- 34. Нормативная база

- 35. Составляющие авторского права Права Личные Имущественные Право авторства. Право на имя. Право на целостность. Выпуск в

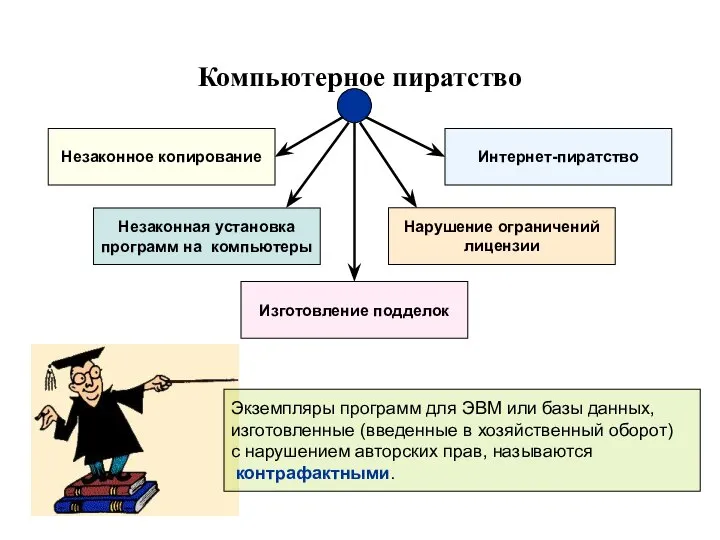

- 36. Компьютерное пиратство Экземпляры программ для ЭВМ или базы данных, изготовленные (введенные в хозяйственный оборот) с нарушением

- 37. Ответственность, предусмотренная законом Уголовная ответственность непосредственный нарушитель должностное лицо (руководитель) Административная ответственность непосредственный нарушитель должностное лицо

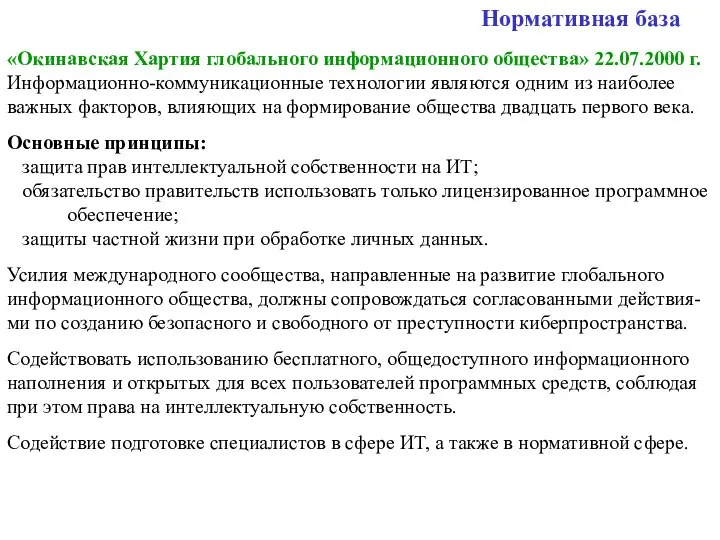

- 38. Нормативная база «Окинавская Хартия глобального информационного общества» 22.07.2000 г. Информационно-коммуникационные технологии являются одним из наиболее важных

- 40. Скачать презентацию

PR-Охота! 2010 V Международный форум по связям с общественностью и рекламе Фотоотчет

PR-Охота! 2010 V Международный форум по связям с общественностью и рекламе Фотоотчет Поршневые насосы. (Лекция 4)

Поршневые насосы. (Лекция 4) Великобритания. Лондон

Великобритания. Лондон Валерий Яковлевич Брюсов. Жизнь и творчество

Валерий Яковлевич Брюсов. Жизнь и творчество Презентация на тему "Звіт основні орієнтири 5 клас 2012" - скачать презентации по Педагогике

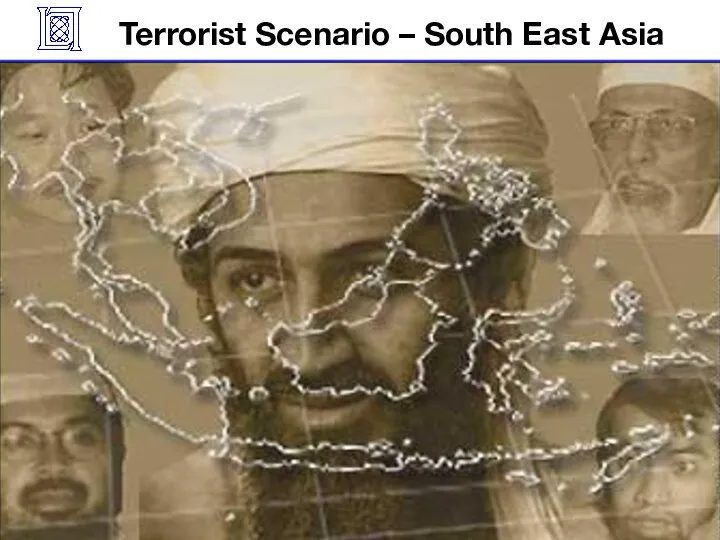

Презентация на тему "Звіт основні орієнтири 5 клас 2012" - скачать презентации по Педагогике Terrorist scenario - South East Asia

Terrorist scenario - South East Asia Системы связи. Телекоммуникационные сети

Системы связи. Телекоммуникационные сети Презентация Земельные ресурсы

Презентация Земельные ресурсы Презентация____

Презентация____ Гульнара Зимасова

Гульнара Зимасова «Многое из того, что усваивает ученик, забывается, но зато остается привычка определенным образом работать над материалом. Стало б

«Многое из того, что усваивает ученик, забывается, но зато остается привычка определенным образом работать над материалом. Стало б «Забери -Товар». Служба доставки товаров для интернет-магазинов по всей России

«Забери -Товар». Служба доставки товаров для интернет-магазинов по всей России Мать Тереза

Мать Тереза Презентация "К. Ф. Юон" - скачать презентации по МХК

Презентация "К. Ф. Юон" - скачать презентации по МХК Глобальная система электронной коммерции Fohow+

Глобальная система электронной коммерции Fohow+ The 10 most extravagant hats for the Royal Ascot races Royal

The 10 most extravagant hats for the Royal Ascot races Royal …Е121…Е123..Е216…Е217…Е240… Пищевые добавки- полезные, вкусные и запрещённые Московских Анастасия 9 А класс МОУ СОШ № 27 города Белово

…Е121…Е123..Е216…Е217…Е240… Пищевые добавки- полезные, вкусные и запрещённые Московских Анастасия 9 А класс МОУ СОШ № 27 города Белово Равновесие пространственной системы сил. (Лекция 3)

Равновесие пространственной системы сил. (Лекция 3) Памп-трек в г. Дубна

Памп-трек в г. Дубна Презентация Виды международных договоров

Презентация Виды международных договоров  Презентация на тему "Кодекс Классного руководителя" - скачать презентации по Педагогике

Презентация на тему "Кодекс Классного руководителя" - скачать презентации по Педагогике Коррекционно – развивающая работа, направленная на развитие дыхания и голоса Составила Корытко Н.В. учитель-логопед МБОУ «Кард

Коррекционно – развивающая работа, направленная на развитие дыхания и голоса Составила Корытко Н.В. учитель-логопед МБОУ «Кард STH group - лучшие в подборе персонала

STH group - лучшие в подборе персонала Орнаменты египтян

Орнаменты египтян Расширенные возможности многопоточного программирования. Лекция 1

Расширенные возможности многопоточного программирования. Лекция 1 Новые поступления (март)

Новые поступления (март) Мікропроцесорна техніка (лекція 6)

Мікропроцесорна техніка (лекція 6) Русский язык «Прилагательные-синонимы и прилагательные-антонимы» 3 класс Т.Г.Рамзаева

Русский язык «Прилагательные-синонимы и прилагательные-антонимы» 3 класс Т.Г.Рамзаева