Содержание

- 2. Введение Используя различные методы и средства информационной сетевой защиты, невозможно достичь абсолютно идеальной безопасности сети. Средств

- 3. Цель курсовой - изучение и анализ программно-аппаратных средств защиты информации. В соответствии с поставленной целью были

- 4. Глава 1. Угрозы в сфере защиты информации и их классификацию Анализ угроз информационной безопасности Основные методы

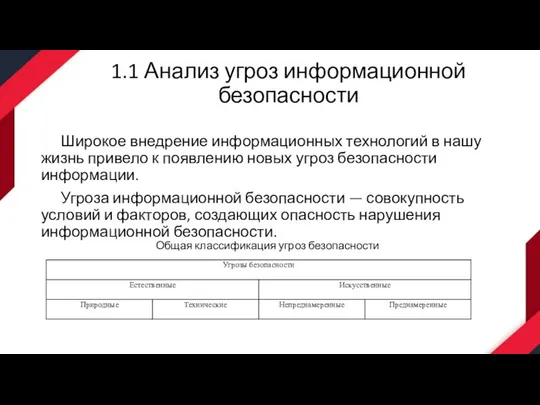

- 5. 1.1 Анализ угроз информационной безопасности Широкое внедрение информационных технологий в нашу жизнь привело к появлению новых

- 6. 1.2Основные методы реализации угроз информационной безопасности К основным направлениям реализации злоумышленником информационных угроз относятся: непосредственное обращение

- 7. Распределение методов реализации угроз информационной безопасности по уровням

- 8. 1.3 Уязвимость компьютерных сетей Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно

- 9. Уязвимость компьютерных сетей Выделяют следующие аспекты вредоносного программного обеспечения: вредоносная функция; способ распространения; внешнее представление. Часть,

- 10. 1.4 Способы и средства защиты информации Для предотвращения вышеперечисленных угроз существуют различные способы защиты информации. Помимо

- 11. Способы и средства защиты информации Основным видом угроз целостности и конфиденциальности информации является преднамеренные угрозы. Их

- 12. Глава 2. Анализ программно-аппаратных средства защиты информации Общие сведения о программно-аппаратных средствах защиты информации Сравнение программно-аппаратных

- 13. 2.1Общие сведения о программно-аппаратных средствах защиты информации Программно-аппаратные средства защиты информации – вся система обработки информации

- 14. 2.2 Сравнение программно-аппаратных средств на примере популярных программно-аппаратных комплексов и средств защиты информации от НСД В

- 15. Secret Net Studio представляет из себя комплексное решение для защиты рабочих станций и серверов на уровне

- 16. В состав клиента системы Secret Net Studio входят следующие функциональные компоненты: основные программные службы, модули и

- 17. Dallas Lock 8.0 представляет собой программный комплекс средств защиты информации в операционных системах семейства Windows с

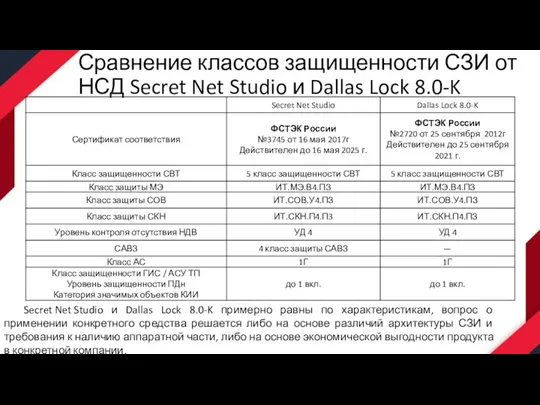

- 18. Сравнение классов защищенности СЗИ от НСД Secret Net Studio и Dallas Lock 8.0-K Secret Net Studio

- 19. 2.3Сравнение программно-аппаратных средств на примере популярных средств криптографической защиты информации Средствами криптографической защиты информации (СКЗИ) называют

- 20. ViPNet CSP 4 — российский криптопровайдер, сертифицированный ФСБ России как средство криптографической защиты информации (СКЗИ) и

- 21. КриптоПро CSP 5.0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP

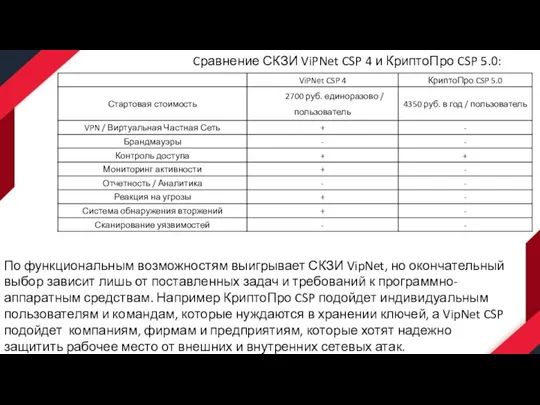

- 22. Cравнение СКЗИ ViPNet CSP 4 и КриптоПро CSP 5.0: По функциональным возможностям выигрывает СКЗИ VipNet, но

- 23. Заключение Обеспечение защиты информации сейчас становится, важнейшим условием нормального функционирования любой информационной системы. В защите информации

- 25. Скачать презентацию

Проект Выполнили: Макаров П. Михайлов А. Бирюков Е. Руководитель проекта: Сарапкина М.М.

Проект Выполнили: Макаров П. Михайлов А. Бирюков Е. Руководитель проекта: Сарапкина М.М.  Презентация "Игра" - скачать презентации по Информатике

Презентация "Игра" - скачать презентации по Информатике Виды и способы мошенничества в сети интернет

Виды и способы мошенничества в сети интернет Относительные, абсолютные и смешанные ссылки в MS Excel

Относительные, абсолютные и смешанные ссылки в MS Excel Электронные таблицы. Встроенные функции

Электронные таблицы. Встроенные функции Информационные технологии в журналистике Выполнила: Вера Букина, ИФиЯК

Информационные технологии в журналистике Выполнила: Вера Букина, ИФиЯК Управление доступом к базе данных. (Лекция 4)

Управление доступом к базе данных. (Лекция 4) Введение в СУБД ORACLE. Лекция 1

Введение в СУБД ORACLE. Лекция 1 Модель памяти в языке С. Функции в языке С. Функции в ассемблере

Модель памяти в языке С. Функции в языке С. Функции в ассемблере Система счисления

Система счисления Тестирование ПК и основных устройств

Тестирование ПК и основных устройств Библиографическое описание документов

Библиографическое описание документов Проблемы проектирования инфокоммуникационных систем и сетей NGN и пост-NGN. (Лекции 1-2)

Проблемы проектирования инфокоммуникационных систем и сетей NGN и пост-NGN. (Лекции 1-2) Полезные приложения для телефона

Полезные приложения для телефона Согласование требований заказчика

Согласование требований заказчика Алгоритм. Свойства алгоритмов. Исполнители

Алгоритм. Свойства алгоритмов. Исполнители Pre-Order и Целевые запасы

Pre-Order и Целевые запасы Архитектура_компьютерных_систем_ПК350_Исаев А. Н._05.09.2022 (1)

Архитектура_компьютерных_систем_ПК350_Исаев А. Н._05.09.2022 (1) Знакомство с языками программирования. Начальные сведения о Паскале

Знакомство с языками программирования. Начальные сведения о Паскале Формат JPEG2000

Формат JPEG2000 Устройства ввода и вывода информации

Устройства ввода и вывода информации Табличные информационные модели. Типы таблиц. Решение логических задач

Табличные информационные модели. Типы таблиц. Решение логических задач Создание простейших анимаций в среде Macromedia Flash 7.0

Создание простейших анимаций в среде Macromedia Flash 7.0 資訊法律與個資

資訊法律與個資 Лекция № 1 Введение в информационные технологии

Лекция № 1 Введение в информационные технологии Запросы на выборку данных

Запросы на выборку данных Обработка графической информации формирование изображения на экране монитора

Обработка графической информации формирование изображения на экране монитора Операционная система Программное обеспечение _

Операционная система Программное обеспечение _