Содержание

- 2. 5.1 ТРОЯНСКИЕ КОНИ

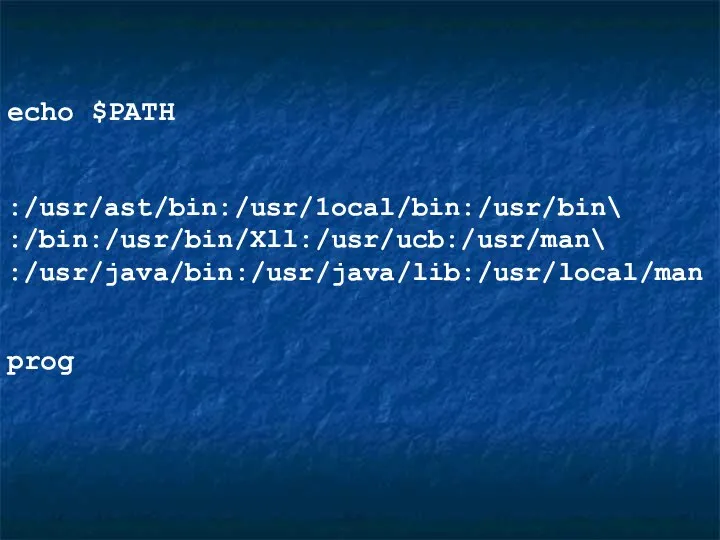

- 3. echo $PATH :/usr/ast/bin:/usr/1ocal/bin:/usr/bin\ :/bin:/usr/bin/Xll:/usr/ucb:/usr/man\ :/usr/java/bin:/usr/java/lib:/usr/local/man prog

- 4. cd/usr/anton ls -1

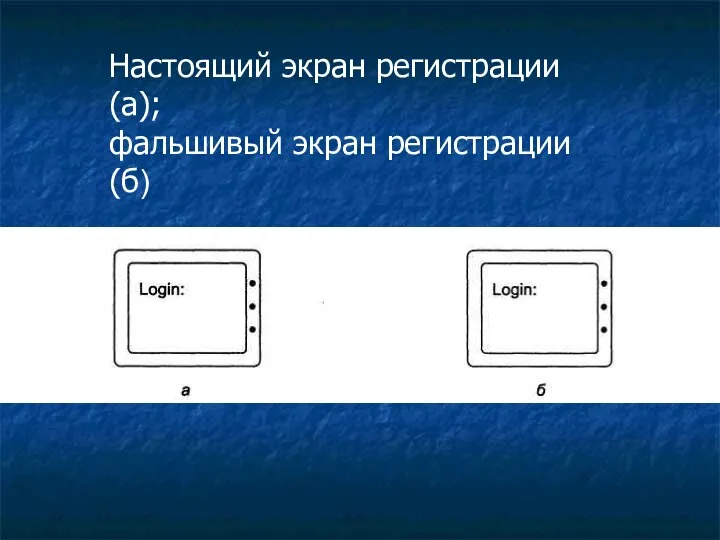

- 5. 5.2 ФАЛЬШИВАЯ ПРОГРАММА РЕГИСТРАЦИИ

- 6. Настоящий экран регистрации (а); фальшивый экран регистрации (б)

- 7. 5.3 ЛОГИЧЕСКИЕ БОМБЫ

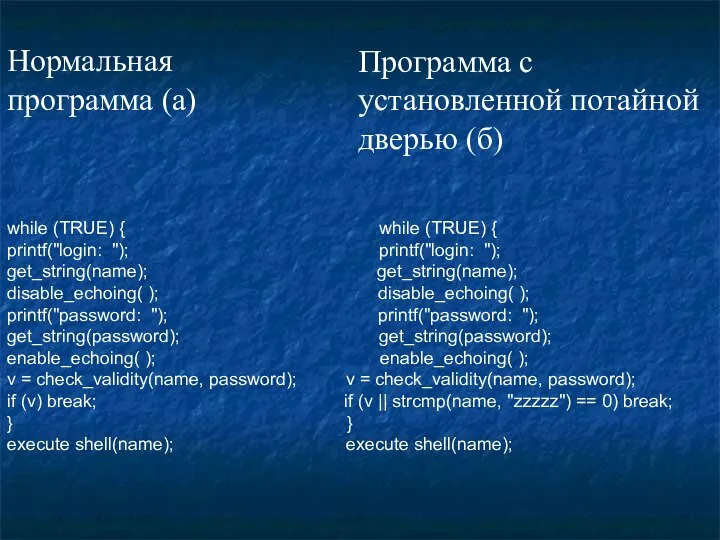

- 8. 5.4 ПОТАЙНЫЕ ДВЕРИ

- 9. Нормальная программа (а) while (TRUE) { while (TRUE) { printf("login: "); printf("login: "); get_string(name); get_string(name); disable_echoing(

- 10. 5.5 ПЕРЕПОЛНЕНИЕ БУФЕРА

- 11. int i; char c[1024]; i = 12000; c[i] = 0;

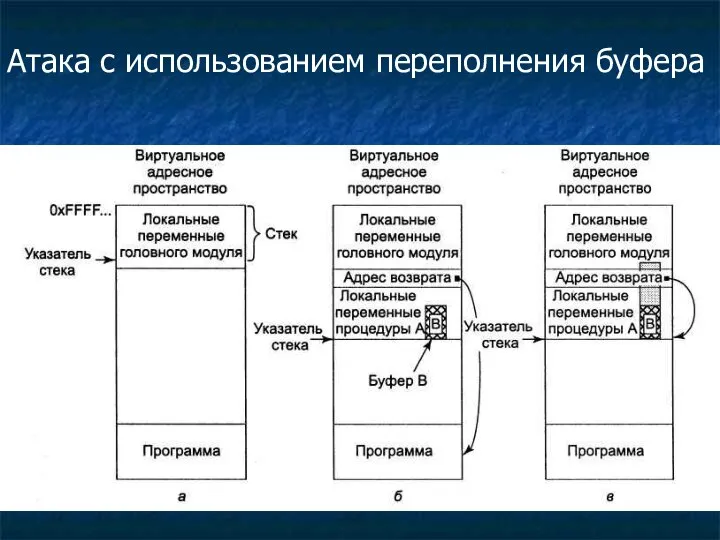

- 12. Атака с использованием переполнения буфера

- 13. 5.6 ТЕСТОВОЕ ПРОНИКНОВЕНИЕ

- 14. Айрэ Винклер

- 15. Пять видов атак, применённых Винклером: поиск по открытым источникам; маскарад; превышение прав доступа; хакерство штатного сотрудника;

- 16. 5.6.1 Поиск по открытым источникам

- 17. 5.6.2 Маскарад

- 18. 5.6.3 Превышение прав доступа

- 19. 5.6.4 Хакерство штатного сотрудника

- 20. 5.6.5 Внутренняя координация действий внешних сообщников

- 21. 5.7 ПРОВЕРКА НАДЕЖНОСТИ СИСТЕМЫ БЕЗОПАСНОСТИ

- 22. 5.8 ПЕЧАЛЬНО ЗНАМЕНИТЫЕ ДЕФЕКТЫ СИСТЕМЫ БЕЗОПАСНОСТИ

- 23. 5.8.1 Знаменитые дефекты системы безопасности UNIX

- 24. lpr core mkdir foo chown mknod

- 25. 5.8.2 Знаменитые дефекты системы безопасности TENEX

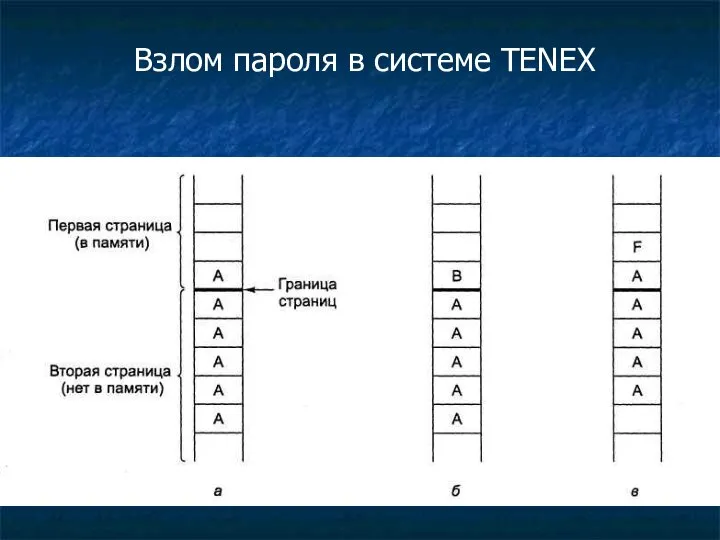

- 26. Взлом пароля в системе TENEX

- 27. 5.8.3 Знаменитые дефекты системы безопасности OS/360

- 28. 5.8.4 Дефекты системы безопасности Linux

- 29. 5.8.5 Дефекты системы безопасности Windows

- 30. 5.8.6 Самые безопасные ОС

- 32. Скачать презентацию

![int i; char c[1024]; i = 12000; c[i] = 0;](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/722169/slide-10.jpg)

Термины и технологии программирования

Термины и технологии программирования Технологии проектирования информационных систем. Классификация технологий проектирования ИС

Технологии проектирования информационных систем. Классификация технологий проектирования ИС Файлы и файловые структуры. Практическая работа «Работа с файловой структурой ОС». 8 А класс Автор: Гаджимурадова Жанна Магомедо

Файлы и файловые структуры. Практическая работа «Работа с файловой структурой ОС». 8 А класс Автор: Гаджимурадова Жанна Магомедо Разбор задания № 18 ЕГЭ по информатике

Разбор задания № 18 ЕГЭ по информатике Глобальные сети. Internet

Глобальные сети. Internet Общие сведения о Microsoft Access

Общие сведения о Microsoft Access Системы объектов. (Урок 4)

Системы объектов. (Урок 4) Графический редактор Pаint Учитель: Жигалина С.В. школа-лицей №35, г. Уральск

Графический редактор Pаint Учитель: Жигалина С.В. школа-лицей №35, г. Уральск Разработка web-представительства агентства недвижимости

Разработка web-представительства агентства недвижимости Современные системы противоаварийной автоматики

Современные системы противоаварийной автоматики Мастер-класс Основы сайтостроения

Мастер-класс Основы сайтостроения Систематизация информации

Систематизация информации  SCR Service Performance Test Reference/Guide

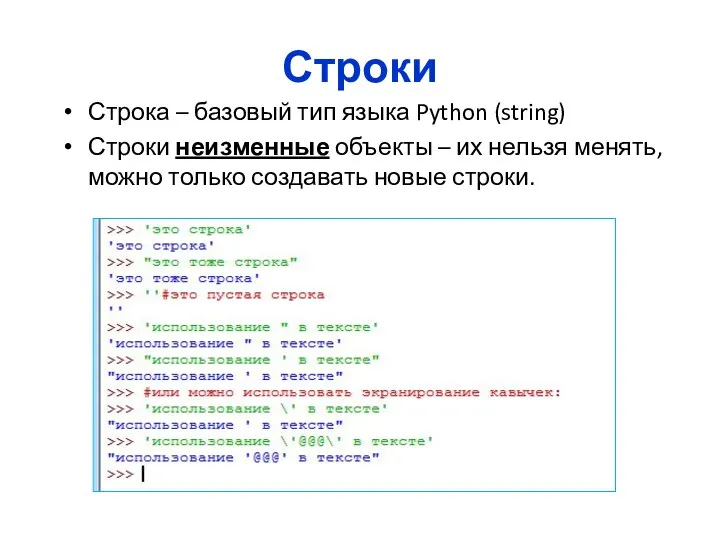

SCR Service Performance Test Reference/Guide Строки

Строки Информационная этика и право, информационная безопасность

Информационная этика и право, информационная безопасность Программа «Paint» Создала руководитель объединения «Мой друг – компьютер» Львова Н.В. 2006

Программа «Paint» Создала руководитель объединения «Мой друг – компьютер» Львова Н.В. 2006 Создание и продвижение сайта

Создание и продвижение сайта Количество пользователей В контакте

Количество пользователей В контакте Разработка cloud решения для сервиса дополнительной реальности

Разработка cloud решения для сервиса дополнительной реальности Организация циклов. Оператор цикла

Организация циклов. Оператор цикла Понятие переменной. Типы данных

Понятие переменной. Типы данных Цветовые модели и типы растровых изображений

Цветовые модели и типы растровых изображений Информационные модели реляционных баз данных

Информационные модели реляционных баз данных Информационный калейдоскоп. Игра по информатике

Информационный калейдоскоп. Игра по информатике Этапы создания блога

Этапы создания блога Понятие презентации и слайдов. Урок № 2

Понятие презентации и слайдов. Урок № 2 Чистописание 2 класс

Чистописание 2 класс  НМД. Оформление списка литературы

НМД. Оформление списка литературы