Содержание

- 2. МЕТА ПРОЕКТУ Підвищення стійкості систем прихованої передачі інформації, в тому числі в форматі JPG. Для досягнення

- 3. ОСНОВНІ ЗАВДАННЯ Провести огляд існуючих систем прихованої передачі інформації; Адаптувати математичну модель стеганосистеми як системи передачі

- 4. Об’єкт та предмет дослідження Об’єкт дослідження – процес обробки, захисту та прихованої передачі інформації в в

- 5. Методи дослідження Розробка математичної моделі процесу стеганографічних перетворень інформації з урахуванням дії завад в каналах зв’язку

- 6. У першому розділі дипломної роботи були отримані наступні результати: 1. Визначені основні сфери використання та характеристики

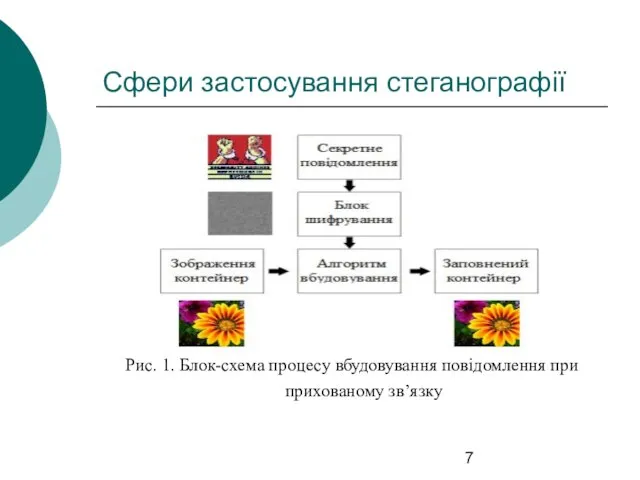

- 7. Сфери застосування стеганографії Рис. 1. Блок-схема процесу вбудовування повідомлення при прихованому зв’язку

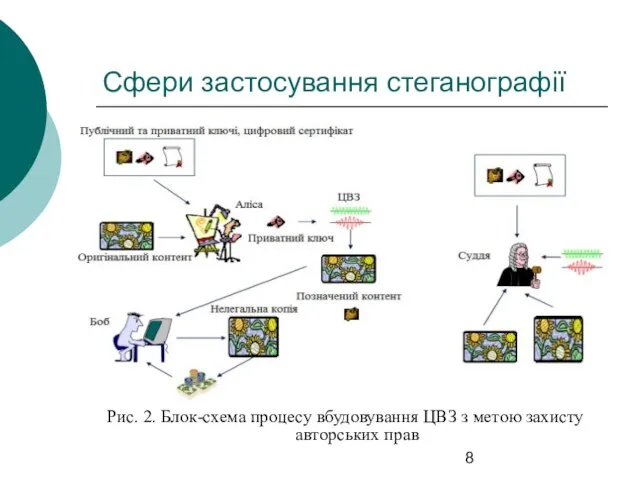

- 8. Сфери застосування стеганографії Рис. 2. Блок-схема процесу вбудовування ЦВЗ з метою захисту авторських прав

- 9. Сфери застосування стеганографії Рис. 3. Блок-схема процесу вбудовування ідентифікаційних номерів з метою відстеження порушника

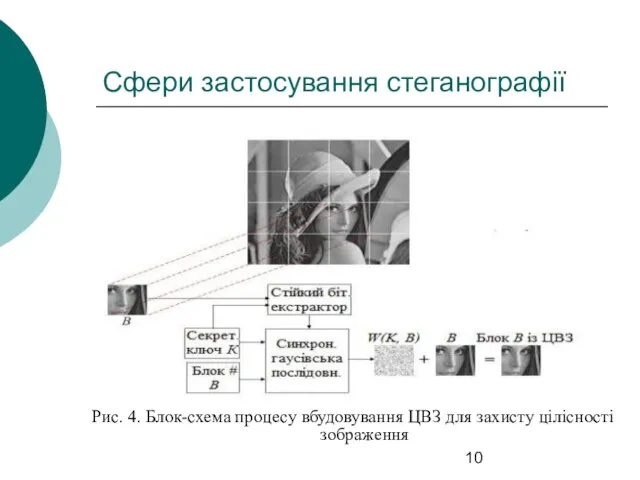

- 10. Сфери застосування стеганографії Рис. 4. Блок-схема процесу вбудовування ЦВЗ для захисту цілісності зображення

- 11. Сфери застосування стеганографії Рис. 5. Блок-схема процесу вбудовування ЦВЗ для управління копіюванням при записі DVD

- 12. Узагальнена структурна схема стеганосистеми як системи передачі інформації

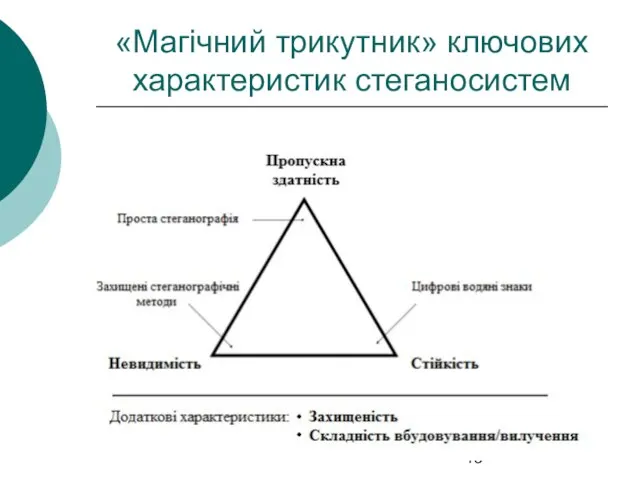

- 13. «Магічний трикутник» ключових характеристик стеганосистем

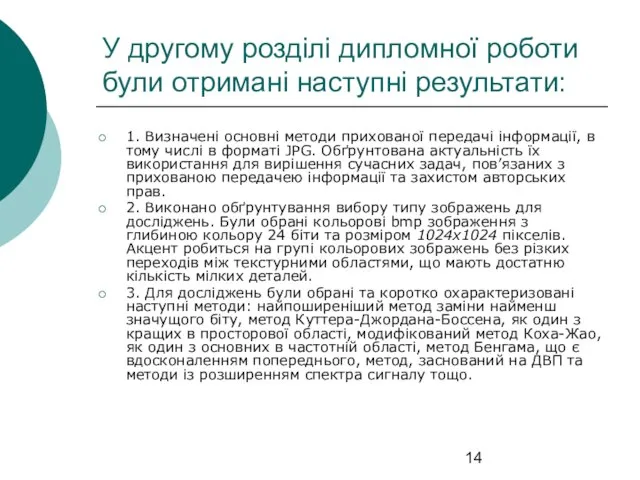

- 14. У другому розділі дипломної роботи були отримані наступні результати: 1. Визначені основні методи прихованої передачі інформації,

- 15. Приклад растрового (а) та векторного (б) зображень

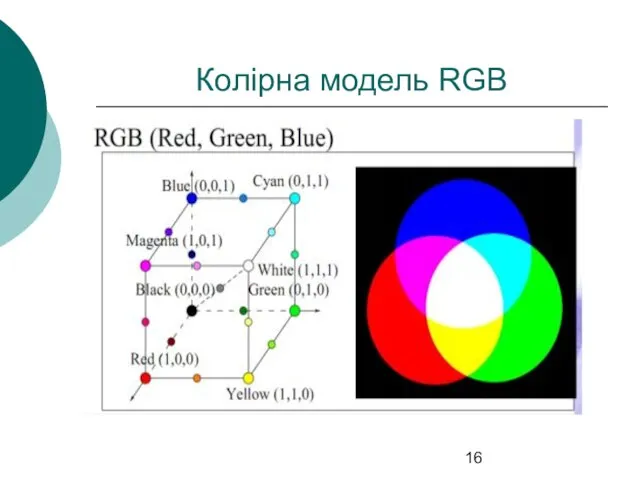

- 16. Колірна модель RGB

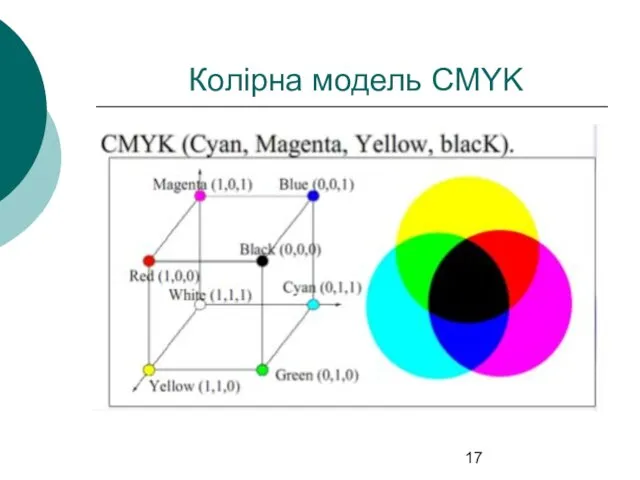

- 17. Колірна модель CMYK

- 18. Приклади зображень для досліджень

- 19. Приховування інформацї методом НЗБ та зміна кольору при заміні НЗБ

- 20. Принцип методів з розширенням спектру

- 21. Основні стандарти кодування зображень JPEG, розглянуті в третьому розділі JPEG XT, JPEG-LS, JPEG 2000, JPEG XR,

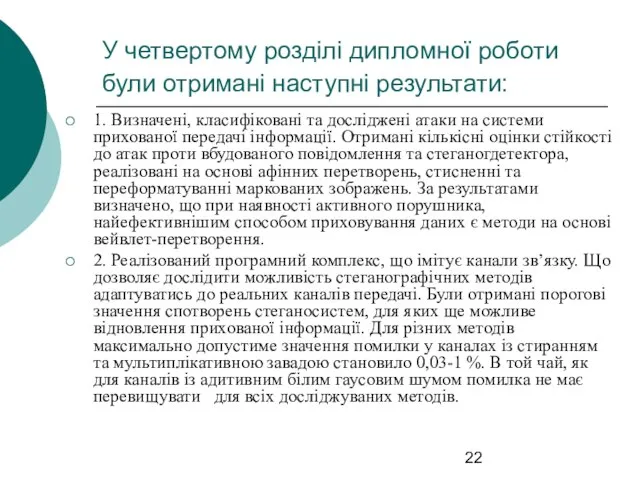

- 22. У четвертому розділі дипломної роботи були отримані наступні результати: 1. Визначені, класифіковані та досліджені атаки на

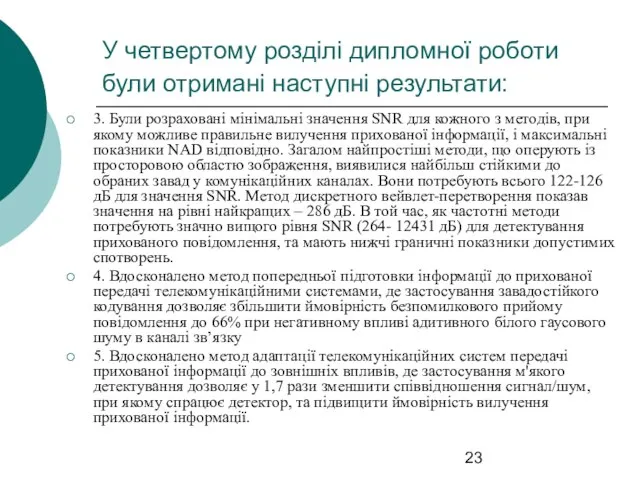

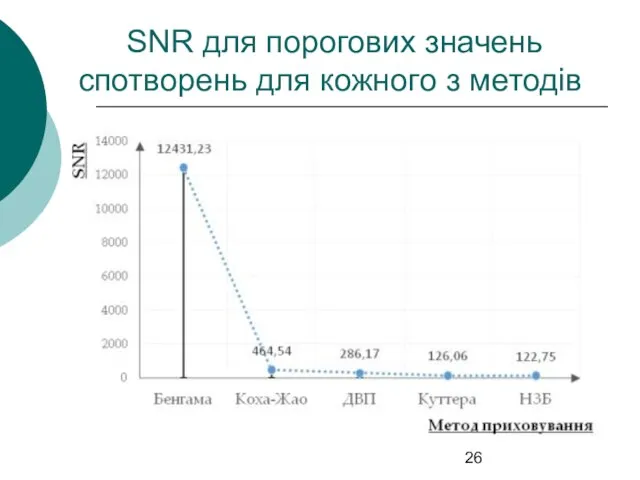

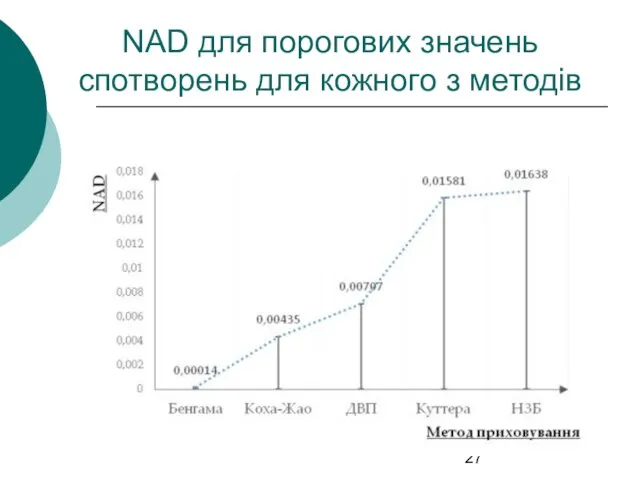

- 23. У четвертому розділі дипломної роботи були отримані наступні результати: 3. Були розраховані мінімальні значення SNR для

- 24. Реалізація атак на вбудоване повідомлення і стеганодетектор (а – оригінальне зображення, б – зміна контрастності, в

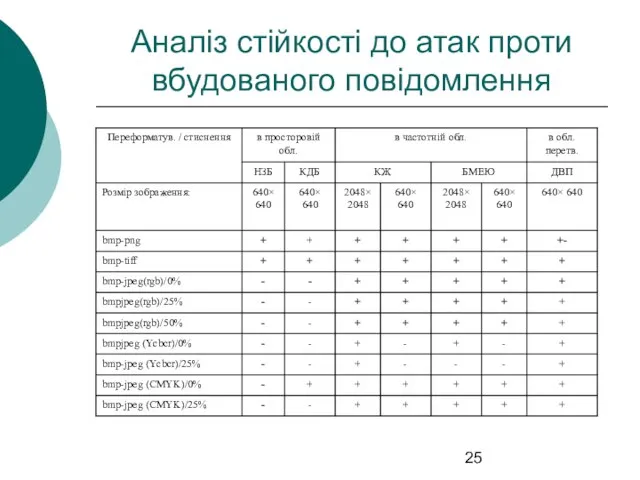

- 25. Аналіз стійкості до атак проти вбудованого повідомлення

- 26. SNR для порогових значень спотворень для кожного з методів

- 27. NAD для порогових значень спотворень для кожного з методів

- 29. Скачать презентацию

Структура HTML-документа

Структура HTML-документа Технологии, применяемые при построении сетей на основе коммутаторов

Технологии, применяемые при построении сетей на основе коммутаторов Средства поиска данных в интернете

Средства поиска данных в интернете Создание электронного документа. Методы агглютинации и гиперболизации

Создание электронного документа. Методы агглютинации и гиперболизации Деструктивное поведение

Деструктивное поведение Полезно ли. Топ полезных сайтов

Полезно ли. Топ полезных сайтов Обеспечение безопасности почтовых клиентов

Обеспечение безопасности почтовых клиентов  Pilkington Spectrum Идеальный расчет

Pilkington Spectrum Идеальный расчет Разработка менеджера паролей одного пользователя для различных устройств

Разработка менеджера паролей одного пользователя для различных устройств Массивы и указатели

Массивы и указатели JDBC, стандарты

JDBC, стандарты Веб-сайт Интернет магазин Дуб-Дубом

Веб-сайт Интернет магазин Дуб-Дубом Человек и информация

Человек и информация Компьютерные презентации. Разработка и создание презентации

Компьютерные презентации. Разработка и создание презентации Информационная грамотность

Информационная грамотность Архитектура Персонального компьютера

Архитектура Персонального компьютера  Технология создания программ. 1-2 лекция

Технология создания программ. 1-2 лекция Сборки, потоки и домены приложений. Лекция #5

Сборки, потоки и домены приложений. Лекция #5 Курс Microsoft Office

Курс Microsoft Office Программа Builder Assistant. Обучение для старейшин

Программа Builder Assistant. Обучение для старейшин Алгоритмы с повторениями

Алгоритмы с повторениями Производительность. Варианты увеличения производительности

Производительность. Варианты увеличения производительности Автоматизированный кадастровый офис

Автоматизированный кадастровый офис Виртуальный музей – образовательный модуль. Сохранение памяти обо всех выпускниках

Виртуальный музей – образовательный модуль. Сохранение памяти обо всех выпускниках Трехмерная графика в Matlab

Трехмерная графика в Matlab Глобальная компьютерная сеть интернет

Глобальная компьютерная сеть интернет Key Management. Cryptography applications

Key Management. Cryptography applications База данных магазина велозапчастей

База данных магазина велозапчастей