Содержание

- 2. Литература Хорев П.Б. Методы и средства защиты информации в компьютерных системах. Хорев П.Б. Программно-аппаратная защита информации.

- 3. Дополнительная литература Хорев П.Б. Криптографические интерфейсы и их использование. Б. Шнайер. Прикладная криптография Галатенко В.А. Стандарты

- 4. Содержание лекции Основные понятия защиты информации. Угрозы безопасности информации. Классификация методов и средств защиты информации

- 5. Основные понятия защиты информации Информация - сведения (сообщения, данные) независимо от формы их представления. В зависимости

- 6. Компьютерная (автоматизированная) система Организационно-техническая система, включающая в себя информационные ресурсы, программно-аппаратные средства, а также обслуживающий персонал

- 7. Виды информации Общедоступная. Ограниченного доступа: государственная тайна; конфиденциальная информация: служебная тайна (например, тайна суда и следствия);

- 8. Обладатель информации Физическое или юридическое лицо, Российская Федерация, ее субъект, муниципальное образование, которое: самостоятельно создало информацию

- 9. Защищаемая информация Информация, имеющая обладателя и подлежащая защите в соответствии с требованиями правовых документов или требованиями,

- 10. Защита информации Деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

- 11. Характеристики защищенности информации Конфиденциальность (известность содержания информации только имеющим соответствующие полномочия субъектам). Целостность (неизменность информации в

- 12. Утечка (копирование) информации Неконтролируемое распространение защищаемой информации. Разглашение. Несанкционированный доступ. Вследствие использования средств разведки.

- 13. Воздействие на информацию (модификация, подмена, уничтожение) Несанкционированное. Непреднамеренное.

- 14. Цель и объекты защиты Целью защиты информации - предотвращение ущерба обладателю или пользователю информации. Объект защиты

- 15. Информационная безопасность Совокупность информационных ресурсов и системы формирования, распространения и использования информации называют информационной средой общества.

- 16. Политика (концепция) информационной безопасности Набор документированных норм, правил и практических приемов, регулирующих управление, защиту и распределение

- 17. Угрозы безопасности Событие или действие, которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой

- 18. Атака на компьютерную систему Действие, предпринимаемое нарушителем, которое заключается в поиске и использовании той или иной

- 19. Цели угроз безопасности информации Нарушение конфиденциальности (перехват, утечка или копирование информации). Нарушение целостности (разрушение, модификация или

- 20. Естественные и искусственные угрозы Угрозы, не зависящие от деятельности человека (естественные угрозы физических воздействий на информацию

- 21. Случайные искусственные угрозы ошибки в проектировании КС; ошибки в разработке программных средств КС; случайные сбои в

- 22. Умышленные искуственные угрозы несанкционированные действия обслуживающего персонала КС; несанкционированный доступ к ресурсам КС со стороны пользователей

- 23. Примеры НСД к информации в КС модификация средств защиты (например, внедрение программных закладок); «ручной» или программный

- 24. Основные группы методов и средств защиты информации методы организационно-правовой защиты информации; средства инженерно-технической защиты информации; криптографические

- 25. Основные свойства методов организационной защиты Обеспечивают полное или частичное перекрытие значительной части каналов утечки информации. Объединяют

- 26. Методы организационной защиты информации ограничение физического доступа к объектам КС и реализация режимных мер; разграничение доступа

- 27. Методы организационной защиты информации резервное копирование наиболее важных с точки зрения утраты массивов документов; профилактика заражения

- 28. Инженерно-технические средства защиты информации Физические объекты, механические, электрические и электронные устройства, элементы конструкции зданий, средства пожаротушения

- 29. Назначение инженерно-технических средств защиты информации защита территории и помещений КС от проникновения нарушителей; защита аппаратных средств

- 30. Назначение инженерно-технических средств защиты информации организация доступа в помещения КС сотрудников; контроль над режимом работы персонала

- 31. Технические средства охраны Образуют первый рубеж защиты КС и включают в себя: средства контроля и управления

- 32. СКУД

- 33. Карты Proximity, программатор и считыватели для них

- 34. СКУД

- 35. Охранная сигнализация. Потолочный датчик движения.

- 36. Беспроводная IP-камера

- 37. Нелинейный локатор

- 38. Аппаратные средства защиты информации Электронные и электронно-механические устройства, включаемые в состав технических средств КС и выполняющие

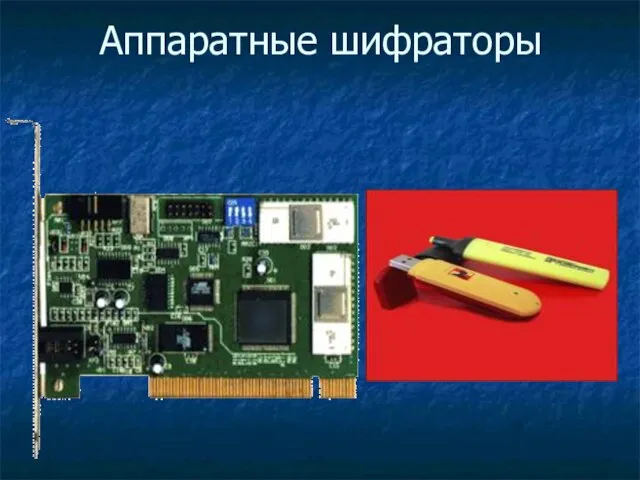

- 39. Аппаратные шифраторы

- 40. Элементы и считыватели TouchMemory

- 41. Смарт-карты и считыватели для них

- 42. Карты Proximity, программатор и считыватели для них

- 43. Смарт-карты и считыватели для них

- 44. Токены

- 45. Генераторы одноразовых паролей

- 46. Программные средства защиты информации Специальные программы, включаемые в состав программного обеспечения КС исключительно для выполнения защитных

- 47. Программные средства защиты информации программы идентификации и аутентификации пользователей КС; программы разграничения доступа пользователей к ресурсам

- 48. Программные средства защиты информации программы уничтожения остаточной информации; программы аудита (ведения регистрационных журналов) событий, связанных с

- 49. Идентификация и аутентификация Под идентификацией, применительно к обеспечению информационной безопасности КС, понимают однозначное распознавание уникального имени

- 50. Способы аутентификации пользователей в КС То, что мы знаем (пароль) То, что у нас есть (Proximity-card)

- 51. Парольная защита. Оценка сложности подбора паролей Сложность подбора пароля определяется мощностью множества символов, используемого при выборе

- 52. Оценка сложности подбора паролей Например, если множество символов пароля образуют строчные латинские буквы, а минимальная длина

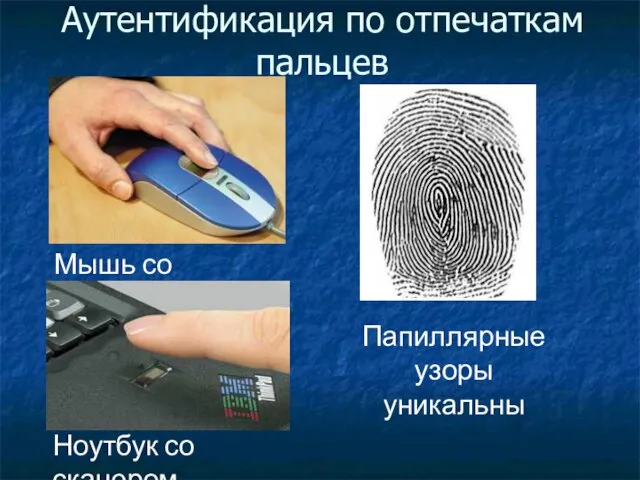

- 53. Аутентификация по отпечаткам пальцев Мышь со сканером Папиллярные узоры уникальны Ноутбук со сканером

- 54. Аутентификация по геометрической форме руки Камера и несколько подсвечивающих диодов

- 55. Система распознавания по радужной оболочке глаза

- 56. Портативный сканер сетчатки глаза Может поместиться, например, в мобильном телефоне.

- 57. 3D-сканер лица Работает в инфракрасном диапазоне.

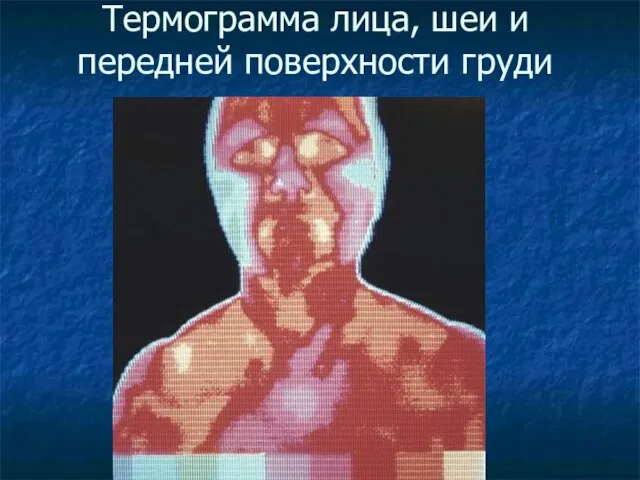

- 58. Термограмма лица, шеи и передней поверхности груди

- 59. Динамические биометрические характеристики Голос. Рукописная подпись. Темп работы с клавиатурой (клавиатурный «почерк»). Темп работы с мышью

- 60. Основные требования политики аудита Ассоциирование пользователя с событием аудита; обязательность аудита стандартного набора событий – идентификации

- 61. Межсетевые экраны Реализуют набор правил, которые определяют условия прохождения пакетов данных из одной части распределенной компьютерной

- 62. Сканеры уязвимости Основные функции: проверка используемых в системе средств идентификации и аутентификации, разграничения доступа, аудита и

- 63. Сканеры уязвимости Работают на основе сценариев проверки, хранящихся в специальных базах данных, и выдают результаты своей

- 64. Классификация сканеров уязвимости Уровня хоста (анализируют защищенность конкретного компьютера «изнутри»). Уровня сети (анализируют защищенность компьютерной системы

- 65. Системы обнаружения атак Уровня хоста (обнаружение признаков атак на основе анализа журналов безопасности операционной системы, журналов

- 66. Системы обнаружения атак Используют базы данных с зафиксированными сетевыми событиями и шаблонами известных атак. Работают в

- 67. Системы контроля содержания Предотвращаемые угрозы: Увеличение расходов на оплату личных Интернет-услуг сотрудников организации. Снижение производительности труда

- 68. Роль правового обеспечения Основой проведения организационных мероприятий является использование и подготовка законодательных и нормативных документов в

- 69. Уровни правового обеспечения информационной безопасности Первый уровень образуют международные договора, к которым присоединилась Российская Федерация, и

- 70. Первый уровень правового обеспечения информационной безопасности Гражданский кодекс РФ (в статье 139 устанавливается право на возмещение

- 71. Первый уровень правового обеспечения информационной безопасности Уголовный кодекс РФ (статья 272 устанавливает ответственность за неправомерный доступ

- 72. Первый уровень правового обеспечения информационной безопасности федеральный закон «Об информации, информационных технологиях и о защите информации»;

- 73. Уровни правового обеспечения информационной безопасности Второй уровень правового регулирования защиты информации составляют подзаконные акты, к которым

- 74. Второй уровень правового регулирования Концепция информационной безопасности Российской Федерации. Утверждена Указом Президента РФ №24 от 10

- 75. Уровни правового обеспечения информационной безопасности Третий уровень правового обеспечения информационной безопасности составляют государственные стандарты (ГОСТы) в

- 76. Третий уровень правового обеспечения Государственные стандарты РФ «Защита информации. Основные термины и определения», «Средства вычислительной техники.

- 77. Уровни правового обеспечения информационной безопасности Четвертый уровень правового обеспечения информационной безопасности образуют локальные нормативные акты, положения,

- 78. Четвертый уровень правового обеспечения Приказ об утверждении перечня сведений, составляющих коммерческую тайну предприятия (организации). Разделы в

- 79. Четвертый уровень правового обеспечения Соглашение о конфиденциальности, заключаемое с каждым сотрудником организации, и др.

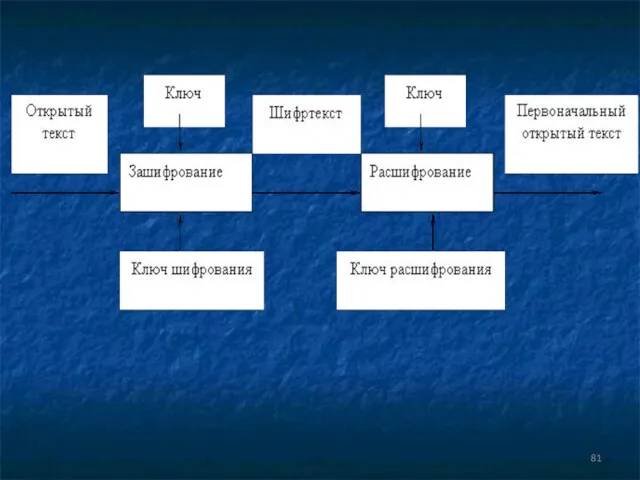

- 80. Криптографическое обеспечение ИБ Криптография – наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним), целостности данных

- 82. Современная криптография Симметричная криптография Криптография с открытым ключом (асимметричная криптография) Криптоанализ Цифровая подпись Управление ключами Протоколы

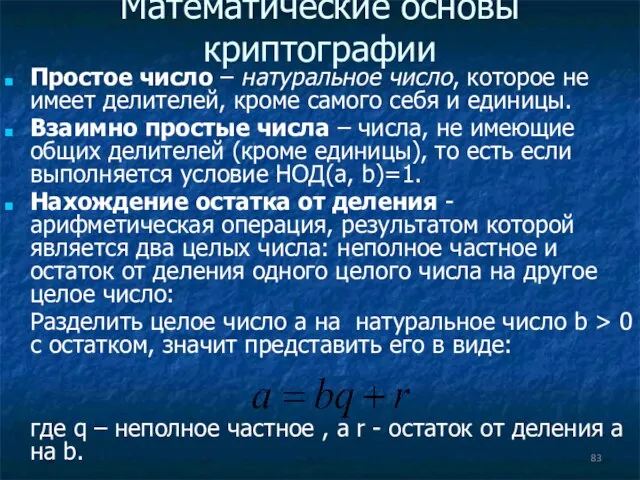

- 83. Математические основы криптографии Простое число – натуральное число, которое не имеет делителей, кроме самого себя и

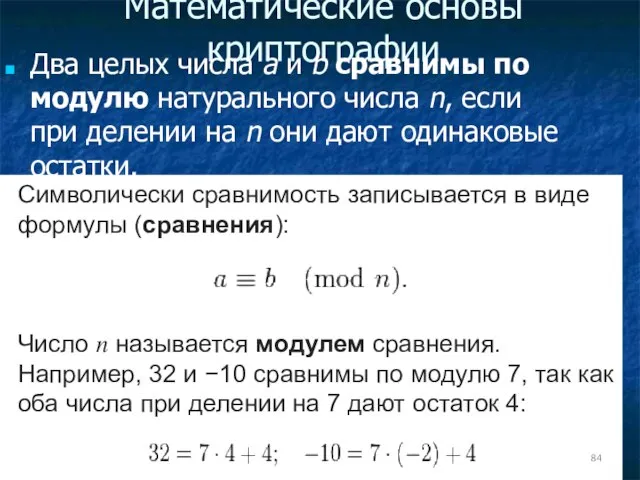

- 84. Математические основы криптографии Два целых числа a и b сравнимы по модулю натурального числа n, если

- 85. Симметричное шифрование Симметричные криптосистемы (также симметричное шифрование, симметричные шифры)— способ шифрования, в котором для шифрования и

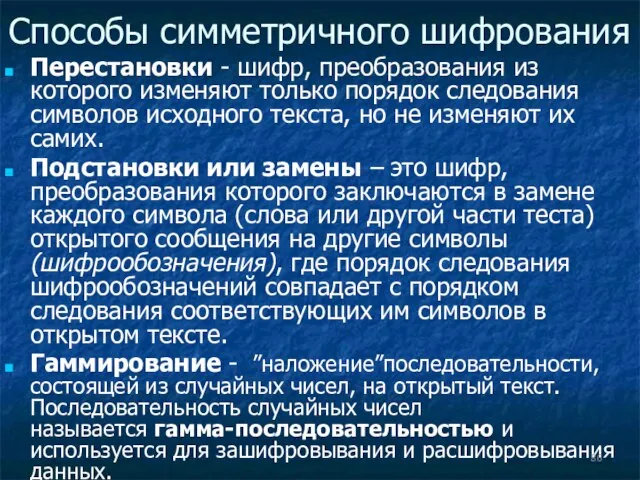

- 86. Способы симметричного шифрования Перестановки - шифр, преобразования из которого изменяют только порядок следования символов исходного текста,

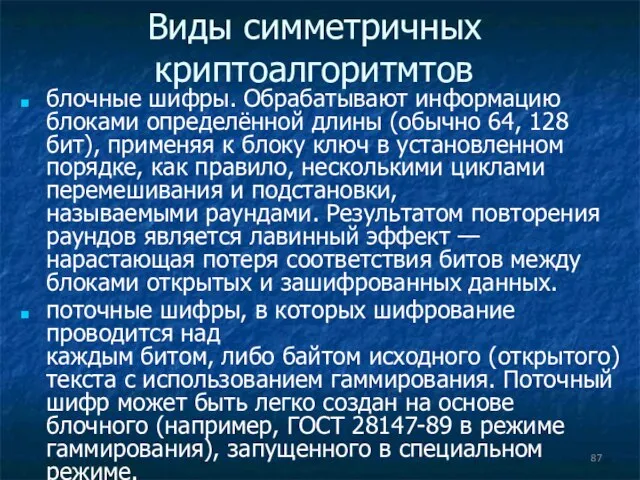

- 87. Виды симметричных криптоалгоритмтов блочные шифры. Обрабатывают информацию блоками определённой длины (обычно 64, 128 бит), применяя к

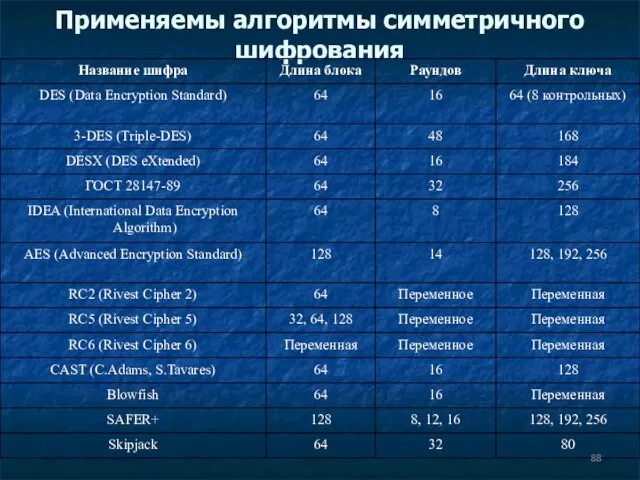

- 88. Применяемы алгоритмы симметричного шифрования

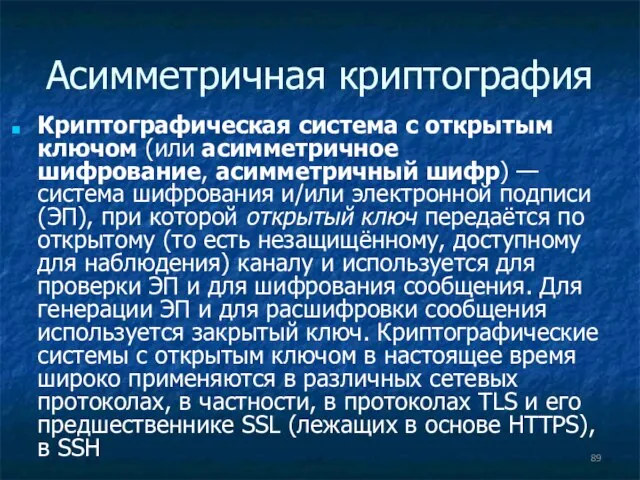

- 89. Асимметричная криптография Криптографическая система с открытым ключом (или асимметричное шифрование, асимметричный шифр) — система шифрования и/или

- 90. Принципы построения асимметричных криптосистем В основе асимметричных криптографических систем лежит понятие однонаправленной функции f, обладающей следующими

- 91. Современные асимметричные криптосистемы RSA (стойкость основана на вычислительной сложности задачи факторизации произвольного целого числа). *Задача факторизации

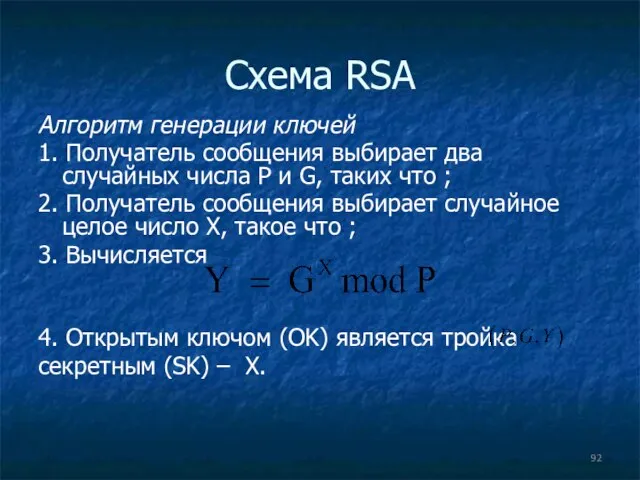

- 92. Схема RSA Алгоритм генерации ключей 1. Получатель сообщения выбирает два случайных числа Р и G, таких

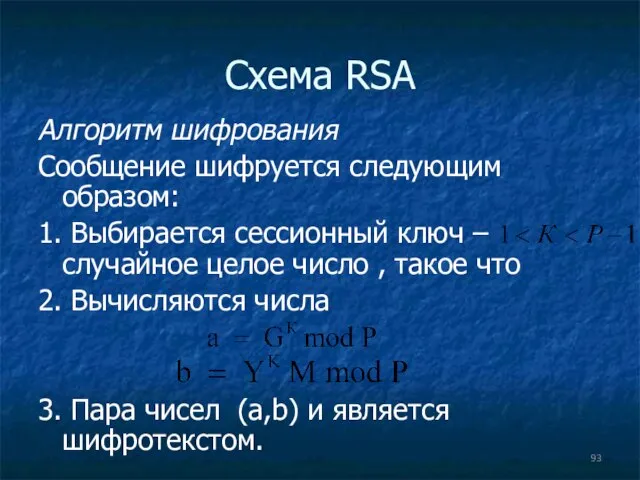

- 93. Схема RSA Алгоритм шифрования Сообщение шифруется следующим образом: 1. Выбирается сессионный ключ – случайное целое число

- 94. Электронная цифровая подпись

- 95. Угрозы безопасности электронных документов подготовка документа от имени другого субъекта; отказ автора документа от факта его

- 96. Электронная цифровая подпись Представляет собой относительно небольшой по объему блок данных, передаваемый (хранящийся) вместе (реже –

- 97. Хеширование Процесс преобразования исходного текста M произвольной длины в хеш-значение (хеш-код, дайджест, образ или просто хеш)

- 98. Системы ЭЦП RSA (на основе асимметричной криптосистемы RSA); DSS (Digital Signature Standard, стандарт США на основе

- 99. Управление ключами Управление ключами состоит из процедур, обеспечивающих: включение пользователей в систему; выработку, распределение и введение

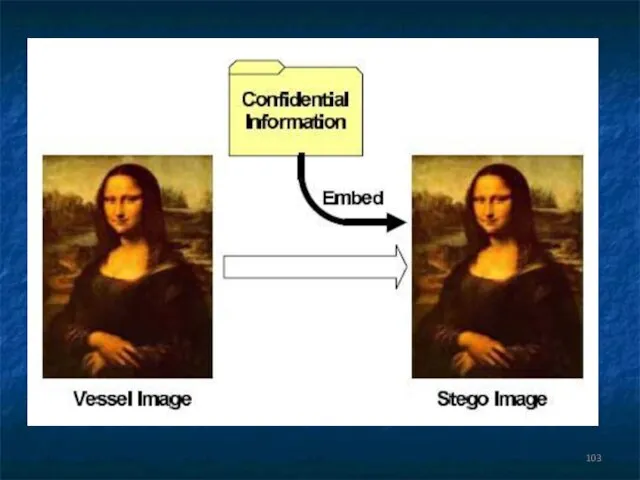

- 100. Стеганография Стеганография — это наука о скрытой передаче информации путём сохранения в тайне самого факта передачи.

- 101. Цифровые водяные знаки Из рамок цифровой стеганографии вышло наиболее востребованное легальное направление — встраивание цифровых водяных

- 102. Основные понятия стеганографии Применительно к стеганографии различают сообщение (объект, существование и содержание которого должно быть скрыто)

- 104. Вредоносные программы К вредоносным программам (иначе называемым разрушающими программными воздействиями, malware) относятся компьютерные вирусы и программные

- 105. Компьютерный вирус Автономно функционирующая программа, обладающая одновременно тремя свойствами: способностью к включению своего кода в тела

- 106. Классификация компьютерных вирусов По способу распространения в компьютерной системе: файловые вирусы, заражающие файлы одного или нескольких

- 107. Программные закладки «логические бомбы» − уничтожение или внесение изменений в функционирование программного обеспечение компьютерной системы, уничтожение

- 108. Программные закладки компьютерные «черви» − распространение в распределенных компьютерных системах с целью реализации той или иной

- 109. Программные закладки перехватчики паролей пользователей компьютерной системы − имитация приглашения к их вводу или перехват всего

- 110. Программные закладки «ботнеты», предназначенные для рассылки спама, распределенных атак с вызовом отказа в обслуживании (DDoS-атак), внедрения

- 111. Основные каналы распространения вредоносных программ электронная почта, сообщения которой могут быть заражены или содержать зараженные присоединенные

- 112. Основные каналы распространения вредоносных программ размещенные на общедоступных узлах сети Интернет информационные ресурсы, содержащие ссылки на

- 113. Основные каналы распространения вредоносных программ обмен зараженными файлами на съемных носителях между пользователями компьютерной системы; использование

- 114. Методы обнаружения компьютерных вирусов Просмотр (сканирование) проверяемых объектов (системных областей дисковой и оперативной памяти, а также

- 116. Скачать презентацию

Динамическая память

Динамическая память Алфавитный подход к определению количества информации

Алфавитный подход к определению количества информации Задачи и структура государственной системы инженерно-технической защиты информации. Лекция 35

Задачи и структура государственной системы инженерно-технической защиты информации. Лекция 35 Повторение условного оператора

Повторение условного оператора Логические основы цифровых устройств

Логические основы цифровых устройств Информация. Хранение, обработка и измерение информации. (Лекция 1)

Информация. Хранение, обработка и измерение информации. (Лекция 1) Урок 31 Логика в языке Pascal

Урок 31 Логика в языке Pascal Стандарт DVB – T (digital video broadcasting – terrestrial) для цифрового эфирного ТВ

Стандарт DVB – T (digital video broadcasting – terrestrial) для цифрового эфирного ТВ Презентация "«Информация (2)»" - скачать презентации по Информатике

Презентация "«Информация (2)»" - скачать презентации по Информатике Программы Microsoft Office

Программы Microsoft Office Ручной молекулярный сканер SCiO

Ручной молекулярный сканер SCiO Презентация на тему Компьютерные сети классификация

Презентация на тему Компьютерные сети классификация  Специалист в автоматизации

Специалист в автоматизации Анализ причин отказов. Дерево отказов

Анализ причин отказов. Дерево отказов ТАБЛИЦЫ База данных может включать множество таблиц, в которых хранятся данные по различным темам. Каждая таблица может состоять

ТАБЛИЦЫ База данных может включать множество таблиц, в которых хранятся данные по различным темам. Каждая таблица может состоять  Әлеуметтік желілердің қазіргі жастардың дүниетанымына тигізетін әсер

Әлеуметтік желілердің қазіргі жастардың дүниетанымына тигізетін әсер Презентация "ИНТЕРНЕТ - ЗА И ПРОТИВ" - скачать презентации по Информатике

Презентация "ИНТЕРНЕТ - ЗА И ПРОТИВ" - скачать презентации по Информатике Презентация "АРХИВАЦИЯ ДАННЫХ" - скачать презентации по Информатике

Презентация "АРХИВАЦИЯ ДАННЫХ" - скачать презентации по Информатике Источники информации. Работа с информационными источниками

Источники информации. Работа с информационными источниками Бит. Финанс: Управленческий учет

Бит. Финанс: Управленческий учет Обработка текстов размеченной коллекции МФ РЯ средствами WordTabulator

Обработка текстов размеченной коллекции МФ РЯ средствами WordTabulator Составила: учитель информатики СШ№7, г.Аксу, Павлодарской обл. Негманова К.К.

Составила: учитель информатики СШ№7, г.Аксу, Павлодарской обл. Негманова К.К.  Презентация "Условная функция в табличном процессоре MS Excel" - скачать презентации по Информатике

Презентация "Условная функция в табличном процессоре MS Excel" - скачать презентации по Информатике Информационные системы

Информационные системы Модели

Модели ER моделирование

ER моделирование Создание пользователей и групп 8.1

Создание пользователей и групп 8.1 Винчестер или НЖМД

Винчестер или НЖМД