Содержание

- 2. * Кафедра №31 Информационных систем и технологий Профессор кафедры №31, заслуженный работник высшей школы РФ, к.т.н.,

- 3. Тема: Информационная безопасность в МЧС России * Цель занятия: Дать понятие об информационной безопасности в МЧС

- 4. Рассматриваемые вопросы: 1.Основные понятия защиты информации. 2. Угрозы безопасности информации 3. Структура Государственной системы защиты информации.

- 5. Литература: * 1.Доктрина информационной безопасности Российской Федерации 2.Федеральный закон №149 “Об информации, информационные технологии и о

- 6. ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ В РОССИЙСКОЙ ФЕДЕРАЦИИ * Государственная система защиты информации - совокупность органов защиты

- 7. ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ В РОССИЙСКОЙ ФЕДЕРАЦИИ * 1.Проведение единой технической политики, организация и координация работ

- 8. * МЕСТО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ОБЩЕЙ СИСТЕМЕ НАЦИОНАЛЬНОЙ БЕЗОПАСНОСТИ РОССИИ

- 9. Структура и основные функции Российской государственной системы защиты информации

- 10. * Структура государственной системы информационной безопасности Спецподразделения «К» Спецподразделения «К» МВД РФ

- 11. * Структура органов управления МЧС России по вопросам технической защиты информации Управление защиты информации и обеспечения

- 12. Структура органов управления Московской области по вопросам технической защиты информации * Вице-губернатор МО Губернатор МО Управление

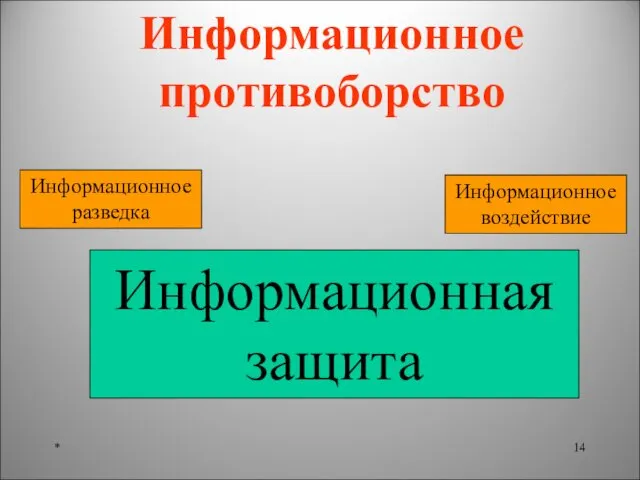

- 13. Понятия и содержание информационного противоборства

- 14. * Информационное противоборство Информационное воздействие Информационная защита Информационное разведка

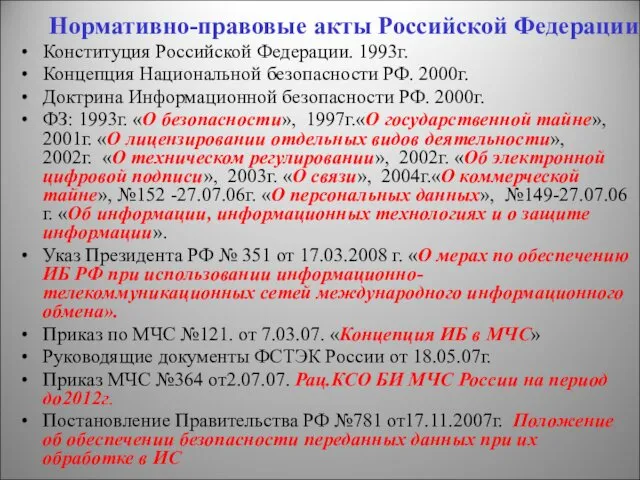

- 15. Нормативно-правовые акты Российской Федерации Конституция Российской Федерации. 1993г. Концепция Национальной безопасности РФ. 2000г. Доктрина Информационной безопасности

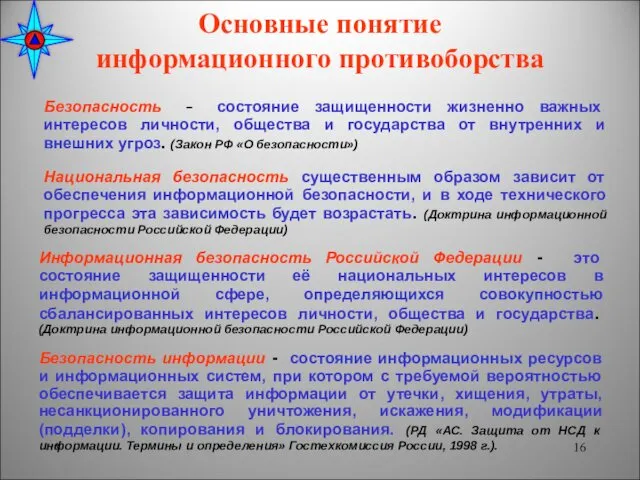

- 16. * Основные понятие информационного противоборства Безопасность - состояние защищенности жизненно важных интересов личности, общества и государства

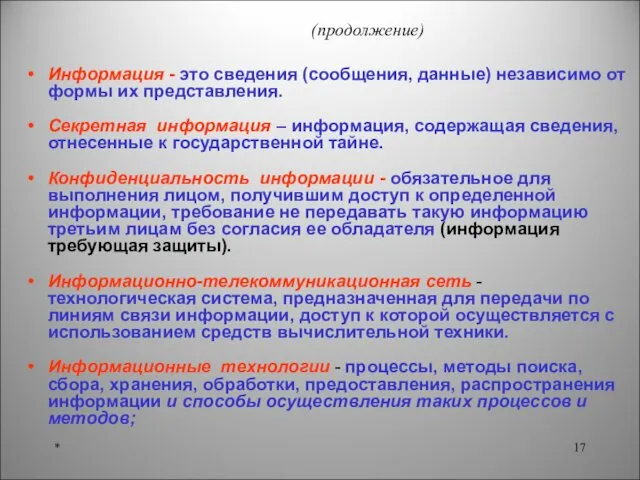

- 17. (продолжение) Информация - это сведения (сообщения, данные) независимо от формы их представления. Секретная информация – информация,

- 18. * Разделение информации по важности и конфиденциальности

- 19. * Информационные ресурсы по категориям доступа (ФЗ «Об информации, информатизации и защите информации») Открытая информация Информация

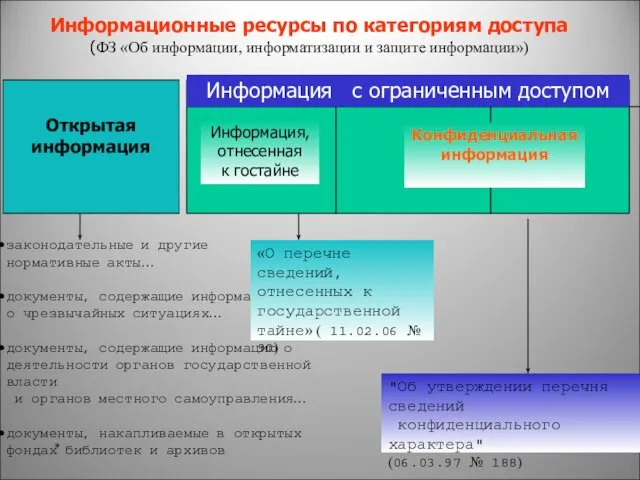

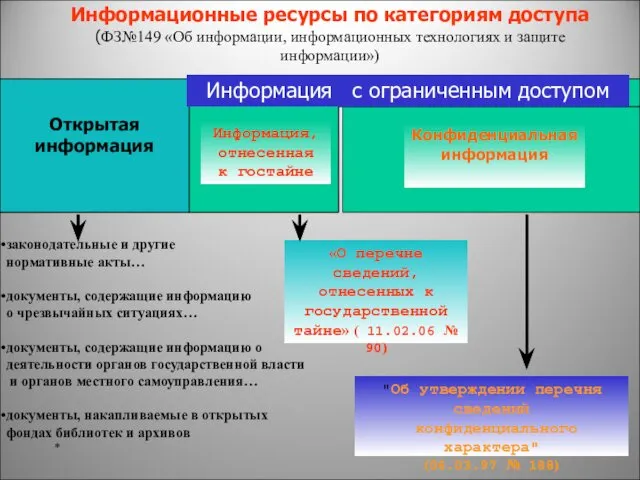

- 20. * Информация, отнесенная к государственной тайне Указ Президента РФ от 11.02.06 № 90 «О перечне сведений,

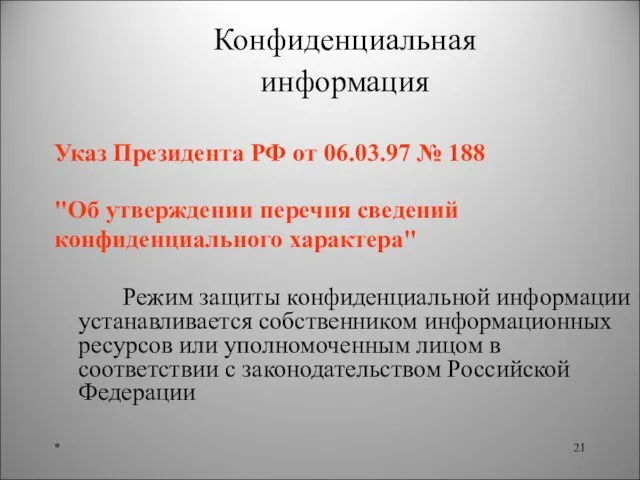

- 21. * Конфиденциальная информация Указ Президента РФ от 06.03.97 № 188 "Об утверждении перечня сведений конфиденциального характера"

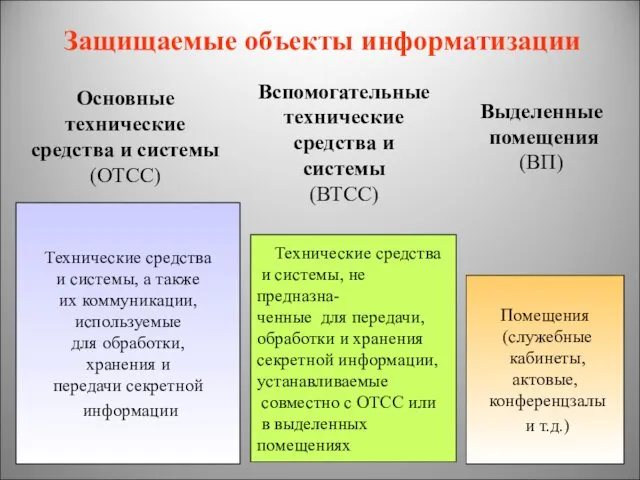

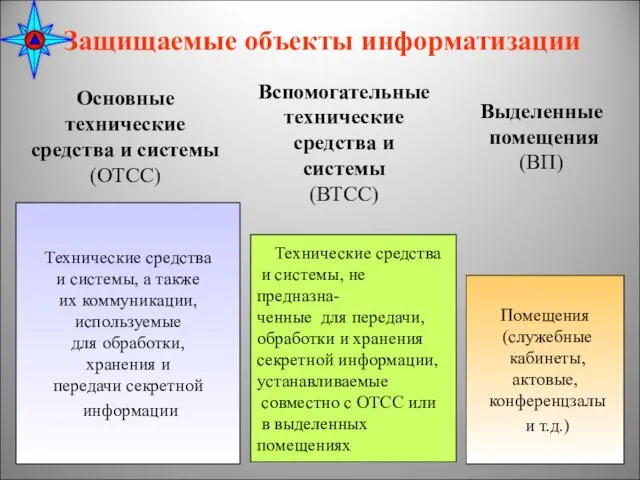

- 22. * Защищаемые объекты информатизации Основные технические средства и системы (ОТСС) Вспомогательные технические средства и системы (ВТСС)

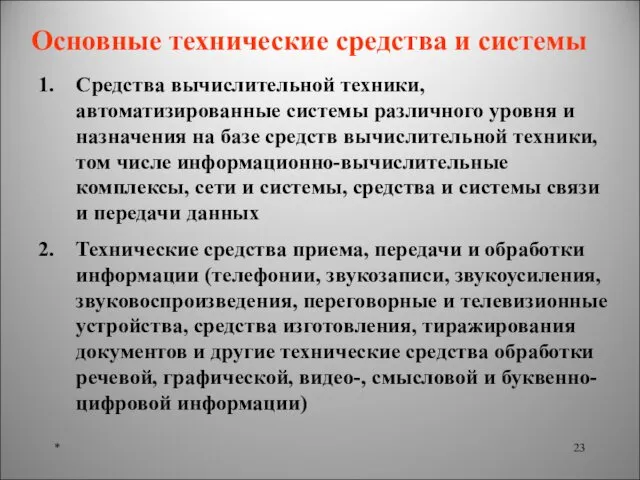

- 23. * Основные технические средства и системы Средства вычислительной техники, автоматизированные системы различного уровня и назначения на

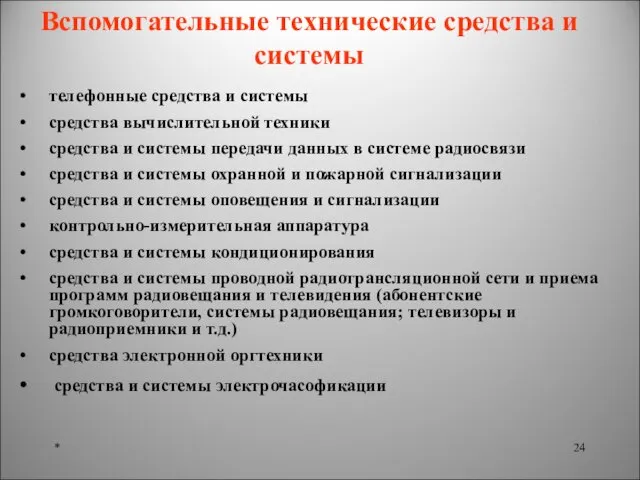

- 24. * Вспомогательные технические средства и системы телефонные средства и системы средства вычислительной техники средства и системы

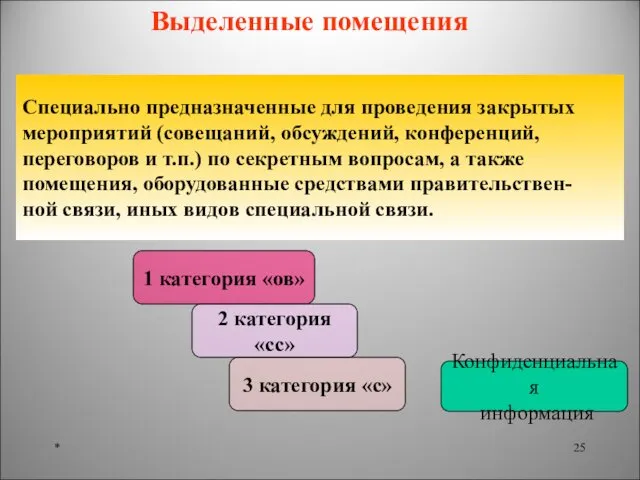

- 25. * Выделенные помещения Специально предназначенные для проведения закрытых мероприятий (совещаний, обсуждений, конференций, переговоров и т.п.) по

- 26. * Информационные ресурсы по категориям доступа (ФЗ№149 «Об информации, информационных технологиях и защите информации») Открытая информация

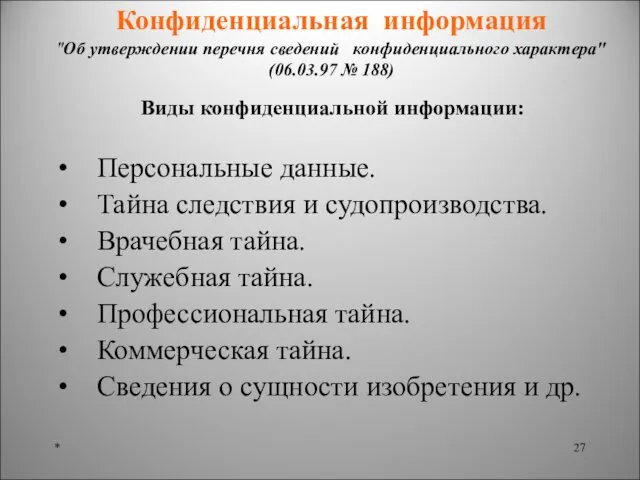

- 27. Конфиденциальная информация "Об утверждении перечня сведений конфиденциального характера" (06.03.97 № 188) Виды конфиденциальной информации: Персональные данные.

- 28. * Общая классификация методов обеспечения информационной безопасности

- 29. * Защищаемые объекты информатизации Основные технические средства и системы (ОТСС) Вспомогательные технические средства и системы (ВТСС)

- 30. Международная организация стандартизации (МОС) *

- 31. Международная организация стандартизации (МОС) определяет следующие службы безопасности: 1. Аутентификации. 2. Обеспечение целостности. 3.Засекречивание данных. 4.Контроль

- 32. Основные механизмы безопасности МОС: - шифрование; - контроль доступа; - цифровая подпись. * Дополнительные механизмы безопасности

- 33. *

- 34. Угрозы безопасности технической информации

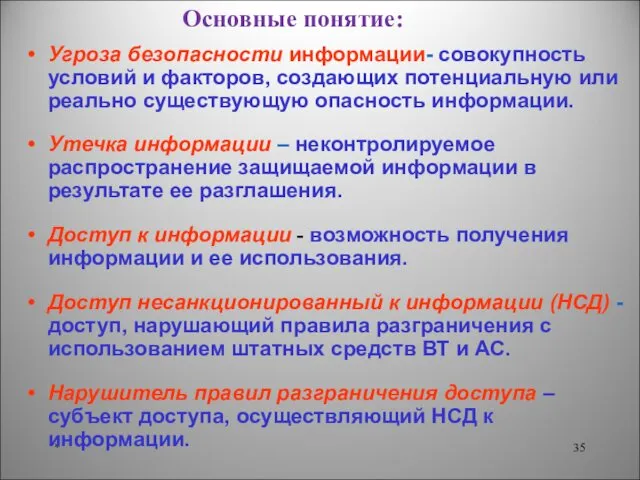

- 35. * Угроза безопасности информации- совокупность условий и факторов, создающих потенциальную или реально существующую опасность информации. Утечка

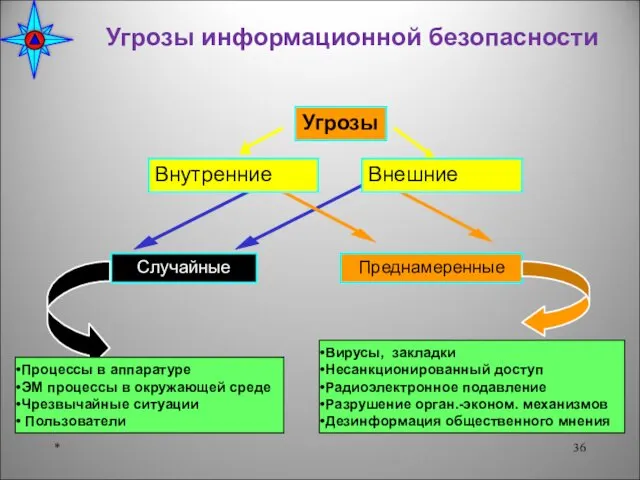

- 36. * Угрозы Случайные Преднамеренные Процессы в аппаратуре ЭМ процессы в окружающей среде Чрезвычайные ситуации Пользователи Вирусы,

- 37. * Информация Угрозы Уничтожение Искажение НСД (копирование) Последствие угроз информации

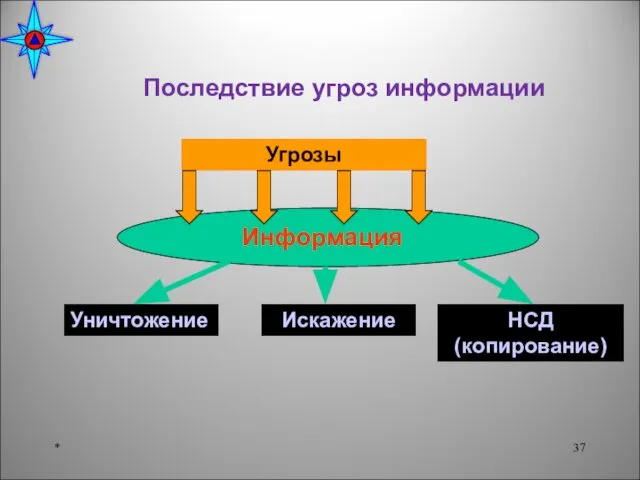

- 38. * УГРОЗЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

- 39. * Примерная структура возможных источников угроз конфиденциальной информации

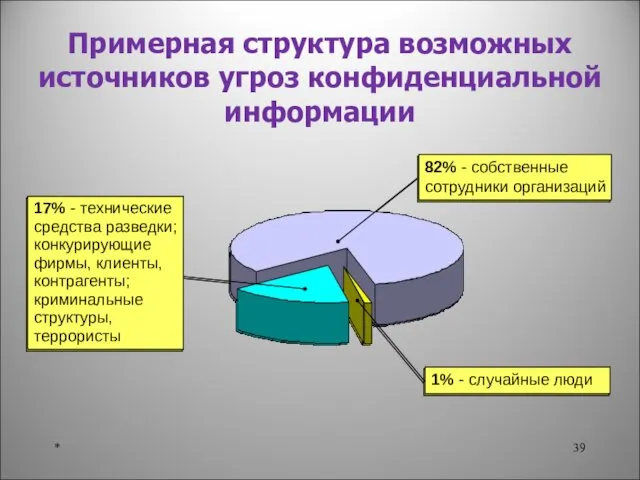

- 40. * Структура основных причин утраты и модификации информации По данным исследовательского центра DataPro Research (США) 15%

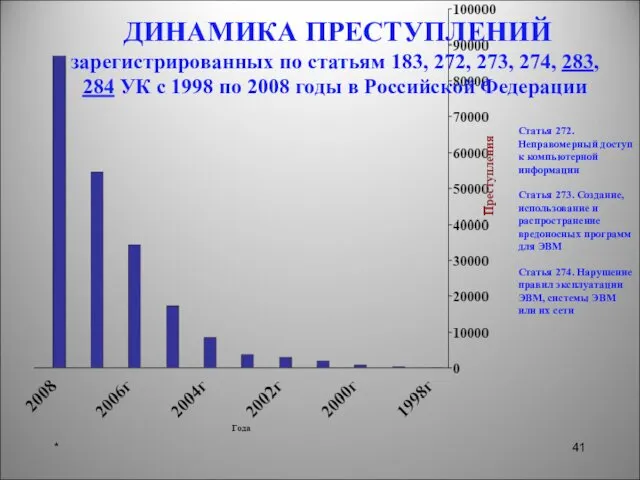

- 41. * ДИНАМИКА ПРЕСТУПЛЕНИЙ зарегистрированных по статьям 183, 272, 273, 274, 283, 284 УК с 1998 по

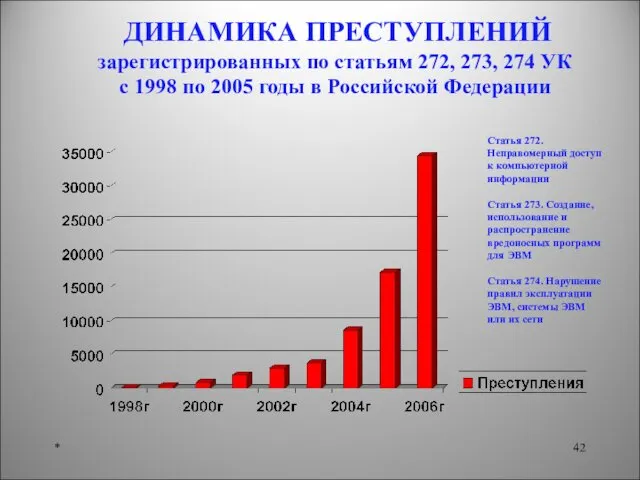

- 42. * ДИНАМИКА ПРЕСТУПЛЕНИЙ зарегистрированных по статьям 272, 273, 274 УК с 1998 по 2005 годы в

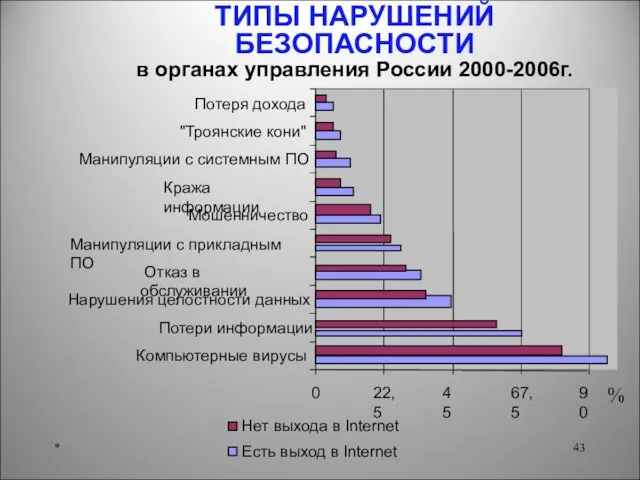

- 43. * ТИПЫ НАРУШЕНИЙ БЕЗОПАСНОСТИ в органах управления России 2000-2006г.

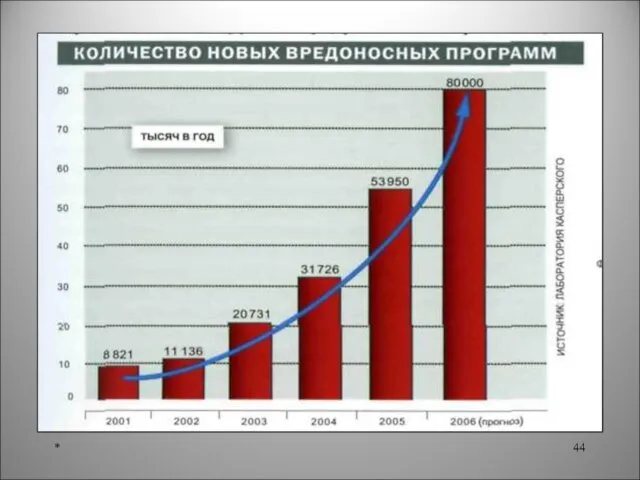

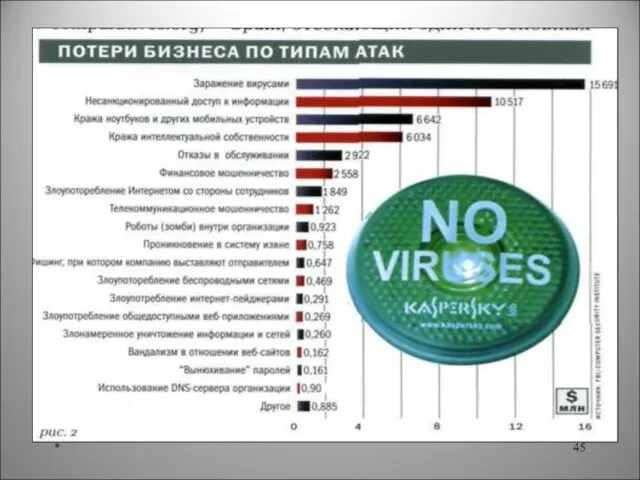

- 44. *

- 45. *

- 46. * Случайные угрозы

- 47. * Преднамеренные угрозы

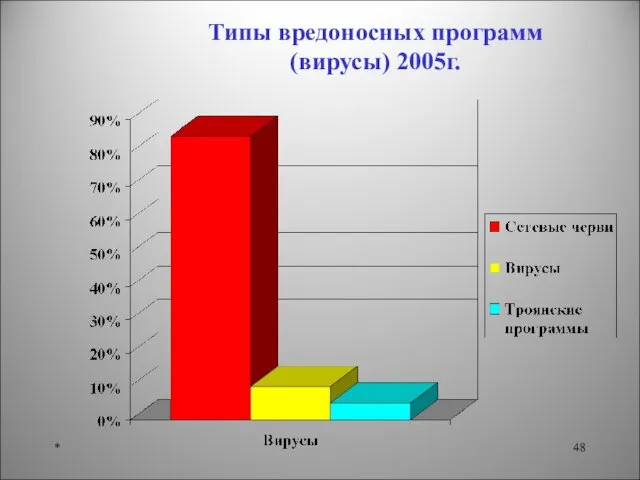

- 48. * Типы вредоносных программ (вирусы) 2005г.

- 49. * Информация Угрозы Уничтожение Искажение НСД (копирование) Последствие угроз информации

- 50. Каналы утечки информации * Утечка ПЭМИН Источник информации Устройство обработки и хранения информации Паразитная генерация Побочные

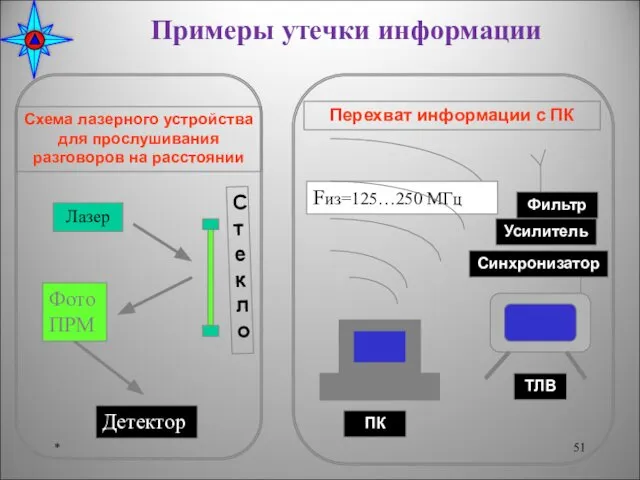

- 51. Примеры утечки информации *

- 52. * Каналы утечки информации

- 53. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ *

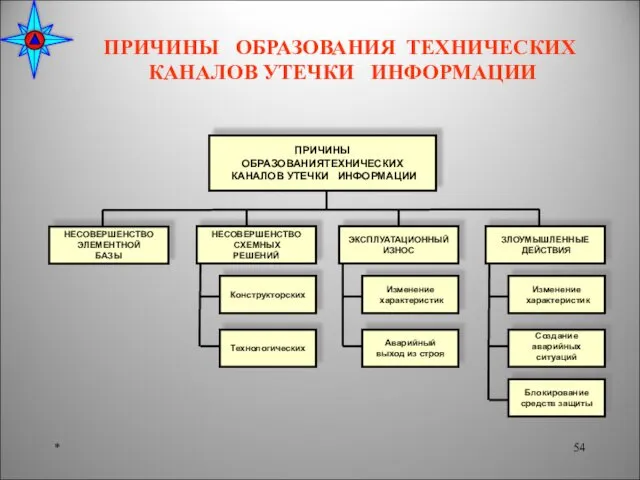

- 54. ПРИЧИНЫ ОБРАЗОВАНИЯ ТЕХНИЧЕСКИХ КАНАЛОВ УТЕЧКИ ИНФОРМАЦИИ *

- 55. Вирусы классифицируются: - по среде обитания; - по способу заражения; - по степени опасности деструктированных воздействий;

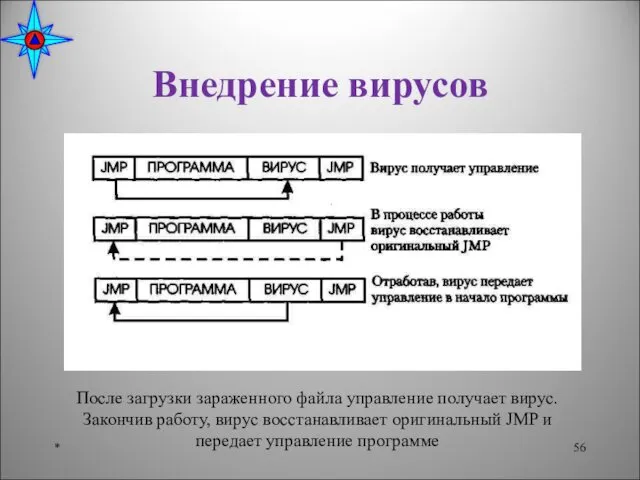

- 56. Внедрение вирусов * После загрузки зараженного файла управление получает вирус. Закончив работу, вирус восстанавливает оригинальный JMP

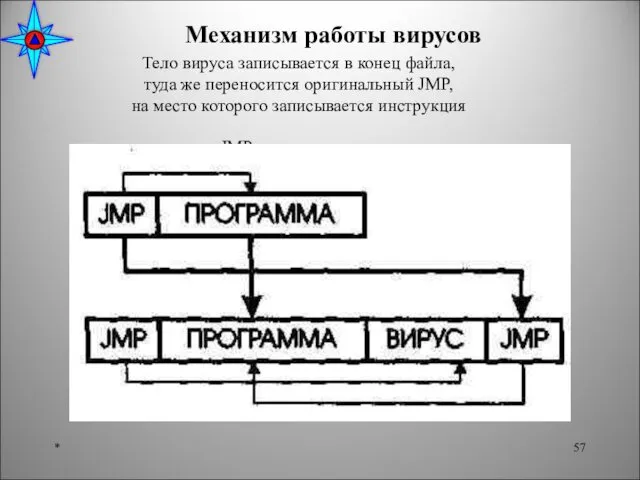

- 57. Тело вируса записывается в конец файла, туда же переносится оригинальный JMP, на место которого записывается инструкция

- 58. По среде обитания вирусы делятся на: Загрузочные вирусы. Файловые вирусы. Сетевые вирусы. Комбинированные вирусы. Макровирусы. Шпионские

- 59. По способу заражения компьютерные вирусы делятся: резидентные; нерезидентные. По особенностям алгоритма функционирования: вирусы, не изменяющие среду

- 60. По способу активизации: резидентные; нерезидентные. По способу проявления: влияющие на работу ЭВМ; искажающие программные файлы; искажающие

- 61. По способу заражения : внедряются в конец файла; внедряются в начало файла; внедряются в середину файла;

- 62. Классификация компьютерных инфекций: компьютерные вирусы; компьютерные черви; программные закладки; программная блокировка компьютерных систем; смешанные средства скрытого

- 63. Способы внедрения потенциально опасных программ: в несение программных дефектов диверсионного типа; несанкционированный доступ к ресурсам системы;

- 64. Содержание информационной безопасности

- 65. Содержание информации безопасности *

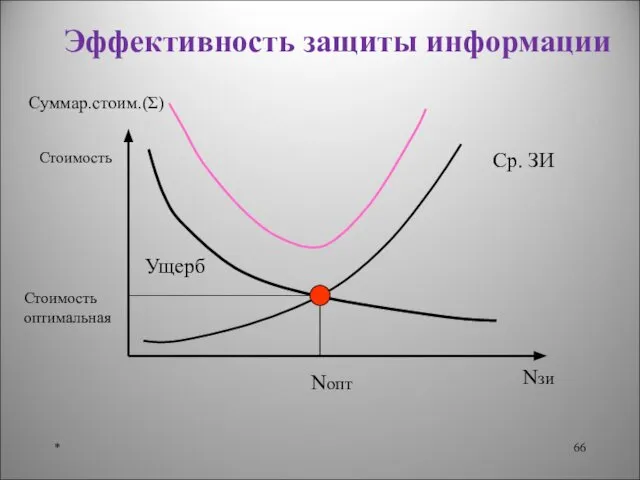

- 66. * Эффективность защиты информации Nзи

- 67. Защита конфиденциальной информации

- 68. Конфиденциальная информация, подлежащая технической защите распределяется на: * информацию, обрабатываемую техническими средствами (СВТ, АС); речевую, акустическую

- 69. ФУНКЦИИ СИСТЕМЫ ЗАЩИТЫ: 1. Защита системы от посторонних лиц. 2. Защита системы от пользователя. 3. Защита

- 70. * Место информационной безопасности в общей системе безопасности предприятия Безопасность предприятия (организации) Физическая безопасность Пожарная безопасность

- 71. * Защита информации (ЗИ) - деятельность направленная на предотвращения утечки информации и НСД к информации. Информационная

- 72. Идентификатор доступа - уникальный признак субъекта или объекта. Верификация - процесс сравнения двух уровней спецификаций средств

- 73. Защита информации в телекоммуникационных сетях: * 1. Защита от НСД. 2.Разграничение потоков информации между сегментами сети.

- 74. Цели защиты: 1. Исключить случайную или преднамеренную выдачу информации посторонним лицам. 2. Разграничить полномочия доступа всех

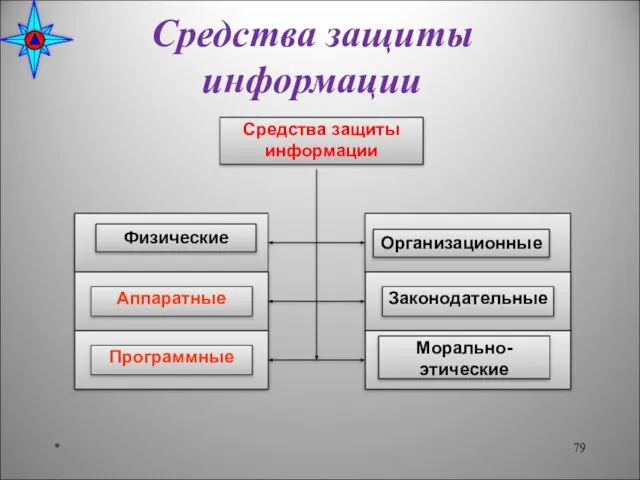

- 75. Средства и способы защиты информации

- 76. Модель поведения потенциального нарушителя *

- 77. АЛГОРИТМ ПОДГОТОВКИ И РЕАЛИЗАЦИИ АТАКИ НАРУШИТЕЛЕМ * НСД Планирование атак на СЗИ Анализ системы с целью

- 78. Защита информации в ПЭВМ от НСД *

- 79. Средства защиты информации *

- 80. Способы защиты информации *

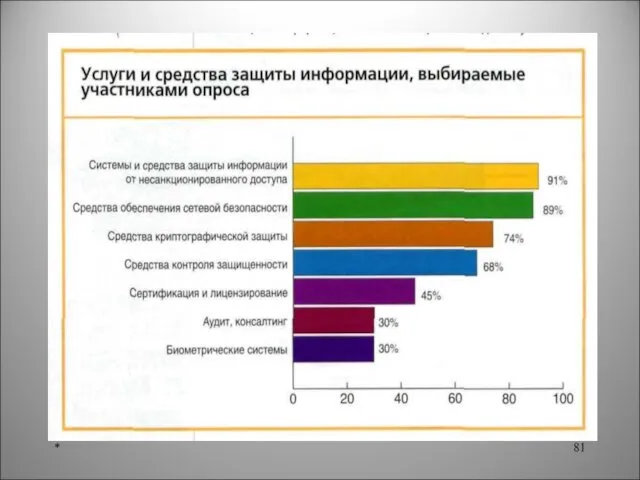

- 81. *

- 82. Краткий перечень технологий защиты информации Межсетевые экраны Средства построения VPN Антивирусы Обнаружение атак Контроль содержимого Средства

- 83. * Структура информационной системы на основе ТКС

- 84. * Комплексная система защиты информационной системы на основе ТКС 2003

- 85. Регламентирующие правила доступа * Матрица доступа

- 86. *

- 87. Борьба с компьютерными вирусами

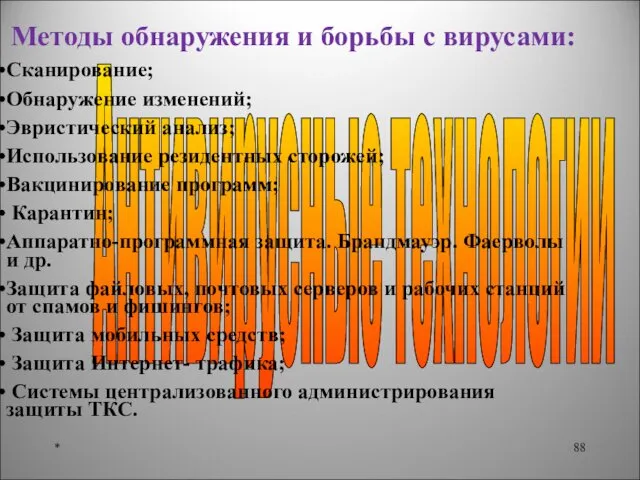

- 88. * Антивирусные технологии Методы обнаружения и борьбы с вирусами: Сканирование; Обнаружение изменений; Эвристический анализ; Использование резидентных

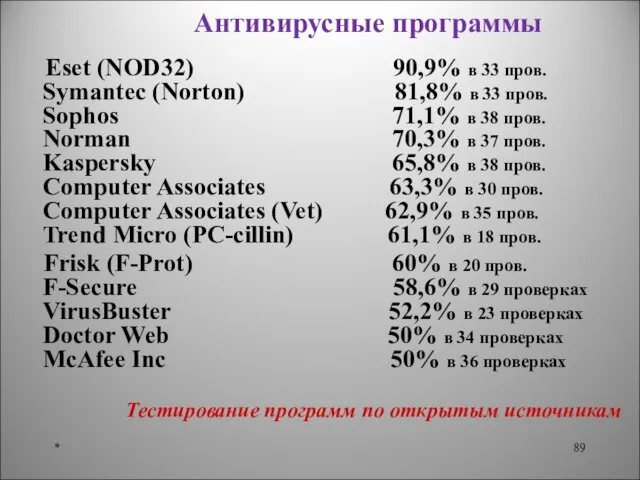

- 89. Антивирусные программы Eset (NOD32) 90,9% в 33 пров. Symantec (Norton) 81,8% в 33 пров. Sophos 71,1%

- 90. * Анализ антивирусных программ

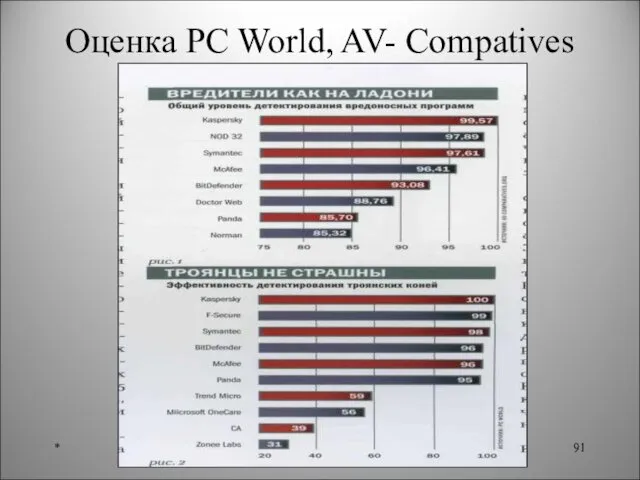

- 91. * Оценка PC World, AV- Compatives

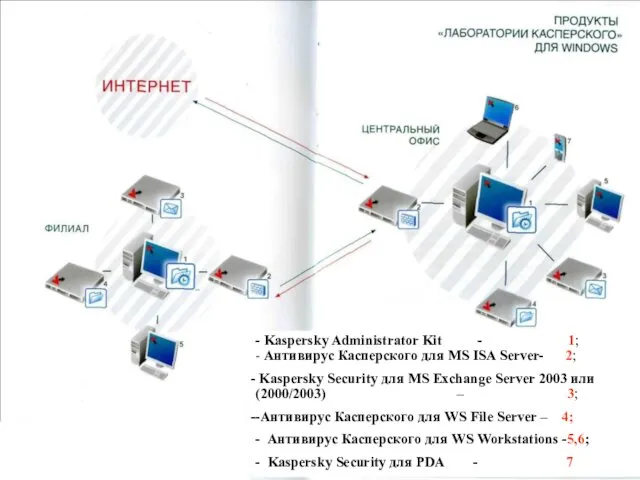

- 92. *

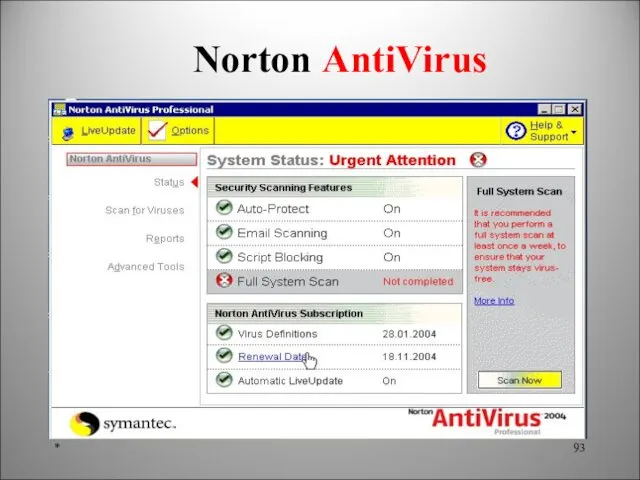

- 93. Norton AntiVirus *

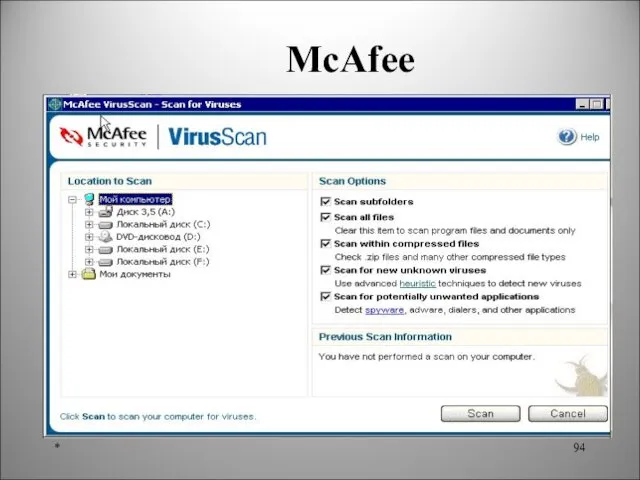

- 94. МсAfee *

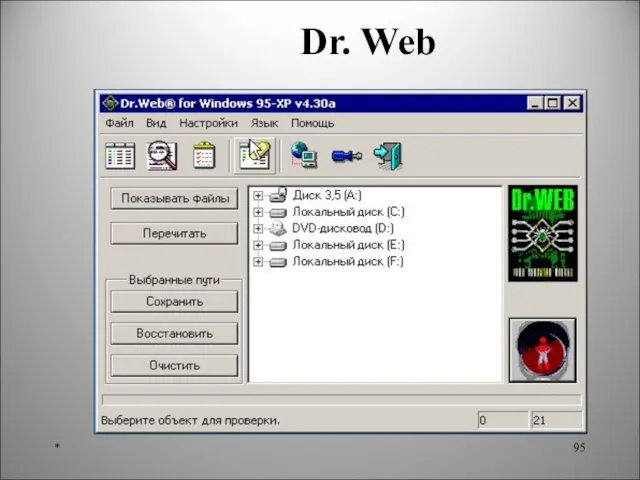

- 95. Dr. Web *

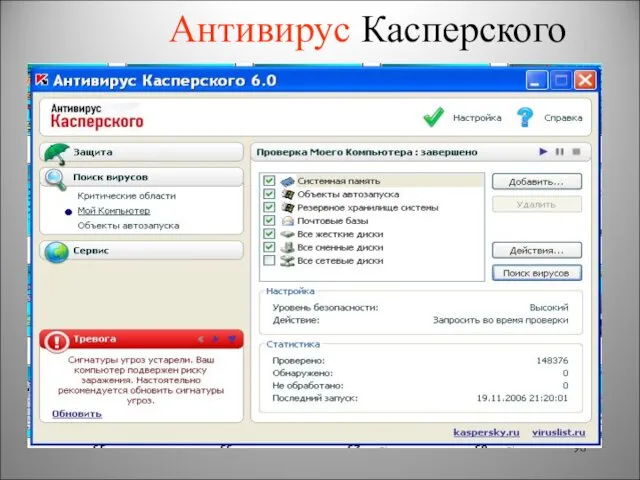

- 96. Антивирус Касперского *

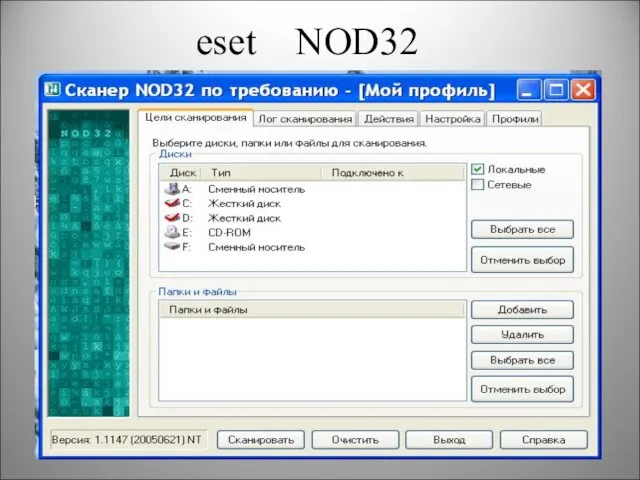

- 97. eset NOD32 *

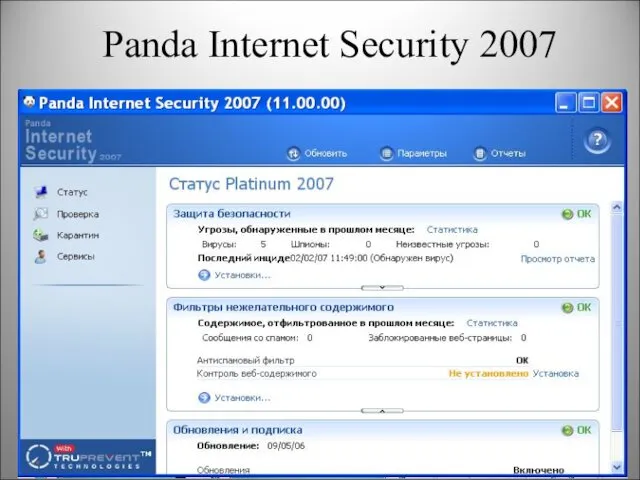

- 98. Panda Internet Security 2007 *

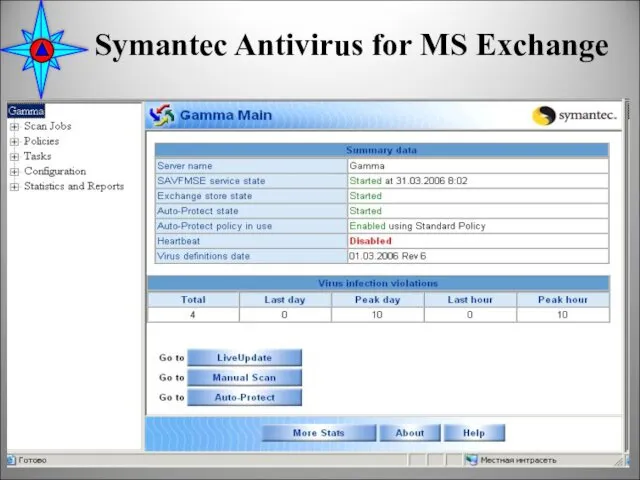

- 99. Symantec Antivirus for MS Exchange *

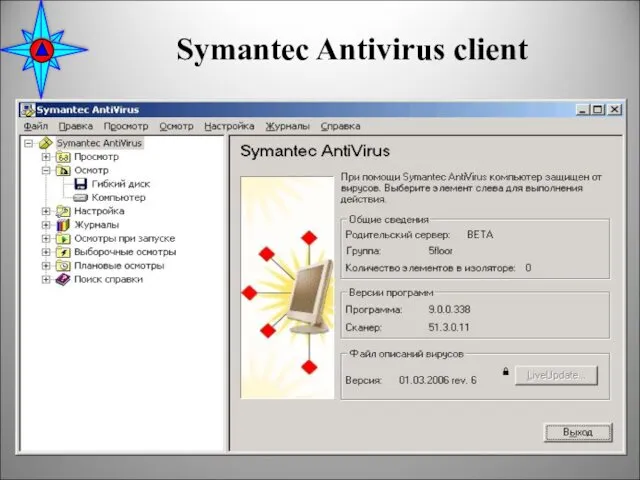

- 100. Symantec Antivirus client *

- 101. Профилактика заражения: (Пять правил) 1.Применять только законные программные продукты. 2.Дублировать важную информацию. 3.Регулярно пользоваться антивирусными программами.

- 102. Защита конфиденциальной речевой акустической информации

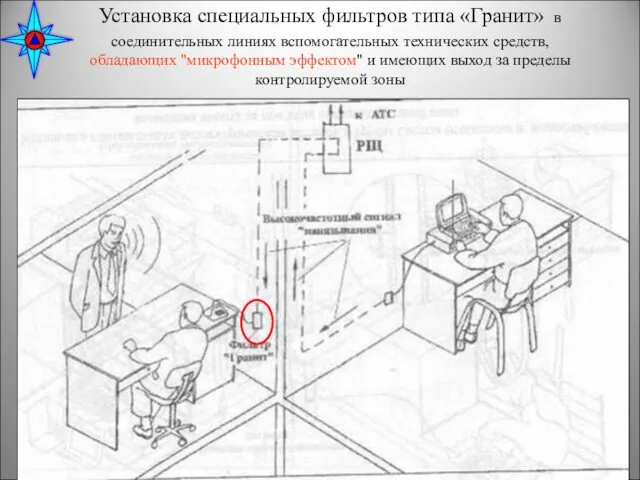

- 103. Установка специальных фильтров типа «Гранит» в соединительных линиях вспомогательных технических средств, обладающих "микрофонным эффектом" и имеющих

- 104. Установка специальных диэлектрических вставок в трубы систем отопления и водоснабжения, имеющих выход за пределы контролируемой зоны

- 105. Установка в осветительной и розеточных сетях электропитания помехоподавляющих фильтров типа ФП от разных закладок *

- 106. Пространственное электромагнитное зашумление побочных электромагнитных излучений ПЭВМ с использованием генератора шума *

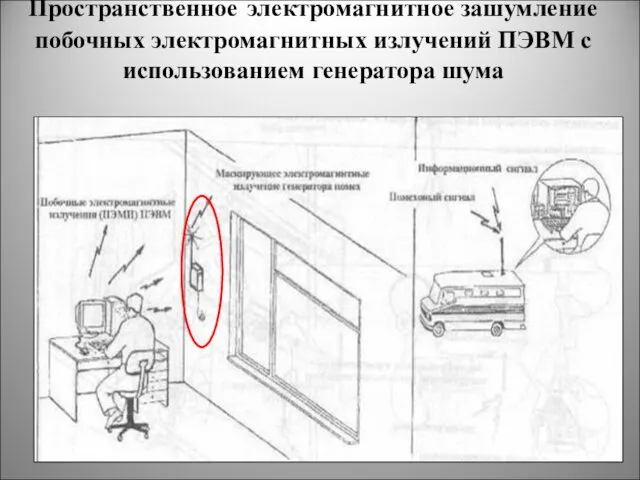

- 107. Пространственное электромагнитное зашумление побочных электромагнитных излучений ПЭВМ с использованием генератора шума *

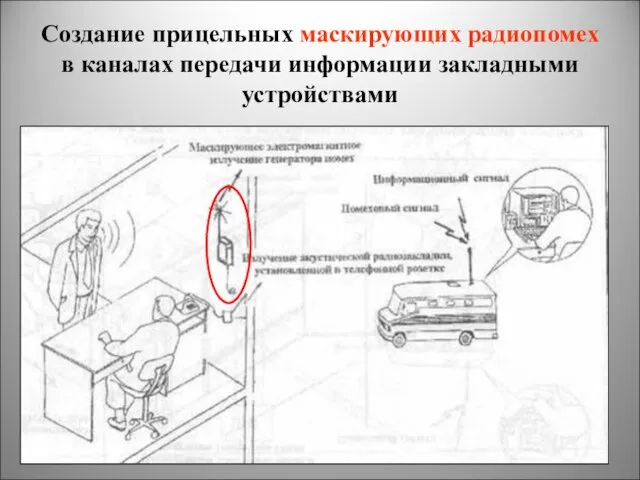

- 108. Создание прицельных маскирующих радиопомех в каналах передачи информации закладными устройствами *

- 109. Создание вибрационных помех с использованием генераторов акустического шума с целью противодействия лазерным акустическим системам разведки *

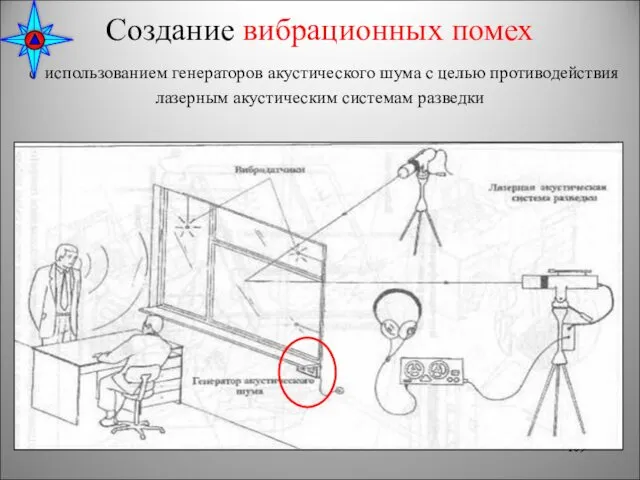

- 110. Линейное зашумление линий электропитания ТСПИ *

- 111. Средства поиска каналов утечки информации

- 112. КОМПЛЕКС ОБНАРУЖЕНИЯ РАДИОИЗЛУЧАЮЩИХ СРЕДСТВ И РАДИОМОНИТОРИНГА КРОНА * Назначение: Для обнаружения и локализации средств негласного съема

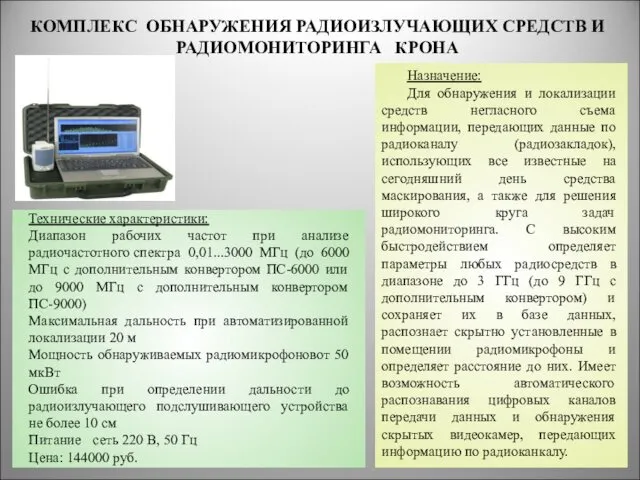

- 113. ОБНАРУЖИТЕЛЬ СКРЫТЫХ ВИДЕОКАМЕР ПО ОПТИЧЕСКОМУ ПРИЗНАКУ АЛМАЗ * Назначение: Для обнаружения микровидеокамер, а также для поиска

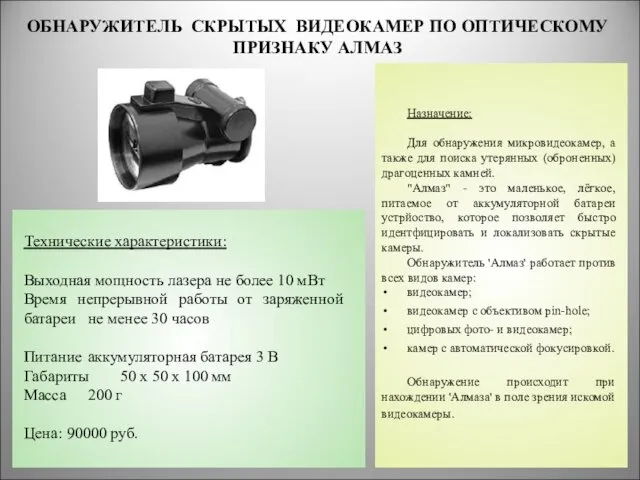

- 114. ОБНАРУЖИТЕЛЬ СКРЫТЫХ ВИДЕОКАМЕР АМУЛЕТ * Назначение: Предназначен обнаружения скрытых видеокамер независимо от применяемых в камерах способов

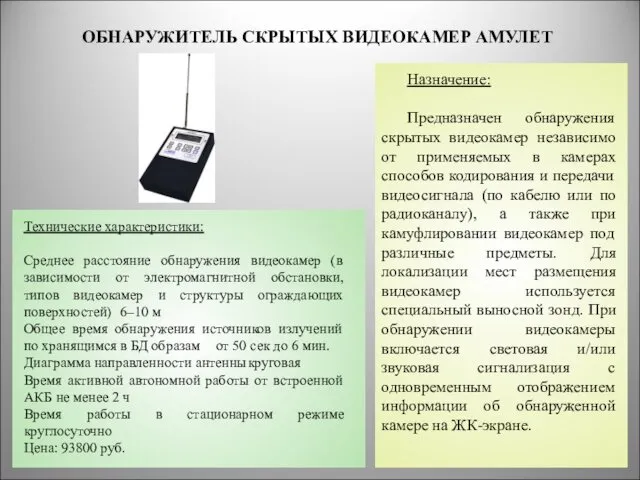

- 115. СКОРОСТНОЙ ПОИСКОВЫЙ ПРИЕМНИК СКОРПИОН V.3.3 * Назначение: Для автоматического обнаружения передающих радиомикрофонов и подавления каналов их

- 116. ПОРТАТИВНЫЙ ОБНАРУЖИТЕЛЬ ЗАКЛАДОК PROTECT-1203 * Назначение: Для оперативного поиска и локализации всех видов радиозакладок, в том

- 117. ПРИБОР НЕЛИНЕЙНОЙ РАДИОЛОКАЦИИ МАСТЕР * Назначение: Прибор предназначен для бесконтактного обнаружения и определения местоположения скрытых закладных

- 118. Средства защиты конфиденциальной информации

- 119. КОМПЛЕКС ВИБРОАКУСТИЧЕСКОЙ ЗАЩИТЫ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ 1-Й КАТЕГОРИИ БАРОН * Назначение: Для защиты объектов информатизации 1 категории

- 120. УСТРОЙСТВО ЗАЩИТЫ ТЕЛЕФОННЫХ ПЕРЕГОВОРОВ ОТ ПРОСЛУШИВАНИЯ КОРУНД-М * Назначение: Для защиты от подслушивания речи людей или

- 121. УСТРОЙСТВО БЛОКИРОВАНИЯ РАБОТЫ СИСТЕМ МОБИЛЬНОЙ СВЯЗИ КВАРТЕТ 4 * Назначение: Для блокирования работы телефонов систем мобильной

- 122. МНОГОФУНКЦИОНАЛЬНЫЙ ГЕНЕРАТОР ШУМА ГРОМ-ЗИ-4 * Назначение: Для защиты информации от утечки за счет побочных электромагнитных излучений

- 123. ТЕЛЕФОННЫЙ МОДУЛЬ ДЛЯ КОМПЛЕКСНОЙ ЗАЩИТЫ ТЕЛЕФОННОЙ ЛИНИИ ОТ ПРОСЛУШИВАНИЯ ПРОКРУСТ-2000 * Назначение: Для защиты городской телефонной

- 124. ВЫЖИГАТЕЛЬ УСТРОЙСТВ СЪЕМА ИНФОРМАЦИИ В ПРОВОДНЫХ ЛИНИЯХ СВЯЗИ И В ОБЕСТОЧЕННОЙ ЭЛЕКТРОСЕТИ ГИ-1500 * Назначение: Для

- 125. Комплексный подход к защите информации Сеть Сеть Шифрование ЭЦП Управление доступом Целостность Аутентификация Дополнение трафика Управление

- 126. Сущность комплексного подхода к безопасности информации * Только одновременное применение всех мер обеспечивает желаемый результат

- 128. Скачать презентацию

Верстка web-страниц. Выполнение верстки в соответствии с техническим заданием. (Этап 2)

Верстка web-страниц. Выполнение верстки в соответствии с техническим заданием. (Этап 2) Базы данных. (9 класс)

Базы данных. (9 класс) X-Files 3. Игры разума

X-Files 3. Игры разума Основы программирования на языке Python

Основы программирования на языке Python Презентация "Криптографический шлюз (лекции для БТ01)" - скачать презентации по Информатике

Презентация "Криптографический шлюз (лекции для БТ01)" - скачать презентации по Информатике Брифы для создания сериалов. Телевизионные форматы

Брифы для создания сериалов. Телевизионные форматы Лекция 5. Информационное обеспечение АСУП 5.1 Виды обеспечения АСУП 5.2 Понятие информации и ее классификация 5.3 Информация в си

Лекция 5. Информационное обеспечение АСУП 5.1 Виды обеспечения АСУП 5.2 Понятие информации и ее классификация 5.3 Информация в си Работа над текстом презентации

Работа над текстом презентации Программное обеспечение. Виды прикладных программ

Программное обеспечение. Виды прикладных программ Information technology

Information technology Urban 7. Microvehicle solutions APP + BOX concept

Urban 7. Microvehicle solutions APP + BOX concept Организационная структура ИАС. ТИ 5

Организационная структура ИАС. ТИ 5 пн

пн Виды геометрических моделей, их свойства. Понятия о каркасном и твердотельном моделировании. (Лекция 6)

Виды геометрических моделей, их свойства. Понятия о каркасном и твердотельном моделировании. (Лекция 6) Структура и организация работы редакции газеты. Виды газет

Структура и организация работы редакции газеты. Виды газет Данные и проблемы с ними

Данные и проблемы с ними Викорстання інформаційних систем на підприємствах

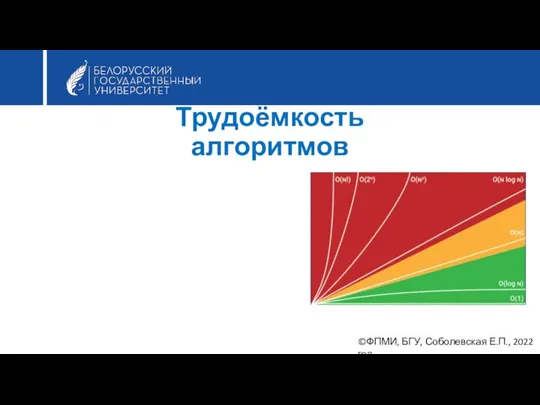

Викорстання інформаційних систем на підприємствах Трудоёмкость алгоритмов

Трудоёмкость алгоритмов Основные функции СМИ

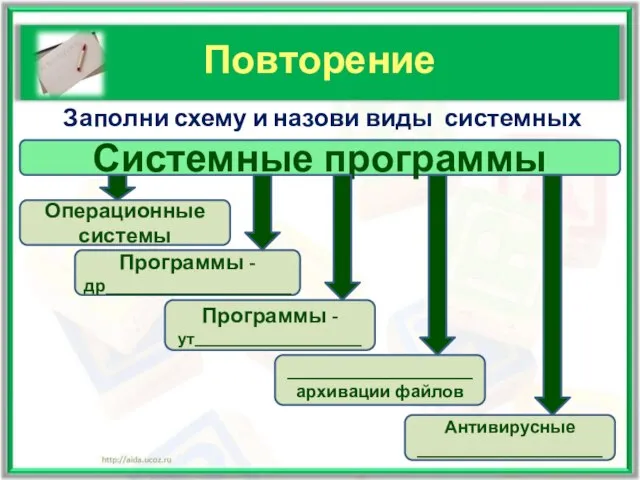

Основные функции СМИ Файловая система

Файловая система Работа с графическими примитивами

Работа с графическими примитивами Виртуальные машины и трансляторы

Виртуальные машины и трансляторы Линейные вычислительные алгоритмы

Линейные вычислительные алгоритмы Методы программирования. Алгоритмы сортировки. Пирамидальная сортировка. (Лекция 2)

Методы программирования. Алгоритмы сортировки. Пирамидальная сортировка. (Лекция 2) Правовая информатика

Правовая информатика Браузеры. Opera

Браузеры. Opera Разработка модели специалиста по защите информации

Разработка модели специалиста по защите информации Графическая среда разработки

Графическая среда разработки