Содержание

- 2. Инфраструктура открытых ключей Набор средств (технических, материальных, людских и т. д.), распределённых служб и компонентов, в

- 3. В основе PKI лежит использование криптографической системы с открытым ключом и несколько основных принципов: закрытый ключ

- 4. Основные компоненты PKI Удостоверяющий центр (УЦ) является основной структурой, формирующей цифровые сертификаты подчиненных центров сертификации и

- 5. Основные компоненты PKI Репозиторий — хранилище, содержащее сертификаты и списки отозванных сертификатов (СОС) и служащее для

- 6. Основные компоненты PKI

- 7. Удостоверяющий центр выполняет следующие основные функции: формирует собственный секретный ключ; создает и подписывает сертификаты открытых ключей

- 8. Репозиторий сертификатов Репозиторий - специальный объект инфраструктуры открытых ключей, база данных, в которой хранится реестр сертификатов.

- 9. Архив сертификатов На архив сертификатов возлагается функция долговременного хранения (от имени УЦ ) и защиты информации

- 10. Конечные субъекты Конечные субъекты, или пользователи, PKI делятся на две категории: владельцы сертификатов доверяющие стороны. Они

- 11. Серверные компоненты PKI Основными серверными компонентами PKI являются сервер сертификатов, сервер каталогов сервер восстановления ключей, опциональными

- 12. Серверные компоненты PKI Сервер каталогов должен обеспечивать: сетевую аутентификацию через IP-адреса или DNS-имена и аутентификацию конечных

- 13. Серверные компоненты PKI Сервер восстановления ключей поддерживает создание резервных копий и восстановление ключей шифрования конечных субъектов.

- 14. Основные задачи системы информационной безопасности, которые решает инфраструктура управления открытыми ключами: обеспечение конфиденциальности информации; обеспечение целостности

- 15. Основные атаки на ЭП кража ключа и подмена подписываемой информации; несанкционированный доступ к средству электронной подписи

- 16. Реализация атак Внедрение вредоносного ПО, которое способно похищать ключи, PIN-коды и делать подмену документов посредством чтения

- 17. Комплексные меры защиты клиента (организации) при получении и использовании ЭП Персонал; Режим; Использование СКЗИ, которые имеют

- 18. Персонал Должен быть определен и утвержден список лиц (прошедших соответствующую подготовку и ознакомленных с пользовательской документацией

- 19. Режим Использовать автоматизированное рабочее место (АРМ) с СКЗИ в однопользовательском режиме; не оставлять без контроля АРМ;

- 20. Использование СКЗИ, которые имеют сертификат ФСБ России В токенах используемых при работе с ЭП реализованы криптографические

- 21. Алгоритмы электронной подписи. Схема Эль-Гамаля ГОСТ 34.10-2018

- 22. Схема Эль-Гамаля Алгоритм Эль-Гамаля базируется на трудности вычисления дискретного логарифма; Алгоритм состоит из двух основных этапов:

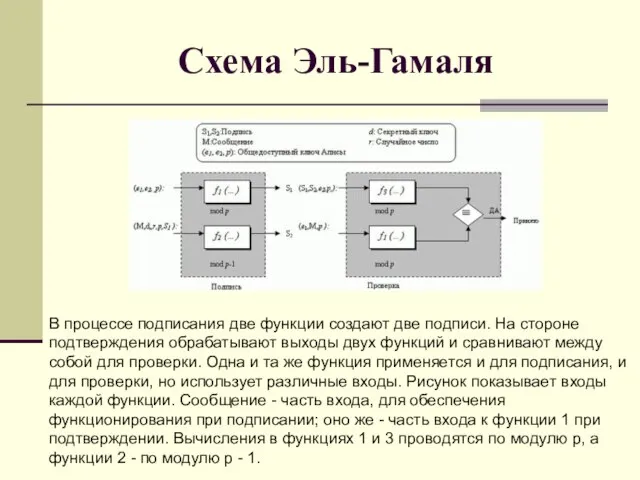

- 23. Схема Эль-Гамаля В процессе подписания две функции создают две подписи. На стороне подтверждения обрабатывают выходы двух

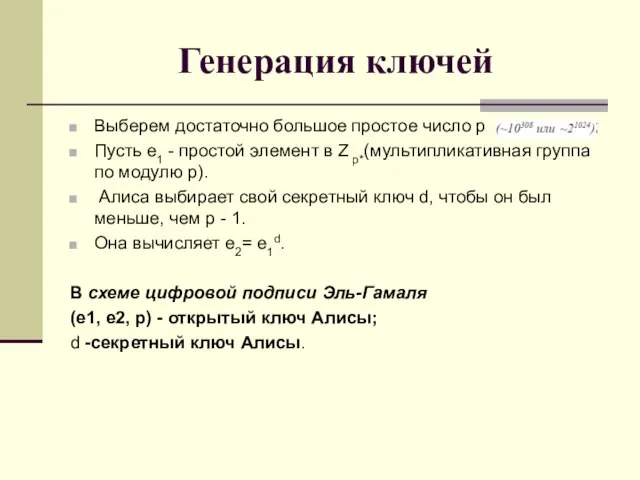

- 24. Генерация ключей Выберем достаточно большое простое число p ; Пусть e1 - простой элемент в Z

- 25. Подписание дайджеста Алиса выбирает секретное случайное число r (открытые и секретные ключи могут использоваться неоднократно, но

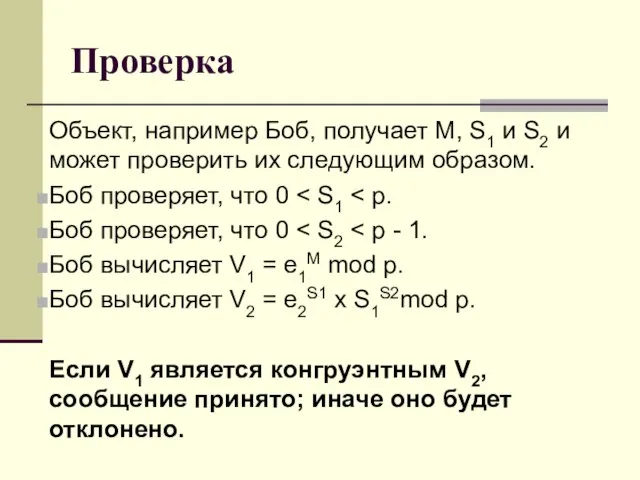

- 26. Проверка Объект, например Боб, получает М, S1 и S2 и может проверить их следующим образом. Боб

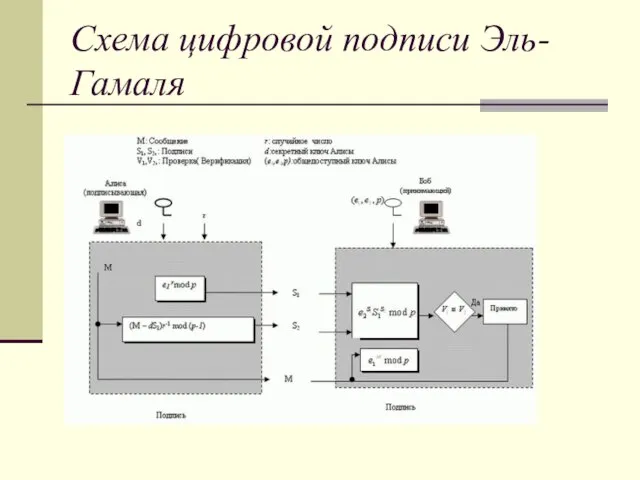

- 27. Схема цифровой подписи Эль-Гамаля

- 28. Пример подписание Алиса выбрала p = 3119, e1 = 2, d = 127 и вычислила e2

- 29. Пример проверка Алиса передает М, S1 и S2 Бобу. Боб использует открытый ключ, чтобы вычислить, что

- 30. ГОСТ 34.10-2018 ГОСТ 34.10-2018. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

- 31. ГОСТ 34.10-2018 Механизм цифровой подписи определяется посредством реализации двух основных процессов: формирование подписи; проверка подписи. (В

- 32. ГОСТ 34.10-2018 Криптографическая стойкость данной схемы цифровой подписи основывается на сложности решения задачи дискретного логарифмирования в

- 33. Криптография на эллиптических кривых Эллиптической кривой называют множество пар точек (X,Y), удовлетворяющих уравнению: y2 = ax3

- 34. Криптография на эллиптических кривых В приложении к криптографии (и в новом стандарте на цифровую подпись) эллиптическая

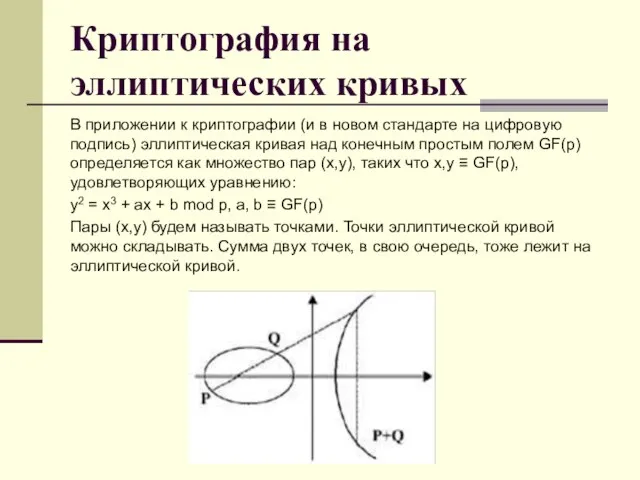

- 35. Криптография на эллиптических кривых Математическое свойство, которое делает эллиптические кривые полезными для криптографии, состоит в том,

- 36. Криптография на эллиптических кривых Можем определить конечную абелеву группу на точках кривой, где нулем будет являться

- 37. Формирование подписи ГОСТ 34.10-2018 Основные шаги: Вычисление хэш-функции от сообщения; Генерация случайного числа k (элемента секретного

- 38. Криптопровайдеры сертифицированные ФСБ КриптоАРМ ViPNet CSP Signal-COM CSP

- 39. КриптоПро Наиболее популярный в РФ криптопровайдер. Он работает под всеми популярными системами – Windows, Linux, Mac

- 40. КриптоАРМ 5 КриптоАРМ ГОСТ КриптоАРМ — программа для подписи и шифрования электронных документов. Используется для обеспечения

- 41. Функциональные возможности программы: шифрование и расшифрование файлов произвольного формата (преобразования файлов функциями СКЗИ); создание и проверка

- 42. ViPNet CSP 4 Бесплатный российский криптопровайдер от компании ИнфоТеКС, имеющий все необходимые сертификаты ФСБ. Он выпускается

- 43. Signal-COM CSP Signal-COM CSP – российский сертифицированный криптопровайдер, работающий исключительно под Windows. Разработан компанией Сигнал-КОМ. Создание

- 44. Задание к лекции 1 Выписать из примера числовые значения открытого и секретного ключа; Найти значение r-1

- 46. Скачать презентацию

Структурное программирование

Структурное программирование Технические и программные средства реализации информационных процессов

Технические и программные средства реализации информационных процессов Програмне забезпечення

Програмне забезпечення Система управления базами данных MS Access (СУБД MS Access)

Система управления базами данных MS Access (СУБД MS Access) Идут часы, и мы идем, И в этом наша суть, И каждый с временем вдвоем: Проходит весь свой путь. А. Дольский

Идут часы, и мы идем, И в этом наша суть, И каждый с временем вдвоем: Проходит весь свой путь. А. Дольский ВЛИЯНИЕ СОТОВЫХ ТЕЛЕФОНОВ НА ОРГАНИЗМ ЧЕЛОВЕКА НАД ПРОЕКТОМ РАБОТАЛА: НУРСИТОВА Акзия «МОУ СОШ №18 г. Новотроицка» 11 класс. Рук

ВЛИЯНИЕ СОТОВЫХ ТЕЛЕФОНОВ НА ОРГАНИЗМ ЧЕЛОВЕКА НАД ПРОЕКТОМ РАБОТАЛА: НУРСИТОВА Акзия «МОУ СОШ №18 г. Новотроицка» 11 класс. Рук Основы HTML

Основы HTML ПЯВУ. Основы программирования. Лекция 1. Переменные. Целочисленное деление. Двоичная система счисления

ПЯВУ. Основы программирования. Лекция 1. Переменные. Целочисленное деление. Двоичная система счисления ВИКТОРИНА «ТЫ, Я и ИНФОРМАТИКА!»

ВИКТОРИНА «ТЫ, Я и ИНФОРМАТИКА!»  Электронные таблицы

Электронные таблицы Организация мнирормации ванде дерева

Организация мнирормации ванде дерева Компьютерная графика

Компьютерная графика Изменение структуры текстового документа

Изменение структуры текстового документа ЛОГИКА И КОМПЬЮТЕР.

ЛОГИКА И КОМПЬЮТЕР.  Приложение для регистрации обращений BPM-Client

Приложение для регистрации обращений BPM-Client Google Classroom

Google Classroom Разработка данных средствами электронных таблиц

Разработка данных средствами электронных таблиц Электронные таблицы в медицинской статистике

Электронные таблицы в медицинской статистике Некоторые особенности конструкторов

Некоторые особенности конструкторов Сигналы-слоты. Элементы управления

Сигналы-слоты. Элементы управления Разработка web-сайта для ООО Авангард

Разработка web-сайта для ООО Авангард Презентация "Информация и информационные процессы в технике" - скачать презентации по Информатике_

Презентация "Информация и информационные процессы в технике" - скачать презентации по Информатике_ Оборудование для выращивания растений GrowBox

Оборудование для выращивания растений GrowBox Как проверить канал и безопасно совершить сделку

Как проверить канал и безопасно совершить сделку Социальные сети РЭУ имени Г.В. Плеханова

Социальные сети РЭУ имени Г.В. Плеханова Циклические алгоритмы Лекция №5

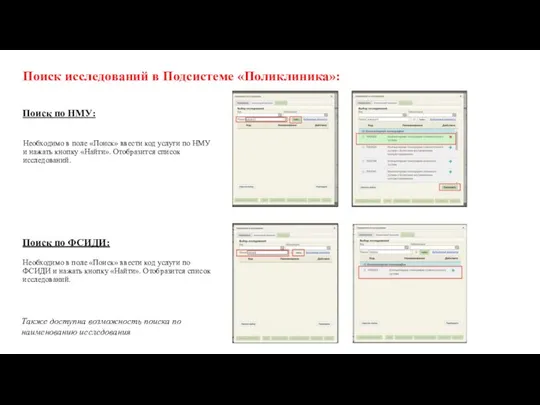

Циклические алгоритмы Лекция №5  Поиск исследований в подсистеме Поликлиника

Поиск исследований в подсистеме Поликлиника Java Operators and Statements

Java Operators and Statements