Содержание

- 2. Технологии на текущий момент преследуют нас повсюду. Документооборот не является исключением. Постоянно меняющийся перечень угроз и

- 3. => Объектом исследования являются проблемы обеспечения информационной безопасности данного объекта. => Предметом исследования является система электронного

- 4. Целью работы является изучение разных видов механизмов защиты системы электронного документооборота и исследование их эффективности, принцип

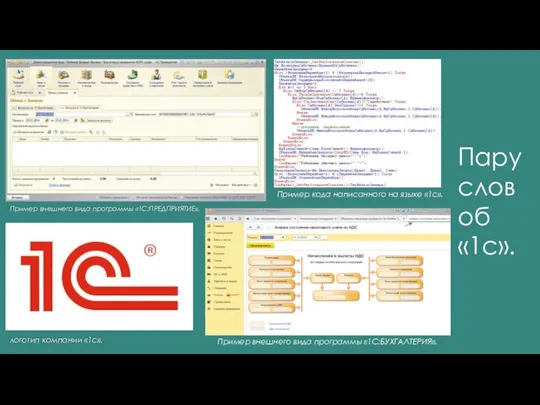

- 5. логотип компании «1с». Пример внешнего вида программы «1C:ПРЕДПРИЯТИЕ». Пример кода написанного на языке «1с». Пример внешнего

- 6. Человеческий фактор и пренебрежение безопасностью.

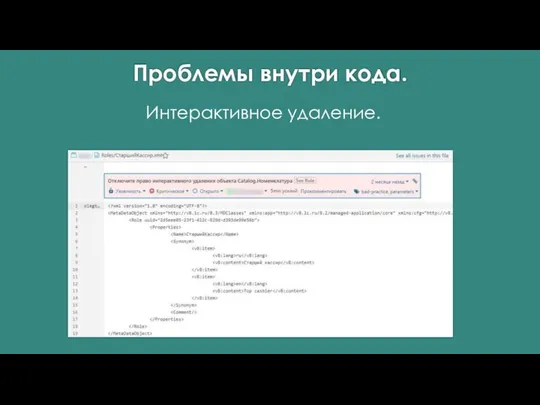

- 7. Проблемы внутри кода. Интерактивное удаление.

- 8. «Хардкод» электронной почты.

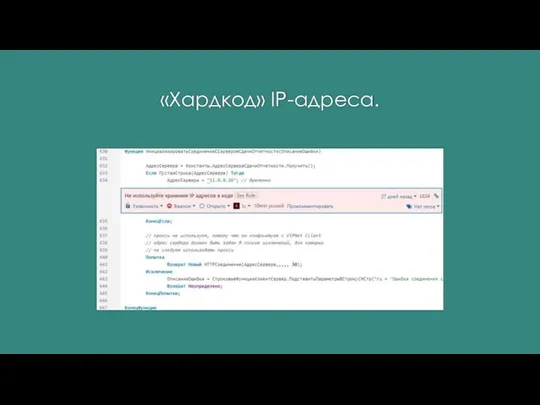

- 9. «Хардкод» IP-адреса.

- 10. «Хардкод» паролей.

- 11. Выполнение внешнего кода.

- 12. Внешние объекты и безопасный режим.

- 13. Статистика. Источник исследования

- 14. Примеры организаций. Информация была взята отсюда

- 15. Решения актуальных проблем. Решение проблем человеческого фактора. «Поиск и удаление объектов». Контролировать чужие e-mail. Полностью закрытый

- 16. Способы поиска уязвимостей в коде. Sonarqube Os-scanner

- 17. Пример кода os-scanner.

- 18. Заключение. Вследствие стремительного развития информационных технологий, возможно, в будущем мы увидим совершенство механизма защиты электронного документооборота

- 19. Спасибо за внимание.

- 21. Скачать презентацию

Структурные типы данных

Структурные типы данных Модели данных. Реляционная модель

Модели данных. Реляционная модель Презентация "Введение в Visual Basic" - скачать презентации по Информатике

Презентация "Введение в Visual Basic" - скачать презентации по Информатике Техника безопасности и правила поведения НАЧАТЬ ТЕСТ

Техника безопасности и правила поведения НАЧАТЬ ТЕСТ Source Coding and Compression

Source Coding and Compression Дополнительные возможности MS PowerPoint

Дополнительные возможности MS PowerPoint Успешный дизайнер-фрилансер

Успешный дизайнер-фрилансер Mind Map For PowerPoint

Mind Map For PowerPoint Всероссийский семейный флешмоб - челлендж

Всероссийский семейный флешмоб - челлендж Информационные системы

Информационные системы Введение в таргетинговую рекламу

Введение в таргетинговую рекламу Цикл “for” на языке Паскаль

Цикл “for” на языке Паскаль Презентация "Повторим информатику" - скачать презентации по Информатике

Презентация "Повторим информатику" - скачать презентации по Информатике Базы данных. Access 2007

Базы данных. Access 2007 Symbol Manipulation and Intentionality

Symbol Manipulation and Intentionality Программирование Free Pascal

Программирование Free Pascal Извлечение строк

Извлечение строк Информационное сопровождение проекта

Информационное сопровождение проекта Резервное копирование или бэкап

Резервное копирование или бэкап Система электропитания

Система электропитания  ЗРИТЕЛЬНЫЕ ИЛЛЮЗИИ ОПТИЧЕСКИЕ ОБМАНЫ

ЗРИТЕЛЬНЫЕ ИЛЛЮЗИИ ОПТИЧЕСКИЕ ОБМАНЫ Элементы статистической обработки данных 7 класс

Элементы статистической обработки данных 7 класс  Тема. Двоичное кодирование графической информации

Тема. Двоичное кодирование графической информации  Обработка отраслевой информации

Обработка отраслевой информации Стандарты информационной безопасности. Лекция-4

Стандарты информационной безопасности. Лекция-4 Использование информационных технологий при изучении обще-профессиональных дисциплин

Использование информационных технологий при изучении обще-профессиональных дисциплин Кодирование информации

Кодирование информации  Lego. Конструирование моделей

Lego. Конструирование моделей