Содержание

- 2. ТЕМА № 3 «Дестабилизирующее воздействие и несанкционированный доступ к информации»

- 3. ЗАНЯТИЕ 2/3. «КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ »

- 4. ЦЕЛЬ ЗАНЯТИЯ: 1. Изучить каналы утечки информации. 2. Обучить определять соотношения между каналами и источниками. 3.

- 5. Учебные вопросы. 1. Каналы утечки информации и источники воздействия на информацию, связанные с людьми. 2. Технические

- 6. 1-й учебный вопрос Каналы утечки информации и источники воздействия на информацию, связанные с людьми.

- 7. Самым распространенным, многообразным по методам несанкционированного доступа, а потому и самым опасным каналом является установление контакта

- 8. Методы несанкционированного доступа к информации: - выведывание информации под благовидным предлогом (использование собеседника втемную); - метод

- 9. С ростом промышленного шпионажа все более опасным каналом становится вербовка и внедрение агентов.(второй канал)

- 10. Третий канал — организация физического проникновения к носителям конфиденциальной информации сотрудников разведывательных служб включает два этапа:

- 11. При проникновении на территорию объекта возможно применение следующих методов: — использование подложного, украденного или купленного (в

- 12. — проезд спрятанным в автотранспорте; — отвлечение внимания охраны для прохода незамеченным (путем создания чрезвычайных ситуаций,

- 13. Проникновение к носителям конфиденциальной информации может осуществляться: - путем взлома дверей хранилищ и сейфов (шкафов) или

- 14. - путем прохода в комнаты исполнителей работающих с конфиденциальными документами, в производственные и складские помещения для

- 15. 2-й учебный вопрос: «Технические каналы утечки информации и источники воздействия на информацию»

- 16. Подключение к средствам отображения, хранения, работки, воспроизведения и передачи информации, средства связи (четвертый канал несанкционированного доступа

- 17. — с помощью программных и радиоэлектронных закладных устройств; — с помощью прямого присоединения к кабельным линиям

- 18. Пятый канал — прослушивание речевой конфиденциальной информации чаще всего осуществляется по двум направлениям: — подслушивание непосредственных

- 19. Визуальный съем конфиденциальной информации (шестой канал несанкционированного доступа к ней) может осуществляться следующими методами: — чтением

- 20. — просмотром информации, воспроизводимой средствами видеовоспроизводящей техники и телевидения; — чтением текста, печатаемого на машинке и

- 21. Перехват электромагнитных излучений (седьмой канал) включает в себя перехват техническими средствами как функциональных сигналов, так и

- 22. Этот канал имеет, по сравнению с другими каналами, преимущества: - большой объем и высокая достоверность получаемой

- 23. Методами, применяемыми при использовании восьмого канала — исследование выпускаемой продукции, производственных отходов и отходов процессов обработки

- 24. — сбор и изучение поломанных изделий, макетов изделий, бракованных узлов, блоков, устройств, деталей, созданных на стадии

- 25. Использование девятого канала— изучение доступных источников информации, из которых можно получить конфиденциальные сведения, — осуществляется путем:

- 26. — изучения проспектов и каталогов выставок; — прослушивания публичных выступлений на семинарах, конференциях и других публичных

- 28. Скачать презентацию

Верстка web-страниц. Выполнение верстки в соответствии с техническим заданием. (Этап 2)

Верстка web-страниц. Выполнение верстки в соответствии с техническим заданием. (Этап 2) Базы данных. (9 класс)

Базы данных. (9 класс) X-Files 3. Игры разума

X-Files 3. Игры разума Основы программирования на языке Python

Основы программирования на языке Python Презентация "Криптографический шлюз (лекции для БТ01)" - скачать презентации по Информатике

Презентация "Криптографический шлюз (лекции для БТ01)" - скачать презентации по Информатике Брифы для создания сериалов. Телевизионные форматы

Брифы для создания сериалов. Телевизионные форматы Лекция 5. Информационное обеспечение АСУП 5.1 Виды обеспечения АСУП 5.2 Понятие информации и ее классификация 5.3 Информация в си

Лекция 5. Информационное обеспечение АСУП 5.1 Виды обеспечения АСУП 5.2 Понятие информации и ее классификация 5.3 Информация в си Работа над текстом презентации

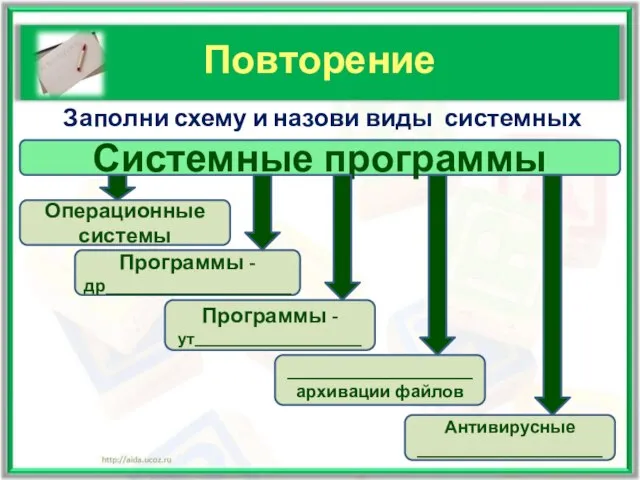

Работа над текстом презентации Программное обеспечение. Виды прикладных программ

Программное обеспечение. Виды прикладных программ Information technology

Information technology Urban 7. Microvehicle solutions APP + BOX concept

Urban 7. Microvehicle solutions APP + BOX concept Организационная структура ИАС. ТИ 5

Организационная структура ИАС. ТИ 5 пн

пн Виды геометрических моделей, их свойства. Понятия о каркасном и твердотельном моделировании. (Лекция 6)

Виды геометрических моделей, их свойства. Понятия о каркасном и твердотельном моделировании. (Лекция 6) Структура и организация работы редакции газеты. Виды газет

Структура и организация работы редакции газеты. Виды газет Данные и проблемы с ними

Данные и проблемы с ними Викорстання інформаційних систем на підприємствах

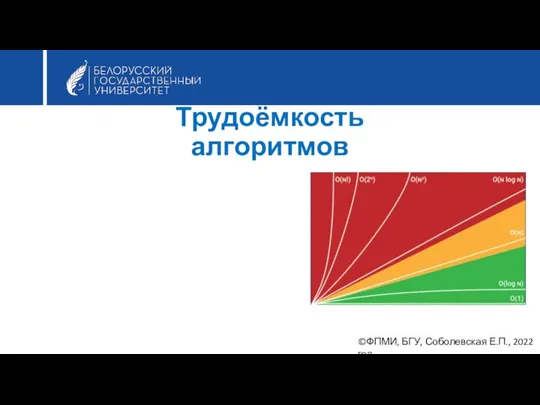

Викорстання інформаційних систем на підприємствах Трудоёмкость алгоритмов

Трудоёмкость алгоритмов Основные функции СМИ

Основные функции СМИ Файловая система

Файловая система Работа с графическими примитивами

Работа с графическими примитивами Виртуальные машины и трансляторы

Виртуальные машины и трансляторы Линейные вычислительные алгоритмы

Линейные вычислительные алгоритмы Методы программирования. Алгоритмы сортировки. Пирамидальная сортировка. (Лекция 2)

Методы программирования. Алгоритмы сортировки. Пирамидальная сортировка. (Лекция 2) Правовая информатика

Правовая информатика Браузеры. Opera

Браузеры. Opera Разработка модели специалиста по защите информации

Разработка модели специалиста по защите информации Графическая среда разработки

Графическая среда разработки