Содержание

- 2. FLAME Компьютерный червь-троянец, поражающий компьютеры под управлением операционных систем Microsoft Windows

- 3. Программа, детектируемая защитными продуктами «Лаборатории Касперского» как Worm.Win32.Flame, разработана для ведения кибершпионажа.

- 4. Размер и загрузка 20 мегабайт исполняемого кода со всеми модулями и плагинами 20-мегабайтная программа загружается на

- 5. Возможности FLAME Меняет параметры компьютера Запоминает нажатые клавиши на клавиатуре Фотографирует экран монитора Записывает разговоры пользователей

- 6. В активом режиме Flame уничтожал важные данные, связанные с нефтяной промышленностью. Разрушительной деятельностью являлось затирание баз

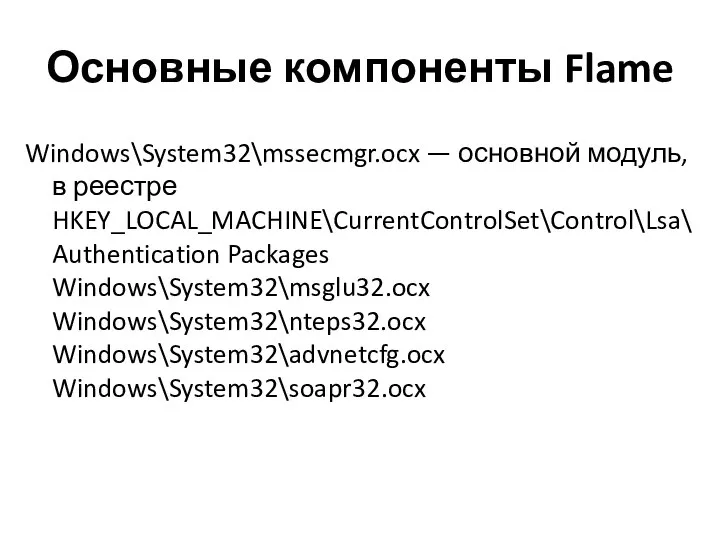

- 7. Основные компоненты Flame Windows\System32\mssecmgr.ocx — основной модуль, в реестре HKEY_LOCAL_MACHINE\CurrentControlSet\Control\Lsa\Authentication Packages Windows\System32\msglu32.ocx Windows\System32\nteps32.ocx Windows\System32\advnetcfg.ocx Windows\System32\soapr32.ocx

- 8. OCX (OLE Custom eXtension) – элементы управления ActiveX, выполняющие примерно те же функции, что и файлы

- 9. Flame использует библиотеки Zlib , libbz2 , PPMD для сжатия без потерь , встроенную СУБД sqlite3

- 10. SQLite - компактная встраиваемая - компактная встраиваемая реляционная база данных, т.е связанная СУБД.

- 11. Lua - скриптовый язык программирования, разработанный в подразделении Компьютерная графика Technology Group в Бразилии. Интерпретатор языка

- 12. Первоначально было инфицировано 1000 машин (начиная с 2010 года). Среди них правительственные организации, учебные заведения и

- 13. Обнаружение Был обнаружен по этому файлу ~ZFF042.TMP

- 14. Распространение Для распространения Flame использует уязвимость в службе диспетчера печати и через USB-устройства. Даже полностью пропатченной

- 15. Пострадавшие страны Иран Израиль Судан Сирия Ливан Саудовская Аравия Египет Палестина

- 16. Искали Wiper, а нашли FLAME В мае 2012 года после того, как месяцем ранее неизвестная вредоносная

- 17. Международный союз электросвязи Международная организация, определяющая рекомендации в области телекоммуникаций и радио, а также регулирующая вопросы

- 18. Вредоносная программа уничтожала все данные, которые бы могли быть использованы для обнаружения вируса. Данные, находящиеся на

- 19. Имена ряда файлов, которых “Лаборатория Касперского” сумела восстановить с помощью системного реестра начинались с ~D, что

- 20. На 75% исследованных дисков данные были полностью удалены. Основной акцент был сделан на уничтожения первой половины

- 21. В ходе исследования выяснилось, что особое внимание удалялось уничтожению PNF-файлов. PNF- precompiled INF file. Создается на

- 22. Как отмечают эксперты «Лаборатории Касперского», обнаруженный в апреле текущего года вредоносный код Wiper имеет очень много

- 23. Иран, 2009 Мировое сообщество высказало свое отношение к разработкам «мирного атома» Ираном, как к попытке создать

- 24. В июне 2012 года газета Washington Post со ссылкой на неназванных западных чиновников сообщила о том

- 25. Операция “Олимпийские игры” Операция кибервойны, направленная против иранских ядерных объектов со стороны США и, вероятно, Израиля.

- 26. Операция « Опера » Военная операция , проведённая ВВС Израиля для уничтожения ядерного реактора « Осирак

- 27. Stuxnet успешно поразил 1368 из 5000 центрифуг на заводе по обогащению урана в Натанзе, а также

- 29. Скачать презентацию

Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника”

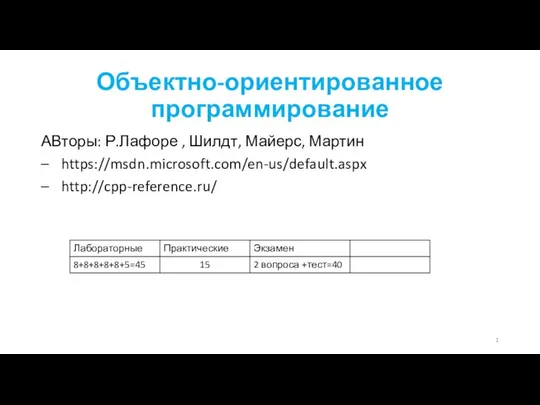

Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника” Объектно-ориентированное программирование

Объектно-ориентированное программирование Интернет. Поисковые системы

Интернет. Поисковые системы Александр Шаповал Microsoft

Александр Шаповал Microsoft  Программное обеспечение компьютера

Программное обеспечение компьютера Изучение основ разработки интерфейсов мобильных приложений

Изучение основ разработки интерфейсов мобильных приложений Ведение в предмет информатики

Ведение в предмет информатики Типология БД. Модели представления данных

Типология БД. Модели представления данных Управление взаиморасчетами и платежный календарь

Управление взаиморасчетами и платежный календарь Устройства вывода информации (принтеры)

Устройства вывода информации (принтеры) Презентация "Руководства" - скачать презентации по Информатике

Презентация "Руководства" - скачать презентации по Информатике Графическое оформление ролика Еловый Бор

Графическое оформление ролика Еловый Бор Информация как важный ресурс общества

Информация как важный ресурс общества Применение табличного процессора Excel для расчета по имеющимся формулам

Применение табличного процессора Excel для расчета по имеющимся формулам Презентация "Протокол Secure Sockets Layer" - скачать презентации по Информатике

Презентация "Протокол Secure Sockets Layer" - скачать презентации по Информатике История систем счисления

История систем счисления Бронирование в системе Sabre

Бронирование в системе Sabre Построение карты плотности Омской области в программе CorelDRAW

Построение карты плотности Омской области в программе CorelDRAW Оператор ветвления (условный оператор)

Оператор ветвления (условный оператор) Массивы в Python

Массивы в Python Презентация по информатике Линейные вычислительные алгоритмы

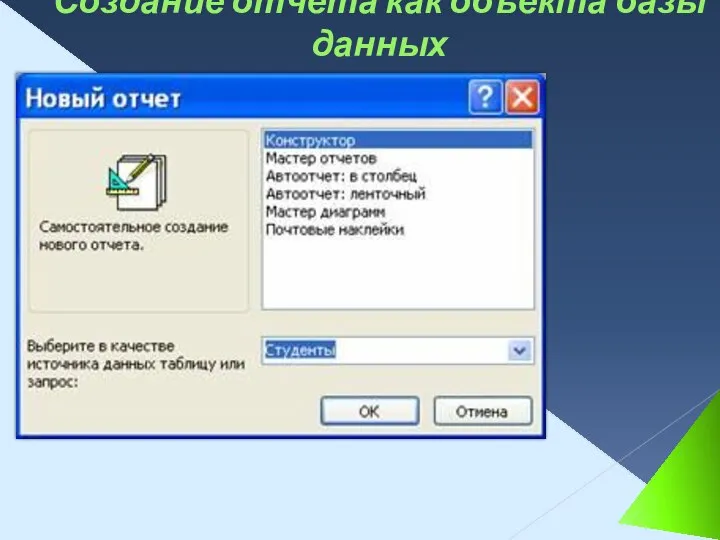

Презентация по информатике Линейные вычислительные алгоритмы  Создание отчета в Microsoft Access, как объекта базы данных

Создание отчета в Microsoft Access, как объекта базы данных Модель как отражение существующих свойств реального объекта. 6 класс

Модель как отражение существующих свойств реального объекта. 6 класс Возможности социальных медиа и перспективы их использования

Возможности социальных медиа и перспективы их использования Аспектуальнось ИКТ в преподавании информатики

Аспектуальнось ИКТ в преподавании информатики Алгоритмизация и программирование. Лекция 1

Алгоритмизация и программирование. Лекция 1 Системы счисления

Системы счисления Графический учебный исполнитель

Графический учебный исполнитель