Целью троянской программы может быть:

* закачивание и скачивание файлов;

* копирование

ложных ссылок, ведущих на поддельные вебсайты, чаты или другие сайты с регистрацией;

* создание помех работе пользователя (в шутку или для достижения других целей);

* выуживание деталей касательно банковских счетов, которые могут быть использованы в преступных целях,

* похищение данных, представляющих ценность или тайну, в том числе информации для аутентификации, для несанкционированного доступа к ресурсам

* шифрование файлов при кодовирусной атаке;

* вандализм: уничтожение данных (стирание или переписывание данных на диске, труднозамечаемые повреждения файлов) и оборудования, выведения из строя или отказа обслуживания компьютерных систем, сетей и т.д

Цели

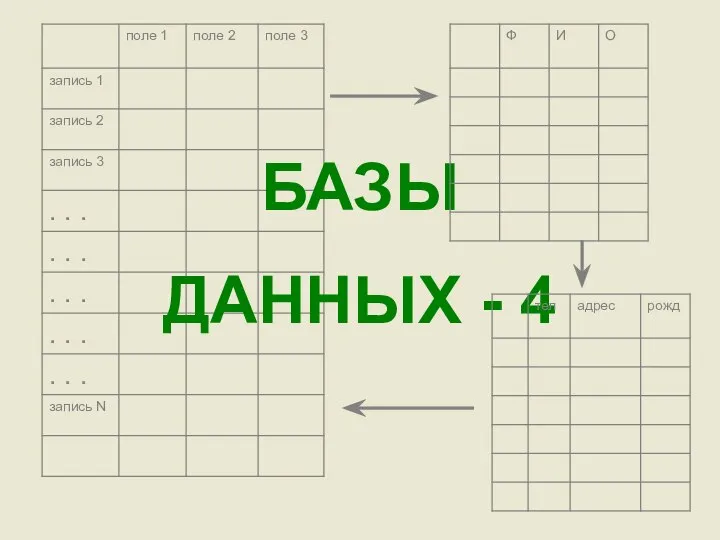

Базы данных - 4

Базы данных - 4 Структура мережі на базі Softswitch

Структура мережі на базі Softswitch БД и СУБД

БД и СУБД Создание сайта самостоятельно (02)

Создание сайта самостоятельно (02) Информационная безопасность и защита информации

Информационная безопасность и защита информации Устройства хранения информации

Устройства хранения информации Презентация "Использование компьютера на уроках технологии" - скачать презентации по Информатике

Презентация "Использование компьютера на уроках технологии" - скачать презентации по Информатике Оперативная память. Долговременная память

Оперативная память. Долговременная память Оформление программной документации

Оформление программной документации Константы. Операции и знаки операций. Массивы, инициализаторы коллекций и перечисления

Константы. Операции и знаки операций. Массивы, инициализаторы коллекций и перечисления Автоматизированная информационная система избирательная комиссия, организующая выборы с полномочиями окружных (ИКОПОЛОК)

Автоматизированная информационная система избирательная комиссия, организующая выборы с полномочиями окружных (ИКОПОЛОК) ЭВМ и периферия

ЭВМ и периферия Развитие компьютерных игр в виртуальном современном мире

Развитие компьютерных игр в виртуальном современном мире Преобразования в стиле С++ Обработка исключительных ситуаций

Преобразования в стиле С++ Обработка исключительных ситуаций Измерение информации. Алфавитный подход

Измерение информации. Алфавитный подход Передача информации

Передача информации Представление числовой информации в компьютере информатика

Представление числовой информации в компьютере информатика  Использование онтологий для обеспечения информационной совместимости взаимодействующих АИС

Использование онтологий для обеспечения информационной совместимости взаимодействующих АИС GF Image Editor - V6.0

GF Image Editor - V6.0 Microsoft WORD мәтіндік редакторы

Microsoft WORD мәтіндік редакторы Инструменты для совместной работы над проектами

Инструменты для совместной работы над проектами Модуль Дизайн Создание шапки в сообщество ВК

Модуль Дизайн Создание шапки в сообщество ВК Архитектура компьютера

Архитектура компьютера Old English Word - Formation and syntax

Old English Word - Formation and syntax Программная инженерия. Лекция 5-6

Программная инженерия. Лекция 5-6 Алгоритмдеу. Алгоритм жөнінде ұғым

Алгоритмдеу. Алгоритм жөнінде ұғым Основные проблемы построения сети

Основные проблемы построения сети Требования к контенту для Ecopia EP150

Требования к контенту для Ecopia EP150